推荐阅读

kali nethunter之 (蓝牙攻武器库)之窃听汽车蓝牙-Kali Nethunter论坛-移动端-X黑手网 (x10001.com)

前言

蓝牙技术已成为我们日常生活中不可或缺的一部分,从将智能手机连接到汽车和耳机,再到在设备之间共享文件。但是,与任何无线技术一样,蓝牙容易受到黑客攻击。在这篇博文中,我们将讨论黑客用来利用蓝牙技术的各种方法,以及您可以采取哪些措施来保护自己和保持安全。因此,无论您是临时用户还是移动黑客,这篇文章都将为您提供在蓝牙世界中保持安全所需的知识和工具。

蓝牙阿森纳(Bluetooth Arsenal)

这是一组工具,允许您使用蓝牙执行各种测试,例如侦察、欺骗、收听或向设备注入音频。到目前为止,有必要使用 OTG 适配器将外部和内核支持的蓝牙加密狗连接到设备。但是,目前最新的 Kali NetHunter 版本 2023.4 也支持一些内部蓝牙芯片。

当您第一次使用蓝牙阿森纳时,您必须先使用,然后再使用。这些选项位于右上角,如果您点击三个点。Setup Update

如果您有外部适配器,请使用 OTG 适配器将其插入您的 Android。如果支持,它应该在蓝牙接口中显示为 。hci0

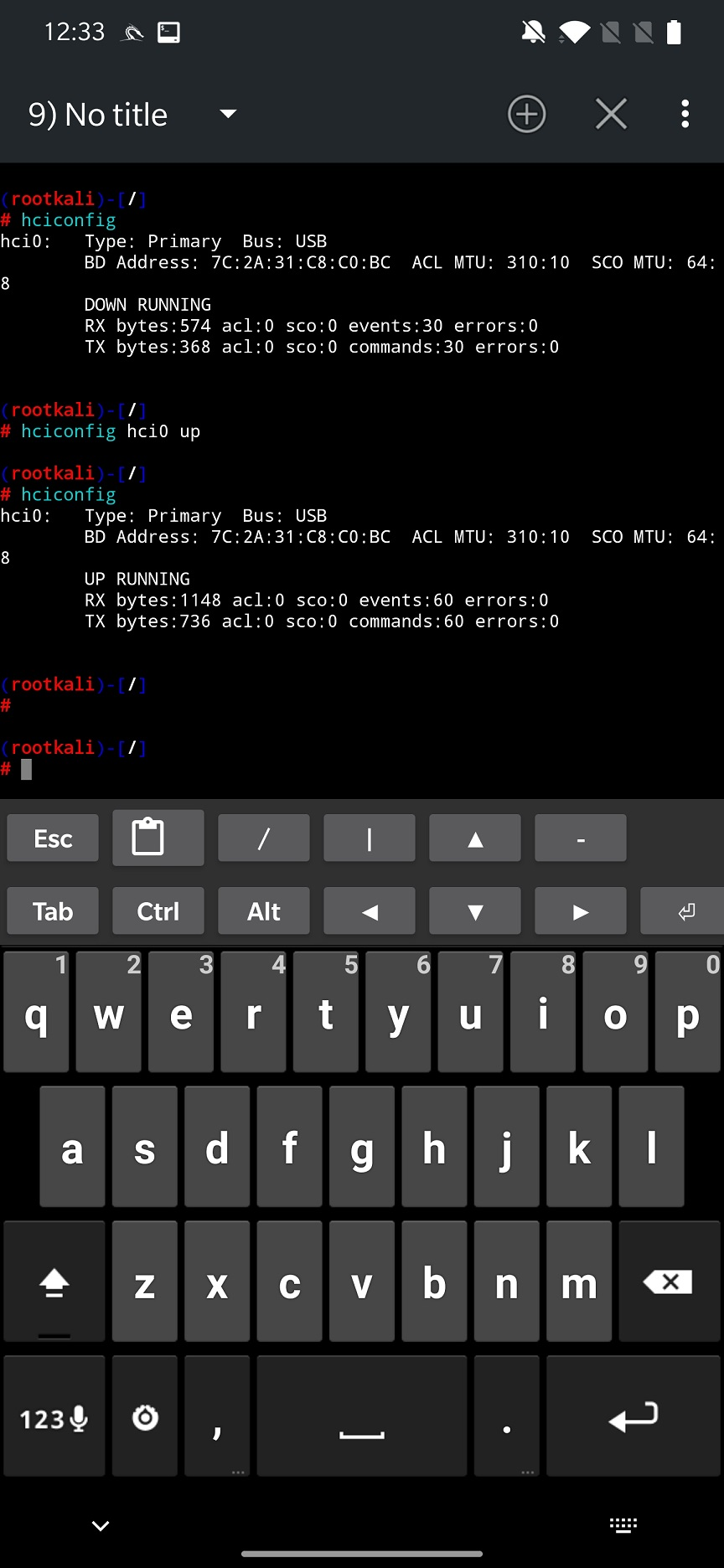

如果您在那里看不到它,则必须手动启用它。此方法适用于我的一个加密狗,该加密狗受 NetHunter 支持,但未启用。

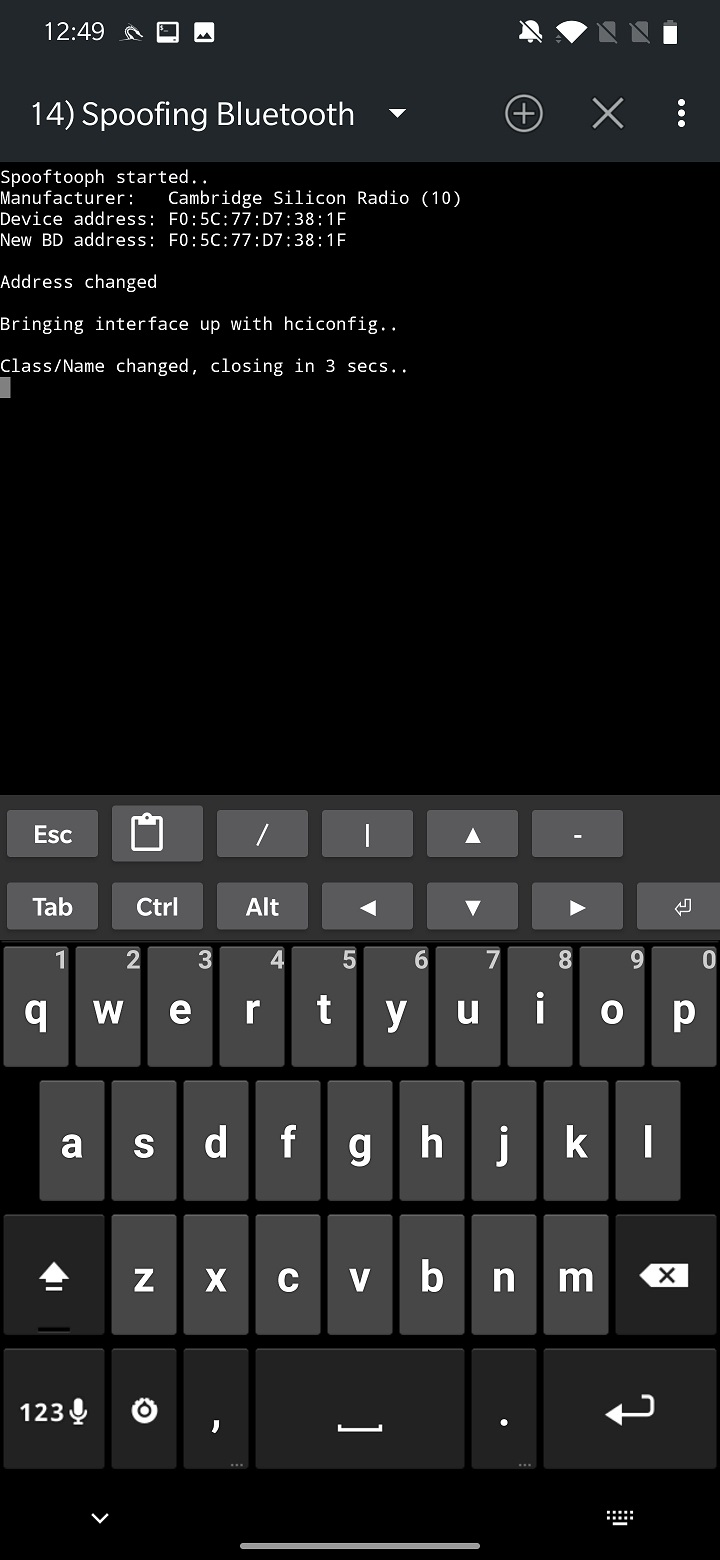

打开 NetHunter 终端应用程序,然后键入命令以获取有关 hci 设备的信息。如果出现,请尝试使用如图 1 所示启用它。如果重新启动NetHunter应用程序,则应存在新启动的蓝牙接口。hciconfig hciconfig hci0 up

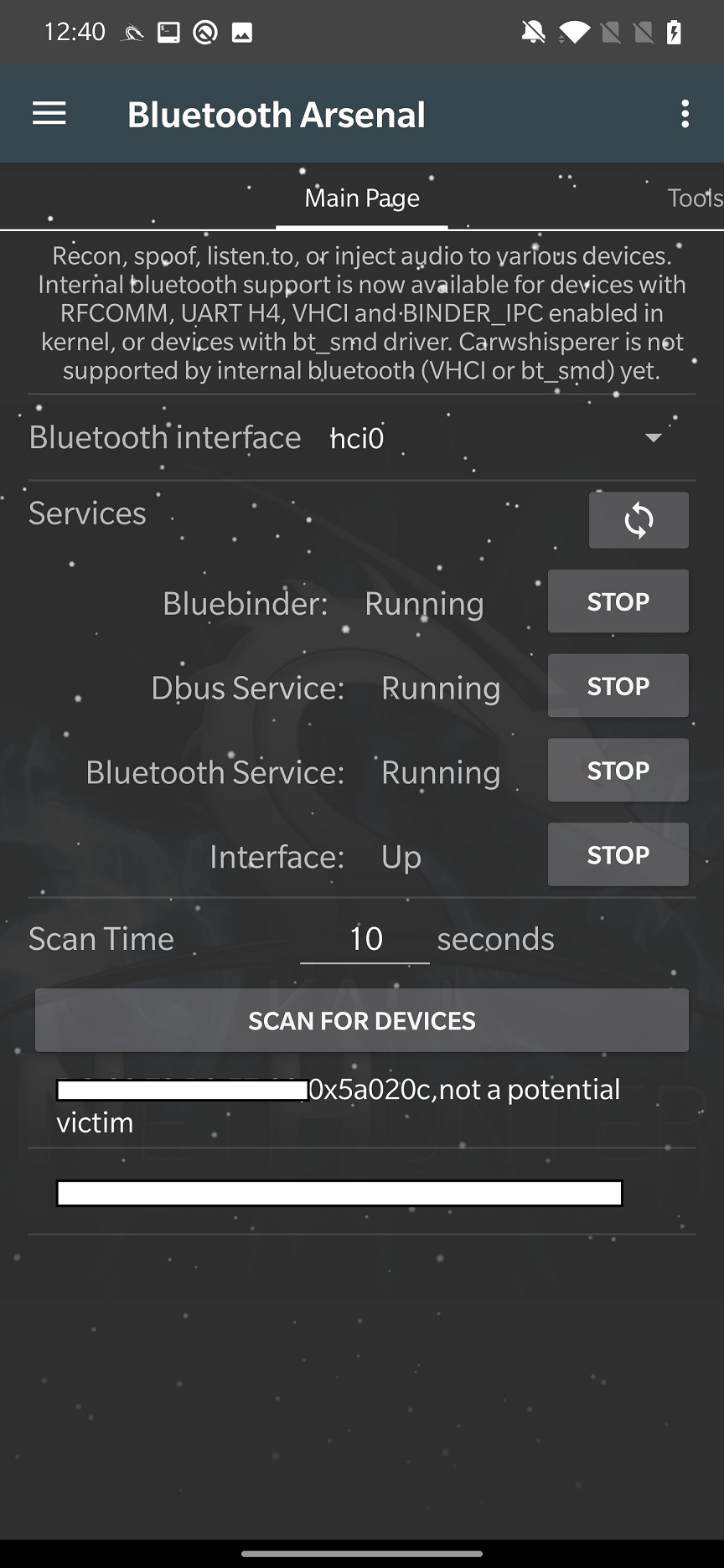

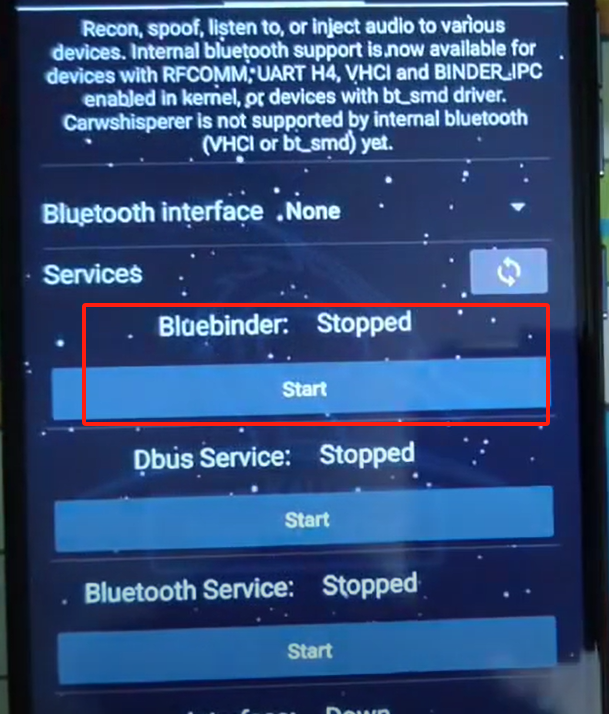

对于内部蓝牙,您首先需要启动所有服务,例如蓝牙绑定器(bluebinder)、Dbus 服务、蓝牙服务和接口,才能显示适配器。在界面中选择它后,您可以扫描设备。武器库只能扫描蓝牙,而不能扫描低功耗蓝牙 (BLE) 设备,这意味着您的小工具和物联网不会被发现。您可以在图 2 中看到扫描结果。

从扫描结果中,您可以选择目标设备,然后移动到选项卡。Tools

Tools(工具)

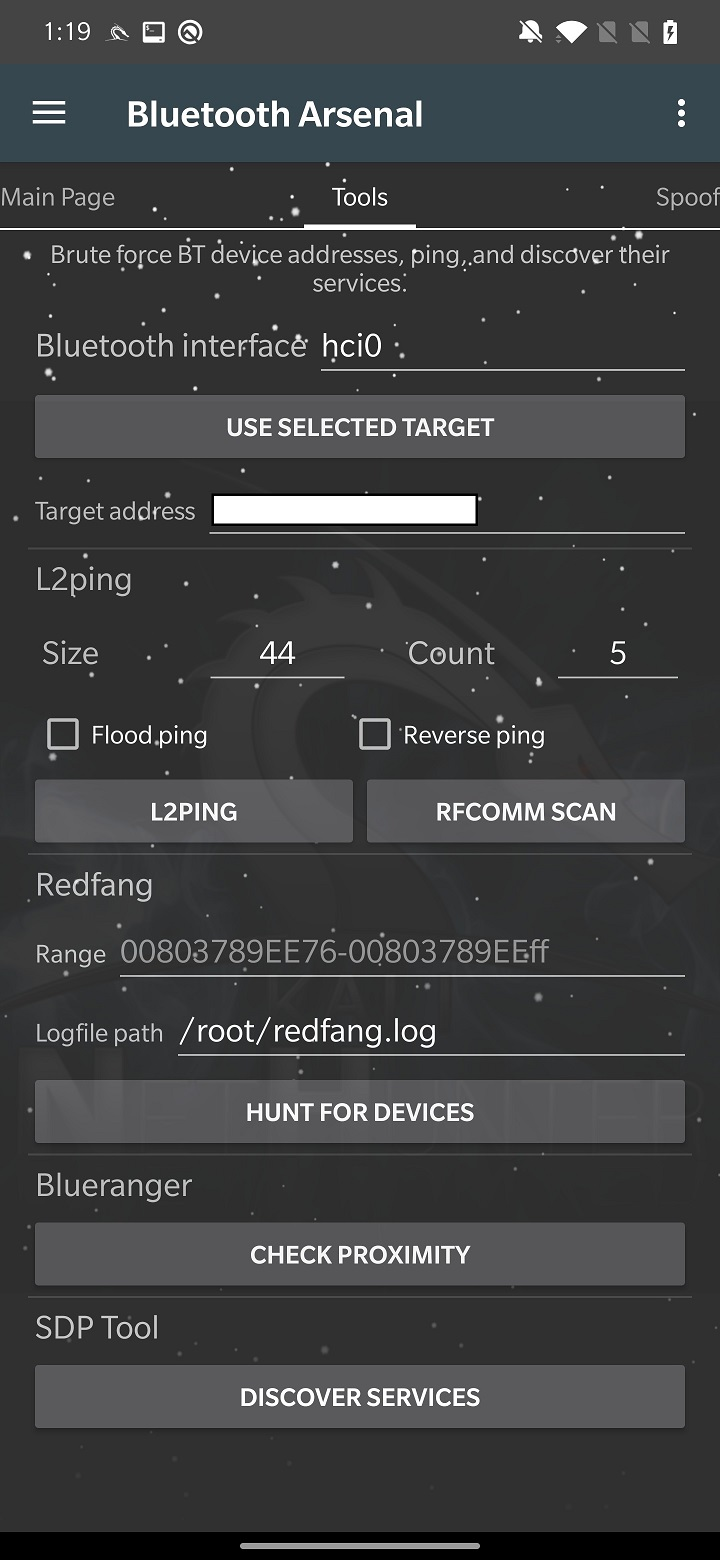

在“工具”选项卡中,您必须手动输入目标设备MAC地址或点击上一个选项卡。在这里,您可以设置和运行 L2ping、Redfang、Blueranger 和 SDP Tool 等工具。USE SELECTED TARGET

L2ping

这是一个 ping 洪水工具,可以启动拒绝服务 (DoS) 攻击。它将生成具有自定义大小和计数的数据包,以发送到目标设备。因此,设备将被淹没并可能崩溃。

RFCOMM SCAN 尝试通过扫描特定范围来搜索打开的 RFCOMM 信道。总共有 30 个频道。RFCOMM扫描类似于端口扫描仪,但用于蓝牙。它正在与每个通道建立完整的连接。系统会提示目标设备的所有者允许它,如果它到达需要额外身份验证的通道,甚至可能被要求输入密码。如果所有者决定不批准该连接,则套接字连接将终止。

在我的测试中,我能够部分使用rfcomm_scan工具,但前提是目标设备正在扫描蓝牙设备。然后,我的目标设备收到了配对和权限请求。

攻击者已经通过点击按钮选择了目标设备。当我们通过启动RFCOMM SCAN按钮来运行攻击时,新设备(默认称为BlueZ 5.66)显示为新发现的设备。顺便说一句,如果要更改欺骗设备的名称,可以在“欺骗”选项卡中进行修改。当目标设备尝试与其配对时,rfcomm 开始扫描,参见图 4。 USE SELECTED TARGET

在某些情况下,它甚至可能请求访问消息或其他权限,参见图 5。

这似乎非常危险,但在我的所有测试用例中,我都无法实际利用这个漏洞。大多数时候 – 在攻击期间 – Android崩溃了。

移动黑客将允许NetHunter以用户身份同时连接到蓝牙设备。因此,它可能会使目标崩溃,或者您控制它。

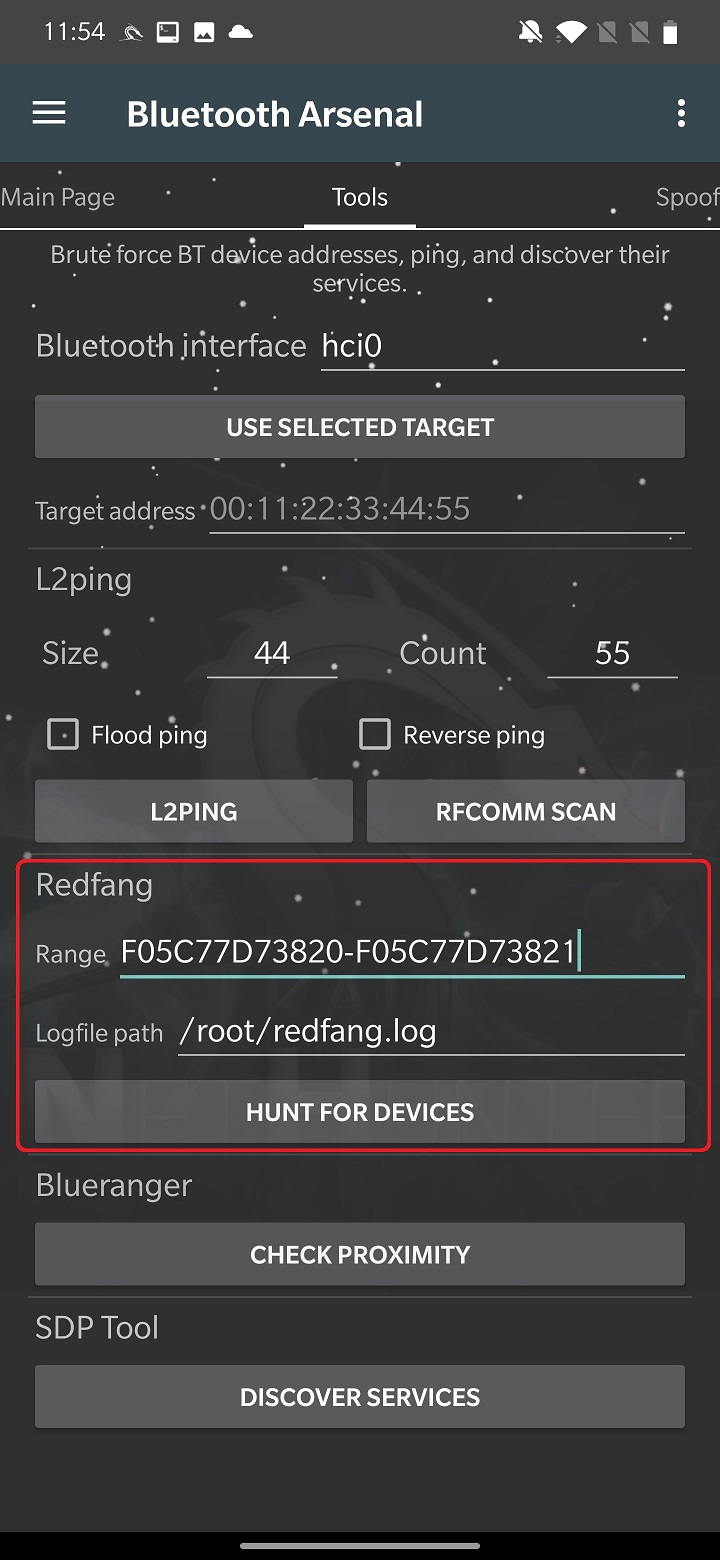

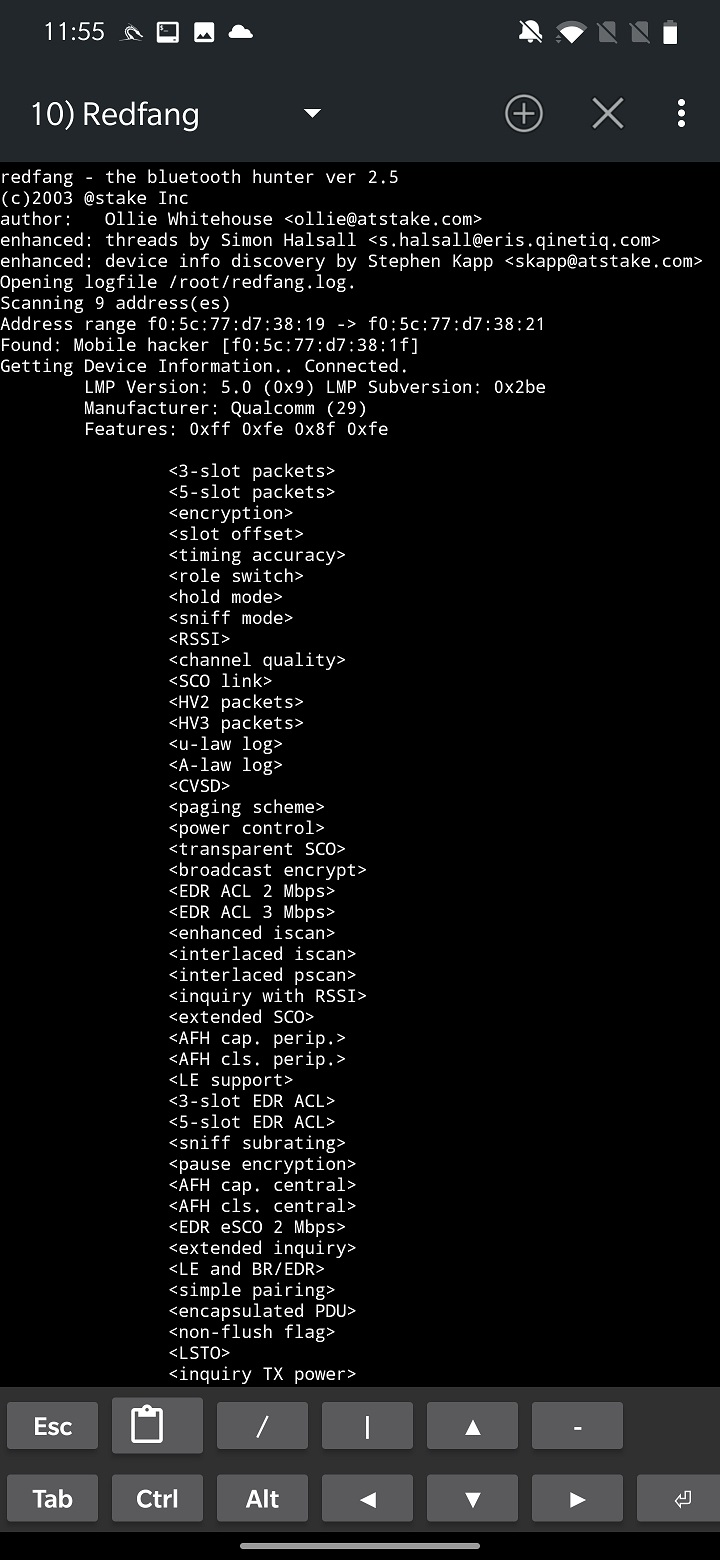

Redfang(红方)

蓝牙设备有两种模式:可见和不可见。Redfang 工具专注于使用蛮力方法的不可见设备。它尝试连接到用户定义的 MAC 地址范围以获取详细的设备信息。然后,此信息将存储在文件中。redfang.log

要启动蓝牙侦测,必须将要扫描的 MAC 地址范围和扫描日志输出的文件路径设置为 ,默认值为 。当您开始 时,redfang 将尝试暴力破解范围内的每个 MAC 地址以发现不可见的蓝牙设备,如图 6 所示。/root/redfang.logHUNT FOR DEVICES

在我的测试中,当它发现一个设备时,它会显示其信息并崩溃,因此它不会继续进行进一步的暴力扫描。

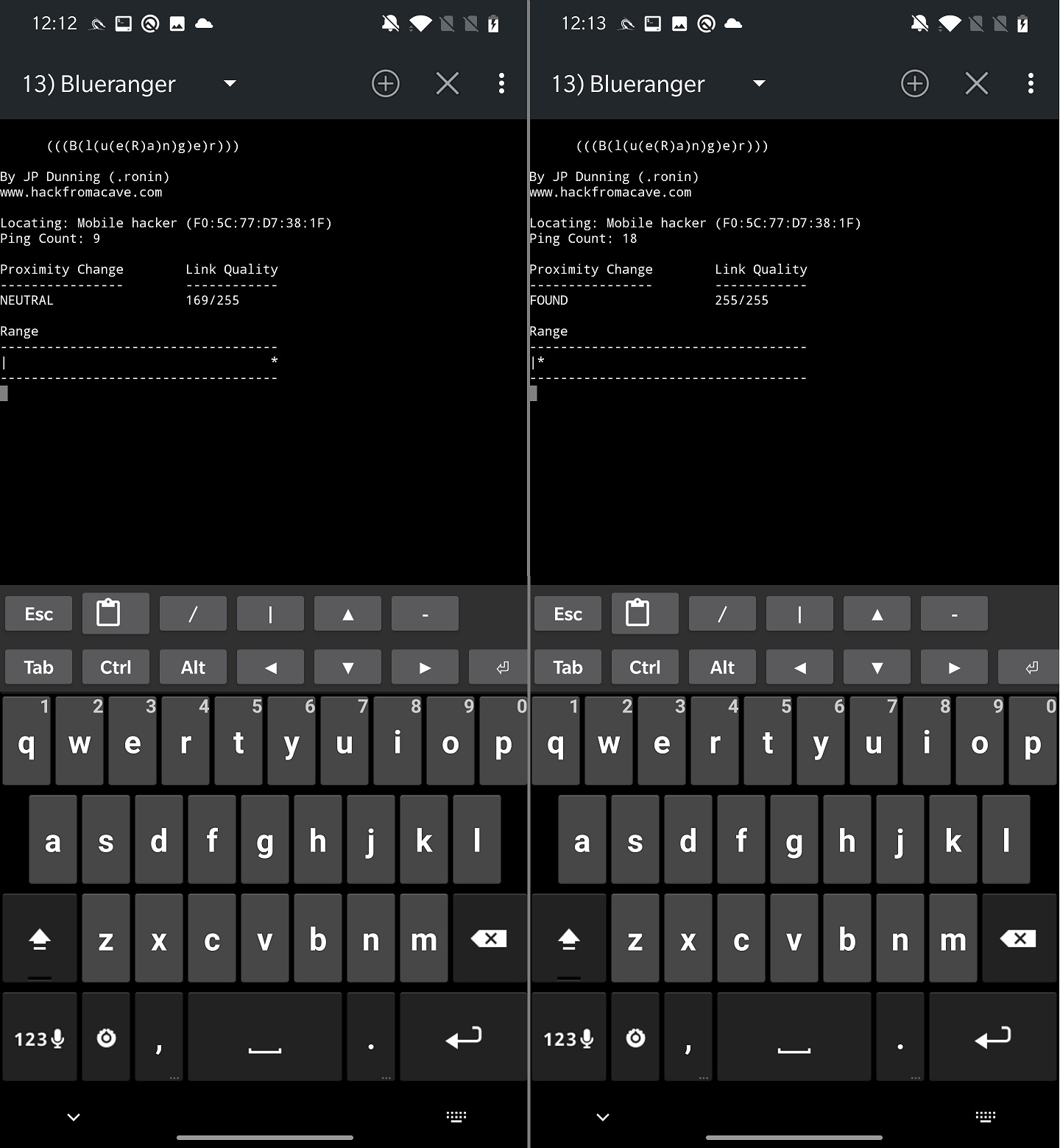

Blueranger(蓝侠)

BlueRanger 脚本尝试定位目标蓝牙设备的距离。正如我们在上一个工具中看到的那样,这是通过发送 l2cap ping 来识别链接质量来完成的。如果质量更高,则设备更接近。

通过点击按钮,您将开始设备范围分析,如图 8 所示。CHECK PROXIMITY

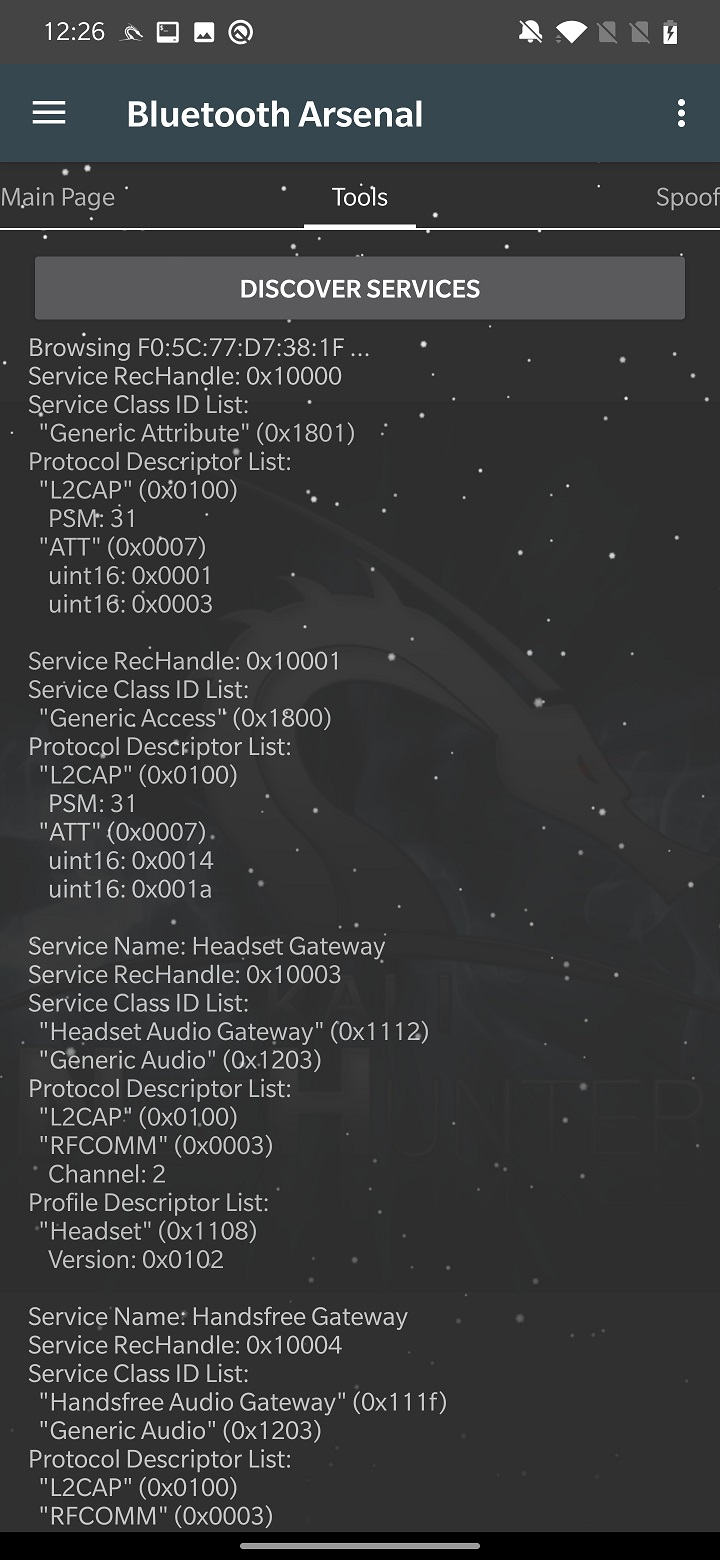

SDP Tool(SDP工具)

SDP 工具的功能是在目标设备上执行服务发现。它将枚举所有正在运行的服务以查找打开的服务。扫描结果显示在按钮下方,如图 9 所示。DISCOVER SERVICES

在“工具”选项卡中,继续执行“欺骗”。

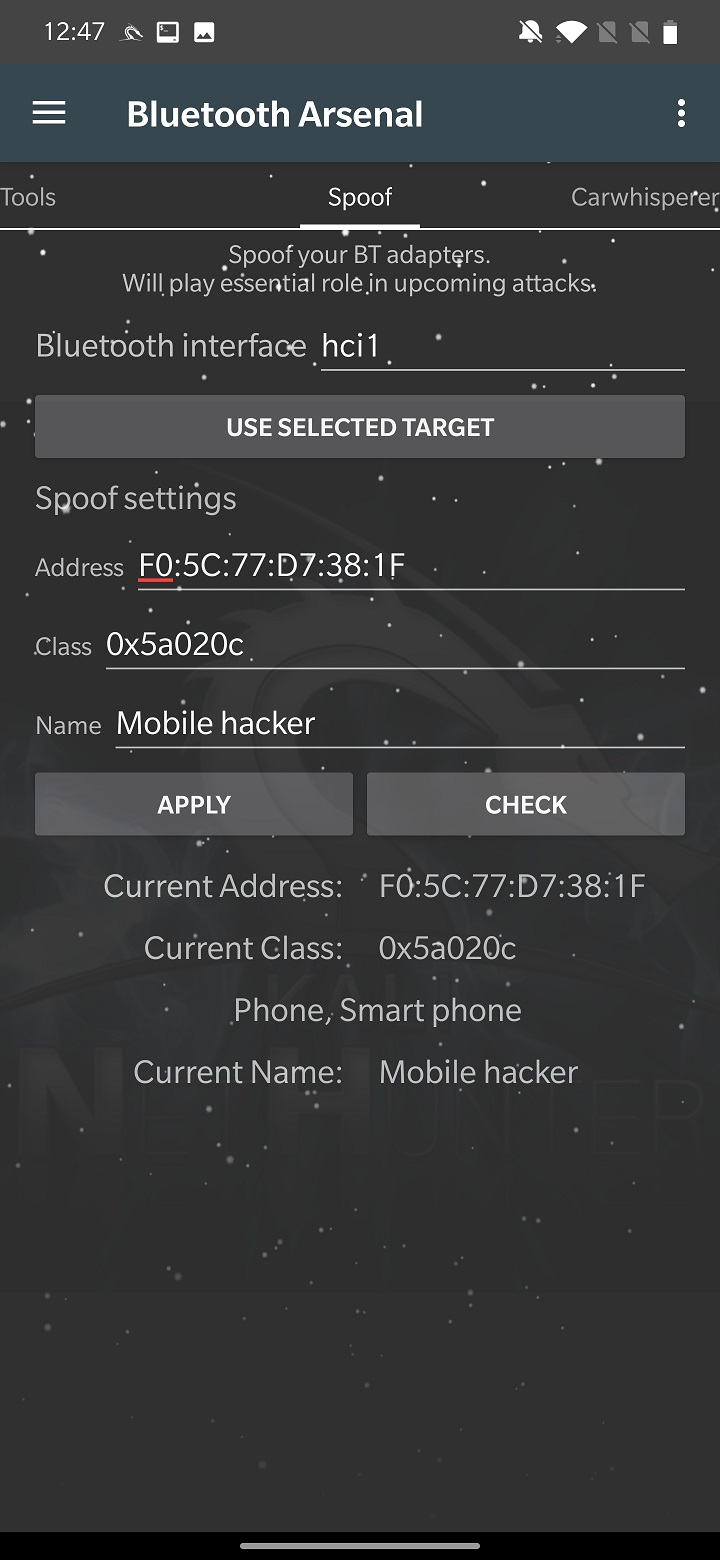

Spoof(恶搞)

为了欺骗蓝牙设备,NetHunter 使用名为 Spooftooph 的工具。其目标是克隆或欺骗设备名称、类和MAC地址。欺骗的结果应该允许蓝牙设备隐藏在普通站点中,无论这意味着什么。如果您欺骗或克隆蓝牙设备,则无法与其交互,例如接收连接、与设备配对或触发任何类型的网络钓鱼。

从设置中,您需要选择蓝牙接口。就我而言,不支持内部,因此我使用了标识为 .将目标设置为欺骗或克隆,我们从主页设置或手动键入MAC地址,类和名称。使用按钮开始欺骗。按钮将总结欺骗设置,如图 10 所示。hci0 hci1USE SELECTED TARGETAPPLY CHECK

不幸的是,我无法成功欺骗我的任何设备。该工具没有崩溃,而是在几秒钟后关闭,没有任何错误。

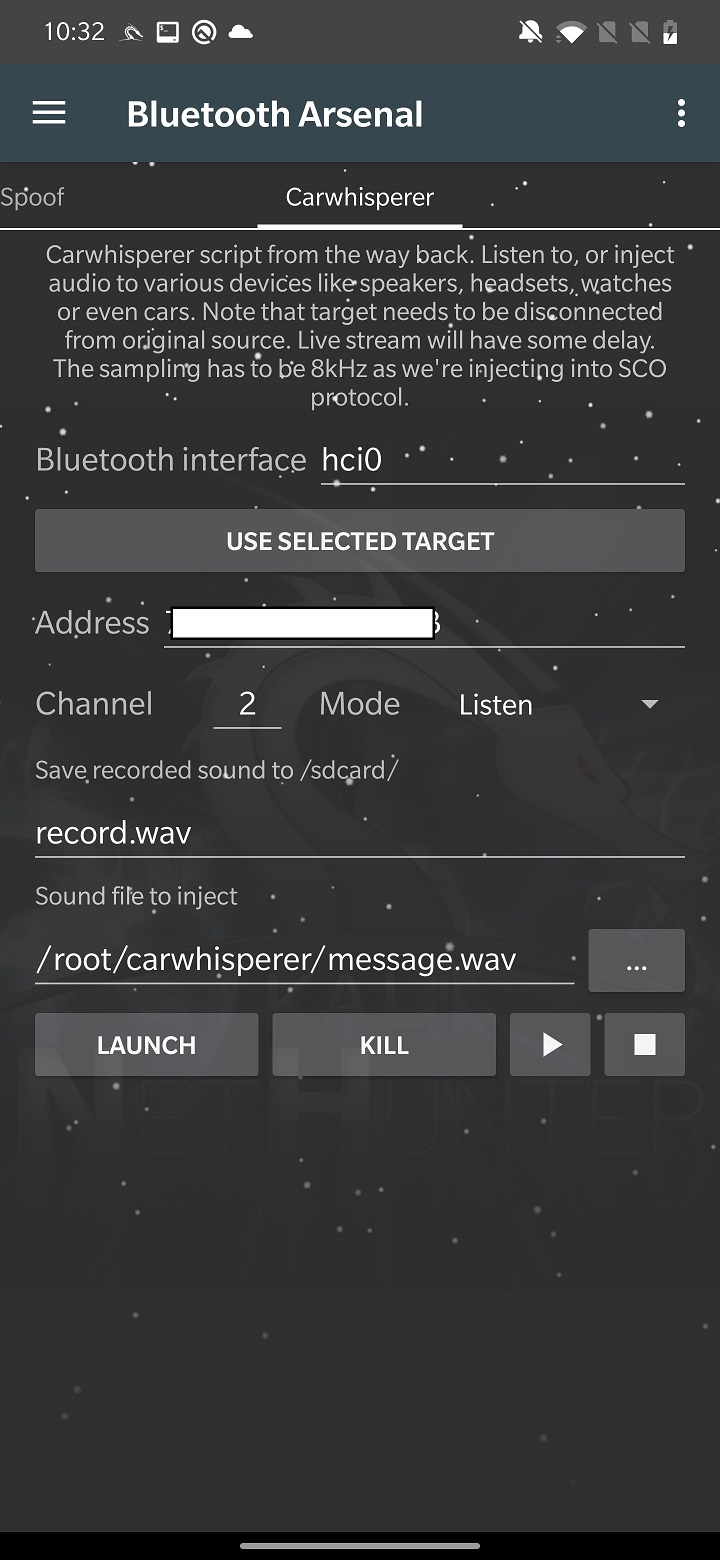

Carwhisperer(卡耳语者)

该工具是 2005 年的概念验证,它允许从耳机的麦克风收听音频或将自定义声音注入汽车扬声器、耳机、扬声器等。这是可能的,因为这些设备使用常见的安全配对代码,例如“0000”或“1234”。它连接到设备并打开控制连接。一旦建立连接,carwhisperer 就开始向耳机传输声音并录制音频。它现在允许您将音频数据注入目标设备。

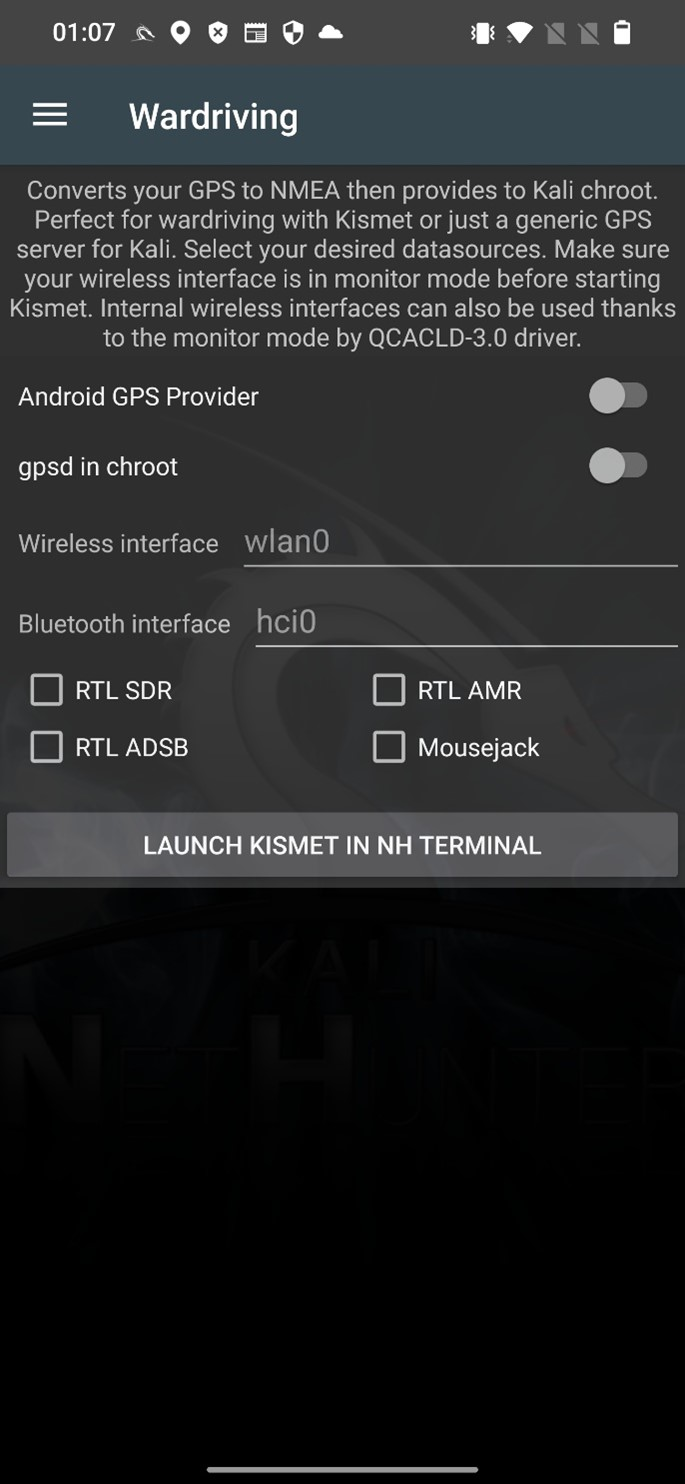

蓝牙战争驾驶

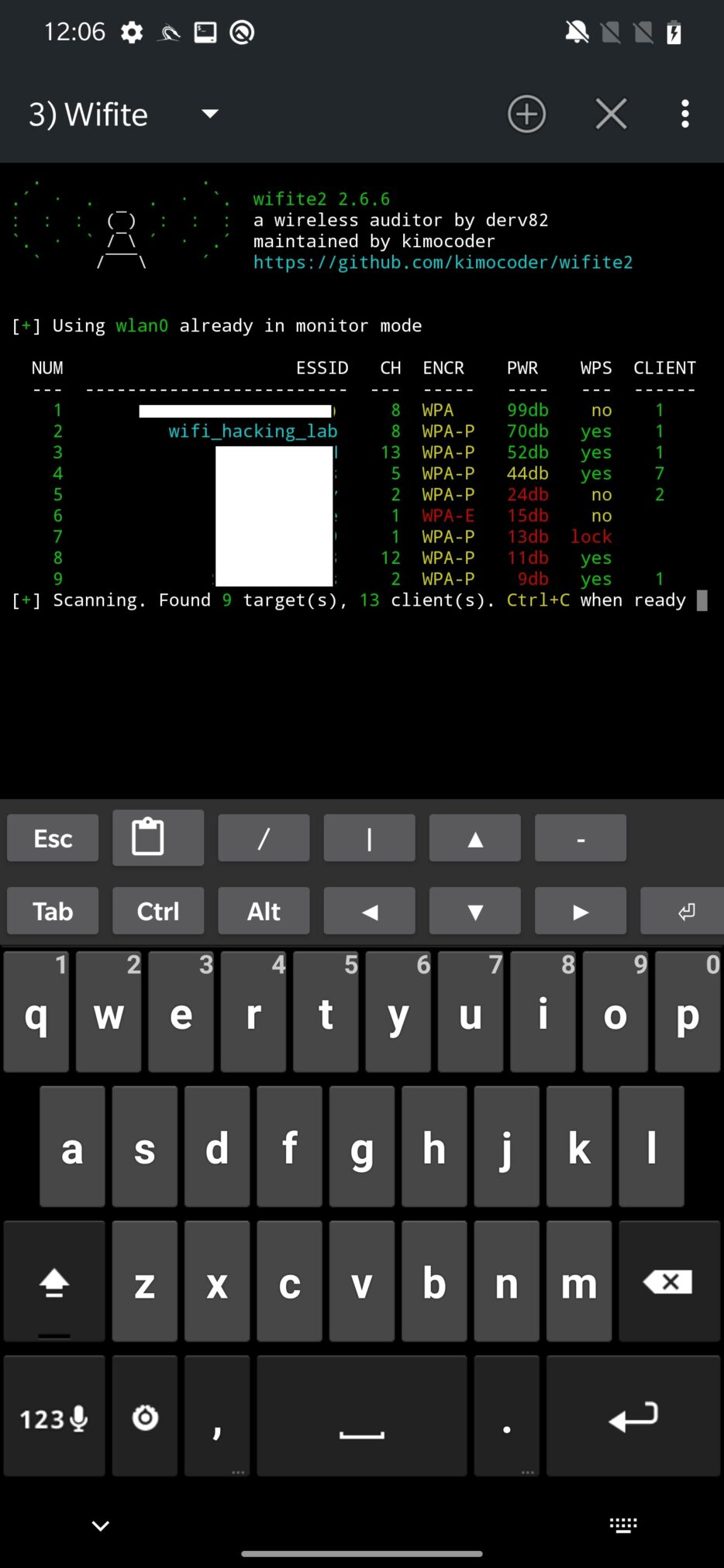

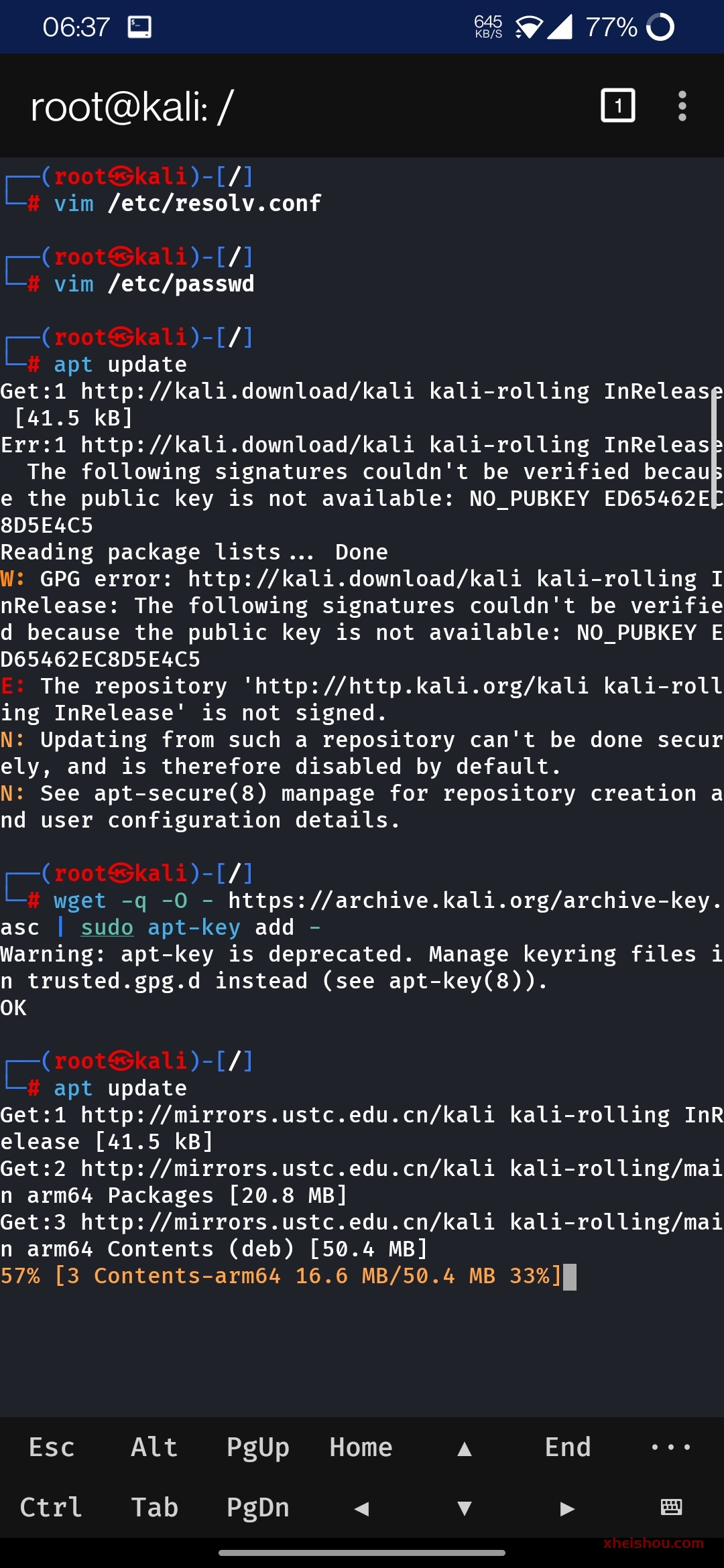

蓝牙战争驾驶是使用移动设备或计算机在特定区域搜索和识别支持蓝牙的设备的做法。这可以通过使用专门的软件和硬件来完成,例如蓝牙扫描仪或嗅探器。蓝牙战车的目标通常是识别可被利用的易受攻击的设备或收集有关设备及其位置的信息。蓝牙wardriving使用可以在非root的Android设备上完成,例如使用WiGLE WiFi Wardriving应用程序。 使用NetHunter,您可以使用Kismet扫描蓝牙设备。如何为 Wi-Fi 和蓝牙设置 Kismet,我已经在我的 NetHunter使用 wifite、取消身份验证和 wardriving 进行 Wi-Fi 黑客攻击文章中解释过。

推荐阅读

防止攻击

以下是一些有助于预防和免受蓝牙攻击的提示:

- 保持设备操作系统更新:定期检查并安装设备的软件更新,以防止已知漏洞。

- 使用配对密码:通过蓝牙连接到其他设备时,请务必使用配对密码,以防止未经授权的访问。

- 不使用时禁用蓝牙:为降低攻击风险,最好在不使用蓝牙时禁用蓝牙。

- 谨慎使用公共蓝牙设备: 警惕连接到公共蓝牙设备, 例如信标, 因为它们可能不安全.避免在连接到公共蓝牙设备时输入敏感信息。

结论

蓝牙技术已成为我们日常生活中无处不在的一部分,但如果保护不当,它也会带来安全风险。黑客可以利用蓝牙中的漏洞未经授权访问设备、窃取个人信息、通过广播的 MAC 地址跟踪用户并注入输入。了解风险并采取措施保护自己非常重要。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

暂无评论内容