前言:Bluetooth Arsenal是Kali 2020第3季度时候发布 。同时也更新了很多的其他东西,我这儿就不一一赘述了,大家可以去他的官网了解详细信息 Bluetooth Arsenal – Kali Nethunter里新的工具 , Kali NetHunter 团队引进Bluetooth Arsenal。它结合了一组蓝牙工具在 Kali NetHunter 应用程序与一些预配置的工作流程和令人兴奋的用例。您可以使用外部适配器进行侦察、欺骗、收听和将音频注入各种设备,包括扬声器、耳机、手表,甚至汽车。

硬件:要想使用这个功能,首先要准备一个蓝牙适配器,我用的是这个,你们可以自行测试

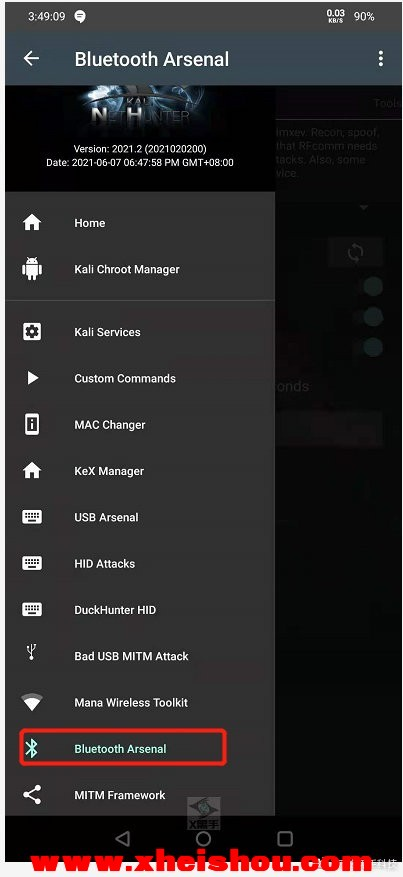

启动蓝牙武器库

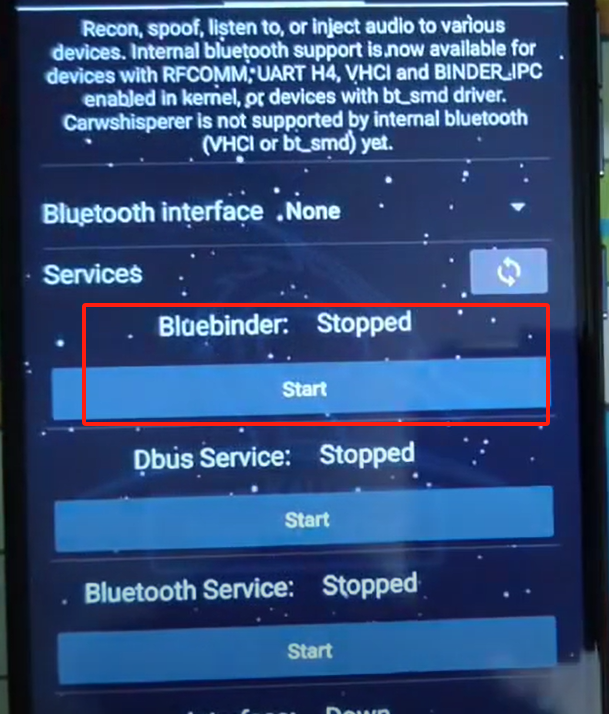

首先在kali nethunter 菜单项并选择“Bluetooth Arsenal”以打开蓝牙菜单。

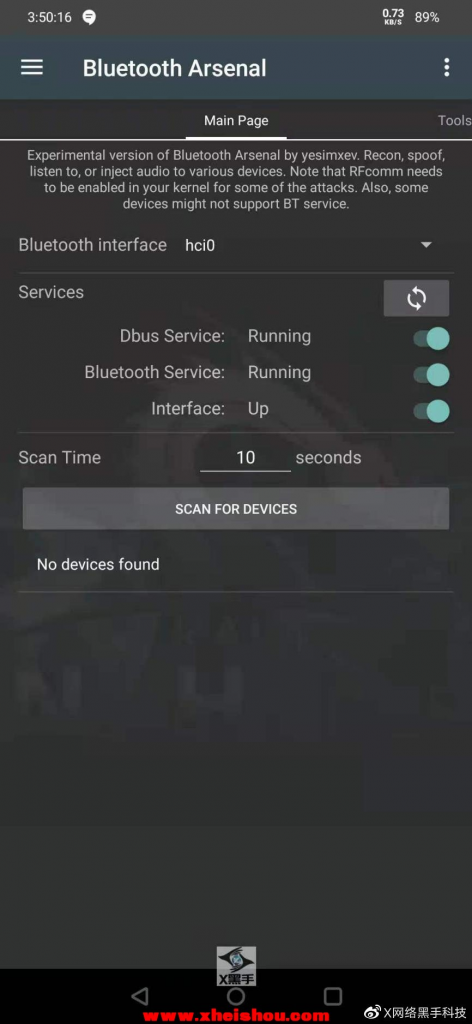

您可以在此处启动和停止服务、启用接口以及扫描可发现的设备。

请注意,也可以使用下一页中的 Redfang 找到未处于发现模式的设备。那么我们等下在讲,目前尚不支持 BLE。如图:

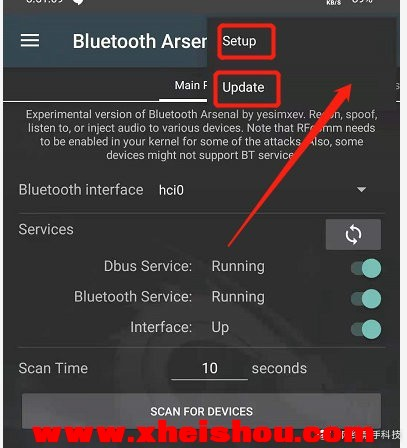

仅首次运行:在欢迎弹出窗口中点击“检查并安装”以安装依赖项。如果您以后需要设置或更新,请随时使用右上角的选项菜单。

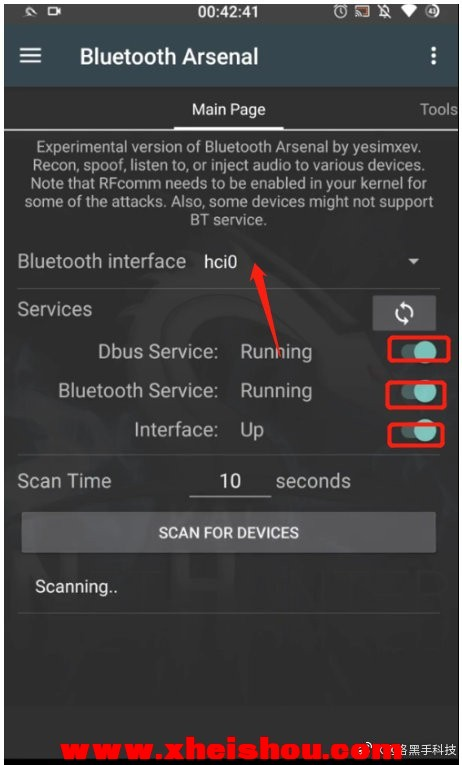

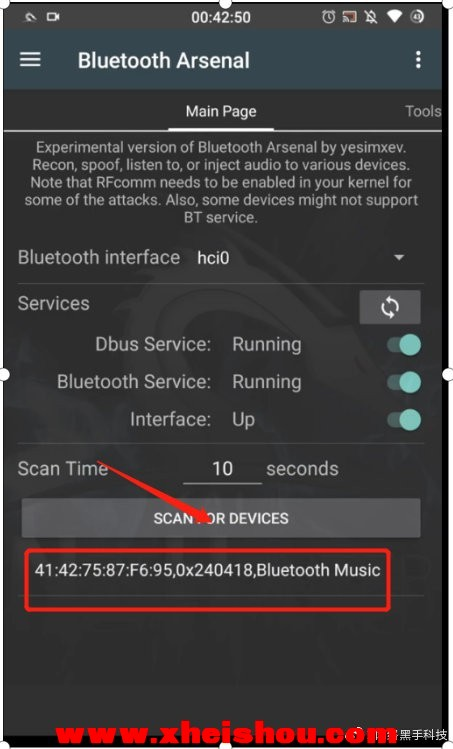

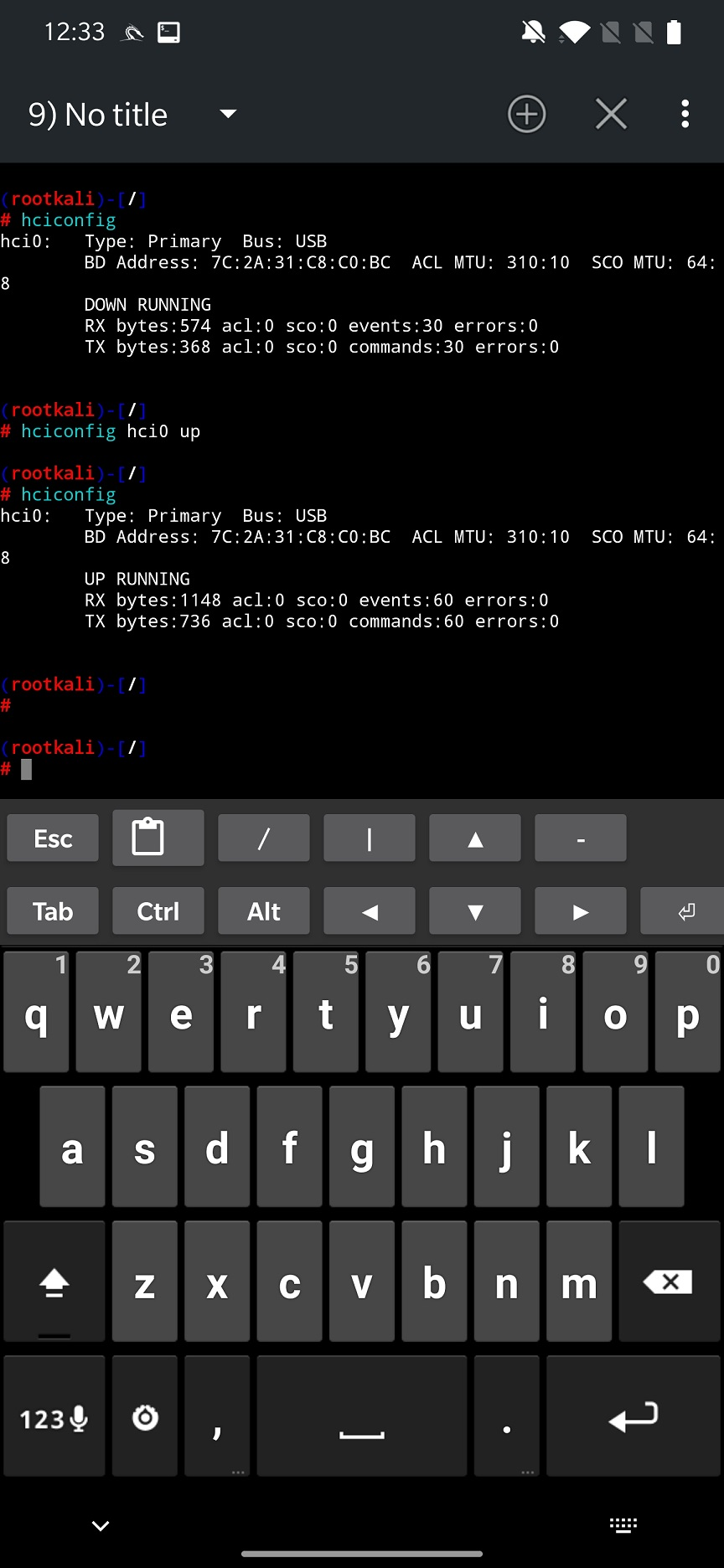

开始使用: 首先请通过 OTG转接器 连接您的蓝牙适配器,然后按刷新图标将它们显示在微调菜单中。启用 dbus、蓝牙服务,并使用开关启动适配器 (hci0)。如果您选择第二个适配器 (hci1),请再次点击刷新,并使用界面开关调出该适配器。在微调器中选择扫描所需的界面。如果 10 秒不理想,请输入您的扫描时间。您已准备好扫描,请按“SCAN FOR DEVICES”。如果找到,请点击它,以便以后使用它。

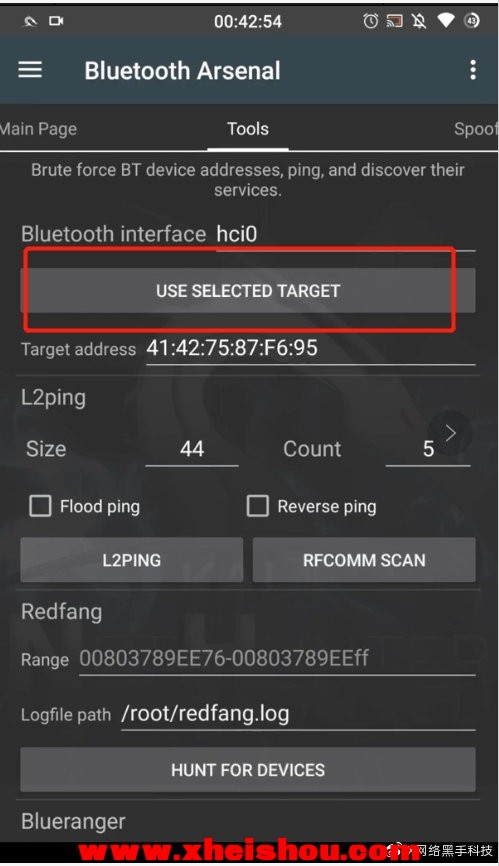

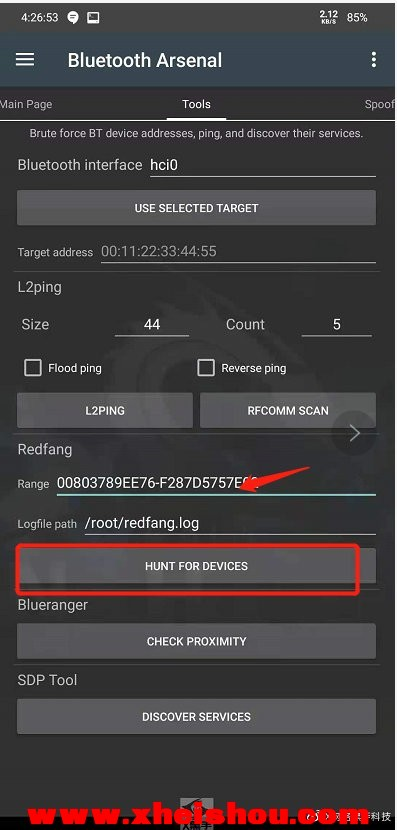

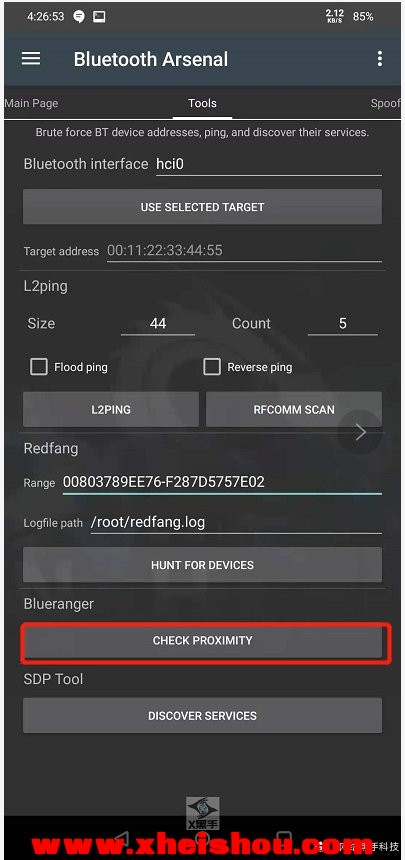

如果您使用多个适配器,请输入您的接口名称。我这儿就一个适配器,所以默任是hci0,从上图中可以看到我们扫描到一个设备了,我们通过下一页的Tools页面 ,您可以通过点击“ USE SELECTED TARGET”来粘贴选定扫面到的目标地址。

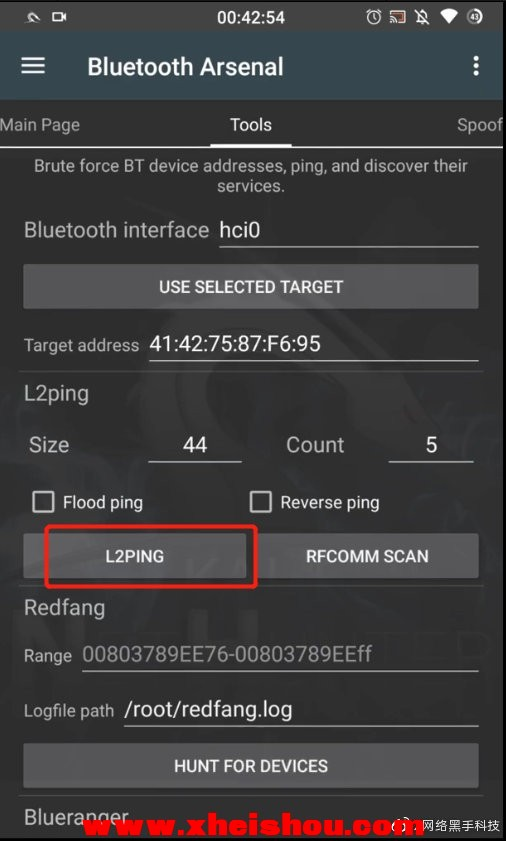

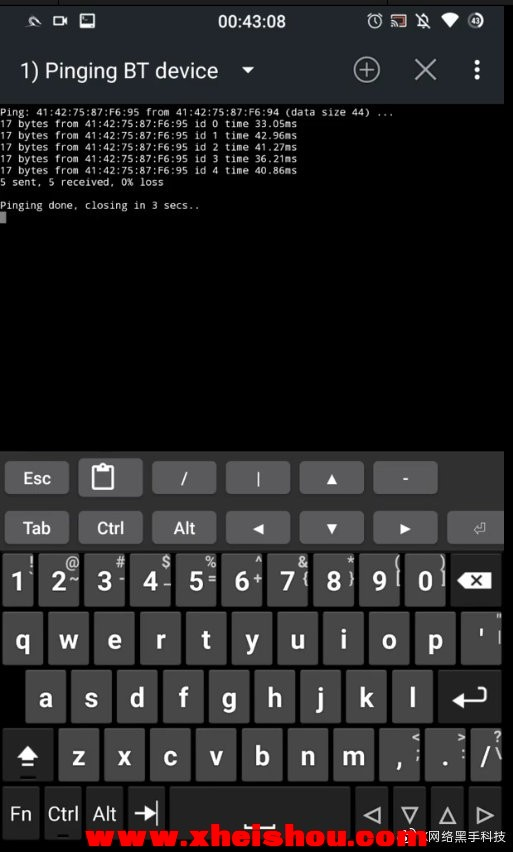

测试连通性:选定目标后我们点击L2ping来测试连通性

在终端的命令是:l2ping -i hci0 -c 4 24:1F:A0:CE:50:69 # 测试蓝牙A2:CF:49:FD:99:AF是否连通,这个以后我们会讲!

如果扫面到设备了非常适合崩溃目标的蓝牙设备,因此连接的设备可能会断开连接,可用于发现或攻击。如果需要,修改大小或计数。Flood ping 还增加了断开配对设备的可能性。反向 ping 发送回显响应而不是回显请求。

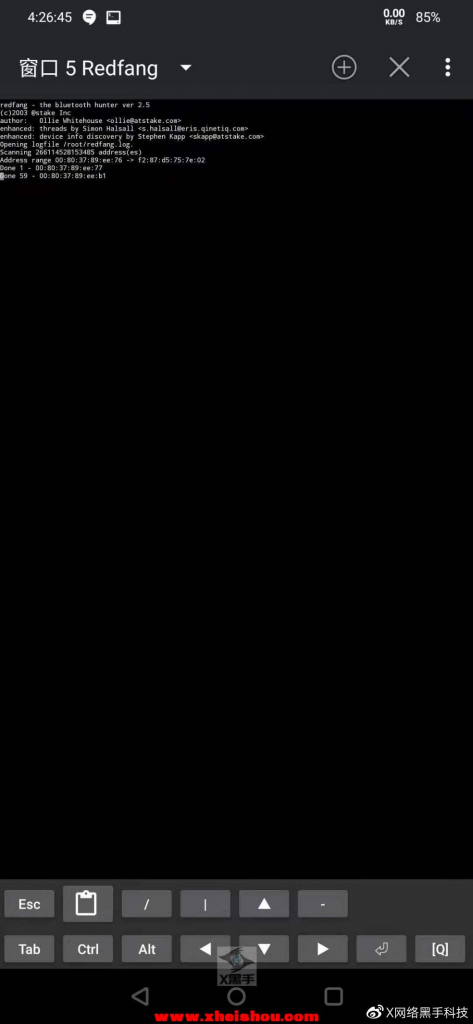

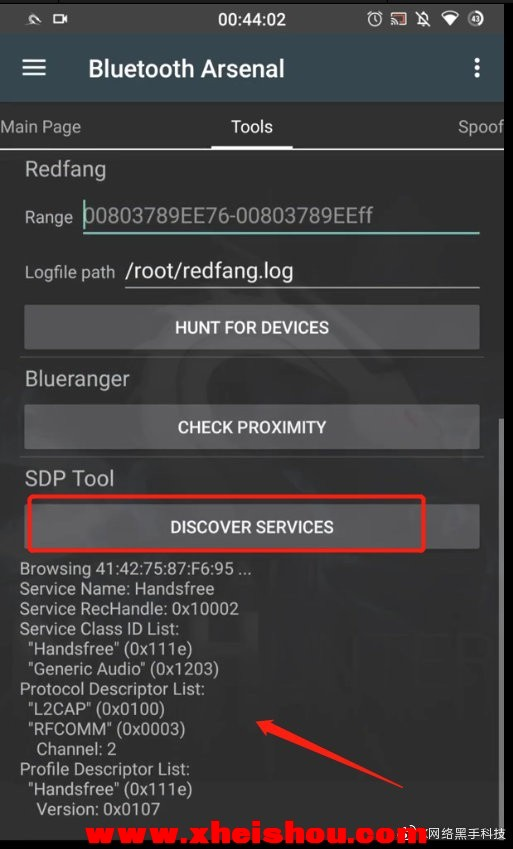

Redfang:暴力探测蓝牙设备工具,根据是否可以被扫描到,蓝牙设备具有可见(Disoverable)和不可见(non discoverable)两种模式。为了扫描不可见蓝牙设备,Kali Linux提供了一款专用暴力探测工具redfang。该工具会主动尝试连接渗透测试人员指定的蓝牙MAC地址。一旦连接上,就可以确认该设备存在。该工具支持多线程,可以使用多个蓝牙设备进行爆破,用于查找未处于配对模式的设备。 输入目标范围,并根据需要修改日志文件路径。点击“HUNT FOR DEVICES”开始。来查看

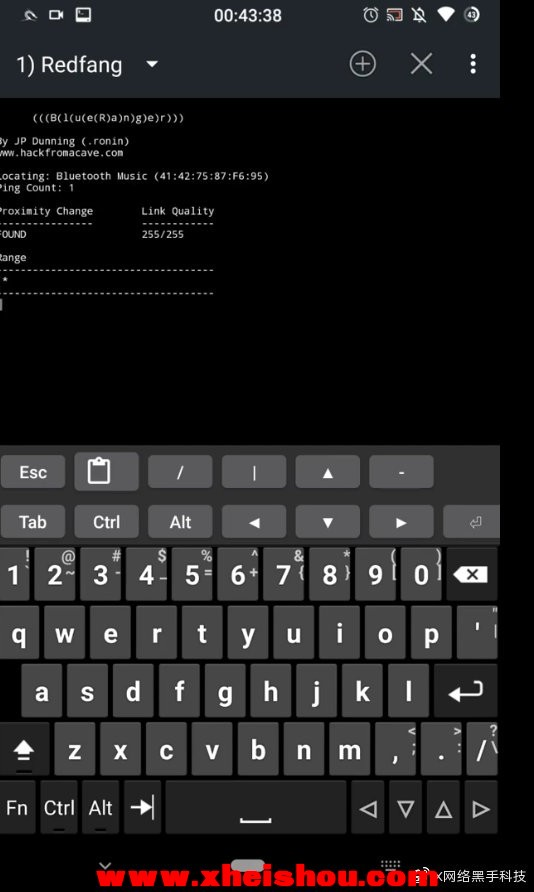

Blueranger:blueranger是Kali Linux预安装的一款蓝牙探测工具。该工具通过向指定设备发送蓝牙L2CAP协议的ping包,创建连接。由于大部分蓝牙设备对ping包不进行认证,所以可以直接连接成功。在连接过程中,通过切换Class 1和Class 3模式,来更为精准的确认目标设备距离。输入看看目标MAC看看有多近点击“CHECK PROXIMITY”开始。

SDP Tool:主要用来浏览远端设备SDP服务,或者管理本地的SDPD维护的数据库。

常用的应该就是查找远端设备的服务了,它让我们可以配置、控制和询问 SDP(服务发现协议)服务器。因此,它允许我们对蓝牙设备进行查询,并准确地弄清楚权限发生了什么,以及我们可能开始使用这些服务做什么。查看目标的服务以找到开放的服务。免提服务是我们易受攻击的音频服务。点击“DISCOVER SERVICES”开始。

在这里,我们可以看到更多关于通信、协议的信息,也许我们甚至可以开始发现设备中是否存在漏洞,或者我们是否能够直接与它通信。我们甚至可以发现它是否使用了 MAC 地址随机化或类似的东西。

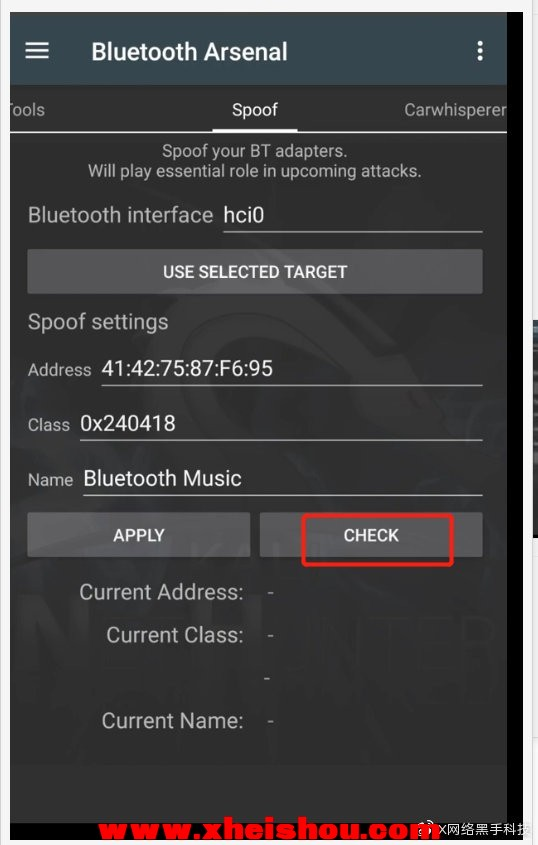

SPOOf:欺骗蓝牙如果您使用多个适配器,请输入您的接口名称。您可以通过点击“USE SELECTED TARGET”来粘贴所选目标的地址、名称和类别,否则输入所需的修改。点击“APPLY”进行设置。您也可以通过点击“CHECK”进行验证。然后下一步:

Carwhisperer:汽车偷听软件:汽车偷听,是由欧洲安全研究人员开发的一种软件工具,它利用了在汽车蓝牙免提车载套件中一个实现上的关键问题。CarWhisperer软件让攻击者能发送音频到或接收音频自车载套件。攻击者可以将音频发送到汽车的喇叭或从车内麦克风接收(窃听)音频。再次强调如果您使用多个适配器,请输入您的接口名称。那么晚现在您可以通过点击“ USE SELECTED TARGET”来粘贴选定的目标地址。如果目标的免提服务在不同的服务上,请修改频道。选择模式:Listen:将开始录制来自目标麦克风的音频。如果需要,修改记录文件名。Inject:将选定的音频注入目标,因此它将在其扬声器上播放。输入或选择要注入的音频文件的路径。

点击“LAUNCH”在终端中启动脚本。您可以在终端中使用 CTRL+C 或在应用程序中点击“KILL”来杀死。如果正在收听,播放按钮开始在扬声器上直播,否则将播放最后一段录音。请注意,停止按钮将停止播放,不支持暂停。

好了,本期就到这儿了,作者智商有限,文中不免纰漏和不妥之处。有任何建议或意见大家多多发评论给我。

没有回复内容