前言

▍了解红队

-

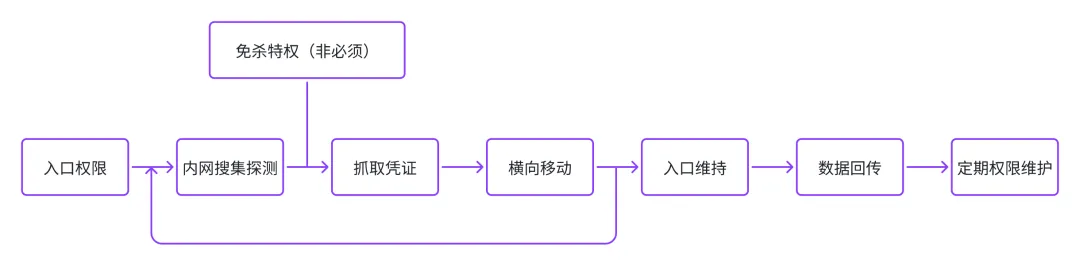

红队场景与渗透测试的区别:红队攻击不同于传统的渗透测试,它更侧重于如何实际侵入系统并获取权限或实现特定目标,而不受时间、技术和途径的严格限制,更接近于真实的入侵活动。 -

技术梳理与实战利用:详细梳理了在不同渗透阶段可能用到的技术,并指出这些技术在实际操作中往往不是孤立使用的,而是相互灵活组合进行循环利用。这表明了红队攻击的高度灵活性和复杂性。 -

防御策略与挑战:面对红队攻击,防御者需要具备丰富的实战对抗经验和技术深度。传统基于工具的防御方法往往难以奏效,因为攻击者可以轻松修改或定制工具以绕过现有防御手段的检测规则。 -

深入分析与源头防御:蓝队需要对每种核心攻击技术进行深入分析,并从源头上进行防御。虽然这种方法的短期成本较高,但长期来看是更为有效和持久的防御策略。 -

攻防人员的核心能力:作为攻防人员,熟练掌握工具只是极小的一部分,更重要的是对各种利用原理的深度理解和二次定制能力。这种能力才是攻防人员在面对复杂多变的攻击时能够立于不败之地的关键。

红队攻击流程

01入口权限获取【前期侦察】

▶ 阶段攻击行为

-

绕 CDN 找出目标所有真实 IP 段 -

寻找目标的各种 Web 管理后台登录入口 -

批量抓取目标所有真实 C 段 Web banner -

批量对目标所有真实 C 段进行基础服务端口扫描探测识别 -

尝试目标 DNS 是否允许区域传送 ,如果不允许则继续尝试子域爆破 - 批量抓取目标所有子域 Web banner

- 批量对目标所有子域集中进行基础服务端口探测识别

- 批量识别目标所有存活Web站点的Web程序指纹及其详细版本

- 从 Git中查找目标泄露的各类敏感文件及账号密码,有可能会发现目标不小心泄露的各种云的”AccessKey”

- 从各种网盘/百度文库中查找目标泄露的各类敏感文件及账号密码

- 从各第三方历史漏洞库中查找目标曾经泄露的各种敏感账号密码,国内目标尤其要注意

- 目标Svn 里泄露的各类敏感文件

- 网站目录扫描,查找目标网站泄露的各类敏感文件、网站备份文件、敏感配置文件、源码、webshell等

- 目标站点自身在前端代码中泄露的各种敏感信息

- fofa/shodan/bing/google hacking深度利用

- 搜集目标的学生学号、员工工号、目标邮箱,到各个社工库中去批量查询这些邮箱曾经是否泄露过密码

- 目标对外提供的各种技术文档和wiki里泄露的各种账号密码及其它敏感信息

- 目标微信小程序

- 分析目标 app Web请求

- 借助js探针搜集目标内网信息

- 想办法混入目标的各种内部QQ群、微信群,分析目标直接供应商,尤其是技术外包

- 根据前面已搜集到的各类信息制作有针对性的弱口令字典

- 目标所用 WAF种类识别与绕过

- BypassWAF文件上传、读取、下载

- BypassWAF Sql注入

- BypassWAF RCE 合计

- BypassWAF 各类 Java Web中间件已知Nday漏洞利用

- BypassWAF Webshell 免杀

▍02 入口权限获取【Nday 漏洞利用】

▶ 阶段攻击行为

1.针对各类 Java 中间件的各种已知 Nday 漏洞利用

-

Struts2 -

weblogic -

Jboss -

wildfy( jboss 7.x) - Tomcat

- Jekins

- ElasticSearch

- RabbitMQ

- Glassfish

- IBM Websphere

- Axis2

- Apache ActiveMQ

- Apache Solr

- Fastjson

2.针对各类 Windows php 集成环境

-

AppServ - Xampp

- 宝塔

- PhpStudy

3.针对各类开源程序的已知 Nday 漏洞利用 (供应链攻击)

-

Dedecms -

thinkphp5.x -

phpcms - ecshop

- Metinfo

- discuz

- 帝国cms

- phpmyadmin

- wordpress

- joomla

- drupal

4.针对其它各类 Web 办公组件的 已知 Nday 漏洞利用 (供应链攻击)

-

通达 OA -

泛微 OA -

金蝶 EAS - 用友 NC

- 致远OA

- 金和OA

- 蓝凌OA

- 宏景eHR

5.针对各类边界网络及安全设备的各种利用 (供应链攻击)

-

Pulse Secure VPN -

Esafenet -

Fortinet VPN - DAS-security

- Sangfor VPN

- NSFOCUS

针对上述所有漏洞利用的常见攻击方式

-

注入 -

远程代码执行 -

后台及数据库弱口令 - SSRF

- 越权

- 命令/代码执行/反序列化

- 任意文件上传/下载/读取/包含

- 业务逻辑漏洞

▶ 防护措施及缓解建议

▍03 入口权限获取【专门针对各类基础服务端口的各种 getshell 利用】

防御重要等级:★★★

▶ 常用扫描端口

-

Mssql:默认工作在 tcp 1433 端口,弱口令,敏感账号密码泄露,提权,远程执行,后门植入 -

SMB:默认工作在 tcp 445 端口,弱口令,远程执行,后门植入 -

WMI:默认工作在 tcp 135 端口,弱口令,远程执行,后门植入 - RDP: 默认工作在 tcp 3389端口, 弱口令, 远程执行, 别人留的shift类后门

- SSH:默认工作在tcp22端口,弱口令,远程执行,后门植入

- ORACLE:默认工作在tcp 1521端口,弱口令,敏感账号密码泄露,提权,远程执行,后门植入

- Mysql:默认工作在tcp3306端口,弱口令,敏感账号密码泄露,提权 (只适用于部分老系统)

- REDIS: 默认工作在tcp6379端口, 弱口令, 未授权访问, 写文件(webshell, 启动项, 计划任务),提权

- POSTGRESQLE: 默认工作在tcp 5432端口, 弱口令, 敏感信息泄露

- LDAP:默认工作在tcp 389端口,未授权访问,弱口令,敏感账号密码泄露

- SMTP:默认工作在tcp 25端口,服务错误配置导致的用户名枚举漏洞,弱口令,敏感信息泄露

- POP3:默认工作在top10端口,弱口令,敏感信息泄露

- IMAP: 默认工作在tcp 143端口, 弱口令, 敏感信息泄露

- Exchange: 默认工作在tcp 443端口, 接口弱口令爆破 (例如: owa, ews, oab,AutoDiscover, pth脱邮件, 敏感信息泄露)

- VNC: 默认工作在tcp5900端口, 弱口令

- FTP:默认工作在tcp21端口,弱口令,匿名访问/可写,敏感信息泄露

- Rsync: 默认工作在tcp 873端口, 未授权, 弱口令, 敏感信息泄露

- Mongodb: 默认工作在tcp 27017端口, 未授权, 弱口令

- TELNET: 默认工作在tcp 23端口, 弱口令, 后门植入

- SVN: 默认工作在 tcp 3690端口, 弱口令, 敏感信息泄露

- JAVA RMI: 默认工作在tcp 1099端口, 可能存在反序列化利用

- CouchDB: 默认工作在tcp5984端口, 未授权访问

▶ 防护措施及缓解建议

▍04 入口权限获取【传统钓鱼攻击利用】

▶ 阶段攻击行为

1.发信前期准备

-

枚举有效的目标邮箱用户名列表 -

批量探测目标邮箱弱口令 -

伪造发信人【发信邮服搭建】

2.钓鱼邮件攻击方式

-

office 文件宏 -

office 文件加密 -

多次压缩附件 - 恶意附件

- 恶意链接

- 二次点击下载

- 二维码

- 仿冒站点

- 附件编码

- 加密压缩附件

- 可执行附件

- 压缩附件

- 链接下载

防护措施及缓解建议

▍05 主机安全【提权利用】

▶ 阶段攻击行为

1.windows 系统漏洞 本地提权

-

BypassUAC【win7/8 /8.1/10 】 -

CVE-2021-36934 -

CVE-2021-1732 - CVE-2022-23222

- CVE-2023-23397

- CVE-2023-21674

- CVE-2023-28252

2.linux 内核漏洞 本地提权【linux-exploit-suggester】

-

CVE-2021-22555 - CVE-2022-2588

- CVE-2023-2476

- CVE-2023-32233

3.利用各类第三方服务/软件工具提权

-

Mssql -

Oracle -

Mysql - 各类第三方软件DLL劫持、进程劫持、进程注入

- 令牌

- suid权限

- 计划任务

- 各种错误服务配置利用

▶ 防护措施及缓解建议

▍06 内网安全【敏感信息搜集】

阶段攻击行为

1.搜集当前已控“跳板机”的各类敏感信息

-

查看当前 she11 权限及详细系统内核版本 -

获取当前系统的详细 IP 配置 ,包括所在域、IP、掩码、网关、主备 DNS IP -

获取当前系统最近的用户登录记录 - 获取当前用户的所有命令历史记录 (主要针对linux,可能包含各类敏感账号密码、IP、敏感服务配置等)

- 获取本机所有服务/进程(包括各个进程的详细权限,也包括目标系统中的可疑恶意进程)/端口/网络连接信息

- 获取本机所用杀软/监控种类,便于后续针对性免杀

- 获取本机RDP/SSH端口开启状态及其默认端口号

- 获取本机所有用户的RDP外连记录

- 获取本机的所有SSH登录记录

- 获取当前系统所有登录成功的日志 (针对windows)

- 获取本机所有已安装软件的详细列表,为抓密码、提权、留后门做准备

- 获取本机各浏览器中保存的所有书签页及历史浏览记录

- 获取当前用户创建的所有计划任务列表及计划任务所对应的执行脚本内容 (有些执行脚本中很可能存有各种连接账号密码)

- 获取当前用户桌面及回收站里的所有文件列表

- 获取当前系统的所有存在suid 权限的二进制程序

- 获取当前系统代理 (IP&端口)

- 获取当前系统所有的自启动注册表项值

- 获取当前系统的所有jpc连接及已启用共享

- 获取当前系统的所有挂载 (mount)

- 获取当前系统的防火墙状态

- 获取当前系统所有分区/盘符及基详细使用情况

- 获取本机的累计开机时长

- 获取本机ARP/DNS缓存

- 获取当前机器环境变量,查看目标机器上有无python、jk、ruby等语言的执行环境,后期可设法利用

- 获取当前系统所有本地用户及组列表

- 获取当前系统host文件内容

- 获取当前机器硬件设备信息,判断当前机器是否为虚拟机

- 远程截屏捕捉目标用户敏感操作

2.内网批量 Web Banner 抓取,获取关键目标业务系统如下

-

内网各种文件【共享】服务器 -

内网各类 web 服务器【可用于后期留入口】 - 内网各类数据库服务器

- 内网邮件服务器【可用于后期留入口】

- 内网VPN服务器【可用于后期留入口】

- 内网各类常规资产状态监控服务器 (zabbix、nagios、cacti等)

- 内网各类防护的主控端(防火墙、EDR、态势感知产品的web主控端等)

- 内网日志服务器

- 内网补丁服务器

- 内网各类OA、ERP、CRM、SRM、HR系统

- 内网打印服务器

- 内网MES系统

- 内网虚拟化服务器/超融合平台【Vmware ESX】

- 内网堡垒机

- 内网运维、研发部门员工的机器

- 内网路由、交换设备

3.针对各类已知系统高危 RCE 漏洞的批量探测识别与利用

-

CVE-2021-34527 - CVE-2022-26809

- CVE-2023-28252

- CVE-2023-23397

▶ 防护措施及缓解建议

▍07 内网安全【各类敏感凭证“搜集”与“窃取”】

▶ 阶段攻击行为

1. 主动密码搜集

-

批量抓取当前机器上的”各类基础服务配置文件中保存的各种账号密码” -

想办法”控制目标运维管理或技术人员的单机,从这些机器上去搜集可能保存着各类敏感网络资产的账号密码表” -

抓取各类”数据库客户端工具中保存各种数据库连接账号密码,比如:各种数据库连接配置文件、各类服务自身的配置文件 (redis、http basic等)

想办法”控制目标运维管理或技术人员的单机,从这些机器上去搜集可能保存着各类敏感网络资产的账号密码表”

比如: *。 ls、 *. doc、 *. docx、 *. txt等文件 - 抓取各类”数据库客户端工具中保存各种数据库连接账号密码

比如: Navicat、SSMS、MSSQL 自带客户端管理工具, 也可能保存有密码 (加密后的base64) - 抓取当前系统“注册表中保存的各类账号密码 hash”【Windows】

- 抓取当前系统所有“本地用户的明文密码/hash”【Windows&linux】

- 抓取当前系统的所有“用户 token”【Windows】

- 抓取”windows凭据管理器中保存的各类连接账号密码”

- 抓取”MSTSC 客户端中保存的所有rdp连接账号密码”

- 抓取各类”VNC 客户端工具中保存的连接密码”

- 抓取“GPP目录下保存的各类账号密码”,包括组策略目录中XML里保存的密码hash和NETLOGON目录下的某些脚本中保存的账号密码

- 抓取各类”SSH客户端工具中保存的各种linux系统连接账号密码”, 包括SecureCRT、Xshell、WinSCP、 putty等

- 抓取各类”浏览器中保存的各种web登录密码”, 包括Chrome、360浏览器、Firefox、IE、QQ浏览器等

- 抓取各类”数据库表中保存的各类账号密码hash”

- 抓取各类”FTP客户端工具中保存的各种ftp登录账号密码”, 比如filezila、xftp

- 抓取各类”邮件客户端工具中保存的各种邮箱账号密码”, 比如: forxmail、thunderbird

- 抓取各类”SVN客户端工具中保存的所有连接账号密码及项目地址”

- 抓取各类”VPN客户端工具中保存的各种vpn链接账号密码”

- 通过hashcat直接进行哈希爆破

2. 被动密码搜集【防御重点】

-

Windows SSP【持久化/内存】 -

Hook PasswordchangeNotify【持久化/内存】 -

OWA 登录账号密码截获 - 截获mstsc. exe中输入的rdp连接账号密码

- Linux别名记录利用

- 本机明文密码嗅探 (http、ftp、pop3等)

- 传统键盘记录

- windows蓝屏技巧

▶ 防护措施及缓解建议

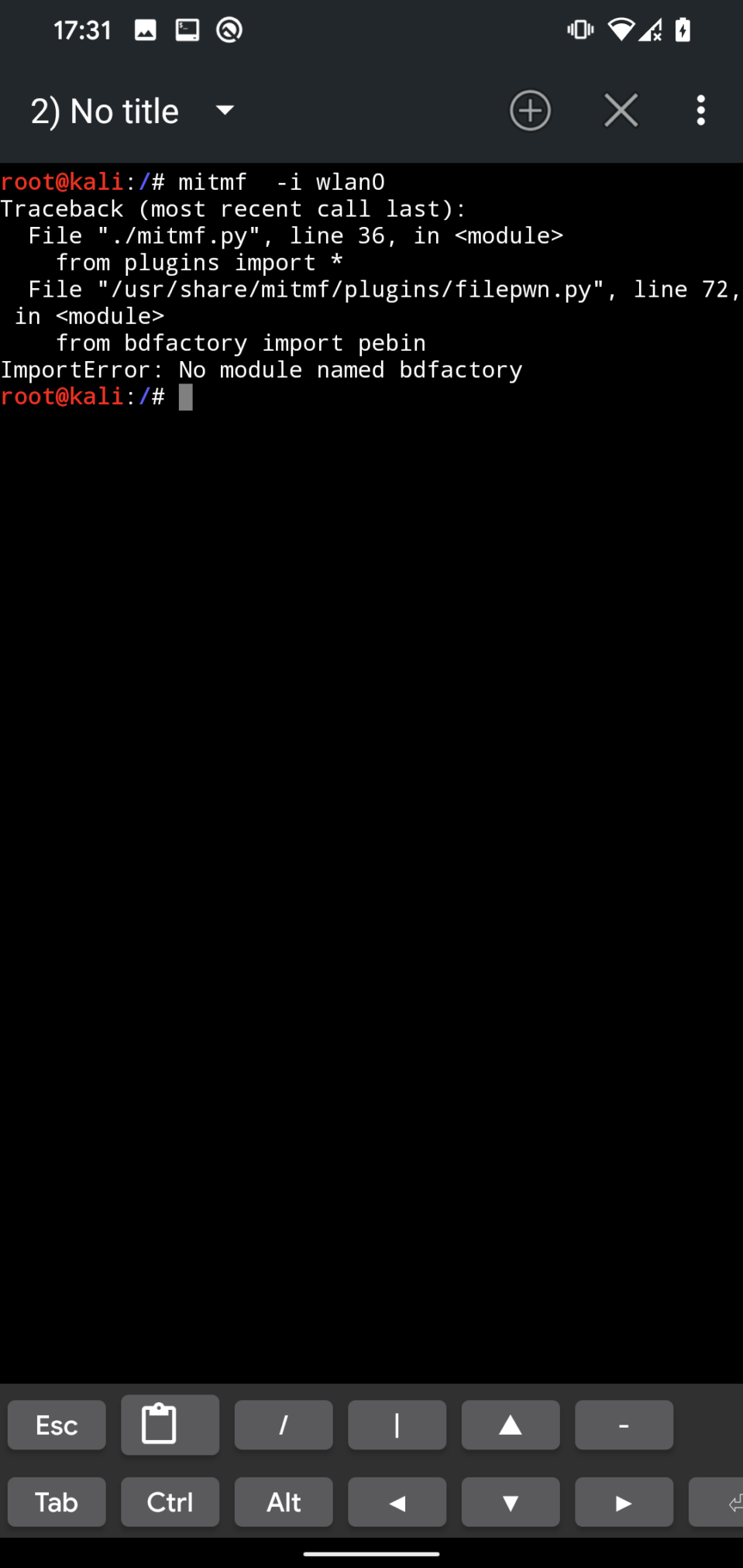

▍08 内网安全【内网常用“隧道”/”转发”/”代理”/”穿透”手法】

▶ 阶段攻击行为

-

出网流量刺探:http、DNS 以及一些穿透性相对较好的 tcp 端口,这种操作一般都会配合 WMI、SMB、SSH 远程执行,在内网批量快速识别出能出网的机器 -

常规 HTTP 脚本代理:abptts、Neo-reGeorg、reGeorg、tunna、reduh,公开脚本在实战中普遍存在问题,红队会根据自己的实际目标环境深度改进 - SSH隧道:加密端口转发、SOCKS,实战用途非常灵活

- RDP 隧道

- 反向SOCKS: nps、frp、 ssf、 CobaltStrike (socks4a&rportfwd) 、 sscoks等, 工具基本都不免杀,一般红队需要自行处理 13

- 正反向TCP 端口转发: 这种手法非常多, 包括nginx、netsh、socat、ew等

- DNS/ICMP加密隧道

- Web端口复用

▶ 防护措施及缓解建议

▍09 内网安全【域内常用攻击手法(域渗透)】

▶ 阶段攻击行为

1. 针对当前域的一些常规信息搜集

-

获取当前域内的完整域管列表 -

获取当前域内的所有域控机器名列表 -

获取当前域内的所有 DNS 服务器机器名列表 - 获取当前域内的所有SPN

- 获取当前域内的所有OU

- 获取当前域内的所有用户&用户组列表

- 获取当前域信任关系【跨域渗透】

- 获取当前域内所有机器的开机时间

- 获取当前域内网段及web站点

- 获取当前域内策略,了解密码策略

- 获取当前域林

2. 快速获取目标域控权限的一些常规手法

-

搜集 GPP 目录,其中可能保存的有域账号密码,不仅仅是存在 XML 里的那些,NETLOGON 目录中的某些脚本同样也可能保存有账号密码 -

服务票据 hash 破解(”尤其是域管用户的”)【kerberoast 】 -

批量对域用户进行单密码尝试【喷洒,利用 ADSI 接口,日志 id 4771】 - Kerberos委派利用

- 爆破 LDAP

- Exchange特定ACL滥用

- SSP截获关键服务器登录密码

- 利用各类基础服务在内网快速getshell (弱口令、各类JAVA 中间件已知Nday漏洞、常规Web漏洞)在内网循环抓各类密码,直至抓到域管密码/抓到域管令牌

- DNSAdmin组成员滥用【加载执行恶意 dll】

- LAPS

- MS14-068

- LLMNR/NBNS欺骗+SMB relay

3. 域内后渗透敏感信息搜集分析

-

获取所有 DNS 记录 -

导出当前域的完整 LDAP 数据库 -

提取当前域的 ntds.dit【域内账号密码数据库】

4. 域内指定用户登录 IP 定位

-

利用 OWA 登录日志 -

利用域控服务器登录日志 -

指定服务银票【Silver Ticket】

5. 域内指定用户机器定向控制技巧

-

绑定用户登录脚本 -

利用 GPO 下发 -

PTT【票据传递 】

6. 针对域管的各种权限维持技巧

-

金票 -

Skeleton Key -

DSRM 密码同步 -

OWA 后门

▶ 防护措施及缓解建议

▍10 内网安全【跨平台横向渗透(远程执行)】

▶ 阶段攻击行为

1. 从 Windows 平台 横向至 Windows 平台

-

远程服务管理【SCM 】 -

远程创建执行计划任务【Scheduled Tasks】 -

WMI 远程执行【WMI 】 - 针对高版本Windows的WinRM远程执行

- DCOM远程执行 (需要目标Windows机器事先已关闭防火墙)

- 高版本RDP 远程执行

- 利用MSSQL数据库存储过程来变相远程执行

- 利用Oracle数据库存储过程来变相远程执行

- SMB【PTH (hash传递) 】

- RDP【MSTSC】反向渗透, 可用于突破某些隔离, 也可通过云 (Windows vps) 直接反控目标管理员个人机CVE-2019-0887 16

- 利用补丁服务器下发执行

- 利用EDR主控端定向下发执行

2. 从 Windows 平台横向至 Linux 平台

3. 从 Linux 平台横向至 Windows 平台

4. 从 Linux 平台横向至 Linux 平台

5. 各种远程下载技巧

6. 弃用手法

-

CertUtil.exe -

Bitsadmin.exe -

Regsvr32.exe -

Rundll32.exe

▶ 防护措施及缓解建议

▍11 内网安全【权限维持】

▶ 阶段攻击行为

1. 边界入口权限维持

-

OWA 登录口【账号密码、webshell】 -

VPN 登录口【账号密码、shell 】 - 其他MAIL登录口【账号密码】

- 边界Web服务器【Webshell驻留技巧】

- 边界路由交换设备【账号密码、shell】

2. Windows 单机系统维持【临时】

-

系统计划任务【高权限/低权限】 -

常规注册表自启动项【用户权限/system 权限】 -

MSSQL 存储过程【继承服务权限】 - WMI

- Winlogon

- CLR

- Logon Scripts

- MruPidlList

- Mof

- 传统远控

. Linux 单机系统维持【临时】

-

Patch SSH -

替换各类基础服务 SO(PAM、Nginx、Rsync 等) - 系统计划任务

- 传统应用层远控

- 驱动层远控 (针对特定内核版本)

▶ 防护措施及缓解建议

▍12 痕迹处理

-

web 日志【访问,错误日志 】 -

数据库日志【异常连接日志,慢查询日志 】 - 系统各类安全日志【SSH/RDP/SMB/WMI/PowerShell】

- 各类邮箱登录日志

- 域内敏感攻击利用日志【金票、银票等】

▶ 防护措施及缓解建议

▍13 补充

1.各类常用 C&C/渗透 框架

-

Cobaltstrike【二次开发】 -

payload(beacon)逆向/改进重写

-

-

Metasploit【二次开发】

2.各类常用 Webshell 管理工具

-

冰蝎 Behinder_v4.0 -

蚁剑 AntSword_v2.1 -

哥斯拉 Godzilla v4.0

3.免杀及各类防火墙对抗

静态

混淆:

-

手工混淆:有源码的情况下,尝试逐个替换可能是关键特征字符串的命名空间名、函数名、变量名、字符串等 -

工具混淆:针对各种语言的专业混淆工具,有商业版

加壳:

-

一些常用公开壳,商业壳效果更好 -

红队可能尝试自己写壳,成本高但效果好

动态

反射:

流量:

-

域前置【利用大厂 CDN】 -

DNS 加密隧道 -

省略4种免杀方式,具体见详细报

▍14 总结

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

暂无评论内容