前言

内网渗透,是指攻击者利用漏洞进入组织的内网,并获取敏感数据、掌握整个网络的控制权。针对这种情况,黑客们使用了大量的内网渗透工具,以实现自己的目的。

首先,让我们来介绍一些内网渗透工具的类型。一般来说,内网渗透工具可以分为两类:信息收集类和攻击类。信息收集类工具包括端口扫描器、信息抓取器、网站蜘蛛和目录扫描器等;攻击类工具包括密码爆破器、漏洞扫描器和远控工具等等。

既然这些工具可以被用来入侵组织的网络,那么我们该如何防范内网渗透呢?首先,组织应该加强安全意识教育,以提高员工的安全意识。其次,组织可以采用网络安全设备,如防火墙、入侵检测系统、反病毒软件等来保护网络安全。最后,定期进行漏洞扫描和安全测试,及时发现并修复漏洞,以防止黑客的入侵。

在防御内网渗透的同时,我们也需要深入了解黑客们的攻击方式和内网渗透工具,以便能够更好地预防和防御。只有掌握了黑客们的秘密武器,才能更好地保护我们的网络安全。

你是否担心自己的网络安全呢?如果你是一个现代的互联网用户,那么你可能知道黑客攻击已经成为了日常生活中的一部分。尤其是内网攻击,更是威胁着企业和个人的隐私和资产。

所谓内网攻击,就是指在网络安全控制措施下,黑客依然可以通过各种技术手段进入目标网络,并窃取重要的信息甚至控制整个系统。而内网渗透工具,则是黑客入侵的“密码”。

那么,究竟哪些内网渗透工具会被黑客大量使用呢?

首先,我们有 Metasploit。这是一款开源的安全漏洞扫描和渗透测试工具,可以通过针对不同的作业系统和开放端口检测漏洞,并通过预设的攻击模块实现攻击。

一键安装MSF:

#一键安装MSF:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

adduser msf #添加msf用户

su msf #切换到msf用户

cd /opt/metasploit-framework/bin #切换到msf所在的目录

./msfconsole #以后启动msfconsole,都切换到msf用户下启动,这样会同步数据库。如果使用root用户启动的话,不会同步数据库

#也可以将msfconsole加入到执行目录下,这样在任何目录直接msfconsole就可以了:

ln -s /opt/metasploit-framework/bin/msfconsole /usr/bin/msfconsole

#备注:

#初次运行msf会创建数据库,但是msf默认使用的PostgreSQL数据库不能与root用户关联,这也这也就是需要新建用户msf来运行metasploit的原因所在。如果你一不小心手一抖,初次运行是在root用户下,请使用 msfdb reinit 命令,然后使用非root用户初始化数据库。

# 非kali环境下更新升级MSF:

msfupdate # MSF后期的升级

# kali环境下更新升级MSF:

apt update # 更新安装包信息;只检查,不更新(已安装的软件包是否有可用的更新,给出汇总报告)

apt upgrade # 更新已安装的软件包,不删除旧包;

apt full-upgrade # 升级包,删除旧包Meterpreter的命令用法:

Meterpreter > ?

==========================================

核心命令:

==========================================

命令 说明

------- ------------

? 帮助菜单

background 把当前会话挂到后台运行

bg background命令的别名

bgkill 杀死后台meterpreter 脚本

bglist 列出正在运行的后台脚本

bgrun 执行一个meterpreter脚本作为后台线程

channel 显示信息或控制活动频道

close 关闭一个频道

detach 分离Meterpreter会话(用于 http/https)

disable_unicode_encoding 禁用 unicode 字符串的编码

enable_unicode_encoding 启用 unicode 字符串的编码

exit 终止 Meterpreter 会话

get_timeouts 获取当前会话超时值

guid 获取会话 GUID

help 帮助菜单

info 显示有关 Post 模块的信息

irb 在当前会话中打开一个交互式 Ruby shell

load 加载一个或多个 Meterpreter 扩展

machine_id 获取连接到会话的机器的 MSF ID

migrate 将服务器迁移到另一个进程

pivot 管理枢轴侦听器

pry 在当前会话上打开 Pry 调试器

quit 终止 Meterpreter 会话

read 从通道读取数据

resource 运行存储在文件中的命令

run 执行一个 Meterpreter 脚本或 Post 模块

secure (重新)协商会话上的 TLV 数据包加密

sessions 快速切换到另一个会话

set_timeouts 设置当前会话超时值

sleep 强制 Meterpreter 安静,然后重新建立会话

ssl_verify 修改 SSL 证书验证设置

transport 管理运输机制

use 不推荐使用的load命令别名

uuid 获取当前会话的 UUID

write 将数据写入通道

==========================================

Stdapi:文件系统命令

==========================================

命令 说明

------- ------------

cat 将文件内容读到屏幕上

cd 切换目录

checksum 检索文件的校验和

cp 将源复制到目标

del 删除指定文件

dir 列出文件(ls 的别名)

download 下载文件或目录

edit 编辑文件

getlwd 打印本地工作目录

getwd 打印工作目录

lcd 更改本地工作目录

lls 列出本地文件

lpwd 打印本地工作目录

ls 列出文件

mkdir 制作目录

mv 将源移动到目标

pwd 打印工作目录

rm 删除指定文件

rmdir 删除目录

search 搜索文件

show_mount 列出所有挂载点/逻辑驱动器

upload 上传文件或目录

==========================================

Stdapi:网络命令

==========================================

命令 说明

------- ------------

arp 显示主机 ARP 缓存

getproxy 显示当前代理配置

ifconfig 显示界面

ipconfig 显示接口

netstat 显示网络连接

portfwd 将本地端口转发到远程服务

resolve 解析目标上的一组主机名

route 查看和修改路由表

==========================================

Stdapi:系统命令

==========================================

命令 说明

------- ------------

clearev 清除事件日志

drop_token 放弃任何活动的模拟令牌。

execute 执行命令

getenv 获取一个或多个环境变量值

getpid 获取当前进程标识符

getprivs 尝试启用当前进程可用的所有权限

getid 获取服务器运行的用户的 SID

getuid 获取服务器运行的用户

kill 终止进程

localtime 显示目标系统本地日期和时间

pgrep 按名称过滤进程

pkill 按名称终止进程

ps 列出正在运行的进程

reboot 重启远程计算机

reg 修改远程注册表并与之交互

rev2self 在远程机器上调用 RevertToSelf()

shell 放入系统命令 shell

shutdown 关闭远程计算机

steal_token 尝试从目标进程窃取模拟令牌

suspend 暂停或恢复进程列表

sysinfo 获取有关远程系统的信息,例如 OS

==========================================

Stdapi:用户界面命令

==========================================

命令 说明

------- ------------

enumdesktops 列出所有可访问的桌面和窗口站

getdesktop 获取当前的meterpreter桌面

idletime 返回远程用户空闲的秒数

keyboard_send 发送击键

keyevent 发送按键事件

keyscan_dump 转储击键缓冲区

keyscan_start 开始捕获击键

keyscan_stop 停止捕获击键

mouse 发送鼠标事件

screenshare 实时观看远程用户桌面

screenshot 抓取交互式桌面的截图

setdesktop 更改meterpreters当前桌面

uictl 控制一些用户界面组件

==========================================

Stdapi:网络摄像头命令:

==========================================

命令 说明

------- ------------

record_mic 从默认麦克风录制音频 X 秒

webcam_chat 开始视频聊天

webcam_list 列出网络摄像头

webcam_snap 从指定的网络摄像头拍摄快照

webcam_stream 从指定的网络摄像头播放视频流

==========================================

Stdapi:音频输出命令:

==========================================

命令 说明

------- ------------

play 在目标系统上播放波形音频文件 (.wav)

==========================================

Priv:权限提升命令:

==========================================

命令 说明

------- ------------

getsystem 尝试将您的权限提升到本地系统的权限。

==========================================

Priv:密码数据库命令:

==========================================

命令 说明

------- ------------

hashdump 转储 SAM 数据库的内容

==========================================

Priv:Timestomp 命令:

==========================================

命令 说明

------- ------------

timestomp 操作文件 MACE 属性

meterpreter >BloodHound

这是一个高级的内网渗透工具,可以通过精细的数据收集、组织和分析来发现潜在的攻击路径,并挖掘出在系统中的权限提升通道与攻击向量。

安装Neo4j数据库:

apt-get install neo4j安装完成后先运行图形化数据库Neo4j:

neo4j start启动后,浏览器访问如下,默认账号密码都是neo4j。

Host : http://localhost:7474

Username : neo4j

Password : neo4j首次登录会提示修改密码,例如将密码修改为:123456,修改后跳转如下页面,表示Neo4j安装成功。

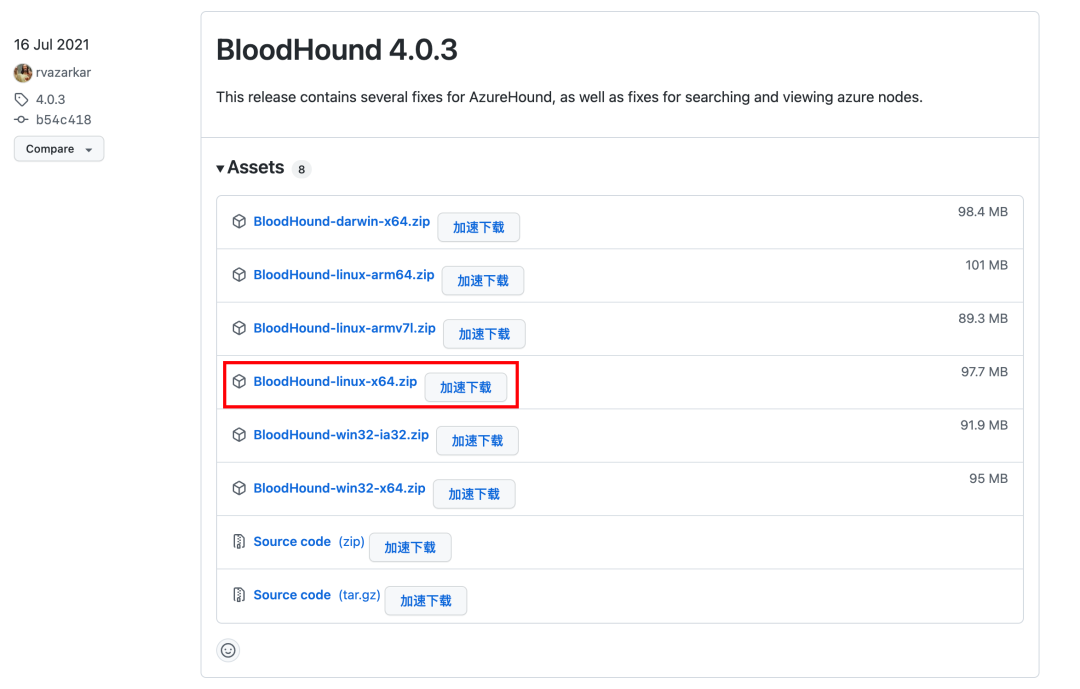

BloodHound安装:

下载地址:https://github.com/BloodHoundAD/BloodHound/releases

Mimikatz

这款工具非常强大,可以针对各种操作系统提取登陆口令与明文密码,破解处于备份、系统内存、密钥链中的密码,甚至可以成功攻击苹果等受欢迎的操作系统。

注意:

当目标为win10或2012R2以上时,默认在内存缓存中禁止保存明文密码,但可以通过修改注册表的方式抓取明文。

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /fMimikatz命令

cls:清屏

standard:标准模块,基本命令

crypto:加密相关模块

sekurlsa:与证书相关的模块

kerberos:kerberos模块

privilege:提权相关模块

process:进程相关模块

serivce:服务相关模块

lsadump:LsaDump模块

ts:终端服务器模块

event:事件模块

misc:杂项模块

token:令牌操作模块

vault:Windows 、证书模块

minesweeper:Mine Sweeper模块

net:

dpapi:DPAPI模块(通过API或RAW访问)[数据保护应用程序编程接口]

busylight:BusyLight Module

sysenv:系统环境值模块

sid:安全标识符模块

iis:IIS XML配置模块

rpc:mimikatz的RPC控制

sr98:用于SR98设备和T5577目标的RF模块

rdm:RDM(830AL)器件的射频模块

acr:ACR模块

version:查看版本

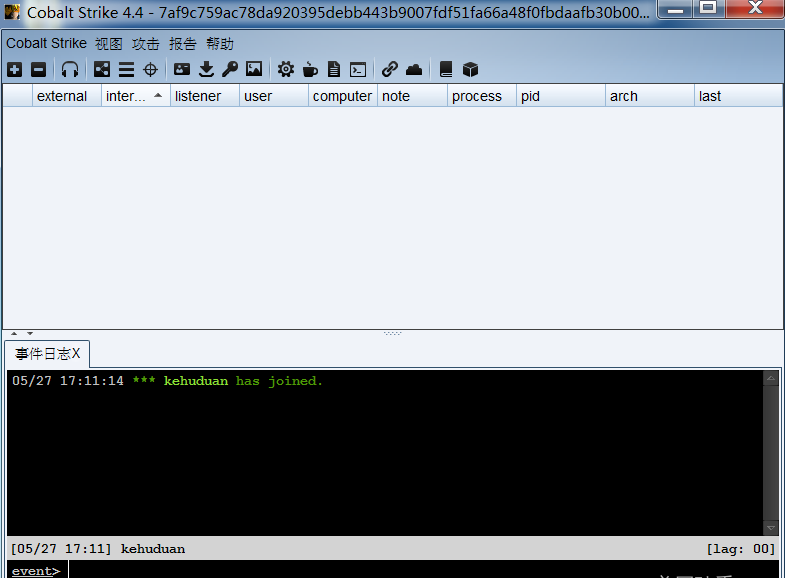

exit: 退出Cobalt Strike

这是一款由 Rapid7 公司开发的内网攻击框架,可以利用各种内网攻击技术来实现控制网络、横向扩展控制和攻击复杂的网络拓扑结构等目标。

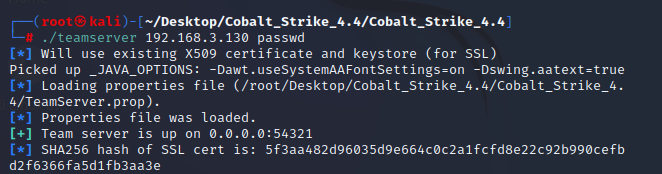

启动CobaltStrike

./teamserver 192.168.3.130 passwd

客户端连接团队服务端

主机的ip地址就是kali的teamserver团队服务器(以下简称服务端)地址

192.168.3.130端口是服务端中监听的54321

用户名随意起,主要作用是为了方便团队互相知道成员是谁。

密码就是刚刚服务端中设置的密码:passwd

完事之后点击连接,然后确认sha256的哈希值是否匹配,点击确定即可。

成功连接,显示窗口。

常用命令:

大家再使用过程中会发现其实CS的每一个图形化界面中的操作都对应着一条命令,所以在使用图形化界面的时候就可以顺便看看其对应的命令,下面这些命令(除了help)都可以用图形化界面完成。

help: 查看可用命令

getuid: 获取当前用户的权限

getsystem: 获取system权限Windows最低权限是guest,一般权限是user,人类最高可用权限是administrator,机器可用最高权限system,但实际上还有一个更高的权限TrustInstaller(信任的安装者),一般见不到。

getprivs: 获取当前beacon里面的所有权限(这个用户现在能干嘛)

net domain_trusts: 列出域之间的信任关系

net logons:查看现在在登录的用户

net share:查看共享

shell xxx: 在命令行中执行xxx命令

powerpick xxx:不通过powershell来执行命令后记

其实,内网渗透工具引起了我们极大的担心。但是,如果我们了解渗透工具的原理,我们也可以更加有效地保护自己的网络安全。

因此,我们需要了解并掌握如何使用这些工具,以便有效地防御黑客的突袭,并保护我们的网络和数据不受侵害。同时,我们也可以将这些攻击手段与工具应用于提升自身的安全保障能力,避免自己成为攻击目标。

愿我们一起保护网络安全,远离黑客的恶意攻击。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容