免责声明:

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!

推荐阅读:

前言

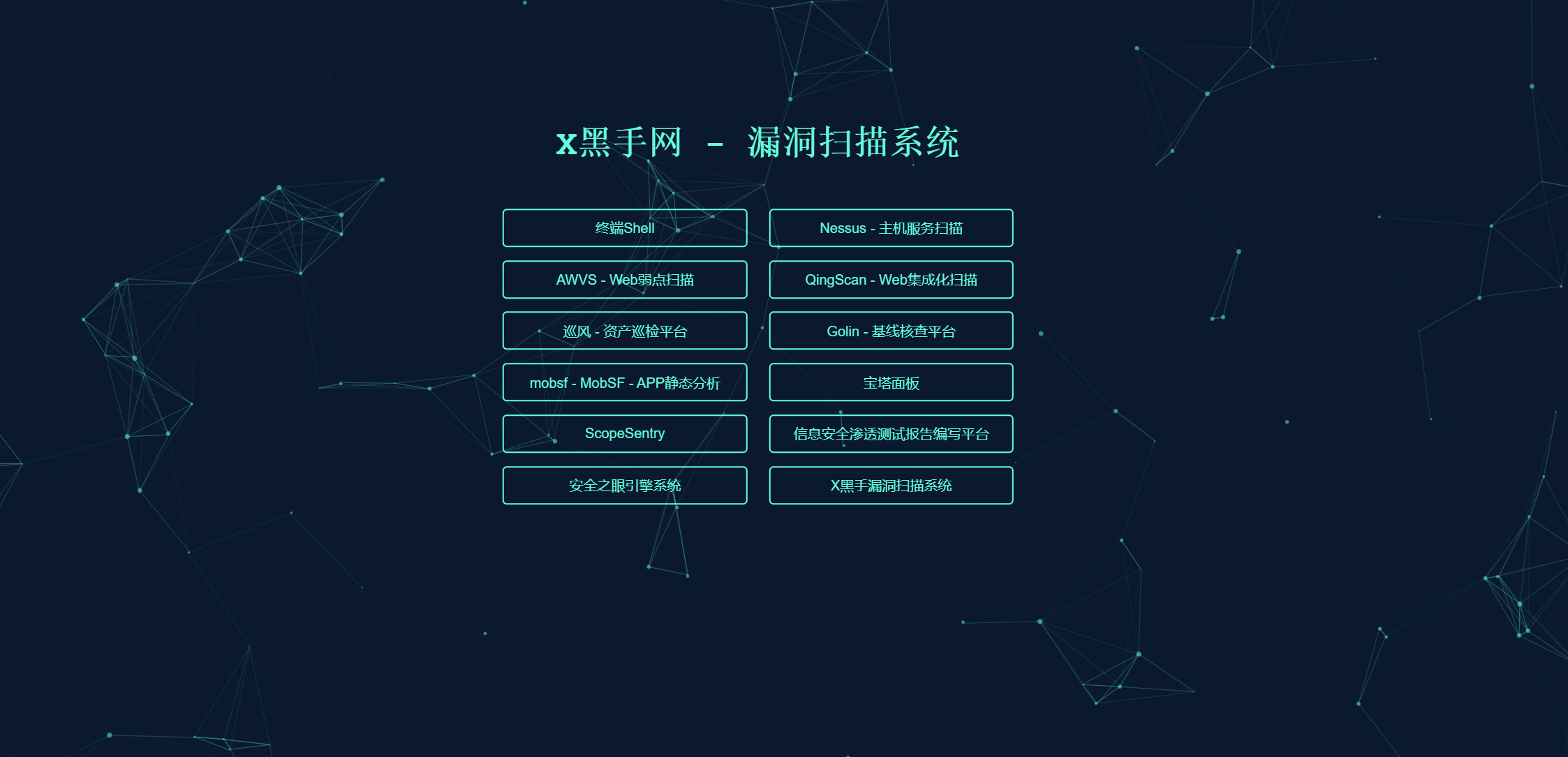

还在为漏扫安装而烦恼?网安人必备的漏洞扫描系统!!

你是否遇到一些问题?

安装漏扫的时候安装失败?

安装完了也用不了,显示激活失败?

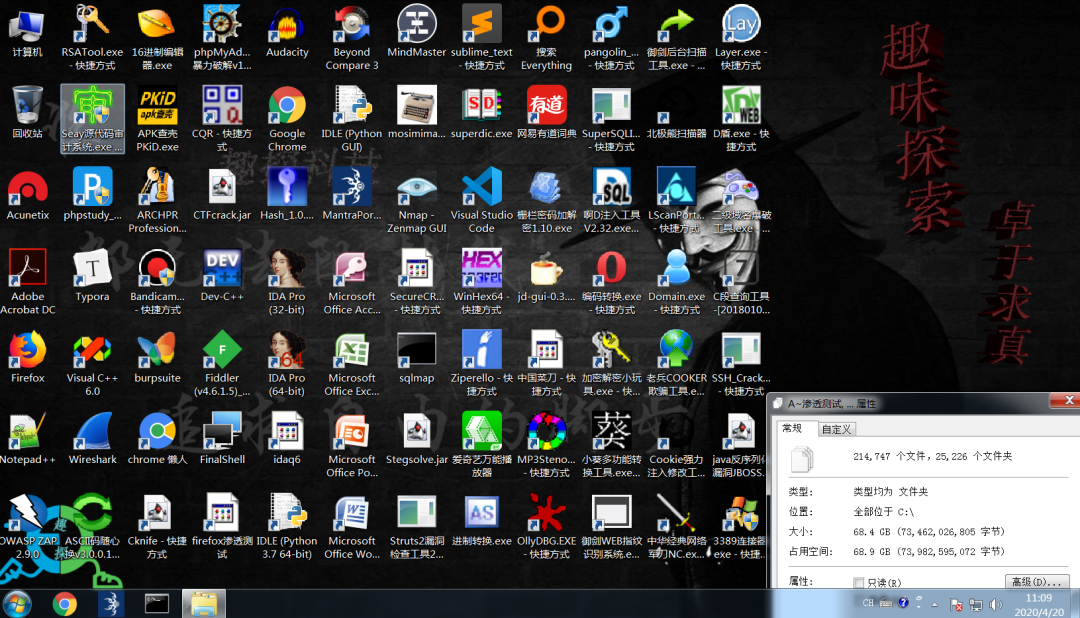

我们在做渗透,或者是驻场时,客户要求我们做漏扫,但是客户没有设备,所以就造成了一系列的困难,一般情况下我们会使用常见的漏扫工具,但是这些工具一般破解需要一系列麻烦的步骤,并且需要自己电脑长期开机,当现场存在Vmware或者本机有相关环境时,安装这类工具将不必麻烦。

实现原理

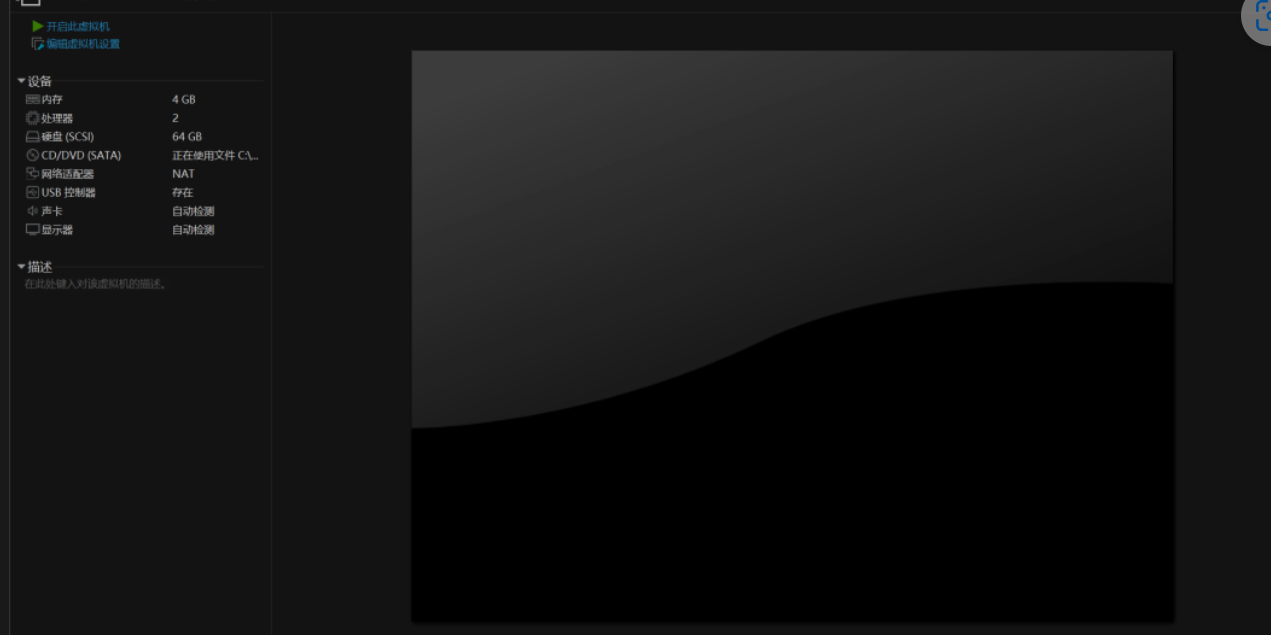

使用UbuntuServer版本,以便将系统占用内存降到最低

部分业务为手动配置,部分业务为Docker配置,将其整合成脚本,即可实现效果。

密码

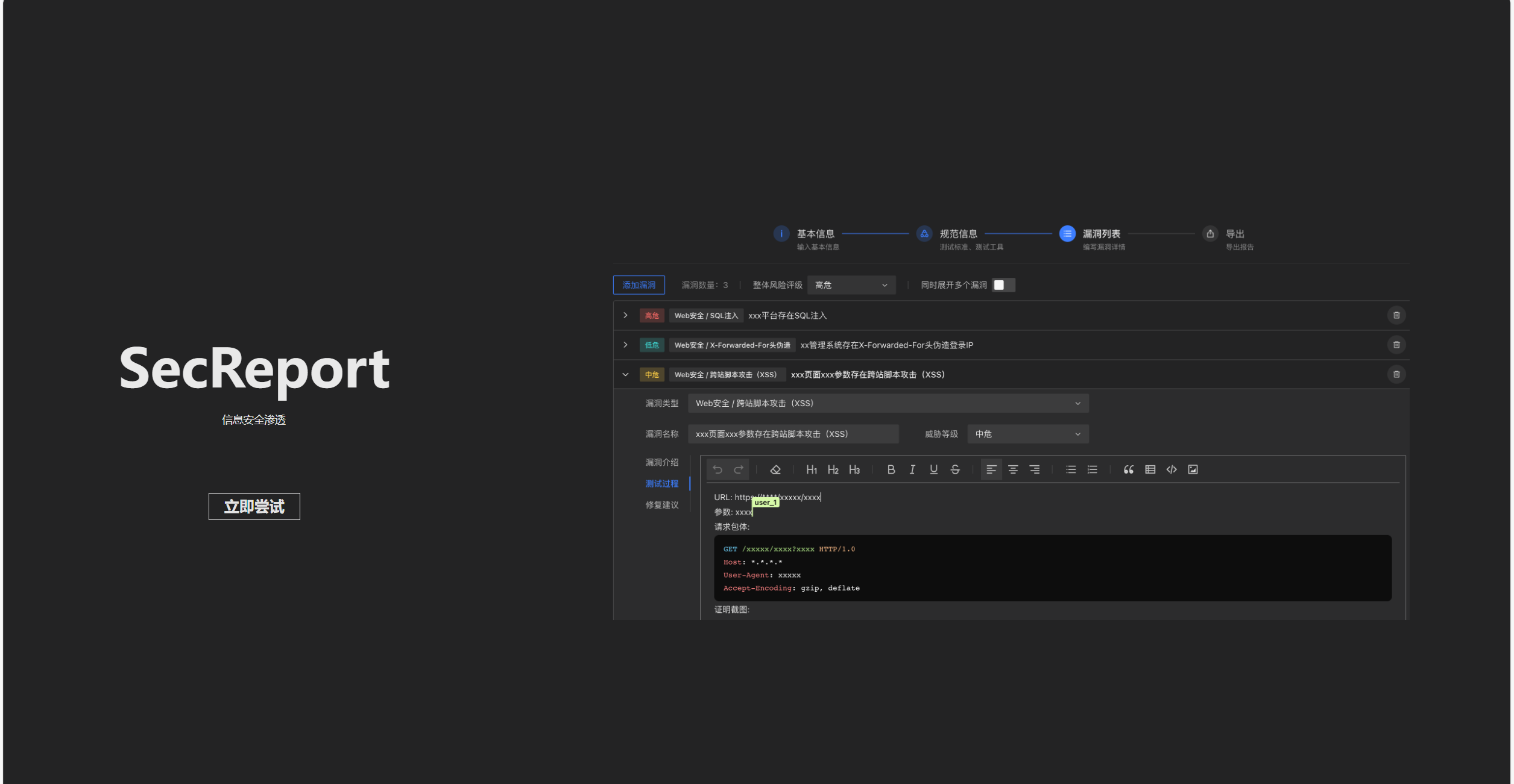

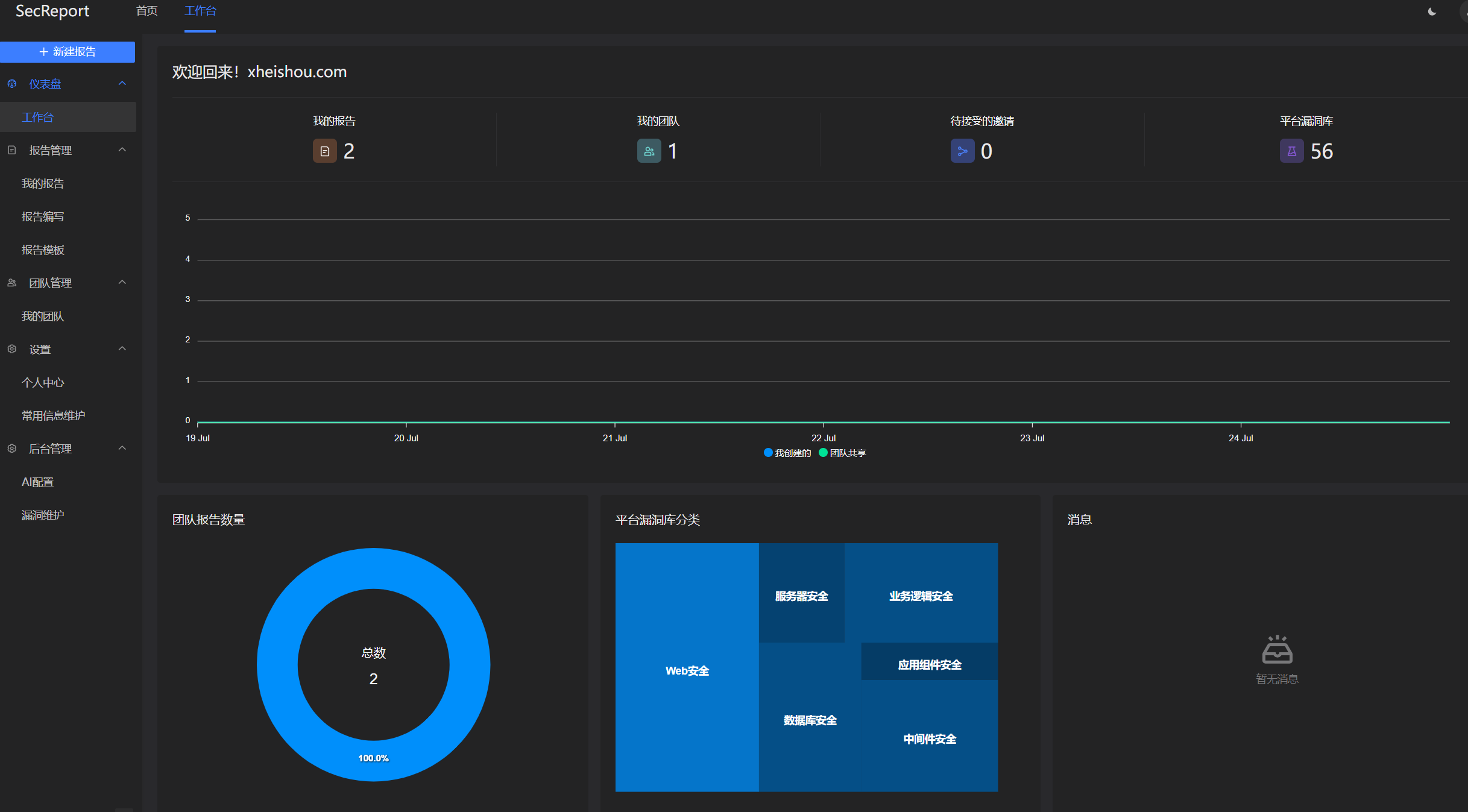

SecReport

user:xheishou.com

pass:xheishou.com

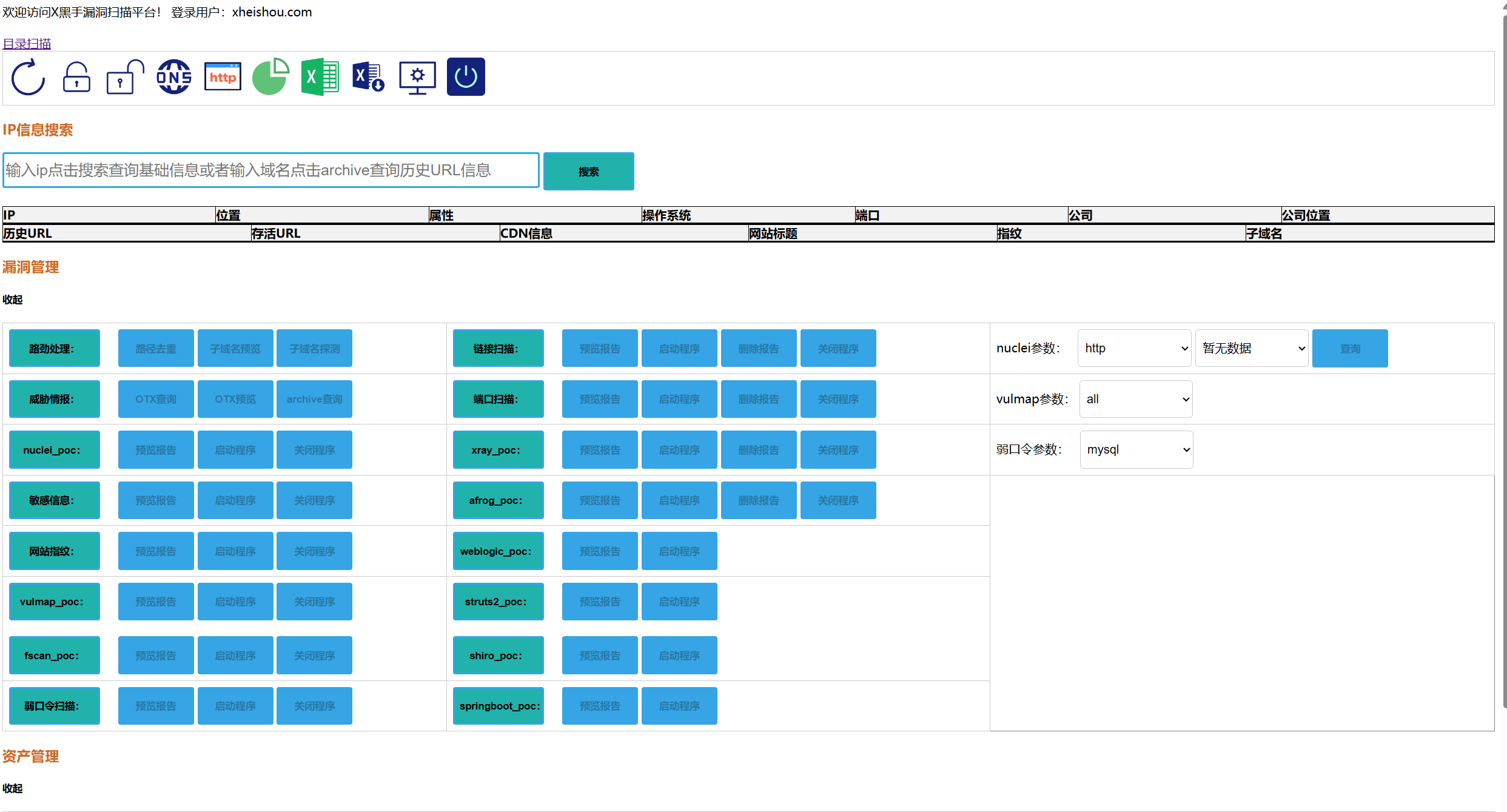

自动化漏洞扫描系统

user:xheishou.com

pass:xheishou.com

宝塔

user:xheishou.com

pass:xheishou.com

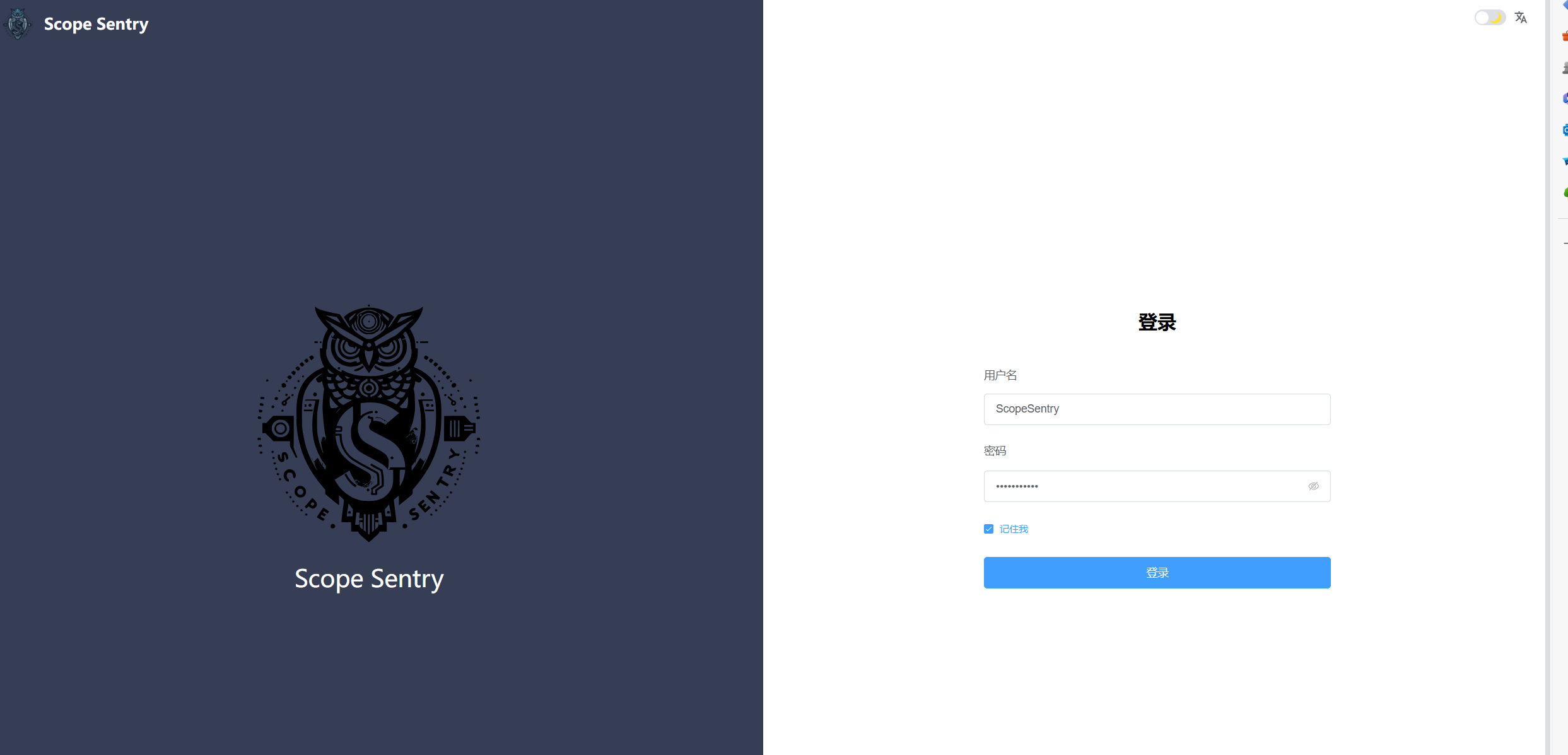

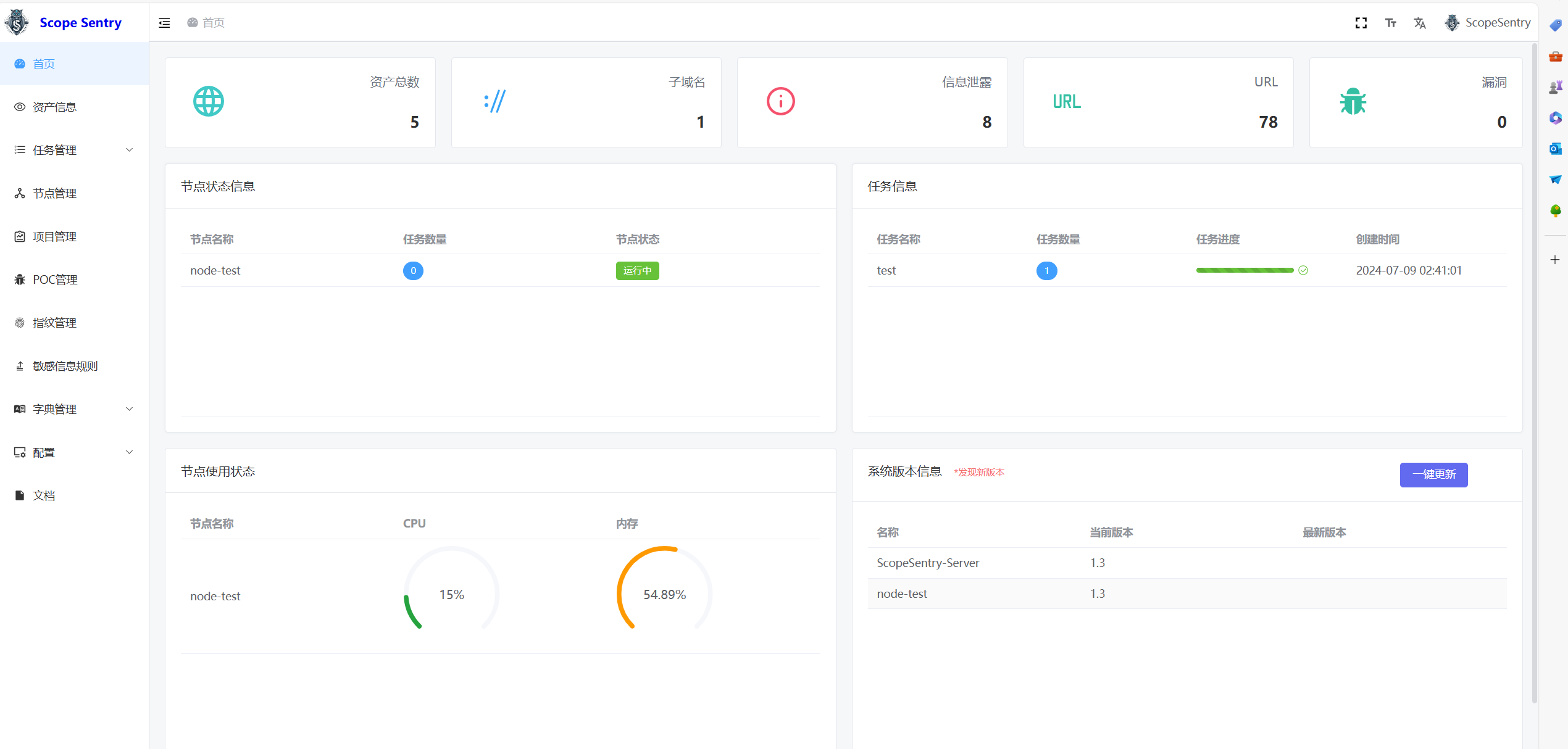

ScopeSentry

user:ScopeSentry

pass:ScopeSentry

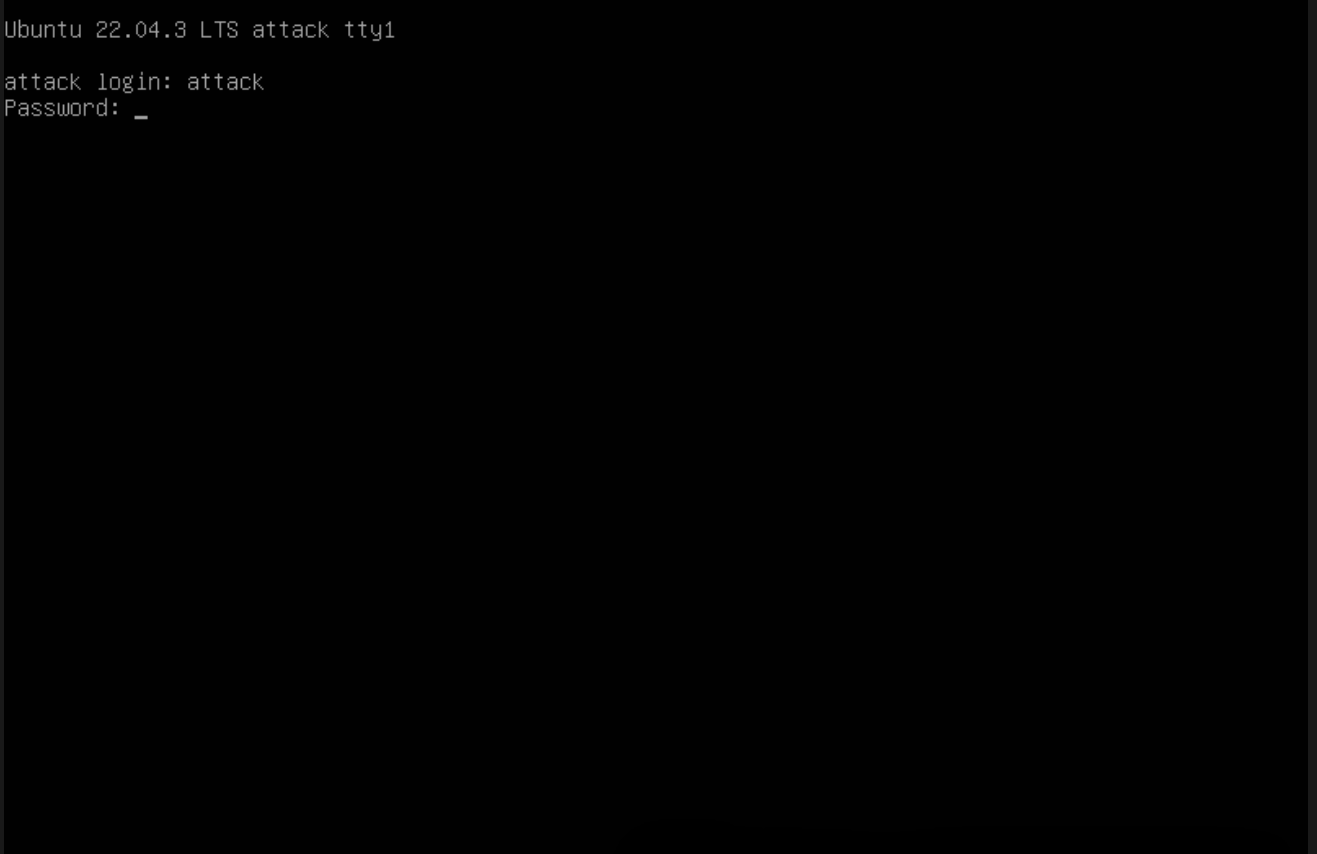

Ubuntu

user:akkack

pass:attack

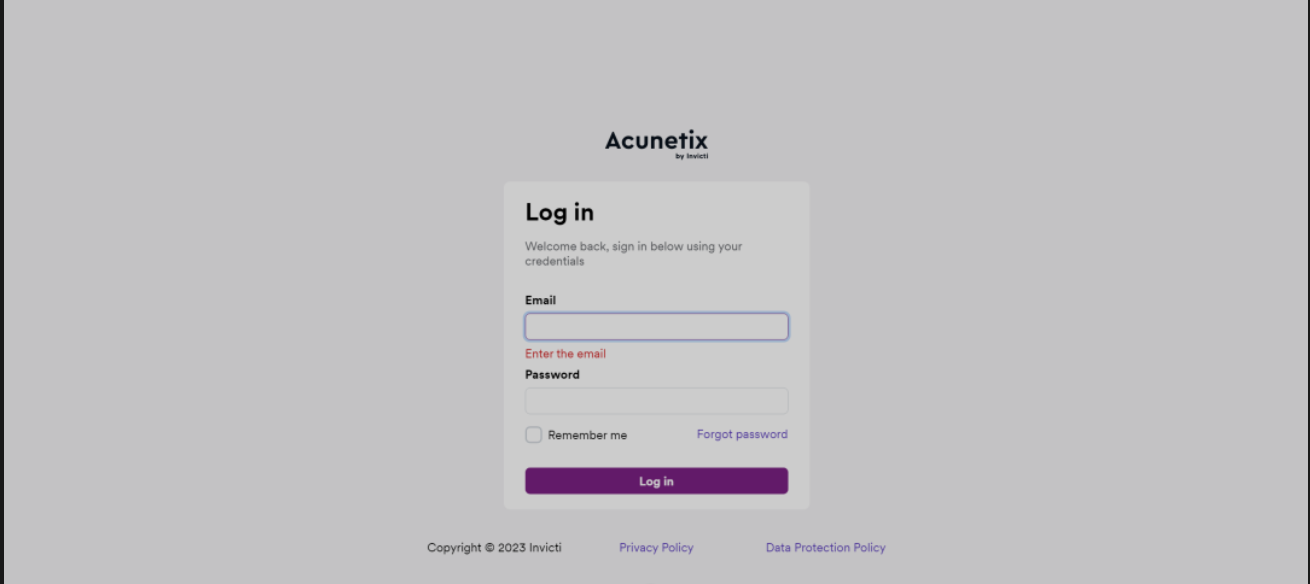

AWVS

user:attack@attack.com

pass:123456789@qq.com

Nessus

user:admin

pass:attack

QingScan

user:attack

pass:attack

巡风资产巡检

user:admin

pass:xunfeng321

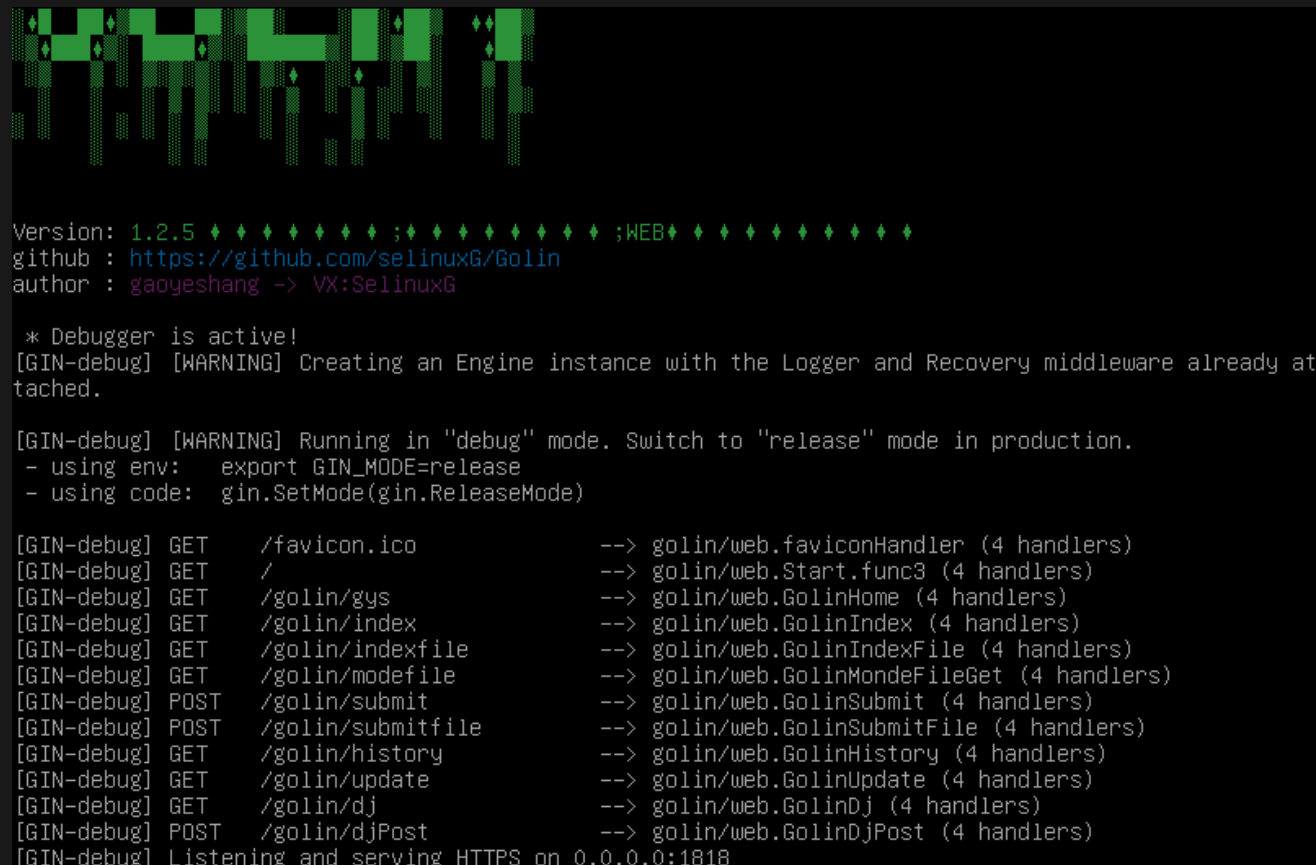

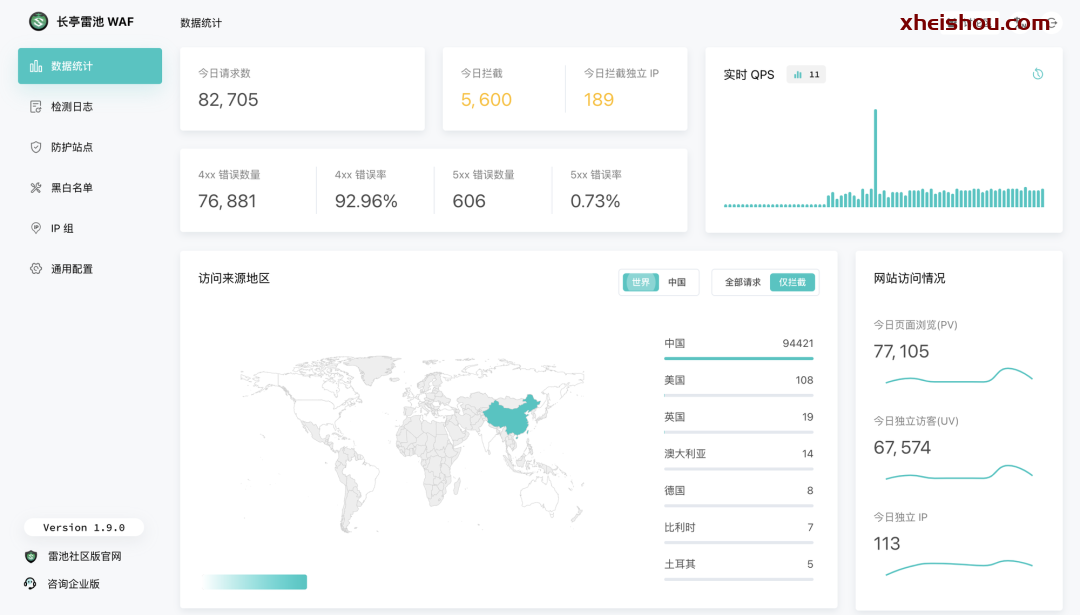

已兼容工具

AWVS for Linux 、Nessus(最新版本已破解,免安装麻烦)、gotty(远程终端)、QingScan(集成化漏洞扫描)、巡风(资产巡检平台)、Golin(基线核查系统),宝塔面板,ScopeSentry,渗透测试报告系统,info_scan自动化漏洞扫描系统,SecReport,信息安全渗透测试报告编写平台

使用教程

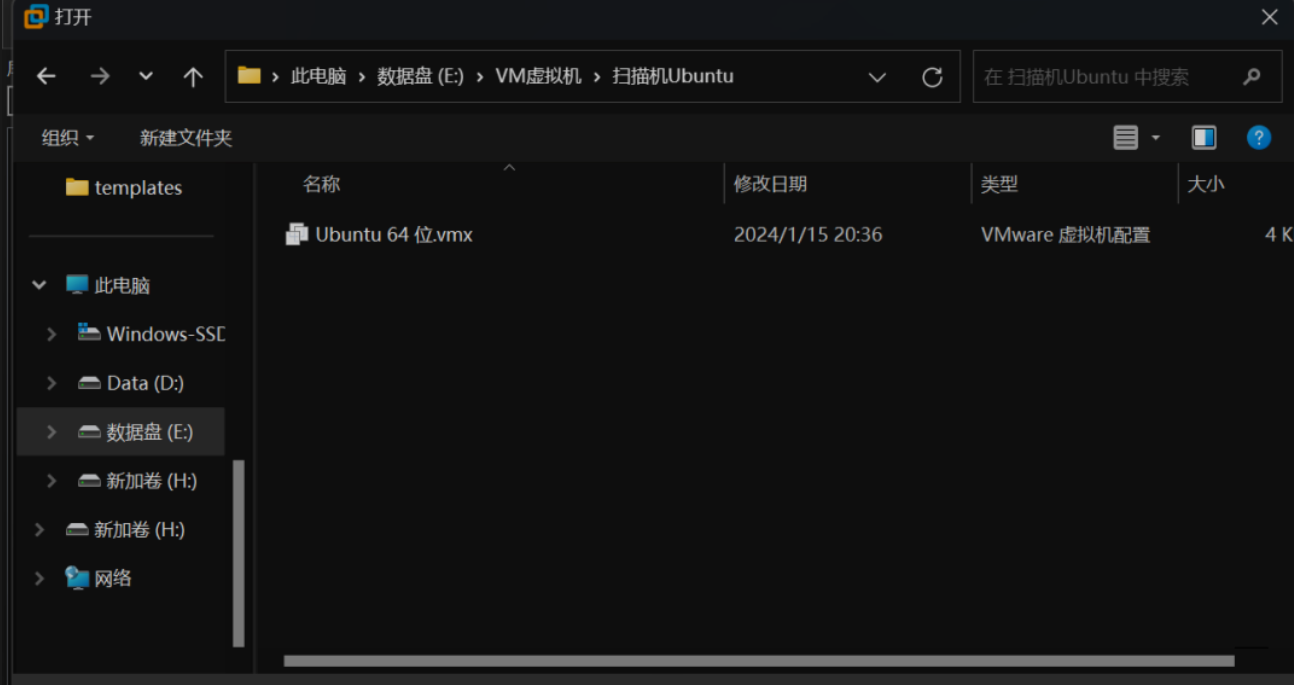

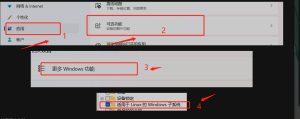

Vmware->文件->打开

然后直接选择开启此虚拟机

输入用户名/密码

attack/attack

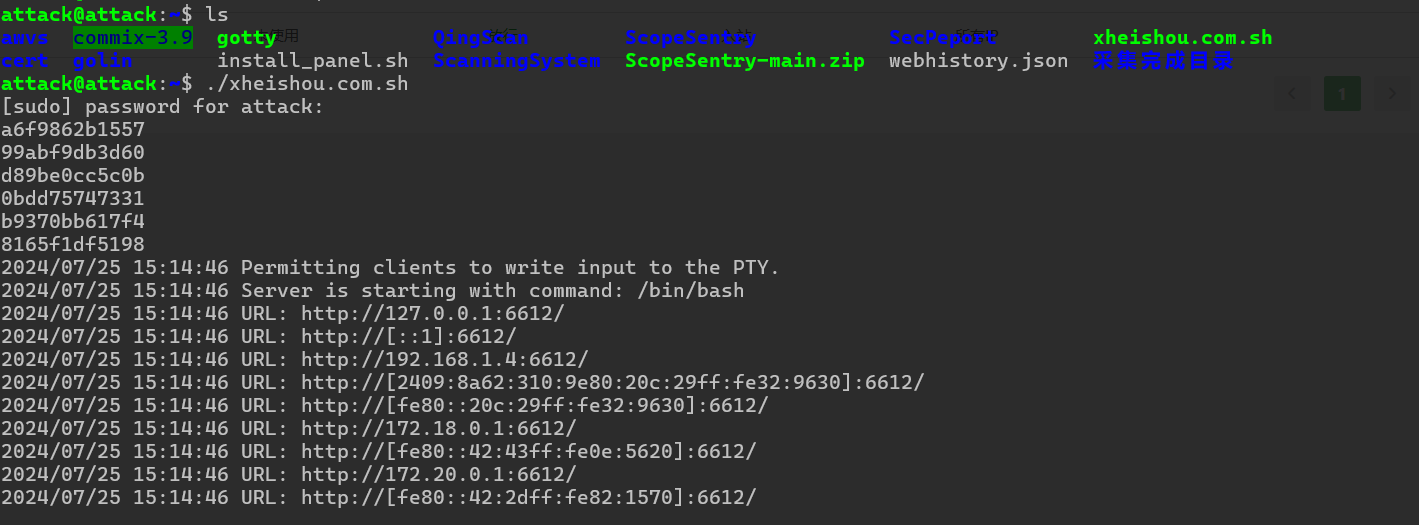

然后运行./xheishou.com.sh

输入密码attack,即可启动成功

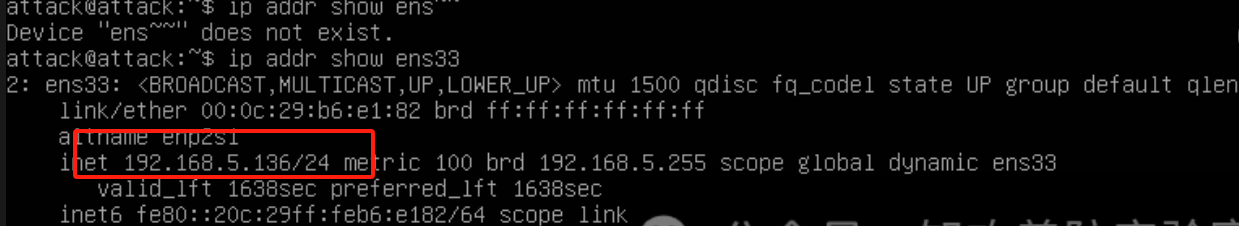

然后敲回车,输入ip addr show ens33

查看ip

然后浏览器访问http://ip:5000/

即可查看

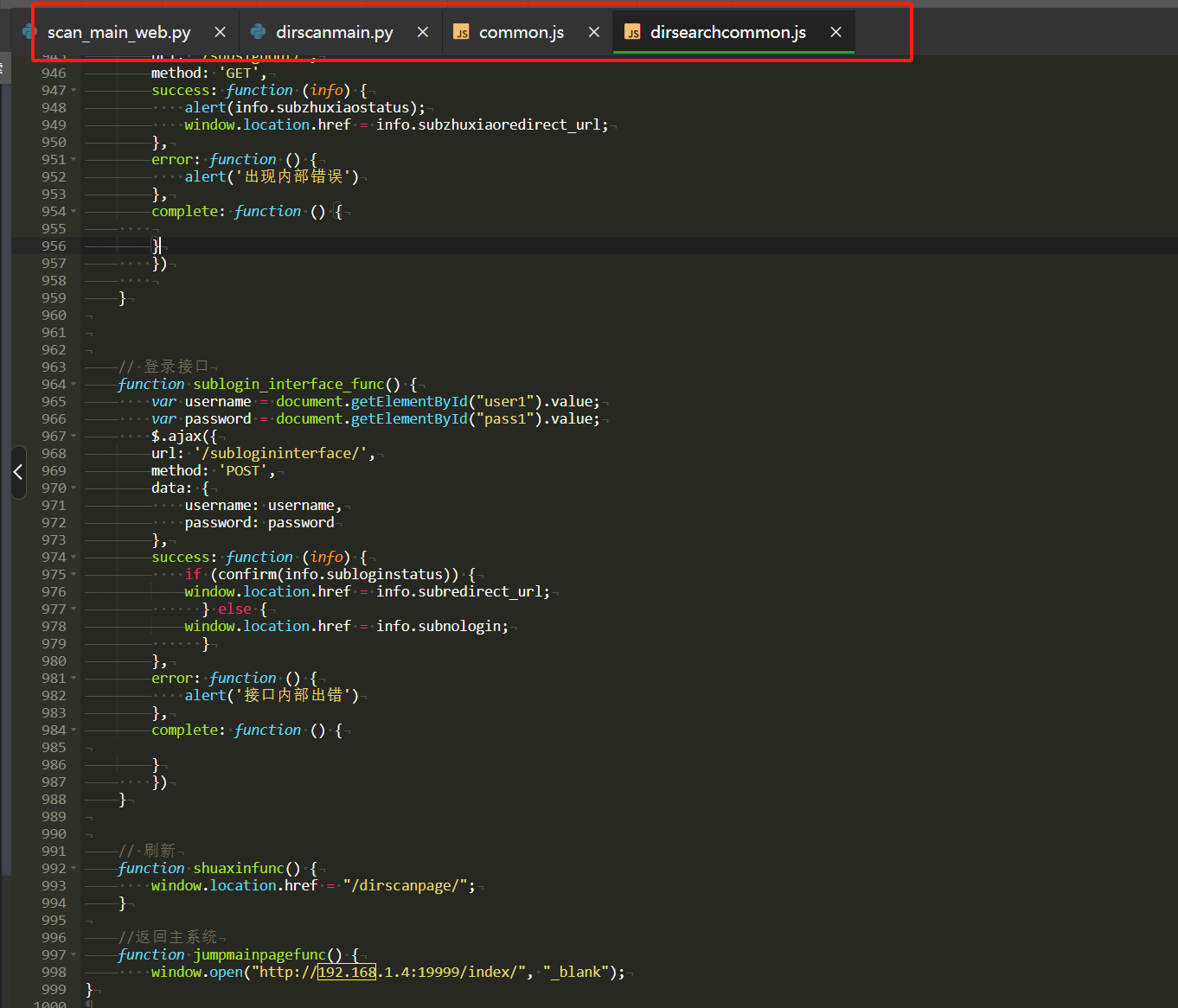

打开宝塔找到以下四个文件的所有IP换成你的IP,

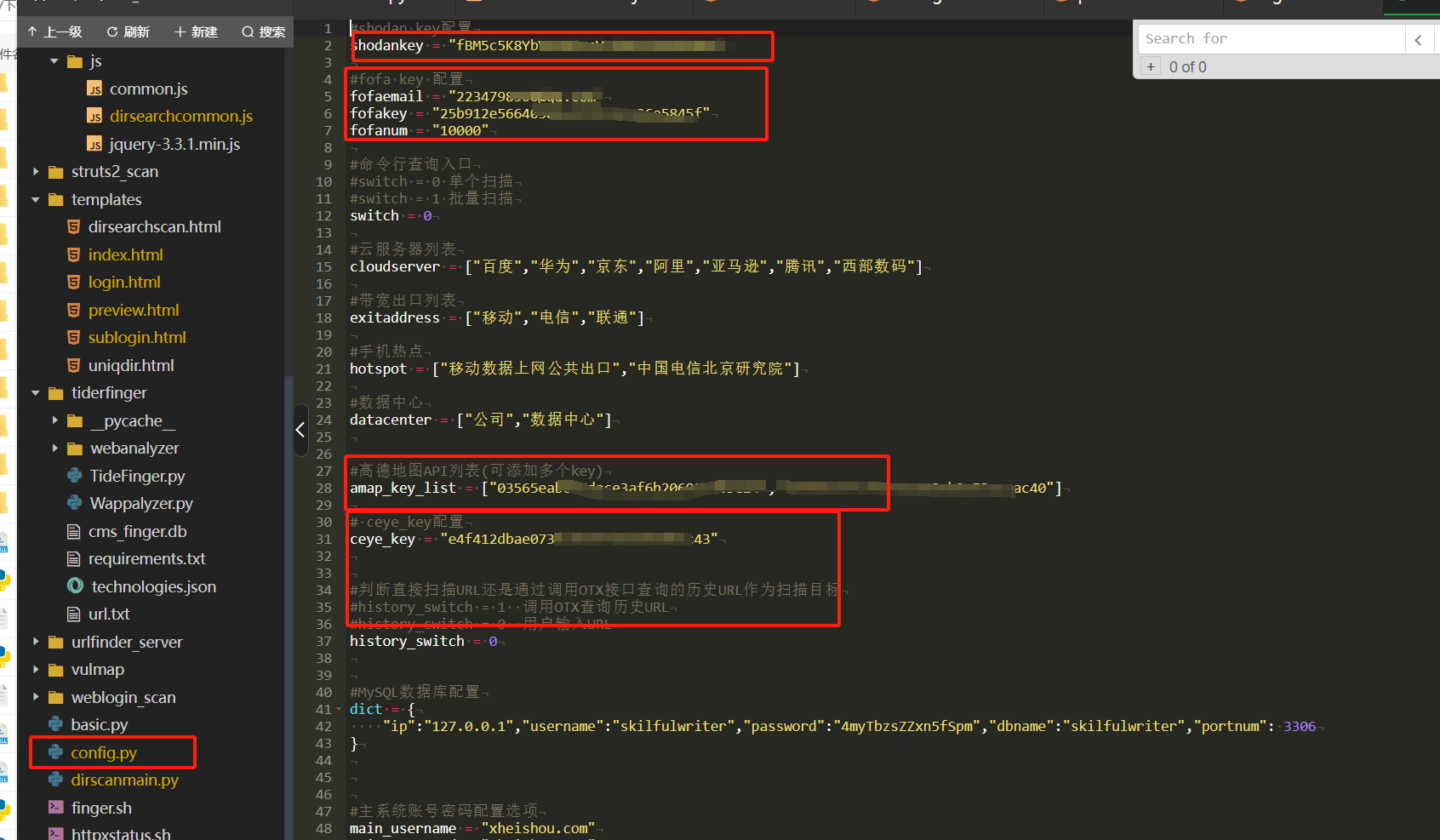

info_scan系统相关配置在/TIP/info_scan/config.py文件配置,换成你自己的API

下载地址:

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容