一、GScan简单介绍

GScan 旨在为安全应急响应人员对 Linux 系统排查时提供便利,实现主机侧 Checklist(检查表) 的自动全面化检测,根据检测结果自动数据聚合,进行黑客攻击路径溯源。

二、GScan检查项

自动化程序的CheckList项如下:

1、主机信息获取

2、系统初始化alias检查

3、文件类安全扫描

3.1、系统重要文件完整行扫描

3.2、系统可执行文件安全扫描

3.3、临时目录文件安全扫描

3.4、用户目录文件扫描

3.5、可疑隐藏文件扫描

4、各用户历史操作类

4.1、境外ip操作类

4.2、反弹shell类

5、进程类安全检测

5.1、CUP和内存使用异常进程排查

5.2、隐藏进程安全扫描

5.3、反弹shell类进程扫描

5.4、恶意进程信息安全扫描

5.5、进程对应可执行文件安全扫描

6、网络类安全检测

6.1、境外IP链接扫描

6.2、恶意特征链接扫描

6.3、网卡混杂模式检测

7、后门类检测

7.1、LD_PRELOAD后门检测

7.2、LD_AOUT_PRELOAD后门检测

7.3、LD_ELF_PRELOAD后门检测

7.4、LD_LIBRARY_PATH后门检测

7.5、ld.so.preload后门检测

7.6、PROMPT_COMMAND后门检测

7.7、Cron后门检测

7.8、Alias后门

7.9、SSH 后门检测

7.10、SSH wrapper 后门检测

7.11、inetd.conf 后门检测

7.12、xinetd.conf 后门检测

7.13、setUID 后门检测

7.14、8种系统启动项后门检测

8、账户类安全排查

8.1、root权限账户检测

8.2、空口令账户检测

8.3、sudoers文件用户权限检测

8.4、查看各账户下登录公钥

8.5、账户密码文件权限检测

9、日志类安全分析

9.1、secure登陆日志

9.2、wtmp登陆日志

9.3、utmp登陆日志

9.4、lastlog登陆日志

10、安全配置类分析

10.1、DNS配置检测

10.2、Iptables防火墙配置检测

10.3、hosts配置检测

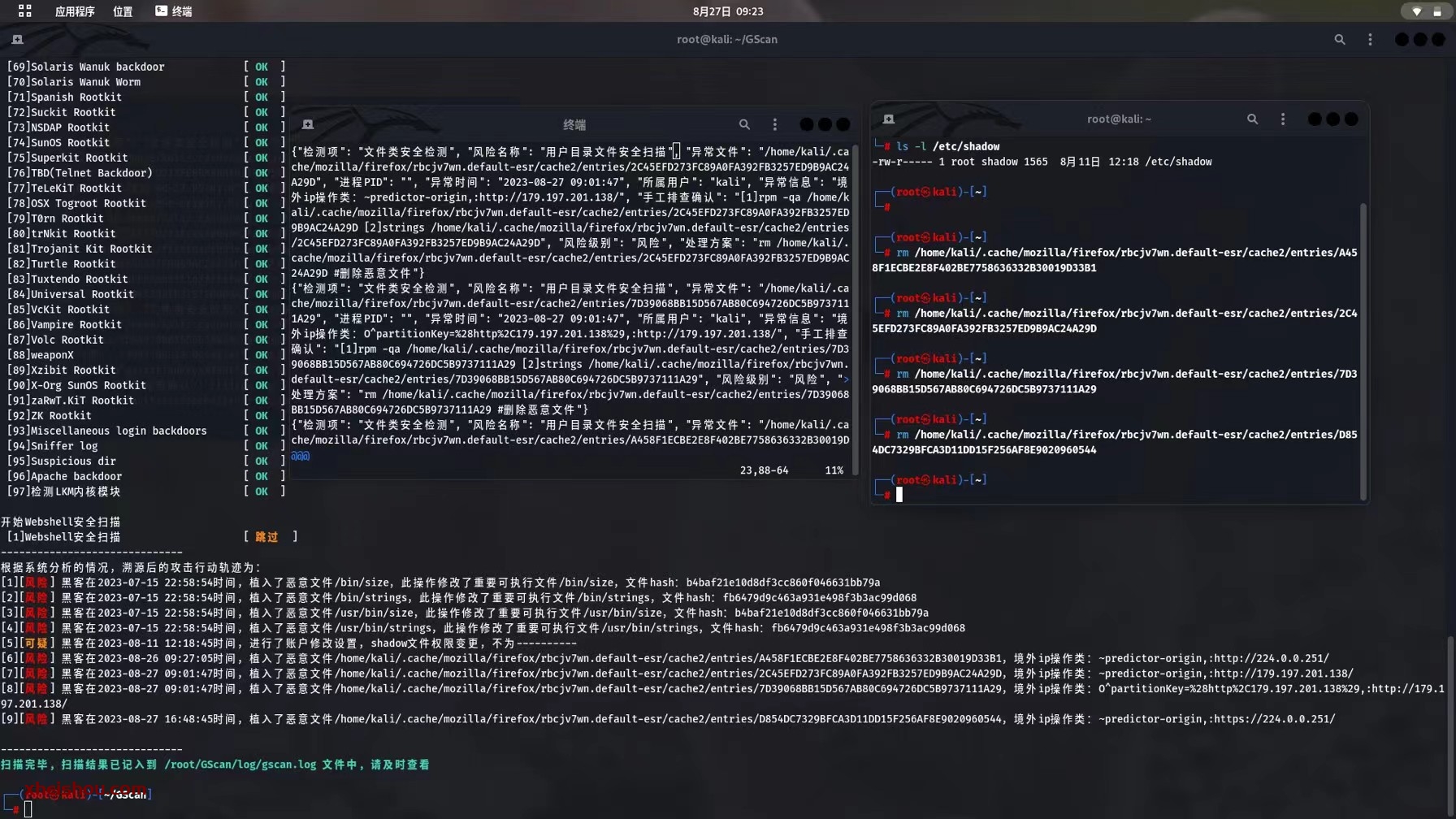

11、Rootkit分析

11.1、检查已知rootkit文件类特征

11.2、检查已知rootkit LKM类特征

11.3、检查已知恶意软件类特征检测

12、WebShell类文件扫描

12.1、WebShell类文件扫描三、GScan测试环境

系统: CentOS kali 本次教程使用kali作为演示(6、7) + python (2.x、3.x)

权限: root权限启动

执行时间: 默认安全扫描大概执行时间为4~6分钟,完全扫描在1~2小时之间,程序执行时间的长度由检测文件的多少决定,有可能会存在较长的时间,请耐心等待

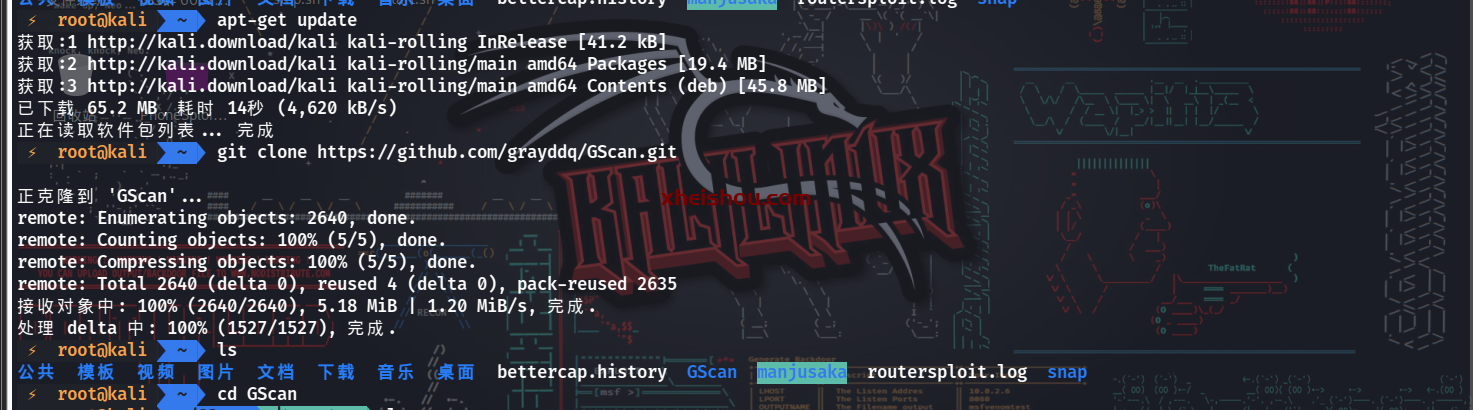

四部署和执行

程序下载

git clone https://github.com/grayddq/GScan.git

cd

参数参考

sh-3.2# python GScan.py -h

_______ _______. ______ ___ .__ __.

/ _____| / | / | / \ | \ | | {version:v0.1}

| | __ | (----`| ,----' / ^ \ | \| |

| | |_ | \ \ | | / /_\ \ | . ` | {author:咚咚呛}

| |__| | .----) | | `----. / _____ \ | |\ |

\______| |_______/ \______|/__/ \__\ |__| \__| http://grayddq.top

Usage: GScan.py [options]

Options:

-h, --help show this help message and exit

--version 当前程序版本

Mode:

GScan running mode options

--overseas 境外模式,此参数将不进行境外ip的匹配

--full 完全模式,此参数将启用完全扫描

--debug 调试模式,进行程序的调试数据输出

--dif 差异模式,比对上一次的结果,输出差异结果信息。

--sug 排查建议,用于对异常点的手工排查建议

--pro 处理方案,根据异常风险生成初步的处理方案

Optimization:

Optimization options

--time=TIME 搜索指定时间内主机改动过的所有文件,demo: --time='2019-05-07

00:00:00~2019-05-07 23:00:00'

--job 添加定时任务,用于定时执行程序

--log 打包当前系统的所有安全日志(暂不支持)执行命令参考:

root# python GScan.py

root# python GScan.py --sug --pro

进行定时任务设置,异常日志将按行输出到./GScan/log/log.log,可通过syslog等服务同步日志信息。

root# python GScan.py --job #每天零点执行一次

root# python GScan.py --job --hour=2 #每2小时执行一次

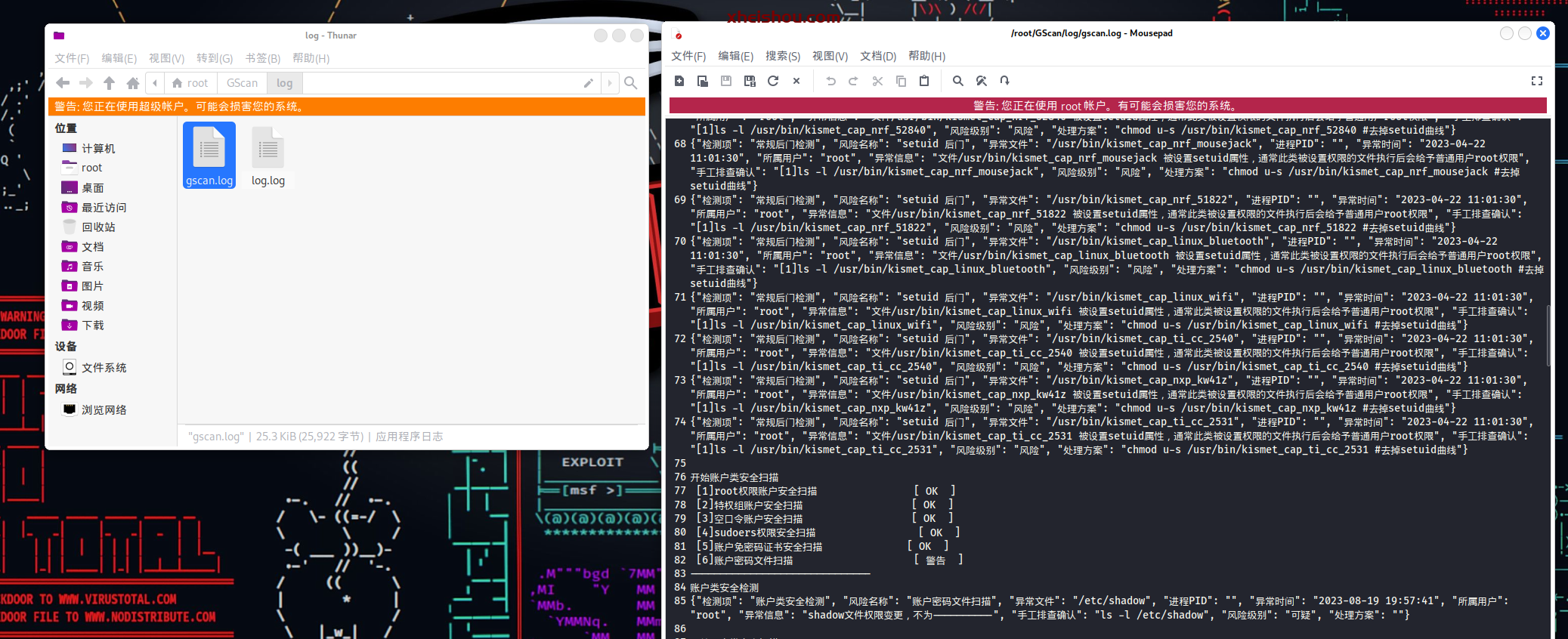

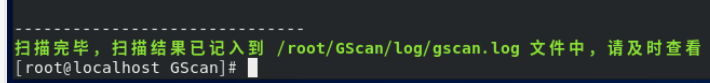

执行完之后,会生成 /GScan/log/gscan.log 文件,详细记录分析结果,例如:被植入的shell、修改的文件、可能被攻击的位置

查看 gscan.log 文件,可以看到自动化检测的结果

4.3 GScan 使用完全扫描

完全扫描在1~2小时之间,时间较长

python3 GScan.py --full之后查看log文件即可

——————————————————– —————- — 本文完————————————————————————————————————————

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

暂无评论内容