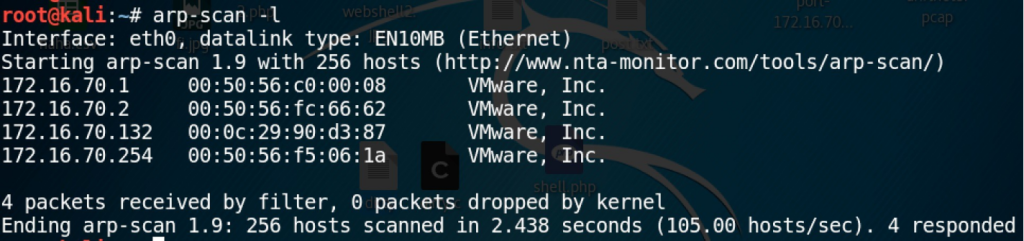

实战步骤 1:主机扫描发现

采用arp-scan.netdiscover.fping nmap等工具,对网络进行主机发现扫描

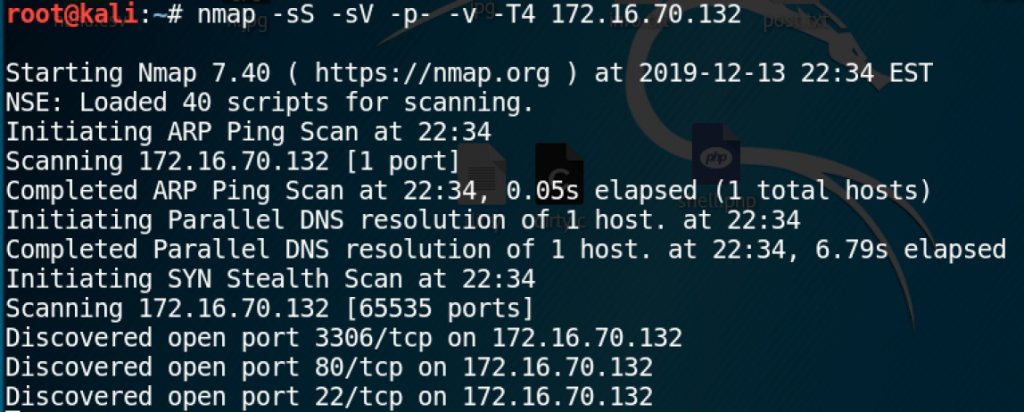

实战步骤2:端口服务扫描

使用nmap对发现的主机IP进行端口服务扫描命令: nmap -sS -sV -p- -v -T4 靶机IP

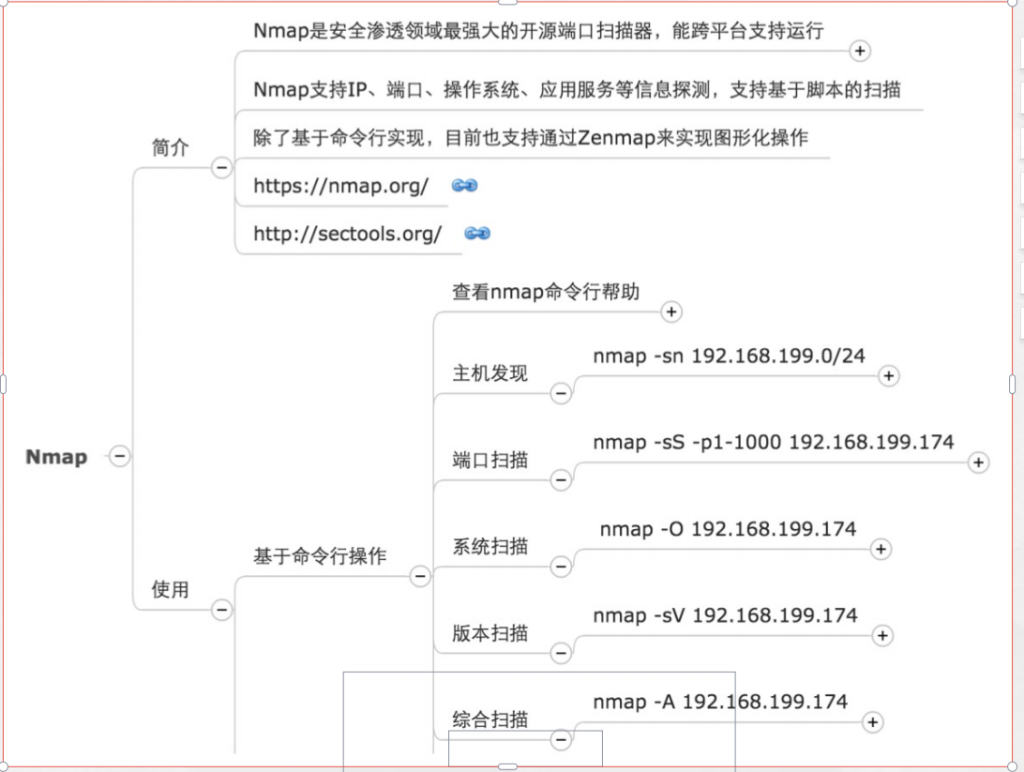

Nmap端口扫描器简介:

Nmap 扫描器常用参数

参数说明:

l -A:详细扫描目标IP,加载所有脚本

尽可能地全面地探测信息

l -v:显示详细的扫描过程

l -sS:TCP SYN扫描

l -sV:服务版本扫描

l -p-:扫描全部端口(等同于-p 1-65535)

l -T4:级别越高速度越快,最高为6级

Nmap端口扫描器使用示例:

nmap -help:查看nmap命令行帮助

- nmap -sn 172.16.70.0/24 :扫描MAC、IP信息,不做端口扫描,节省时间

- nmap -sS -p1-1000 172.16.70.0/24:扫描IP信息、端口信息等

- nmap -O 172.16.70.2: 除了得到操作系统信息,也能扫描到IP、MAC、端口、服务信息

- nmap -sV 172.16.70.2:能扫描到IP、端口、服务信息、操作系统类型、此系统提供服务对

应的软件版本信息

- nmap -A 172.16.70.2:能扫描到IP、端口、服务信息、操作系统类型、此系统提供服务对应

的软件版本信息(更详细)

- nmap -A -T4 -v 172.16.70.132

- -T4:增加线程,数字可自定义

- -v:输出详细执行过程

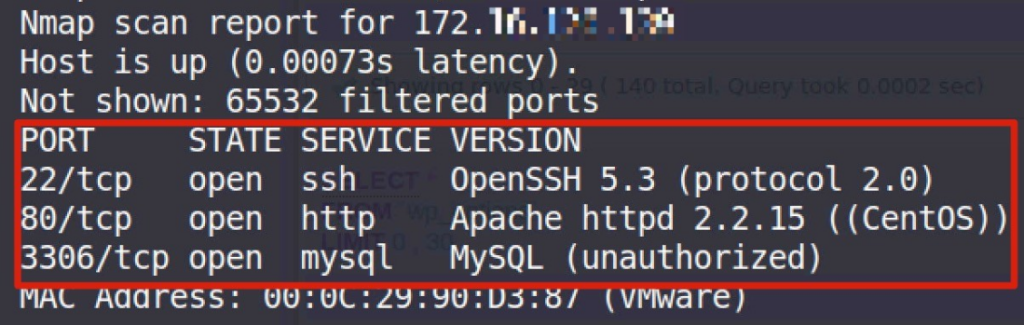

实战步骤 3:威胁建模分析

从扫描结果可以得出,目标网站靶机开放端口及对应的服务:

- 22 SSH服务

- 80 HTTP服务

- 3306 MySQL服务

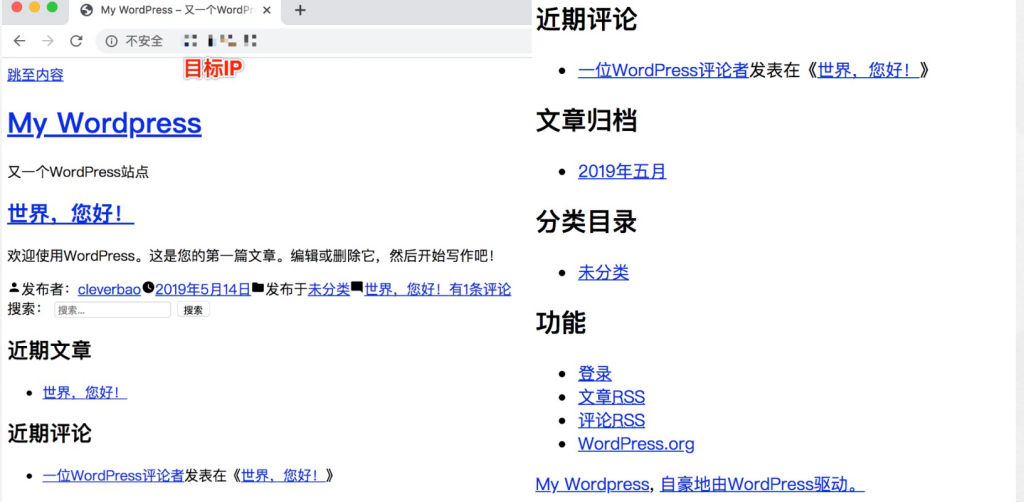

实战步骤 3:威胁建模分析 – 访问80端口

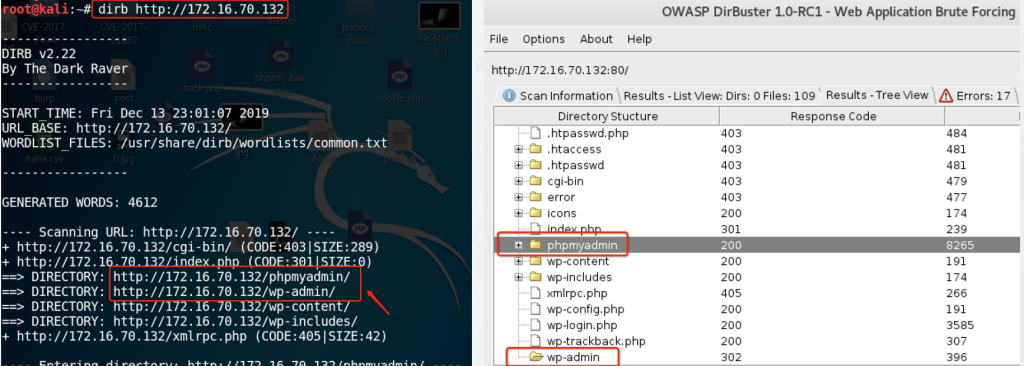

实战步骤 4:网站目录扫描

目录扫描工具: Dirb、 Dirbuster、Dirsearch、Gobuster、御剑后台扫描

l 通过扫描发现,该目标网站有 /phpmyadmin /wp-admin等敏感路径

l /phpmyadmin 通常是数据库后台管理口,/wp-admin 为Wordpress网站管理口

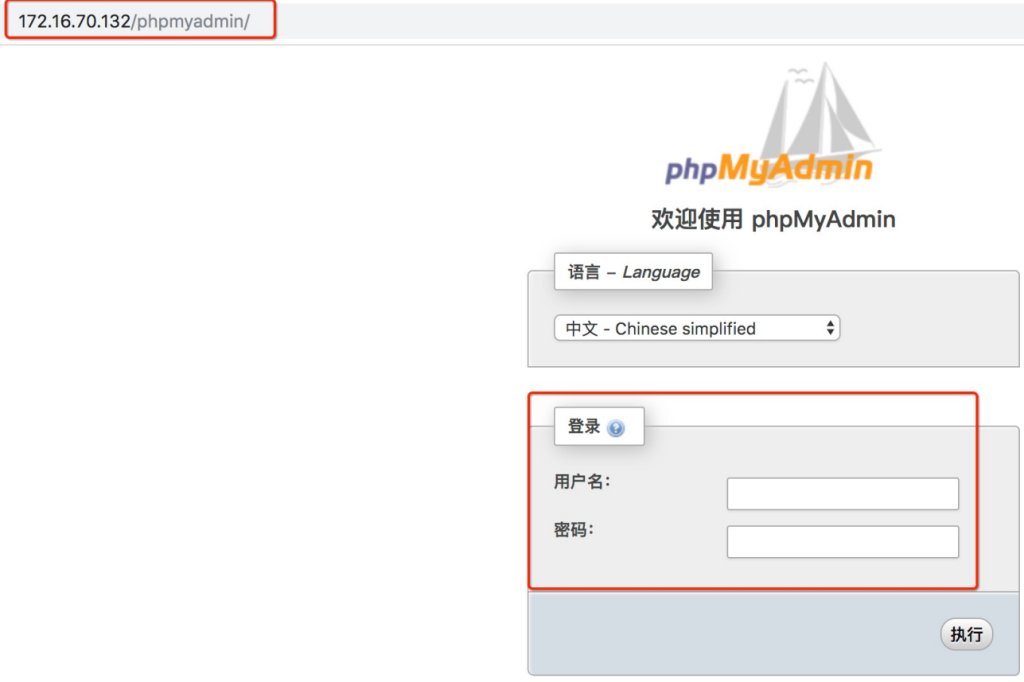

实战步骤 4:网站目录扫描– 数据库后台访问

实战步骤 5:弱口令爆破攻击 – 手工尝试

l 尝试弱口令登录

l 账号:root

l 密码:root

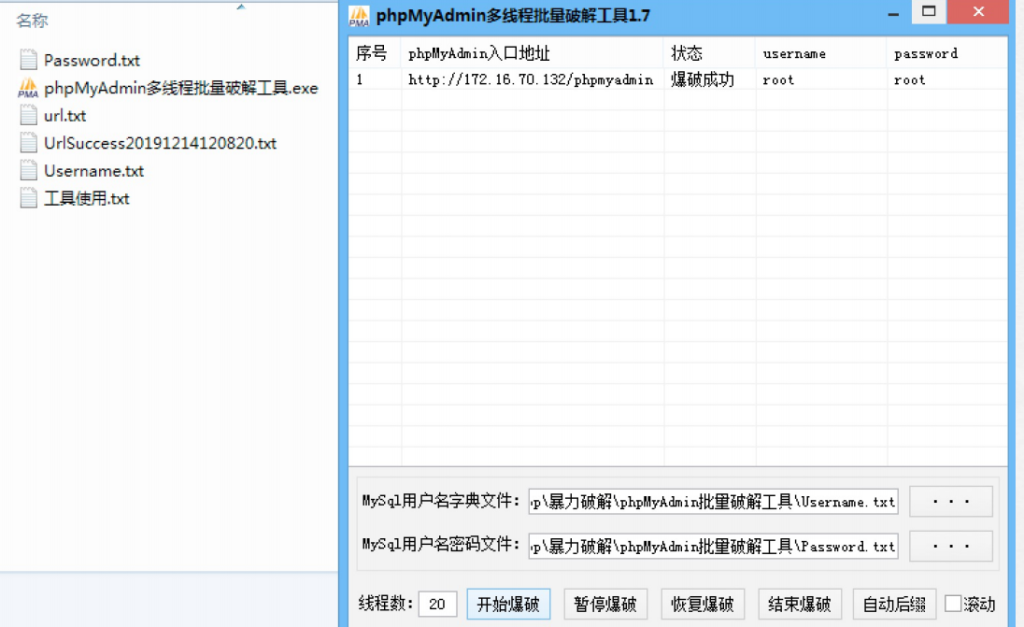

实战步骤 5:弱口令爆破攻击 – phpmyadmin爆破工具

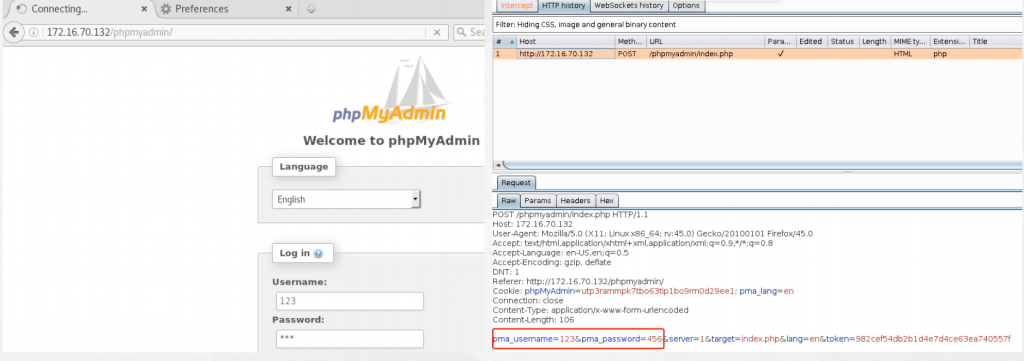

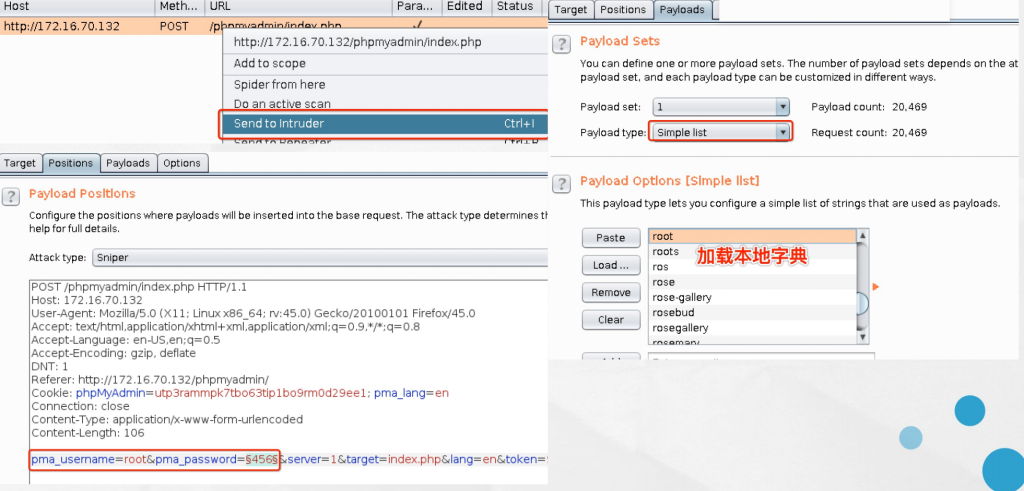

实战步骤 5:弱口令爆破攻击 – Burpsuite 暴破

实战步骤 5:弱口令爆破攻击 – Burpsuite 暴破

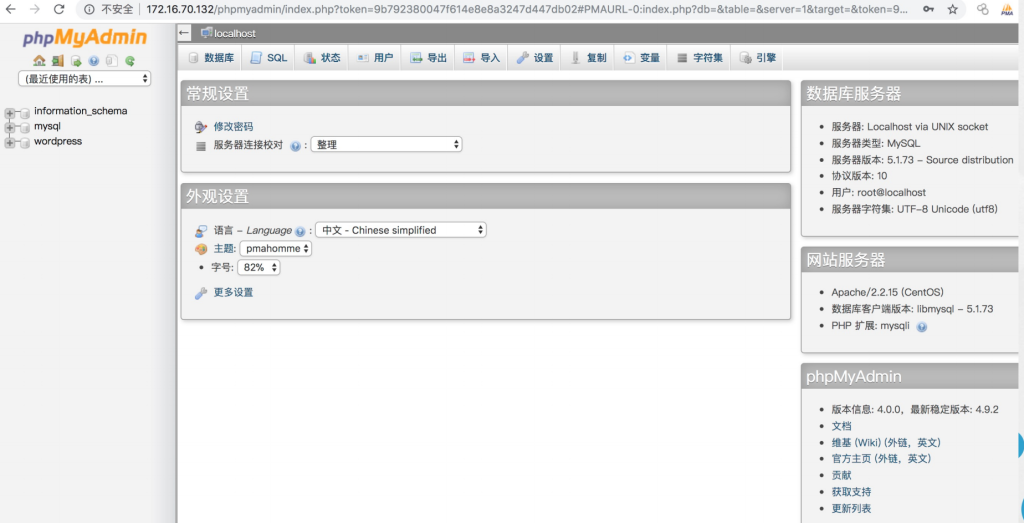

实战步骤 6:获取数据库管理权限(phpmyadmin)

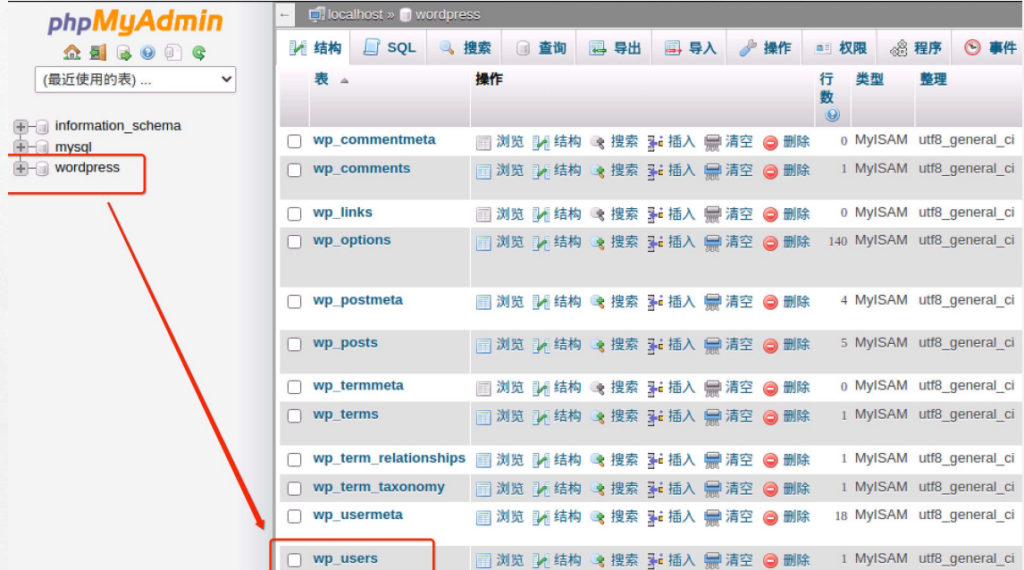

实战步骤 7:寻找网站管理员账号密码

在wordpress数据库中找到wp_users表,直接点击进入

(注明:命令查询:select * form ‘wp_users‘)

实战步骤 7:寻找网站管理员账号密码

实战步骤 7:网站管理员MD5 破解

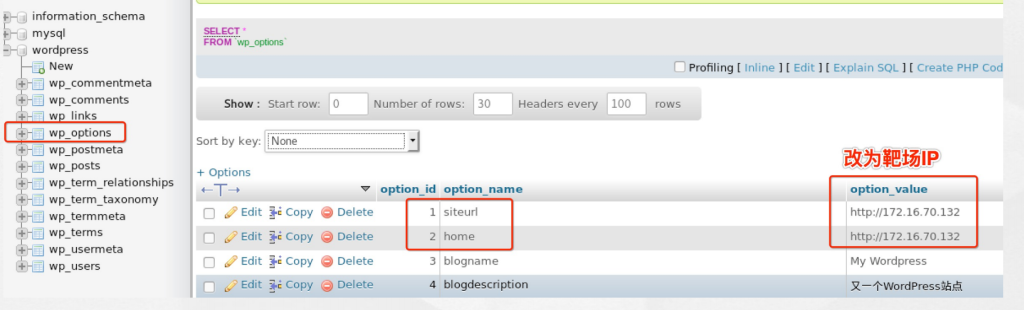

重要操作:修改数据库字段wp_options,访问网站后台

此靶机数据库字段wp_options,将siteurl和home默认url进行修改,

l 其中默认ip地址需修改为本实验靶机 IP, 才能完成此实验。

实战步骤 8:获取网站后台管理员权限

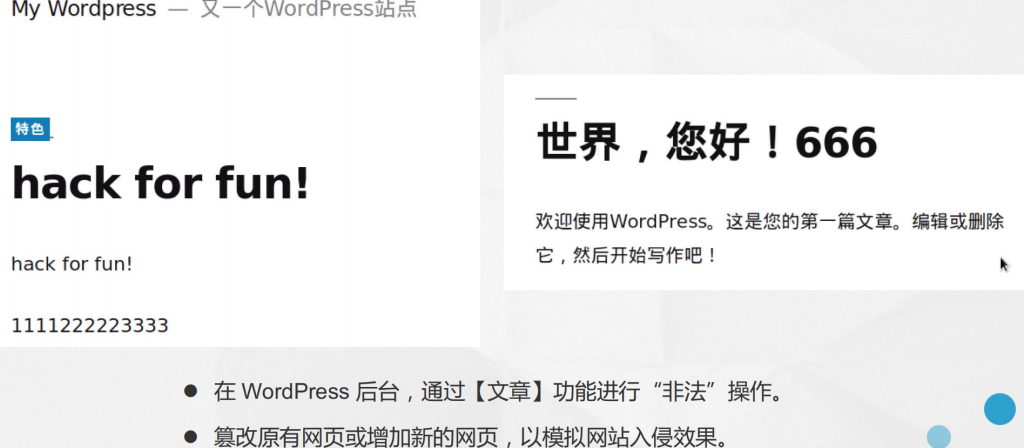

实战步骤 9:网页篡改渗透实战

l 在 WordPress 后台,通过【文章】功能进行“非法”操作。

l 篡改原有网页或增加新的网页,以模拟网站入侵效果。

实战步骤 8:网页篡改渗透实战

思路总结 – 渗透全过程(红队)

l 信息搜集、主机发现、扫描识别端口服务,找到22、80、3306等服务

l 敏感目录扫描,找到敏感后台路径,包括数据库和网站后台

l 手工尝试弱口令或爆破登录数据库后台,修改网站账号密码

l 获取到网站加密哈希值,通过 MD5 在线网站进行破解

l 利用网站明文账号密码登录网站后台,实现网页篡改攻击

思路总结 – 防御全过程(蓝队)

l 关闭不需要的端口,遵循最小化原则

l 使用常见网站CMS时,修改默认后台路径

l 使用PhpmyAdmin时,修改默认路径和密码

l 网站管理员账号密码,采用更为复杂的规则

l 关注最新漏洞情报,提升安全运维响应能力

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

暂无评论内容