前言

手机端AI渗透实战:零成本打造移动AI黑客工作站

你是否曾想过,丢掉笨重的电脑,仅用一部手机就能执行专业的渗透测试?本文将手把手教你,如何利用Termux、Kali Nethunter和最新的Gemini MCP技术,联动BurpSuite,实现真正的AI自动化渗透测试。

引言:移动渗透的现状与AI的机遇

传统的渗透测试依赖于高性能电脑和复杂的软件环境,极大地限制了测试人员的灵活性和响应速度。随着移动设备性能的飞速发展,手机渗透早已不是天方夜谭。而如今生成式AI的爆发,更是为自动化安全测试带来了革命性的机遇。

今天,我们将利用Termux(Android上的Linux终端模拟器)、Kali Nethunter(移动端渗透测试平台)和谷歌的Gemini模型命令行接口(CLI) 通过模型上下文协议(MCP),来驱动BurpSuite,实现从漏洞扫描到攻击Payload生成的半自动化流程。

环境与工具准备:打造移动端AI渗透基石

1. 核心工具介绍

Termux: 无需root权限,提供强大的Linux环境,是我们所有操作的基础。

Kali Nethunter: 为移动设备定制的Kali Linux系统,提供了丰富的渗透测试工具包。

Gemini CLI: 谷歌提供的命令行工具,允许我们通过API密钥直接与Gemini大模型交互。

Model Context Protocol (MCP): 一种新兴协议,允许不同的应用程序(如BurpSuite)与AI模型进行标准化通信,将其功能作为“工具”调用。

BurpSuite Professional: 行业标准的Web应用程序安全测试工具。我们需要其扩展功能来与MCP服务器通信。

2. termux环境搭建步骤

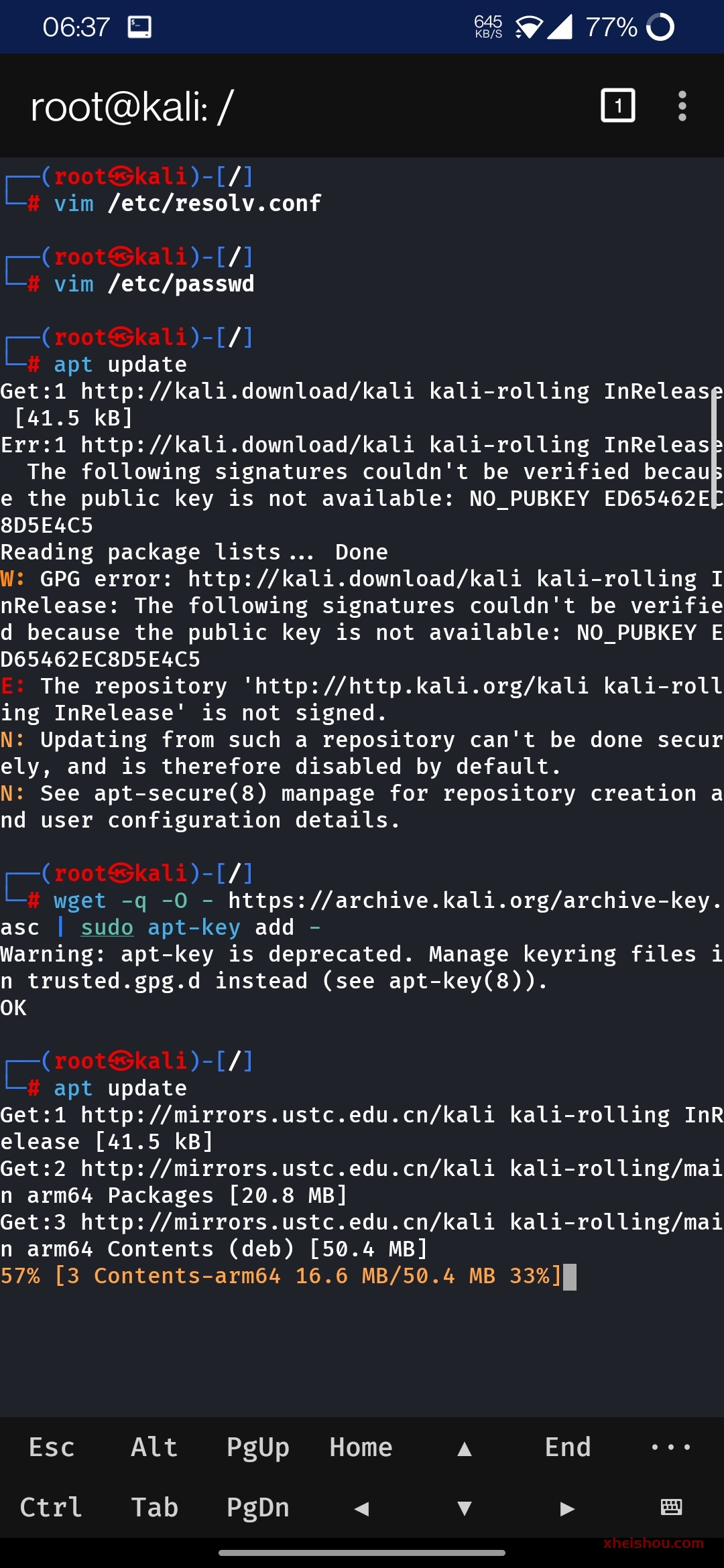

安装Termux: 从F-Droid商店下载安装,并执行pkg update && pkg upgrade保持最新。

Termux安装GUI(xfce):

在Termux中安装XFCE桌面环境,首先需要添加适用于X11的软件源:

pkg install x11-repo接着,安装XFCE本体及其附加工具包,以提供完整的桌面体验:

pkg install xfce4 xfce4-goodies安装完成后,推荐使用 Termux:X11 应用(需 Android 8.0+)来连接并运行桌面环境。该应用可在 GitHub 下载,它提供了对X Window系统的支持,使你能在手机上运行图形化界面程序。

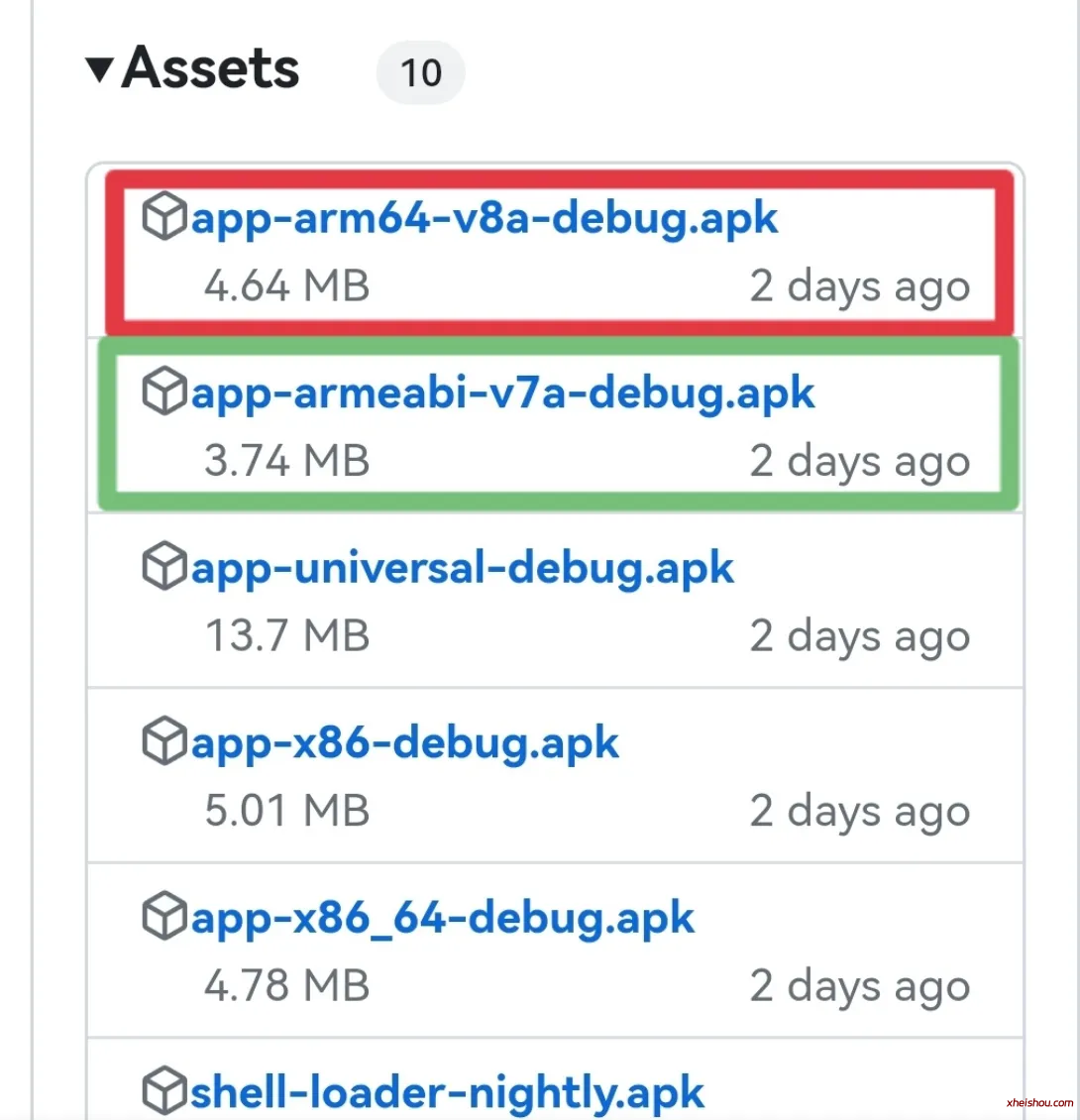

https://github.com/termux/termux-x11/releases/tag/nightly

红色为64位(大部分手机)

绿色为32位

选择一个合适的下载并安装

安装相关软件包

pkg install termux-x11-nightly开始使用

termux-x11 :0 -xstartup "dbus-launch --exit-with-session xfce4-session"如果安装成功,则会有类似下图的效果

一旦配置完成,你将能够在Termux中启动XFCE桌面,为后续安装BurpSuite Pro等图形化工具提供支持。

安装BurpSuitePro:

这人就不讲详细过程了,看之前的教程

还在为移动端抓包烦恼?让kali Nethunter 运行汉化最新版 BurpSuite 专业版!

安装Gemini CLI:

这人就不讲详细过程了,看之前的教程

你的黑客手机,还能变成AI命令行大师?NetHunter安装Gemini全指南

一招搞定!在安卓手机上用Termux安装谷歌Gemini CLI,免费又好用!

npm install -g @google/gemini-cli配置MCP服务器: 这是最关键的一步。你需要编写或使用一个现有的MCP服务器脚本,该脚本能够接收来自Burp的请求(如“分析这个HTTP请求”),并将其转换为Gemini CLI的命令,最后将模型的结果返回给Burp。

实战演练:联动配置与自动化测试

1. 配置MCP服务器与BurpSuitePro了联动

我这儿用kali Nethunter演示,在上一篇中已经教大家怎么安装BurpSuitePro了

打开 BurpSuite 工具,确保其能够正常启动和工作,并且已安装必要的扩展插件(插件为MCP server)。

在扩展设置中,配置服务器地址为127.0.0.1:9876。

我们在Gemini中文件配置如下

配置MCP服务器与Gemini联动

根据提示内容,我们聚焦于如何配置MCP服务器与Gemini CLI联动。结合文章中提到的MCP服务器作用,它需要接收来自BurpSuite的请求,并将其转换为Gemini CLI可理解的指令

以下是一个基础的MCP服务器配置示例,监听在http://127.0.0.1:9876/sse:

在 settings.json 中写入以下内容:

"mcpServers": {

"burpsuite": {

"url": "http://127.0.0.1:9876/sse"

}

},

"selectedAuthType": "oauth-personal"

}这样,BurpSuite即可通过http://127.0.0.1:9876/sse与Gemini进行交互,实现AI辅助的渗透测试流程。

2. AI自动化渗透测试流程

一旦配置成功,你将能在Gemini中实现功能选项,例如:

-

智能重放(AI Replay): 将捕获到的HTTP请求发送给Gemini,模型可以基于历史响应智能地修改Payload(如尝试新的SQL注入变体、绕过WAF的载荷等),并重新发送。

-

漏洞分析(AI Analyze): 将可疑的请求响应发送给Gemini,要求模型快速分析可能存在漏洞的类型(如“此处可能存在SQL注入,原因是…”),辅助人工判断。

-

Payload生成(AI Generate): 直接要求Gemini根据当前上下文生成一份模糊测试(Fuzzing)的Payload列表,用于攻击。

流程示例:

https://demo.xxx.top/login.php 对目标这个页面看看有没有漏洞来利用直接看效果:

优势与挑战

优势:

-

极致便携: 整个实验室就在你的口袋中,随时随地进行安全测试和学习。

-

零成本: 所有提及的核心工具均为免费,只需一部Android手机。

-

前瞻性: 融合了最前沿的MCP协议和LLM技术,代表了自动化渗透测试的未来方向。

-

学习价值: 深度理解AI、协议、安全工具之间如何协同工作。

挑战与注意事项:

-

技术门槛高: 需要较强的命令行操作能力和对MCP协议的理解。

-

性能限制: 复杂任务可能受限于手机算力和网络延迟(API调用)。

-

工具成熟度: MCP在安全领域的生态仍在早期,可能需要自行开发或调试脚本。

-

合法性与道德性: 请务必仅在你自己拥有合法授权的目标上进行测试! 切勿用于任何非法活动。

结语:未来已来

将AI大模型与传统的安全工具链通过M协议结合,为我们打开了一扇通向自动化智能安全测试的大门。虽然目前的实现仍有一些粗糙,需要大量的调试和配置,但它清晰地描绘了未来的蓝图:安全专家将从重复性劳动中解放出来,更多地专注于策略制定和核心漏洞研究。

现在,就拿起你的手机,从Termux开始,一步步构建属于你自己的移动AI黑客工作站,亲身感受这场正在发生的技术革命吧!

免责声明: 本文所有内容仅用于教育和技术研究目的。读者利用文中提及的技术和信息进行的任何行为,均应由读者自行承担责任。务必遵守《网络安全法》等相关法律法规,仅在获得明确授权的范围内进行安全测试。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容