前言

无需复杂配置,不用高昂成本, 一款国产神器,就能让你的渗透测试效率提升数倍。本文将为你揭示如何用字节跳动的TraeIDE,通过MCP协议为BurpSuite注入AI灵魂。

引言:当渗透测试遇见AI自动化

在传统的渗透测试中,安全工程师往往需要手动重复大量工作:识别参数、构造Payload、发送测试请求、分析响应结果…这个过程不仅耗时耗力,还容易因疲劳而遗漏关键漏洞。

但如今,随着大语言模型和MCP(Model Context Protocol)协议的出现,我们终于能够构建真正的AI辅助渗透工作流。而实现这一切的关键,竟然是一款来自字节跳动的完全免费的国产开发工具——Trae。

工具准备:为什么是Trae?

TraeIDE的独特优势

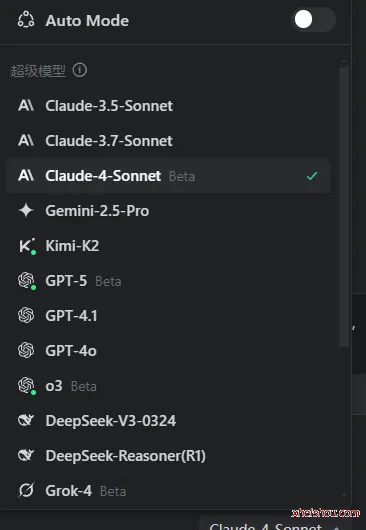

Trae不仅仅是又一个代码编辑器,它更是一个集成了多AI模型的智能开发平台:

-

原生多模型支持:无缝切换Claude、GPT、DeepSeek等顶级大模型,无需单独配置API密钥 -

全中文界面:为中文开发者量身定制,降低使用门槛 -

完全免费:字节跳动官方提供,无任何功能限制

技术栈组成

-

TraeIDE:作为AI模型调度中心和中控台 -

MCP协议:实现Trae与BurpSuite的通信桥梁 -

BurpSuite Professional:行业标准的渗透测试平台 -

自定义脚本:用于处理AI模型与BurpSuite之间的数据转换

实战开始:两步搭建AI渗透环境

第一步:在Trae中配置MCP服务器

TraeIDE内置了扩展管理功能,我们可以直接配置一个MCP服务器:

"mcpServers": {

"burpsuite": {

"url": "http://127.0.0.1:9876/sse"

}

}

}

第二步:安装BurpSuite MCP客户端

在BurpSuite中安装MCP客户端扩展,并配置连接到Trae提供的服务端点:

-

安装”MCP server”扩展

实战案例:AI辅助SQL注入测试

让我们通过一个真实案例展示Trae+MCP的强大能力:

传统方式 vs AI辅助方式

传统方式:

-

手动识别注入点 -

尝试各种注入语法 -

人工分析响应差异 -

重复以上步骤直到成功

AI辅助方式:

-

选择mcp和你的模型直接发送要求, -

Trae调度Claude模型分析请求结构 -

模型返回最有可能的注入方案 -

一键执行AI生成的测试用例

# AI生成的智能Payload示例

def generate_sql_payloads(input_request):

"""

基于上下文生成SQL注入Payload

"""

analysis = ai_analyze_request(input_request)

payloads = []

if analysis['injection_likelihood'] > 0.8:

for technique in analysis['recommended_techniques']:

payload = craft_payload(technique, input_request)

payloads.append(payload)

return payloads

优势对比:为什么选择这个方案?

成本效益

-

零资金成本:Trae完全免费, -

时间成本极低:10分钟配置,长期受益

技术优势

-

多模型协作:根据不同场景选择最适合的AI模型 -

中文优化:Trae对中文语境的理解远超国外工具 -

持续更新:字节跳动持续为Trae提供更新和支持

效率提升

-

测试效率提升3-5倍:AI能在秒级内完成人工需要数分钟的分析 -

漏洞发现率提高:AI不会疲劳,能够保持一致的测试质量 -

学习曲线平缓:全中文界面大大降低使用门槛

进阶技巧:打造专属AI安全助手

自定义功能扩展

你可以在Trae中开发自定义函数,扩展AI的能力:

def custom_xss_detector(response):

"""

自定义XSS检测逻辑

"""

patterns = load_malicious_patterns()

analysis_result = ai_analyze(response, patterns)

return generate_detection_report(analysis_result)

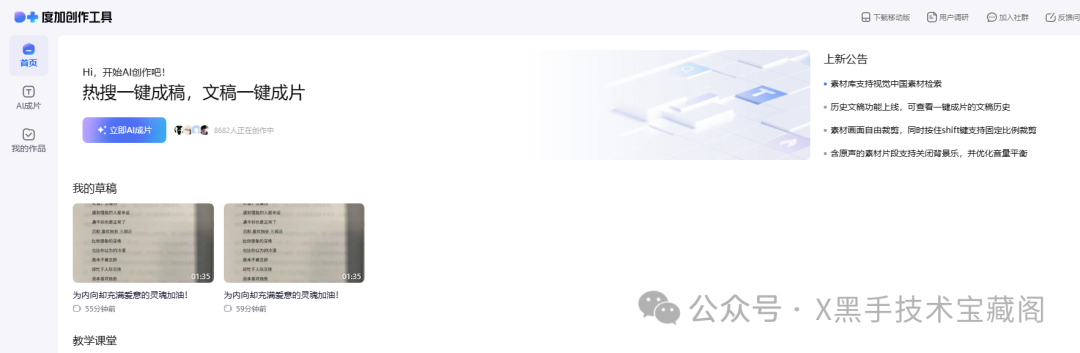

效果展示

多模型协作策略

-

使用Claude分析复杂业务逻辑漏洞 -

调用GPT生成社会工程学攻击Payload -

使用DeepSeek进行代码审计

结语:AI渗透测试的未来已来

通过TraeIDE和MCP协议的结合,我们不仅实现了一个高效的AI辅助渗透测试方案,更见证了一个新时代的开启:安全测试正在从手动劳动转向智能协作。

这个方案的优势不仅在于技术和效率的提升,更在于它的可及性——任何一个安全爱好者,现在都能以零成本拥有原来只有大厂安全团队才能构建的AI测试能力。

立即行动:

-

下载TraeIDE(官网完全免费) -

按照本文指导配置MCP服务器 -

开启你的第一个AI辅助渗透测试 -

分享你的使用体验和发现

❝

免责声明:本文所有技术仅用于教育目的和安全研究。请务必在合法授权的环境下进行测试,遵守《网络安全法》等相关法律法规。任何非法使用所产生的后果由使用者自行承担。

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

暂无评论内容