搜索[数据],共找到192个文章

通过技术微信定位欠钱不还的朋有

前言声明:请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。本文章所有内容免费,供大家学习研究使用。今天分享给大家通过微信聊天定位对方,判断对...

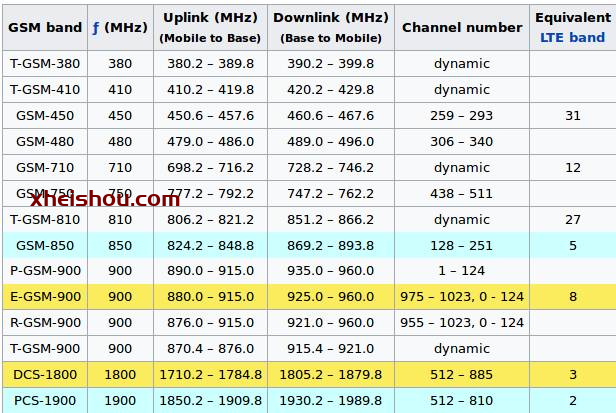

kali使用SDR扫描嗅探GSM网络获取短信(劫持手机信号)

警告:本文演示的方法具有攻击性,请读者务必不可以身试法!前言使用SDR嗅探监听GSM网络的通信流量已经不是什么新鲜事了,只要调到到特定频率时,我们就可以使用SDR来捕获无线电波。可捕获的频率...

【红队】Medusa—红队武器库平台

免责声明本网站所提供的文字和信息仅供学习和研究使用,请读者自觉遵守法律法规,不得利用本网站所提供的信息从事任何违法活动。本网站不对读者的任何违法行为承担任何责任。工具来自网络,安全...

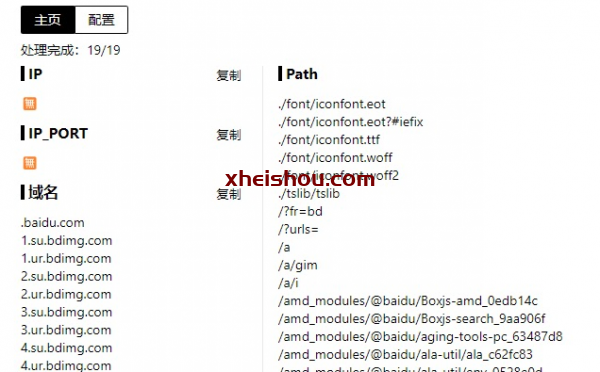

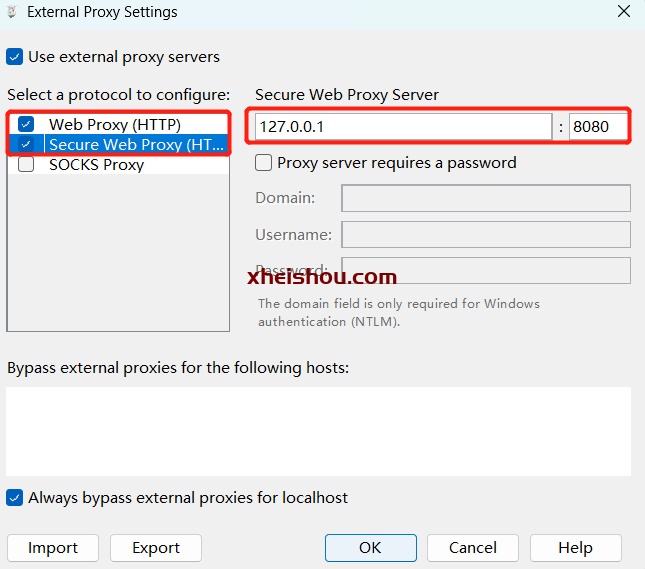

针对不同测试场景下的三套抓包配置

前言:对于不同的测试场景,如Web、小程序、App等,我们往往会使用不同的抓包方案来完成我们测试,以下便是笔者本人在不同场景下使用的三套抓包方案。WebWeb场景也是我们平常最多的抓包场景,而...

渗透干货|史上最全一句话木马附管理工具 — Alien

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自...

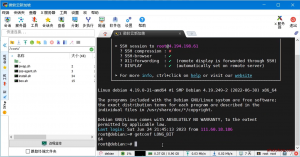

服务器搭建属于自己的内网穿透服务

前言服务器搭建属于自己的内网穿透服务-随时随地访问自己的桌面、文件、数据库等最近刚好需要远访问远程主机的桌面和文件,但远程主机没有固定ip,不能直接访问。此时就想到用FRP。FRP是一种内...

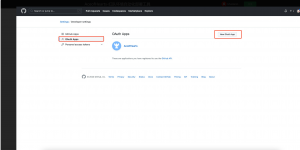

Kali Linux安装中国蚁剑

前言我们在学习中,通常会上传我们的shell。从而和服务器获得连接。一般我们都是利用nc等工具进行连接的。但苦于命令行,对于新手而言还是有点困难。有没有方便一点的图形化工具呢?今天他来了...

黑客之渗透红队环境自动化部署工具-AceofHearts

简介红桃A(AceofHearts)是一款专为渗透测试人员设计的实用工具,旨在简化渗透测试环境的搭建过程并提供便捷的部署解决方案。功能特点突破环境限制:该工具提供了在各种环境中部署的能力,包括物...

僵尸网络Matrix-botnet–DDoS脚本 章1

前言首先介绍一下什么是僵尸网络僵尸网络 Botnet 是指采用一种或多种传播手段,将大量主机感染bot程序病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络DDoS攻击通过僵尸网络...

实战:信息收集之获取微信聊天记录

声明: 请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。通过钓鱼 / 渗透 / XX 方式控制了目标的电脑权限,如何才能获取到更有价值的信息,更好的开...