警告:本文演示的方法具有攻击性,请读者务必不可以身试法!

前言

使用SDR嗅探监听GSM网络的通信流量已经不是什么新鲜事了,只要调到到特定频率时,我们就可以使用SDR来捕获无线电波。可捕获的频率范围和带宽随不同的SDR设备而不同。本文中,我们将使用最便宜的RTL-SDR来嗅探GSM,RTL-SDR 是一个低廉的家用消费档次的 DVB-T USB 接口的接收机,这些 DVB-T 接收机基于 Realtek 的 RTL2832U 芯片外加一个诸如 Elonics E4000 一类的高频头而构成,价格低廉到 20 到 25 美元的 RTL-SDR,它们无疑是目前最低廉的SDR硬件设备。

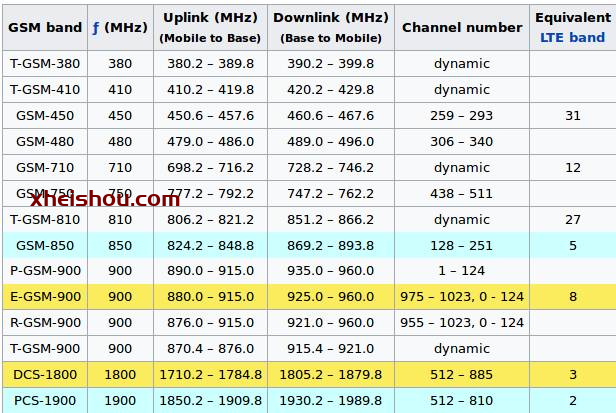

在详细介绍之前,首先看看不同的GSM频段。GSM是由国际电信联盟指定的一组由GSM手机运行的预定频率进行的操作。

从上图可以看出,标注黄色的那两个频段正是印度所使用的GSM,但900频段的使用国家为8个,1800频段的使用国家为3个,这意味着其手机用户要和其他国家的用户共同使用同一频段。

为了嗅探到GSM,我们首先需要识别GSM下行链路信道,这样就需要知道你的手机正在运行的频率,你可以通过获得手机的绝对无线频道编号 (Absolute Radio Frequency Channel Number -ARFCN )来获得它。

ARFCN,是在GSM无线系统中,用来鉴别特殊射频通道的编号方案,阐述了GSM 无线网络系统的Um 接口上的两个物理无线电系统链路和通道。一个用于上行链路信号,一个用于下行链路信号。

环境搭建

- kali

- HardWare:电视棒(rtl-sdr)HackRF、Bladerf 均可

本文使用的rtl-sdr

USB DVB-T & RTL-SDR Realtek RTL2832U & R820T 这是( Realtek)的一个芯片型号,原本是做电视棒芯片的。

后来被人发现这个芯片具有非常广的频率接收范围,然后就被用来做sdr应用了,rtl的sdr应用。

- 安装编译依赖包

apt-get install gnuradio gnuradio-dev rtl-sdr librtlsdr-dev osmo-sdr libosmosdr-dev libosmocore libosmocore-dev cmake libboost-all-dev libcppunit-dev swig doxygen liblog4cpp5-dev python-scipy再来就是编译gr-gsm

git clone https://github.com/ptrkrysik/gr-gsm.git

cd gr-gsm

mkdir buildcd build

cmake ..

make

sudo make install

sudo ldconfig在这里,我遇到一个坑,我的kali是中文版的,桌面是汉字的桌面,而不是Desktop,所以一直导致报错。。

再来则是编译扫描周围基站信号的kalibrate-rtl

git clone https://github.com/steve-m/kalibrate-rtl.gitcd kalibrate-rtl

./bootstrap

./configure

make

sudo make install环境就搭建好了。

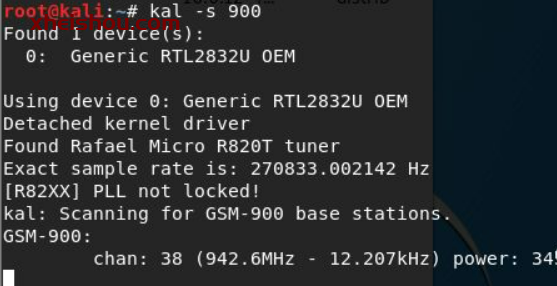

用kal -s 900命令,扫描周围基站900频段的信号

扫到了942.6HZ,

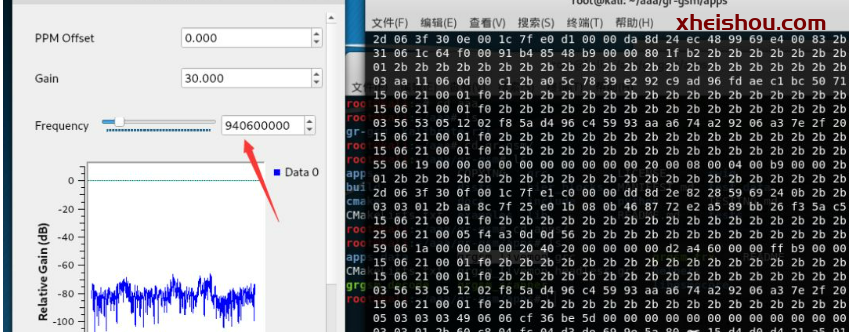

然后进入gr-gsm/apps中执行grgsm_livemon

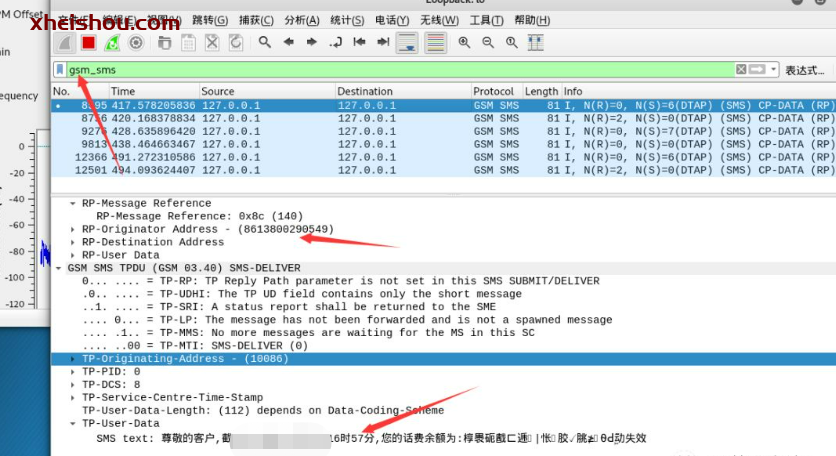

把频率弄到940.6HZ,打开wireshark进行抓包

虽然GSM嗅探听起来很吓人,但是这也不代表不法分子可以为所欲为,它也是有自己的缺点的。比如,在距离方面,不法分子只有在受害者手机在其基站附近才能实现嗅探。此外,这种方法只能获取短信验证码,所以只能做和短信验证码有关的事。同时满足以下条件:受害人泄露了身份证号等其他重要身份信息;手机开机,信号处于2G制式下;手机卡的运营商开启了2G制式,也就是GSM格式;手机要保持静止状态,不能移动;APP存在漏洞,更改支付只要密码,不要指纹或其它验证。

后记

我们无法使用RTL-SDR捕获语音数据,因为在通话期间,会发生信道跳频,而RTL-SDR的带宽不足以一次捕获整个范围。所以,我们需要一个更好的SDR,要具有更多的带宽,如HackRF或任何SDR设备。HackRF是一款由Michael Ossmann发起的开源软件无线电外设,支持从30MHz到6GHz,最大带宽20MHz。

我们的电话是如何被嗅探到的?

1.加密算法的降级

由于许多旧的手机没有足够的计算能力来使用新的加密算法,所以为了维持它们的运行,运营商必须支持旧的加密算法,这就造成了即使我们想使用强大的加密算法但迫于现实,也会被切换到较弱的加密算法。

2. 有意关闭加密方案

在电信安全漏洞评估中,我们发现有时运营商在网络上的负载增加时会完全关闭加密方案,从而降低流量的加载,以便可以轻松容纳更多的用户。

3. 中间人攻击

中间人攻击者可以创建伪造的手机发射塔,让附近的移动用户使用发射塔,这样就可以迫使MS根本不使用加密。

4.获取sim卡的加密认证

在2015年,有消息说,美英间谍机构曾入侵世界最大SIM卡制造商金雅拓(Gemalto)公司,盗取加密密钥,以便在未获得许可的情况下获取手机通信信息。

防止被“嗅探”需要做好以下几点:

1、平时要做好手机号、身份证号、银行卡号、支付平台账号等敏感的私人信息保护。

2、如果自己的手机信号忽然从4G降到2G,有可能手机会受到攻击,请马上暂时启动飞行模式。

3、假如收到不明短信验证码,要马上意识到可能已被劫持攻击,并可考虑暂时关机。

4.如果早上起来,看到半夜收到奇怪的验证码短信,一定要想到可能是遇到短信嗅探攻击,如果发现钱被盗刷了,火速冻结银行卡,保留短信内容,报警

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

暂无评论内容