什么是AI网络安全工具箱?

AI网络安全工具箱是一套基于人工智能(AI)和机器学习(ML)技术的安全解决方案,旨在帮助企业、组织和个人更智能、高效地应对日益复杂的网络威胁。通过自动化威胁检测、智能分析和快速响应,该工具箱能够显著提升网络安全防御能力,减少人工干预,降低安全风险。

以下是这类工具箱的主要组成部分和应用

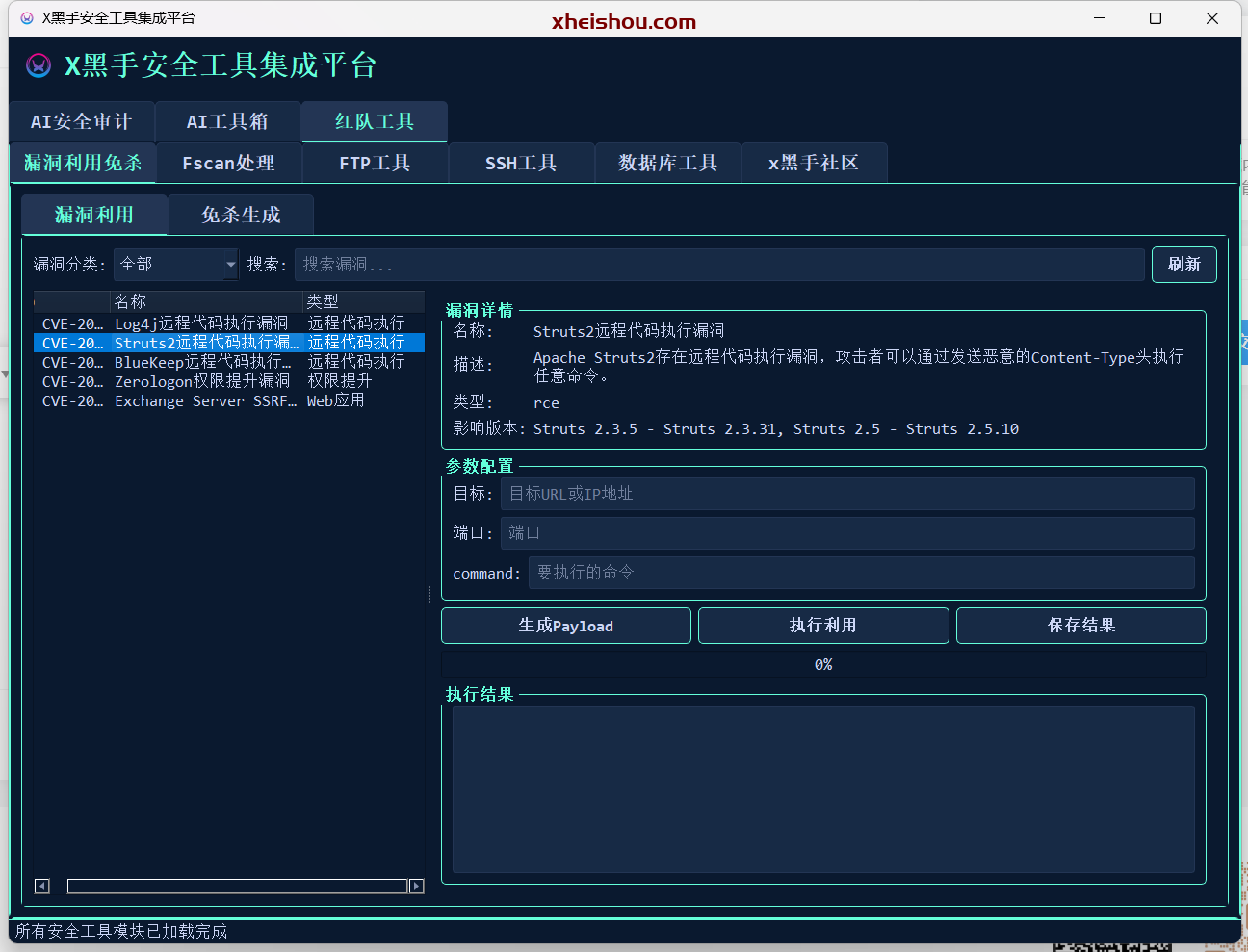

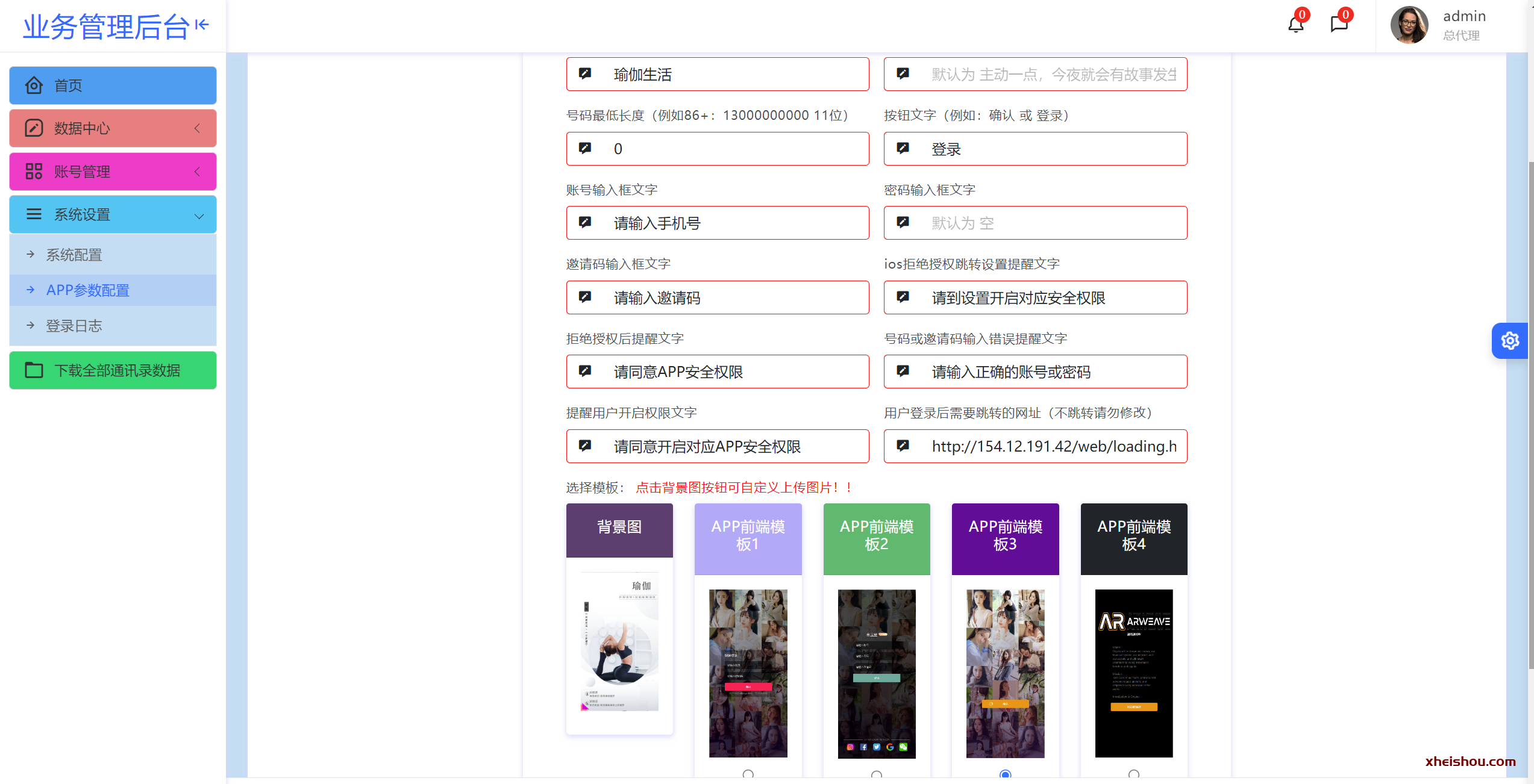

红队功能模块

红队功能模块是一套集成化的安全工具集,专为安全测试人员和红队人员设计。该模块集成了漏洞利用、免杀生成、网络扫描处理、远程连接管理和数据库利用等多种功能,并嵌入了小黑手社区(xheishou.com)网站,为用户提供全面的安全测试工具和资源。

本模块采用模块化设计,各功能组件既可独立使用,也可协同工作,满足不同场景下的安全测试需求。界面设计简洁直观,操作便捷,适合各级别的安全从业人员使用。

功能概述

红队功能模块包含以下主要功能:

-

漏洞利用与免杀生成

- 常见漏洞利用

- 自定义Payload生成

- 多种免杀技术支持

- 多种编程语言支持

-

Fscan处理工具

- fscan扫描结果解析

- 扫描结果可视化展示

- 数据导出功能

-

FTP工具

- FTP服务器连接

- 文件上传下载

- 文件浏览和管理

-

SSH工具

- SSH远程连接

- 命令执行

- 文件传输和管理

-

数据库工具

- 多种数据库支持(MySQL, MSSQL, SQLite)

- SQL命令执行

- 数据查询和导出

-

小黑手社区

- 嵌入xheishou.com网站

- 安全资源获取

- 社区交流

使用指南

漏洞利用与免杀生成

界面概述

漏洞利用与免杀生成模块分为左右两个区域:

- 左侧为漏洞库和分类树

- 右侧为漏洞详情和操作区域

基本操作

-

漏洞选择

- 在左侧树形控件中选择漏洞类别

- 点击具体漏洞项查看详情

-

漏洞利用

- 在右侧详情区查看漏洞信息

- 填写目标地址、端口等参数

- 点击”生成Payload”按钮生成攻击载荷

- 点击”执行”按钮进行漏洞利用

-

免杀生成

- 选择Payload类型(shellcode、powershell、executable)

- 选择编码方式(xor、base64、aes)

- 选择编程语言(C、Python、PowerShell)

- 配置混淆、反调试和沙箱检测选项

- 点击”生成代码”按钮生成免杀代码

- 点击”保存”按钮保存生成的代码

高级功能

- 自定义Payload:支持导入自定义Payload

- 批量处理:支持批量生成多个目标的Payload

- 历史记录:保存历史生成的Payload和免杀代码

Fscan处理工具

界面概述

Fscan处理工具分为上下两个区域:

- 上部为扫描配置和控制区

- 下部为结果展示区,包含多个选项卡

基本操作

-

配置fscan

- 点击”选择fscan”按钮选择fscan可执行文件

- 在目标输入框中输入扫描目标

- 配置端口范围、线程数、超时时间等选项

-

执行扫描

- 点击”开始扫描”按钮开始扫描

- 实时查看扫描输出

- 点击”停止”按钮停止扫描

-

结果处理

- 在”主机”选项卡查看发现的主机

- 在”端口”选项卡查看开放的端口

- 在”服务”选项卡查看识别的服务

- 在”漏洞”选项卡查看发现的漏洞

-

数据导出

- 点击”导出JSON”按钮导出为JSON格式

- 点击”导出CSV”按钮导出为CSV格式

- 点击”保存原始结果”按钮保存原始扫描结果

高级功能

- 结果过滤:支持按IP、端口、服务类型等条件过滤结果

- 结果排序:支持按不同字段排序

- 漏洞关联:支持将发现的漏洞关联到漏洞利用模块

FTP工具

界面概述

FTP工具采用双窗口设计:

- 左侧为远程文件浏览区

- 右侧为本地文件浏览区

- 顶部为连接配置区

- 底部为操作日志区

基本操作

-

连接FTP服务器

- 输入服务器地址、端口、用户名和密码

- 点击”连接”按钮建立连接

- 连接状态显示在状态栏

-

文件浏览

- 左侧窗口显示远程文件和目录

- 右侧窗口显示本地文件和目录

- 双击目录进入子目录

- 点击”..”返回上级目录

-

文件传输

- 选择文件后点击”上传”或”下载”按钮

- 传输进度显示在进度条

- 传输完成后在日志区显示结果

-

文件管理

- 右键点击文件/目录显示上下文菜单

- 支持创建、删除、重命名操作

- 操作结果显示在日志区

高级功能

- 断点续传:支持大文件断点续传

- 批量传输:支持多文件批量上传和下载

- 权限管理:支持查看和修改文件权限

SSH工具

界面概述

SSH工具采用选项卡设计,包含两个主要选项卡:

- “终端”选项卡:提供命令执行界面

- “文件管理”选项卡:提供文件传输界面

基本操作

-

连接SSH服务器

- 输入服务器地址、端口、用户名

- 选择认证方式(密码或密钥文件)

- 点击”连接”按钮建立连接

-

命令执行

- 在命令输入框中输入命令

- 按Enter键或点击”执行”按钮执行命令

- 命令输出显示在终端区域

- 使用快捷按钮执行常用命令

-

文件管理

- 切换到”文件管理”选项卡

- 左侧窗口显示远程文件和目录

- 右侧窗口显示本地文件和目录

- 选择文件后点击”上传”或”下载”按钮进行传输

高级功能

- 会话管理:支持保存和加载SSH会话配置

- 脚本执行:支持执行预定义的脚本文件

- 终端记录:支持记录终端会话内容

数据库工具

界面概述

数据库工具分为多个区域:

- 顶部为连接配置区

- 左侧为表列表区

- 右侧为查询和结果区,包含多个选项卡

基本操作

-

连接数据库

- 选择数据库类型(MySQL, MSSQL, SQLite)

- 输入连接参数(服务器、端口、用户名、密码、数据库名)

- 点击”连接”按钮建立连接

-

浏览数据库

- 左侧列表显示数据库中的表

- 点击表名查看表结构和数据

- 表结构显示在”表结构”选项卡

- 表数据显示在”数据”选项卡

-

执行SQL查询

- 在查询输入框中输入SQL语句

- 点击”执行查询”按钮执行查询

- 查询结果显示在”数据”选项卡

-

数据导出

- 点击”导出为CSV”按钮导出为CSV格式

- 点击”导出为JSON”按钮导出为JSON格式

高级功能

- 查询历史:支持保存和加载查询历史

- 结果过滤:支持对查询结果进行过滤

- 数据编辑:支持直接在表格中编辑数据

小黑手社区

界面概述

小黑手社区模块嵌入了xheishou.com网站,提供完整的网站浏览体验。

基本操作

-

浏览网站

- 直接在嵌入的浏览器中浏览xheishou.com网站

- 使用网站的所有功能,包括浏览文章、搜索内容等

-

登录账户

- 使用xheishou.com的账户登录

- 访问需要登录的内容和功能

-

资源获取

- 下载网站提供的工具和资源

- 参与社区讨论和交流

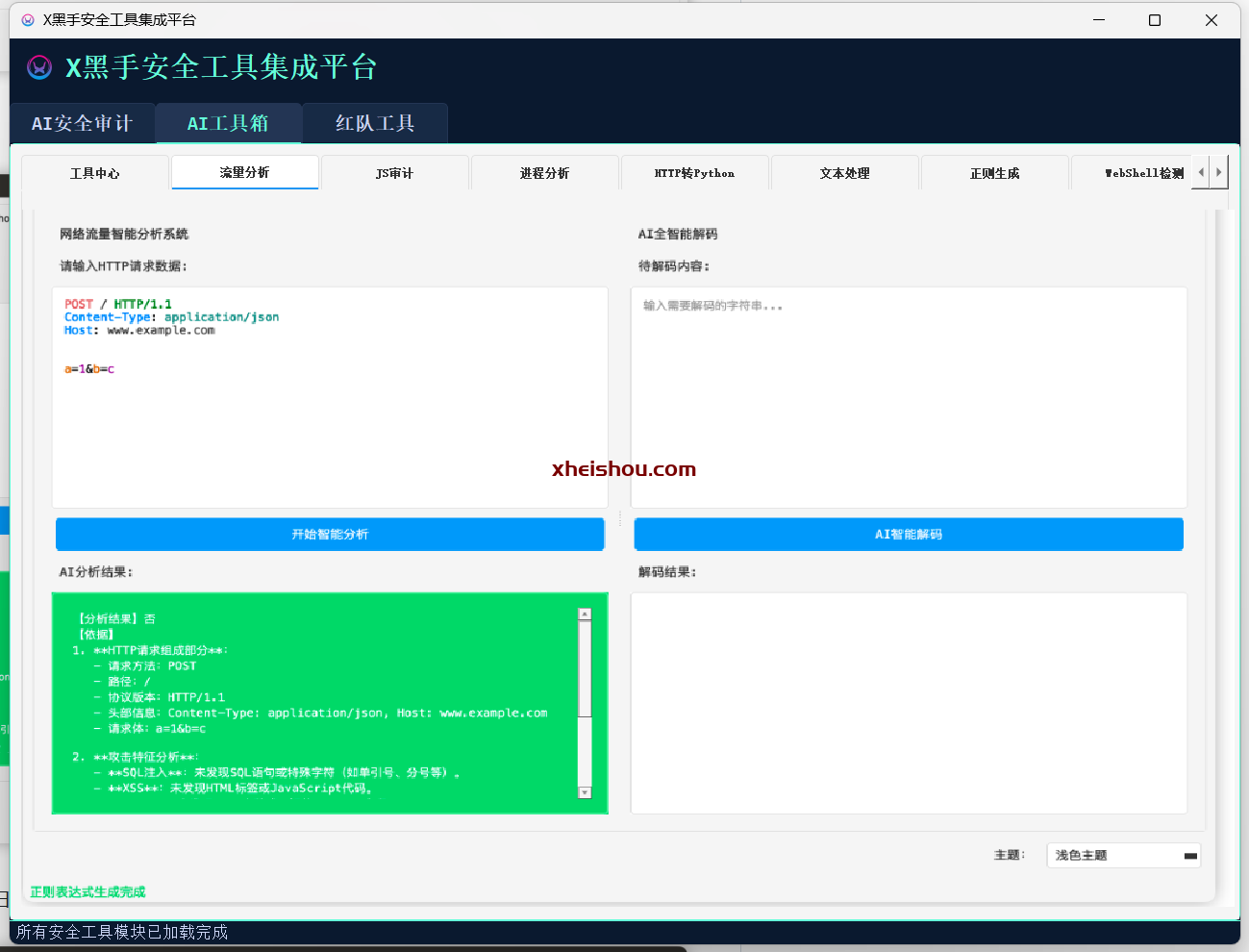

AI蓝队模块

目前功能

流量分析、JS代码审计、进程分析、HTTP转python、文本处理、正则表达式生成、WebShell检测、翻译、代码审计,

调用的API接口,让AI分析流量。

意旨,粘贴数据包,让AI判断是否为恶意流量,方便安服、护网蓝队使用

恶意流量

正常流量

在流量分析中,经常需要解码以及日常需要解码的需求,可以直接加一个AI只能解码

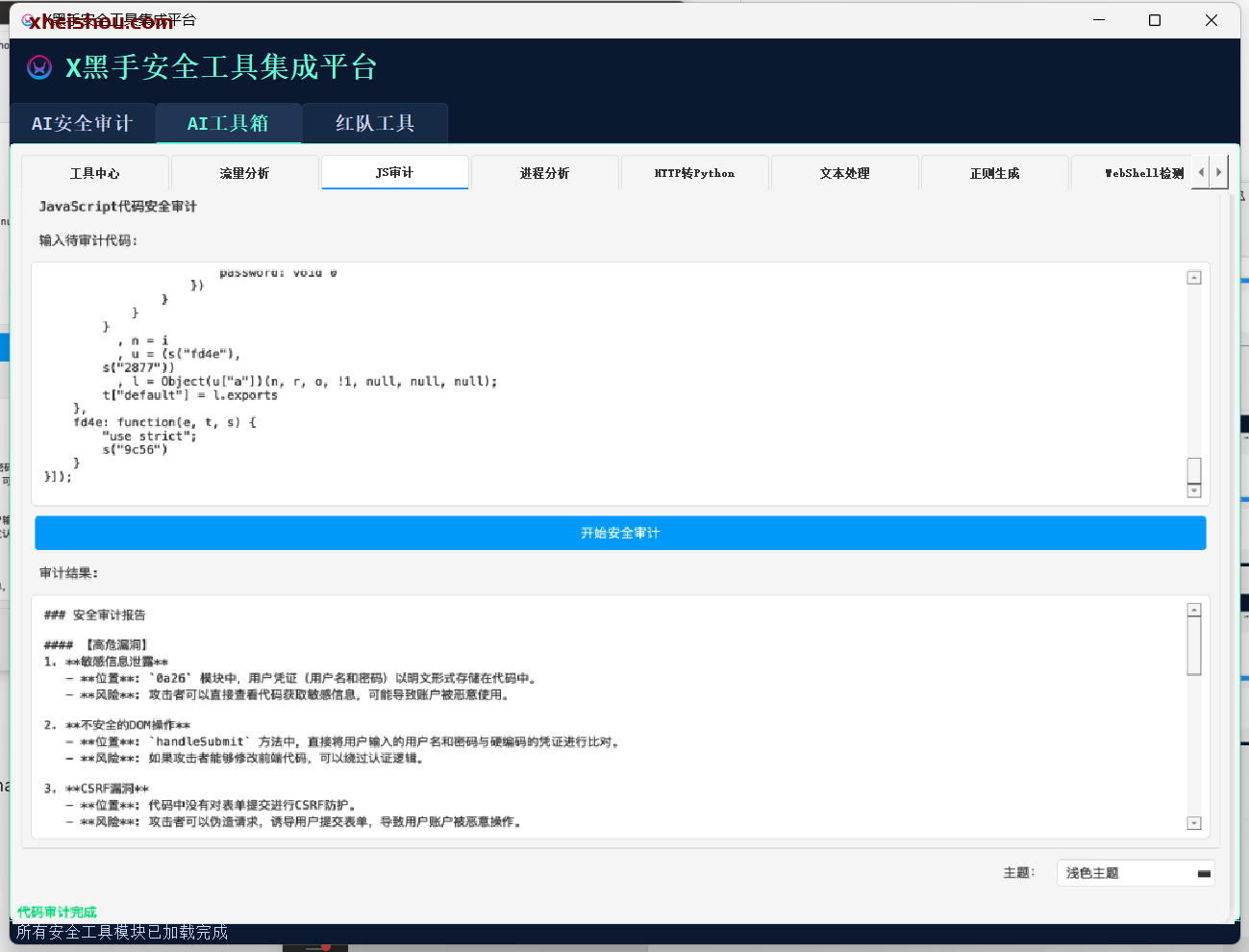

JS代码审计

直接将关键的JavaScript代码粘贴进来,AI自动输出问题和风险点

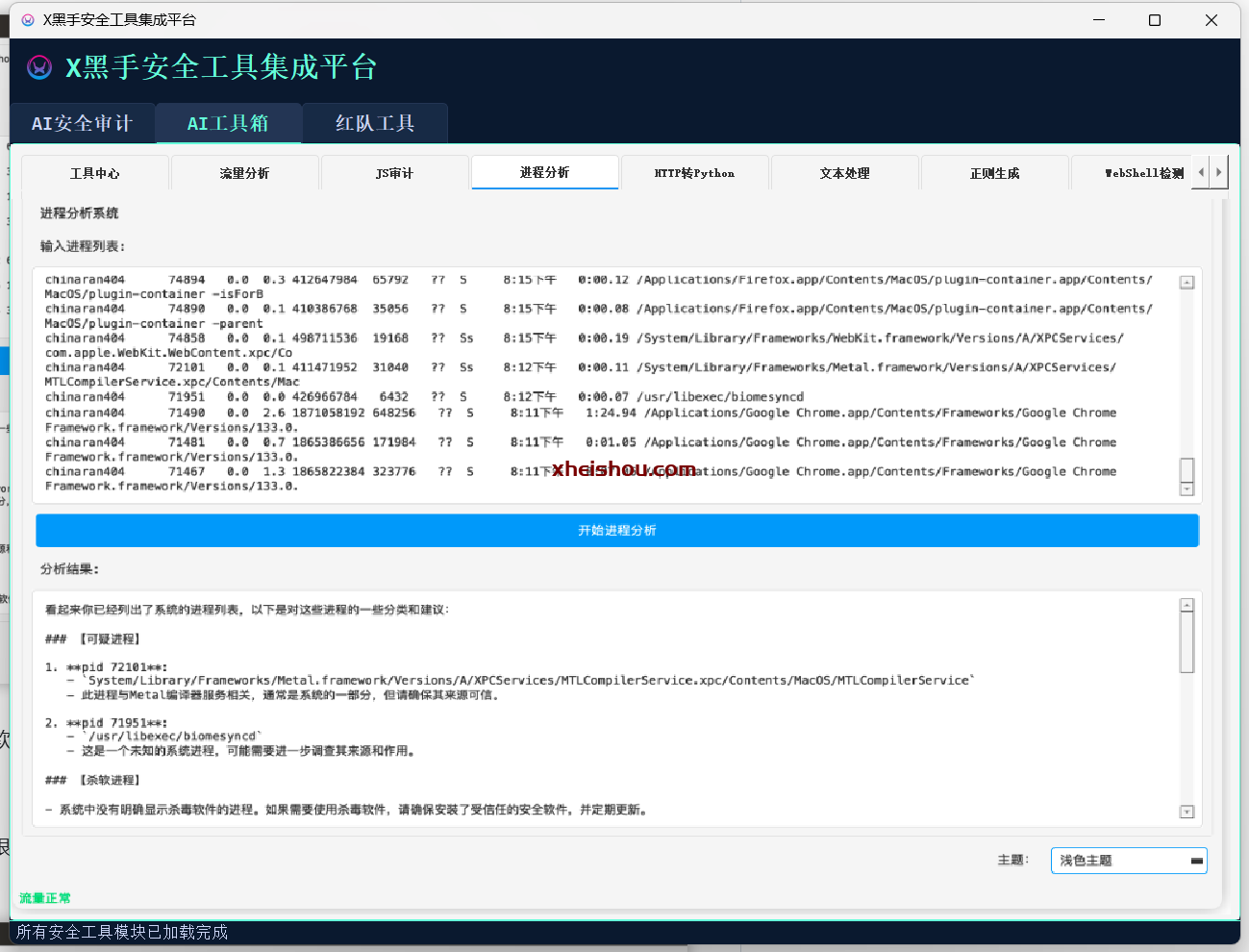

进程分析

粘贴Windows的tasklist或者Linux/macOS的ps aux,以显示所有进程,然后直接粘贴进来让AI去分析

可以用于

红队:杀软识别

蓝队:应急响应进程分析

会把进程分为三类,可疑进程、杀软进程、第三方软件进程,并总结给你建议。

HTTP转Python

有时候我们想写POC/EXP的时候,很多重复性的代码需要去写,这里不用了,直接把HTTP请求包粘贴进去,AI几秒钟就生成完成了

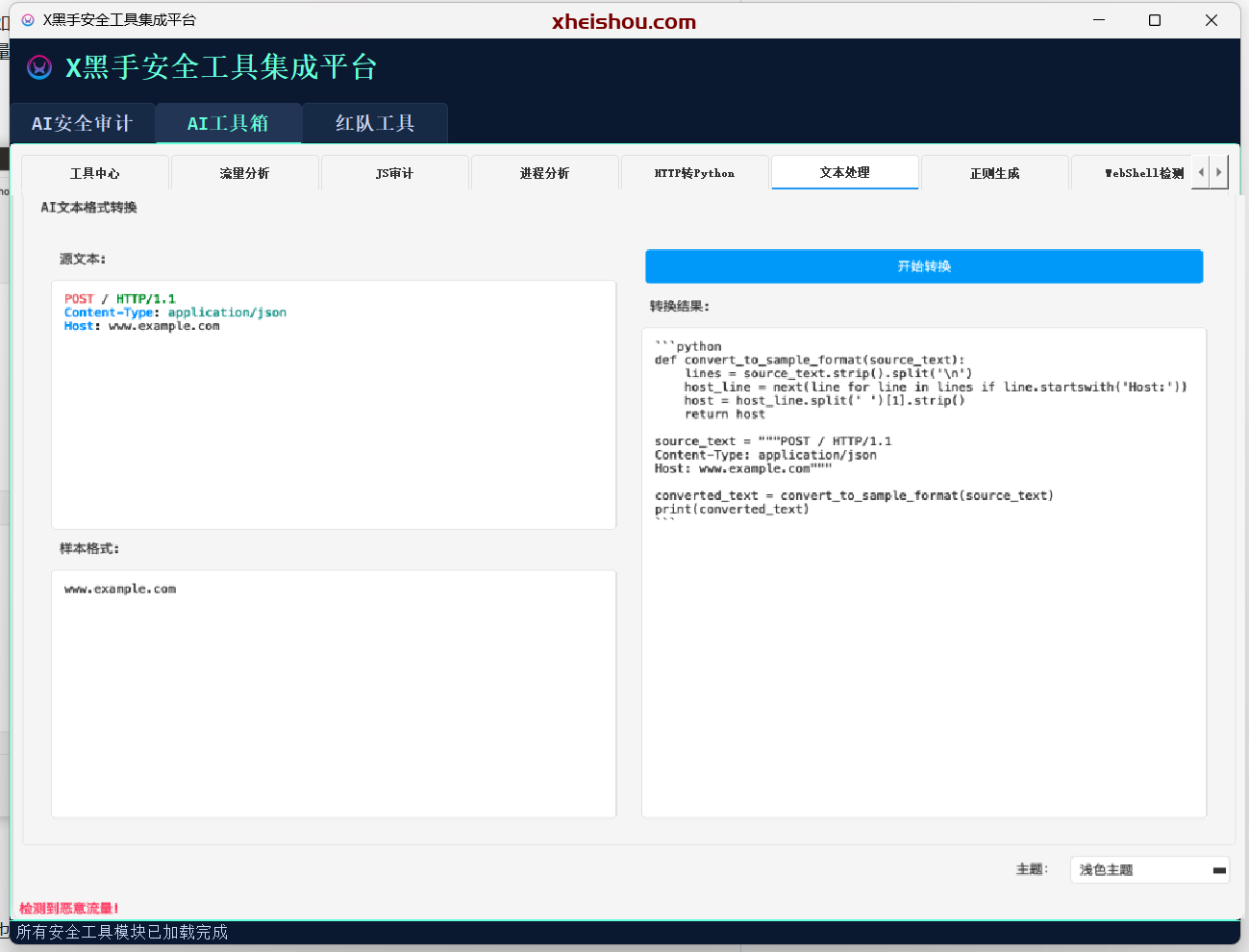

文本处理

有时候在处理一些文本的时候,例如资产测绘平台导出的数据要交给另外一个工具去调用,但是另外一个工具需要制定的格式,那么我们就可以输入少量的源文本和少量的样本格式,让AI写脚本,把源文本转换成样本格式

例如:

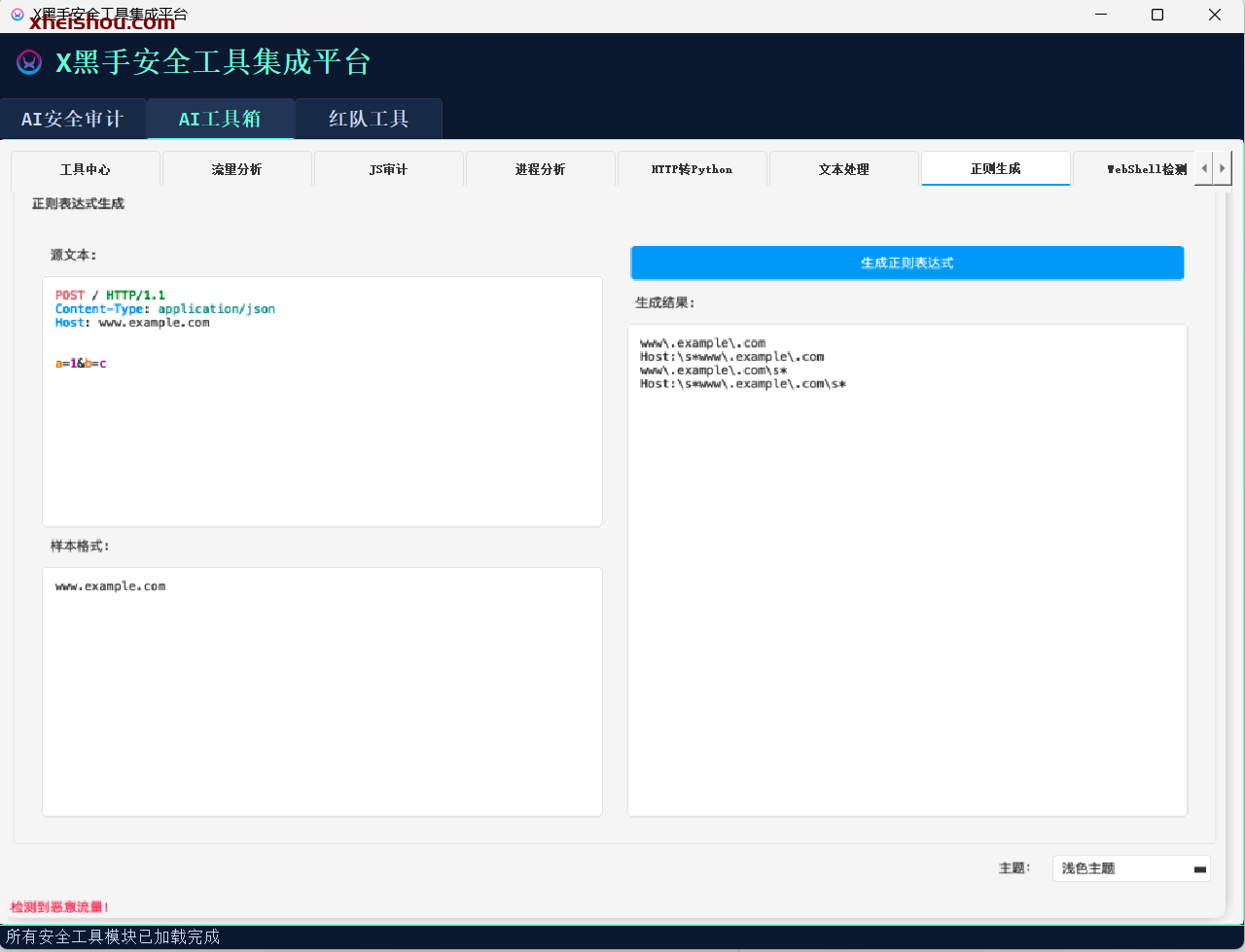

正则表达式生成

平时开发中最头疼的正则表达式,也是输入源文本和样本格式,AI直接给你正则表达式

例如在网页爬虫中

输入源文本,这个文本可以是任何文本,我这里用的是HTML,然后我想匹配样本格式,AI就会给我很多正则表达式供我参考

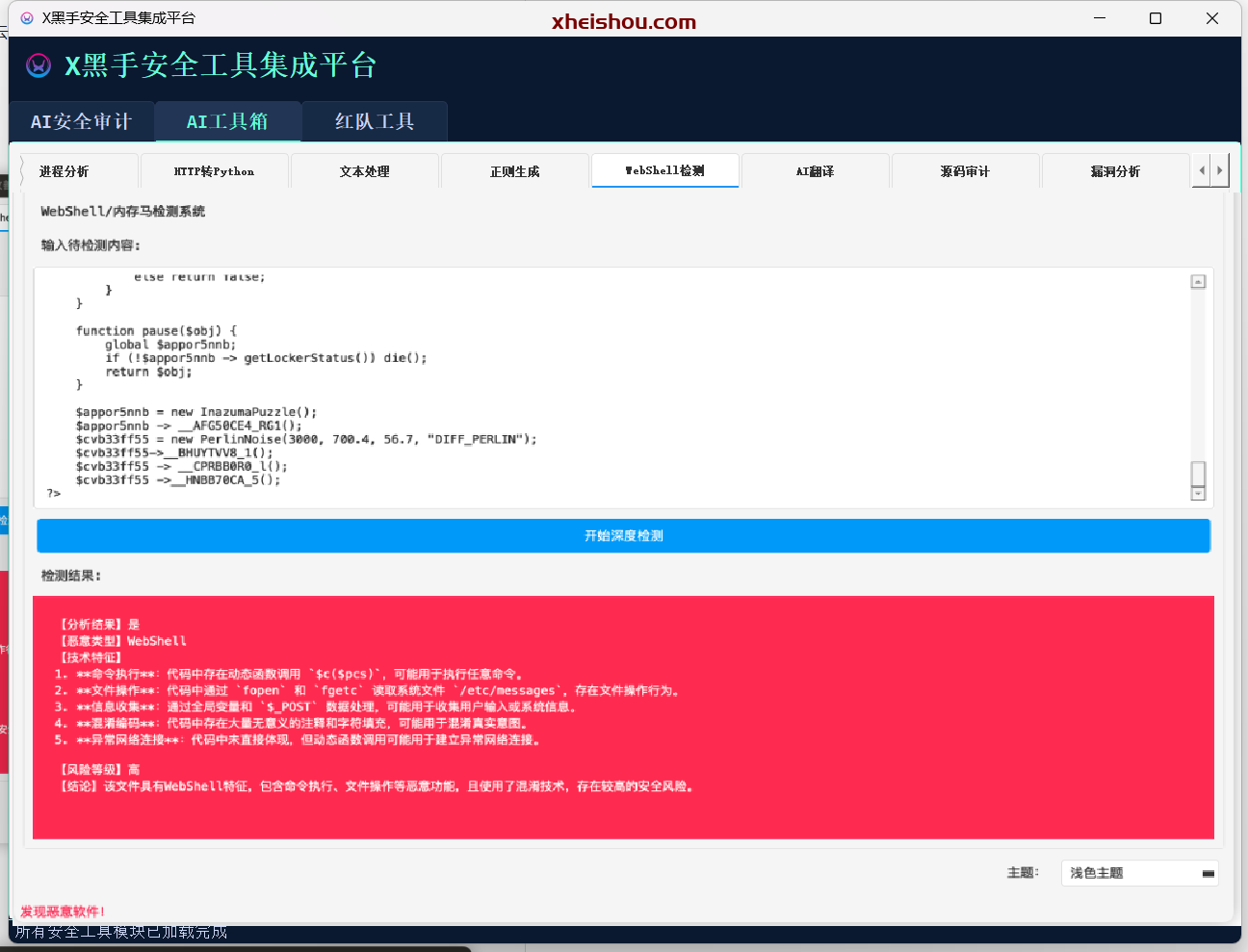

WebShell检测

AI检测WebShell的能力可太强了,强的可怕

他可以检测WebShell和内存马,Webshell直接给文件粘贴进去,内存马需要你人工dump出来。

恶意文件

这是以前文章一个大佬写的“原神免杀WebShell”的检测结果

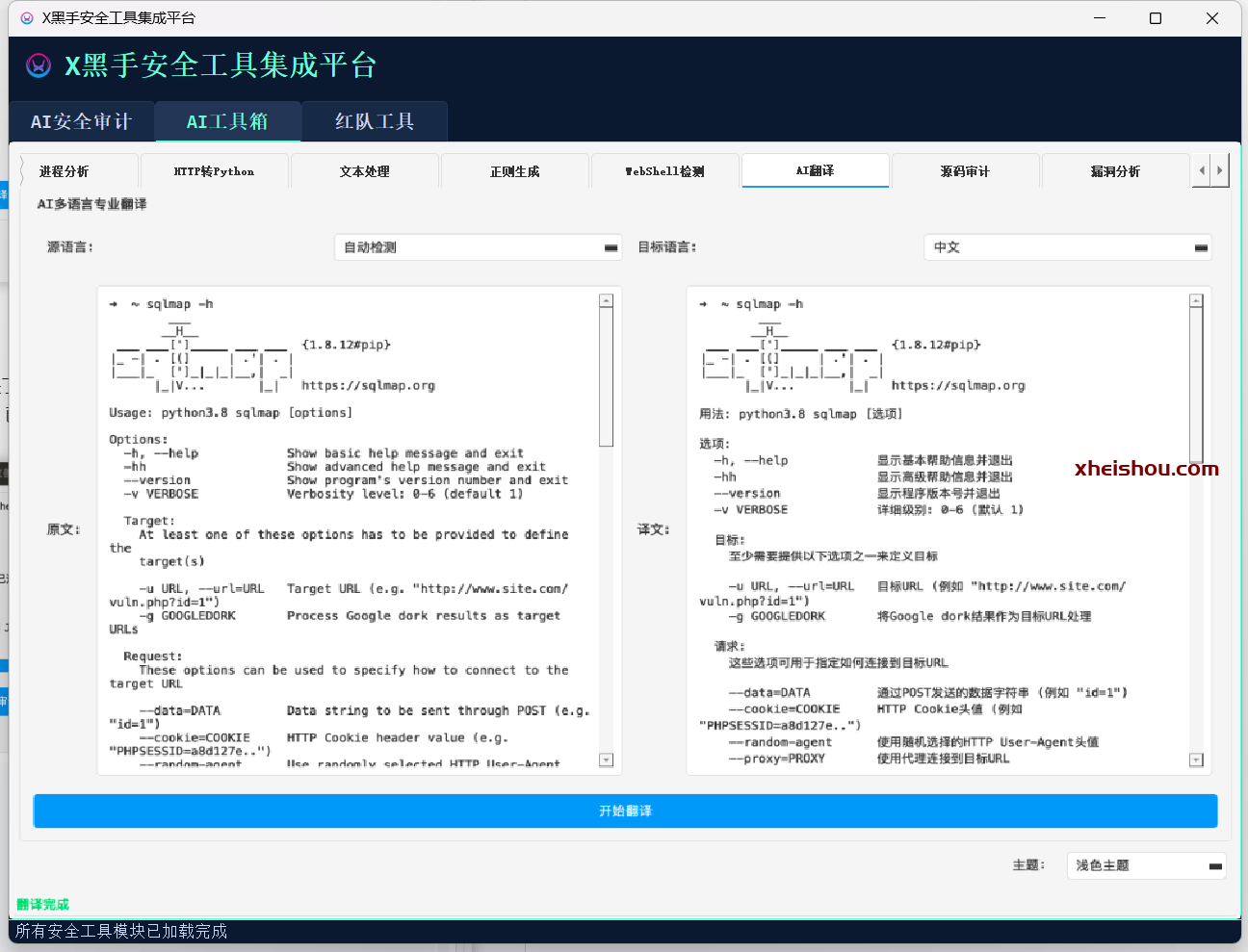

正常文件

以SQLmap为例子

效果自己看,嘻嘻。

我随机抽取了几个php文件做测试,结果还挺好的,都审出来了。但是由于上下文的原因,不能夸文件进行审计,原理是逐个逐个将文件吐给AI,单丝对于我这种不会代码审计的,已经足够爽了。

源码审计

漏洞分析

写报告用的,由于平时写报告需要网上各种搜索复制粘贴,所以弄的这个。(自动化写报告)

使用教程

依赖库安装

在使用红队功能模块前,需要安装以下依赖库:

# 安装基础依赖

pip install PyQt5 PyQt5-WebEngine

# 安装数据库连接依赖

pip install pymysql pymssql

# 安装远程连接依赖

pip install paramiko

# 安装其他依赖

pip install requests beautifulsoup4 lxml

# 安装依赖

pip install -r requirements.txt

# 运行程序

python main.py

config配置教程

# API配置

API_TYPE="deepseek" # 可选值: "deepseek" 或 "ollama"[二选一]

# DeepSeek API配置

# 官方默认API地址: "https://api.deepseek.com/v1/chat/completions"

# 硅基流动:https://api.siliconflow.cn/v1/chat/completions

DEEPSEEK_API_URL="" # 这里填写API地址

DEEPSEEK_API_KEY="" # 这里填写API-key

# DeepSeek模型名称,官方默认模型: "deepseek-chat"

# 硅基流动:deepseek-ai/DeepSeek-V3

DEEPSEEK_MODEL="" # 这里填写模型

# Ollama API配置

OLLAMA_API_URL="http://localhost:11434/api/chat" # Ollama API地址

OLLAMA_MODEL="qwen2.5-coder:14b" # Ollama模型名称下载地址

常见问题

安装问题

Q: 安装依赖库时报错怎么办?

A: 可能是Python版本不兼容或网络问题。尝试以下解决方案:

- 确保使用Python 3.8或更高版本

- 使用国内镜像源:

pip install -r requirements.txt -i https://pypi.tuna.tsinghua.edu.cn/simple - 单独安装报错的依赖库

Q: 程序无法启动怎么办?

A: 检查以下几点:

- 确保所有依赖库已正确安装

- 检查Python版本是否兼容

- 查看错误日志,定位具体问题

功能问题

Q: 漏洞利用模块无法连接目标怎么办?

A: 可能是网络连接问题或目标不可达。检查以下几点:

- 确认目标IP和端口是否正确

- 检查网络连接是否正常

- 确认目标服务是否在线

Q: 数据库连接失败怎么办?

A: 可能是连接参数错误或数据库服务不可用。尝试以下解决方案:

- 确认连接参数(服务器地址、端口、用户名、密码)是否正确

- 检查数据库服务是否启动

- 确认用户是否有权限连接数据库

故障排除

程序崩溃

如果程序崩溃,请尝试以下步骤:

- 检查日志文件(位于程序目录下的logs文件夹)

- 确认是否有错误消息

- 重新启动程序

- 如果问题持续,尝试重新安装程序和依赖库

性能问题

如果程序运行缓慢,请尝试以下优化方法:

- 关闭不需要的功能模块

- 减少同时运行的任务数量

- 增加系统内存

- 定期清理临时文件和缓存

更新与维护

更新程序

- 下载最新版本的程序包

- 备份当前配置和数据

- 安装新版本

- 恢复配置和数据

数据备份

建议定期备份以下数据:

- 配置文件(位于程序目录下的config文件夹)

- 扫描结果和报告(位于程序目录下的reports文件夹)

- 自定义Payload和脚本(位于程序目录下的payloads文件夹)

结论

AI网络安全工具箱代表了下一代网络安全防御体系,通过智能分析、自动化响应和持续学习,帮助组织构建更强大、更灵活的安全防护体系。无论是应对已知威胁还是未知攻击,AI都能提供更高效、更精准的解决方案,让网络安全防御进入“智能时代”。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

- 最新

- 最热

只看作者