前言:

作者;IKUN

QQ:643690991

QQ群:603791426

参考文章

S-Clustr+Nets3e 僵尸网络&偷拍照片插件 – FreeBuf网络安全行业门户

S-Clustr(影子集群)僵尸网络控制嵌入式设备&个人电脑_s-clustr(影子集群)控制plc-CSDN博客

S-Clustr(影子集群) 重磅更新!黑入工业PLC设备!-CSDN博客

效果展示

本篇教程开始

准备工作

1.合宙AIR780e-本文以这个开发板为列

ps-Arduino,ESP8266,AT89C51,STM32[103fc6t6],SIEMENS S7-1200,SIEMENS S7-200都行

2.1路继电器模块5V

3.杜邦线 -母转母

4.移动卡

ps-这里需要移动卡是因为SIM800A与SIM900A支持移动的2G网,电信就不行,联通也不行…不过后面测试合宙AIR780e的板子应该联通可行,也就是不需要SIM系列了,内部集成好了

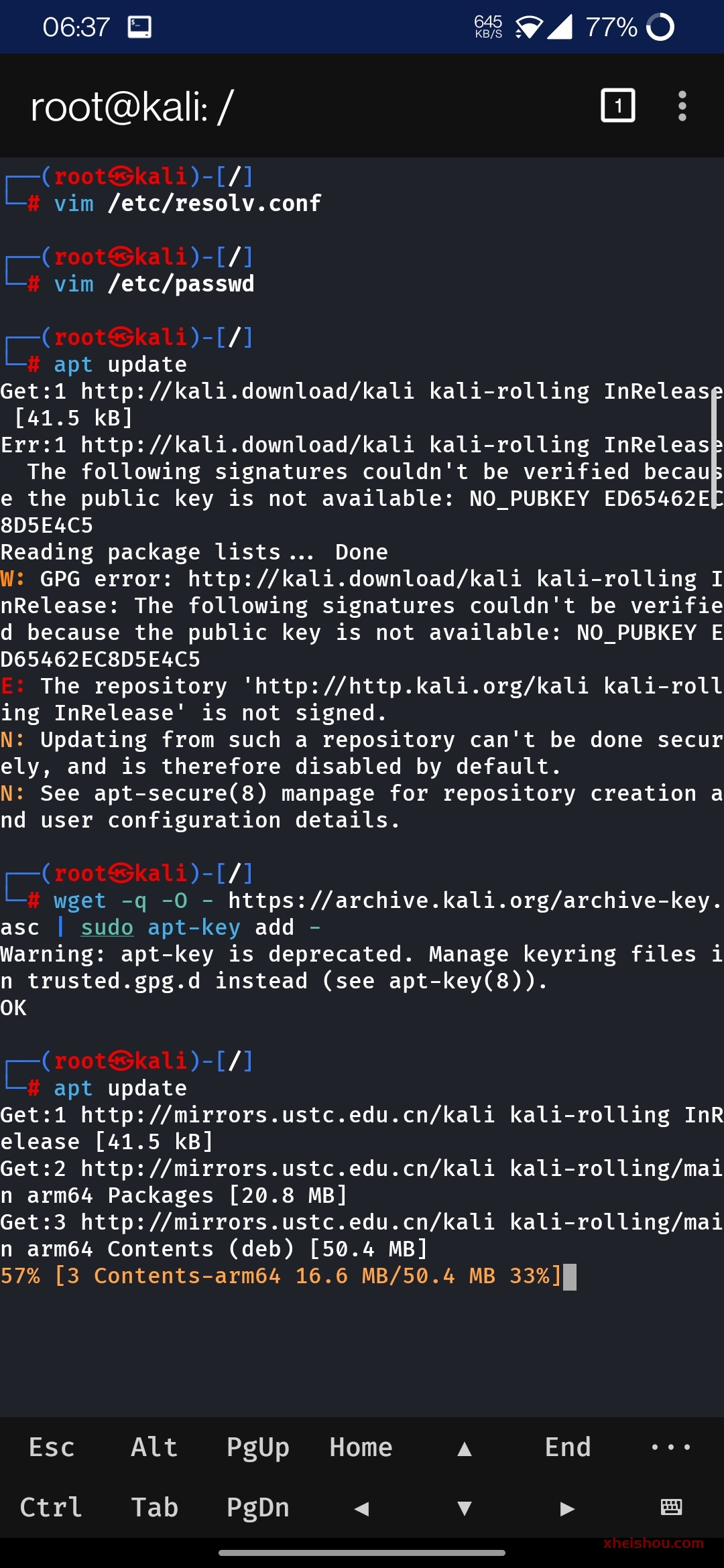

5.java18服务器和python3和Java17环境的客户端(我这儿是nethunter)或者自己内网穿透环境

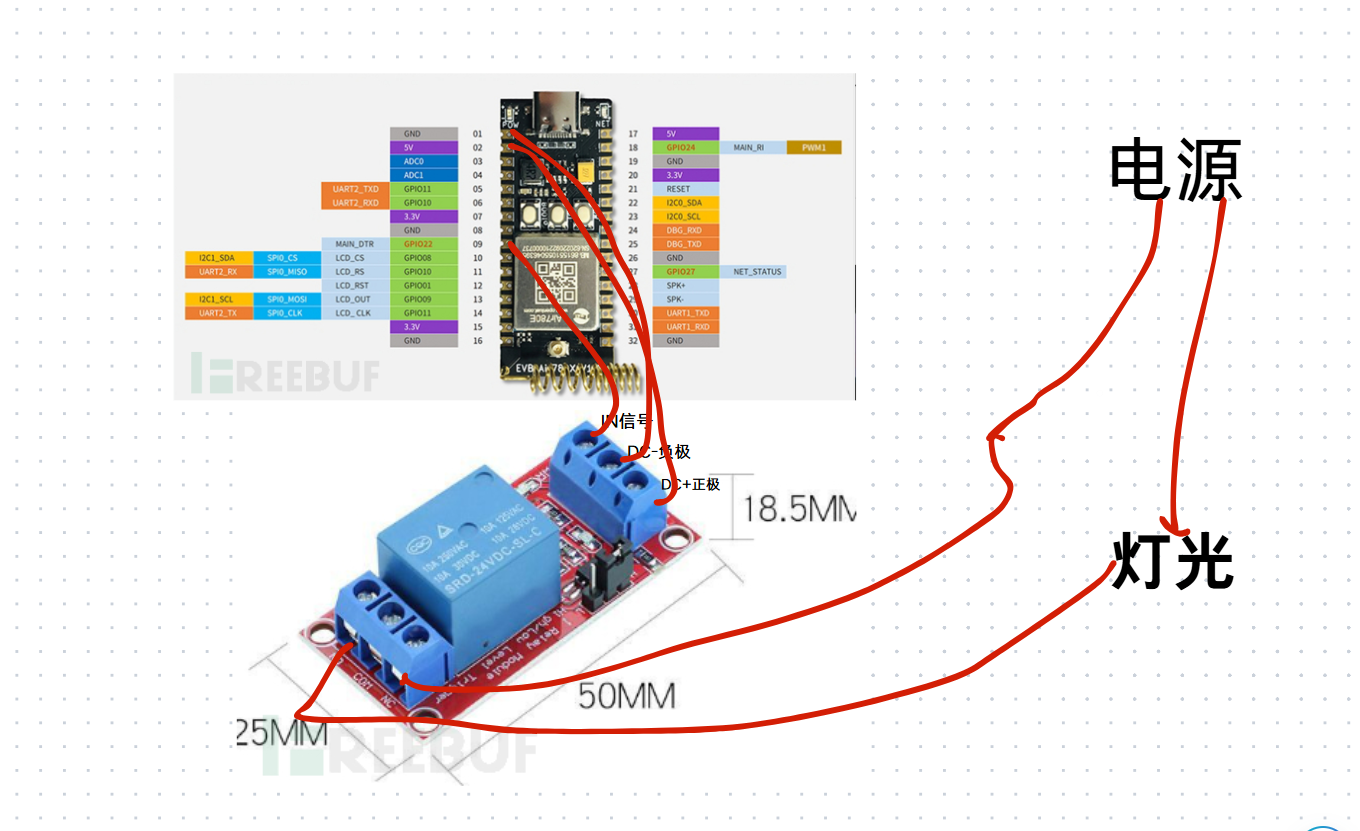

接线图

教程开始

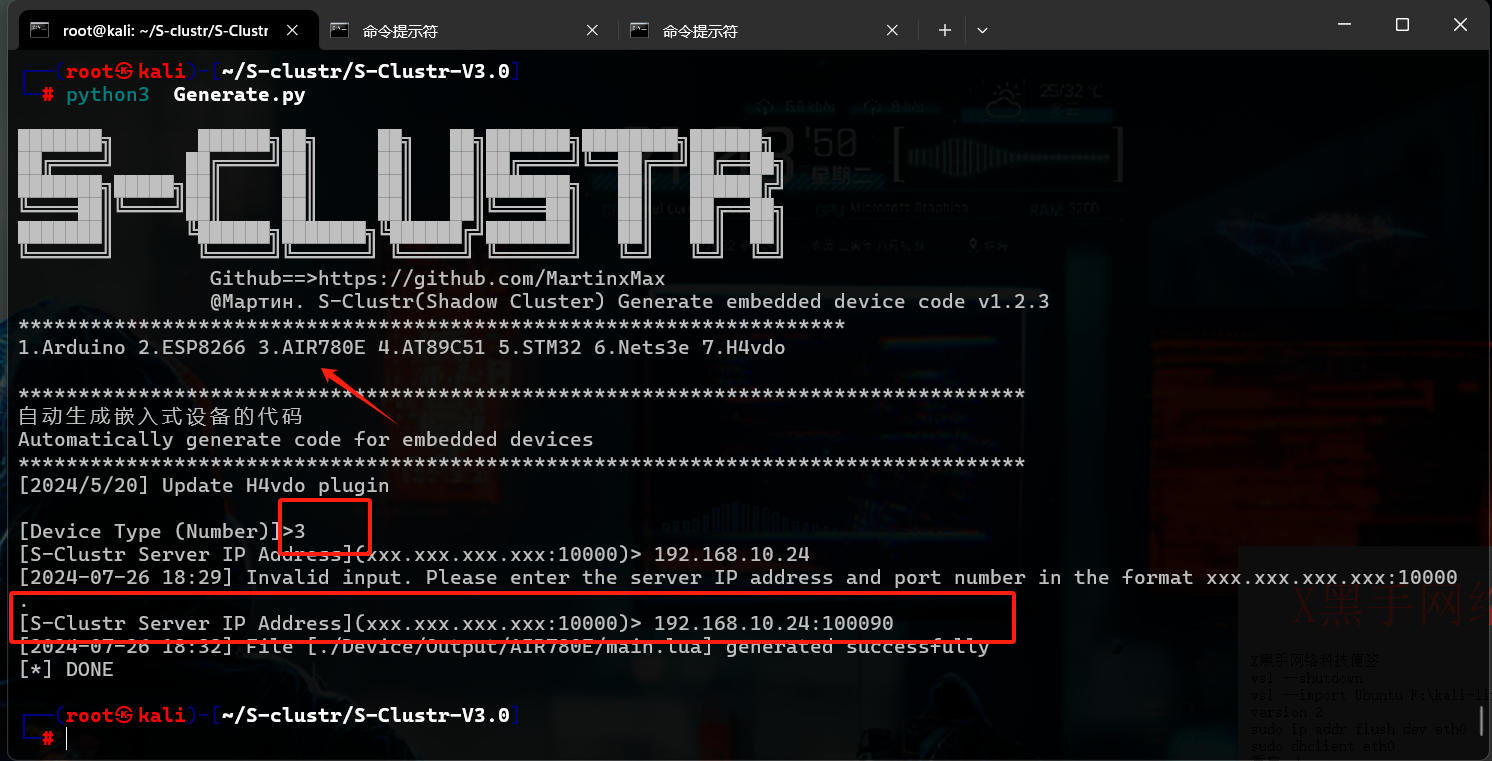

Generate一键生成烧录代码

如图所示:你什么设备就选择什么(1-7),我这儿选择3

填写完成参数,这里的192.168.10.24是错误的,你应该输入服务端的公网IP地址,也就是运行S-Clustr_Server的服务器的IP,端口填默认10000吧!

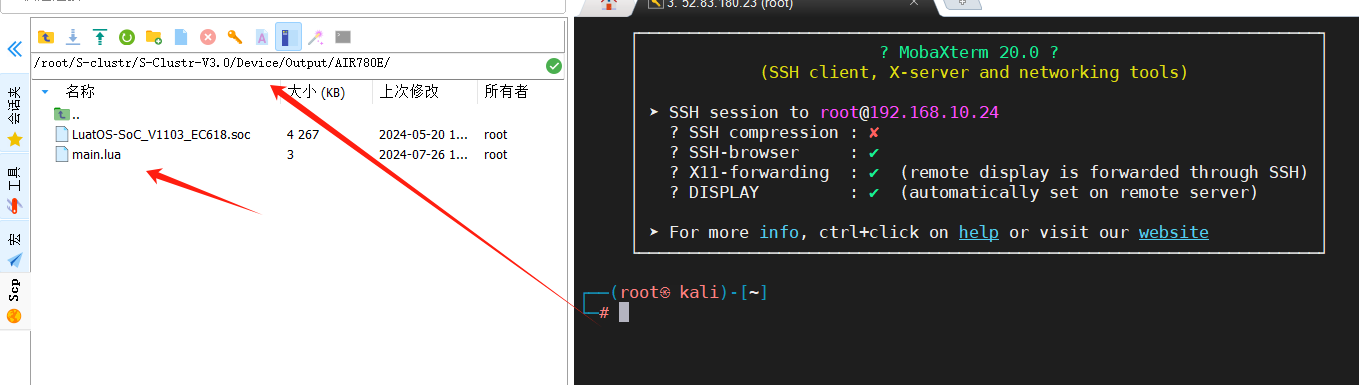

输出烧录代码将在目录.\Device\Output\型号 目录下

烧录程序

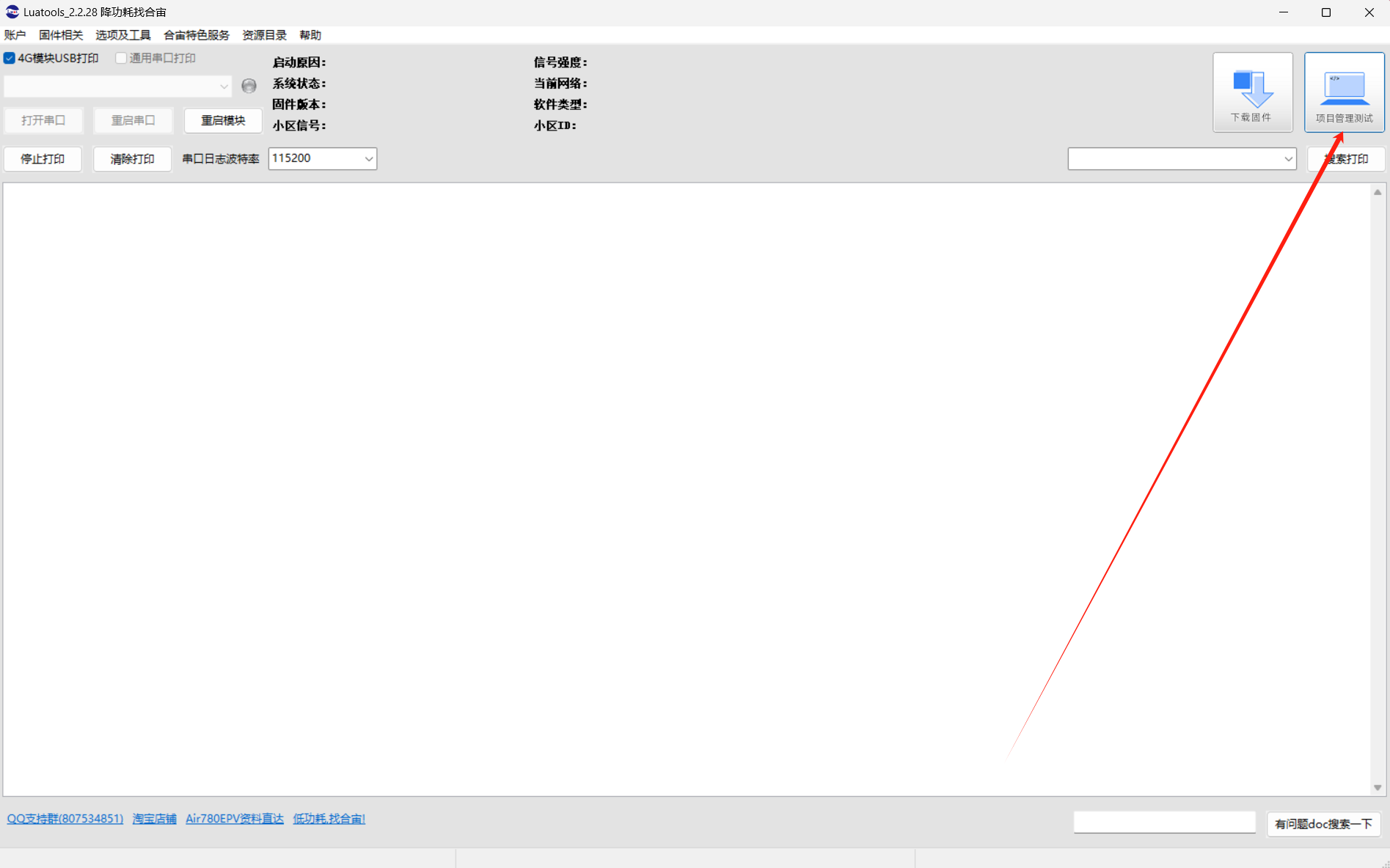

下载烧录程序

https://doc.openluat.com/wiki/37?wiki_page_id=4489

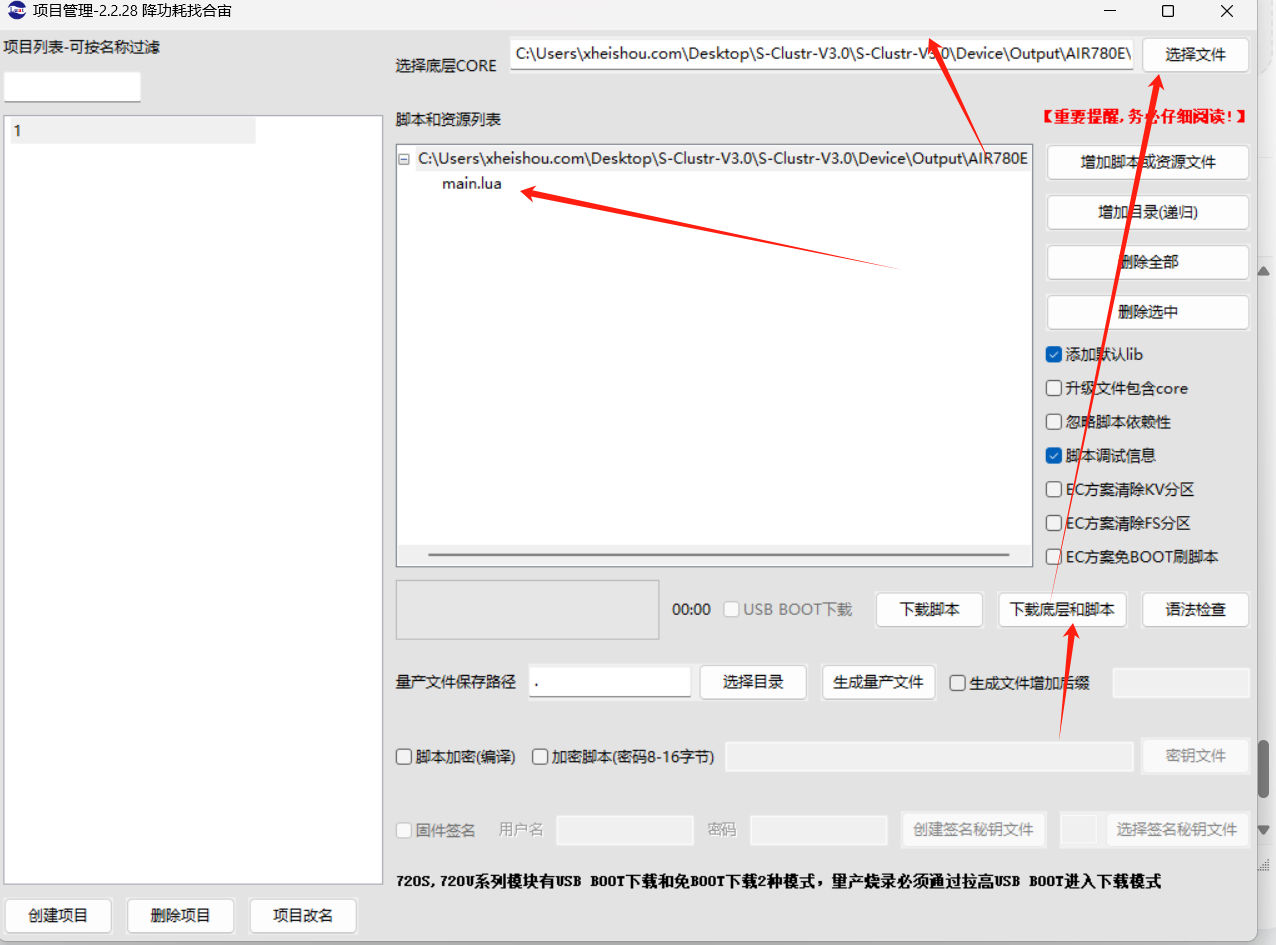

将我们Generate生成的文件导入进Luatools

烧录教程

根据提示完成烧录,注意板子上的三个键,分别为 启动 复位 BOOT

烧录完成后启动服务端

S-Clustr 服务端

项目地址

MartinxMax/S-Clustr (github.com)

下载到服务端,启动

注意:

1.服务端必须在公网,如果你的服务端在内网可以考虑端口映射,黑客端服务默认在端口9999,设备端服务默认在端口10000

2.服务端与黑客端是全程高度加密通信的,强制开启加密服务不可关闭。其次你可以通过Server.conf文件内的配置,来决定嵌入式设备或被控PC接入时是否提供加密服务

无论您是使用 Windows 还是 Linux,都可以部署服务器。

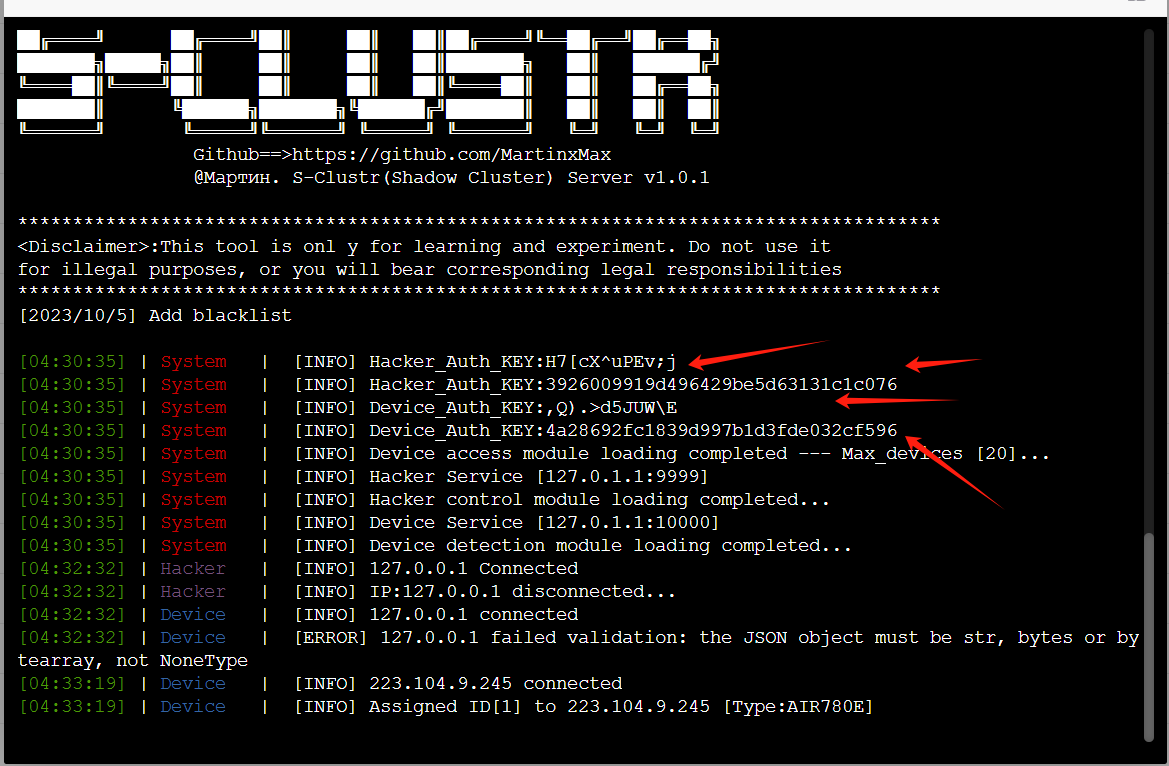

服务端运行

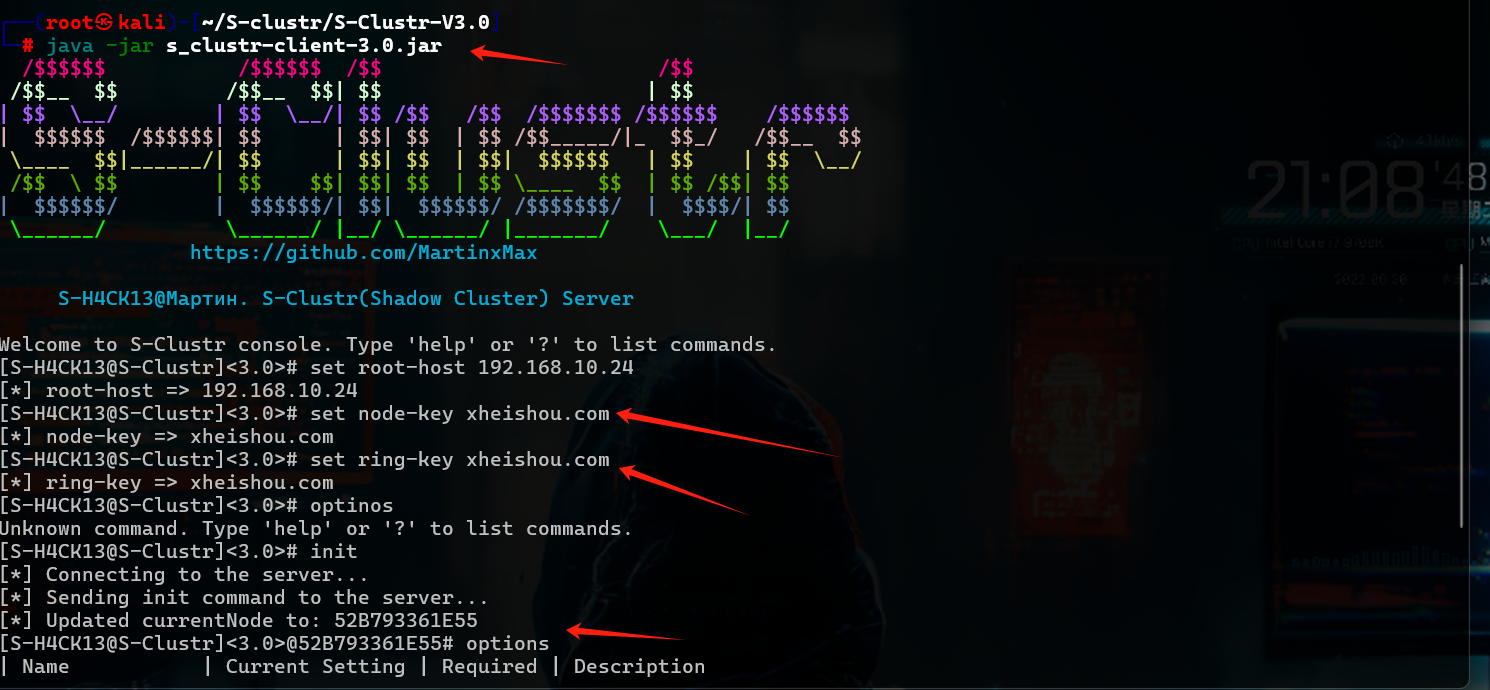

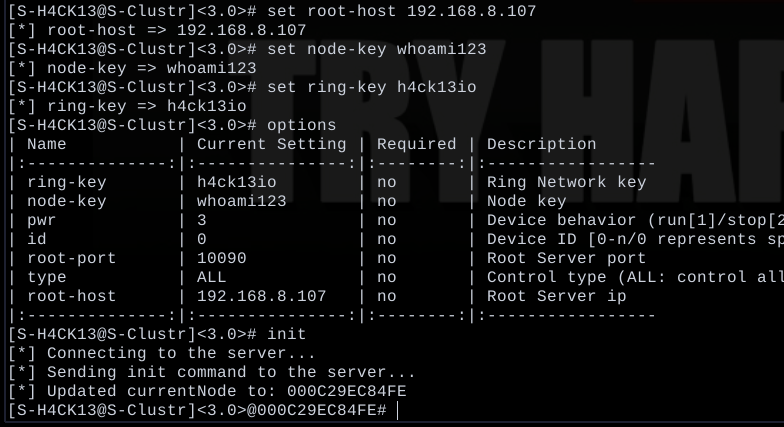

java -jar s_clustr-server-3.0.jar -nkey xheishou.com -rkey xheishou.com

Node key: 可自行更改

Ring key: 可自行更改

S-Clustr 黑客端(客户端)

注意:

客户端采用交互式运行,操作类似于Metasploit渗透测试框架

黑客端脚本参数解析

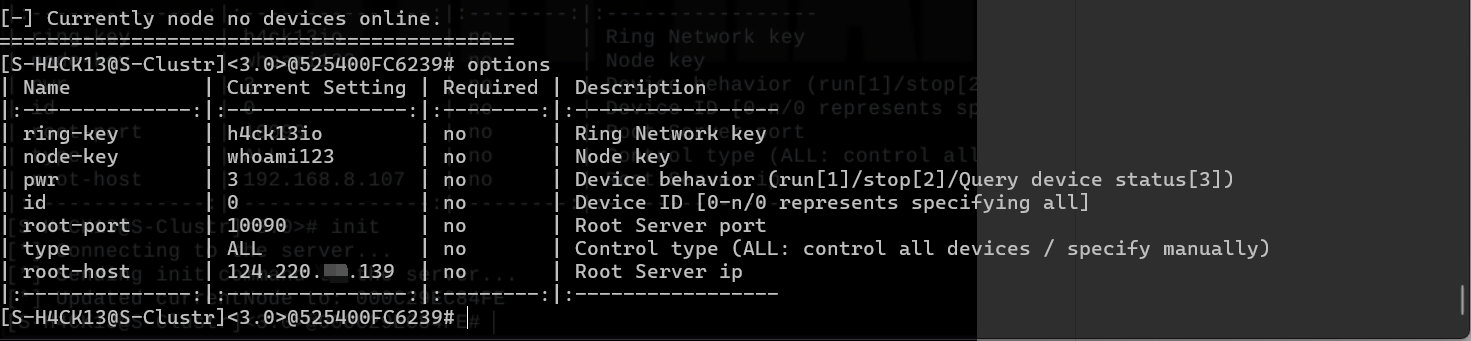

进入后输入 help或 ?或 options来查看所需要设置的参数

set root-host <IP>:设置服务端的IP

set root-port <Port>:设置服务端的端口

set node-key:你刚启动服务端所设的key

set ring-key:你刚启动服务端所设的key

set id <number>:选择所需要控制的设备ID编号,0表示选中所有设备

set pwr <state>:控制设备状态,启动[1],停止[2],查询状态[3]

黑客端(客户端)连接服务端

java -jar s_clustr-client-3.0.jar

输入init初始化并尝试连接到根服务器。连接成功后,将显示根节点标识符。

老版本启动教程

服务端

安装模块

pip3 install pycryptodome

pip3 install loguru启动(记得开放9999和10000端口)

python3 S-Clustr_Server.py

S-Clustr 黑客端

注意:

客户端采用交互式运行,操作类似于Metasploit渗透测试框架

黑客端脚本参数解析

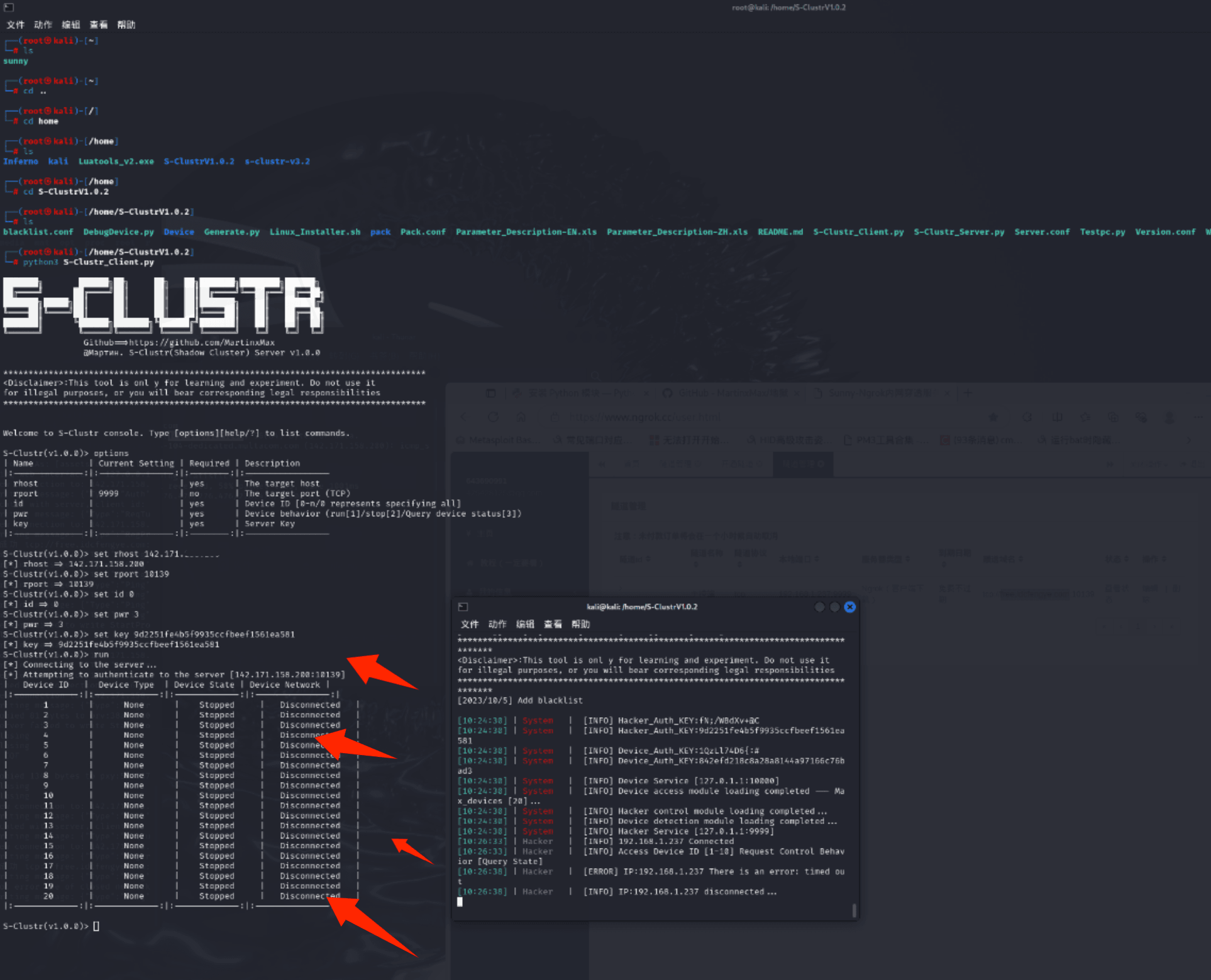

进入后输入 help或 ?或 options来查看所需要设置的参数

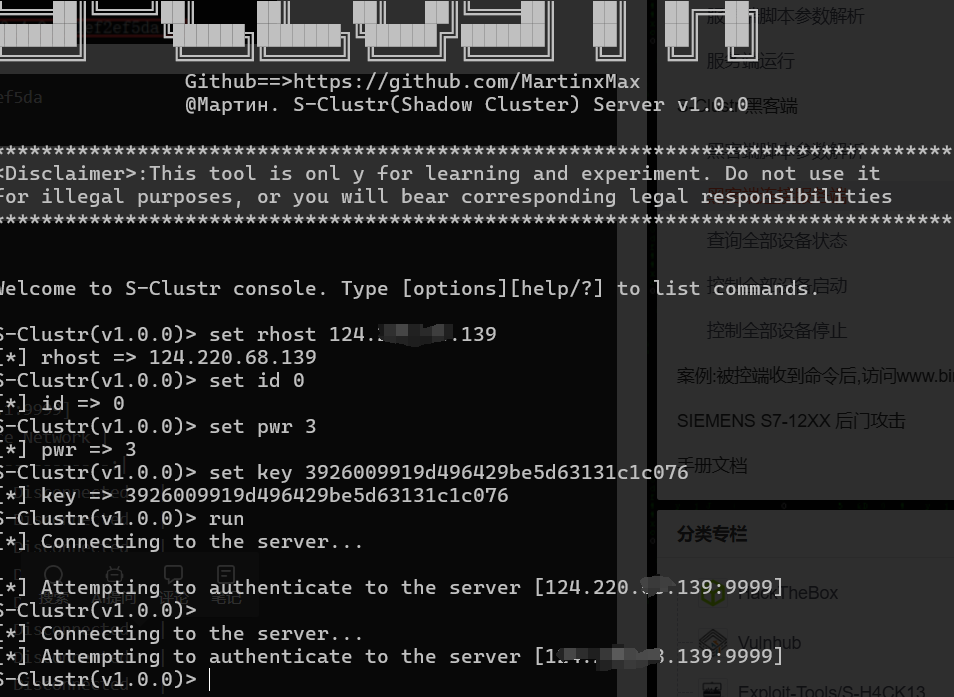

set rhosts <IP>:设置服务端的IP

set rport <Port>:设置服务端的端口

set id <number>:选择所需要控制的设备ID编号,0表示选中所有设备

set pwr <state>:控制设备状态,启动[1],停止[2],查询状态[3]

黑客端连接服务端

python3 S-Clustr_Client.pyS-Clustr(V1.0.0)> set rhost 127.0.0.1

[*] rhost => 127.0.0.1

S-Clustr(V1.0.0)> set id 0

[*] id => 0

S-Clustr(V1.0.0)> set pwr 3

[*] pwr => 3

S-Clustr(v1.0.0)> set key 3926009919d496429be5d63131c1c076

[*] key => 3926009919d496429be5d63131c1c076

S-Clustr(v1.0.0)> run

[*] Connecting to the server.以此如图设置:PS:这里必须填写Key,这将决定你是否有权限接入服务器的关键要素。

在服务端中,你可以任意挑选一个作为密钥

然后输入:run,就可以执行一些开关的操作,查询到设备

查看状态,

[S-H4CK13@S-Clustr]<v1.2.0># set id 0

[S-H4CK13@S-Clustr]<v1.2.0># set pwr 3

[S-H4CK13@S-Clustr]<v1.2.0># run启动(开)

[S-H4CK13@S-Clustr]<v1.2.0># set id 1

[S-H4CK13@S-Clustr]<v1.2.0># set pwr 1

[S-H4CK13@S-Clustr]<v1.2.0># run控制全部设备停止(关)

S-Clustr(V1.0.0)> set id 0

[*] id => 0

S-Clustr(V1.0.0)> set pwr 2

[*] pwr => 2

S-Clustr(V1.0.0)> run

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容