0x00前言

制作者:许心痕QQ2063367671

账户用户名:anhunsec

账户密码:1234

申明:

此系统只是为了方便大家进行渗透测试的练习,从而免去系统环境准备和搭建靶场平台的时间。也就是说已经用虚拟机帮大家部署好了常用的靶场练习平台,打开虚拟机即可使用。方便自己也方便他人。

参数如下:

系统版本:ubuntu16.04,64位桌面版。

镜像源:阿里云国内镜像源,且使用阿里云DNS,已执行更新源操作

已下载及安装完成的软件:git、vim、unzip、lrzsz、curl,docker、docker-compose、拼音输入法(shift按键切换)

优化内容:火狐浏览器使用百度搜索引擎以及主页为百度网页、不挂起屏幕、不休眠、已创建一个搭建完成的快照、已设置docker国内镜像源

百度网盘下载链接:https://pan.baidu.com/s/1Jsqb2ZREzbxuF4ni_DfGCw

提取码:ahse

如百度网盘没有会员的可以私聊我获取直链:

直链需要消耗CDN流量等等,跟我关系比较好的可以私聊我获取下载地址0x01靶场介绍

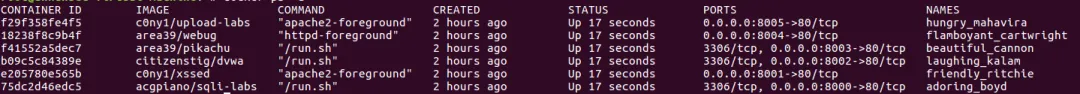

总共有6个靶场,均为docker容器搭建,已设置开机自启动且端口依次为8000-8005,属于桥接网络,IP地址可能会受到影响而变化,可使用ifconfig查看当前IP地址,靶场访问地址为:192.168.28.178:8000-8005。还有一个靶场为vulhub,文件放在桌面,结合官方的部署文档可使用docker-compose一键部署。

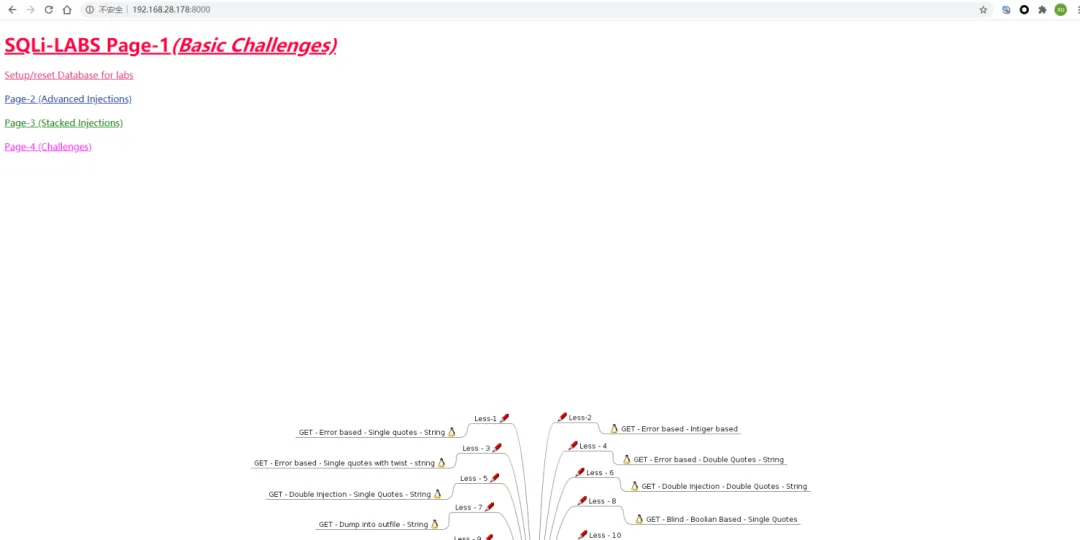

一、sqli-labs

靶场地址:

http://ip:8000/已经进行数据初始化操作,可以直接点击下方的关卡练习。

靶场教程参考文档:

https://blog.csdn.net/qq_41420747/article/details/81836327

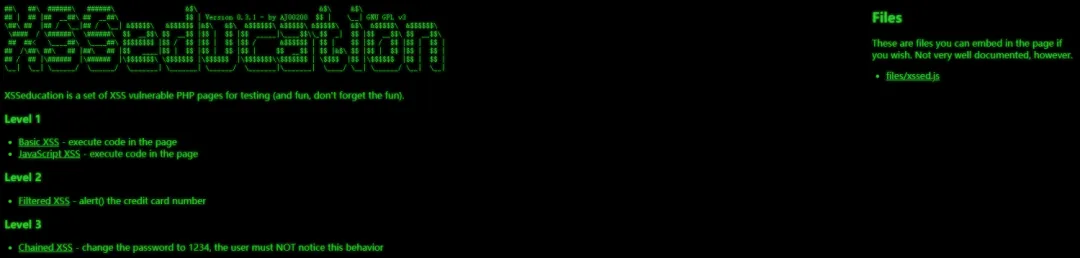

二、XSSed

靶场地址:

http://ip:8001/

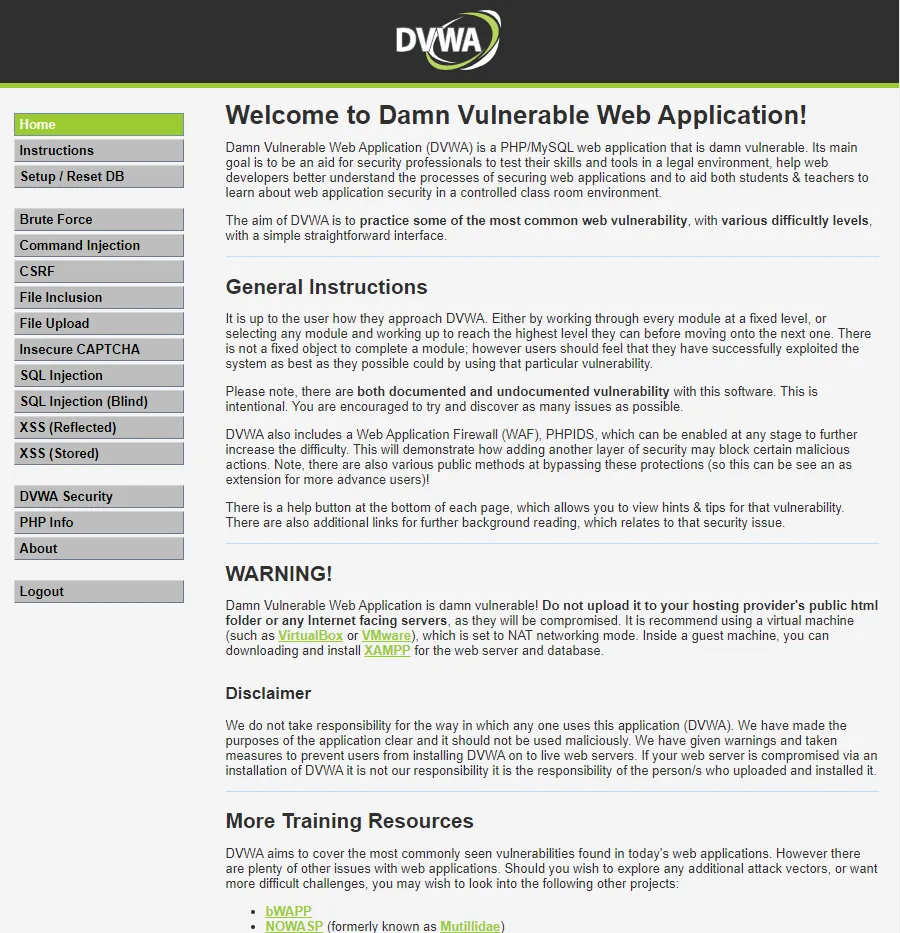

三、DVWA

靶场地址为:

http://ip:8002/,账号admin,密码password。

已经数据初始化完成,可直接使用。

靶场教程参考文档:

https://www.freebuf.com/author/lonehand

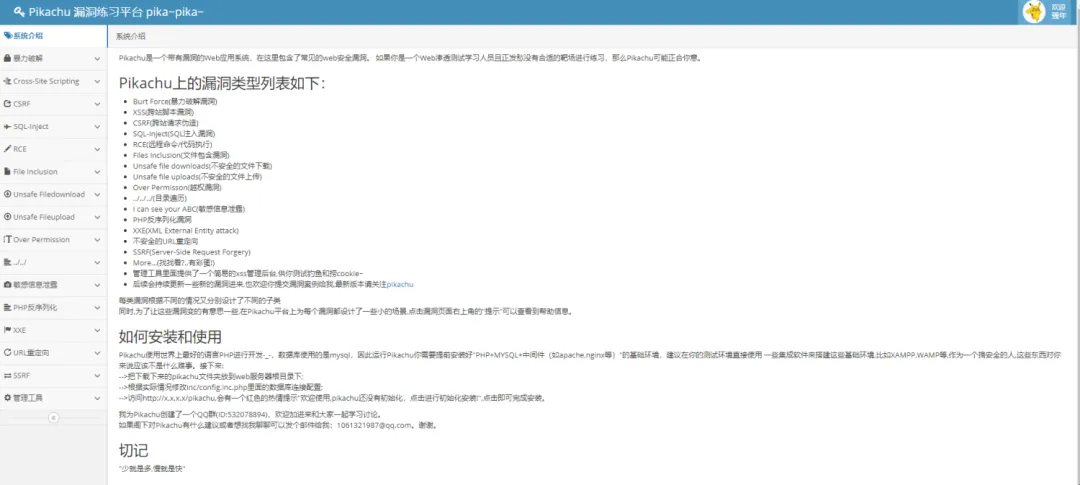

四、pikachu靶场漏洞练习平台

靶场地址:

http://ip:8003/靶场教程参考文档:

https://www.wileysec.com/archives/4/

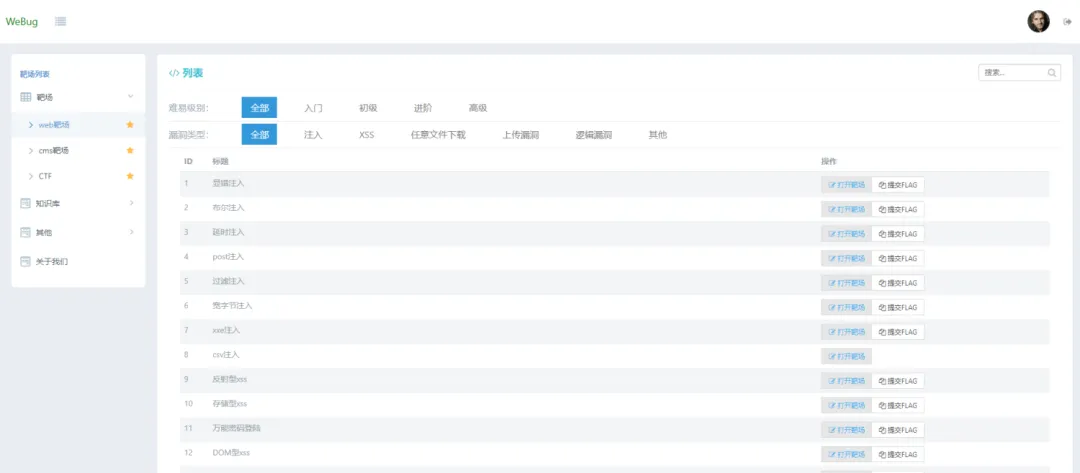

五、webug4.0靶场

靶场地址:

http://ip:8004/control/we_bug_env.php靶场教程参考文档:

https://blog.csdn.net/weixin_43901038/article/details/106748508?utm_medium=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-2.nonecase&depth_1-utm_source=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-2.nonecase

六、upload-labs

靶场地址:

http://ip:8005/靶场教程参考文档:

https://xz.aliyun.com/t/2435

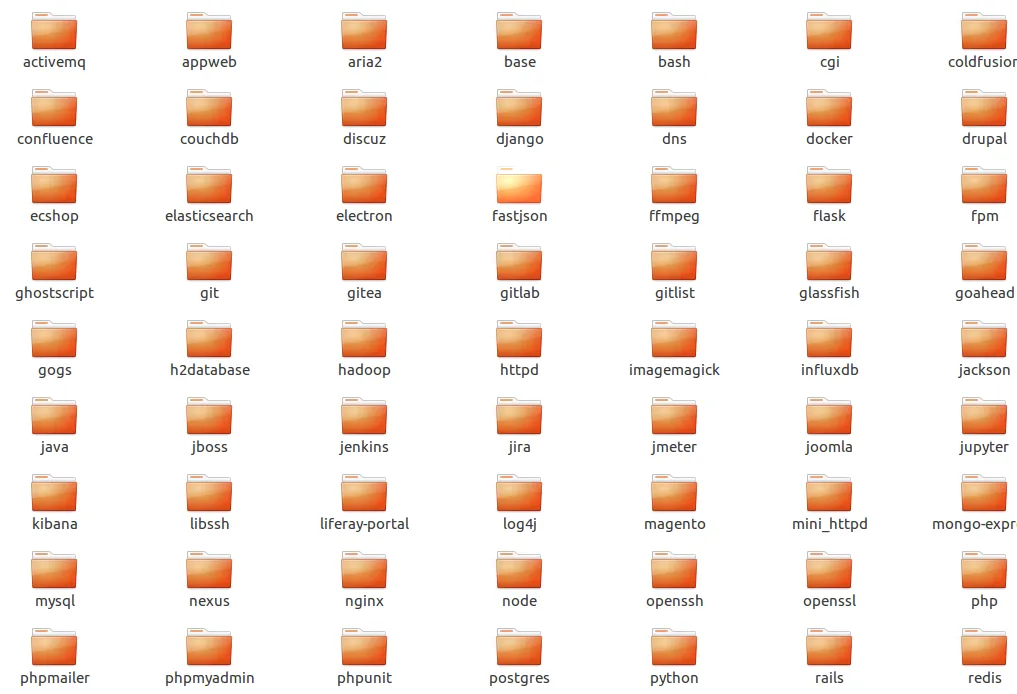

七、vulhub

vulhub文件已下载至桌面,打开文件后请按照官方漏洞环境搭建文档即可,可直接使用docker-compose up -d命令进行部署。已经安装好了docker-compose。每个漏洞文件下的readme均为漏洞复现的writeup。

官方漏洞环境部署文档:

https://vulhub.org/#/environments/

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

暂无评论内容