前言

推荐阅读

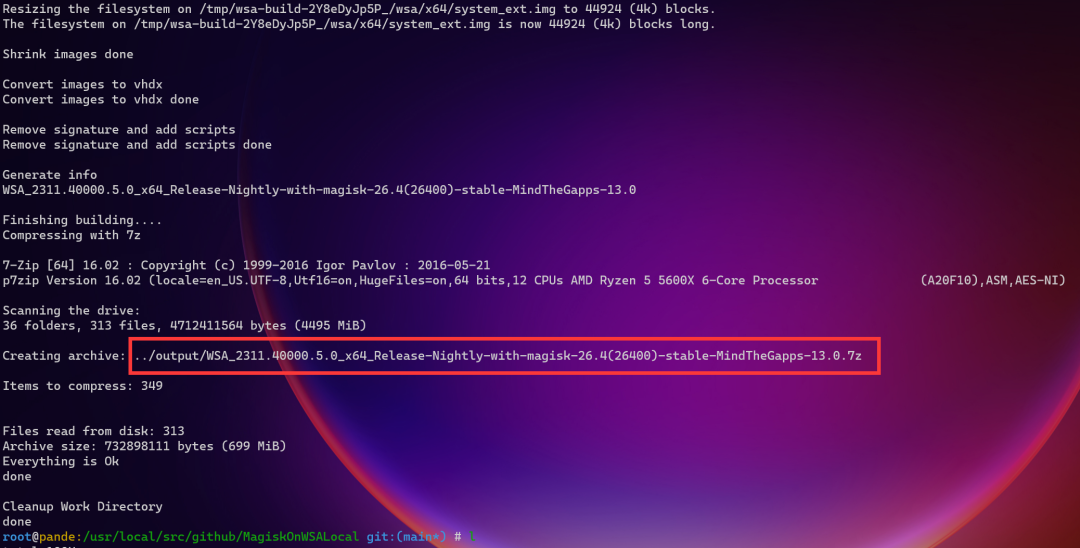

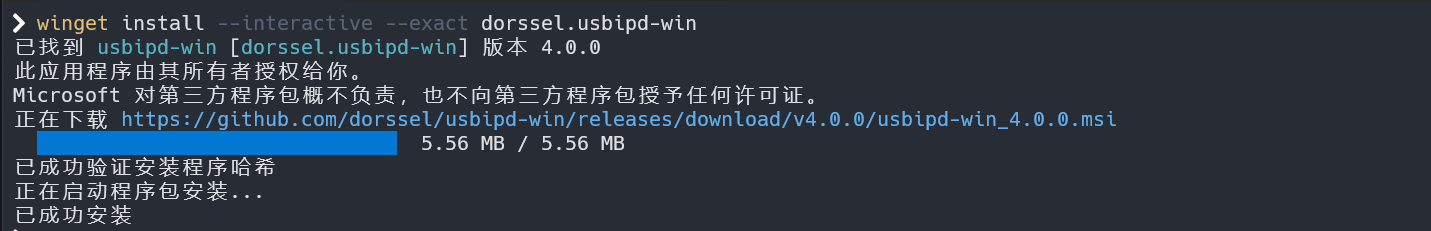

环境

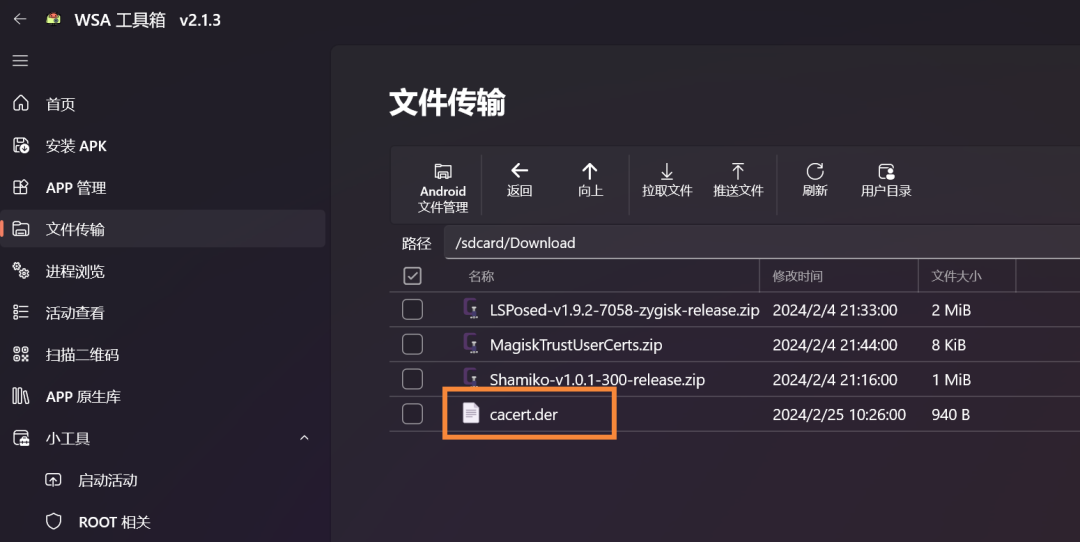

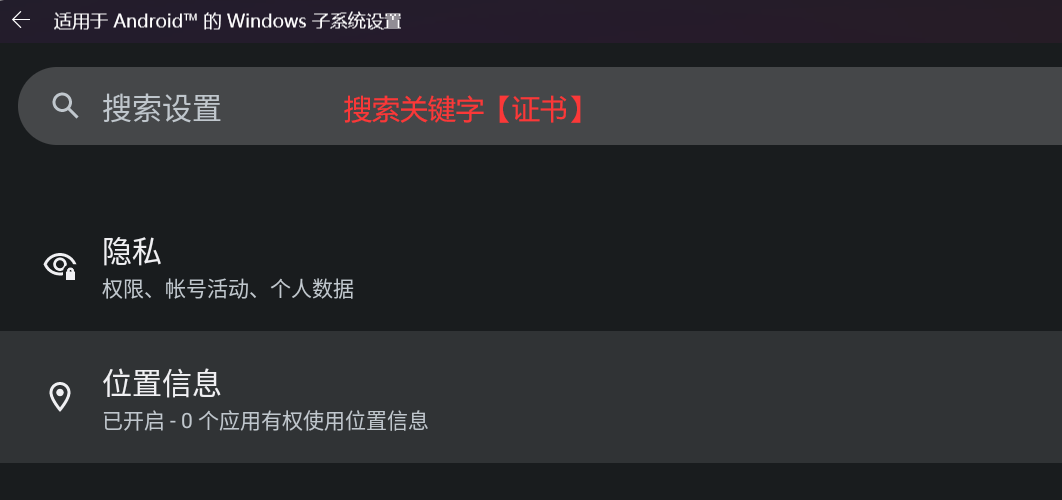

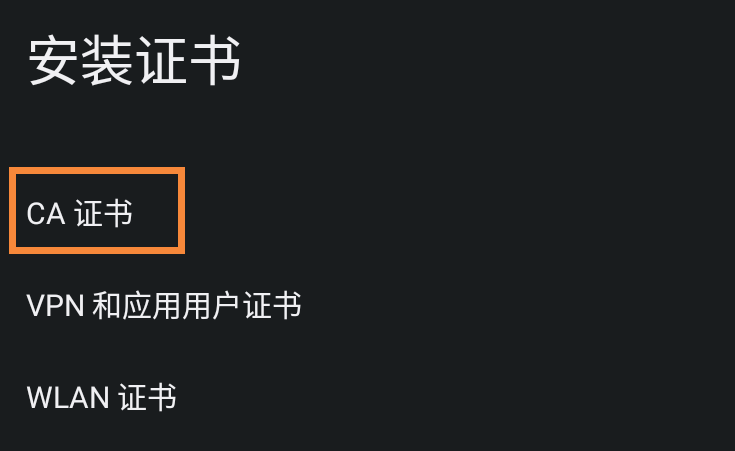

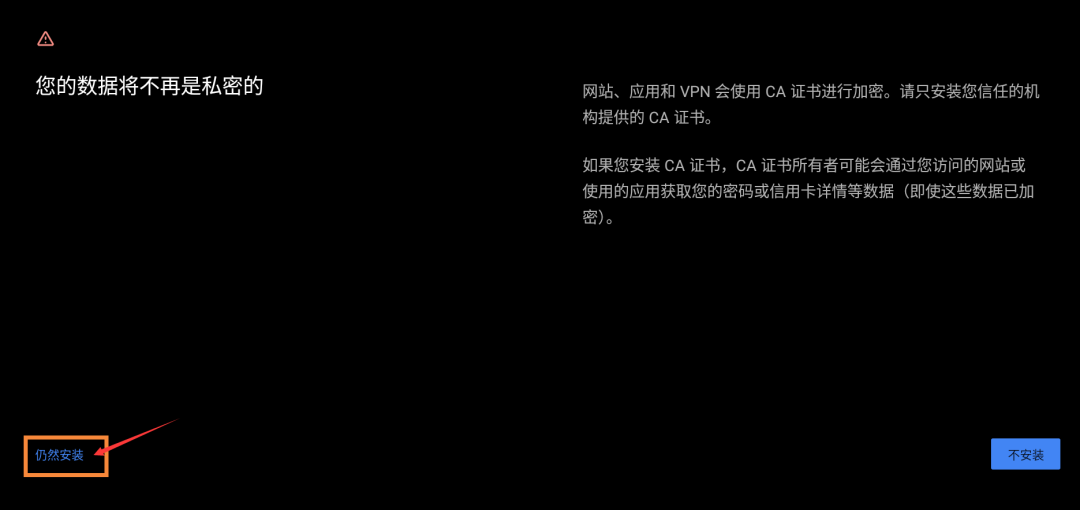

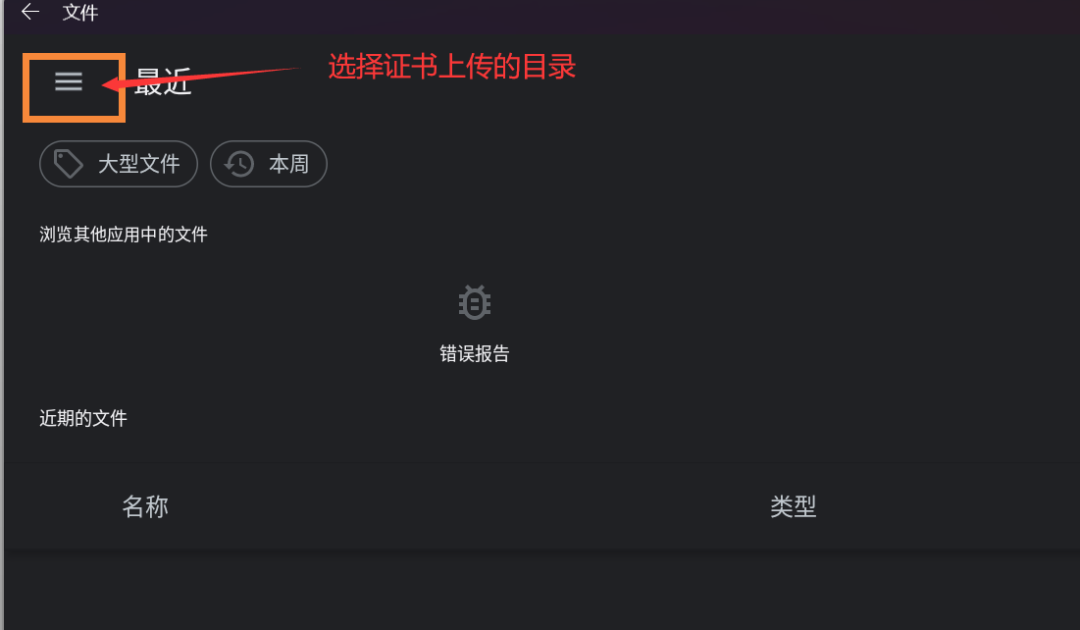

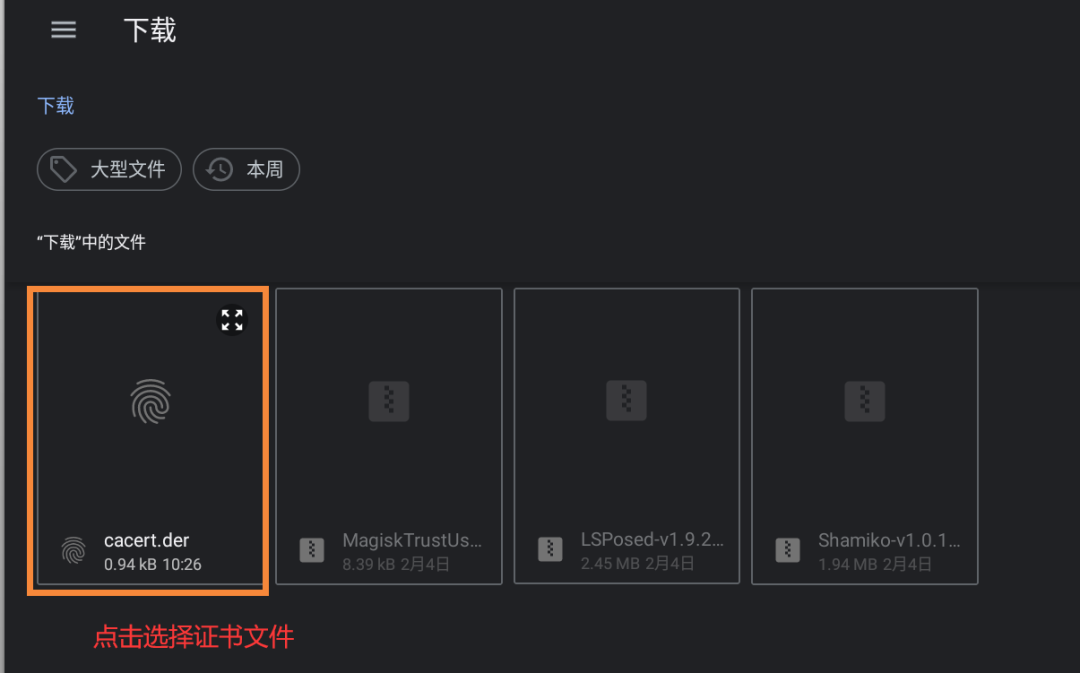

安装证书

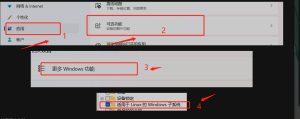

在搜索栏中搜索关键字【证书】

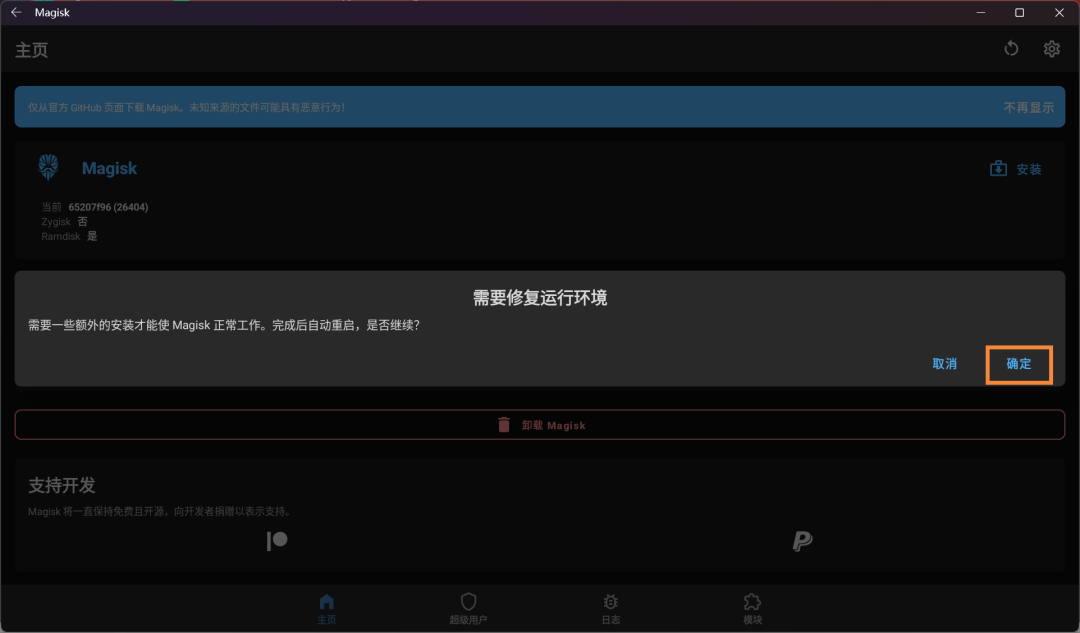

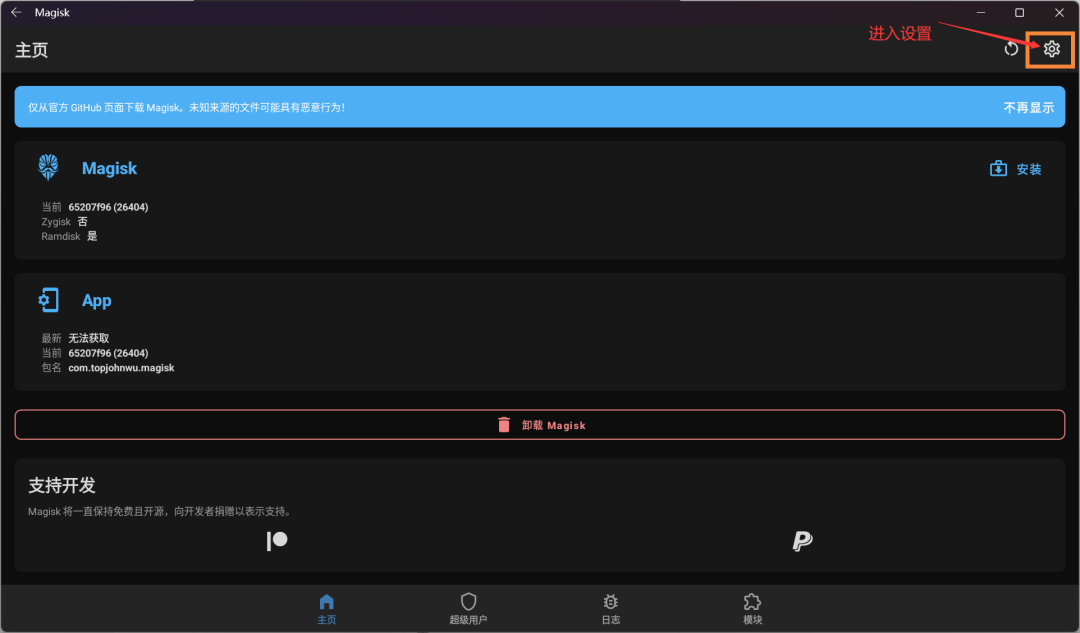

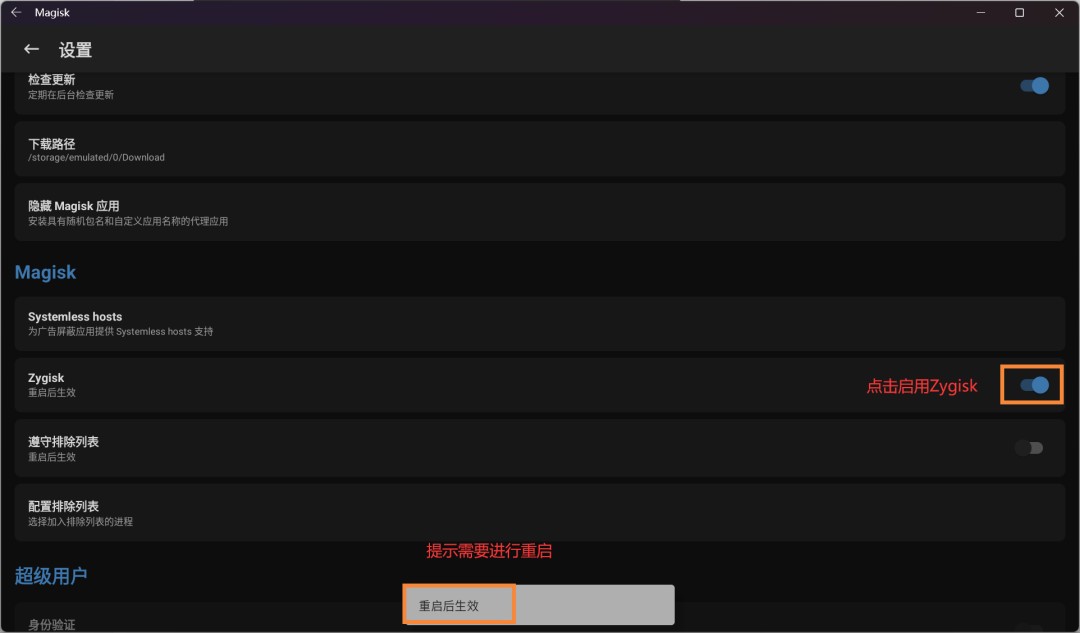

设置 Magisk

第一次打开 Magisk 需要重启安卓系统,点击【确定】

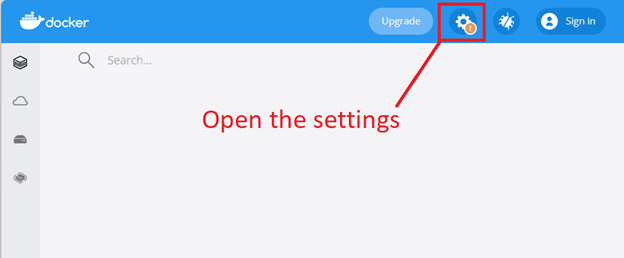

重启好之后,我们先来设置一下 Magisk 。点击右上角的齿轮进入设置界面

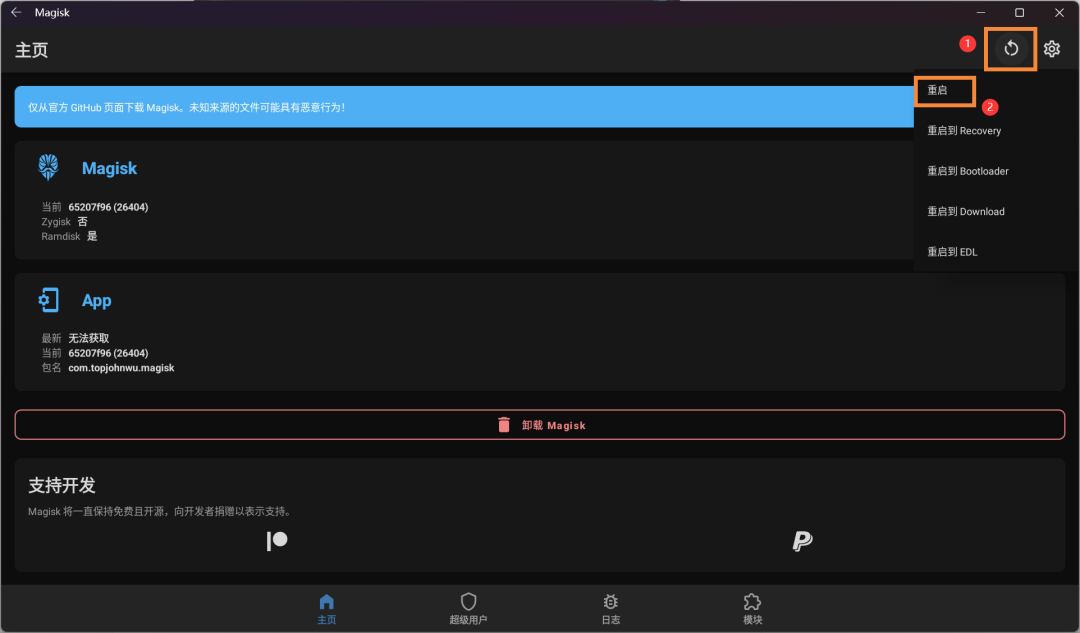

点击右上角的重启按钮,重启 WSA

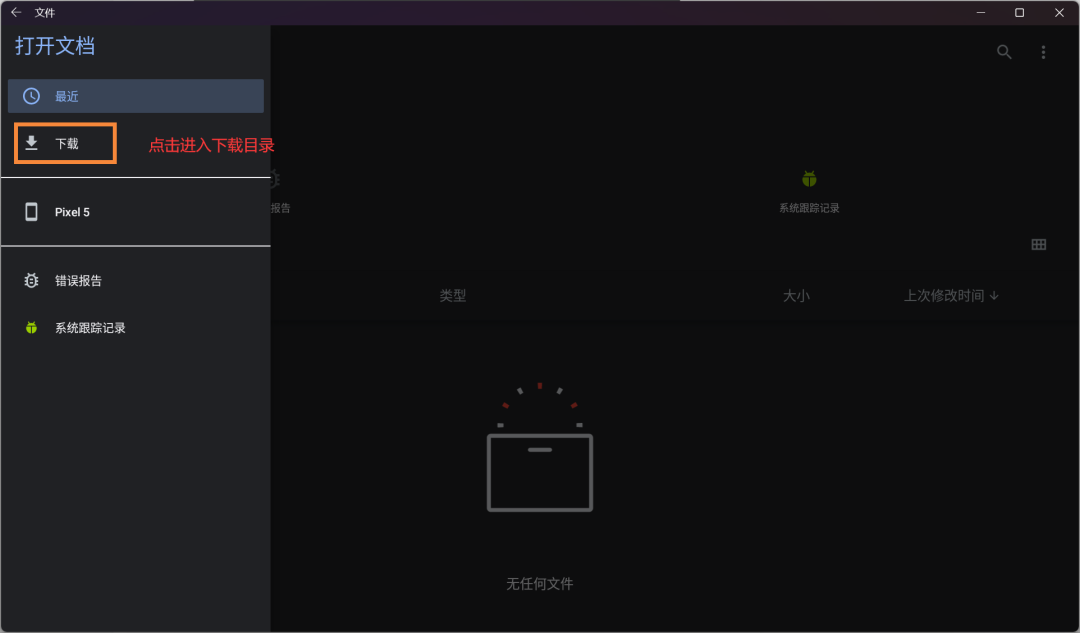

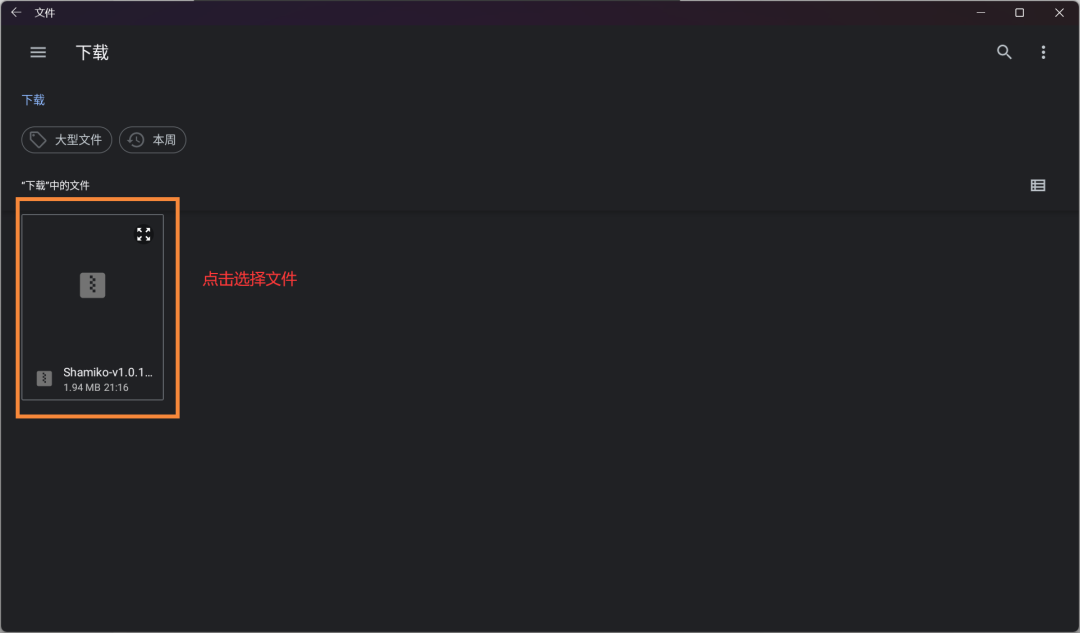

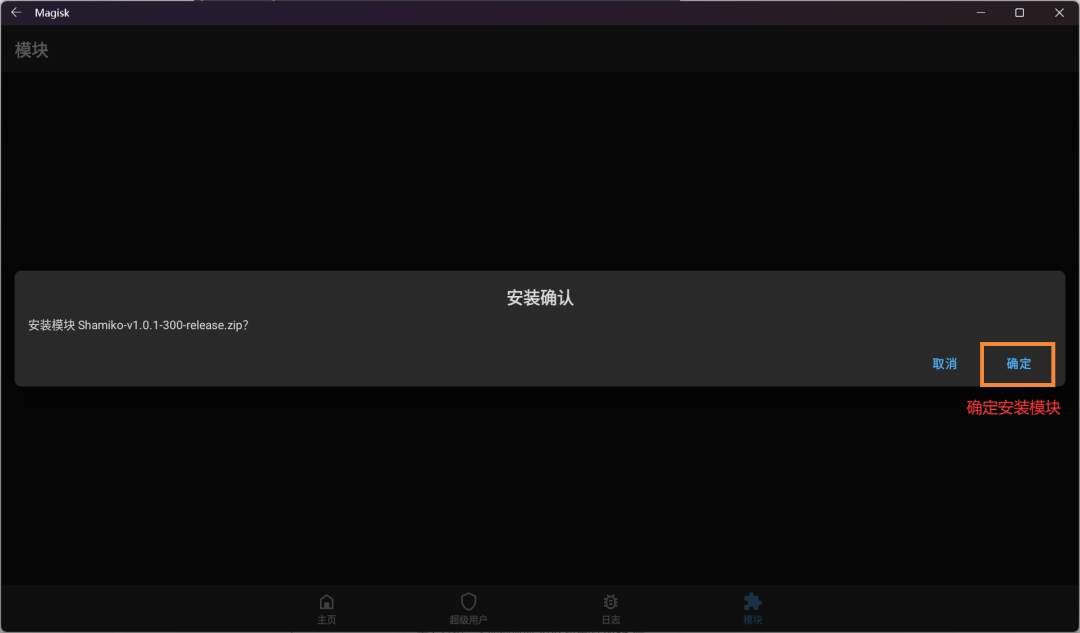

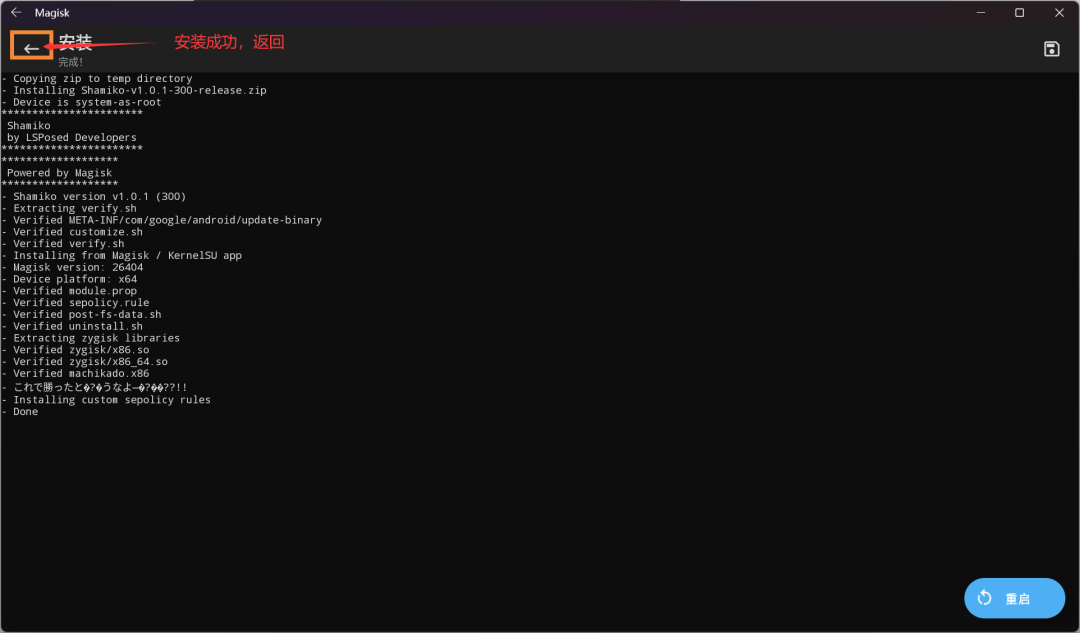

安装 Shamiko 模块

https://github.com/LSPosed/LSPosed.github.io/releases/latest如果访问不了官网或速度比较慢,文章末尾给出用到的模块及应用下载链接,可直接进行下载

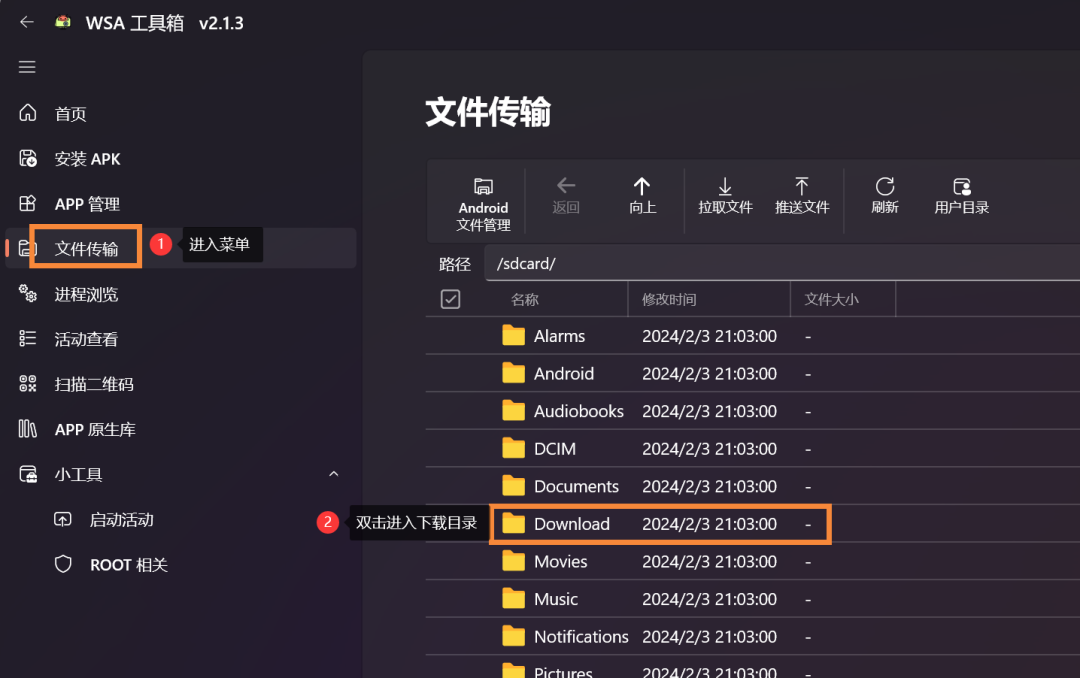

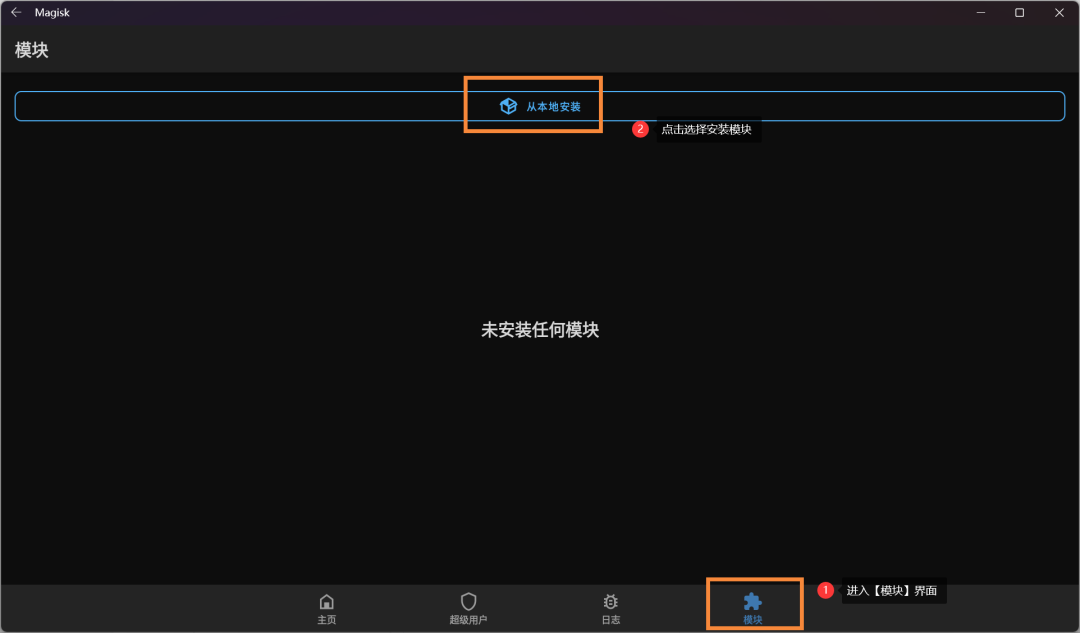

上传好之后,我们进入 Magisk 安装 Shamiko 模块

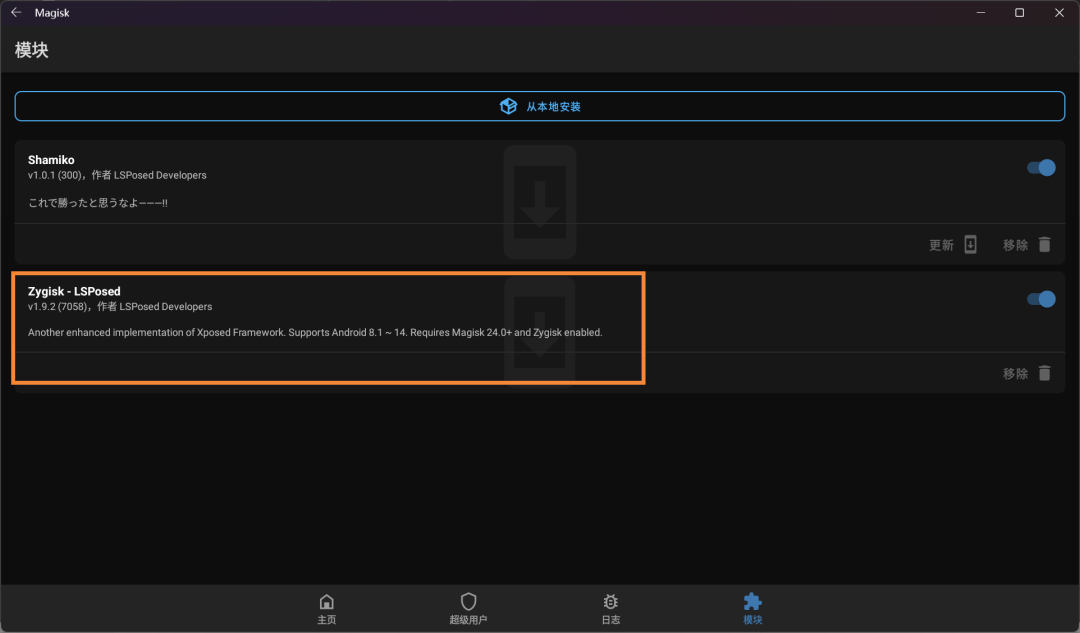

安装 LSPosed 模块

https://github.com/LSPosed/LSPosed/releases/latest载好之后,我们同样的方式上传到 WSA 的下载目录,并在 Magisk 中安装它

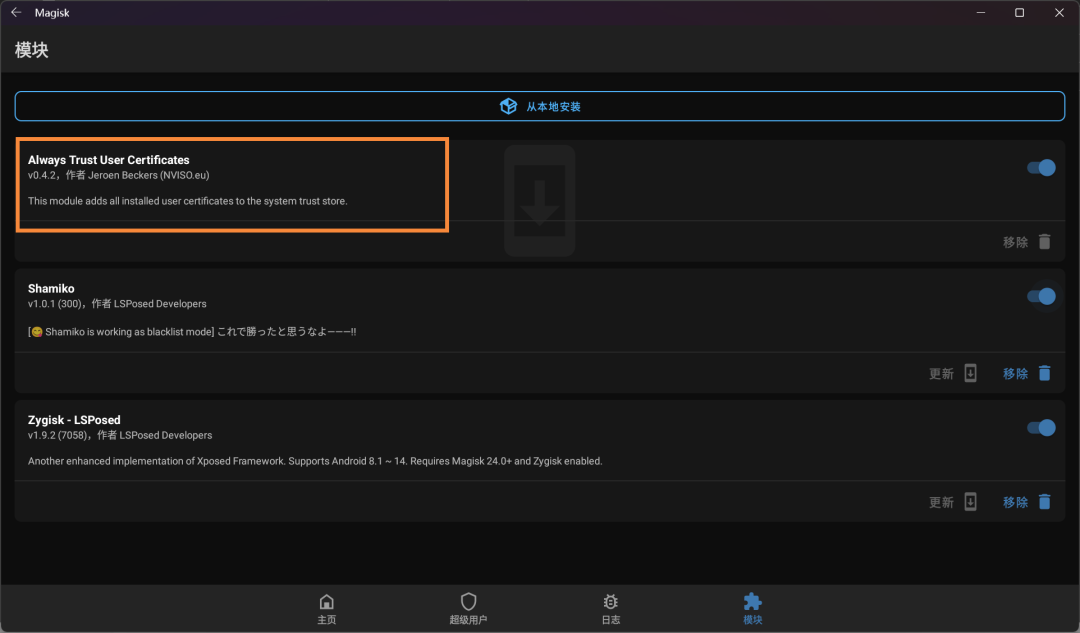

安装 TrustUserCerts 模块

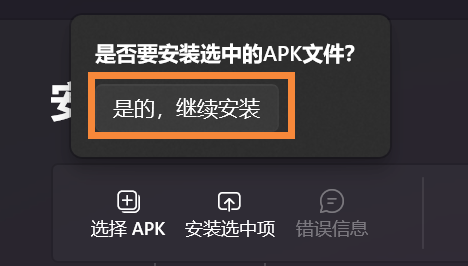

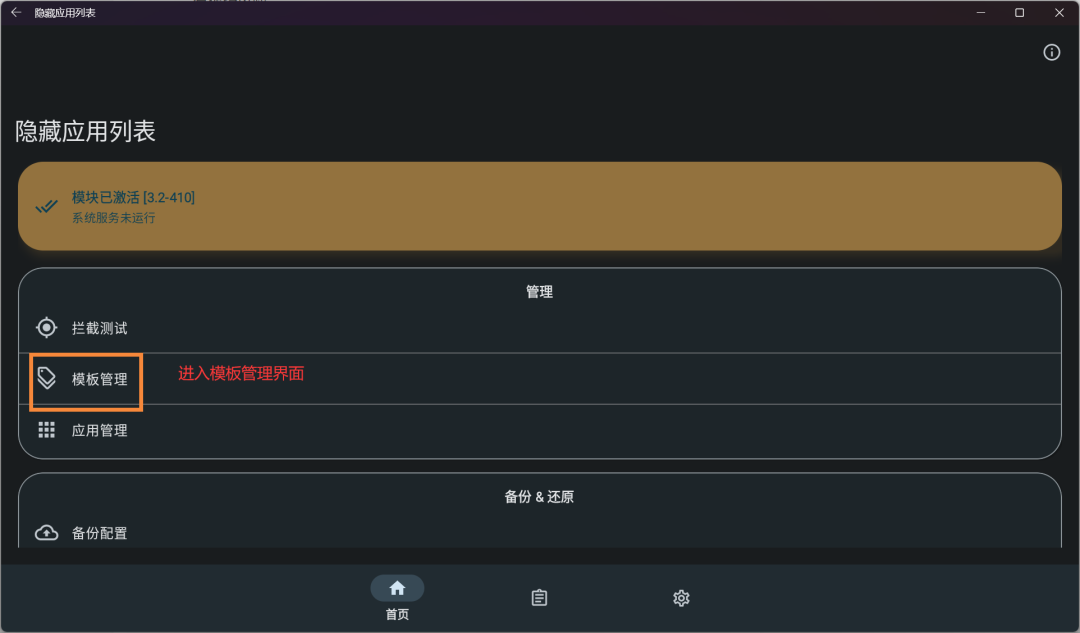

安装应用:Hide My Applist

https://github.com/Dr-TSNG/Hide-My-Applist/releases/latest

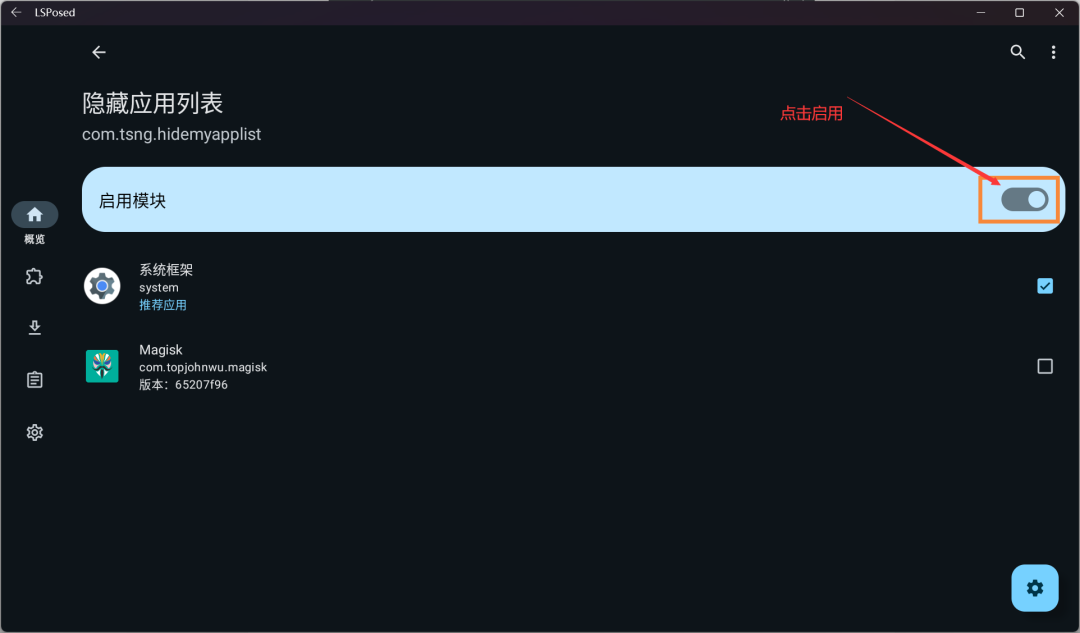

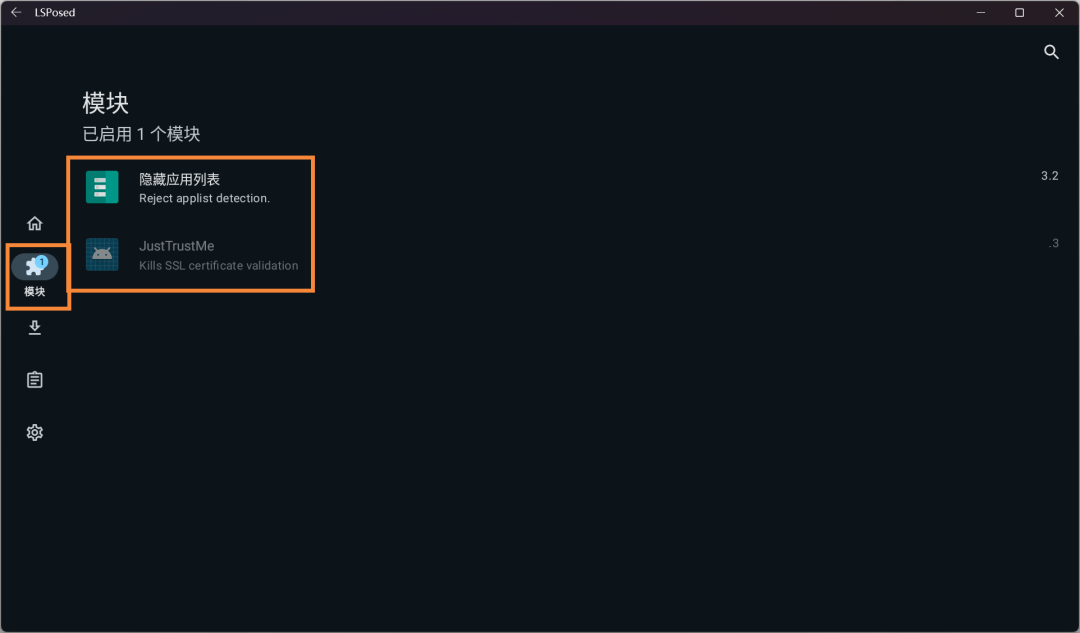

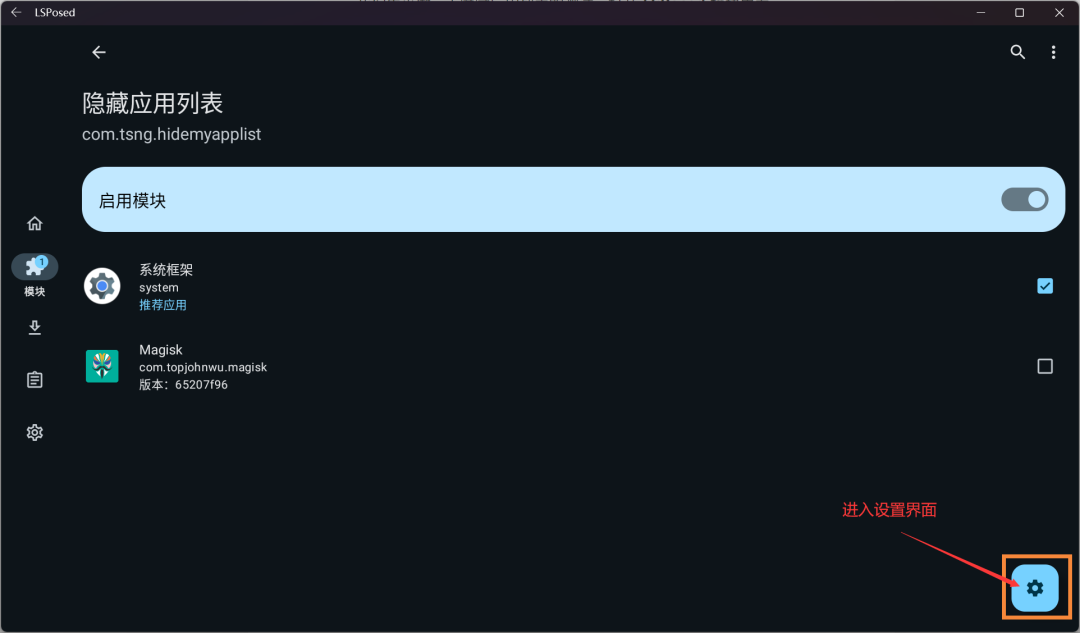

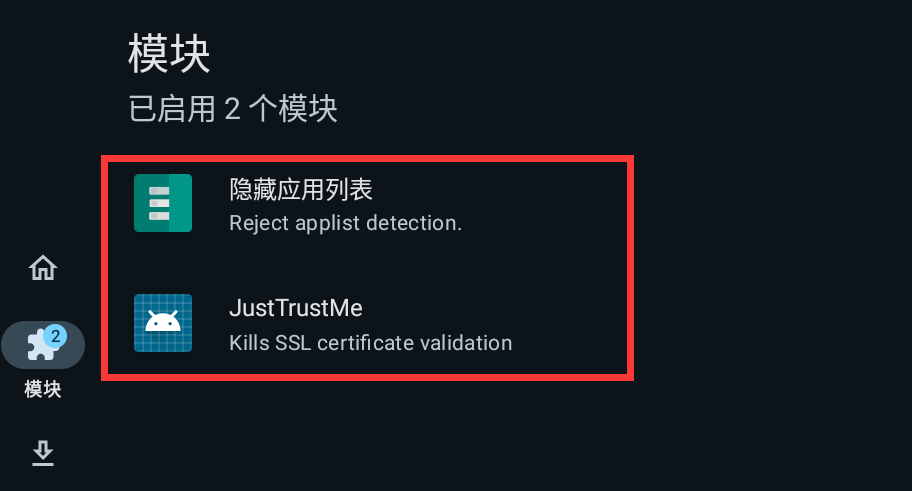

安装好 APP 之后, LSPosed 提示模块未启用,我们点击提示信息,在弹出的窗口中启用这个模块

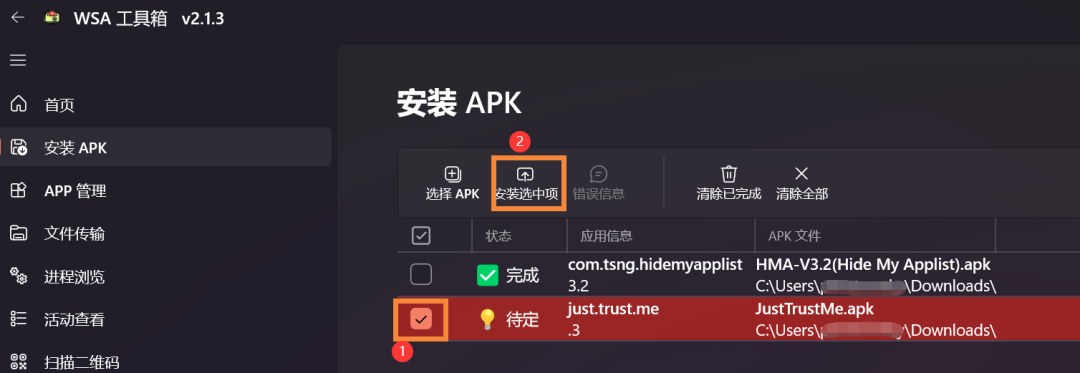

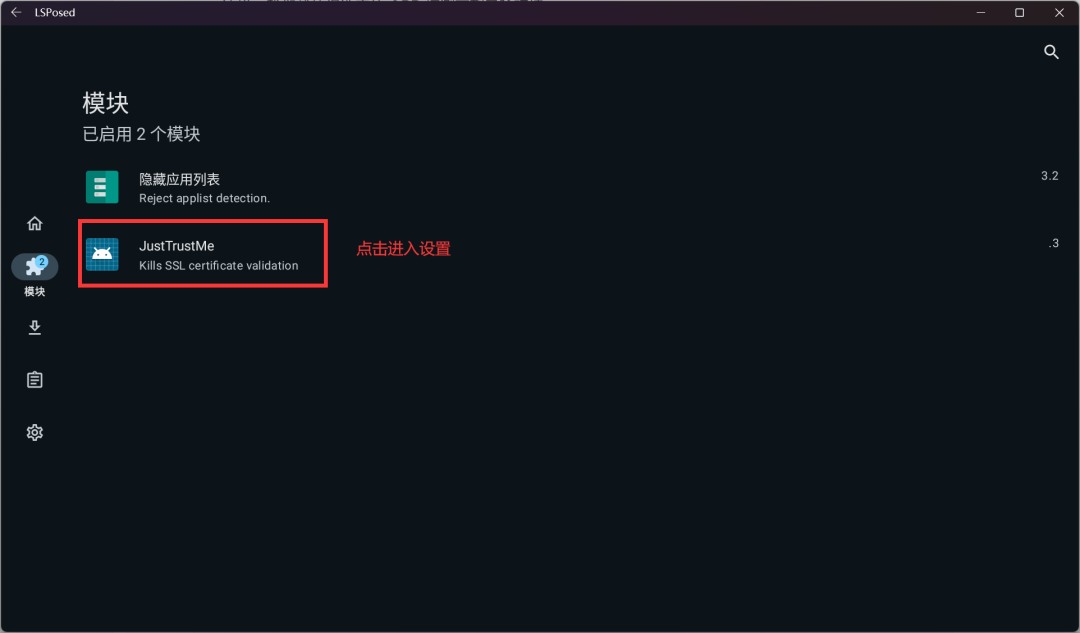

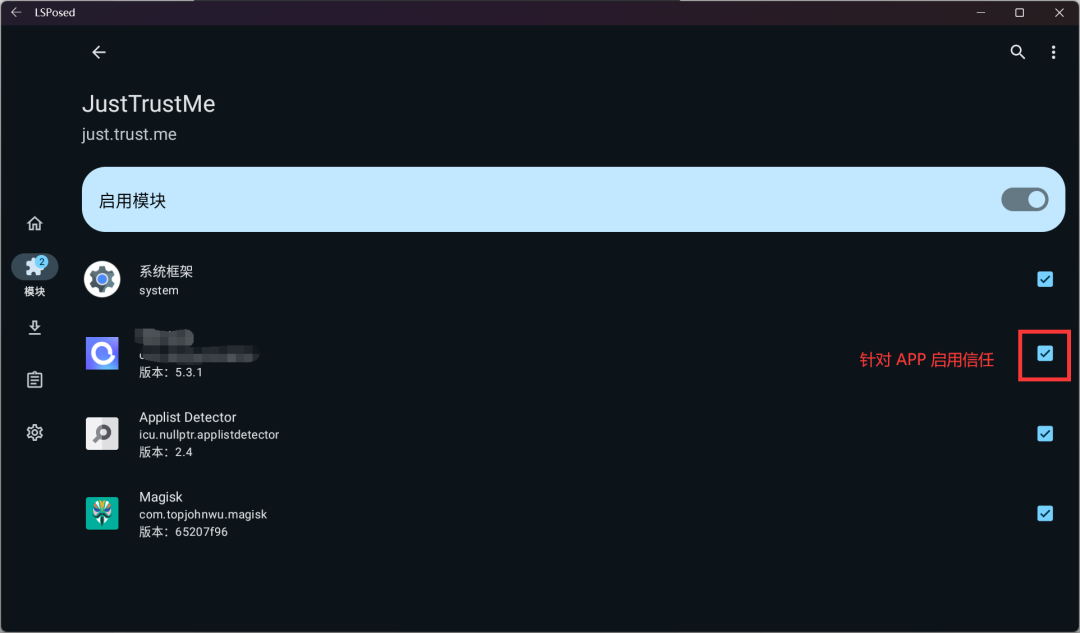

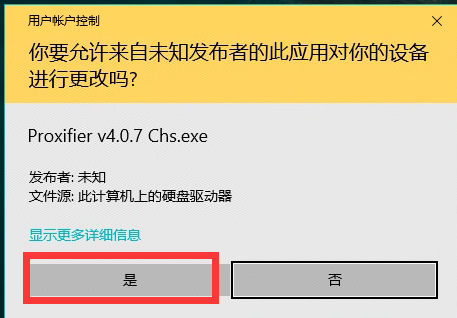

安装应用:JustTrustMe

至此,需要的环境已经准备完成

测试

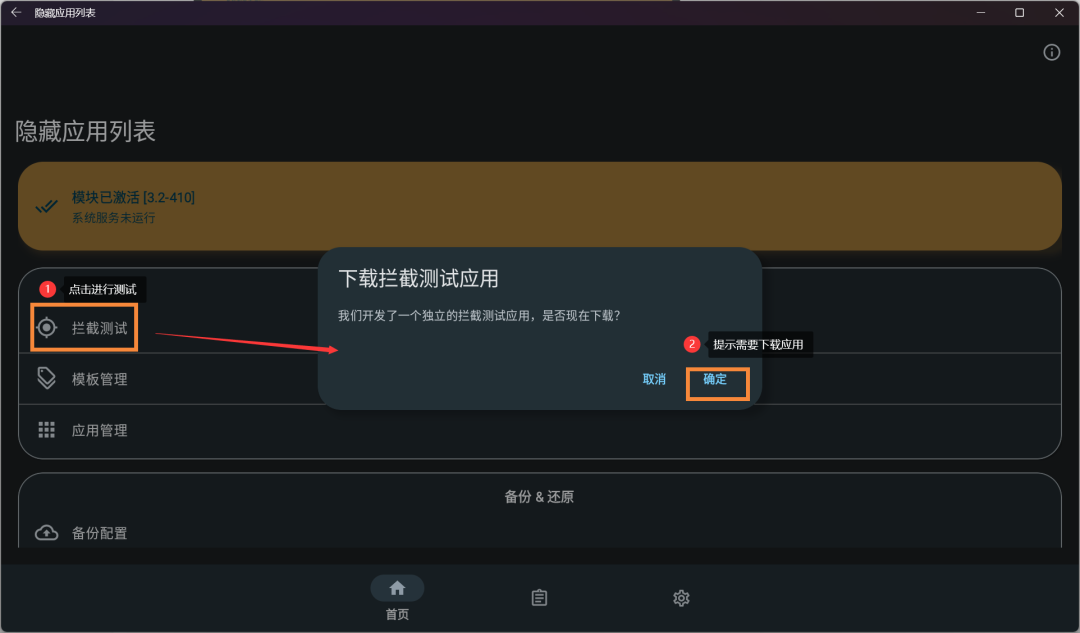

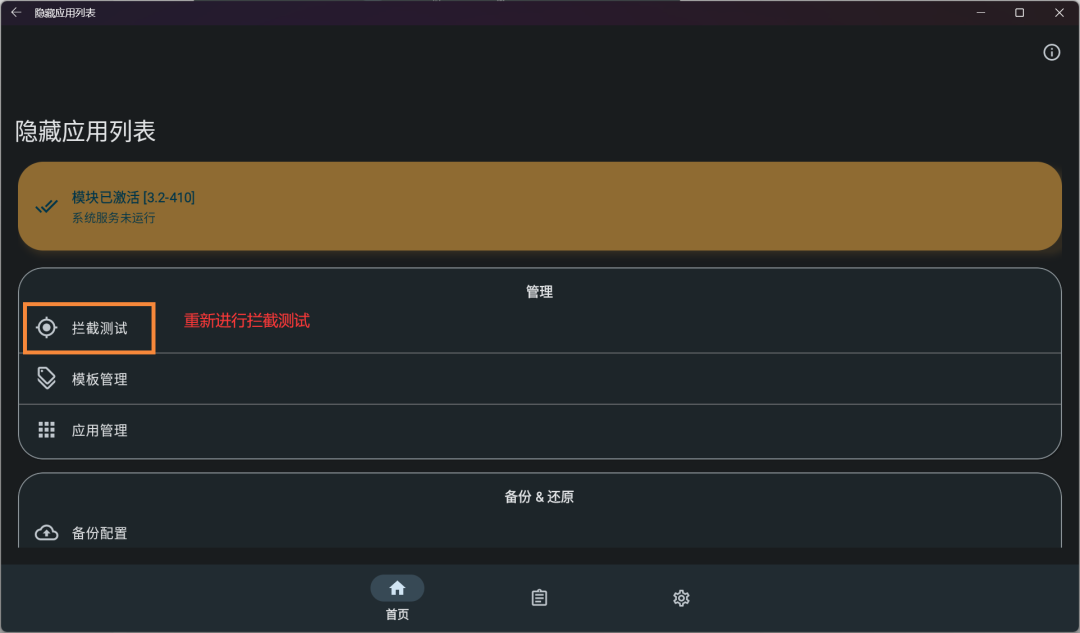

点击进行测试,会弹出下载应用程序的提示,点击【确定】按钮进行下载 ApplistDetector 。如果访问不了页面或下载比较慢,文末的下载链接中也会提供下载

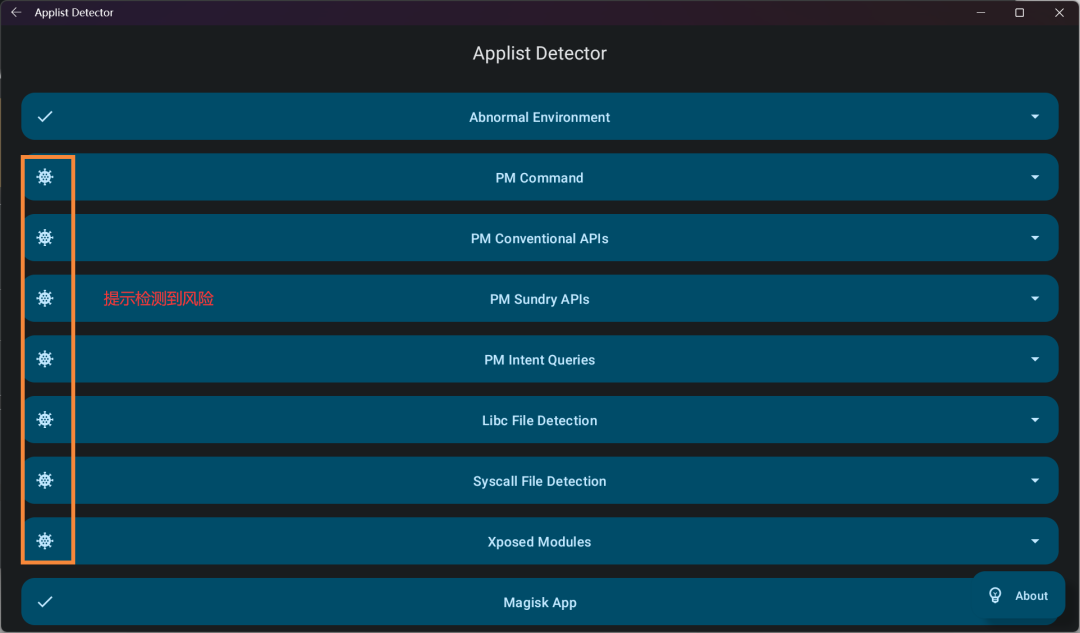

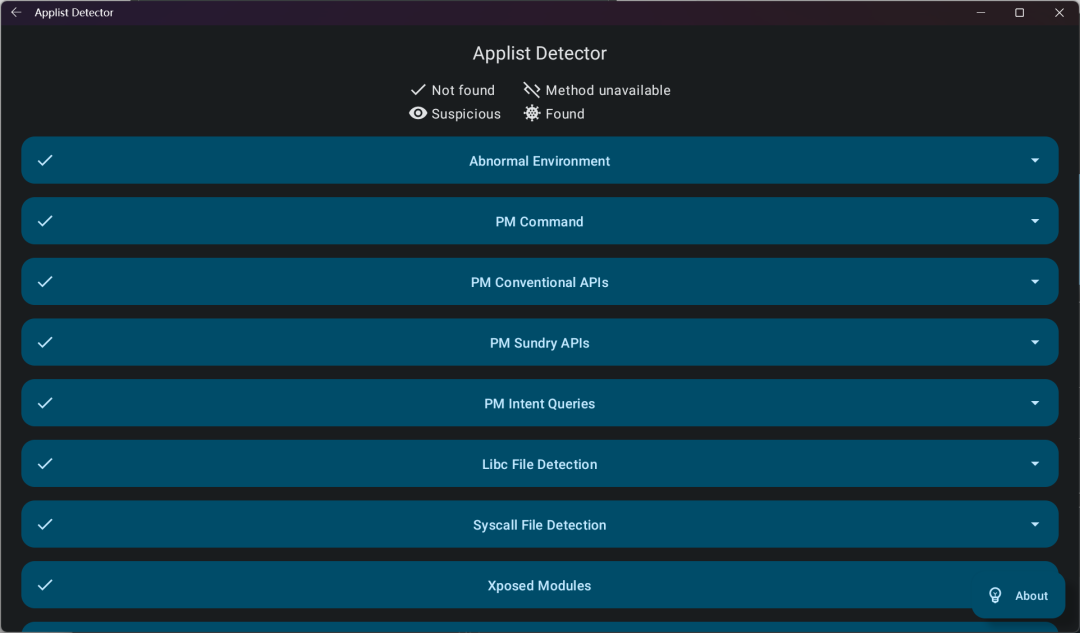

安装好 ApplistDetector 之后,我们再次点击【拦截测试】,会提示有很多风险

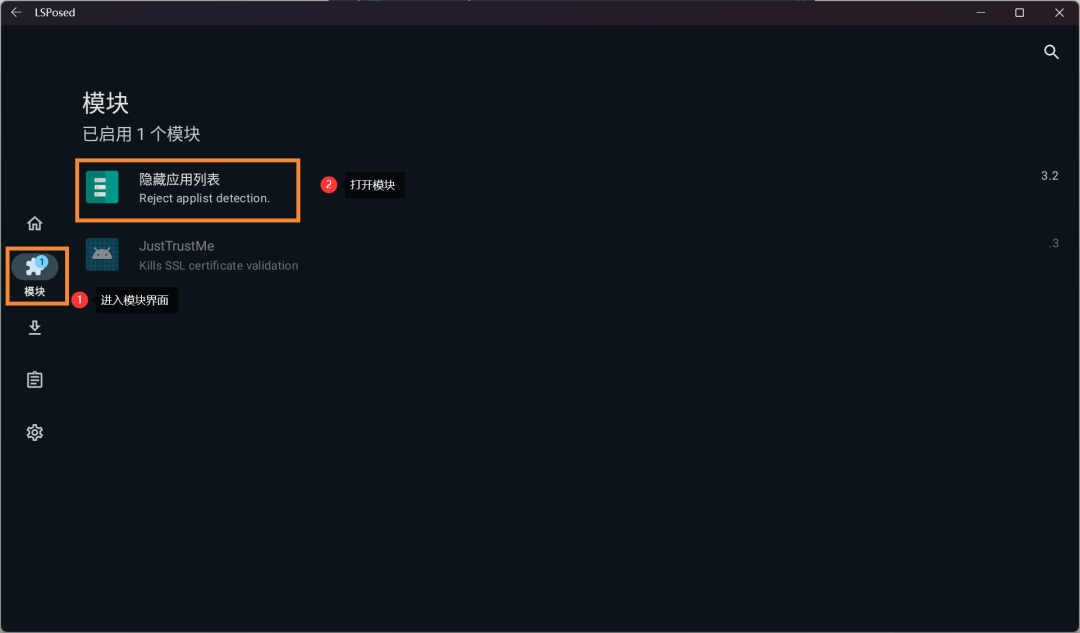

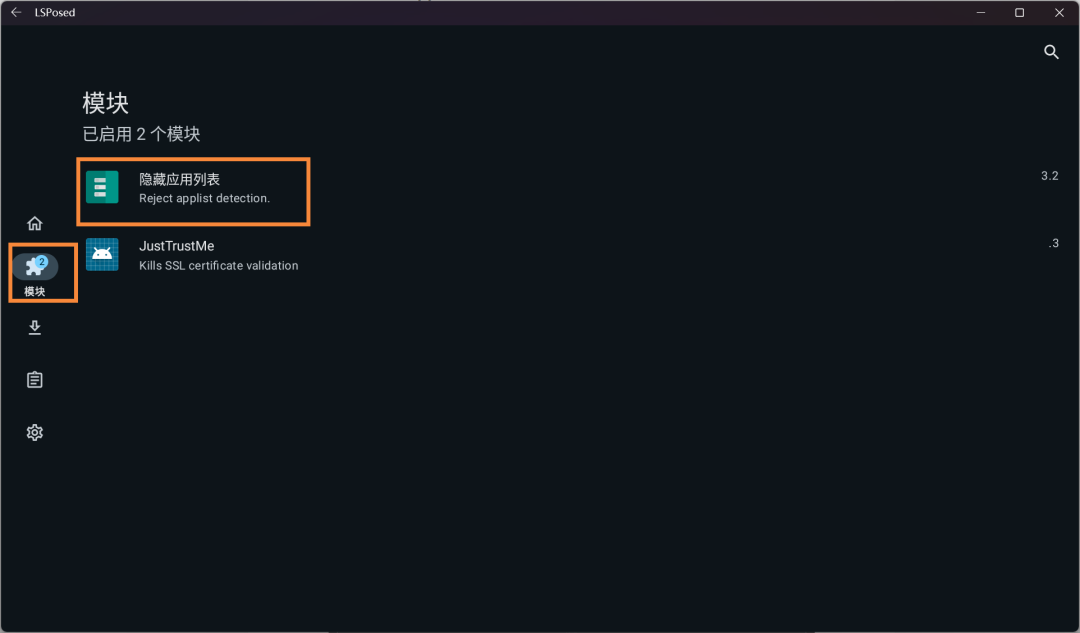

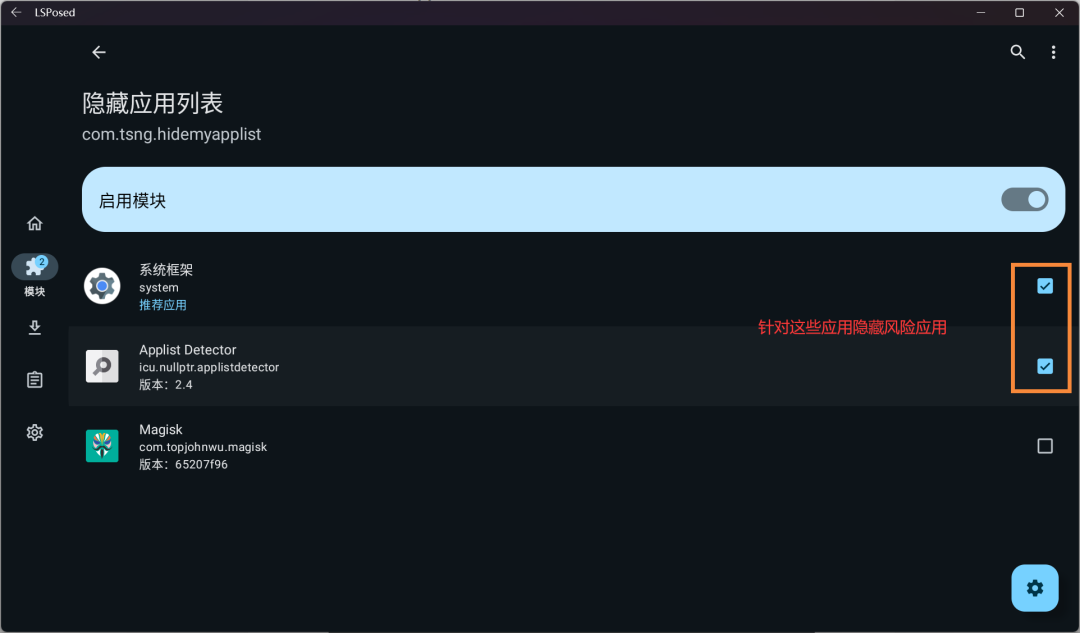

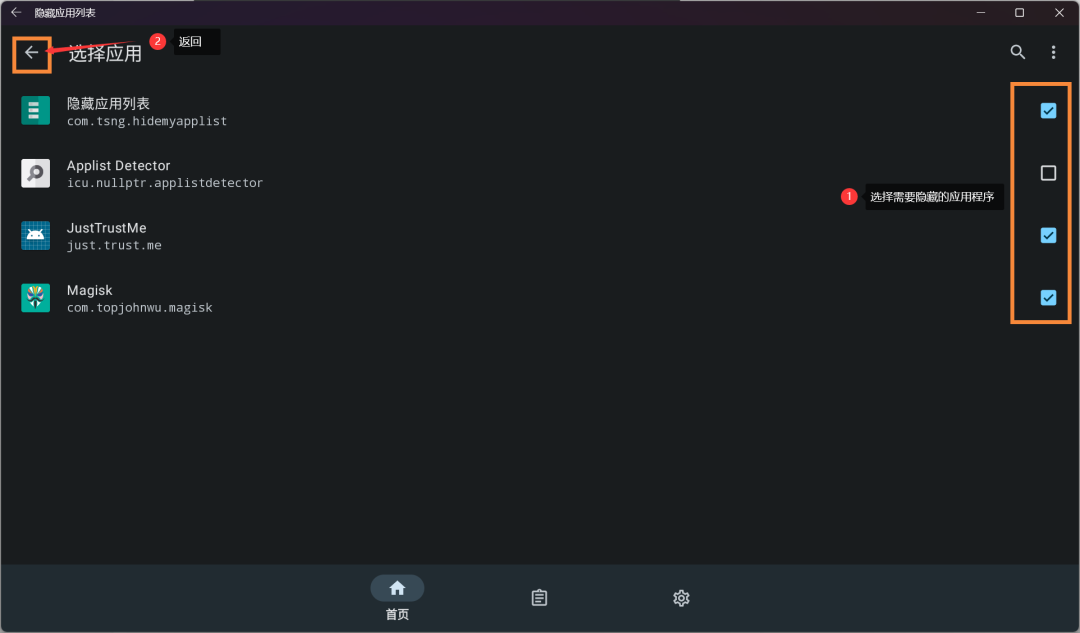

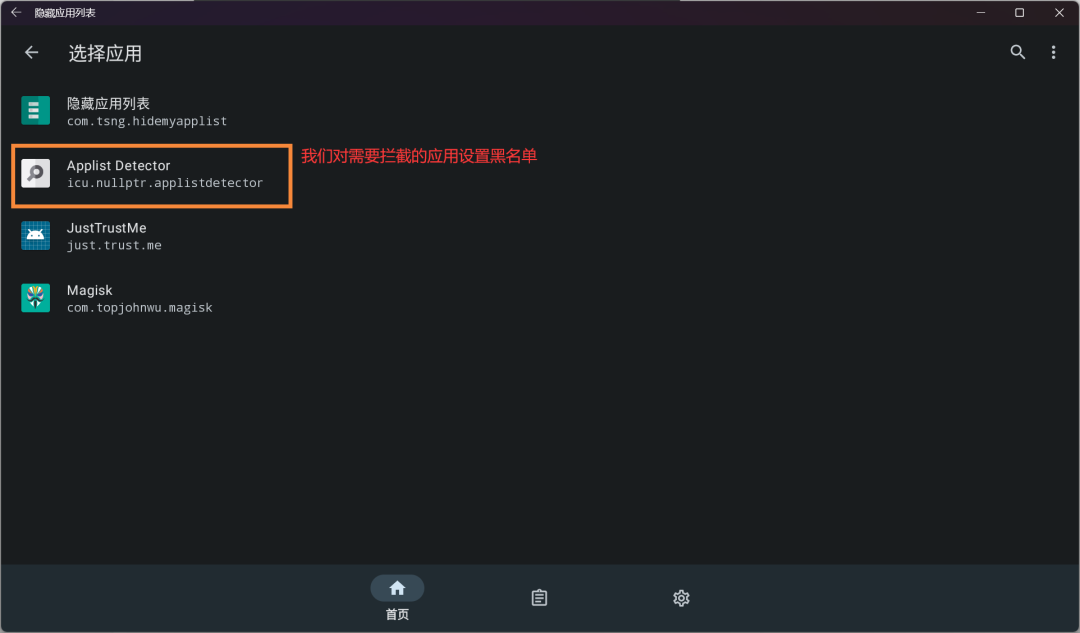

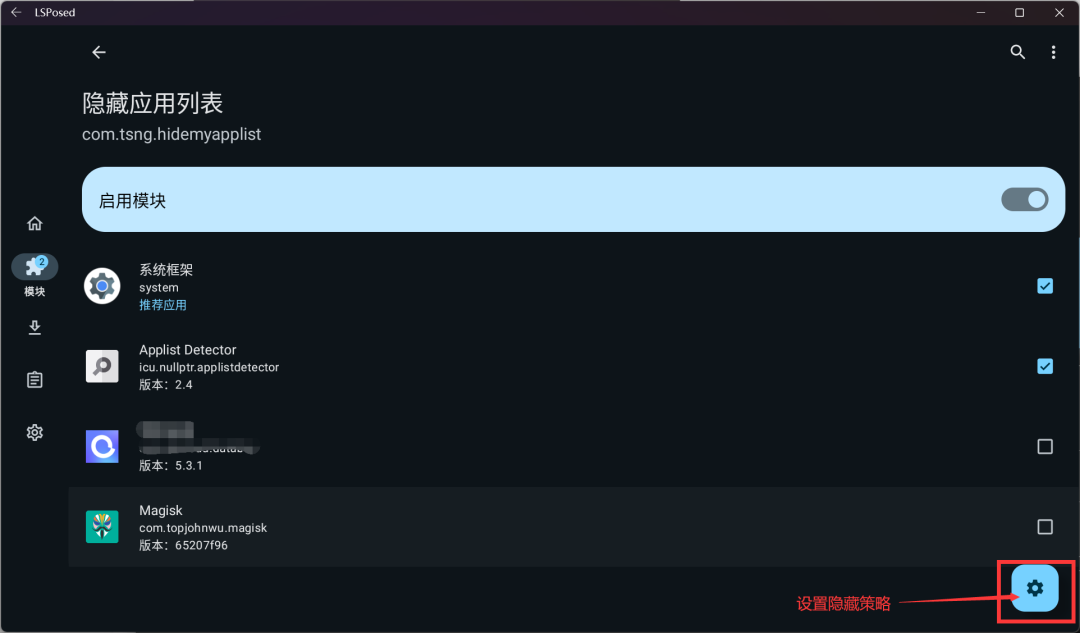

再回到 LSPosed 界面的模块里,针对 ApplistDetector 进行设置隐藏

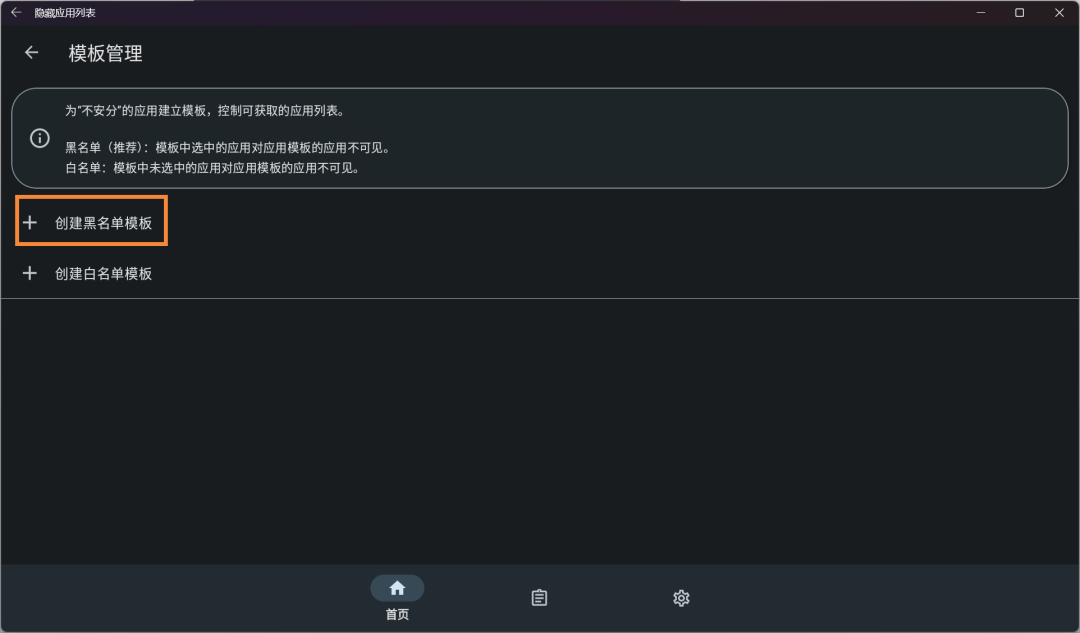

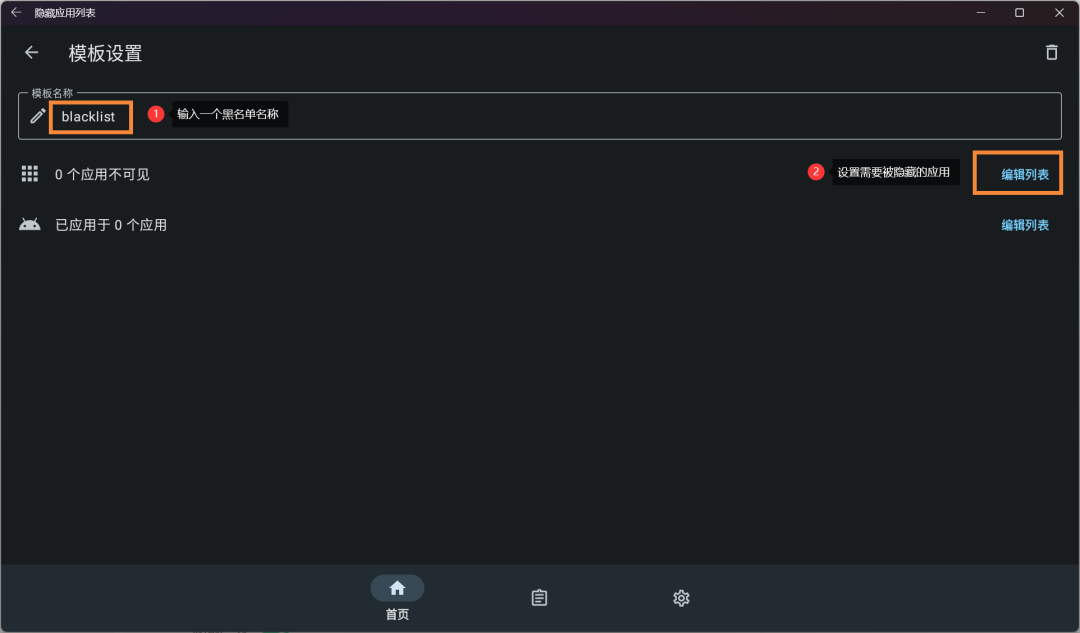

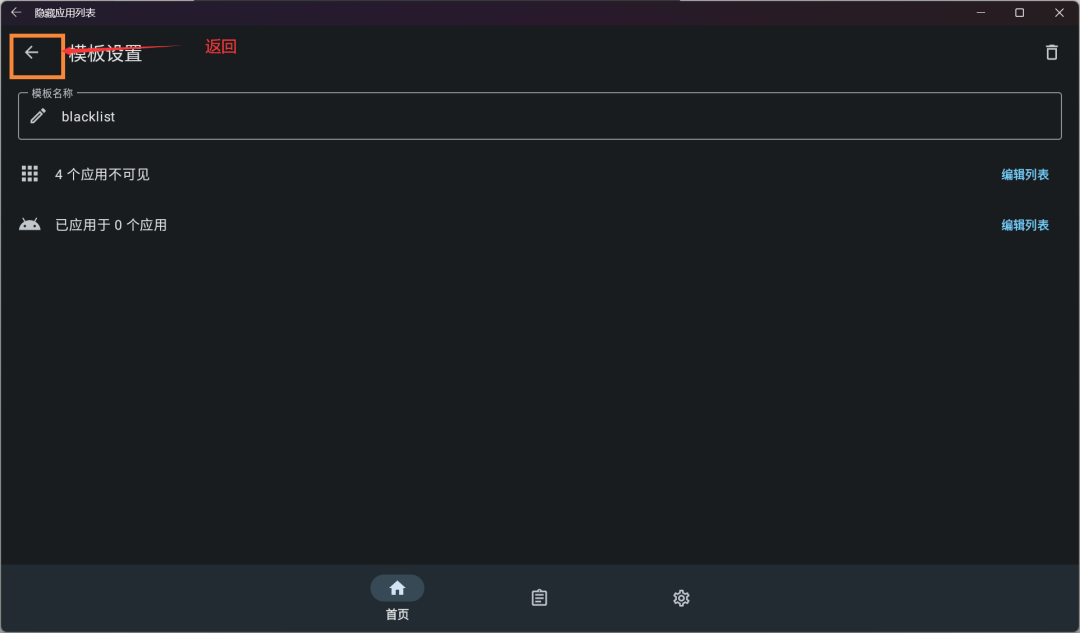

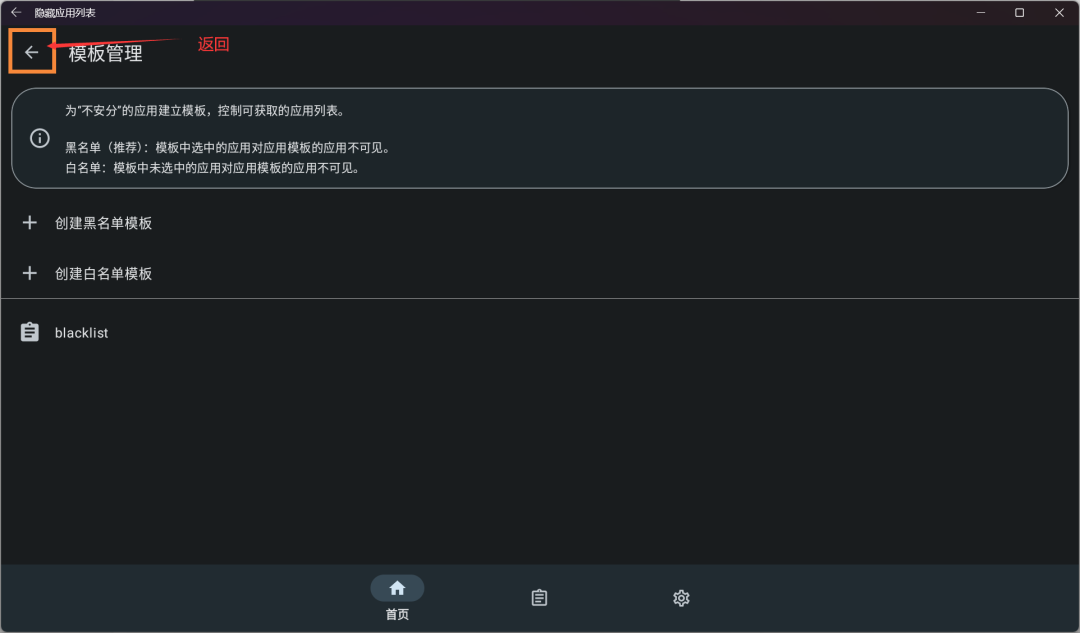

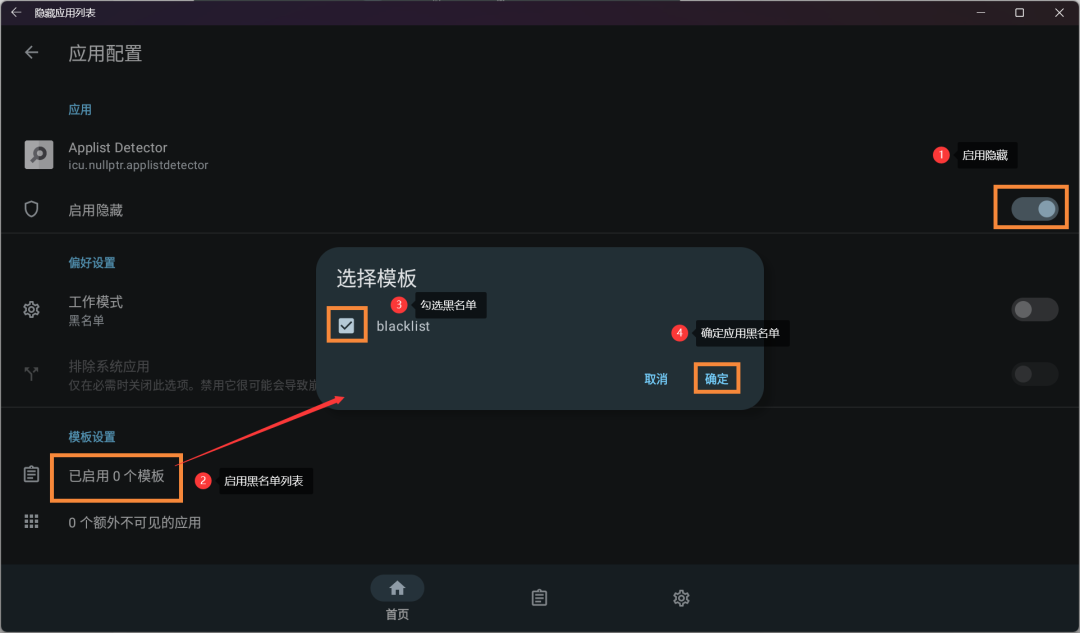

我们设置一下隐藏隐藏应用列表模块,再来验证效果

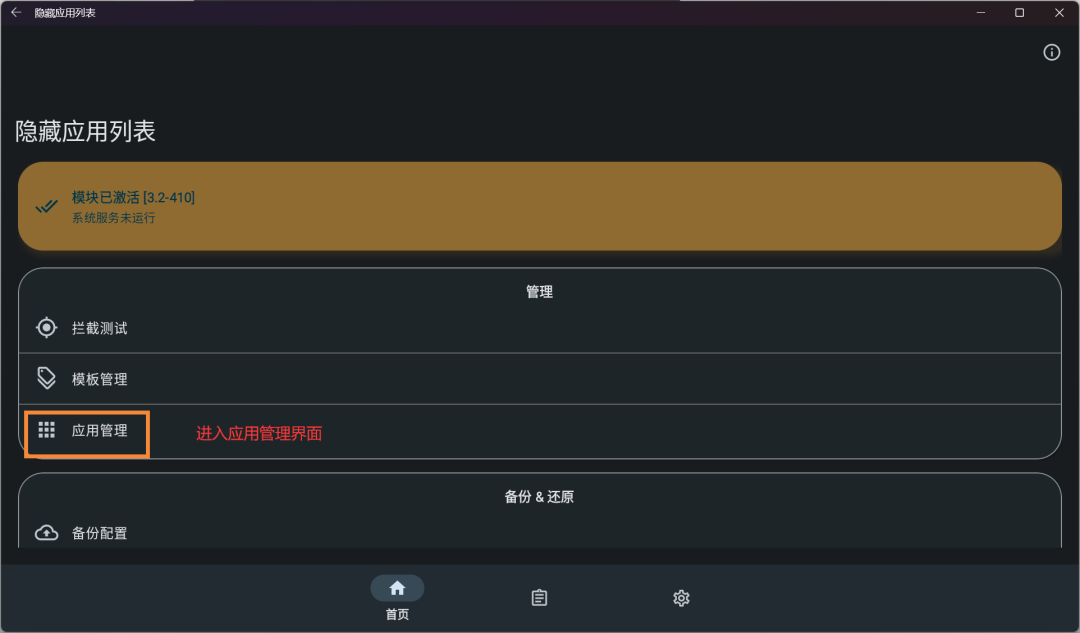

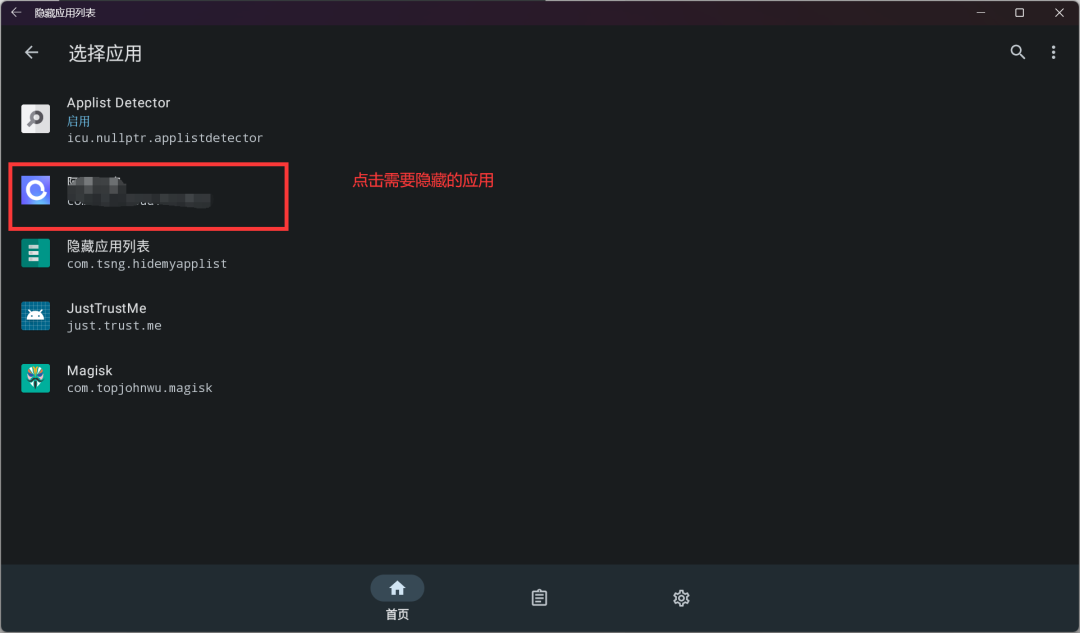

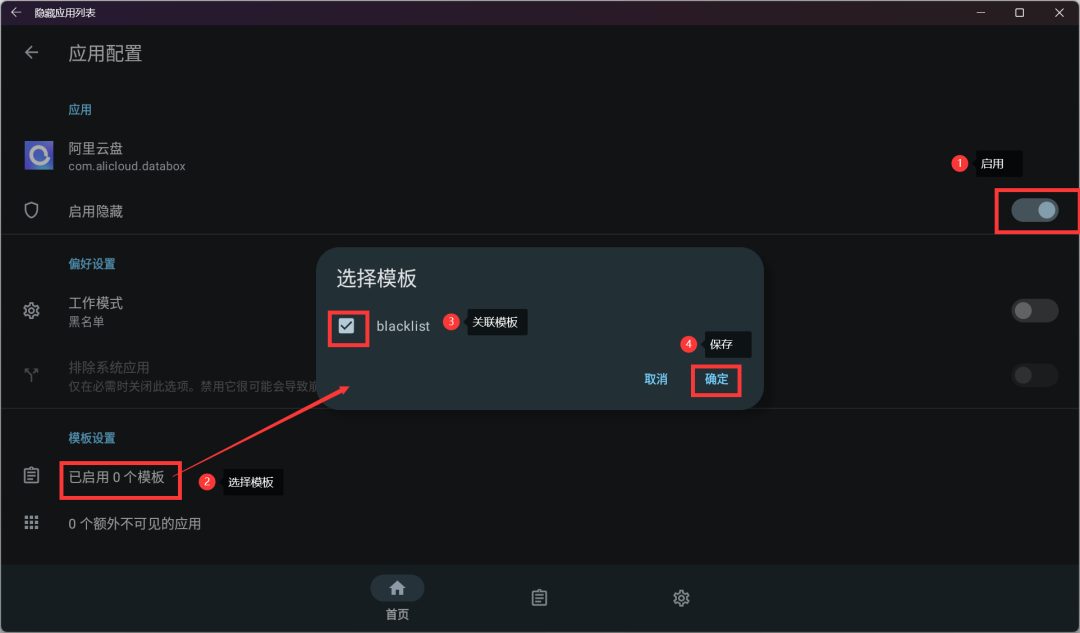

然后我们进入应用管理,针对某些应用应用黑名单模板

之后返回到最前边的拦截测试界面

这时候已经检测不到风险信息

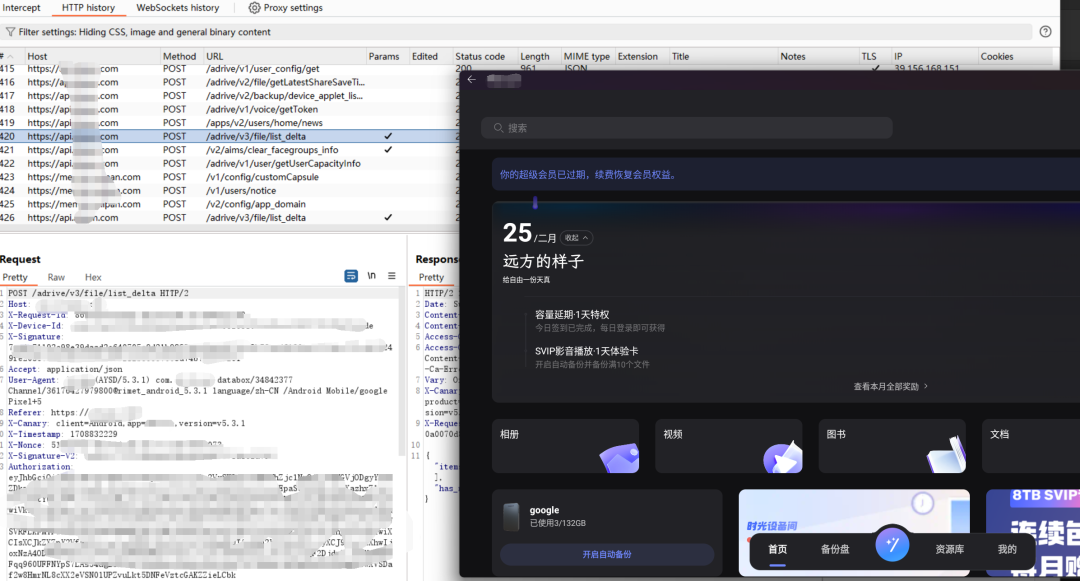

开始抓包

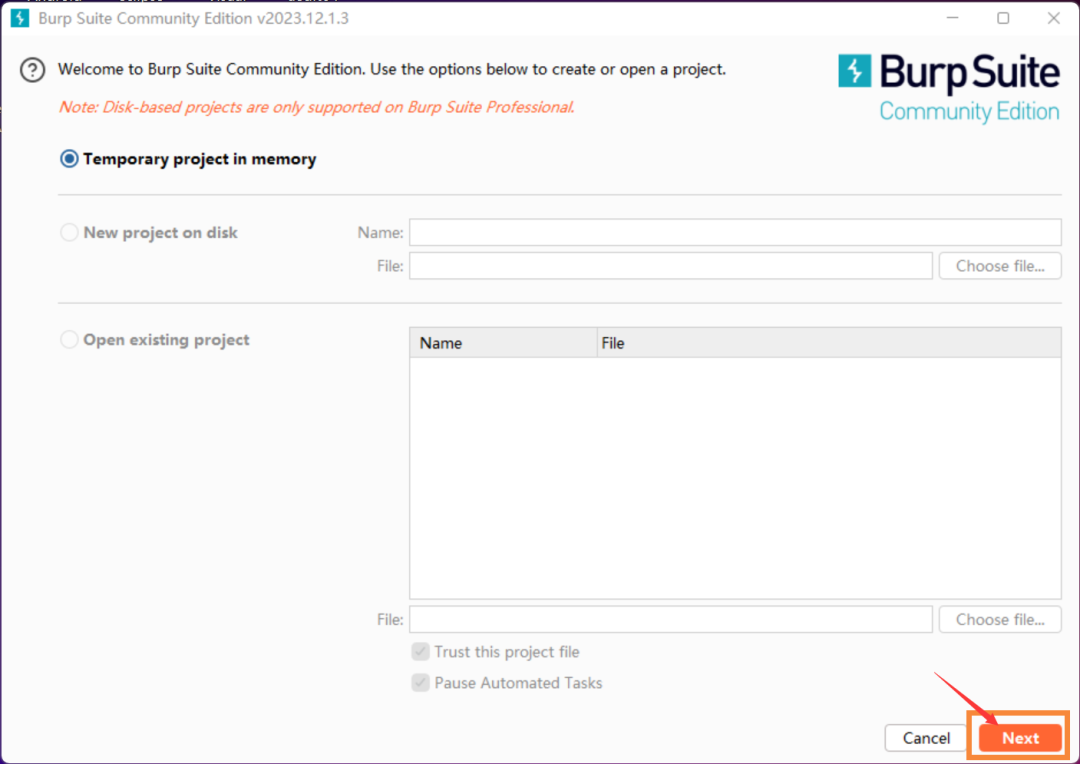

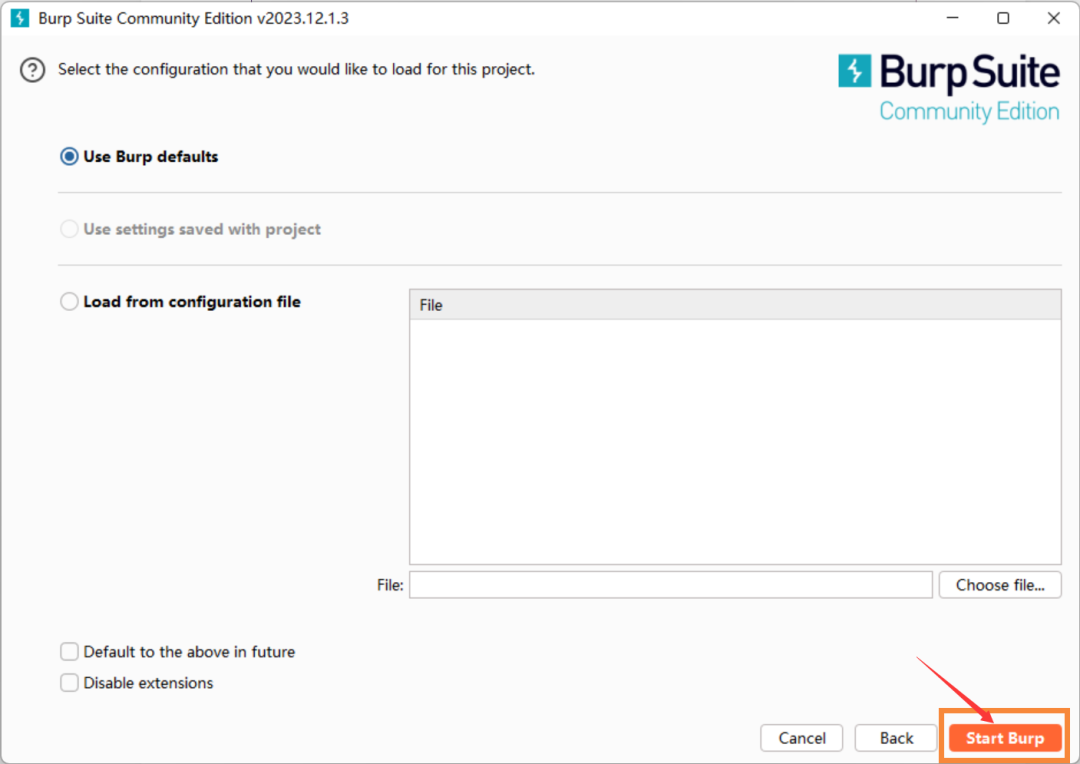

启动 Burp

我们先打开代理软件 Burp

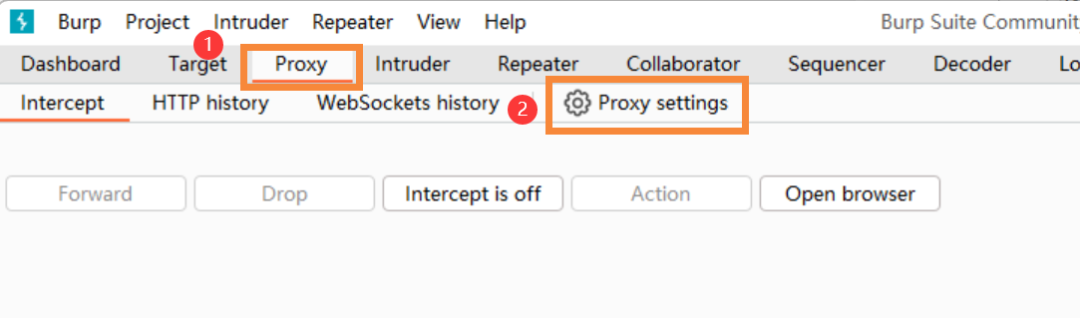

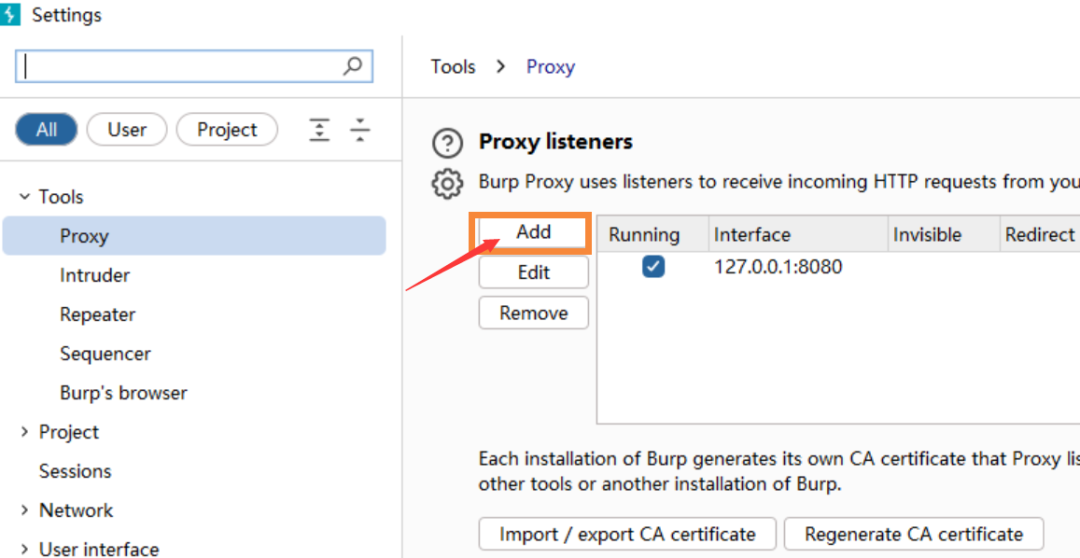

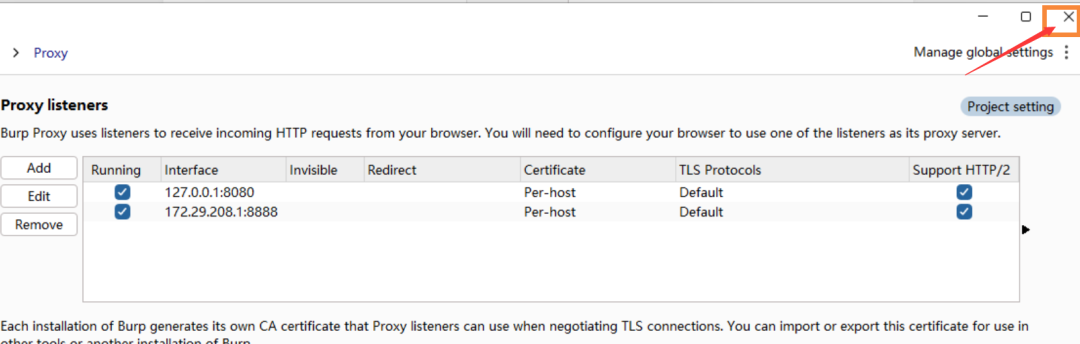

设置代理

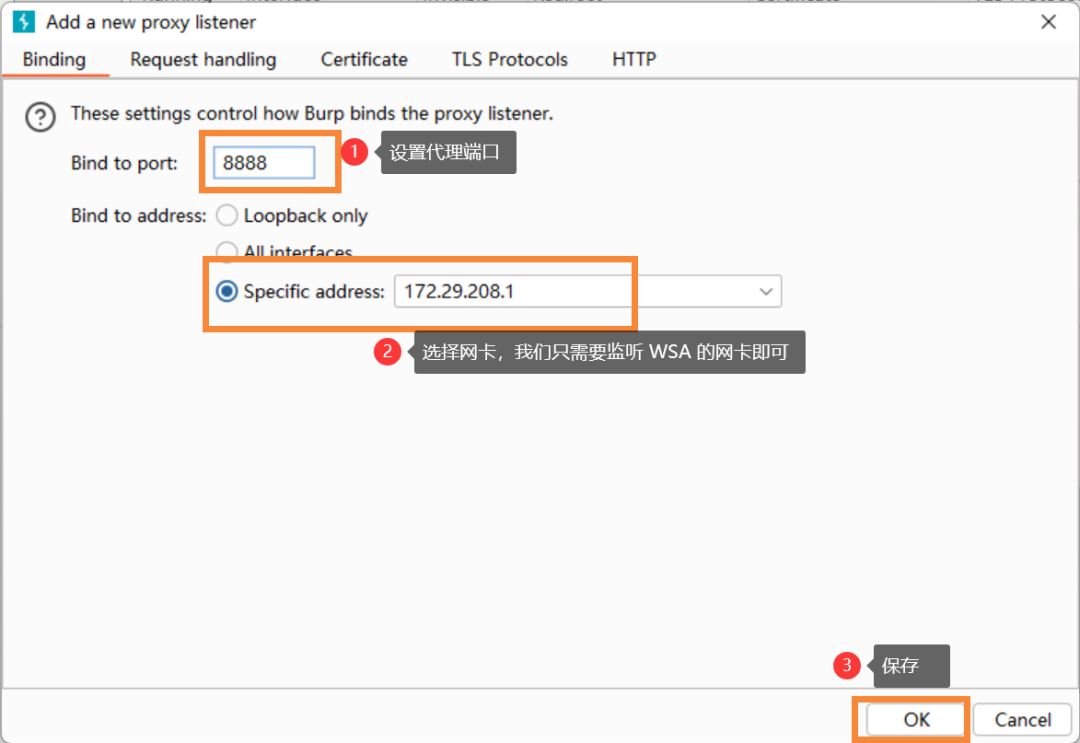

在代理设置中,设置代理端口和 WSA 连接的网卡

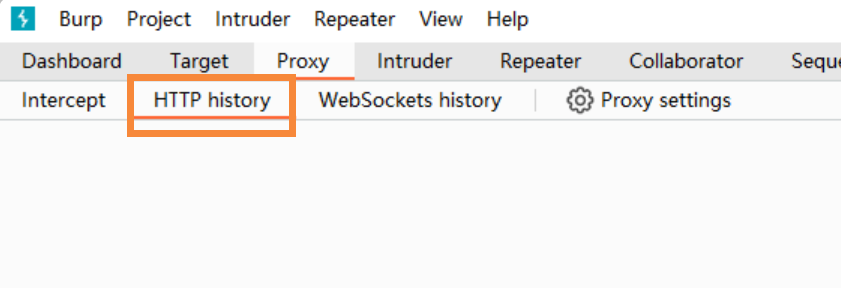

关掉代理设置界面,并进入 HTTP 监控列表中

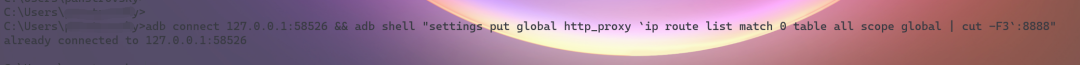

然后我们设置一下 WSA 的代理。打开 Windows 命令行,执行以下命令

adb connect 127.0.0.1:58526 && adb shell "settings put global http_proxy `ip route list match 0 table all scope global | cut -F3`:8888"需要先设置好 adb 的环境,其中 8888 端口是 Burp 代理的端口,根据实际设置进行调整

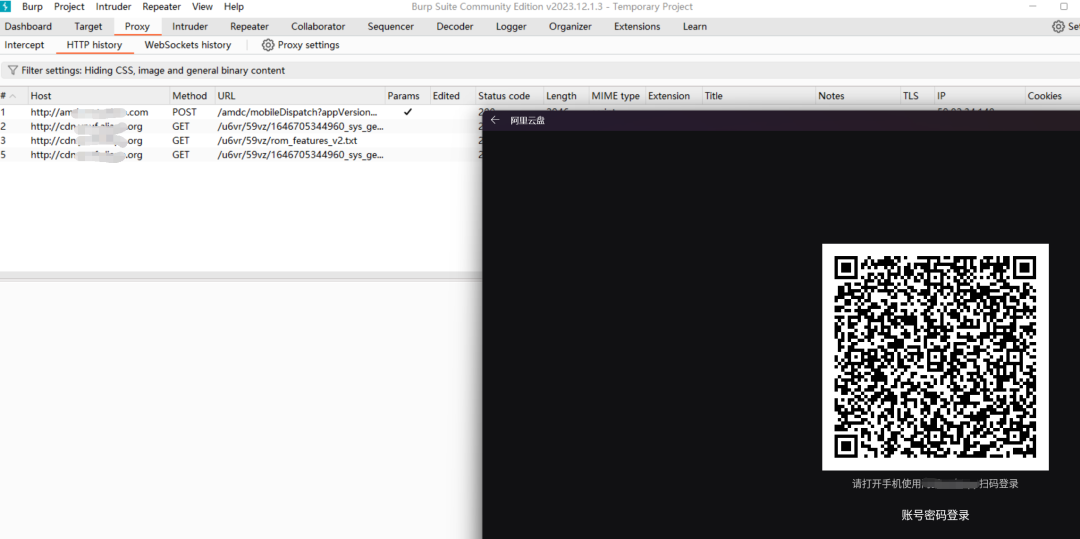

应用抓包

隐藏监控设置

有些 APP 会探测系统是否被监控或者证书信任问题,我们就需要用到前边安装的 LSPosed 模块:

然后再次启用 APP 进行验证。

写在最后

如果文章对您有帮助,小手一动点个赞吧

文中涉及到的软件和知识仅供研究学习之用,请勿用于非正常行为。

文章涉及工具下载地址

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容