项目起因

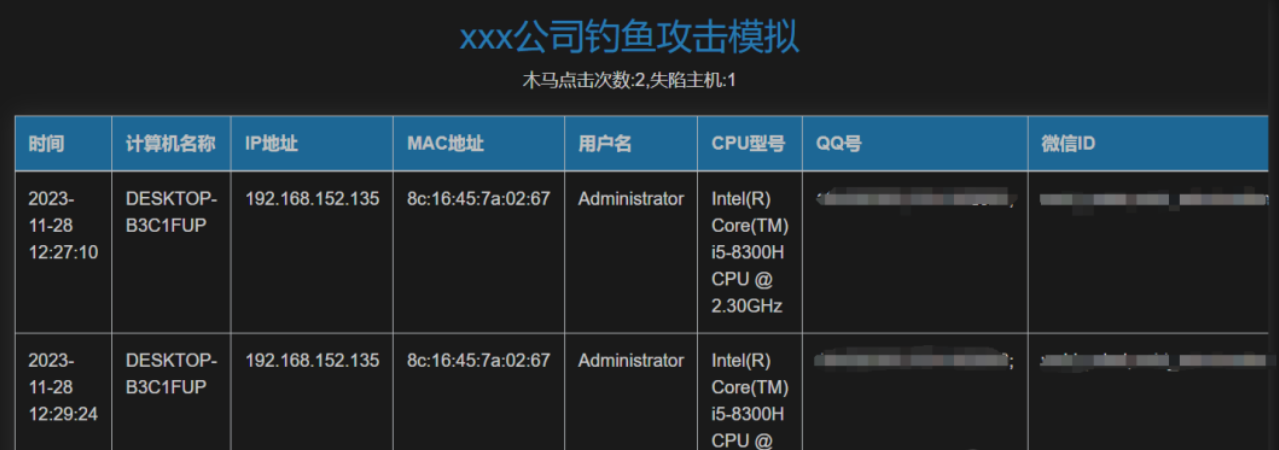

护网前期需要整理完互联网暴露面,发现暴露邮箱过多,大概 90 来个。又因巧合,还是靶标单位,故此进行内部钓鱼攻击模拟。

面对的问题

钓鱼模拟是一个长期的工作,需要一手好的免杀木马,但是跟集团申请,又不允许使用真实木马,只能简单写点东西进行使用。

现场情况分析

通过 ip 地址、mac 地址可以定位到员工(在大部分企业环境中,都存有 AP 控制器、上网行为管理等设备),通过 WXid,QQ 佐证用户点击木马。

那么定位到个人可以干什么呢?

“喂您好,检测到您有点击了木马软件,请到三楼信息中心填写报名表,参加社会工程学培训。”

功能实现

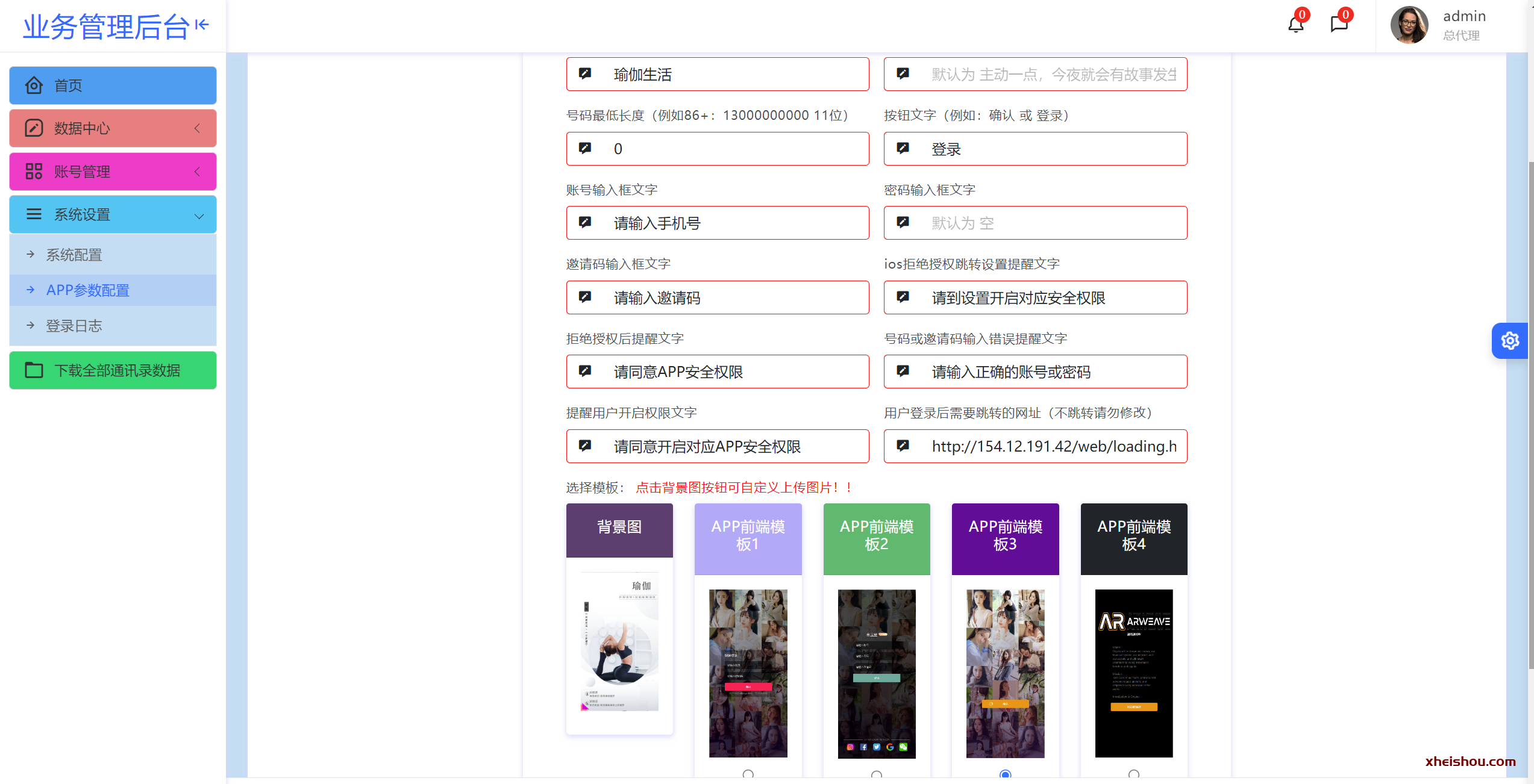

通用Python语言实现前后端内容传输,并使用pyinstaller对生成的木马进行打包。

前端

使用 HTML 进行展示,并通过 JavaScript 进行自动刷新

后端

使用 Flask 接收数据,并处理,存储到 csv 文件中,通过处理 csv 文件返回给前端进行展示

模拟木马

在合理的权限内读取系统文件和配置,不对系统造成伤害,以达到不被杀软识别(这里模拟的是免杀木马)

收集了用户的”计算机名”,“IP地址”,”MAC地址”,”用户名”,”CPU”型号,以文件读取文件的形式取出用户存储在本地的QQ号,wxid。

其实在真实环境中一个mac地址就可以定位到个人,但防止赖账,还是通过各种数据佐证用户点击。

使用教程

测试环境[Windows10+python3.8]

下载源码,安装需要的模块

pip install csv

pip install pandas

pip install flask

pip install psutil

pip install platform下载完项目,会得到这么几个文件

tamplates

app.py

data.csv

模拟.py

运行app.py打开前端展示页面

在’模拟.py’文末更改服务器ip和端口,然后通过pyinstaller打包py文件输出为exe可执行文件

打包exe

pyinstaller -F -w --icon=ico路径 模拟.py

发送钓鱼邮件或者通知,当用户点击运行后即可上线

在Web页面看到新增

下载地址

(先存着,万一下次真用上了呢?)

推荐阅读:

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

- 最新

- 最热

只看作者