免责声明

由于传播、利用本公众号”隼目安全”所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号”隼目安全”及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉谢谢! 主要针对网络摄像头的漏洞扫描框架,目前已集成海康、大华、宇视、dlink等常见设备

安装

Windows 仍有部分bug,Linux 与 Mac可以正常使用。请确保安装了3.7及以上版本的Python,推荐3.8

克隆该仓库

cd Ingram

pip3 install virtualenv

python3 -m virtualenv venv

source venv/bin/activate进入项目目录,创建一个虚拟环境,并激活该环境

pip3 install -r requirements.txt安装依赖

至此安装完毕!

运行

由于是在虚拟环境中配置,所以,每次运行之前,请先激活虚拟环境:source venv/bin/activate

# 你可以使用井号(#)来进行注释

# 单个的 IP 地址

192.168.0.1

# IP 地址以及要扫描的端口

192.168.0.2:80

# 带 '/' 的IP段

192.168.0.0/16

# 带 '-' 的IP段

192.168.0.0-192.168.255.255你需要准备一个目标文件,比如 target.txt,里面保存着你要扫描的 IP 地址,每行一个目标,具体格式如上

python run_ingram.py -i 你要扫描的文件 -o 输出文件夹有了目标文件之后就可直接运行

端口: 如果target.txt文件中指定了目标的端口,比如: 192.168.6.6:8000,那么会扫描该目标的8000端口

python run_ingram.py -i 你要扫描的文件 -o 输出文件夹 -p 80 81 8000否则的话,默认只扫描常见端口,若要批量扫描其他端口,需自行指定,例如

python run_ingram.py -i 你要扫描的文件 -o 输出文件夹 -t 800默认的并发数目可能对你的宽带来说 so easy 了, 你可以根据网络情况适当增大,比如在我测试机上将并发数目加到800依然运行良好,而且速度极快

结果

.

├── not_vulnerable.csv

├── results.csv

├── snapshots

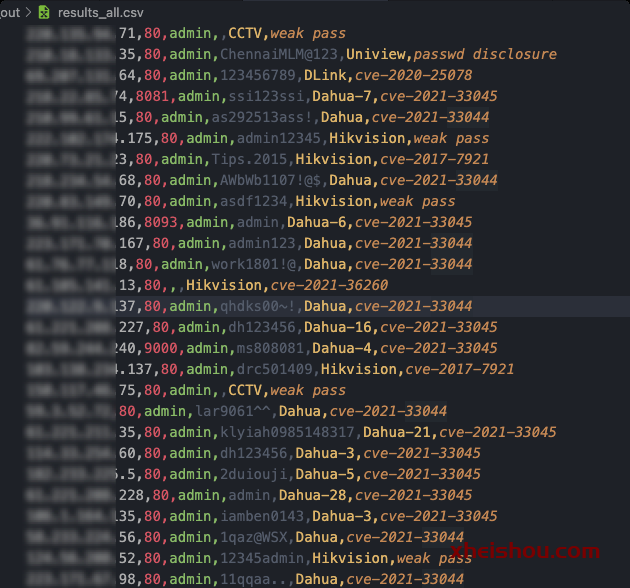

└── log.txtresults.csv 里保存了完整的结果, 格式为: ip,端口,设备类型,用户名,密码,漏洞条目:

not_vulnerable.csv 中保存的是没有暴露的设备

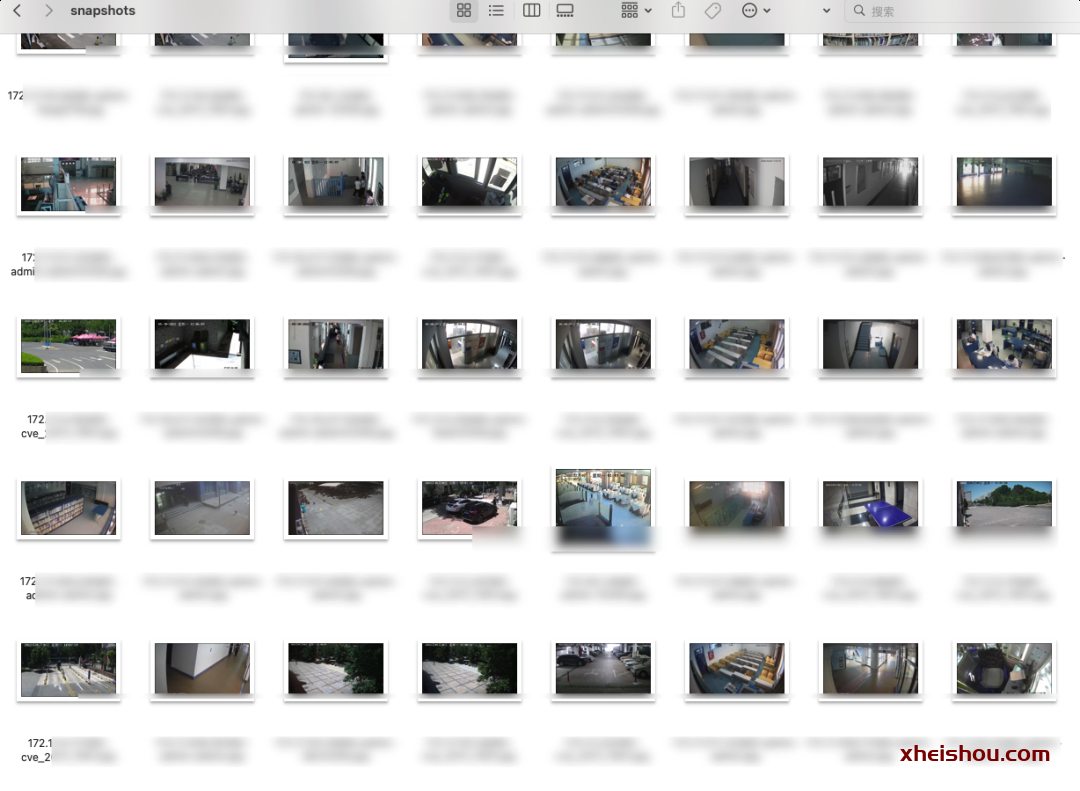

snapshots 中保存了部分设备的快照:

© 版权声明

1、本网站名称:

X黑手网

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

THE END

暂无评论内容