1.zenmap简介

Zenmap是一个基于Nmap的跨平台图形化网络扫描工具,可以帮助用户更方便地使用Nmap进行扫描和分析。它提供了一个用户友好的图形界面,可以通过点击菜单和按钮等方式进行扫描和配置,同时还可以生成可视化的扫描报告,方便用户分析扫描结果。

除了基本的端口扫描和主机发现功能,Zenmap还提供了许多高级功能,如操作系统识别、服务识别、脚本扫描等。用户可以根据需要选择使用它们中的一个或多个配合使用,从而实现更全面的网络安全测试和网络管理。

Zenmap支持多种操作系统,包括Linux、Windows、macOS等。同时,它还提供了一些扩展功能,如多个扫描配置文件、脚本执行等,可以更加灵活地进行定制和配置。总的来说,Zenmap是一个功能强大、易于使用的网络扫描工具,适用于网络管理员、安全测试人员和红队蓝队等专业人士使用。

2.zenmap的官方网址

https://nmap.org/zenmap/也就是在nmap子栏目下。

3.安装zenmap

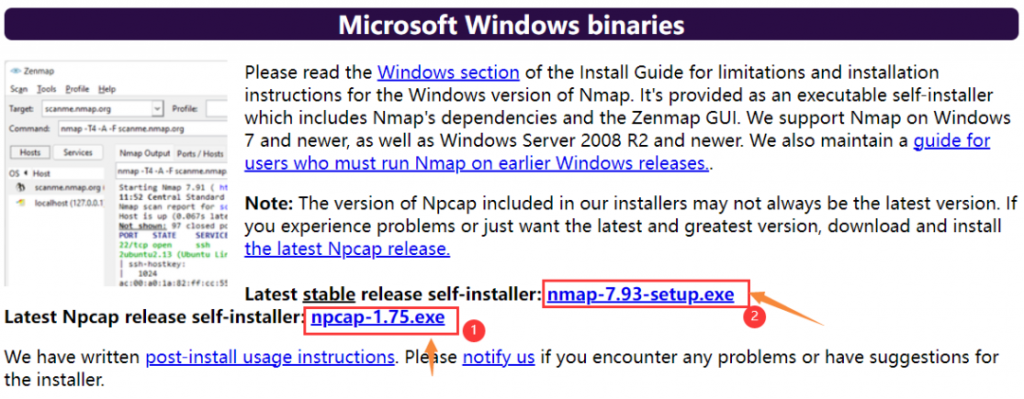

这里在WIN10下下载并这zenmap最新稳定版nmap-7.93-setup.exe。

3.1安装抓包工具npcap

在Windows 10下安装Zenmap时,需要先安装npcap。npcap是一个Windows平台下的网络抓包库,支持Windows 7、8、10等操作系统。它是Nmap工具的一个重要组成部分,提供了更高效、更稳定、更安全的网络抓包功能。

这里从nmap官网下载并完成安装:

https://npcap.com/dist/npcap-1.75.exe3.2安装zenmap

安装npcap完成后,就可以安装Zenmap了。

从官网下载nmap-7.9.3-setup.exe文件:

https://nmap.org/download.html

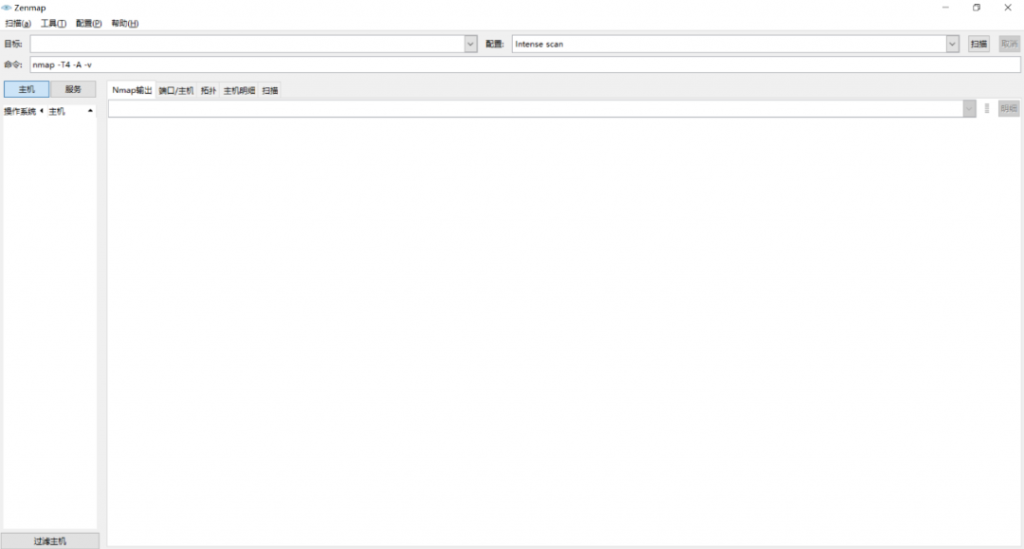

然后执行安装并完成安装,启动zenmap后,界面如下图所示:

4.Zenmap的基本操作方法

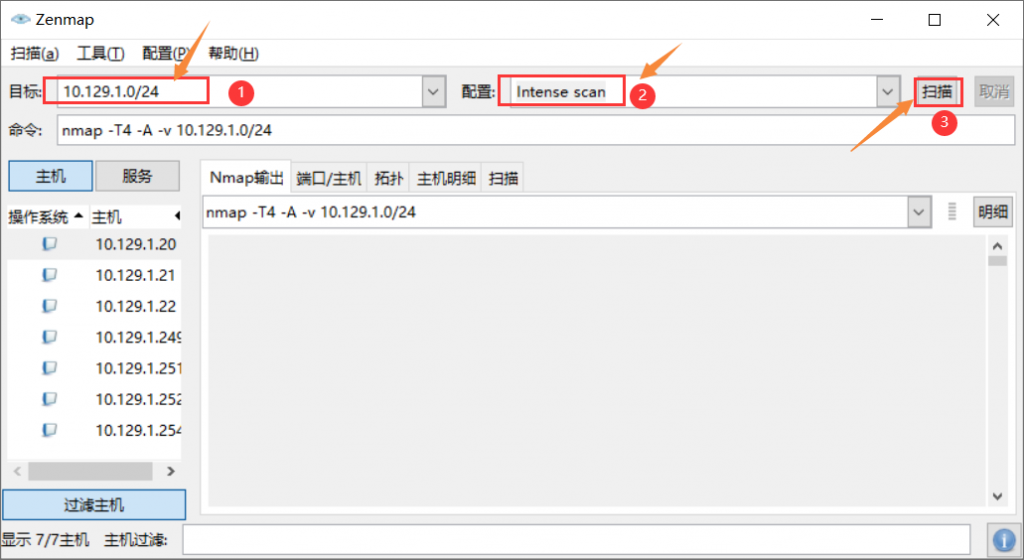

1)打开Zenmap程序,进入主界面。

2)在主界面的“目标”文本框中输入要扫描的IP地址或主机名,也可以输入IP地址段或CIDR地址。

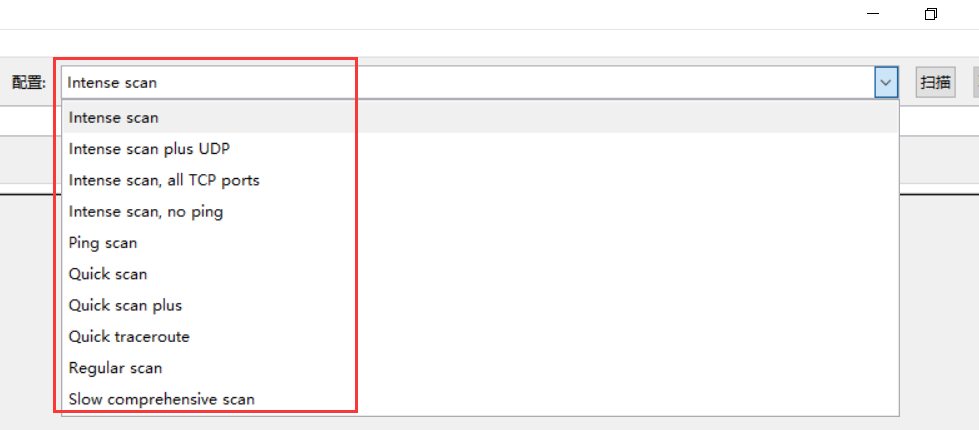

3)选择扫描选项,如Intense scan、Quick scan等。

4)点击“扫描”按钮,开始扫描。

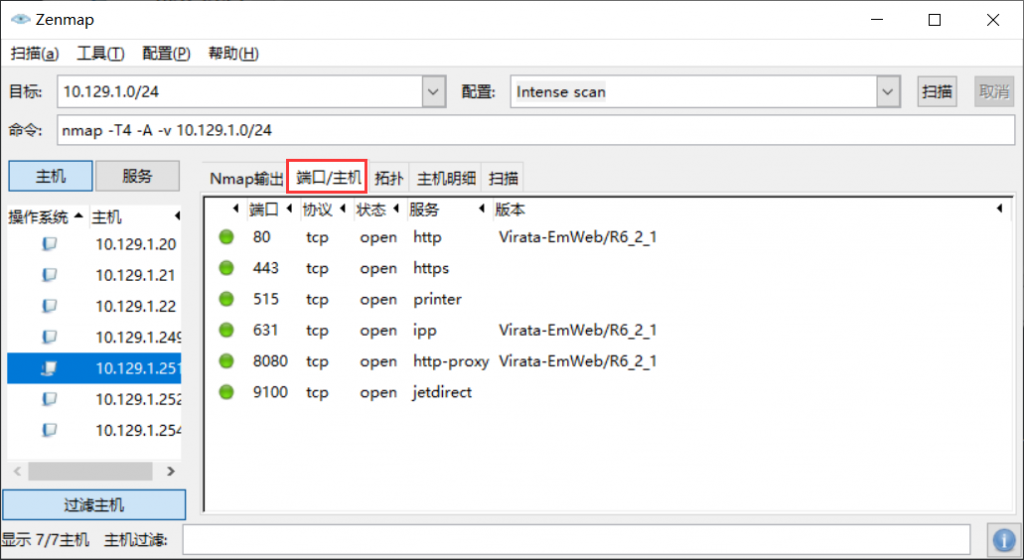

如下图:

扫描完成后,可以在“扫描结果”窗口中查看扫描结果,包括主机列表、端口状态、操作系统识别、服务识别等信息。

可以在“视图”菜单中选择不同的视图,如主机视图、端口视图等,查看不同的扫描结果。

可以使用“文件”菜单中的“保存扫描结果”选项将扫描结果保存到文件中,也可以使用“导出”选项将扫描结果导出为不同的格式,如XML、HTML、CSV等。

在“扫描”菜单中可以进行更高级的配置,如设置扫描速度、端口范围、脚本扫描等。

需要注意的是,Zenmap的操作方法和Nmap基本一致,但Zenmap提供了更友好的图形界面,可以更方便地进行扫描和配置。同时,Zenmap还提供了更多的扫描选项和配置,用户可以根据需要进行自定义设置和调整。

5.Zenmap扫描选项和配置

Zenmap提供了多种扫描选项和配置,包括Intense scan等10个选项。下面是这些选项的简要说明如下:

5.1 Intense scan

是一种全面的扫描方式,包括TCP和UDP端口扫描、操作系统识别、服务识别、脚本扫描和Traceroute等。它的扫描速度较慢,但结果较为详细。

命令行格式:

nmap -T4 -A -v 10.129.1.0/24其中:

-

-T4 加快执行速度 -

-A 操作系统及版本探测 -

-v 显示详细的输出

5.2 Intense scan plus UDP

即UDP扫描,是在Intense scan的基础上增加了UDP端口扫描功能,可以检测UDP服务和开放的UDP端口。

命令行格式:

nmap -sS -sU -T4 -A -v 10.129.1.0/24其中:

-

-sS TCP SYN 扫描 -

-sU UDP 扫描

5.3 Intense scan, all TCP ports

扫描所有TCP端口,范围在1-65535,试图扫描所有端口的开放情况,速度比较慢。

命令行格式:

nmap -p 1-65535 -T4 -A -v 10.129.1.0/24其中:

-

-p 指定端口范围1-65535

5.4 Intense scan, no ping

非ping扫描。

命令行格式:

nmap -T4 -A -v -Pn 10.129.1.0/24其中:

-

-Pn 非ping扫描

5.5 Ping scan

只对目标进行ICMP Ping扫描,用于快速确定目标主机是否在线。它的优点:速度快,缺点:容易被防火墙屏蔽,导致无扫描结果。

命令行格式:

nmap -sn 10.129.1.0/24其中:

-

-sn ping扫描

5.6 Quick scan

是一种快速扫描方式,只扫描常用端口和开放的TCP端口,适用于快速确定目标主机的开放端口。

命令行格式:

nmap -T4 -F 10.129.1.0/24其中:

-

-F 快速模式

5.7 Quick scan plus

快速扫描加强模式,在Quick scan的基础上增加了操作系统识别和服务识别功能,可以更全面地了解目标主机的信息。

命令行格式:

nmap -sV -T4 -O -F --version-light 10.129.1.0/24其中:

-

-sV 探测端口及版本服务信息 -

-O 开启OS检测 -

–version-light 设定侦测等级为2

5.8 Quick traceroute

快速路由跟踪。

命令行格式:

nmap -sn --traceroute 10.129.1.0/24其中:

-

-sn Ping扫描,关闭端口扫描

-

-traceroute 显示本机到目标的路由跃点

5.9 Regular scan

是一种常规扫描方式,扫描所有TCP端口和常用UDP端口,并进行操作系统和服务识别。

命令行格式:

nmap 10.129.1.0/245.10 Slow comprehensive scan

是一种全面的扫描方式,包括TCP和UDP端口扫描、操作系统识别、服务识别、脚本扫描和Traceroute等。它的扫描速度较慢,但结果更为详细。

命令行格式:

nmap -sS -sU -T4 -A -v -PE -PP -PS80,443 -PA3389 -PU40125 -PY -g 53 --script "default or (discovery and safe)" 10.129.1.0/246.zenmap使用场景实例

6.1扫描单个主机

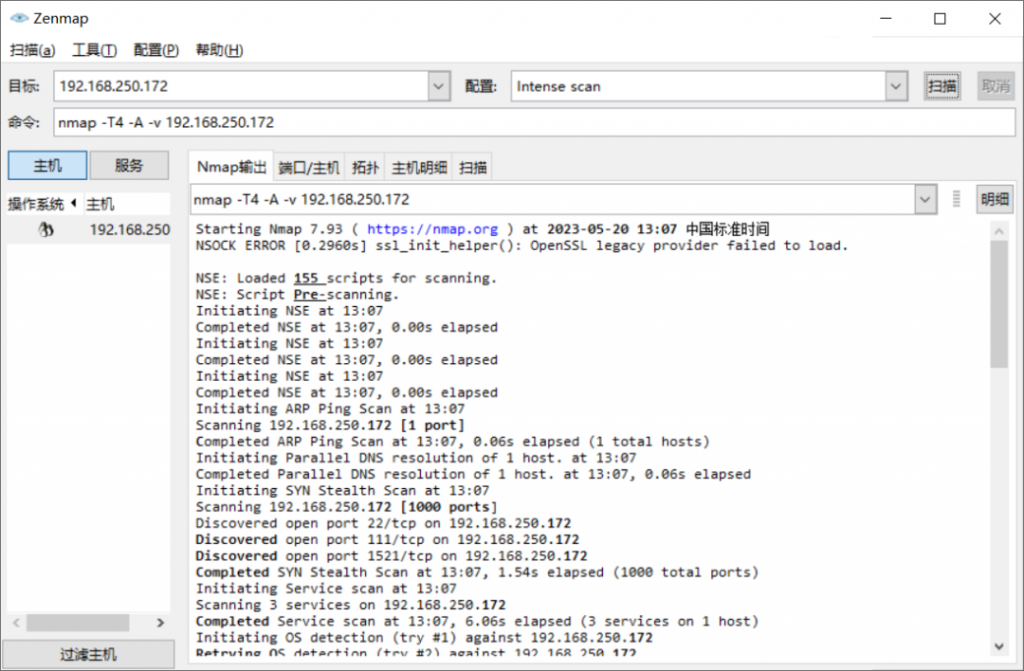

直接在目标处输入目标主机的IP地址,然后点扫描开始扫描,马上可以看到Nmap输出信息:

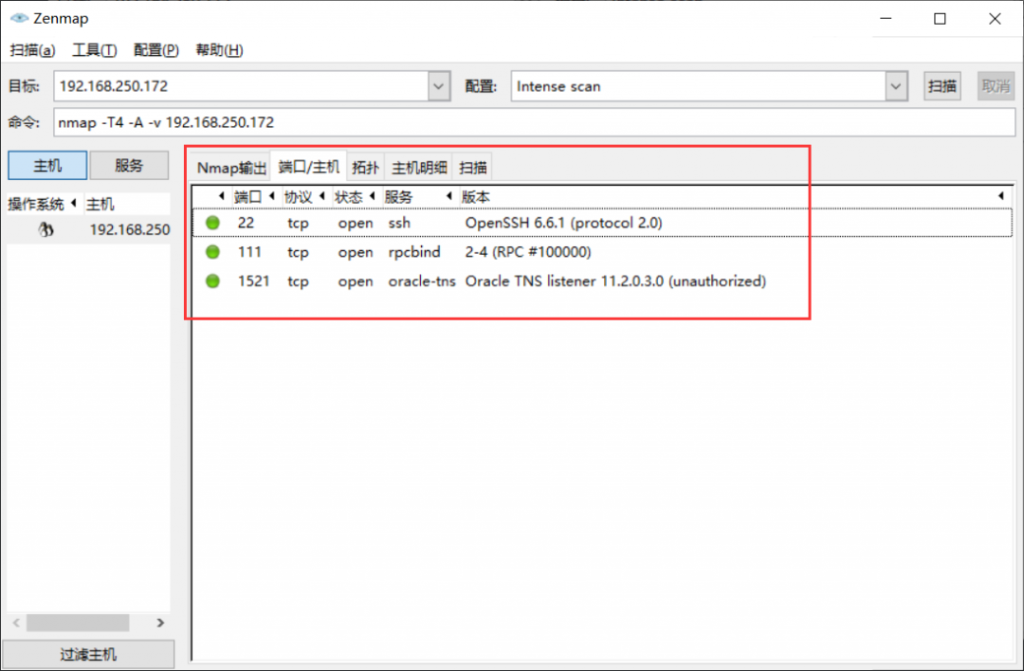

切换到端口/主机下,可以看到它是一台ORACLE数据库服务器,开放1521端口。

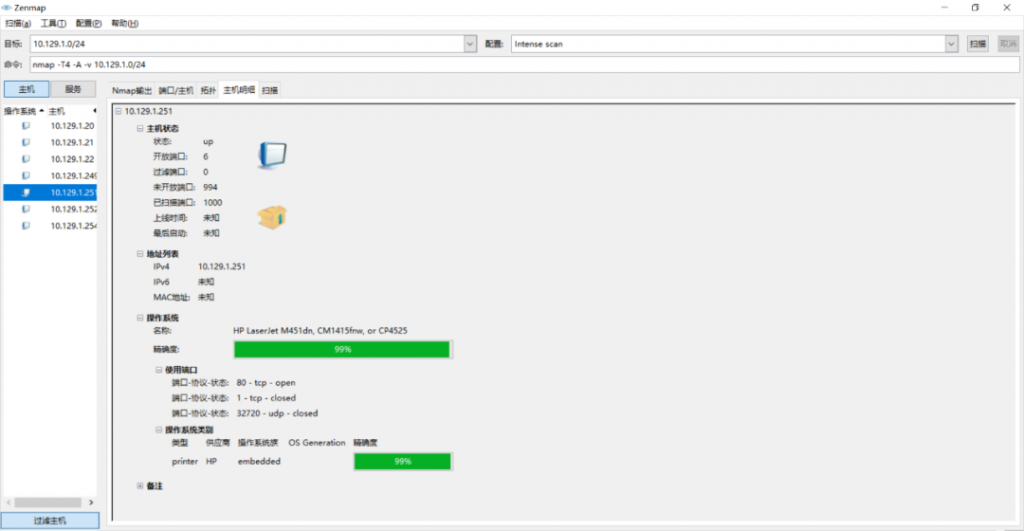

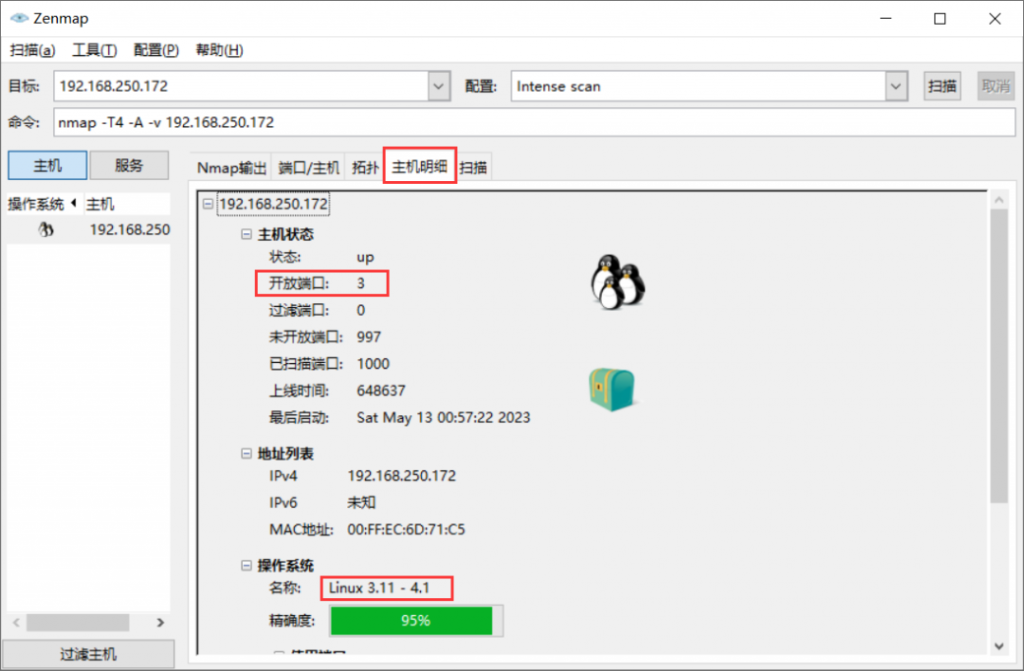

切换到主机明细下,可以看到它是一台LINUX机器,开放了3个端口,上线时间、最后启动等信息:

6.2扫描任意一个网站

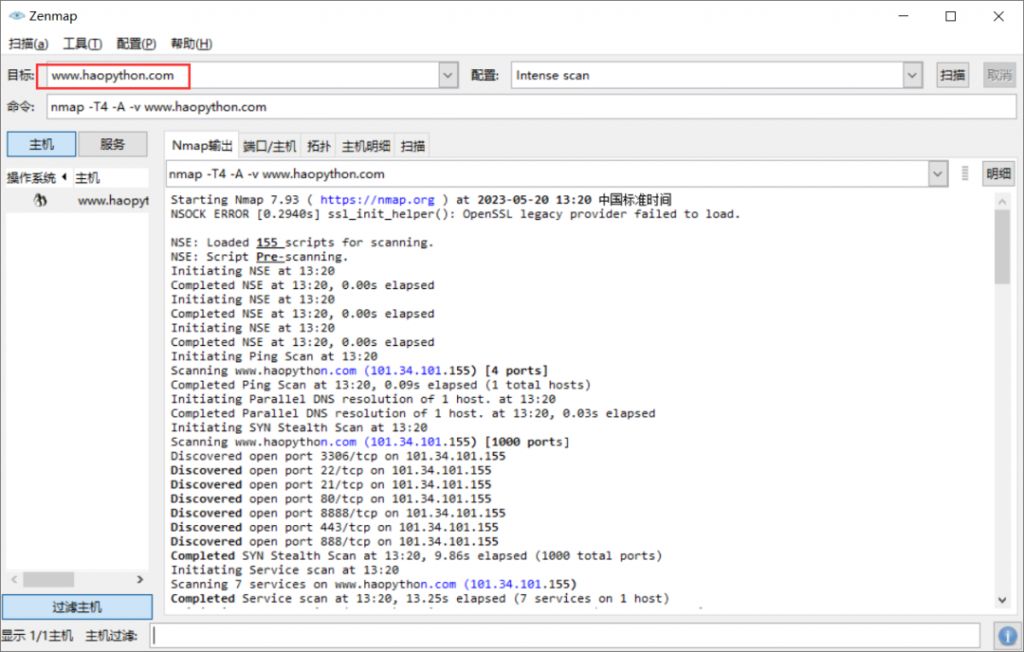

这里比如扫描好派云笔记https://www.haopython.com,可以看到Nmap输出信息:

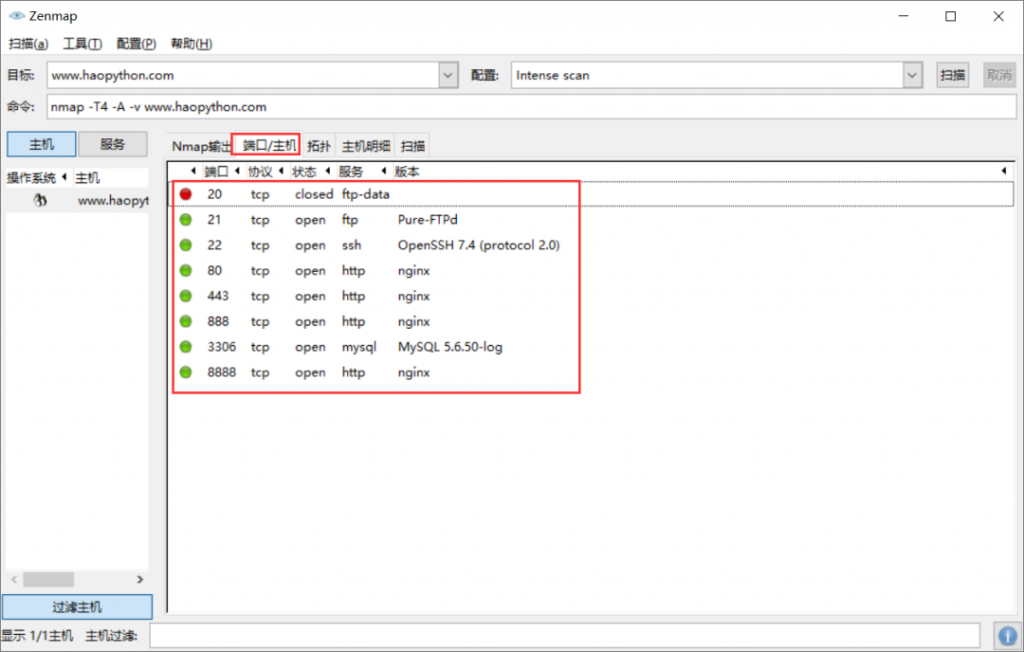

端口和主机信息:

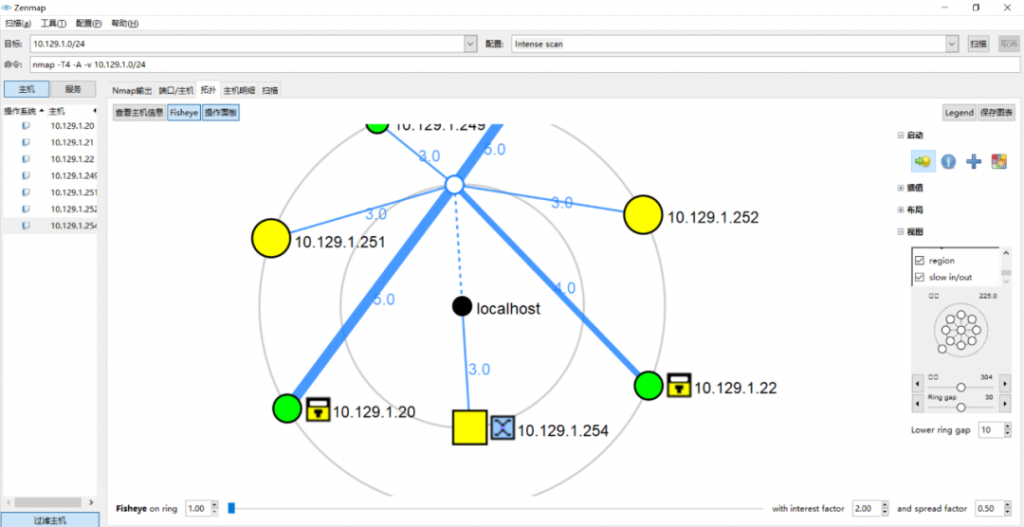

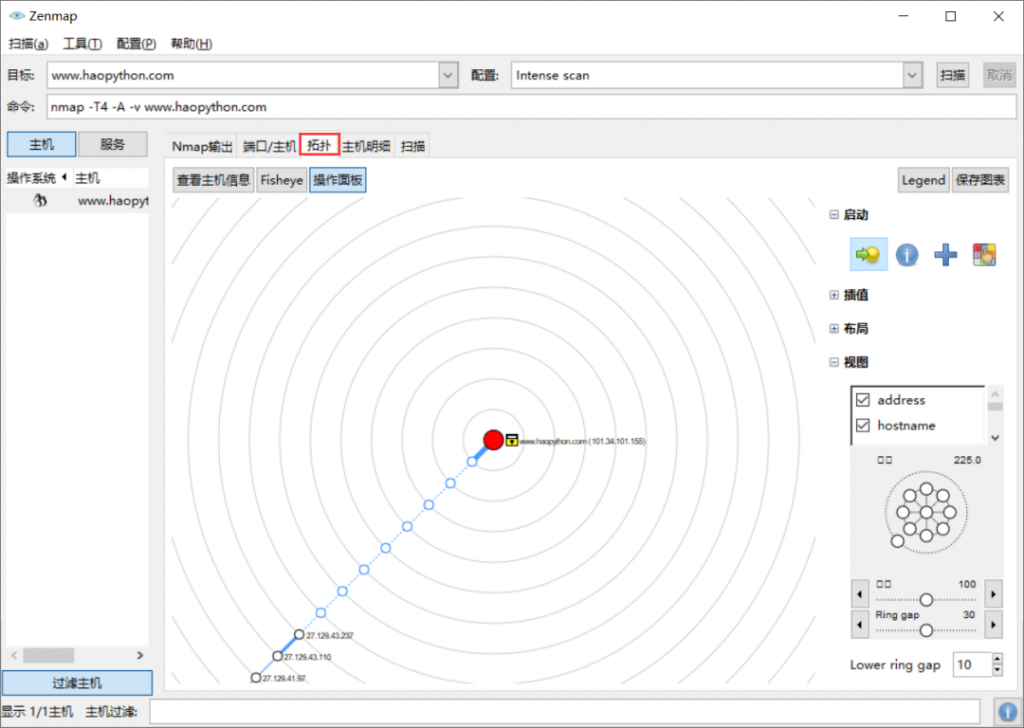

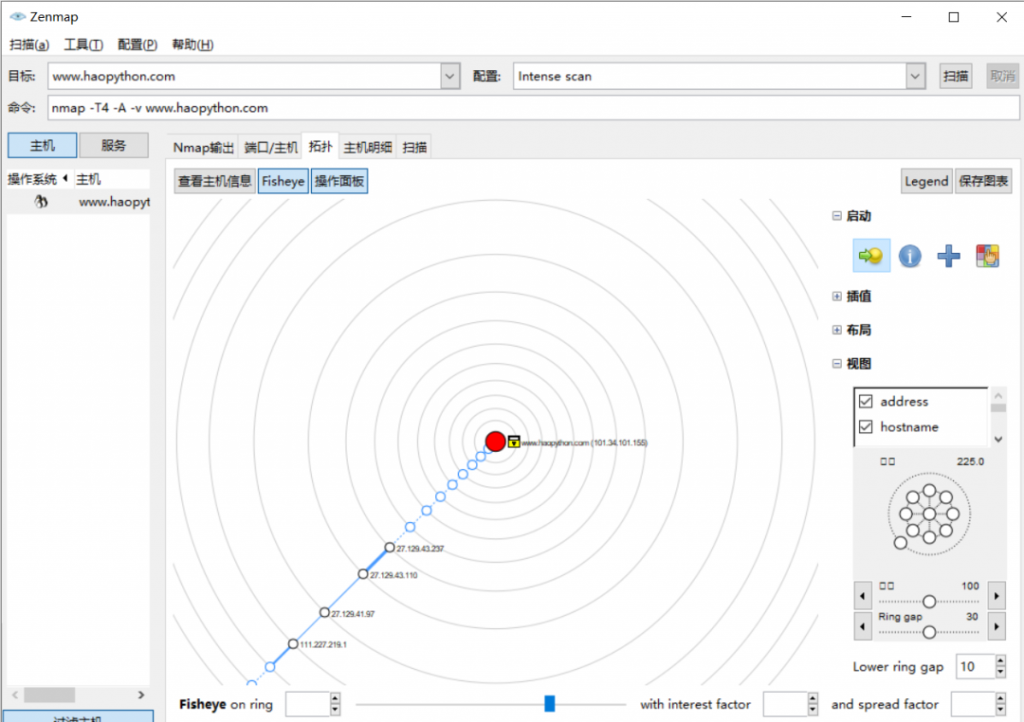

拓扑图可以看到访问的路径,通过Fisheye进行放大操作:

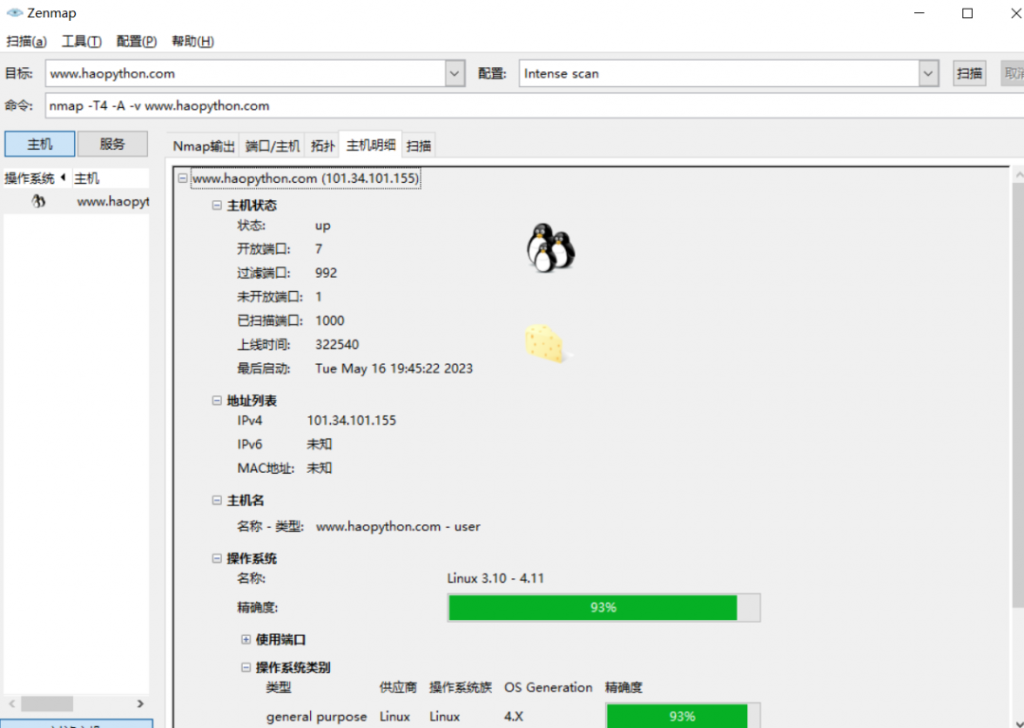

主机明细中可以看到IP地址、操作系统等信息:

6.3扫描一个IP地址段主机

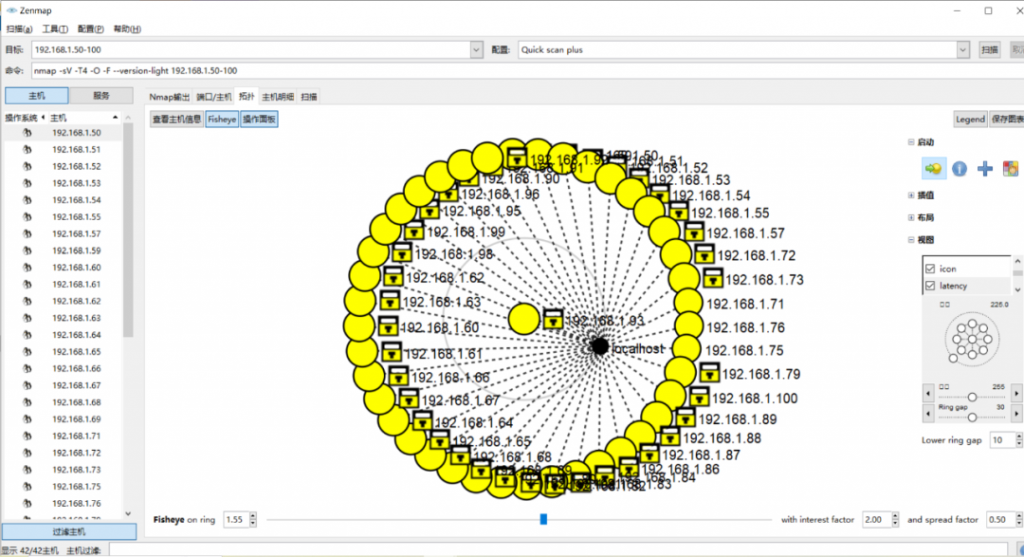

比如,这里要扫描IP地址段192.168.1.50-192.168.1.100主机信息:

6.4通过自定义配置扫描

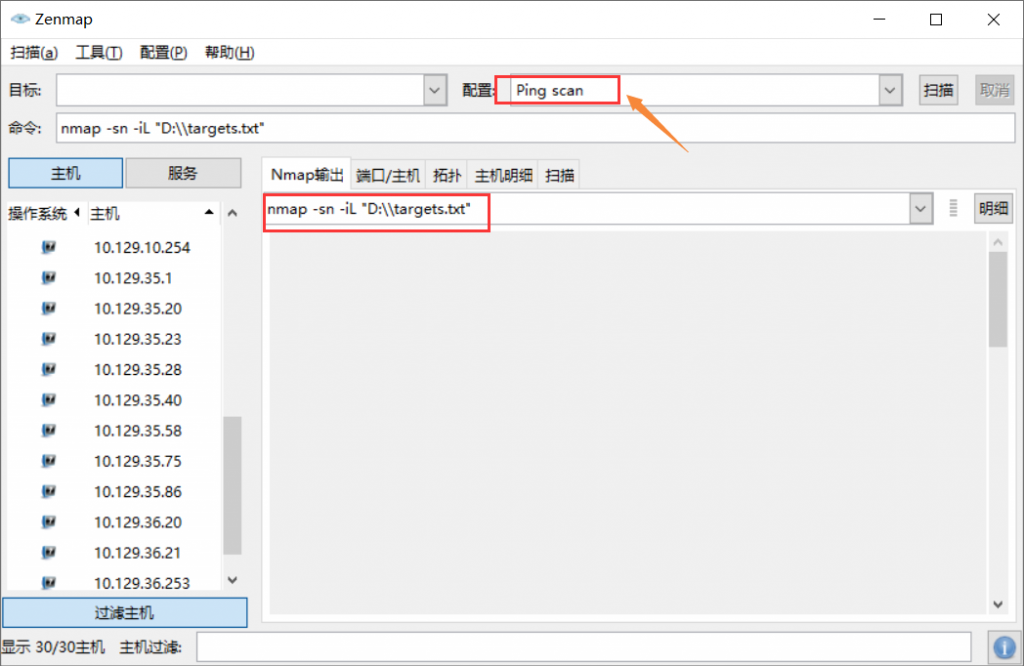

比如,这里要扫描三个网段:

10.129.10.0/24

10.129.35.0/24

10.129.36.0/24先将其保存在文本文件targets.txt中,准备好基础工作,然后进行配置:

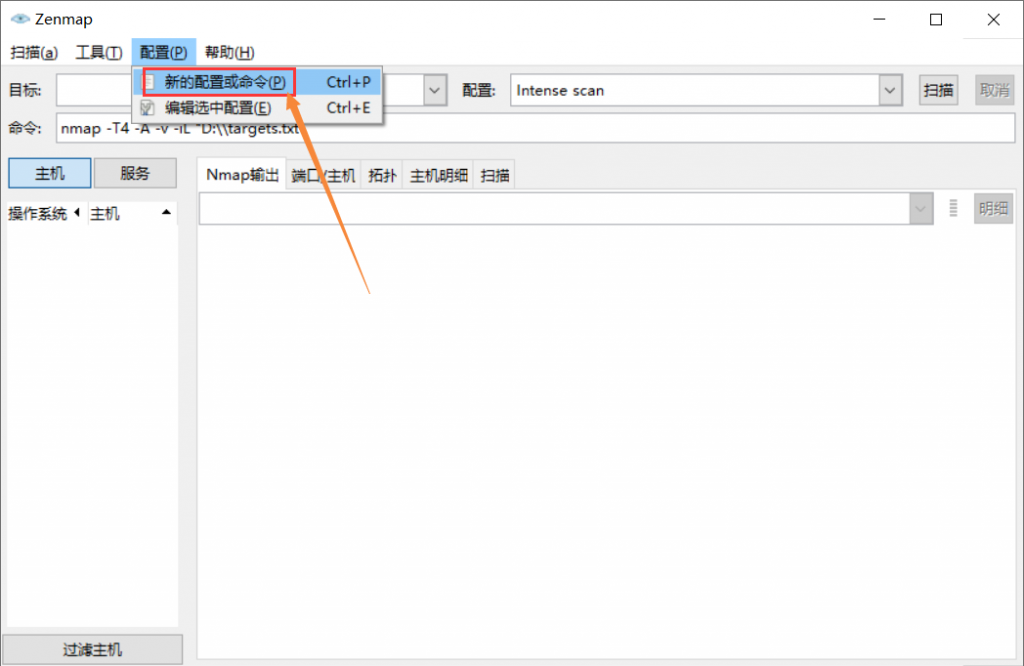

点击【配置】->【新的配置或命令】:

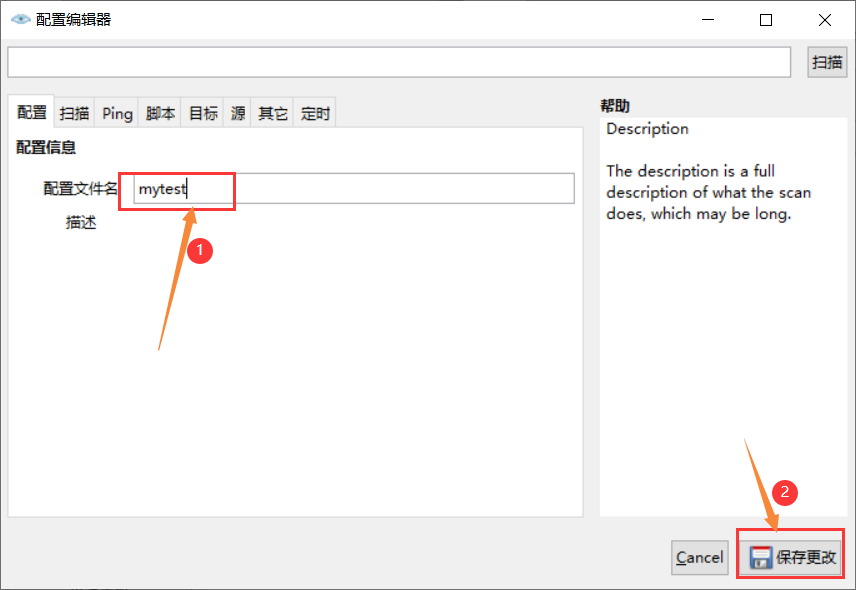

然后在弹出窗口中,配置信息下,配置文件名写:mytest,然后点击保存更改。

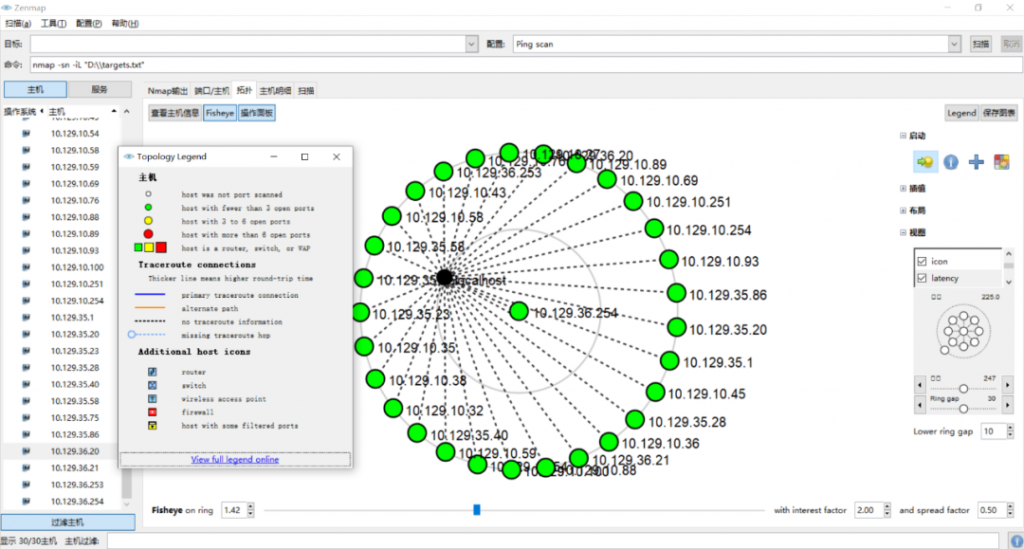

可以看到拓扑关系图如下:

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容