一、蜜罐简介

1.1 蜜罐技术

什么是蜜罐

蜜罐是一种互联网安全系统,用于诱使网络犯罪分子在试图入侵网络进行非法攻击时欺骗对方。蜜罐通常是为了了解攻击者在网络中的活动而设置的,以便可以提出针对这些入侵的方法。蜜罐不携带任何有价值的数据,因为它是一个虚假的代理,有助于记录网络流量。

蜜罐的工作原理

-

记录攻击者的操作记录。 -

记录攻击者的 IP地址。 -

记录攻击者使用的用户名和密码 -

记录攻击者访问、删除或更改的数据类型。

蜜罐的种类

01小型交互蜜罐

记录网络或系统上存在的较少的漏洞。这种类型的蜜罐可用于跟踪UDP,TCP和ICMP端口和服务。我们可以利用虚假的数据库,数据,文件等作为诱饵来诱捕攻击者,以了解实时发生的攻击。如Honeytrap,Specter,KFsensor等。

02中型交互蜜罐

基于模仿实时操作系统,并将其所有应用程序和服务作为目标网络的应用程序和服务。他们倾向于捕获更多信息,因为他们的目的是阻止攻击者,以便组织有更多时间来适当地响应威胁。如Cowrie,HoneyPy等。

03高级交互蜜罐

利用易受攻击的软件和正在运行的系统漏洞。收集更多的有用信息,如蜜网。

04纯蜜罐

此类蜜罐通常模仿组织的实际生产环境,使攻击者认为它是真正的蜜罐,并投入更多时间来利用它。一旦攻击者试图找到漏洞,组织就会收到警报,因此可以更早地阻止任何类型的攻击。

05数据库蜜罐

此类蜜罐伪装成实际的数据库,在实际环境中很容易受到攻击,并且通常会吸引攻击者进行SQL注入等攻击。旨在诱使攻击者认为它们可能包含敏感信息,但其实钻进了人家的口袋。

1.3 其他相关术语

1.4 常见蜜罐产品

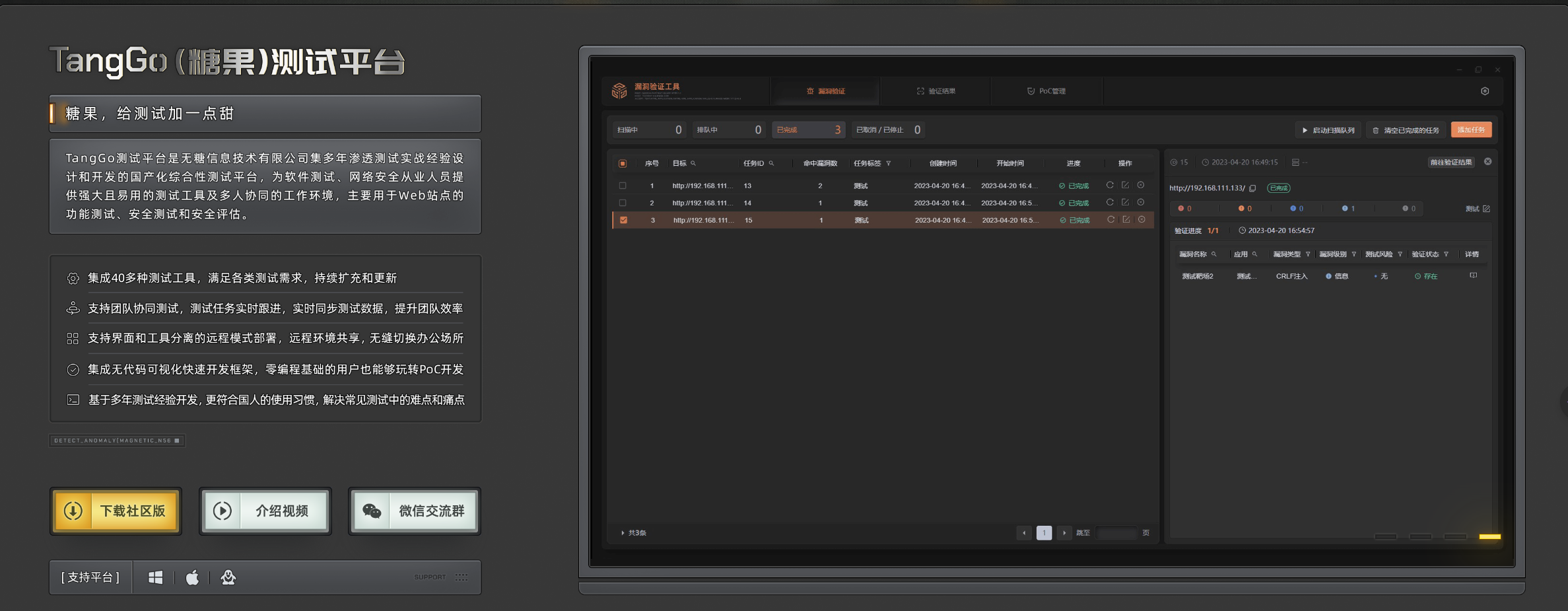

二、HFish简介

搭建蜜罐系统

Hfish是一款开源的蜜罐,包含了多种仿真服务,如:redis、ssh、telnet、web服务等,支持单机部署、docker部署、集群部署等形式。但不属于高交互蜜罐的范畴。

官方文档:https://hfish.io/docs/

三、部署HFish

3.1.1手动安装

下载安装包,地址:https://hfish.cn-bj.ufileos.com/hfish-3.0.1-linux-amd64.tgz(Linux 64位系统版本)。

在当前目录创建一个目录hfish用于存放解压安装包,并将安装文件包解压到hfish目录下。

安装

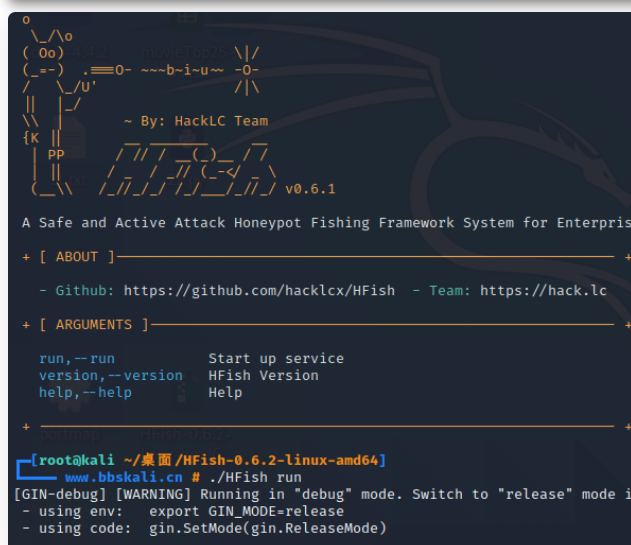

浏览器打开 https://github.com/hacklcx/HFish/releases下载相对应版本。

tar -zxvf fish-0.2-linux-amd64.tar.gz #名字是下载的压缩包,根据实际情况修改

cd hfish-0.2-linux-amd64

chmod 777 -R db #sqlite 临时文件需要最高权限

./HFish run

本机启动 localhost:9001

服务器启动 server_ip:9001

账号和密码 admin

3.2 在Linux上部署

3.1.2 使用部署脚本进行安装和配置

-

配置防火墙,开放4433、4434端口。

firewall-cmd --add-port=4433/tcp --permanent # 用于web界面启动

firewall-cmd --add-port=4434/tcp --permanent # 用于节点与管理端通信

firewall-cmd --reload使用root运行部署脚本。

bash <(curl -sS -L https://hfish.net/webinstall.sh)访问Web页面,进行登录。

登陆链接:https://[ip]:4433/web/

账号:admin

密码:HFish20213.3 在Windows上部署

下载安装包,地址:https://hfish.cn-bj.ufileos.com/hfish-3.0.1-windows-amd64.tgz。

防火墙上进出站双向打开TCP/4433、4434端口放行(如需使用其他服务,也需要打开端口)。

进入HFish-Windows-amd64文件夹内,运行文件目录下的install.bat (脚本会在当前目录进行安装HFish)。

访问Web页面,进行登录。

3.4 在docker中部署(推荐)

使用镜像创建容器部署管理端。

docker run -itd --name hfish \

-v /usr/share/hfish:/usr/share/hfish \

--network host \

--privileged=true \

threatbook/hfish-server:latest配置后续自动升级。

docker run -d \

--name watchtower \

--restart unless-stopped \

-v /var/run/docker.sock:/var/run/docker.sock \

--label=com.centurylinklabs.watchtower.enable=false \

--privileged=true \

containrrr/watchtower \

--cleanup \

hfish \

--interval 3600注:配置自动升级失败,可查看

https://hfish.io/#/2-1-docker?id=docker%e5%8d%87%e7%ba%a7%e5%a4%b1%e8%b4%a5

后台

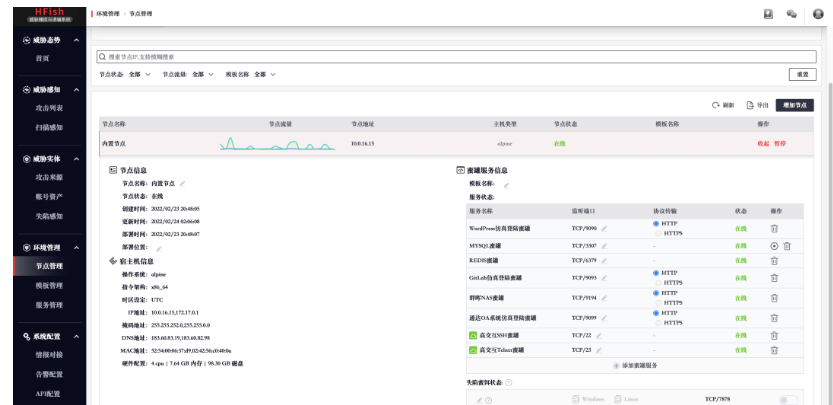

登陆之后呢,会让我们选择,我们选择哪个mysql的数据库版本,然后输入我们创建的数据库的地址、用户名、密码等,然后就会进入到初始页面。

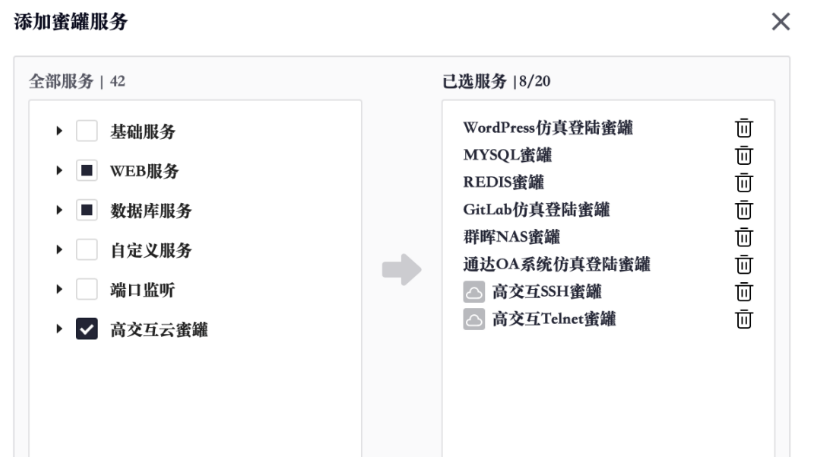

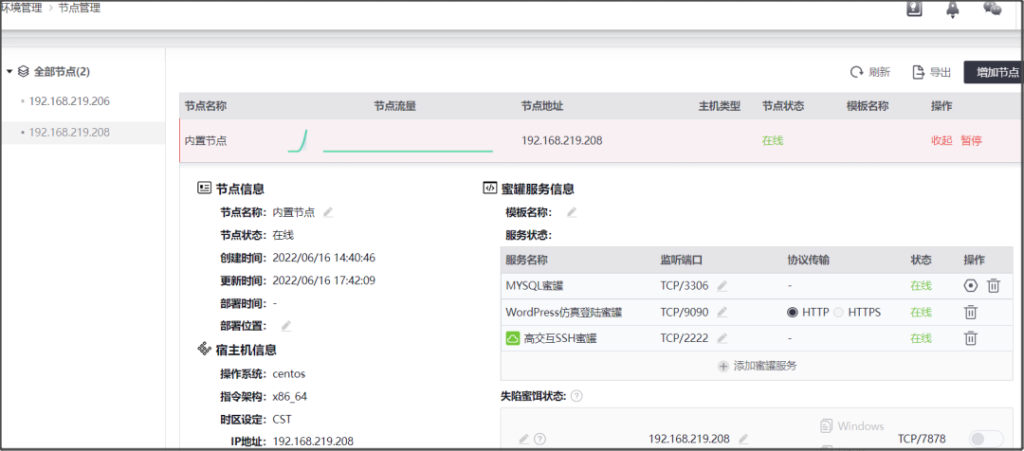

此时,我们点击左边的节点管理,然后找到我们的内置节点,点击展开,就可以看到我们开启的蜜罐的信息了。当然,我们也可以点击下面的添加蜜罐服务来增加我们想要的蜜罐。而且我们可以看到我们开启的蜜罐所使用的端口号,以及设置http、https等。

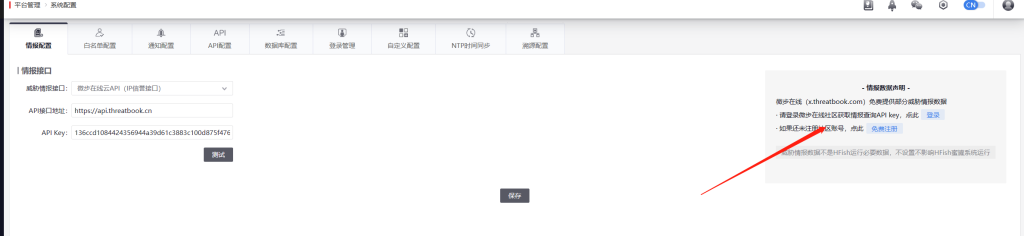

配置微步API

当我们获取到了攻击者的攻击信息后,往往下一步要做的就是溯源,而我们溯源最常用的微步,当然必不可少,我们在情报对接中,可以配置我们的微步API密钥,来自动获取攻击者的威胁情报。

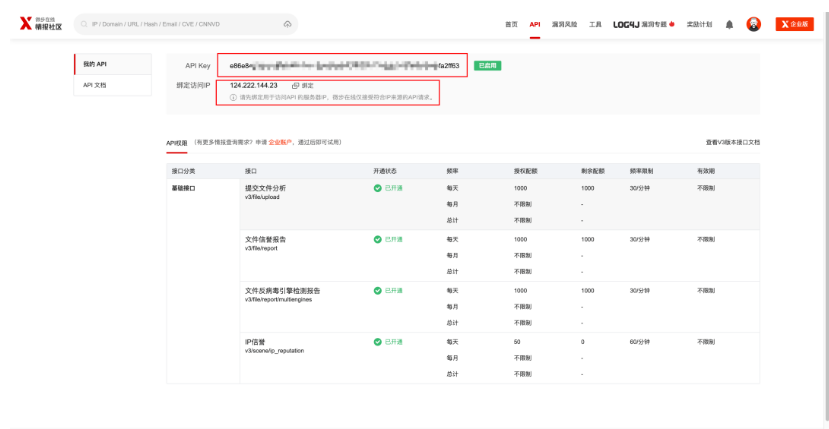

进入下面的网页登陆,或者直接点击有右边的登陆直接跳转到对应界面,然后登陆微步。

https://passport.threatbook.cn/login?callbackURL=https://x.threatbook.cn/nodev4/vb4/myAPI&s=onefishv2.0.0

此时我们就可以在最上方看到我们的apikey了,将其复制到我们的HFish中,并且在微步中输入我们服务器的ip,我们就可以自动的去获取威胁情报了。

当然,我们的HFish也给我们提供了一些接口供我们调用,我们可以在API配置一栏看到具体的使用。此时我们的HFish蜜罐就已经搭建完成了,我们只需要惊呆了鱼儿上钩就可以了。

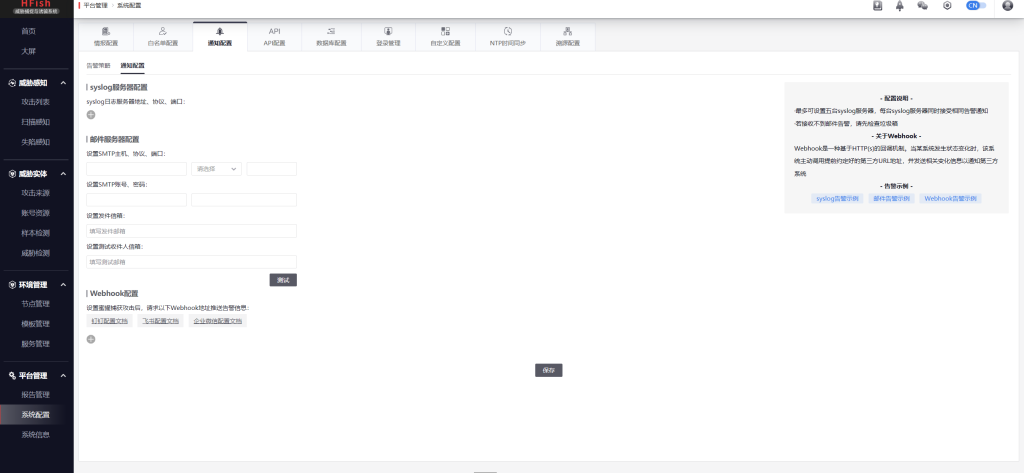

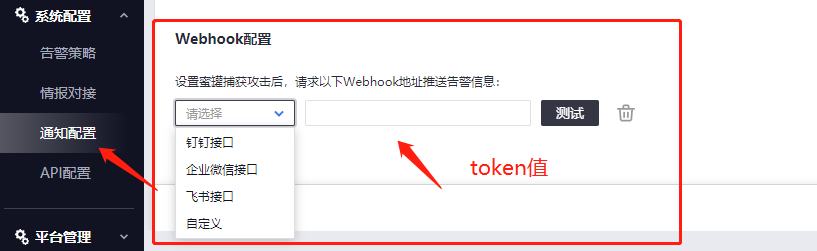

另外,可以在通知配置中设置Webhook,方便实时接收告警信息~

四、HFish使用

4.1 主要功能说明

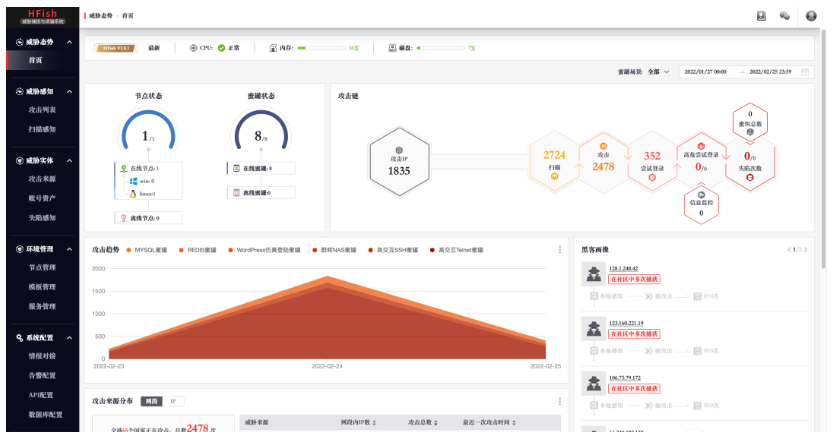

4.1.1 首页

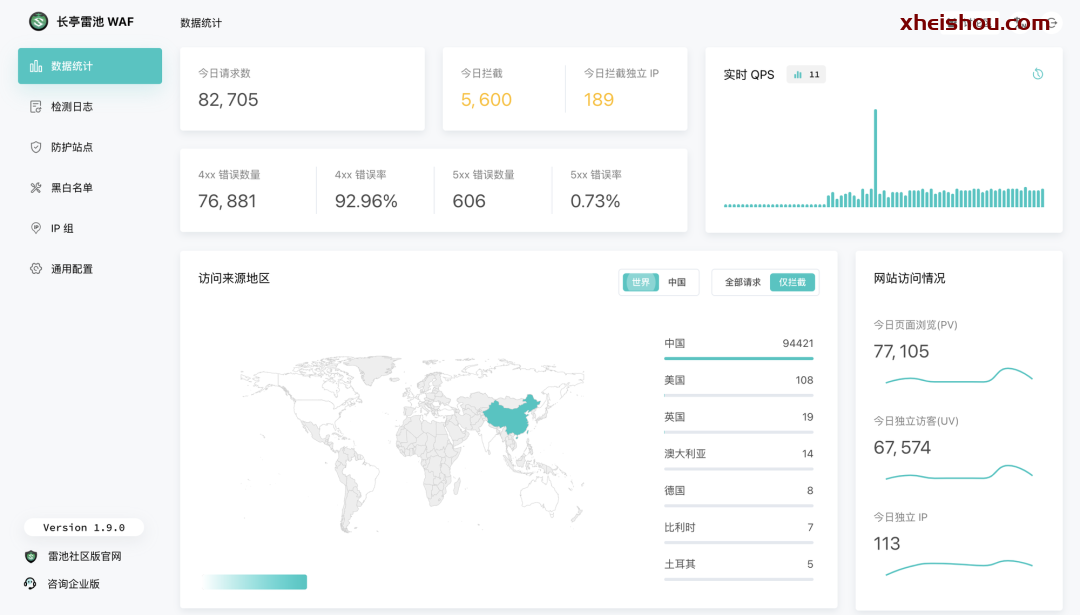

HFish在“首页”中对攻击数据进行可视化处理,协助用户对攻击态势的分析和统计。其包括系统运行状态、威胁链条、被攻击趋势。

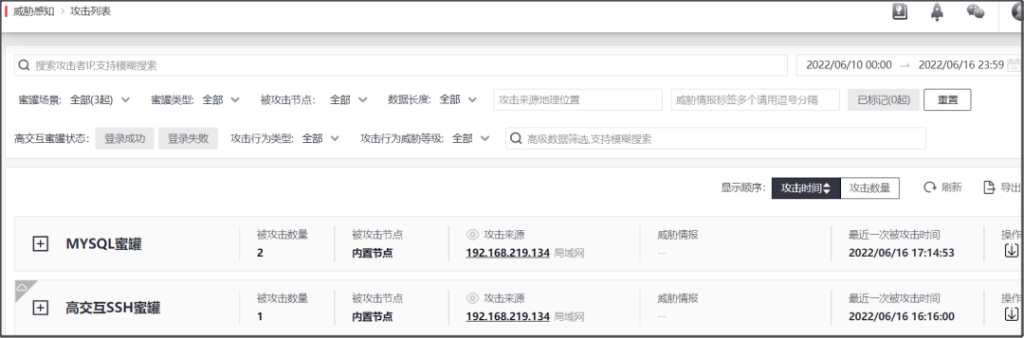

4.1.2 攻击列表

该页面用于展示、聚合、搜索、分析和导出HFish蜜罐捕获攻击数据的页面。展示的攻击数据有被攻击蜜罐名称、被攻击数量、被攻击节点名称、攻击来源IP和地理位置、威胁情报、最后一次攻击时间、攻击时间、攻击数据长度、攻击详情。

4.1.3 扫描感知

该页面用于展示HFish蜜罐节点被TCP、UDP和ICMP三种协议的全端口扫描探测行为。扫描感知列表内能够展示的信息包含扫描IP、威胁情报、被扫描节点、被扫描IP、扫描类型、被扫描端口、节点位置、扫描开始时间、扫描持续时间。

4.1.4 失陷感知

该页面是利用已经播撒的蜜饵实现主机失陷感知威胁,用户可以在该页面生成蜜饵,并观测蜜饵被触碰状态。

4.1.5 攻击来源

该页面用于通过汇聚本地蜜罐感知、云端情报、用户自定义情报和溯源反制获得的信息来刻画攻击者画像,成为企业的私有情报库。

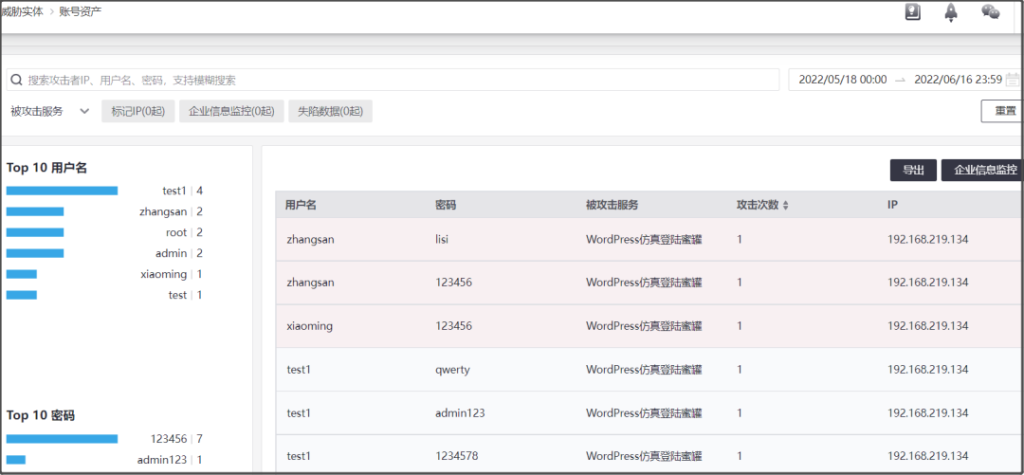

4.1.6 账号资产

攻击者在所有HFish蜜罐登录界面中输入的账号、密码都将被记录和整理,可用于:

统计当前被攻击的账号密码,用于内部自查。

使用[企业信息监控]功能,填写企业域名、邮件、员工姓名等敏感信息,实时监控外部失陷账户,而后可查看到所有匹配监测策略的数据(带颜色),帮助安全人员精准排查泄漏账号。

4.1.7 样本检测

该页面用于展示HFish在高交互蜜罐(高交互ssh和高交互telnet蜜罐)中,捕获到的攻击者 上传/下载到服务器中的样本。所有样本都会上传到免费的微步在线沙箱(https://s.threatbook.cn/)中,进行样本检测,并将结果返回。

4.1.8 威胁检测

威胁检测将使用 YARA语言,对所有蜜罐收集到的攻击原始信息进行关键词检测。用户可自己新增检测规则如下:

4.1.9 节点管理

添加/删除节点,并管理节点,为节点添加蜜罐服务。

添加节点:

在节点管理页面点击“增加节点”

选择节点安装包与管理端地址。

确认上一步后,其生成节点安装包,并生成响应的安装的命令,在要部署为子节点的linux上执行该命令即可,如下:

sh -c "$(curl -k https://192.168.219.208:4434/tmp/ELIQF6ykCdyt.sh)"为节点选择服务模板:选择对应节点->“展开”,点击模板名称,选择对应模板即可,HFish会对应模板开启并配置相应的蜜罐服务。

4.1.10 模版管理

该页面用于展示现有模板及其被引用情况,并且允许用户自行定制经常被重复使用或有批量修改需求的一组蜜罐服务模板。

4.1.11 服务管理

该页面用于展示HFish蜜罐具有哪些蜜罐能力,并且提供新增蜜罐的功能。可以自己根据文档创建蜜罐服务

(https://hfish.net/#/5-1-diy?id=

%e8%87%aa%e5%ae%9a%e4%b9%89web%e8%9c%9c%e7%bd%90),也可去官网下载更多蜜罐(https://hfish.net/#/contribute)。

4.1.12 系统配置

情报配置:该页面提供对接两种来自微步在线的威胁情报,通过api接口获取对应平台的威胁情报。用户还可以在该页面添加白名单IP,加入白名单的IP攻击蜜罐不会产生告警。

通知配置告警策略用于配置发送告警的内容和告警方式(syslog、邮件或webhook),目前支持威胁告警和系统通知两种类型,其中威胁告警是系统感知攻击时的告警,系统通知是系统自身运行状态的告警。

通知配置:用于配置使用syslog、邮件或webhook发送告警时所需的参数。

5. 蜜罐的使用

实验场景如下:

0x06 总结

所有子系统的威胁事件管理,可以类似HFish蜜罐接入SOC系统一样,将安全运营人员对蜜罐高频操作的威胁确认、统计、等高频常用工作,融合到SOC 系统中,形成子威胁系统在SOC系统中,对应安全运营角色(蜜罐操作者)的工作流程,不用登录蜜罐子系统,在SOC中集中完成蜜罐相关的安全响应处理工作。Hfish蜜罐部署简单,使用方便且功能强大,算是蜜罐界的一个标杆项目,更多的使用说明可以参考一下官方文档:https://hfish.io/#/

2、本站永久网址:https://www.xheishou.com

3、本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长进行删除处理。

4、本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

5、本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

6、本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

AI 助手

AI 助手

暂无评论内容