Syn-Flood

常伴随IP欺骗

-

真正的攻击目标

用scapy进行演示

环境:kali向matesploitable2的SSH端口进行发送SYN包

i=IP()

i.dst=1.1.1.1

i.display()

t=tcp()

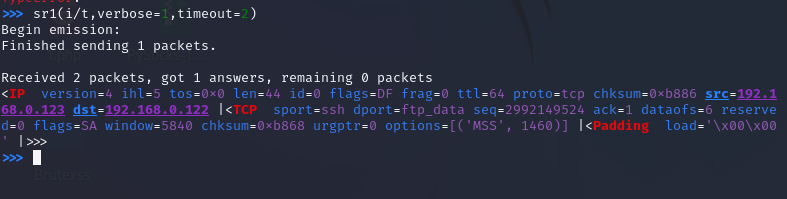

sr1(i/t,verbose=1,timeout=3)

sr1(IP(dst=1.1.1.1)/TCP())

注:这只是发一次包,不会造成任何的影响,攻击机器会给我们回复一个包,现在来演示脚本发送

攻击脚本:./syn_flood.py

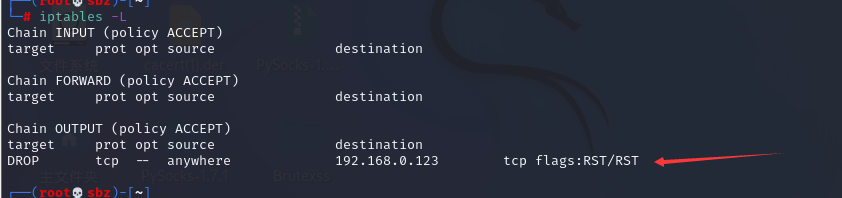

iptables -A OUTPUT -p tcp --tcp-flags RST RST -d 1.1.1.1 -j DROP

#扔掉攻击机器给我回复的包

从网上找个找个脚本即可,重复执行发syn包就行!

常伴随IP欺骗

-

真正的攻击目标

scapy

i=IP()

i.dst=1.1.1.1

i.display()

IP地址欺骗

-

经常用于Dos攻击

-

根据IP头地址寻址

-

-

伪造IP源地址

-

-

边界路由器过滤

-

-

入站、出战

-

-

受害者可能是源、目的地址

-

绕过基于地址的验证

-

压力测试模拟多用户

-

上层协议(TCP序列号)

没有回复内容