流量操控技术

-

Traffic manipulation technique

-

渗透测试中经常遇到访问受限的网络环境

-

使用隐蔽的手段逃避安全检查措施和溯源追踪

-

证明看似严格的访问控制仍然存在弱点

-

在非受信息的网络中实现安全的数据传输

-

部分概念的实现过程略有烧脑

重定向

-

IP\Port

隧道

-

在不受信任的网络环境中实现安全的通信

-

通过使用多种加密技术建立通信隧道

-

点到点、端到端隧道

-

VPN:PPTP\L2TP\IPSEC\SSL VPN

封装

-

通常结合在隧道中使用,使用一种协议封装另一种协议

-

使用网关设备实现不同类型网络的互连互通

重定向

Rinetd

-

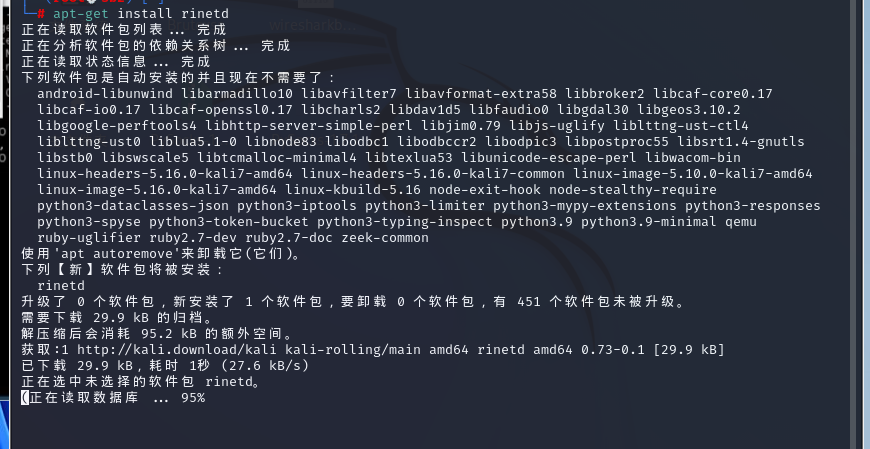

安装

apt-get install rinetd-

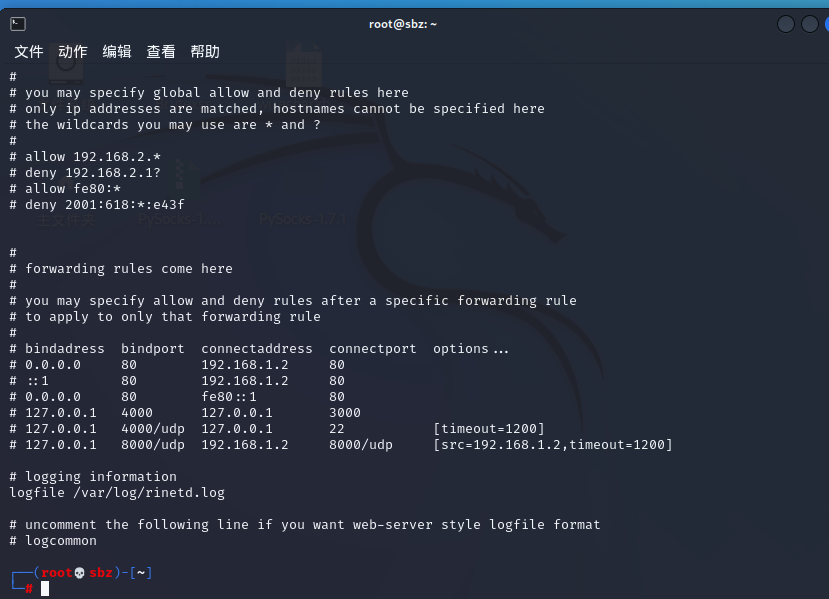

配置

/etc/rinetd.conf

bindadd bindport connectadd connectport-

运行:rinetd

应用场景

-

重定向web流量,突破上网限制

-

远程桌面重定向

-

NC重定向获得shell

-

不兼容FTP等二次连接的协议

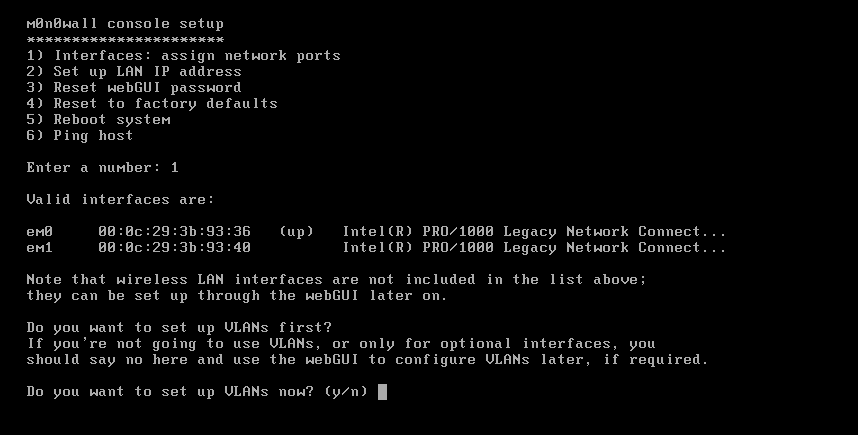

安装monowall防火墙

普通安装系统一样,略过,直接进入系统

-

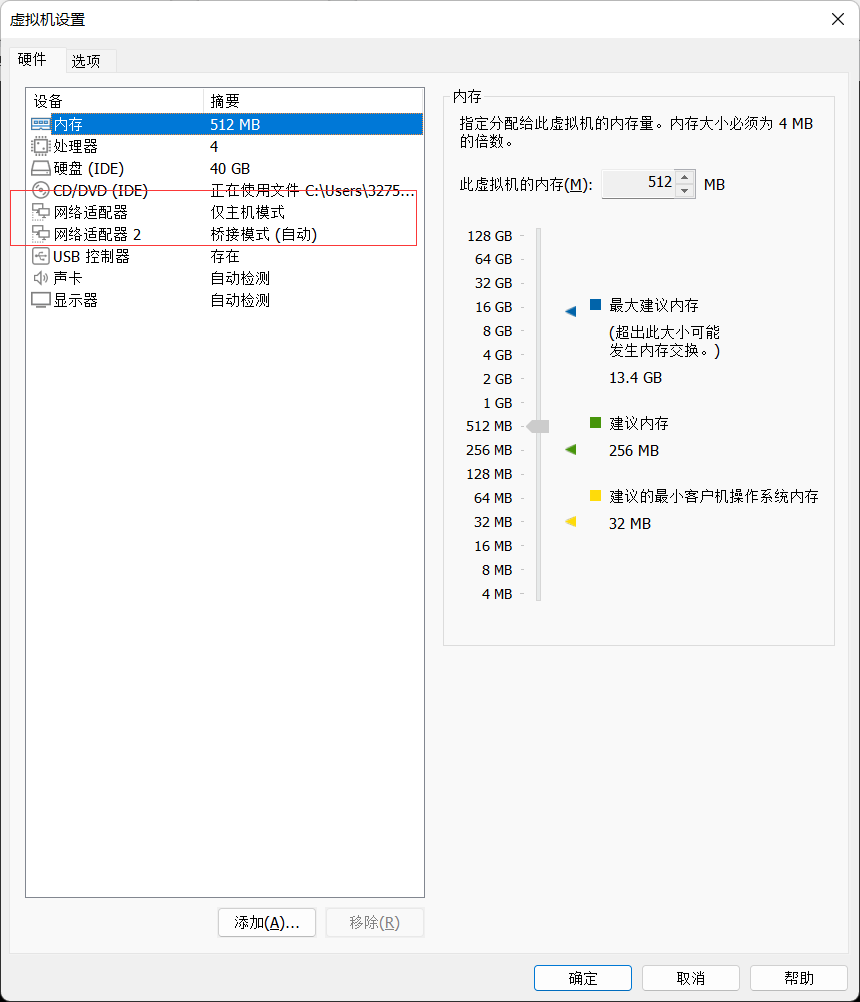

首先需要两个网卡,一个模拟内网,一个模拟外部网络

-

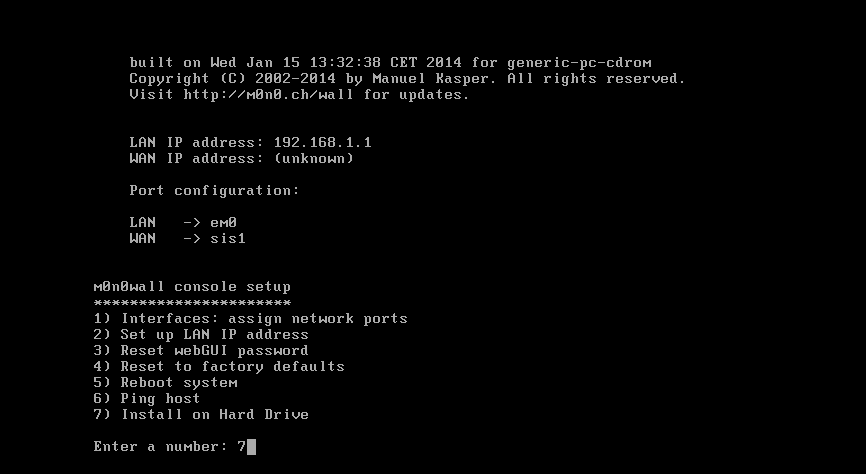

首先选择7安装到硬盘

-

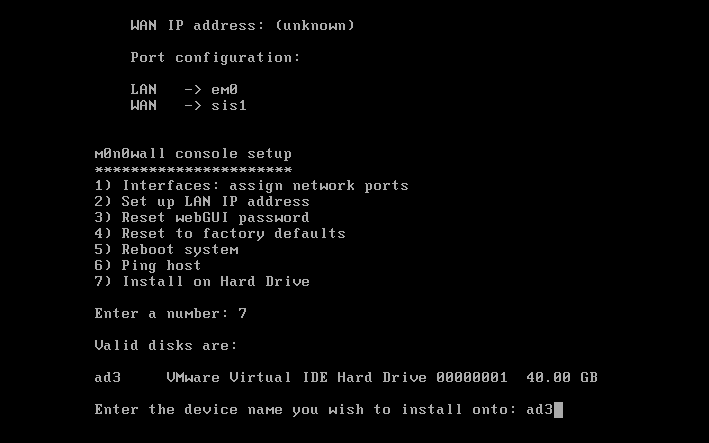

选择安装的磁盘名称

-

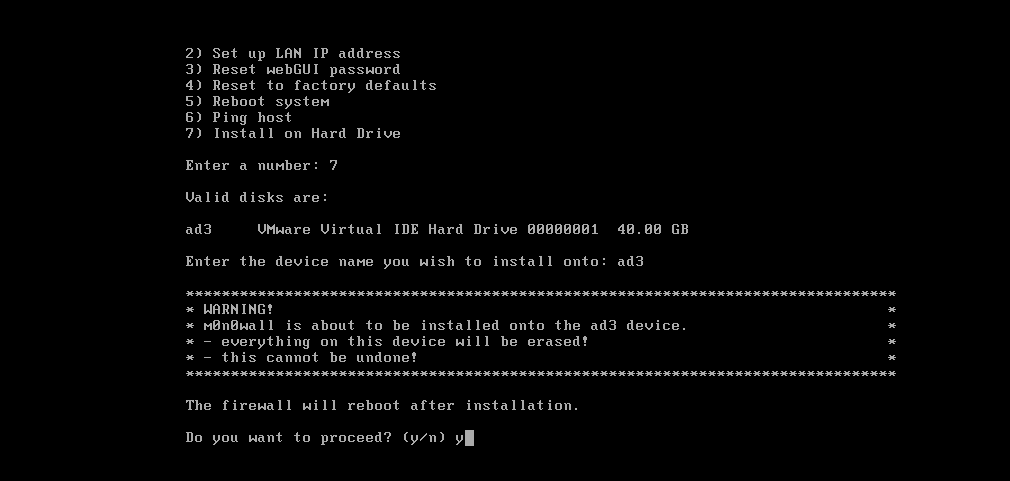

然后确认安装

-

安装好了之后我们首先来设置一下网卡

-

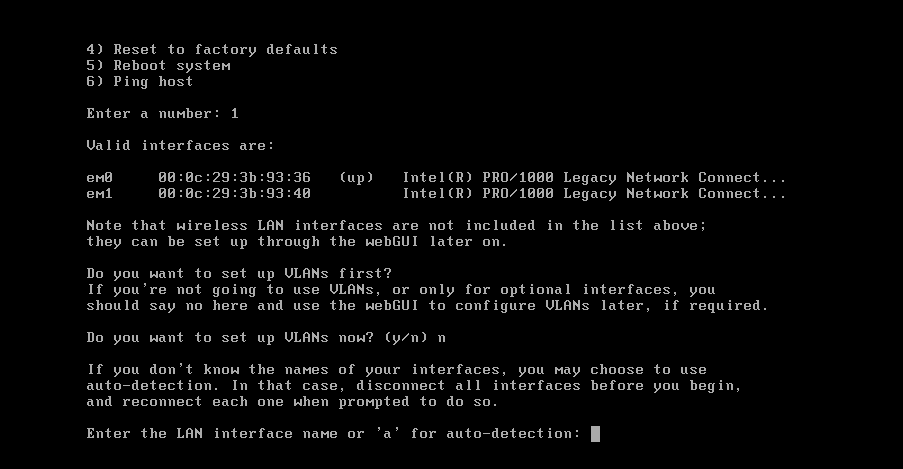

接着会询问你是否要配置vlan,因为是模拟,我们不设置vlan

-

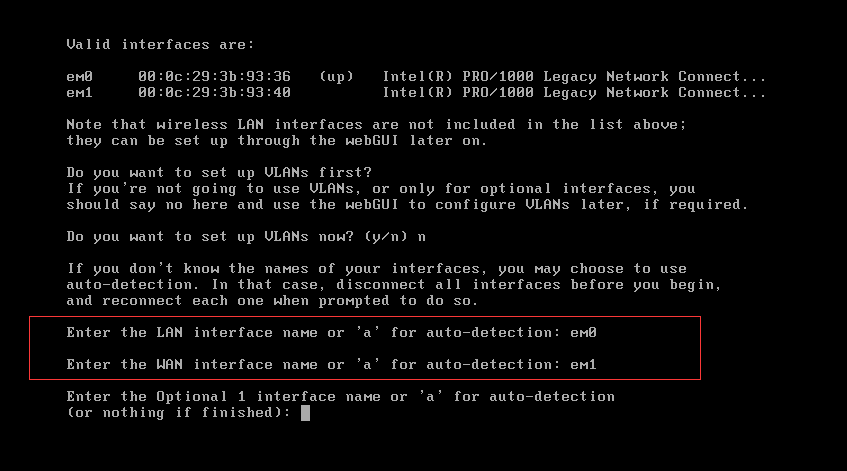

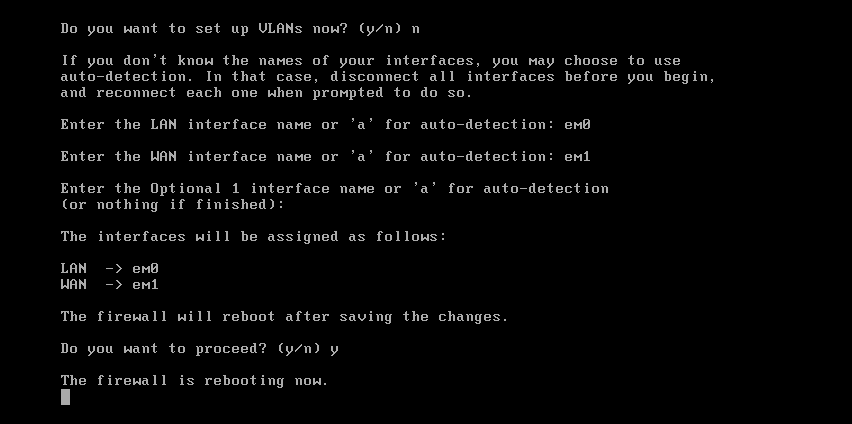

定义一下内网接口和外网接口

-

接着提交之后,会重启下

-

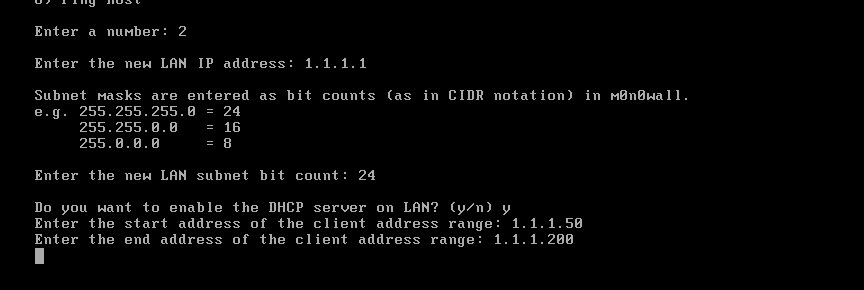

设置一下内网的IP地址掩码和DHCP

-

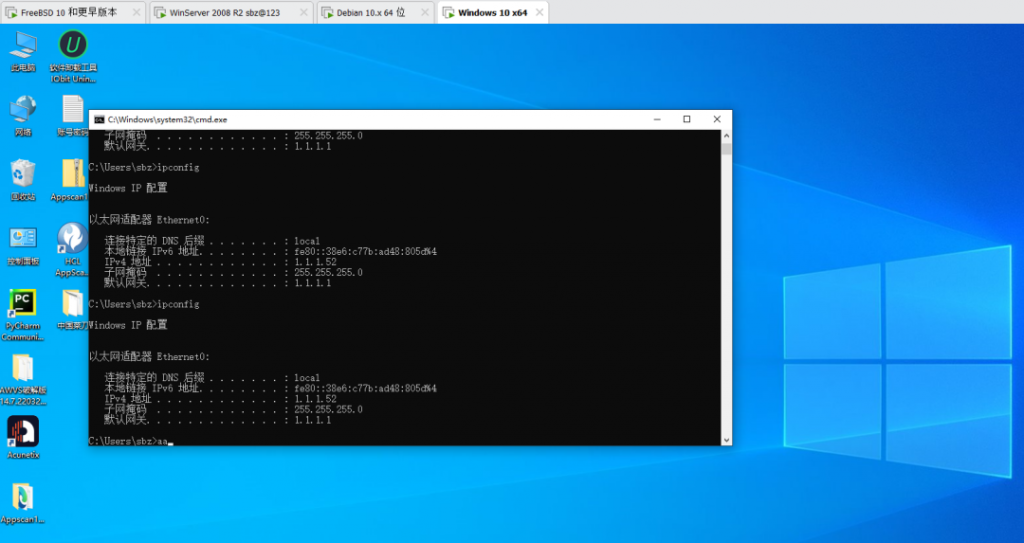

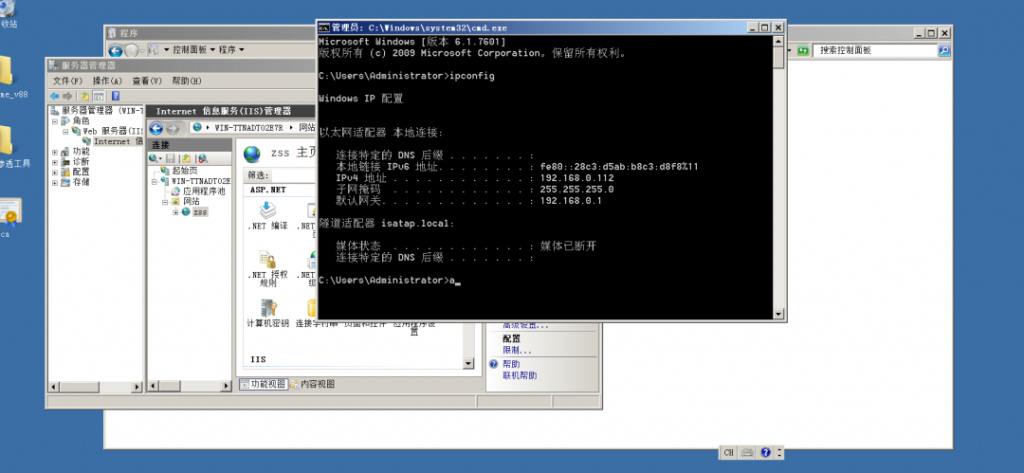

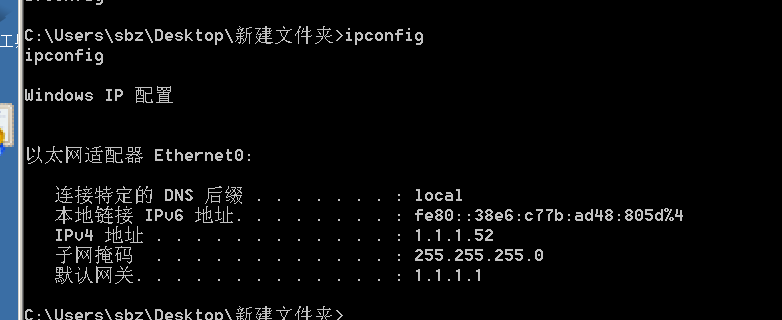

然后我们开一台win10当作内网主机使用

-

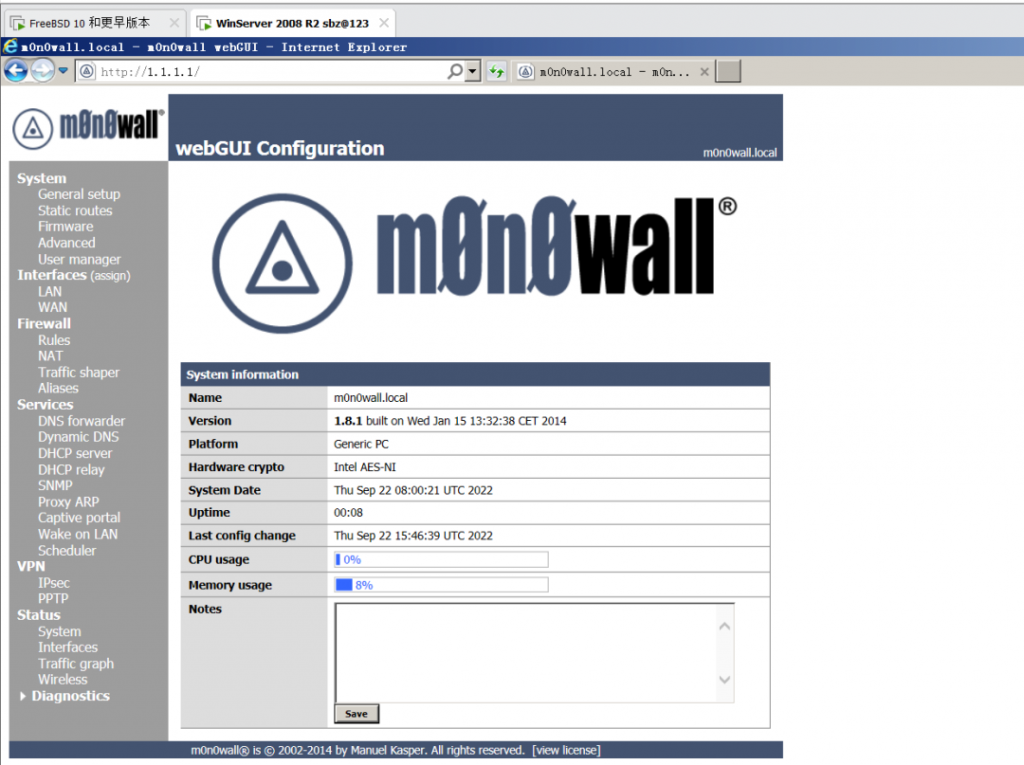

可以拿到地址之后,我们可以登录防火墙了

-

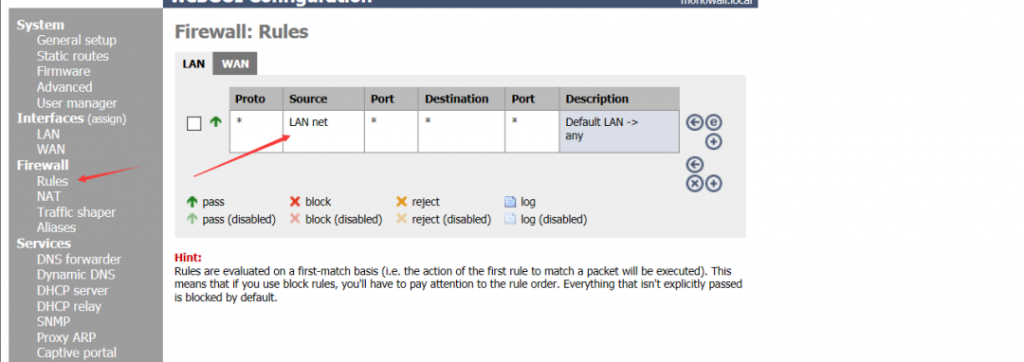

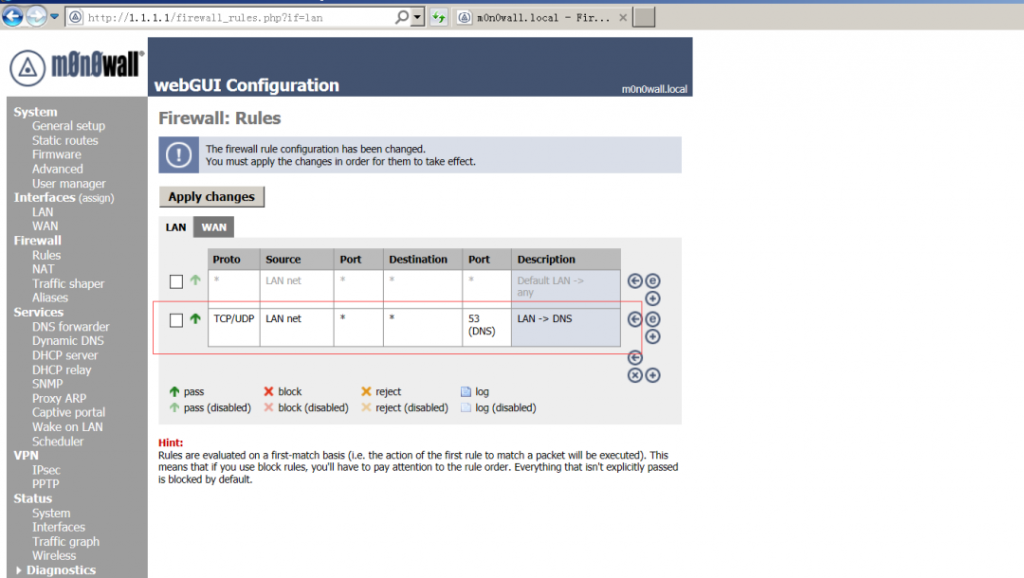

默认情况下,防火墙有一条默认的策略,是内网无限制的策略

-

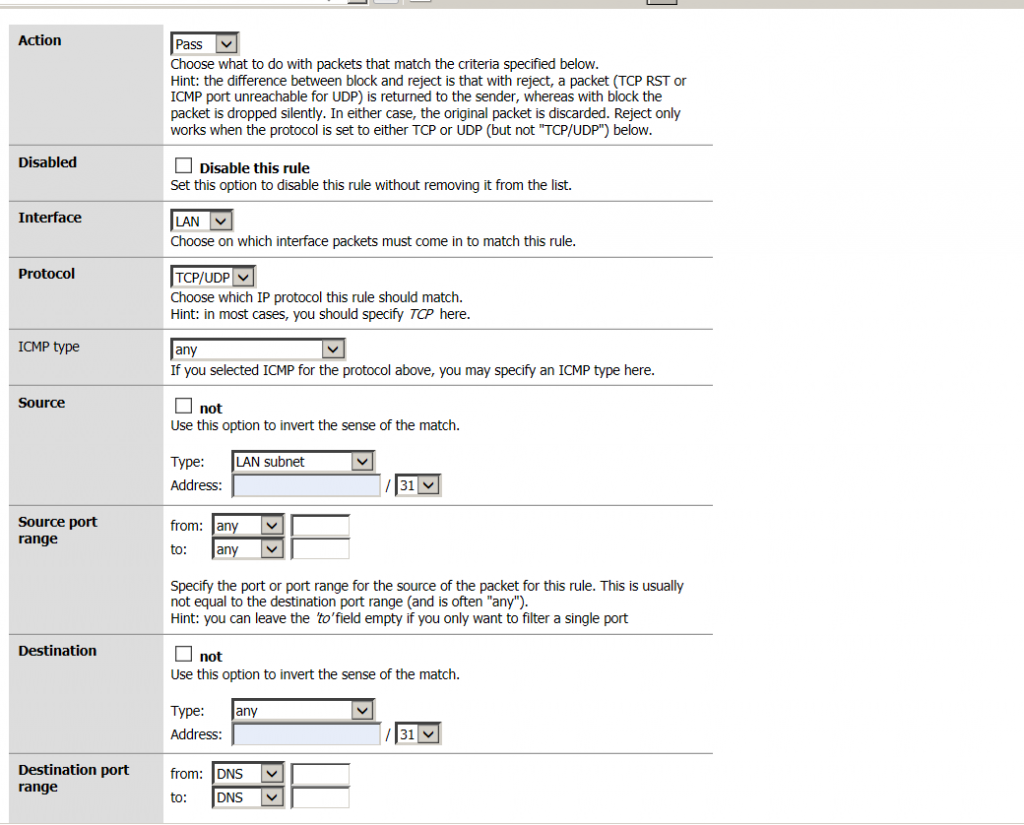

我们禁止这条策略,并生成一个只能访问53端口的策略

-

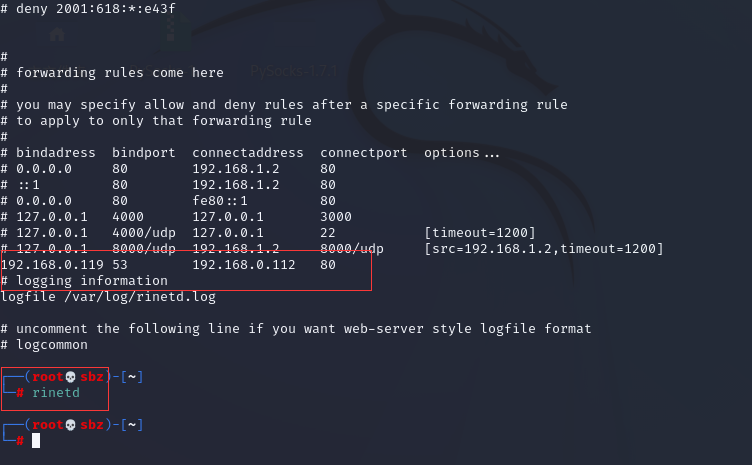

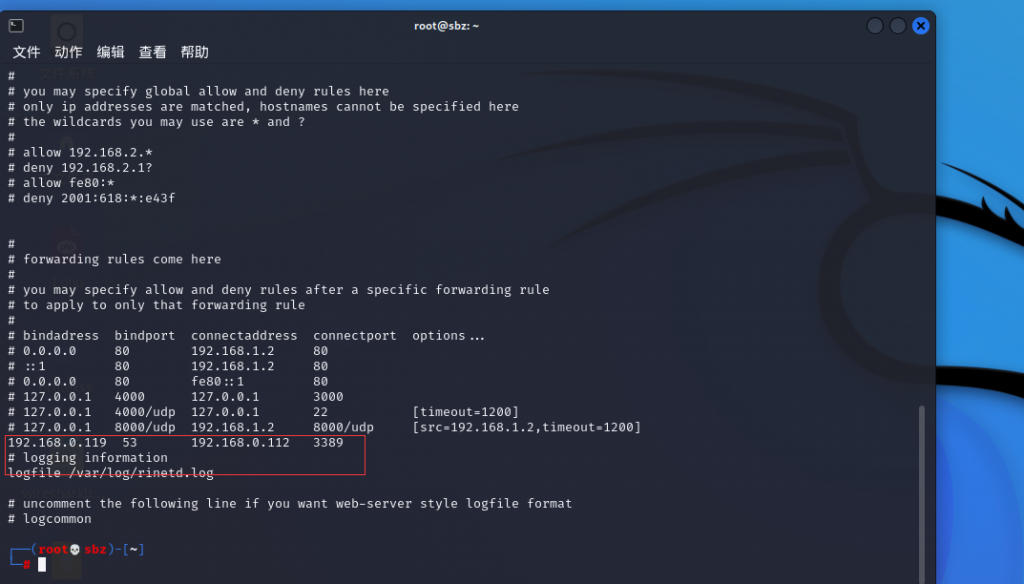

之后我们使用kali安装重定向软件,并和wan是一个网段的,所有的53端口会重定向到另一台的80端口,这台win2008当作服务器,开启3389和80端口

-

然后再kali安装重定向软件

-

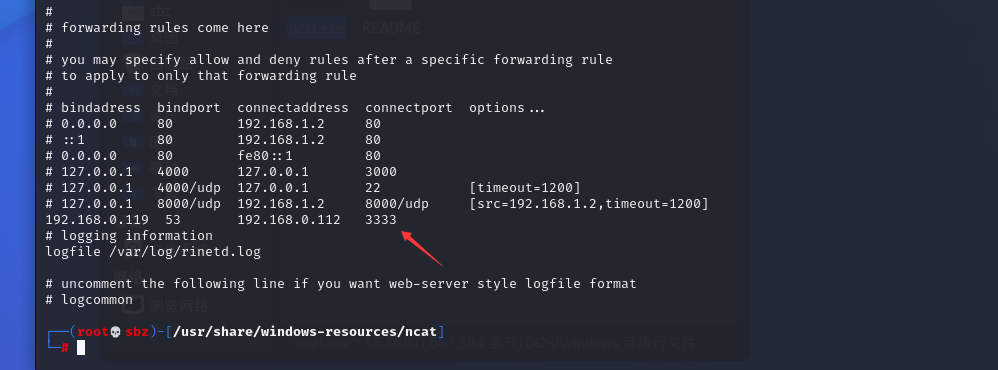

安装完成后,需要指定一些参数侦听的地址,侦听的端口,重定向的地址,重定向的端口

-

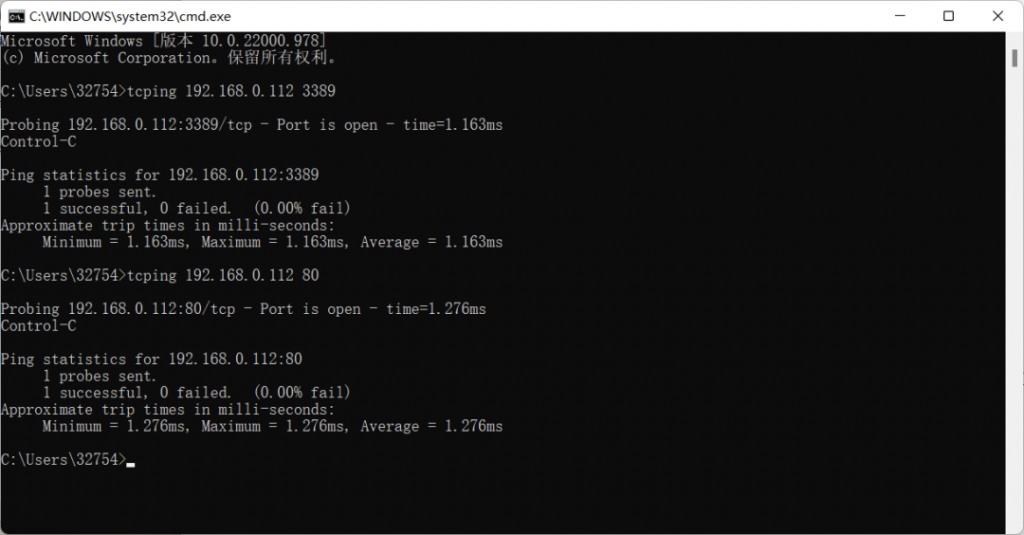

配置完成后启动就可以了,之后访问到kali的53端口会重定向到服务器的80端口

-

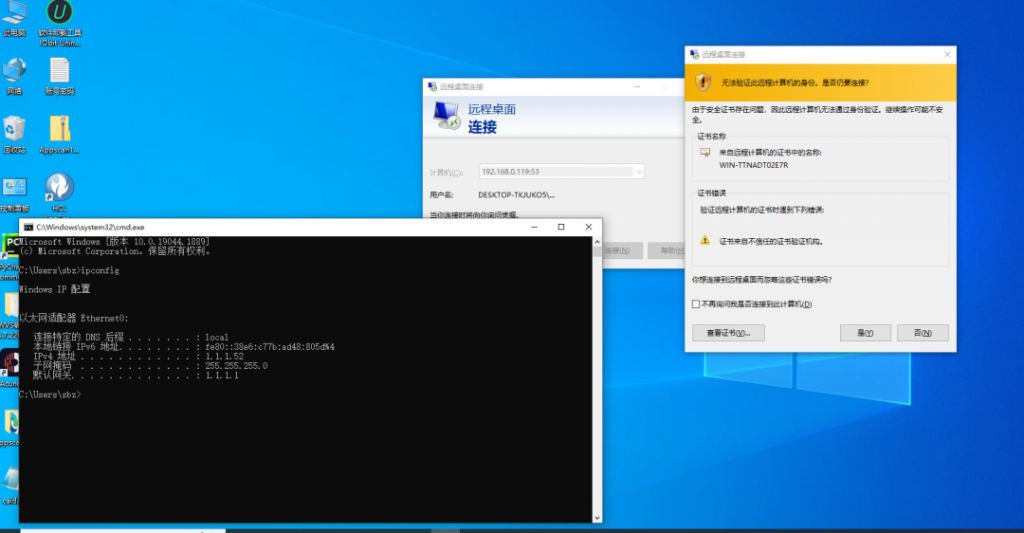

当我们修改3389端口时候,可以重定向到rdp的端口

-

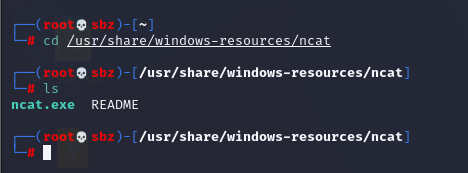

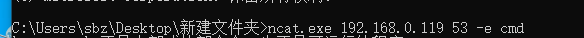

除此之外,还可以通过NC连接,首先我们从kali中拷贝windows版本的nc

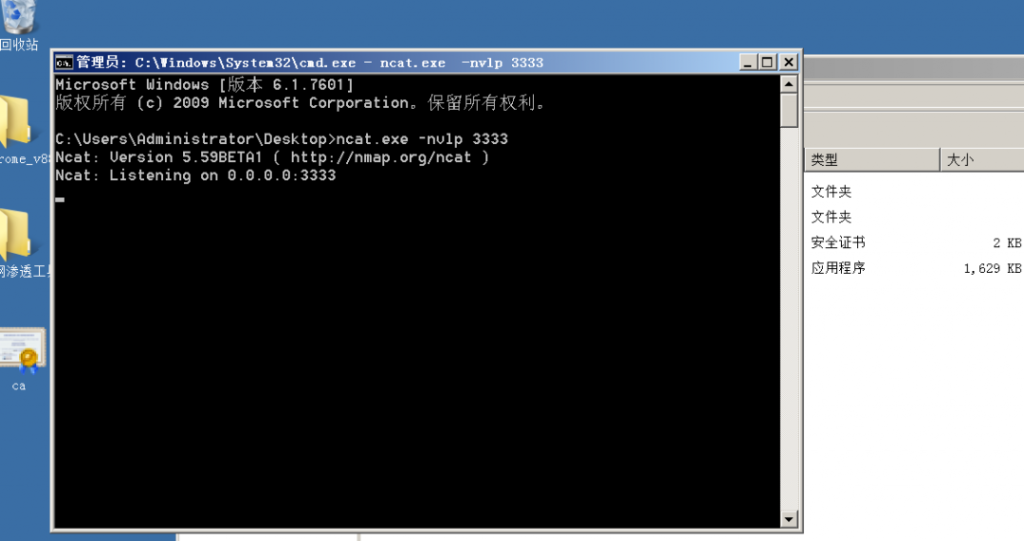

-

用服务器侦听3333端口

-

kali这边重定向端口也要改变

-

之后就可以连接了

2008可以连接win10了

没有回复内容