思路

-

目标系统实施了强安全措施

-

-

安装了所有补丁

-

无任何已知漏洞

-

无应用层漏洞

-

攻击面最小化

-

-

社会工程学

-

获取目标系统用户身份

-

-

非授权用户不受信,认证用户可以访问守信资源

-

已有用户账号权限受限,需要提权

-

不会触发系统报警

-

身份认证方法

-

证明你是你声称你是那个人

-

-

你知道什么(账号密码,pin,passphrase)

-

你有什么(令牌、token、key、证书、密保、手机)

-

你是谁(指纹、视网膜、虹膜、掌纹、声纹、面部识别)

-

以上方法结合使用(多因素身份认证)

-

-

基于互联网的身份验证仍以账号密码为主要形式

密码破解方法

-

人工猜解

-

-

垃圾桶工程

-

被动信息收集

-

-

基于字典暴力破解(主流)

-

键盘空间字符爆破

-

字典

-

-

保存有用户名和密码的文本文件

-

/usr/share/wordlist

/usr/share/wfuzz/wordlist

/usr/share/seclists字典

-

键盘空间字符爆破

-

-

全键盘空间字符

-

部分键盘空间字符(基于规则)

-

数字、小写字母、大写字母、符号、空格、瑞典字符、高位ASCII码

-

crunch <min-len> <max-len> [<charset string>] [options]

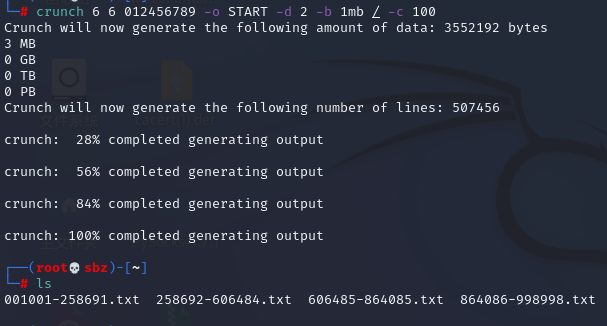

<charset string>默认是小写字符crunch 6 6 012456789 -o START -d 2 -b 1mb / -c 100

-b 按大小分割字典文件(kb/kib、mb/mib、gb/gib)

-c 字典行数

以上两个参数必须与-o START结合使用

-d 同一字符连贯出现数量(11 / aaa)

字符集

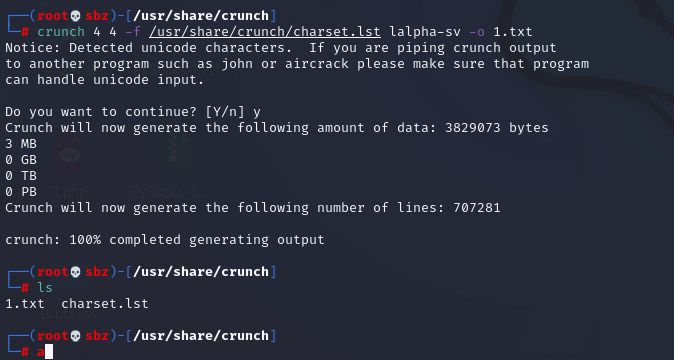

crunch 4 4 -f /usr/share/crunch/charset.lst lalpha-sv -o 1.txt

无重复字符

crunch 1 1 -p 1234567890 | more

-

必须是最后一个参数-p

-

最大、最小字符长度失效,但必须存在

-

与-s参数不兼容(-s指定起始字符串 )

crunch 4 4 0123456789 -s 9090

-

读取文件中每行内容作为基本字符生成文件

crunch 1 1 -q read

字典组成规则

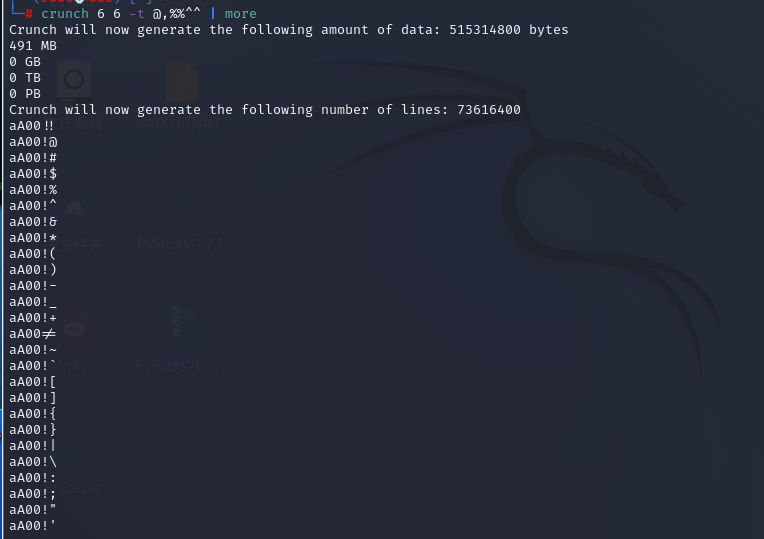

crunch 6 6 -t @,%%^^ | more

@:小写字母 lalpha

,:小写字母 ualpha

%:数字 numeric

^:符号 symbols

\

输出文件压缩

crunch 4 4 -t @,%^ -o 1.txt -z 7z

其他压缩格式:gzip bzip2 lzma

7z压缩比率最大

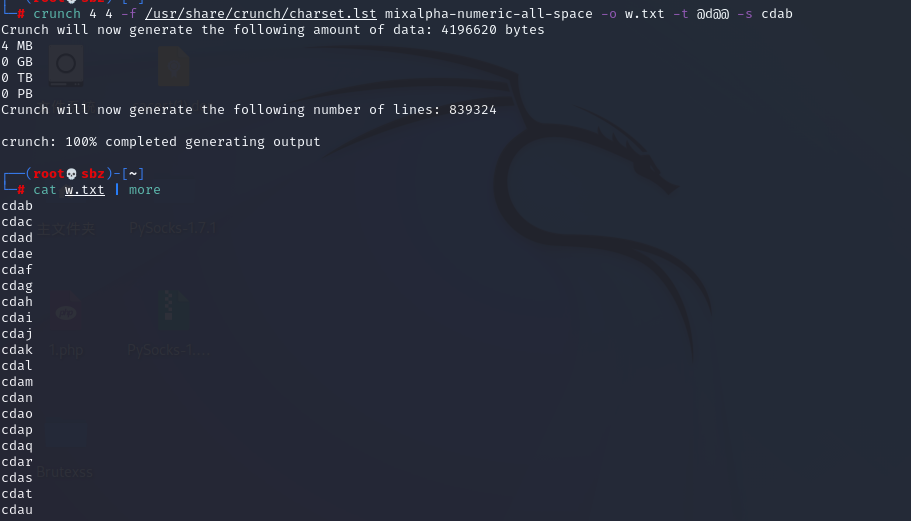

crunch 4 4 -f /usr/share/crunch/charset.lst mixalpha-numeric-all-space -o w.txt -t @d@@ -s cdab

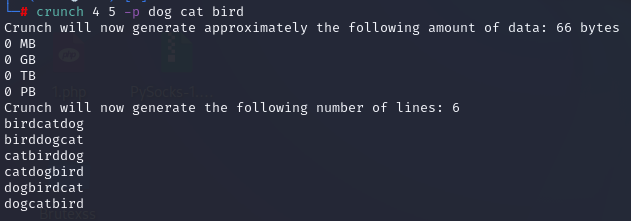

crunch 4 5 -p dog cat bird

三个字符随意组合

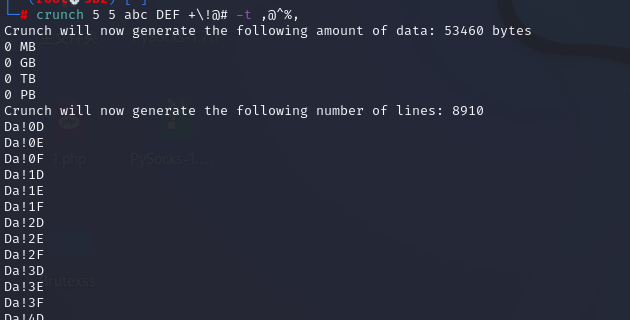

crunch 5 5 abc DEF + \!@# -t ,@^%,

# +是占位符

\是转义符(空格、符号)

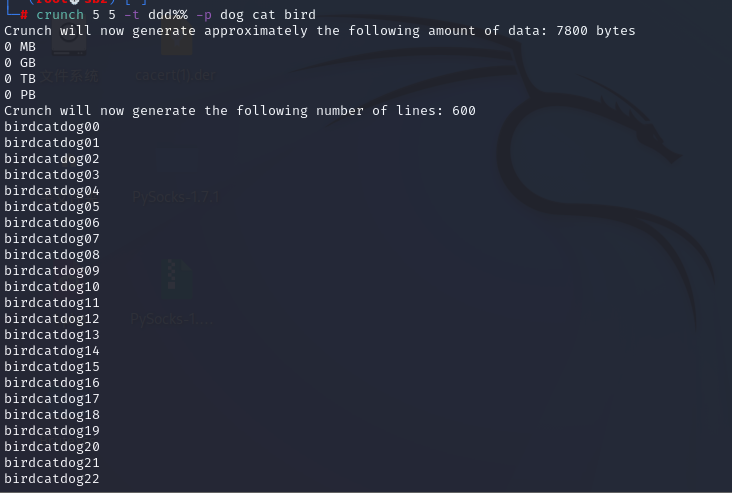

crunch 5 5 -t ddd%% -p dog cat bird

#任何不同于-p参数指定的值都是占位符

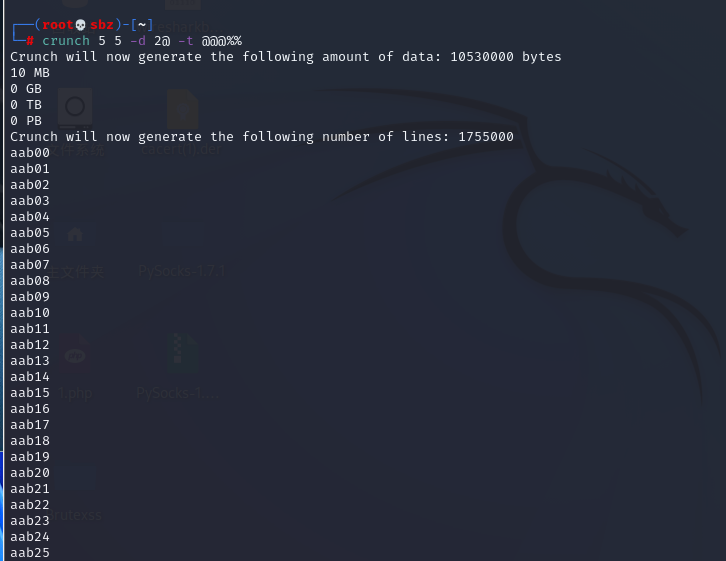

crunch 5 5 -d 2@ -t @@@%%

组合应用(字典和破解工具联动)

crunch 2 4 0123456789 | aircrack-ng a.cap -e MyESSID -W-

crunch 10 10 12345 --student | airolib-ng testdb -import passwd -

没有回复内容